2. Présentation de l'ONCID

Dans cette partie nous allons présenter les deux

schémas informatiques d'ar-

chitecture de l'Outil Numérique de Communication Interne

Dématérialisée (ON-

CID), c'est-à-dire le schéma d'architecture

technique et le schéma d'architecture

fonctionnelle, afin de mieux comprendre ce système, d'un

point de vue informatique.

2.1. Architecture technique de l'ONCID

Au niveau technique dans sa globalité, l'ONCID fonctionne

sur trois sous-

réseaux isolés, dits « Zones

démilitarisées » ou « Demilitarized Zone

(DMZ)14» en

anglais.

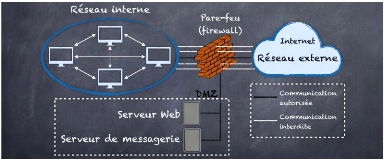

Une Zone Démilitarisée (DMZ) en informatique est un

sous-réseau contenant

plusieurs machines - ou Devices en anglais - qui sont

isolées et séparées d'internet

- qu'on appelle réseau externe - et du réseau local

- qu'on appelle réseau interne -.

14 L'origine de ce nom provient d' « une zone qui se

situe à la frontière entre la Corée du Nord et la

Corée du Sud. Cette DMZ de Corée a été

créée en 1953 à la suite de l'armistice de Panmunjom entre

les 2 pays. » (VoyageWay, 2019)

66

Une DMZ permet alors de protéger l'ensemble de ses

propositions de services à l'intérieur ou à

l'extérieur, des communications non-autorisées :

« Il y a le réseau interne, votre

réseau actuel ; le réseau externe, internet ; le DMZ avec le

pare-feu, un serveur web et un serveur de messagerie, côté

interne, mais qui reste disponible dans la DMZ. »

(Ibrahim Patel, 2017)

Figure 15 - DMZ (Supinfo, 2017)

Une DMZ est donc accessible par les deux réseaux

interne et externe. Cependant, le réseau externe n'est pas

autorisé à accéder au réseau interne. Cette

protection est garantie par un logiciel ou un composant matériel qu'on

appelle un « pare-feu » ou bien firewall en anglais. Ceci

protège le système et les machines des attaques malveillantes.

Quant au réseau interne, lui, aura accès au réseau

externe.

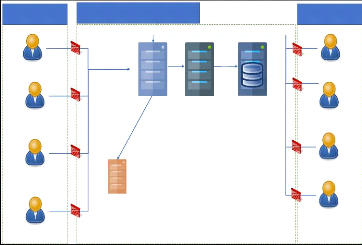

En ce qui concerne ONCID pour le rendre fonctionnel, comme

nous pouvons constater sur le schéma ci-dessous15, il existe

en premier lieu une « DMZ Chambres » qui englobe tous les

devices connectés par les clients en chambres. Celle-ci constitue

alors un réseau séparé des chambres.

15 Il est à noter que les figures 16,17 et 18,

représentant l'architecture fonctionnel de l'ONCID, ont

été conçus suite à notre demande auprès de

l'entreprise « Klee groupe » (URL : http://www.kleegroup.com/

) par un expert informatique.

DMZ Chambres (réseau des chambres)

Chambre N°100

Chambre N°101

Chambre N°200

Chambre N°300

...

...

DMZ Applicatif

(réseau de l'hébergement du système)

Serveur SSO / LDAP (annuaire)

Vérification de l'identité

Apache frontale Tomcat

(serveur applicatif)

DMZ employés (réseau des employés)

Restaurant

Reception

Etage

SPA

67

Figure 16 - ONCID schéma d'architecture technique

(Réalisé par l'équipe d'entreprise Klee groupe suite

à notre de-

mande)

De l'autre côté en deuxième lieu et en

face, nous avons une autre DMZ qui constitue le réseau des personnels de

l'hôtel. Ainsi l'ensemble des postes de chaque service hôtelier -

le spa, la restauration, les étages, Etc. - est intégré

dans cette DMZ employés.

Entre la DMZ Chambres et la DMZ Employés, il existe en

troisième lieu la DMZ isolée et séparée Applicatif.

La DMZ Applicatif qui est le réseau de l'héberge-ment du

système, est le coeur du bon fonctionnement de l'ONCID.

Pour ce troisième réseau lui-même, les

communications entrantes des deux autres réseaux doivent passer par un

pare-feu afin de garantir une sécurité maximale, car ceux-ci sont

considérés comme des réseaux externes.

Une fois que la communication est considérée

comme autorisée par le firewall - dans un cas où par

exemple le client du DMZ Chambres souhaite se connecter à l'ONCID, ou

bien le personnel de la DMZ Employés souhaite accéder au

système - celle-ci est dirigée vers une page de connexion qui est

gérée par le serveur « Apache frontale » situé

dans le réseau de l'hébergement du système. Le serveur

frontal Apache est l'URL que nous connaissons sous forme HTTPS, donc la page de

connexion sur laquelle l'utilisateur doit entrer son identifiant et son mot de

passe. La

68

maquette illustrative de cette page est consultable plus loin

dans la partie « L'inter-

face de l'ONCID » ou en cliquant 3 ci-dessous.

Une fois, l'utilisateur a renseigné son identifiant pour

se connecter, il y existe

une autre communication qui s'établie au sein de la

même DMZ Applicatif, et celle-

ci pour vérifier l'exactitude des informations. Cette

vérification se fait à l'aide d'un

serveur Single Sign-On (SSO) / Lightweight Directory

Access Protocol (LDAP) qui

a le rôle de l'annuaire des utilisateurs autorisés

par l'entreprise.

Cet annuaire est mis à jour après chaque

arrivée ou départ d'un client, et

chaque prise de poste pour les personnels. Celui-ci empêche

toutes connexions abu-

sives. Une fois la connexion autorisée, l'utilisateur sera

dirigé vers les fonctions de

l'ONCID, présenté par le serveur applicatif «

Tomcat ».

Apache Frontale

HTTP

Utilisateur

Accès autorisé

Serveur SSO / LDAP

Tomcat

Vérification de l'identité dans l'annuaire

69

Le serveur d'application Tomcat héberge et exécute

l'application ONCID.

Comme nous pouvons constater sur le schéma

d'architecture technique, il existe un autre serveur qui est le « Data

base ». Celui-ci archive et enregistre tous les données transmises

et enregistrés lors des demandes ou des échanges sur l'ONCID.

|