Chapitre 3. Implémentation de la

solution 3.6. Installation et configuration d'un IDS Snort

33

3.6 Installation et configuration d'un IDS Snort

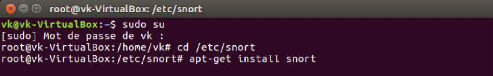

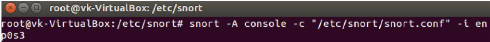

FIGURE 3.15 - Installation et configuration de Snort dans

l'environnement du travail

Les attaques que nous avons testées dans ce projet sont

un témoin signalant l'importance de la sécurisation du serveur

Asterisk et le réseau.

3.6.1 Choix de Snort

Snort est un Système de detéction et

prévention d'intrusion gratuit disponible dans sa version 3.0.0270 (25

mars 2020) (

www.snort.org). A l'origine, c'est un

un sniffer utiliser dans le monde de la détection d'intrusion en

s'appuyant sur une base de signature régulièrement enrichie par

le "monde du libre". En se basant sur le système Snort, les auteurs

implantent une unité de prétraitement logique des messages SIP

composé par plusieurs modules : vérification et analyse de

syntaxe, vérification des entêtes, et vérification de

l'état à partir d'un ensemble de messages. Une évaluation

de performance de ce prototype est réalisé à l'aide de

générateur de trafic BRUTE. Le système est

démontré pour détecter des classes différentes

d'intrusion : l'usurpation d'identité; déni de service; les

attaques des flux média et la fermeture prématurée des

sessions.

Sous Linux (comme sous Windows) son installation est simple

et se résume pour Linux. Ce dernier permet d'analyser le trafic

réseau de type IP, il peut être configuré pour fonctionner

en quatre modes:

· Le mode sniffer, dans ce mode, il lit les paquets

circulant sur le réseau et les affiche d'une façon continue sur

l'écran

· Le mode « packet logger », dans ce mode, il

journalise le trafic réseau dans des répertoires sur le disque

· Le mode détecteur d'intrusion réseau

(NIDS), dans ce mode, Snort analyse le trafic du réseau, compare ce

trafic à des règles déjà définies par

l'utilisateur et établi des actions à exécuter

· Le mode Prévention des intrusions réseau

(IPS). 3.6.2 Etape d'installation

Installation du paquet:

Sous Linux avec les commandes suivantes, une fois l'archive

téléchargée dans le répertoire "cd

/etc/s-nort" :

Chapitre 3. Implémentation de la solution 3.6.

Installation et configuration d'un IDS Snort

34

FIGURE 3.16 - Installation et configurasion de Snort

Une fois l'installation de Snort terminée, nous entrons

la commande « dpkg-reconfigure snort» pour pouvoir procéder

à la configuration de Snort.

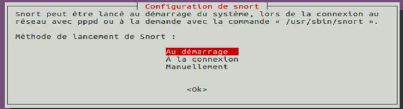

FIGURE 3.17 - Lancement de configuration de Snort

Choix du mode de lancement de Snort:

FIGURE 3.18 - Choix du mode de lancement de Snort

Dans cette même interface on peut aussi effectuer les

configurations suivantes:

· Choix de l'interface d'écoute que Snort va

utiliser pour analyser le trafic de notre réseau : dans notre cas c'est

le enp0s3

· Indication de la plage d'adresse du réseau qui

sera pris en compte par Snort : Dans notre cas, la plage est

192.168.43.0/24

· L'activation ou non du mode promiscuité a pour

conséquence respectivement de permettre à notre serveur Snort de

pouvoir vérifier tous les paquets transitant au sein du réseau

même ceux qui ne lui sont pas directement adressés

· La possibilité d'entrer des configurations

personnelles supplémentaires

· L'activation de la fonctionnalité permettant

à Snort de nous envoyer de manière quotidienne (tous les jours et

à une heure fixe) des rapports de journaux d'évènements

survenus sur le réseau à une adresse mail précise. Et par

la suite, nous renseignons l'adresse mail où seront envoyés les

rapports. Nous avons utilisé l'adresse suivante

oumarhisseinhassan75@gmail.com

· Enfin, nous devons indiquer à Snort le nombre

d'occurrences minimal d'un évènement donné (une alerte)

pour que ce dernier soit comptabilisé dans les statistiques du

rapport

Chapitre 3. Implémentation de la solution 3.6.

Installation et configuration d'un IDS Snort

35

Après la configuration de notre Snort, on

redémarre le service Snort pour lui permettre de mettre à jour

les nouveaux paramètres qui lui ont été

indiqués.

FIGURE 3.19 - Redémarage du service Snort

3.6.2.1 Définition des règles pour la

détection

Les règles de Snort sont décrites dans un langage

simple et suivent le schéma suivant: L'entête de

règle qui contient:

· l'action de la règle (la réaction de

Snort);

· le protocole qui est utilisé pour la transmission

des données (snort en considère trois : TCP, UDP et ICMP);

· les adresses IP source et destination et leur masque;

· les ports source et destination sur lesquels il faudra

vérifier les paquets. Les options de la règle (entre

parenthèse) comprennent:

· le message d'alerte;

· les conditions qui déterminent l'envoi de l'alerte

en fonction du paquet inspecté.

L'exemple de règle suivant est simple et permet de

détecter les tentatives de login sous l'utilisateur root, pour le

protocole ftp (port 21) :

alert tcp any any -> 192.168..0/24 21 (content: "USER root";

nocase; msg : "Tentative d'accès au FTP pour l'utilisateur root";)

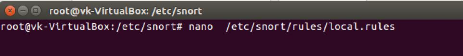

Pour ajouter des régles il suffit d'utilIser la commande

suivante:

FIGURE 3.20 - Ouverture de fichiers d'ajout des régles

de Snort

Dans notre cas, pour la création des règles, nous

avons utilisé le fichier local.rules pour

définir les règles

Chapitre 3. Implémentation de la solution 3.6.

Installation et configuration d'un IDS Snort

36

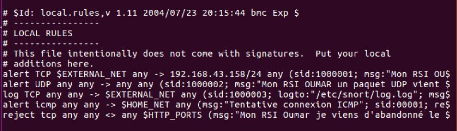

FIGURE 3.21 - Fichier locale.rules

Ainsi, nous devons ajouter au niveau de la section «

include» du fichier snort.conf la ligne suivante pour indiquer à

Snort de prendre en considération les nouvelles règles.

FIGURE 3.22 - Ajout au niveau de la section include

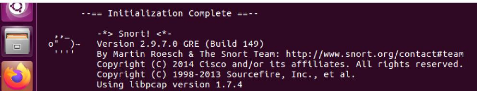

Lancement de la commande d'analyse de Snort en temps

réel des différents paquets transitant dans le réseau et

de spécifier le mode de sortie d'affichage des messages d'alertes, par

exemple avec la commande suivante, on indique que les messages sont directement

affichés sur le terminal.

Après validation de la commande, Snort est prêt

à analyser les échanges au sein du réseau.

FIGURE 3.23 - Lancement de Snort

|