3.5 Lancement des attaques et analyses des paquets

sous Kali Linux

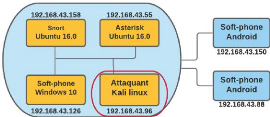

FIGURE 3.9 - Installation de Kali Linux dans l'environnement de

travail

3.5.1 L'écoute clandestine avec Wireshark

Wireshark est un logiciel d'analyse réseau (sniffer)

permettant de visualiser l'ensemble des données transitant sur la

machine qui l'exécute et d'obtenir des informations sur les protocoles

applicatifs utilisés. Les octets sont capturés en utilisant la

librairie réseau PCAP puis regroupés en blocs d'infor-mations et

analysés par le logiciel.

Dans le cadre de notre projet, on a utilisé Wireshark

sous la version 3.3.0 pour l'analyse des paquets et l'écoute des appels

téléphonique via la voix sur IP.

Chapitre 3. Implémentation de la solution 3.5. Lancement

des attaques et analyses des paquets sous Kali Linux

31

FIGURE 3.10 - Capture des paquets

La figure 3.10 présente des exemples des

paquets capturés par Wireshark à savoir les adresses IP, les

numéros de ports, et d'autres informations.

3.5.2 Simulation SIP DoS

Pour lancer cette attaque, nous avons utilisé la

commande "svmap 192.168.43.1/24" (adresse du réseau)

afin de découvrir s'il y a un serveur Asterisk

installé dans le réseau 192.168.43.1/24.

Sur la figure 3.11 le résultat obtenu.

FIGURE 3.11 - Verification d'existance d'un serveur SIP

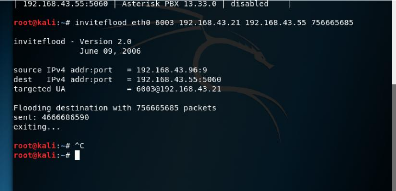

Nous avons un serveur Asterisk PABX sur la

version 13.33.0. On va ensuite attaquer notre serveur par une attaque

inviteflood sur l'interface eth0 pour faire une simulation des

appels à partir des numéro 6003 sur l'adresse de

notre serveur qui est 192.168.43.55 et ensuite en va simulé des invites.

Ici, nous avons simulé 756665685 invites. Nous avons

choisi une adresse aléatoire 192.168.43.21 en utilisant

la commande suivante:

"inviteflood eth0 6003 192.168.43.21 192.168.43.55

756665685"

Chapitre 3. Implémentation de la solution 3.5. Lancement

des attaques et analyses des paquets sous Kali Linux

32

FIGURE 3.12 - Simulation d'attaque SIP DoS

Nous avons pu constater que, lorsque l'attaque est bien

effectuée, le serveur Asterisk est complètement hors service, il

est impossible d'obtenir une réponse provenant de celui-ci. Ensuite,

nous avons refait les tests des appels avec les clients sip mais l'appel ne

s'effectue pas car notre serveur est occupé par une attaque SIP DoS. Sur

la figure 3.13 nous voyons la réaction du serveur

Asterisk lors de l'attaque.

FIGURE 3.13 - Réaction du serveur Asterisk

3.5.3 Simulation d'attaque par SYN Flood

Le SYN flood est une attaque informatique visant à

atteindre un déni de service. Elle s'applique dans le cadre du protocole

TCP et consiste à envoyer une succession de requêtes SYN vers la

cible.

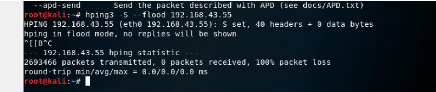

Pour lancer cette attaque, nous avons utilisé la

commande "hping3 -S -flood 192.168.43.53"(adresse IP du

serveur Asterisk). Sur la figure3.14 le résultat obtenu.

FIGURE 3.14 - Simulation d'attaque SYN Flood

|