Chapitre III : Tests et évaluations

Pour détecter une attaque DoS avec notre SIEM nous

allons nous servir de l'IDS/IPS Suricata puisqu'il a une règle

détectant ce type d'attaque. Pour l'alerte on va aussi se servir du

Dashboard suricata de Filebeat déjà disponible dans Kibana.

On pouvait aussi créer une alerte dans le moteur de

détection de Kibana mais cette fois ci on va utiliser le dashboard de

suricata pour pouvoir découvrir celui-ci.

Le dashboard de suricata pour les alertes se trouve dans

"Analytics/Dashboard/[Filebeat Suricata] Alert Overview"

Le dashboard de suricata nous offre une vue

détaillée sur les attaques et les menaces présente sur

notre réseau en temps réel et une cartographie sur la

localisation des IP de l'attaque (source et destinateur).

Le dashboard à la base est déjà

prête et nous pouvons lancer notre attaque DoS avec l'outil hping3 sur la

machine Kali Linux.

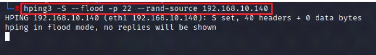

Figure 64 : Attaque DoS avec l'outil Hping3 sur

Kali Linux

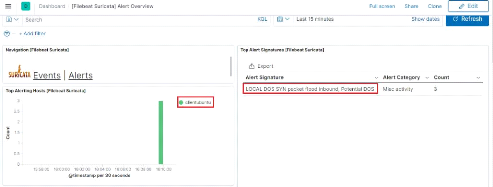

Après quelques minutes on peut arrêter l'attaque et

remarquer qu'il y a une nouvelle alerte présente dans le dashboard de

Suricata.

Le nom de l'alerte est "LOCAL DOS SYN packet flood inbound,

Potential DOS" (nom personnalisable dans le fichier des règles de

Suricata).

Figure 65 : Détection de l'alerte par le

dashboard Suricata

65

66

Chapitre III : Tests et évaluations

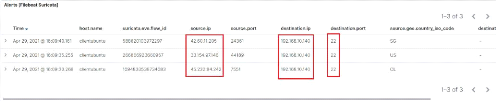

Une fois l'alerte créer et que nous voulions faire une

investigation sur l'alerte on peut cliquer sur l'icône + situé

à la fin du nom de l'alerte.

Ce bouton permet de créer un filtre nous montrant des

détails sur l'attaque dans ces détails on peut retrouver :

l'adresse IP source de l'attaque, le port source, la destination qui est notre

machine Ubuntu, le port destinateur qui nous permet de voir sur quel protocole

a été lancer l'attaque. Ces informations peuvent nous permettre

de bloquer ces adresses ou arrêter le service du protocole servant

à faire l'attaque.

Figure 66 : Détails de l'attaque DoS dans

le dashboard

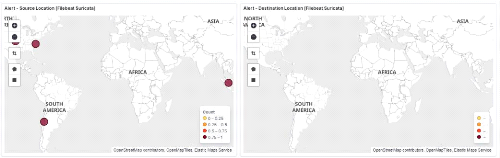

Le dashboard va même loin en nous montrant sur un maps la

localisation de IP de l'attaquant et du destinateur.

Figure 67 : Maps de localisation des IP de

l'attaque

3.3 Attaques locales de types système

Ici nous allons réaliser deux types d'attaque qu'un

attaquant peut effectuer une fois qu'il a accès à notre

système, pour ces deux types d'attaque système il existe

déjà des règles par défaut sur Kibana qui nous

permettra de détecter ces types d'attaque. Donc on va seulement les

chargées sur Kibana et les activés dans

"Security/Detections/Detection rules/Load Elastic prebuilt rules and timeline

templates".

Chapitre III : Tests et évaluations

67

Figure 68 : Chargement des règles par

défaut

Une fois ces règles chargées on aura une liste

constituée de plus de 400 règles fourni par Kibana.

Elévation de privilège (modification du

fichier sudoers)

sudo (abréviation de substitute user do) est une

commande permettant à l'administrateur système d'accorder

à certains utilisateurs (ou groupes d'utilisateurs) la

possibilité de lancer une commande en tant qu'administrateur.

Les droits d'administrateur peuvent être attribuer

à un utilisateur ou un groupe à travers le fichier

"/etc/sudoers". L'ajout d'une ligne avec les bonnes instructions peut permettre

à un utilisateur d'être administrateur dans notre système.

Un attaquant peut modifier ce fichier une fois qu'il a accès à

notre système sans que l'administrateur du système ne se rende

compte. Détecter cette attaque avec Kibana est très facile puis

ce qu'une règle y est déjà réservée au

préalable il nous suffira juste de l'activer.

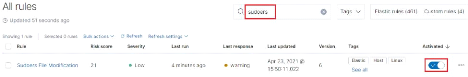

Pour se faire on va dans "Security/Detections/Detections

rules" puis on met dans la barre de recherche le mot sudoers puis ce que le nom

de notre règle est "Sudoers File Modification", une fois la règle

apparut on l'active avec le bouton se trouvant dans la colonne "Activated".

Chapitre III : Tests et évaluations

Figure 69 : Activation de la règle

"Sudoers File Modification"

68

La règle activée on peut maintenant se mettre dans

la peau d'un hacker et modifier le fichier "/etc/sudoers" sur notre machine

serveur Elastic Stack, toutes modifications sera détecté.

Figure 70 : Modification du fichier sudoers

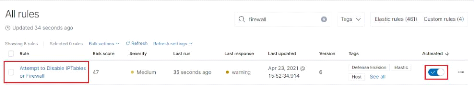

Après la modification du fichier sudoers, 5 minutes

après (le temps définit par cette règle) on reçoit

une alerte disant que le fichier sudoers a été modifier.

Figure 71 : Alerte "Sudoers File Modification"

détecté par Kibana

Désactivation du firewall

Le firewall est essentiellement un dispositif de protection

qui constitue un filtre entre un réseau local et un autre réseau

non sûr tel que l'Internet ou un autre réseau local.

Donc il constitue un outil très important pour notre

système car il permet une protection contre : les hôtes du

réseau local et de l'extérieur et contre les logiciels

malveillants.

69

|