Chapitre III : Tests et évaluations

Figure 59 : Configuration de la règle

section "Schedule rule"

La dernière configuration concerne l'action à

effectuer une fois l'alerte détecté. On peut décider

d'envoyer une notification par (mail, sur PaperDuty, Slack, Slack, Webhook,)

pour nous avertir de l'attaque mais cette option n'est pas disponible sur la

licence qu'on utilise donc on pourra pas configurer cette partie.

Figure 60 : Configuration de la règle

section "Actions"

Après toute la configuration nous recevrons un message

montrant que notre règle a été créer Et dans la

liste des règles de détection nous avons notre règle qui

apparait dans la liste

Figure 61 : Aperçu de la règle

créée

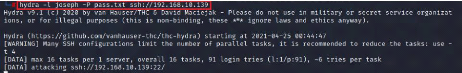

Une fois notre règle créer nous allons enfin

lancer une attaque par brute force SSH à travers notre machine Kali

Linux avec l'outils Hydra.

On lance la commande :

hydra -l nomdutilisateur -P dictionnaire.txt

ssh://@IPdelamachine

64

Chapitre III : Tests et évaluations

Figure 62 : Attaque Brute force avec l'outil

Hydra

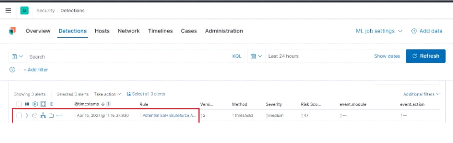

Après avoir lancer l'attaque et une minute après

dans le moteur de détection nous remarquons que notre SIEM à bien

détecter l'attaque et à créer une alerte.

Figure 63 : Attaque par brute force SSH

détecté avec succès par Kibana

3.2 Attaque par Denis de service(DOS)

Le déni de service (ou DoS : Denial of Service) est une

attaque qui vise à rendre indisponible un service le rendant incapable

de répondre aux requêtes de ses utilisateurs légitimes.

Lors d'une attaque DoS, l'attaquant déclenche ce «

déni de service » de façon délibérée en

bombardant la connexion réseau responsable de l'échange de

données externe dans un système informatique avec un flot de

requêtes afin de le surcharger. Lorsque le nombre de requêtes

dépasse la limite de capacité, le système ralentit ou

s'effondre complètement.

On peut comparer une attaque DoS à une boutique

physique dans laquelle des centaines de personnes se présente afin de

distraire le personnel avec des questions déroutantes sans rien

acheté bloquant ainsi les clients intéressés. Le personnel

est surchargé jusqu'à épuisement et les clients effectifs

ne peuvent plus accéder à la boutique et ne sont donc pas

servis.

Ce type d'attaque est très simples à effectuer

parce qu'elles ne nécessitent pas de pénétrer dans des

systèmes informatiques sécurisés. Il n'est pas

nécessaire de disposer de connaissances techniques ou d'un budget

important pour effectuer ce type d'attaques. Pour plus d'information voir

[14]

|