Chapitre III : Tests et évaluations

Un attaquant une fois sur notre système peut le

désactiver exposant notre système à un grand danger, pour

que ceci n'arrive pas sans qu'on ne se rende compte on va créer une

règle permettant d'être alerter à chaque fois que notre

firewall est désactivé.

Comme pour l'attaque précédente une règle

est déjà réservé pour cette attaque dans les

règles par défaut de Kibana on a juste à le chercher et

à l'activer.

Dans "Security/Detections/Detections rules" on recherche le mot

"Firewall" car le nom de la règle est "Attempt to Disable IPTables or

Firewall" puis on l'active.

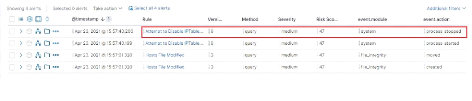

Figure 72 : Activation de la règle

"Attempt to Disable IPTables or Firewall"

On désactive le firewall avec la commande "systemctl stop

firewall" pour CentOS et "sudo ufw disable" pour Ubuntu.

5 minutes après la désactivation du firewall on

reçoit une alerte pour cette violation de règle.

Figure 73 : Alerte pour la désactivation

du firewall

3.4 Attaque réseau : Scan des ports Nmap

Le scanning est une méthode pour découvrir des

voies de communications exploitables sur un système c'est une technique

d'attaque qui existe depuis longtemps. L'idée est de sonder autant de

voies que possibles et de garder celles qui sont réceptives ou

particulièrement utiles. Avec le scanning de port on peut

déterminer les ports ouvert et fermé sur un système on

peut alors déterminer si un port est ouvert et alors voir les

différentes failles existantes sur ce protocole ou sur la version du

logiciel installé.

Ici nous allons utiliser NMAP qui est un des logiciels les

plus répandu, open source, et surtout disponible sur Windows, macOS et

Linux.

|