I.4.2. Architecture

La VoIP étant une nouvelle technologie de

communication, elle n'a pas encore de standard unique. En effet, chaque

constructeur apporte ses normes et ses fonctionnalités à ses

solutions. Les trois principaux protocoles sont H.323, SIP et MGCP/MEGACO. Il

existe donc plusieurs approches pour offrir des services de

téléphonie et de visiophonie sur des réseaux IP.

Certaines placent l'intelligence dans le réseau alors

que d'autres préfèrent une approche égale à

égale avec l'intelligence répartie à la

périphérie. Chacune ayant ses avantages et ses

inconvénients. Elle comprend 4 scénarios qui sont :

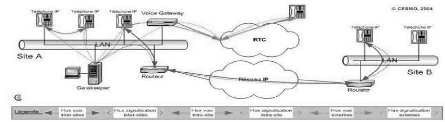

a. Architecture hybride

Ce scénario consiste à retenir une architecture

hybride (circuit/voix sur IP).

Cette solution présente l'avantage de ne pas remettre

en cause l'infrastructure existante (terminaux et réseau

téléphonique interne équipement PABX) tout en

bénéficiant des avantages du transport de la voix sur IP pour les

communications inter sites comme décrit sur la figure ci-dessous.

La mise en oeuvre d'une solution de voix sur IP peut se faire

:

Ø Soit par l'ajout d'une carte IP sur un PABX, si

celui-ci est évolutif en IP ;

Ø Soit par l'ajout d'un Gateway externe au PABX ;

Ø Soit par un recours aux fonctionnalités de la

passerelle intégrée aux routeurs de dernière

génération.

Figure 14

Page 32 sur 119

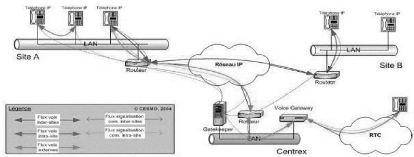

b. Architecture Full IP

Une architecture Full IP constitue une migration complète

de la téléphonie de l'entreprise sur

IP, incluant les terminaux téléphoniques. Plus

lourde qu'une solution hybride, une telle migration s'accompagne aussi de

nombreux bénéfices en posant les bases de la convergence entre le

système d'information et la téléphonie de l'entreprise. La

figure ci-dessous présente une architecture Full IP.

Figure 15 .

b. Architecture Centrex

Une architecture Centrex consiste à externaliser les

fonctions de téléphonie vers un IP Centrex, service fourni par un

opérateur ou autre fournisseur de solution de VoIP, qui gère le

service de bout en bout.

Concrètement, il s'agit pour l'entreprise de

déporter le gatekeeper et le Gateway sur le site du fournisseur de

service. Ce choix d'architecture revient à déporter

l'intelligence dans le coeur du réseau comme décrit sur la figure

ci-dessous.

Figure 16 .

Page 33 sur 119

d. Architecture PABX

Le PABX « Private Automatic Branch Exchange

» , est un Autocommutateur téléphonique

privé, un appareil assurant automatiquement les connexions

téléphoniques entre appelé et appelant, aussi bien au sein

de l'entreprise que vers l'extérieur. D'où son autre nom : «

autocom » pour « autocommutateur ». Il s'appuie sur le protocole

H.323.

Les principales fonctions du « standard

téléphonique » PABX sont :

- Gérer les appels en interne et vers l'extérieur

et distribuer les appels entrants.

- Gérer une boîte vocale (si correspondant

absent).

- Gérer les terminaux télé phoniques (postes

analogiques ou Numériques).

- Généralement une entreprise dispose d'un PABX, il

sera donc possible d'adapter ce

PABX par l'ajout de carte IP, bien évidemment suivant

son modèle (Certains PABX ne per mettent pas l'ajout de carte IP) et

ainsi mettre en place une passerelle VOIP, c'est-à-dire un appareil qui

convertirait le trafic de la téléphonie en IP pour créer

une transmission sur le réseau de données.

I.4.3. Etat de l'art sur la VOIP

I.4.3.1. Modes d'accès sur une infrastructure

VOIP

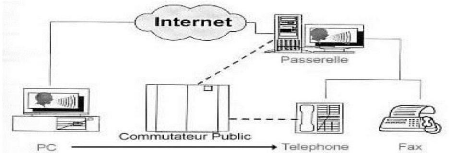

Une communication dans un système de

téléphonie VoIP est établie selon trois modes. a.

Téléphonie de PC à PC

Le PC à PC consiste à équiper sur chaque

PC, d'un microphone, d'un haut-parleur, d'une carte son (full duplex) et d'un

logiciel de téléphonie (stimulateur téléphonique)

sur IP qui tient lieu de téléphonie.

Ladite configuration est fréquemment couplée

à des fonctionnalités de visioconférence à partir

d'une Webcam connectée à l'ordinateur. Ce type de configuration

peut être développé en entreprise, et se limitera à

des usages restreints tels que la communication entre services techniques. Ce

mode est décrit sur la figure ci-dessous.

Page 34 sur 119

b. Téléphonie de PC à

Phone

Dans le mode Pc à phone, l'un des correspondants est sur

un PC et l'autre utilise un téléphone classique. Dans cette

configuration, il faut passer via son fournisseur d'accès à

Internet qui doit mettre en oeuvre une passerelle (Gateway) avec le

réseau téléphonique.

C'est cette passerelle qui se chargera de l'appel du

correspondant et de l'ensemble de la signalisation relative à la

communication téléphonique, du côté du correspondant

demandé comme présenté dans la figure .

Figure 18

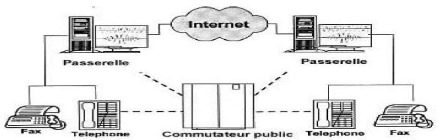

c. Téléphonie de phone à

phone

Dans le mode phone à phone, les correspondants

utilisent des téléphones analogiques. Pour faire dialoguer deux

postes téléphoniques ordinaires via un réseau IP, des

passerelles sont mises en place permettant ainsi d'accéder directement

au réseau IP.

Figure 19

I.4.4. Principe de fonctionnement

Depuis des nombreuses années, il est possible de

transmettre un signal à une destination éloignée sous

forme de données numériques. Avant la transmission, il faut

numériser le signal à l'aide d'un CAN (convertisseur

analogique-numérique). Le signal est ensuite

Page 35 sur 119

transmis, pour être utilisable, il doit être

transformé de nouveau en un signal analogique, à l'aide d'un CNA

(convertisseur numérique-analogique).

La VoIP fonctionne par numérisation de la voix, puis

par reconversion des paquets numériques en voix à

l'arrivée. Le format numérique est plus facile à

contrôler, il peut être compressé, routé et converti

en un nouveau format meilleur. Le signal numérique est plus

tolérant au bruit que l'analogique.

Les réseaux TCP/IP sont des supports de circulation de

paquets IP contenant un en-tête (pour contrôler la communication)

et une charge utile pour transporter les données.

Il existe plusieurs protocoles qui peuvent supporter la voix

sur IP tel que le H.323, SIP, RTP, RTCP et MGCP.

Les deux protocoles les plus utilisées actuellement

dans les solutions VoIP présentes sur

le marché sont le H.323 et le SIP. I.4.4.1.

Protocole H.323

1. Description générale du protocole

H.323

Le standard H.323 fournit, depuis son en 1996, un cadre pour

les communications audio, vidéo et de données sur les

réseaux IP. Il a été développé par l'ITU

(International Telecommunications Union) pour les réseaux qui ne

garantissent pas une qualité de service (QoS), tels qu'IP IPX sur

Ethernet, Fast Ethernet et Token Ring. Il est présent dans plus de 30

produits et il concerne le contrôle des appels, la gestion

multimédia, la gestion de la bande passante pour les conférences

point-à-point et multipoints. H.323 traite également de

l'interfaçage entre le LAN et les autres réseaux.

Le protocole H.323 fait partie de la série H.32x qui

traite de la vidéoconférence au travers différents

réseaux. Il inclue H.320 et H.324 liés aux réseaux ISDN

(Integrated Service Data Network) et PSTN (Public Switched Telephone Network).

Plus qu'un protocole, H.323 crée une association de plusieurs protocoles

différents et qui peuvent être regroupés en trois

catégories : la signalisation, la négociation de codec, et le

transport de l'information.

Ø La négociation est utilisée pour se

mettre d'accord sur la façon de coder les informations à

échanger. Il est important que les téléphones (ou

systèmes) utilisent un langage commun s'ils veulent se comprendre. Il

s'agit du codec le moins gourmand en bande passante ou de celui qui offre la

meilleure qualité. Il serait aussi préférable d'avoir

plusieurs alternatives de langages. Le protocole utilisé pour la

négociation de codec est le H.245

Ø Le transport de l'information s'appuie sur le

protocole RTP qui transporte la voix, la vidéo ou les données

numérisées par les codecs.

Les messages RTCP peuvent être utilisés pour le

contrôle de la qualité, ou la renégociation des codecs si,

par exemple, la bande passante diminue.

Page 36 sur 119

2. Rôle des composants

L'infrastructure 11.323 repose sur quatre composants principaux

: les terminaux, les Gateways, les Gatekeepers, et les MCU (Multipoint Control

Units).

Figure 20

V' Les terminaux H.323

Le terminal peut être un ordinateur, un combiné

téléphonique, un terminal spécialisé pour la

vidéoconférence ou encore un télécopieur sur

Internet. Le minimum imposé par 11.323 est qu'il mette en oeuvre la

norme de compression de la parole G.711, qu'il utilise le protocole 11.245 pour

la négociation de l'ouverture d'un canal et l'établissement des

paramètres de la communication, ainsi que le protocole de signalisation

Q.931 pour l'établissement et l'arrêt des communications.

Le terminal possède également des fonctions

optionnelles, notamment, pour le travail en groupe et le partage des documents.

Il existe deux types de terminaux 11.323, l'un de haute qualité (pour

une utilisation sur LAN), l'autre optimisé pour de petites largeurs de

bandes (28,8/33,6 kbit/s

G.723.1 et 11.263).

V' Gateway ou les passerelles vers des réseaux

classiques (RTC, RNIS, etc.)

Les passerelles 11.323 assurent l'interconnexion avec les

autres réseaux, ex :(11.320/RNIS), les modems 11.324,

téléphones classiques, etc. Elles assurent la correspondance de

signalisation de Q.931, la correspondance des signaux de contrôle et la

cohésion entre les médias (multiplexage, correspondance des

débits, transcodage audio).

V' Gatekeeper ou les portiers

Dans la norme 11323, Le Gatekeeper est le point

d'entrée au réseau pour unclient 11.323.

Il définit une zone sur le réseau,

appelée zone 11.323 (voir figure 3 ci-dessous), regroupant plusieurs

terminaux, Gateways et MCU dont il gère le trafic, le routage LAN, et

l'allocation de la bande passante. Les clients ou les Gateway s'enregistrent

auprès du Gatekeeper dès

Page 37 sur 119

l'activation de celui-ci, ce qui leur permet de retrouver

n'importe quel autre utilisateur à travers son identifiant fixe obtenu

auprès de son Gatekeeper de rattachement. (Mémoire de PFE :

Étude et Mise en place d'une Solution VOIP Sécurisée Page

15)

+ Le Gatekeeper a pour fonction :

Ø La translation des alias 11.323 vers des adresses

IP, selon les spécifications RAS (Registration/Admission/Status) ;

Ø Le contrôle d'accès, en interdisant les

utilisateurs et les sessions non autorisés ;

Ø Et la gestion de la bande passante, permettant

à l'administrateur du réseau de limiter le nombre de

visioconférences simultanées. Concrètement une fraction de

la bande passante est allouée à la visioconférence pour ne

pas gêner les applications critiques sur le LAN et le support des

conférences multipoint.

V' Les MCU

Les contrôleurs multipoint appelés MCU

(Multipoint Control Unit) offrent aux utilisateurs la possibilité de

faire des visioconférences à trois terminaux et plus en «

présence continue » ou en « activation à la voix

». Une MCU consiste en un Contrôleur Multipoint (MC), auquel est

rajouté un ou plusieurs Processeurs Multipoints (MP). Le MC prend en

charge les négociations 11.245 entre tous les terminaux pour harmoniser

les paramètres audio et vidéo de chacun. Il contrôle

également les ressources utilisées. Mais le MC ne traite pas

directement avec les flux audio, vidéo ou données, c'est le MP

qui se charge de récupérer les flux et de leurs faire subir les

traitements nécessaires. Un MC peut contrôler plusieurs MP

distribués sur le réseau et faisant partie d'autres MCU.

3. Avantages et inconvénients de la technologie

H323

La technologie 11.323 possède des avantages et des

inconvénients. Parmi les avantages, nous citons :

V' Gestion de la bande passante : 11.323

permet une bonne gestion de la bande passante

en posant des limites au flux audio/vidéo afin

d'assurer le bon fonctionnement des applications critiques sur le LAN. Chaque

terminal 11.323 peut procéder à l'ajustement de la bande passante

et la modification du débit en fonction du comportement du réseau

en temps réel (latence, perte de paquets et gigue).

V' Support Multipoint : 11.323 permet de faire

des conférences multipoint via une

structure centralisée de type MCU (Multipoint Control

Unit) ouen mode ad-hoc.

V' Support Multicast : 11.323 permet

également de faire des transmissions

en multicast.

V' Interopérabilité : 11.323

permet aux utilisateurs de ne pas se préoccuper

Page 38 sur 119

de la manière dont se font les communications, les

paramètres (les codecs, le débit...) sont négociés

de manière transparente.

V' Flexibilité : une

conférence 11.323 peut inclure des terminaux

hétérogènes

(studio de visioconférence, PC,

téléphones...) qui peuvent partager selon le cas, de la voix de

la vidéo et même des données grâce aux

spécifications T.120.

Les inconvénients de la technologie H.323 sont

:

V' La complexité de mise en oeuvre et les

problèmes d'architecture en ce qui concerne

la convergence des

services de téléphonie et d'Internet, ainsi qu'un manque de

modularité et de souplesse.

V' Comprend de nombreuses options susceptibles d'être

implémentées de façon

différentes par les

constructeurs et donc de poser des problèmes

d'interopérabilité. I.4.4.2. Protocole SIP

1.Description générale du protocole

SIP

Le protocole SIP (Session Initiation Protocol) est un

protocole normalisé et standardisé par l'IETF (décrit par

le RFC 3261 qui rend obsolète le RFC 2543, et complété par

le RFC 3265) qui a été conçu pour établir, modifier

et terminer des sessions multimédia. Il se charge de l'authentification

et de la localisation des multiples participants. Il se charge également

de la négociation sur les types de média utilisables par les

différents participants en encapsulant des messages SDP (Session

Description Protocol). SIP ne transporte pas les données

échangées durant la session comme la voix ou la vidéo. SIP

étant indépendant de la transmission des données, tout

type de données et les protocoles peut être utilisé pour

cet échange. Cependant le protocole RTP

(Real-time Transport Protocol) assure le plus souvent les

sessions audio et vidéo.

SIP remplace progressivement 11323.

SIP est le standard ouvert de VoIP, interopérable, le

plus étendu et vise à devenir le standard des

télécommunications multimédia (son, image, etc.). Skype

par exemple, qui utilise un format propriétaire, ne permet pas

l'interopérabilité avec un autre réseau de voix sur IP et

ne fournit que des passerelles payantes vers la téléphonie

standard. SIP n'est donc pas seulement destiné à la VoIP mais

pour de nombreuses autres applications telles que la visiophonie, la messagerie

instantanée, la réalité virtuelle ou même les jeux

vidéo.

2. Principe de fonctionnement

Puisque on choisira le protocole SIP pour effectuer notre

travail, on s'approfondira à expliquer les différents aspects,

caractéristiques qui font du protocole SIP un bon choix pour

l'établissement de la session, les principales caractéristiques

du protocole SIP sont :

Page 39 sur 119

Fixation d'un compte SIP

Il est important de s'assurer que la personne appelée soit

toujours joignable.

Pour cela, un compte SIP sera associé à un nom

unique. Par exemple, si un utilisateur d'un

service de voix sur IP dispose d'un compte SIP et que chaque fois

qu'il redémarre son

ordinateur, son adresse IP change, il doit cependant toujours

être joignable. Son compte SIP

doit donc être associé à un serveur SIP

(proxy SIP) dont l'adresse IP est fixe. Ce serveur lui

allouera un compte et il permettra d'effectuer ou de recevoir des

appels quelques

soit son emplacement. Ce compte sera identifiable via son nom (ou

pseudo).

Changement des caractéristiques durant une

session

Un utilisateur doit pouvoir modifier les caractéristiques

d'un appel en cours.

Par exemple, un appel initialement configuré en (voix

uniquement) peut être modifié en (voix

+ vidéo).

Différents modes de communication

Avec SIP, les utilisateurs qui ouvrent une session peuvent

communiquer en mode point à

point, en mode diffusif ou dans un mode combinant ceux-ci.

Mode Point à point : on parle dans ce

cas-là d'«unicast » qui correspond à la

communication entre deux machines.

Mode diffusif : on parle dans ce cas-là

de « multicast » (plusieurs utilisateurs via

une unité de contrôle MCU - Multipoint Control

Unit).

Combinatoire : combine les deux modes

précédents. Plusieurs utilisateurs

interconnectés en multicast via un réseau à

maillage complet de connexion.

Gestion des participants

Durant une session d'appel, de nouveaux participants peuvent

joindre les participants

d'une session déjà ouverte en participant

directement, en étant transférés ou en étant mis

en attente (cette particularité rejoint les

fonctionnalités d'un PABX par exemple, où

l'appelant peut être transféré vers un

numéro donné ou être mis en attente).

Négociation des médias

supportés

Cela permet à un groupe durant un appel de négocier

sur les types de médias supportés

Par exemple, la vidéo peut être ou ne pas être

supportée lors d'une session.

Adressage

Les utilisateurs disposant d'un numéro (compte) SIP

dispose d'une adresse ressemblant

à une adresse mail. Le numéro SIP est unique pour

chaque utilisateur.

Modèle d'échange

Le protocole SIP repose sur un modèle

Requête/Réponse. Les échanges entre un terminal

Page 40 sur 119

appelant et un terminal appelé se font par

l'intermédiaire de requêtes. La liste des requêtes

échangées est la suivante :

· Invite : cette requête indique

que l'application (ou utilisateur) correspondante à l'url SIP

spécifié est invité à participer à une

session.

Le corps du message décrit cette session (par ex :

média supportés par l'appelant). En cas de réponse

favorable, l'invité doit spécifier les médias qu'il

supporte.

· Ack : cette requête permet de

confirmer que le terminal appelant à bien reçu une réponse

définitive à une requête Invite.

· Options : un proxy server en mesure

de contacter l'UAS (terminal) appelé, doit répondre à une

requête Options en précisant ses capacités à

contacter le même terminal.

· Bye : cette requête est

utilisée par le terminal de l'appelé afin de signaler qu'il

souhaite mettre un terme à la session.

· Cancel : cette requête est

envoyée par un terminal ou un proxy server à fin d'annuler une

requête non validée par une réponse finale comme, par

exemple, si une machine ayant été invitée à

participer à une session, et ayant accepté l'invitation ne

reçoit pas de requête Ack, alors elle émet une

requête Cancel.

· Register : cette méthode est

utilisée par le client pour enregistrer l'adresse listée dans

l'URL TO par le serveur auquel il est relié.

· Codes d'erreurs

Une réponse à une requête est

caractérisée, par un code et un motif, appelés

respectivement code d'état et raison phrase. Un code d'état est

un entier codé sur 3 digits indiquant un résultat à

l'issue de la réception d'une requête. Ce résultat est

précisé par une phrase, textbased (UTF-8), expliquant le motif du

refus ou de l'acceptation de la requête. Le code d'état est donc

destiné à l'automate gérant l'établissement des

sessions SIP et les motifs aux programmeurs. Il existe 6 classes de

réponses et donc de codes d'état, représentées par

le premier digit :

Ø 1xx = Information - La requête a

été reçue et continue à être

traitée.

Ø 2xx = Succès - L'action a été

reçue avec succès, comprise et acceptée.

Ø 3xx = Redirection - Une autre action doit être

menée afin de valider la requête.

Ø 4xx = Erreur du client - La requête contient une

syntaxe erronée ou ne peut pas être traitée par ce

serveur.

Ø 5xx = Erreur du serveur - Le serveur n'a pas

réussi à traiter une requête apparemment correcte.

Page 41 sur 119

Ø 6xx = Echec général - La requête ne

peut être traitée par aucun serveur.

3. Rôle des composants

Dans un système SIP on trouve deux types de

composantes, les agents utilisateurs (UAS,UAC) et un réseau de serveurs

(Registrar, Proxy) L'UAS (User Agent Server) représente

l'agent de la partie appelée. C'est une application de type serveur qui

contacte l'utilisateur lorsqu'une requête SIP est reçue. Et elle

renvoie une réponse au nom de l'utilisateur.

L'U.A.C (User Agent Client)

représente l'agent de la partie appelante. C'est une application de type

client qui initie les requêtes.

Le Registrar est un serveur qui gère

les requêtes REGISTER envoyées par les Users Agents pour signaler

leur emplacement courant. Ces requêtes contiennent donc une adresse IP,

associée à une URI, qui seront stockées dans une base de

données (figure 4).

Les URI SIP sont très similaires dans

leur forme à des adresses email :

sip:utilisateur@domaine.com.

Généralement, des mécanismes d'authentification permettent

d'éviter que quiconque puisse s'enregistrer avec n'importe quelle

URI.

Figure 21 :

REGISTER

domaine. Com

De :

sip:utilisateur@domaine.com

A :

sip:utilisateur@domaine.com

Conact : sip : « xxx.xxx.xxx.xxx » Expres :3600

Base de données

Utilisateu

Registrar

Un Proxy SIP sert d'être

l'intermédiaire entre deux User Agents qui ne connaissent pas leurs

emplacements respectifs (adresse IP). En effet, l'association URI-Adresse IP a

été stockée préalablement dans une base de

données par un Registrar. Le Proxy peut donc interroger cette base de

données pour diriger les messages vers le destinataire. La figure 5

montre les étapes de l'interrogation du proxy la base de

données.

Figure 22

Page 42 sur 119

Le Proxy se contente de relayer uniquement les messages SIP

pour établir, contrôler et terminer la session. Une fois la

session établie, les données, par exemple un flux RTP pour la

VoIP, ne transitent pas par le serveur Proxy. Elles sont

échangées directement entre les User Agents.

4. Avantages et inconvénients

Ouvert, standard, simple et flexible sont les principaux atouts

du protocole

SIP, voilà en détails ces différents

avantages :

Ø Ouvert : les protocoles et documents officiels sont

détaillés et accessibles à tous en

téléchargement.

Ø Standard : l'IETF a normalisé le protocole et

son évolution continue par la création ou l'évolution

d'autres protocoles qui fonctionnent avec SIP.

Ø Simple : SIP est simple et très similaire

à http.

Ø Flexible : SIP est également utilisé

pour tout type de sessions multimédia (voix, vidéo, mais aussi

musique, réalité virtuelle, etc.).

Téléphonie sur réseaux publics : il

existe de nombreuses passerelles (services payants) vers le réseau

public de téléphonie (RTC, GSM, etc.) permettant d'émettre

ou de recevoir des appels vocaux.

Ø Points communs avec H323 : l'utilisation du

protocole RTP et quelques codecs son et vidéo sont en commun.

Par contre une mauvaise implémentation ou une

implémentation incomplète du protocole SIP dans les User Agents

peut perturber le fonctionnement ou générer du trafic superflu

sur le réseau. Un autre inconvénient est le faible nombre

d'utilisateurs : SIP est encore peu connu et utilisé par le grand

public, n'ayant pas atteint une masse critique, il ne bénéficie

pas de l'effet réseau.

I.4.3.3. Protocoles de transport

Nous décrivons deux autres protocoles de transport

utilisés dans la voix sur IP à savoir l'RTP et le RTCP

1. Le protocole RTP

1.1. Description générale de

RTP

RTP (Real time Transport Protocol), standardisé en

1996, est un protocole qui a été développé par

l'IETF afin de faciliter le transport temps réel de bout en bout des

flots données audio et vidéo sur les réseaux IP, c'est

à dire sur les réseaux de paquets. RTP est un protocole qui se

situe au niveau de l'application et qui utilise les protocoles sous-jacents de

transport TCP ou UDP. Mais l'utilisation de RTP se fait

généralement au-dessus d'UDP ce qui permet

Page 43 sur 119

d'atteindre plus facilement le temps réel. Les

applications temps réels comme la parole numérique ou la

visioconférence constitue un véritable problème pour

Internet. Qui dit application temps réel, dit présence d'une

certaine qualité de service (QoS) que RTP ne garantit pas du fait qu'il

fonctionne au niveau Applicatif. De plus RTP est un protocole qui se trouve

dans un environnement multipoint, donc on peut dire que RTP possède

à sa charge, la gestion du temps réel, mais aussi

l'administration de la session multipoint 1.2. Les fonctions de

RTP

Le protocole RTP a pour but d'organiser les paquets à

l'entrée du réseau et de les contrôler à la sortie.

Ceci de façon à reformer les flux avec ses

caractéristiques de départ. RTP est un protocole de bout en bout,

volontairement incomplet et malléable pour s'adapter aux besoins des

applications. Il sera intégré dans le noyau de l'application. Il

laisse la responsabilité du contrôle aux équipements

d'extrémité. Il est aussi un protocole adapté aux

applications présentant des propriétés temps réel.

Il permet ainsi de :

Ø Mettre en place un séquencement des paquets

par une numérotation et ce afin de permettre ainsi la détection

des paquets perdus. Ceci est un point primordial dans la reconstitution des

données. Mais il faut savoir quand même que la perte d'un paquet

n'est pas un gros problème si les paquets ne sont pas perdus en trop

grands nombres

Cependant il est très important de savoir quel est le

paquet qui a été perdu afin de pouvoir

pallier à cette perte.

Ø Identifier le contenu des données pour leurs

associer un transport sécurisé et reconstituer la base de temps

des flux (horodatage des paquets : possibilité de resynchronisation des

flux par le récepteur)

Ø L'identification de la source c'est à dire

l'identification de l'expéditeur du paquet. Dans un multicast

l'identité de la source doit être connue et

déterminée.

Ø Transporter les applications audio et vidéo

dans des trames (avec des dimensions qui

sont dépendantes des codecs qui effectuent la

numérisation). Ces trames sont incluses dans des paquets afin

d'être transportées et doivent, de ce fait, être

récupérées facilement au moment de la phase de

segmentation des paquets afin que l'application soit décodée

correctement.

1.3. Avantages et inconvénients

Le protocole RTP permet de reconstituer la base de temps des

différents flux multimédia (audio, vidéo, etc.); de

détecter les pertes de paquets; et d'identifier le contenu des paquets

pour leur transmission sécurisée.

Page 44 sur 119

Par contre, il ne permet pas de réserver des

ressources dans le réseau ou d'apporter une fiabilité dans le

réseau. Ainsi il ne garantit pas le délai de livraison.

2. Le protocole RTC

2.1. Description générale de

RTC

Le protocole RTCP est fondé sur la transmission

périodique de paquets de contrôle à tous les participants

d'une session. C'est le protocole UDP (par exemple) qui permet le multiplexage

des paquets de données RTP et des paquets de contrôle RTCP.

Le protocole RTP utilise le protocole RTCP, Real-time

Transport Control Protocol, qui transporte les informations

supplémentaires suivantes pour la gestion de la session.

Les récepteurs utilisent RTCP pour renvoyer vers les

émetteurs un rapport sur la QoS. Ces rapports comprennent le nombre de

paquets perdus, le paramètre indiquant la variance d'une distribution

(plus communément appelé la gigue: c'est à dire les

paquets qui arrivent régulièrement ou

irrégulièrement) et le délai aller-retour. Ces

informations permettent à la source de s'adapter, par exemple, de

modifier le niveau de compression pour maintenir une QoS

Parmi les principales fonctions qu'offre le protocole RTCP sont

les suivants :

Ø Une synchronisation supplémentaire entre les

médias : Les applications multimédias sont souvent

transportées par des flots distincts. Par exemple, la voix, l'image ou

même des applications numérisées sur plusieurs niveaux

hiérarchiques peuvent voir les flots gérés et suivre des

chemins différents.

Ø L'identification des participants à une

session : en effet, les paquets RTCP contiennent des informations d'adresses,

comme l'adresse d'un message électronique, un numéro de

téléphone ou le nom d'un participant à une

conférence téléphonique.

Ø Le contrôle de la session : en effet le

protocole RTCP permet aux participants d'indiquer leur départ d'une

conférence téléphonique (paquet Bye de RTCP) ou simplement

de fournir une indication sur leur comportement.

2.2. Point fort et limite du protocole RTCP

Le protocole de RTCP est adapté pour la transmission de

données temps réel.

Il permet d'effectuer un contrôle permanant sur une

session et ces participants. Par contre il fonctionne en stratégie bout

à bout. Et il ne peut pas contrôler l'élément

principal de la communication le réseau .

Page 45 sur 119

|