CHAPITRE II : LA CONCEPTION ET MODELISATION DU NOUVEAU

SYSTEME

II.1. Introduction générale

Après avoir effectué l'étude de l'existant

dans le premier chapitre à travers lequel les besoins fonctionnels et

non fonctionnels ont été relevés afin d'améliorer

l'architecture existante de l'organisation, il sera question de passer

maintenant à la conception de notre système.

Dans ce chapitre deuxième, nous essaierons de parler

de la conception du futur système. Il s'agit donc de la conception

logique générale basée sur l'infrastructure réseau

afin de bien montrer et présenter le futur système qui sera

proposé aux chaînes de télévision en

générale précisément au département de la

correspondance.

II.2. Aperçu sur la centralisation de

données

La centralisation est un concept à la

définition assez vague, qui repose cependant sur un principe simple :

regrouper toutes les données sur un serveur central. Il existe trois

raisons majeures qui font de la centralisation de donnée informatiques

d'entreprise la manière optimale de gérer et d'organiser les

fichiers. [3] Ces raisons sont donc :

? La facilité de gestion

? La sécurité de donnée informatique ? Une

meilleure communication

La centralisation, en regroupant toutes les données

sensibles sur un seul serveur qui leur est dédié, diminue

grandement les risques d'attaque qu'un logiciel malveillant ou un pirate

informatique pourrait exploiter dans le but d'accéder à ces

données. [3]

II.3. Conception générale

Après avoir relevé l'aperçu, nous

arrivons au point de donner l'architecture générale de notre

système.

II.3.1. Architecture

générale

Le but de notre travail est d'offrir à une chaîne

de télévision un système de centralisation des

données incluant aussi une sécurité de ces dites

données, mais aussi de permettre à cette dernière

d'utiliser ce service sans moindre problème et de faciliter l'entreprise

à gagner en temps dans l'acquisition d'information.

A cette partie du travail, nous aurons une vue abstraite sur

le fonctionnement de notre système en se limitant à un aspect

superficiel c'est-à-dire sans entrer en détail de celui-ci. Nous

aurons donc une idée générale, mais sans

détaillé les différents éléments qui

entreront en jeux pour le fonctionnement du système.

ESIS_TFC_AS 2021

Page | 21

Voici l'architecture logique générale

Figure 2. 1. 1 Nouveau

système

Comme c'est signalé un peu haut, à ce point nous

toucherons légèrement la centralisation et le chiffrement qui

sont les concepts clés dans notre travail.

Sur le plan générale, notre système est

constitué de quatre grandes parties ou modules dont les rôles sont

repartis en fonction du module. Voici les rôles des modules de notre

système :

1. L'utilisateur : C'est une machine par laquelle la

connexion à la base de donnée est lancée. Il doit avoir la

connexion internet afin de parvenir à son objectif noble qui est

d'accéder aux données partagées. Il s'agit donc d'un

ordinateur ou tout équipement terminal de traitement de donnée.

Pour ce travail, il est représenté par une chaîne de

télévision.

2. L'internet : Est un réseau informatique mondial

constitué d'un ensemble de réseaux nationaux, régionaux et

privés. Il repose sur la transmission d'information d'un point à

un autre. [4]

Pour notre travail, l'internet a une importance capitale, car

il permettra de véhiculer les fichiers de la chaîne vers le

serveur de la base de données pour que ces derniers soient vus et

utilisés par les autres chaines.

3. Le serveur de la base de donnée : Un serveur de

base de données sert à stocker et à gérer les

données dans une base de données. Il (serveur) donne

l'accès simultané à cette base de donnée à

plusieurs utilisateurs. [5]

C'est le poumon de notre système, car c'est ici

où on stocke tous les fichiers multimédias des chaines et on

définit qui a droit au fichier partagé, c'est pourquoi il doit

être bien

ESIS_TFC_AS 2021

Page | 22

protéger, c'est ainsi l'utilisation de chiffrement de

donnée qui y sont stockée est nécessaire.

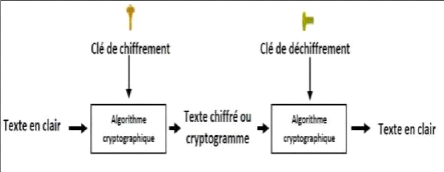

4. Chiffrement de donnée : Le chiffrement est

l'élément fondamental de la sécurité des

données. Il désigne la conversion des données depuis un

format lisible dans un format codé. Les données chiffrées

ne peuvent être lues ou traitées qu'après leur

déchiffrement. C'est le moyen le plus simple et le plus efficace pour

s'assurer que les informations du système informatique ne peuvent

être ni violées ni lues par quelqu'un qui souhaite les utiliser

à des fins malveillantes. [6]

C'est ce point qui montre la sécurité de fichier

multimédia, le but est de rendre la donnée illisible même

si une personne non autorisée parvenait à accéder au

serveur de la base de donnée.

Après cette présentation brève de notre

système, nous allons donner une explication approfondie sur le

fonctionnement du système dans la suite de ce chapitre, le tout dans le

seul but de rendre concret les détails des différents points

cités ici.

II.3.2. Modélisation du

système

Dans la conception d'un système d'information, la

modélisation des données est une méthode permettant

d'étudier et de présenter une information contenue dans un

système afin de représenter la structure de ces informations et

de structurer le stockage et les traitements informatique. [7]

II.3.2.1. Diagramme de cas d'utilisation

Il permet de structurer les besoins des utilisateurs et les

objectifs correspondants d'un système. Ils centrent l'expression des

exigences du système sur les utilisateurs. Le diagramme de cas

d'utilisation permet de mieux illustrer le scenario de gestion et de la

manière dont interagissent les éléments sur notre

système ainsi que ses utilisateurs et l'administrateur. La figure

suivante illustre le fonctionnement de notre système de centralisation

d'une manière générique. [7]

ESIS_TFC_AS 2021

Page | 23

Figure 2. 2 Diagramme de cas d'utilisation

Description textuelle des cas d'utilisations

a. Cas d'utilisation s'authentifier

- Nom : s'authentifier

- Objectif du cas : accéder au système

- Acteur principal : chaîne, admin

- Acteur secondaire : système de centralisation

- Les préconditions : la chaîne et l'admin doivent

être connecté

- Les post conditions : accès autorisé

- Scenario nominal :

o La chaîne et l'admin saisissent les identifiants

o Ils confirment via le bouton « connexion »

o Le système vérifie les identifiants fournis

o Le système donne l'accès

- Scenario exceptionnel :

o Le système détecte que les identifiants saisis

sont incorrects et affiche le message login et password incorrect.

b. Cas d'utilisation gérer fichier

- Nom : gérer fichier

- Objectif du cas : ajouter, mettre à jour, supprimer le

fichier

- Acteur principal : chaîne

- Acteur secondaire : système de centralisation

- Les préconditions : s'authentifier

- Les post conditions : l'opération réussi

ESIS_TFC_AS 2021

Page | 24

- Scenario nominal :

o La chaîne demande le formulaire d'ajout ou de

modification de fichier et le système affiche le formulaire.

o Le remplissage du fichier dans le formulaire et elle

l'envoi.

o La chaîne supprime le fichier à l'aide du bouton

supprimer. - Scenario exceptionnel :

o Le système détecte le champ optionnel vide du

formulaire et affiche un message « veuillez remplir ce champs »

c. Cas d'utilisation envoyer invitation

- Nom : envoyer invitation

- Objectif du cas : tisser la correspondance avec d'autres

chaines

- Acteur principal : chaine

- Acteur secondaire : système de centralisation

- Les préconditions : s'authentifier

- Les post conditions : la demande envoyée

- Scenario nominal :

o La chaine demande une correspondance à l'aide du

bouton « inviter chaine » et le système envoie la demande.

d. Cas d'utilisation créer chaine - Nom

: créer chaine

- Objectif du cas : créer une chaine - Acteur principal :

administrateur - Acteur secondaire : système - Les préconditions

: s'authentifier - Les post conditions : chaine crée - Scenario nominal

:

o L'admin saisi les informations de la chaine dans un

formulaire et envoi au système.

- Scenario exceptionnel :

o Le système détecte le champ optionnel vide du

formulaire et affiche un message « veuillez remplir ce champs »

e. Cas d'utilisation crypter fichier

- Nom : crypter fichier

- Objectif du cas : sécuriser les données

centralisées

- Acteur principal : système

- Acteur secondaire : -

- Les préconditions : -

- Les post conditions : le fichier est crypté avec

succès

- Scenario nominal :

o Le système reçoit le fichier et le crypte

directement

ESIS_TFC_AS 2021

Page | 25

f. Cas d'utilisation stocker fichier

- Nom : stocker fichier

- Objectif du cas : conserver les données

partagées

- Acteur principal : système

- Acteur secondaire : -

- Les préconditions : -

- Les post conditions : conservation de fichier avec

succès

- Scenario nominal :

o Le système reçoit le fichier et le stocke

g. Cas d'utilisation gérer

- Nom : gérer

- Objectif du cas : supprimer, modifier les chaines

- Acteur principal : admin

- Acteur secondaire : système

- Les préconditions : s'authentifier entant

qu'administrateur

- Les post conditions : l'opération effectuée avec

succès

- Scenario nominal :

o L'admin demande le formulaire d'ajout ou de modification de

fichier et le système affiche le formulaire.

o Le remplissage des identités de la chaine dans le

formulaire et il l'envoi

o L'admin supprime le fichier à l'aide du bouton

supprimer. - Scenario exceptionnel :

o Le système détecte le champ optionnel vide du

formulaire et affiche un message « veuillez remplir ce champs »

Les différentes interactions au sein du système

nous donnent un point de vue sur les principales tâches qu'aura notre

système. Ainsi donc le système a pour fonctionnalités

principales :

? Stocker les données uploader par les utilisateurs (les

chaines)

? Chiffrer les données des utilisateurs pour la

sécurité de cette dernière ? Archiver les données

pour une utilisation ultérieure

Page | 26

La figure ci-après présente les principales

fonctionnalités du système

Figure Figure 2. 23 alités Fonctionnement dudu

nouveau nouveau système système

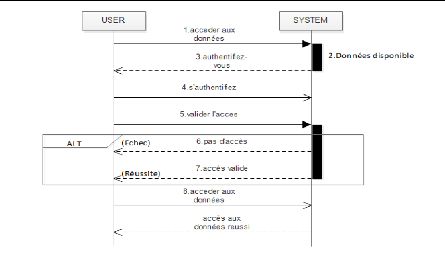

II.3.2.2. Diagramme des séquences

Le diagramme de séquence permettant de montrer comment

les éléments du système interagissent entre eux et avec

les acteurs c'est-à-dire une représentation des échanges

de message entre les acteurs du système et le système

lui-même tout en se basant sur les scenarios de la description

textuelles. [8]

ESIS_TFC_AS 2021

ESIS_TFC_AS 2021

Page | 27

Figure 2. 4 Diagramme de cas d'utilisation II.3.4.

Fonctionnement du nouveau système

Cette partie explique théoriquement comment est-ce que

notre nouveau système fonctionnera après sa mise en place. Notre

plateforme ou système de centralisation est conçu de

manière à permettre toutes les chaines qui sont abonnées

et en correspondance à pouvoir se partager les fichiers audio et

vidéos d'une manière sécurisée et à un temps

réduit.

Premièrement seul l'administrateur du système

aura le monopole de la gestion du système, il est le seul acteur du

système qui a la charge de créer une chaine, c'est-à-dire

l'intégré dans le système en se basant sur le nom de la

chaine, la fréquence de la radio et de la télévision, mais

peut aussi la supprimer ou la modifier en cas de besoin.

Le système attribuera automatiquement d'une

manière aléatoire un nombre qui sera lié au nom de la

chaine créée pour constituer le nom utilisateur; il sera

accompagné d'un mot de passe qui lui permettra de s'authentifier pour

accéder au système.

II.3.4.1. Gestion de l'espace de stockage

Un administrateur doit effectuer quotidiennement la

tâche de contrôle de stockage, en effet, cette tâche est

essentielle afin de garantir qu'une quantité suffisante d'espace libre

est toujours disponible. En outre, l'espace étant une entité

très dynamique, il est essentiel de le contrôler

fréquemment et régulièrement ; en effet, à un

moment donné il peut y avoir plus d'espace disponible que ce dont on a

besoin, et peu après, l'espace libre peut être quasiment

inexistant.

Dans le domaine de la centralisation, l'espace de stockage est

alors une ressource essentielle à protéger, car une masse de

données est sensée y être stocké.

ESIS_TFC_AS 2021

Page | 28

II.3.4.2. demande de correspondance

Après la première connexion, l'utilisateur aura

la possibilité d'envoyer une demande de correspondance aux autres

chaines, mais cela après une démarche de bonne collaboration

entre les deux chaines. Signalons que la chaine à qui la demande est

envoyée sera notifié et pourra valider la demande de

correspondance.

Figure 2. 5 Demande de

correspondance

II.3.4.3. Accès au fichier partagé

La gestion d'accès au fichier est très capitale

car il faut définir qui a le droit d'y accéder et qui n'en a pas.

Pour notre travail seules les chaines qui sont en correspondance auront la

possibilité de se partager les fichiers c'est-à-dire elles auront

le droit de télécharger ou de visualiser la vidéo en

ligne.

II.3.5. Conception

détaillée

Elle permet d'étudier en profondeur ce qui a

été défini dans la conception générale afin

de diminuer la complexité du système par une meilleure

compréhension en détaillant les différentes parties du

système.

II.3.5.1. Utilisateur

Il est au centre du système, car c'est lui qui

interagit avec le système. Comme c'est souligné un peu haut; Pour

notre travail l'utilisateur représente la chaine de

télévision qui sera en mesure d'exploiter les

fonctionnalités du système.

Niveau d'utilisateur

Il existe plusieurs niveaux d'utilisateurs, nous pouvons citer

:

ESIS_TFC_AS 2021

Page | 29

? L'utilisateur humain : qui n'a aucune compétence en

informatique, qui utilise le système dans le cadre de son temps de

loisir, celui-ci peut alors avoir un comportement proche d'une entrée

aléatoire. [9]

? L'utilisateur professionnel : qui aborde le système

dans le cadre de contraintes liées à son activité, les

contraintes sur l'utilisation du système peuvent donc être

très élaborées.

? L'utilisateur avancé : qui connait plusieurs

détails de fonctionnement de son système des réactions

spécifiques et connait plusieurs limites. Cette catégorie

regroupe essentiellement les humains qui sont plongés à longueur

de journée dans les nouvelles technologies. [9]

Notre système, comparativement à celui qui

existe et qu'on a étudié profondément dans le premier

chapitre, parmi les niveaux d'utilisateur cité ci-haut nous souhaitons

que l'employeur de notre système soit un utilisateur professionnel.

II.3.5.2. Internet

Dans le premier point nous avons toujours besoin de la

connexion internet pour le fonctionnement du système, ce dernier

permettra le transfert de fichier de la station télévision vers

le serveur de la base de donnée et du serveur vers la station qui veut

télécharger la donnée.

Accès à l'internet

Pour accéder à l'internet, l'utilisateur doit

posséder un modem et être abonné à un fournisseur

d'accès à l'internet (FAI).

Le modem est un appareil qui permet de recevoir et d'envoyer

des données par l'intermédiaire d'une ligne

téléphonique ou d'un câble ou encore par

l'intermédiaire de VSAT. Le fournisseur d'accès met en contact

l'ordinateur de l'abonné avec l'ensemble des autres ordinateurs

connectés à l'internet. [10]

La bande passante et la qualité

Un fichier multimédia a été toujours

gourmant en terme de la bande passante, d'où la gestion de cette

dernière s'avère important dans un réseau informatique. Vu

que notre système se base sur de fichier vidéo, il serait

important de se baser aussi sur la qualité de cette dernière

La qualité d'une vidéo en transite sur internet

dépends de trois facteurs :

- Sa définition (clarté de l'image) : plus la

qualité de la vidéo est claire, plus la bande passante sera

augmentée

- Sa taille de l'image (grandeur de l'image) : plus l'image

est grande, plus la bande passante sera importante.

- Son rafraichissement (nombre d'image par seconde) : plus le

nombre d'image par seconde est grand, plus la bande passante augmente.

Cela revient à dire que dans la transmission de fichier

multimédia sur internet, la bande passante augmente proportionnellement

à ces facteurs. Normalement plus la bande passante est grande, bonne est

la qualité de l'image. [11]

Page | 30

II.3.5.3. Serveur de base de donnée

C'est ici où on stocke et on gère tous les

fichiers des clients, l'accès à ce dernier est limité,

seulement les chaines créées et connues par l'administrateur sont

permis d'envoyer leurs requêtes, cela est possible grâce à

l'authentification. Il existe plusieurs serveurs de base de donnée, mais

dans notre cas nous avons choisi MySQL car il s'agit d'une option puissante,

tout en étant gratuite (source libre), conçue pour fonctionner

avec le langage de programmation PHP. SQL server de Microsoft est le choix de

préférence pour les entreprises en raison de son

intégration facile avec d'autres services Microsoft.

II.3.5.4. Chiffrement

Comme annoncé dans la partie supérieure de ce

chapitre, ce point est très capital pour notre système car

lorsque les informations ou les données sont partagées sur

internet, Elles transitent par une série d'appareils réseau, qui

forment une partie de l'internet public, lorsque les données circulent

sur internet, elles courent le risque d'être compromises ou volées

par des cybercriminels. Pour éviter cela, les utilisateurs peuvent

utiliser des solutions logicielles ou matérielles spécifiques qui

sécurisent le transfert des données ou des informations. En

sécurité réseau, ces processus correspondent au

chiffrement.

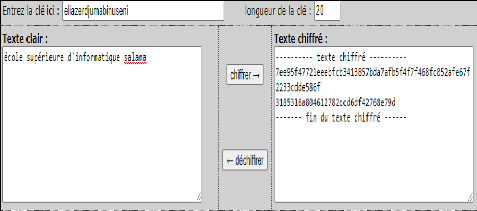

L'image ci-dessous illustre l'exemple de chiffrement

Figure 2.5 6 Cchiffrement de

message

Pour sécuriser les fichiers stockés dans une

base de donnée, même si un intrus parvient à y

accéder, les données sont illisibles grâce à un

algorithme de chiffrement appliqué derrière.

Pour que notre système de centralisation soit

sécurisé et rassurant, nous allons donc utiliser un algorithme de

chiffrement à la base de donnée tout en se basant au type de

l'algorithme. Les études des algorithmes pour les choix d'un seul

l'algorithme que nous appliquerons à ce système sera faite dans

la suite de ce chapitre.

Catégories de cryptographie

(chiffrement)

En ce qui concerne les catégories, nous en distinguons

trois :

? La cryptographie à répertoire

ESIS_TFC_AS 2021

ESIS_TFC_AS 2021

Page | 31

Elle consiste en un dictionnaire qui permet de remplacer

certains mots par des mots différents. On peut par exemple créer

un dictionnaire suivant :

y' Notre travail = le niveau

y' Parle = social

y' Sur la centralisation = baisse

y' Et la sécurité = Considérablement

y' Des données = ici

La phrase en clair : « notre travail parle sur la

centralisation et la sécurité des données ». Devient

avec ce code : « le niveau social baisse considérablement ici

».

Ces codes manquent de souplesse ils ne permettent pas de coder

des mots nouveaux sans un accord préalable entre l'expéditeur et

le destinataire. Pour cela il faut qu'ils échangent des documents ce qui

accroit le risque d'interception du code. Ils ne sont pas adaptés

à des usages intensifs entre de nombreux correspondants. Ils ne sont

pratiquement plus utilisés pour les usages publics. Par contre ils

peuvent rendre des services appréciables pour un usage unique. [12]

> La cryptographie par substitution

Dans les codes de substitution par flots ou par blocs l'ordre

des lettres est conservé mais on les remplace par des symboles d'un

nouvel alphabet suivant un algorithme précis.

Le chiffrement par décalage est un chiffrement qui est

défini dans Z26. En effet, on utilise souvent les 26 lettres de

l'alphabet. Toutefois, ou peut le définir sur n'importe quel Zn. On peut

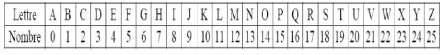

représenter ce chiffrement par l'image ci-après:

Figure 2.6 7 Cchiffrement par

substitution

Exemple1 : lettre codée = lettre claire+3

Le message en clair : « rendez-vous demain à salama

» devient : « uhqghc yrxv ghpdlq d vdodpd

»

On peut considérer toute la famille des codes lettre

codée = lettre claire + n modulo 26 où n est un entier entre 0 et

25 appelé la clef du code. Avec la clef n = 7, le texte codé du

message précédent devient : « yluklg cvbz klthpu h zhshth

»

Le décodage se fait en utilisant la relation lettre

claire = lettre codée -n mod 26 On a affaire à un code en continu

ou par flots symétrique ou à clef secrète.

À supposer que la clé du chiffrement par

décalage soit k = 10 et que le texte clair soit : « JE SUIS

ETUDIANT A SALAMA »

Pour cet exemple, nous allons d'abord convertir ce texte en

une suite d'entiers en utilisant la table correspondante ci-dessus. Ce qui nous

donne :

« 9 4 18 20 8 18 4 19 20 3 8 0 13 19 0 18 0 11 0 12 0

»

ESIS_TFC_AS 2021

Page | 32

Ensuite, étant donné que notre k = 10, à

chaque valeur nous ajoutons 10 en réduisant cela modulo 26 :

« 19 14 2 4 18 2 14 3 4 13 18 10 23 3 10 2 10 21 10 22 10

»

Enfin, nous allons convertir cette suite dentiers obtenus en

caractère alphabétique tout en respectant la table de

correspondance. On obtient : «TO CESC ODENSKXD K CKVKWK »

? La cryptographie par transposition

Dans la cryptographie par transposition, aussi appelée

« les codes de permutation », On partage le texte en blocs, et on

garde le même alphabet mais on change la place des lettres à

l'intérieur d'un bloc (on les permute).

On veut envoyer le message suivant : « RENDEZ VOUS DEMAIN

A SALAMA ». L'expéditeur et le destinataire du message se mettent

d'accord sur une grille de largeur fixée à l? avance (ici une

grille de 6 cases de large). L'expéditeur écrit le message dans

la grille en remplaçant les espaces entre les mots par le symbole @. Il

obtient

|

R

|

E

|

N

|

D

|

E

|

Z

|

|

@

|

V

|

O

|

U

|

S

|

@

|

|

D

|

E

|

M

|

A

|

I

|

N

|

|

@

|

A

|

@

|

S

|

A

|

L

|

|

A

|

M

|

A

|

|

|

|

On lira le texte en colonne et obtient ainsi le message

crypté : « R@D@A EVEAM NOM@A DUAS ESIA Z@NL »

Pour pouvoir modifier le code rapidement sans toucher à

son principe et pouvoir ainsi augmenter la sécurité, les deux

interlocuteurs peuvent décider l'ajout d'une clef. Le but est de pouvoir

changer facilement le cryptage d'un message tout en gardant le même

algorithme de codage. Pour cela on rajoute une clef secrète

constituée par l'ordre de lecture des colonnes. [12]

Technique de chiffrement

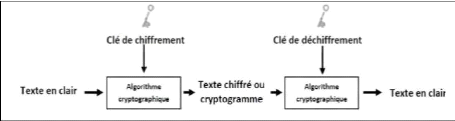

Les deux principales techniques de chiffrement sont le

chiffrement symétrique et asymétrique. Ces concepts font

référence à la clé, qui peut être la

même ou non pour le chiffrement et le déchiffrement.

- Chiffrement symétrique

Figure 2. 8 chiffrement symétrique

ESIS_TFC_AS 2021

Page | 33

Egalement appelé chiffrement à la clé

privée. La clé utilisée pour encoder est la même que

celle utilisée pour décoder, ce qui convient parfaitement pour

les utilisateurs individuels. Autrement, la clé doit être

envoyée au destinataire, ce qui augmente le risque de compromission si

elle est interceptée par un tiers (un cybercriminel). Comme il est

montré sur cette image :

Caractéristiques :

· Les clés sont identiques

· La clé doit rester secrète

· Au niveau de la génération des clés,

elle est choisie aléatoirement.

· Ces algorithmes sont basés sur des

opérations de transposition des bits du texte clair en fonction de la

clé.

· L'avantage principal de ce mode de chiffrement est sa

rapidité. [12]

Les algorithmes de chiffrement symétrique se fondent

sur une même clé pour chiffrer et déchiffrer un message.

L'un de problèmes de cette technique est que la clé qui doit

rester totalement confidentielle, doit être transmise au correspondant de

façon sure.

- Chiffrement asymétrique

Cette méthode utilise deux clés

différentes (publique et privée) mathématiquement

reliées. Concrètement, les clés se composent uniquement de

grands nombres qui ont été couplés entre eux mais ne sont

pas identiques, d'où le terme asymétrique. La clé

privée est tenue secrète par le propriétaire et la

clé publique est soit partagée parmi les destinataires

autorisés, soit mise à disposition du public à grande

échelle. [12]

Figure 2. 9 Chiffrement

asymétrique

Type d'algorithme de chiffrement

· Algorithme de chiffrement par

flot

Le schéma de chiffrement par flot est appelé

chiffrement en continu, il traite l'information bit à bit, et sont

très rapides. Ils sont parfaitement adaptés à des moyens

de calcul et de mémoire (cryptographie en temps réel).

ESIS_TFC_AS 2021

Page | 34

? Algorithme de chiffrement par bloc

Comme son nom l'indique, il divise le message en bloc de bits,

de longueur fixe. Le bloc sont chiffrés l'un après l'autre. Le

chiffrement peut s'effectuer par transpositions c'est-à-dire les bits

d'un bloc sont permutés entre eux.

Chaque type d'algorithme est important dans un domaine

spécifique, mais ils ont aussi des failles, c'est le cas des algorithmes

de chiffrement par bloc qui, une fois un bloc est attaqué, le message

clair devient tout autre, ce qui n'est pas le cas avec les algorithmes de

chiffrement bit par bit où on peut reconstituer le message.

Chiffrement des données en transit et au

repos

Les solutions de chiffrement des données comme les

logiciels et le chiffrement des données dans le cloud sont souvent

classées en fonction de leur conception pour les données au repos

ou en transit :

a. Chiffrement des données en transit

Les données sont considérées comme

étant en transit lorsqu'elles circulent entre des appareils, comme au

sein de réseaux privés ou sur internet. Pendant le transfert, les

données sont plus exposées en raison de la

nécessité de déchiffrement. Le fait de chiffrer les

données pendant le transfert, ou chiffrement de bout en bout, garantit

leur confidentialité même si elles sont interceptées.

b. Chiffrement des données au repos

Les données sont considérées comme

étant au repos lorsqu'elles se trouvent sur un appareil de stockage et

ne sont ni activement utilisées, ni transférées.

Les données au repos sont souvent moins

vulnérables que les données en transit puisque les fonctions de

sécurité des appareils restreignent l'accès, mais ne sont

pas immunisées pour autant. En outre elles contiennent des informations

plus sensibles et constituent ainsi une cible plus intéressante pour les

cybercriminels.

Le TDE représente un moyen de protéger les

données au repos. La technologie TDE (transparent data encryption) est

utilisé par Microsoft et IBM pour chiffrer les fichiers des bases de

données. Il chiffre donc les bases de données à la fois

sur le disque dur et sur les supports de sauvegarde. Cette entreprise

technologique ne protège pas les données en transit. [6]

Les atouts majeurs du chiffrement

En ce qui concerne les atouts il en existe six, qui sont :

1. Le chiffrement contribue à maintenir

l'intégrité des données

Les cybercriminels ne se contentent pas de voler des

informations ; ils peuvent également modifier les données

à de fins frauduleuses. Même si des cybercriminels

expérimentés tentent de modifier des données

chiffrées, leurs destinataires seront en mesure de détecter la

corruption.

2. Le chiffrement permet aux entreprises de respecter les

règlementations

ESIS_TFC_AS 2021

Page | 35

De nombreux secteurs, comme les services financiers ou les

professionnels de santé sont soumis à des réglementations

strictes sur l'utilisation et le stockage des données des consommateurs.

Le chiffrement aide donc les entreprises à respecter ces normes et

à garantie leur conformité.

3. Le chiffrement protège les données de

différents appareils

La plupart d'entre nous utilise plusieurs appareils au

quotidien et le transfert des données de l'un à l'autre

présente des risques. La technologie de chiffrement contribue à

protéger les données sur plusieurs appareils, même pendant

leur transfert. Des mesures de sécurité supplémentaires

comme l'authentification avancée contribue à dissuader les

utilisateurs non autorisés.

4. Le chiffrement est utile lors du transfert des

données vers un emplacement de stockage dans le cloud

De plus en plus d'utilisateurs et entreprises stockent leurs

données dans le cloud, rendant la sécurité dans le cloud

tout à fait indispensable. Le stockage chiffré permet de

maintenir la confidentialité de ces données. Les utilisateurs

doivent s'assurer que les données sont chiffrées en cours

d'utilisation et au repos dans leur emplacement de stockage.

5. Le chiffrement aide les entreprises à protéger

leurs bureaux

Nombre d'entreprises disposent de bureaux à distance,

surtout depuis la pandémie. Cela présente des risques de cyber

sécurité car les utilisateurs accèdent aux données

depuis diffèrent endroit. A ce point le chiffrement constitue une

protection contre le vol ou la perte accidentelle des données.

6. Le chiffrement des données protège la

propriété intellectuelle.

Les systèmes de gestion des droits numériques

chiffrent les données au repos (propriété intellectuelle

de type chansons ou logiciels) pour éviter l'utilisation non

autorisée ou reproduction de matériel soumis à des droits

d'auteur. [6]

II.4. Conception technique

Il sied de noter que dans cette partie du travail nous

définirons les aspects liés à la mise en place de la

solution. La sécurité du système de centralisation que

nous mettons en place peut être réaliser avec différents

algorithmes d'où dans cette partie de notre travail nous allons faire

l'étude de quelques algorithmes de chiffrements afin de faire le choix

d'un seul qui présentera certaines capacités permettant de mieux

réaliser et sécuriser les données centralisées par

notre système.

II.4.1. Etude des différentes solutions pour

le chiffrement des données

Tout système informatique actuel doit être

protéger d'une manière ou d'une autre pour ne pas être une

porte d'entrée de tout le monde, le chiffrement est mieux placé

pour pallier ce problème de la sécurité. Pour augmenter la

sécurité d'un système ou d'un réseau même

l'internet, le chiffrement est toujours appliqué.

ESIS_TFC_AS 2021

Page | 36

Il existe plusieurs d'algorithme de chiffrement pour la

sécurité des données d'un système. Dans les lignes

qui suivent, nous comparerons les différents algorithmes afin de

ressortir celui qui convient au mieux aux besoin de notre système.

II.4.1.1. DES

a. présentation

C'est un algorithme de chiffrement symétrique par

blocs de 64 bits, dont huit (8) bits ou 1 octet servent de test de

parité de la clé (1 tous les 8 bits) sert à tester un des

octets de la clé par parité impaire, c'est-à-dire que

chacun des bits de parité est ajusté de façon à

avoir un nombre impair de `1' dans l'octet à qui il appartient. La

clé possède donc une longueur « utile » de 56 bits, ce

qui signifie que seuls 56 bits servent dans l'algorithme.

La clé est codée sur 64 bits et formée

de 16 blocs de 4 bits, généralement notés k1 à k16.

Etant donné que seuls 56 bits servent effectivement à chiffrer,

il peut exister 256 clés différentes. [13]

b. avantages

Cet algorithme présente certains avantages comme :

- permutation initiale des blocs

- découpage des blocs en deux parties : gauche et droite,

nommées G et D.

- étapes de permutation et de substitution

répétées 16 fois (appelées ronds)

c. inconvénients

Il utilise certains de ces bits bit pour le test de

parité, ce qui diminue encore sa force en matière de la

sécurité de donnée car il devait en principe avoir

264 clés différentes.

II.4.1.2. IDEA

a. présentation

IDEA est un algorithme de chiffrement symétrique dit

à clé secrète, celle-ci est choisie aléatoirement

et atteint une longueur de 128 bits, elle sert donc à chiffre et

à déchiffrer. Sa sécurité dépend en grande

partie à l'entrelacement d'opérations provenant de groupe

différents : OU exclusif (bit par bit), addition, multiplication.

Généralement, IDEA est considérée

comme étant assez nettement supérieur au DES en terme de

sécurité. Sa vitesse d'exécution reste comparable avec le

DES. Ses implémentations matérielles ou hardware sont simplement

plus rapide.

b. avantages

- sécurité assurée

- vitesse lors de la préparation de la clé (0.698

ms)

c. inconvénients

Comme il génère des clé d'une

manière aléatoire, il produit beaucoup de clés faibles

dont certaines contiennent un grand nombre de bits à 0.

ESIS_TFC_AS 2021

Page | 37

II.4.1.3. AES

a. présentation

Le chiffrement AES est un standard libre de droits, par

conséquent, il peut être utilisé librement, sans avoir

besoin de brevet. Il est de type symétrique, il supporte

différentes tailles de clé : 128,192,256 bits, ces tailles des

clés sont si importantes qu'il s'avère impossible de forcer le

système par une recherche exhaustive. Par ailleurs, la

sécurité augmente de façon exponentielle avec la taille de

la clé. Le 256 bit par exemple, offre en matière de combinaison

possibles le chiffre astronomique suivant : 2256

b. avantages

Au-delà du haut niveau de la sécurité

garanti, AES présente d'autres avantages :

- rapidité de traitement et haute performance, il peut

chiffrer et déchiffrer rapidement une grande quantité de

données.

- faibles besoins en ressources et en mémoire,

l'algorithme AES peut donc être utilisé pour des appareils grand

public tels que des ordinateurs portables.

- large possibilité d'implémentation sur

matériel (hardware) ou sur logiciel (software)

c. inconvénients

- il est trop complexe pour la réaliser avec les

langages de programmation. C'est-à-dire sa logique est complexe pour la

comprendre enfin de le coder.

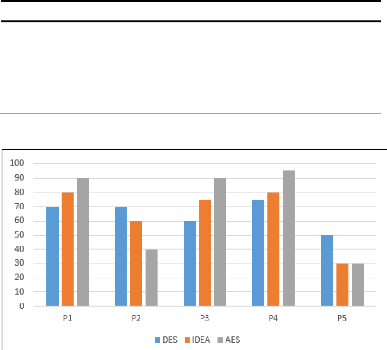

II.4.2. Critères de choix

Le choix d'un algorithme chiffrement ne sera pas fait de

façon arbitraire, nous allons faire recours à l'étude de

différentes solutions pour le chiffrement que nous avons

évoqué un peu haut, donc en se focalisant sur l'algorithme de

chiffrement, notre choix se basera sur son niveau de la sécurité,

sa compréhension, la confidentialité, le cout et sur

l'exportation de l'algorithme.

Voici les points sur lesquels nous allons nous baser :

? Point 1 (P1) : niveau de la sécurité :

capacité d'un algorithme pour protéger les données ? Point

2 (P2) : la compréhension : la simplicité en qualité de

comprendre un algorithme pour le concevoir.

? Point 3 (P3) : confidentialité : capacité que

possède un système pour ne pas permettre les personnes non

autorisées à y accéder.

? Point 4 (P4) : son efficacité : capacité de tenir

devant une attaque.

? Point 5 (P5) : cout : capacité en matière

financier pour l'implémentation du système.

Signalons ici que ces points sont pris pour répondre

aux besoins étalés dans la première partie de ce travail,

et ce dans le seul but de satisfaire valablement les utilisateurs, tout en

l'offrant un système de centralisation de données d'une

manière sécurisé.

Dans le tableau ci-dessous, nous allons comparer les

différents algorithmes permettant d'assurer la sécurité de

données stockées.

ESIS_TFC_AS 2021

Page | 38

Tableau 5. 2 Evaluation des algorithmes de

chiffrement

|

Algorithme

|

P1

|

P2

|

P3

|

P4

|

P5

|

|

DES

|

70%

|

70%

|

60%

|

75%

|

50%

|

|

IDEA

|

80%

|

60%

|

75%

|

80%

|

30%

|

|

AES

|

90%

|

40%

|

90%

|

95%

|

30%

|

FigureFigure2. 2910 EvaluationEvaluation desdes

algorithmesalgorithmes dedechifrementchiffrement

Partant du tableau, nous pouvons choisir suivant les cotations,

nous pouvons opter AES car il répond aux nombreux critères dont

nous pouvons citer :

- La sécurité

- La puissance de calcul qui entraine une grande rapidité

de traitement

- Flexibilité d'implémentation, cela inclut une

grande variété de plateformes et

d'application ainsi des tailles de clés.

- Sa simplicité

II.5. Présentation de la solution

II.5.1. AES

L'AES est, comme son nom l'indique, un standard de chiffrement

symétrique c'est-à-dire à une seule clé pour toute

les deux actions (chiffrer et déchiffrer). Comme montre cette image

ESIS_TFC_AS 2021

Page | 39

Figure 2. 11 clé unique

Historiquement, le développement de l'AES a

été instigué par le NIST (national institue of standard

and technology). Il est également approuvé par la NSA (national

Security agency) pour l'encryptions des informations dites très

sensible.

Cet algorithme suit les spécifications suivantes :

? L'AES est un standard, donc libre d'utilisation, sans

restriction d'usage ni brevet

? C'est un algorithme de type symétrique

? C'est un algorithme de chiffrement par bloc

? Il supporte différentes combinaisons (longueur de

clé) -(longueur de bloc) :128-128,

192-128 et 256-128.

Comme expliquer dans la partie précédente, l'AES

est très utile dans le monde de la

sécurité informatique. En effet, avec l'internet et

le partage de données, il est souvent

nécessaire de protéger le contenu.

L'AES est donc en mesure de chiffrer :

- Les données vidéo et son, donc les fichiers

multimédias cela avec des applications

comme Veracrypt ou AceLocker.

- La communication, beaucoup d'applications de communication

chiffrent les données

pour le protéger, c'est le cas de WhatsApp.

- Les protocoles de sécurité wifi et notamment

WPA2, cet algorithme peut être

implémenté dans le protocoles TLS et HTTPS.

Fonctionnement du chiffrement AES

AES comprend trois algorithmes de chiffrement par blocs :

AES-128, AES-192 et AES-256. Chaque code chiffre et déchiffre les

données par blocs de 128 bits au moyen de clés cryptographiques

de 128, 192 et 256 bits.

Toutes les longueurs de clé sont jugées

suffisantes pour protéger des informations classées jusqu'au

niveau secret. En revanche, des informations de niveau

ESIS_TFC_AS 2021

Page | 40

top secret nécessitent des clés de 192 ou 256

bits. Il faut donc 10 tours pour une clé de 128 bits, 12 bits pour une

clé de 192 bits et 14 tour pour une clé de 256 bits.

Un tour comprend plusieurs étapes de traitement c'est

entre autres : la substitution, la transformation et la combinaison de texte en

clair en entrée avant sa transformation finale en cryptogramme.

Figure 2. 12 Taille de clé

AES

Il est important de signaler ici que de toute les trois

longueurs puissantes des clés de l'algorithme AES, nous avons

utilisé AES-256 pour une raison de sécurité sûr aux

données de la base de donnée.

Le chiffrement d'un fichier vidéo avec

AES

La sécurisation des vidéos est un sujet

complexe. Une expertise des différentes techniques de protection est

indispensable. Il existe actuellement les méthodes pour sécuriser

les vidéos sur une plateforme ; signalons que ce point est juste

informatif. Il en existe donc sept méthodes :

- Referrer : la vidéo est accessible uniquement à

partir d'une URL de la lecture

- Token : un lien crypté unique diffuse la vidéo

pour chaque demande

- Géo-restriction : la vidéo n'est accessible que

dans certaines zones.

- SSO :la vidéo est accessible que pour des utilisateurs

authentifiés.

- Encryption : la vidéo est cryptée,

empêchant une copie valide localement.

- DRM : la vidéo comprend des instructions de

validité.

- Watermaking : la vidéo comprend un système

d'identification invisible.

Précisons que chacune de ces méthodes de

sécurisation vidéo répond à un objectif

précis. Chaque méthode a ses impératifs techniques et

financiers. C'est pourquoi avant tout, il convient de définir à

quels risques la politique de sécurisation devra répondre.

[14]

ESIS_TFC_AS 2021

Page | 41

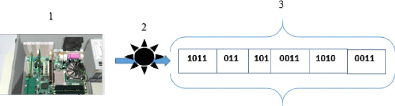

L'image ou la vidéo étant différente des

autres types des données qui peuvent être chiffrer par

l'algorithme de chiffrement AES. Ce dernier passe par différentes

étapes pour arriver à avoir un message non lisible.

Les différentes étapes sont :

- Conversion des images en suite binaire - Chiffrement des

binaires

a. La vidéo est d'abord convertie en une suite de

chaines binaires, en se basant sur les nombres d'image qui compose la

vidéo. Rappelons que la vidéo est une succession d'image prise

par seconde. L'image ici démontre en claire la première phase.

Figure 2. 13 première phase de chiffrement

vidéo

Petite description de l'illustration

- Le numéro 1. Montre la vidéo

originale avant le chiffrement

- Le numéro 2. C'est le chiffrement

AES appliqué la vidéo c'est-à-dire aux différentes

images qui la compose.

- Le numéro 3. C'est la chaine binaire

obtenu après transformation.

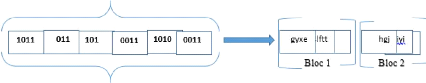

b. Pour cette deuxième phase ce sont les suites

binaires qui sont maintenant chiffrés pour être illisible, comme

AES chiffre en bloc, ladite chaine sera coupé en bloc chiffré.

L'image ci-dessus démontre en claire la deuxième phase

Figure 2. 14 deuxième phase de chiffrement

vidéo

ESIS_TFC_AS 2021

Page | 42

C'est après ces deux étapes que le fichier

vidéo est chiffré. Le déchiffrement fait donc l'inverse de

ces deux phases, c'est-à-dire on retrouve les chaines en binaire partant

du cryptogramme pour enfin aboutir au fichier clair.

II.6. Analyse de besoin

Les utilisateurs ou les chaines de télévisions

ont besoin d'un système répondant intégralement à

leurs besoins, d'où nous devons nous baser sur ces besoins afin de

mettre en place une application capable de centraliser les données

multimédia et de mettre un système de sécurité des

fichiers stockés, dans le but de satisfaire les utilisateurs partant de

ses différentes fonctionnalités.

Ce système doit avoir des caractéristiques bien

précises afin de répondre aux besoins du client. Ses

caractéristiques sont donc : la fiabilité, la

sécurité, le cout, la disponibilité et la

simplicité de la mise en place.

II.7. Plan de test

De manière générale, toutes les chaines

seront créées par l'administrateur et ce dernier lui donnera le

mot de passe et le nom d'utilisateur qui lui permettront d'accéder aux

données après une authentification. C'est après cette

opération que l'utilisateur peut exploiter d'autres

fonctionnalités du système.

II.8. Le cahier de charge

Pour aboutir à la mise en place de notre projet, nous

avons été contraint de suivre et respecter certaines

modalités afin de réaliser un travail conforme aux normes

demandées, nous allons énumérer dans le tableau qui suit,

les différentes étapes de l'élaboration de notre projet et

la durée que cela nous a couté.

Tableau 6.2 Cahier de charge

|

Etapes

|

Taches

|

Durée

|

Prédécesseur

|

|

|

(jours)

|

|

|

Etudes

|

A

|

15

|

-

|

|

Achats matériels

|

B

|

2

|

A

|

|

Installation de serveur zampp

|

C

|

1

|

B

|

|

Configuration de serveur

|

D

|

2

|

C

|

|

Configuration de la base de donnée

|

E

|

2

|

C

|

|

Ecrire les codes source

|

F

|

13

|

C

|

|

Mise ensemble des codes

|

G

|

1

|

F

|

|

Test

|

H

|

2

|

F,G

|

ESIS_TFC_AS 2021

Page | 43

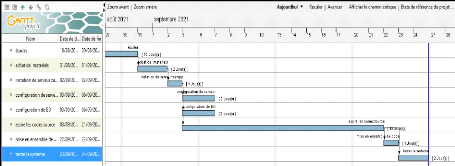

En se basant sur les données de notre cahier de charge,

le travail sera complètement fini dans un délai de 38 jours

maximum, et les diagrammes suivants nous éclairent beaucoup plus en

image graphique.

II.8.1. Diagramme de Gantt

Le diagramme de Gantt, couramment utilisé en gestion de

projet, est l'un des outils les plus efficaces pour représenter

visuellement l'état d'avancement des différentes activités

(tâches) qui constituent un projet.

La colonne de gauche du diagramme énumère toutes

les tâches à effectuer, tandis que la ligne d'en-tête

représente les unités de temps les plus adaptées au projet

(jours, semaines, mois etc.). Chaque tâche est matérialisée

par une barre horizontale, dont la position et la longueur représentent

la date de début, la durée et la date de fin. [15]

Figure 2.12 Diagramme de Gantt

II.8.2. Diagramme de Pert

PERT "Program Evaluation and Review Technic". Il s'agit d'un

outil visuel d'ordonnancement et de planification de projet. Son but est

d'organiser les tâches sous la forme d'un réseau afin de faciliter

la gestion du projet. Cette représentation graphique permet d'identifier

les connexions entre les différentes tâches, les temps

d'exécution, les interdépendances. [16]

Cet outil facilite la maîtrise du projet. En effet, il

permet de :

> Donner une vue réelle de la livraison du projet,

> Anticiper l'affectation des ressources humaines et

financières, des moyens techniques,

> Identifier les tâches à traiter plus rapidement

si l'on souhaite livrer le projet plus tôt,

> Repérer les tâches à traiter

simultanément (travail en parallèle) et les tâches

antérieures,

> Identifier les tâches critiques et le non-critique

pour tenir les délais - permet par exemple de redéployer des

ressources si nécessaires,

> Préparer la construction d'un planning Gantt

ESIS_TFC_AS 2021

Page | 44

? Affecter des responsabilités

Voici en image, le diagramme de Pert

Figure 2. 15 Diagramme de Pert

II.9. Evaluation de coût

Pour que notre projet soit réalisé, nous avons

fait une analyse financière qui nous a permis d'évaluer le cout

d'investissement et de la réalisation du projet.

Tableau 7.3 Evaluation de cout

Matériels et logiciel

|

Quantité

|

Coût unitaire

|

Coût total

|

Serveur de bases de base de donnée

|

1

|

1000,00$

|

1000,00$

|

(HP proLiant DL580 Gen9)

|

|

|

|

Ordinateur portable

|

1

|

400,00$

|

400,00$

|

(Dell, 1To, 8Go RAM)

|

|

|

|

Module AES-255

|

1

|

-

|

-

|

Zampp

|

1

|

-

|

-

|

TOTAL

|

4

|

1400,00$

|

1400,00$

|

|

II.10. Conclusion partielle

Dans cette partie du travail qui est le deuxième

chapitre, nous avons eu à donner une vue d'ensemble du système

par la présentation du schéma bloc de tout ce qui le constitue.

Partant de cette représentation nous avons eu à expliquer les

fonctions de chaque composant du système pour arriver à la

centralisation de donnée multimédia, mais tout en faisant un

choix de l'algorithme de chiffrement pour la sécurité des

données qui seront mise ensemble afin de permettre la réalisation

ou l'implémentation de notre futur système dont nous en parlerons

dans la suite de notre travail.

ESIS_TFC_AS 2021

Page | 45

|