III.3. ANALYSE DU SYSTEME INFORMATIQUE

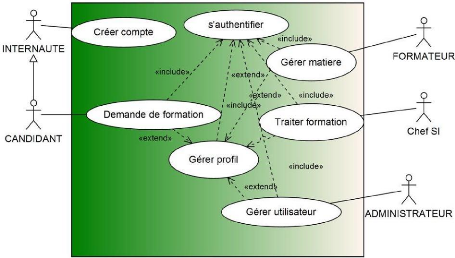

III.3.1. Présentation du digramme de cas

d'utilisation de conception

Les cas d'utilisation constituent un moyen de recueillir et de

décrire les besoins des acteurs du système. Ils peuvent

être aussi utilisés ensuite comme moyen d'organisation du

développement du logiciel, notamment pour la structuration et le

déroulement des tests du logiciel.

|

N°

|

ACTEUR

|

CAS D'UTILISATIONS

|

ACTIONS

|

|

1.

|

Candidat

|

Demande de formation

|

? Passer demande de

formation

|

32 Pascal ROQUES, UML 2 Modéliser une application

web, éd. Eyrolles, Paris, 2008

Page 41 sur 68

|

|

|

· Peut s'inscrire

|

2.

|

Chef IS

|

Traiter demande de formation

|

· Invalider, valider demande

· Vérifier disponibilité place

|

3.

|

Formateur

|

Gérer matières

|

· Ajouter, Consulter, Modifier

et Supprimer une matière

· Programmer matière

|

4.

|

Administrateur

|

Gérer utilisateur

|

· Ajouter, Consulter, Modifier et valider un utilisateur,

supprimé

· Donnée des privilèges

|

5.

|

Internaute

|

Créer compte

|

· Créer compte utilisateur

|

|

Tout système peut être décrit par un

certain nombre de cas d'utilisation correspondant aux besoins exprimés

par l'ensemble des utilisateurs. À chaque utilisateur, vu comme acteur,

correspondra un certain nombre de cas d'utilisation du système.

L'ensemble de ces cas d'utilisation se représente sous forme d'un

diagramme33.

33 P. Roques & F. Vallée, UML 2 en action, de

l'analyse des besoins à la conception, éd. EYROLLES, 2007,

p34

Page 42 sur 68

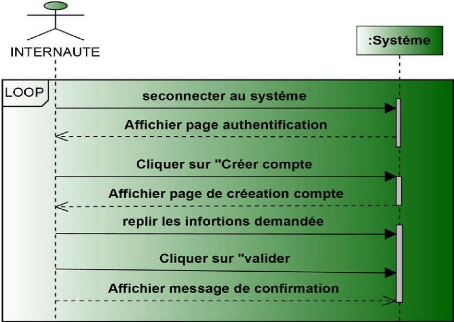

III.3.2. DESCRIPTION TEXTUELLE DES CAS D'UTILISATIONS

1. Description textuelle du cas d'utilisation

système : Créer compte

v' Résumé : ce cas d'utilisation permet à un

internaute de se connecter au

site et de créer son compte s'il n'a pas un login et un

password.

+ Acteurs :

? Principal : Internaute

? Secondaire : Système

+ Précondition :

o Le système est sous tension

+ Scénario-nominal :

1) L'internaute se connecte

2) Le système affiche la page d'authentification

3) L'internaute clique sur le lien « vous n'avais pas de

compte ))

4) Le système affiche le formulaire création de

compte

5) L'internaute rempli le formulaire

6) L'internaute clique sur « Enregistrer ))

+ Le système affiche la page d'accueil et un message de

confirmation.

+ Post-condition : Compte enregistré

+ Description formelle par le diagramme de séquence

système :

Page 43 sur 68

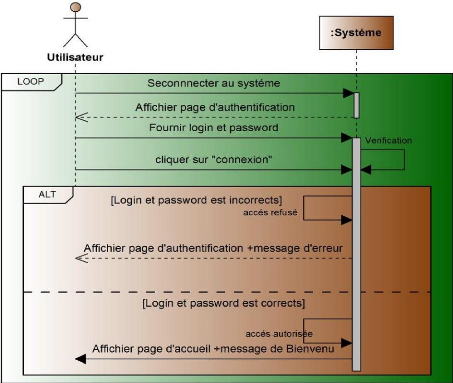

2. Description textuelle du cas d'utilisation

système : S'authentifier

v Résumé : ce cas

d'utilisation permet aux utilisateurs du système

informatique de s'faire identifier.

+ Acteurs :

? Principal : Utilisateur

? Secondaire : Système

+ Pré condition :

o Le système est sous tension

o Le formulaire authentification existe dans le système

+ Scénario-nominal :

1) L'utilisateur se connecte

2) Le système affiche la page d'authentification

3) L'utilisateur saisi son login et son password

4) L'utilisateur clique sur « Connexion »

+ Scénario-alternatif :

? Login et password incorrect

5) Le système refuse l'accès ? Dans le cas

contraire

6) Le système autorise l'accès

+ Post-condition : Accès

autorisé ou refusé

+ Description formelle par le diagramme

de séquence système :

Page 44 sur 68

|