CONCLUSION

à des nombres533. La technologie

étend le champ des possibles en agrandissant notre «

liberté de fait » 534, mais nous rend-elle plus

libre pour autant ? Les nouvelles technologies peuvent entraver notre

libre-arbitre en influençant notre liberté cognitive. Il est donc

essentiel de réfléchir au curseur éthique, qui pose la

frontière de la « liberté de droit ».

Cette réflexion est d'autant plus d'actualité

face à la situation exceptionnelle à laquelle nous faisons face

du fait de la pandémie du STRAS-Covid-2, où les applications

de tracing peuvent s'avérer très intrusives dans la vie

privée dans individus535. « Aux grands maux, les

grands moyens », comme dit le proverbe. Mais dans quelle mesure ? Le

développement des nouvelles technologies offre de nombreuses

opportunités, favorables à notre société, tant que

nous continuons à nous rappeler que la « science sans

conscience n'est que ruine de l'âme536 ».

533 Parlement européen, « Understanding

algorithmic decision-making: Opportunities and challenges», mars 2019,

p. 13

534 Éric Fourneret, « Le numérique appelle

la pensée », LINC, CNIL, 3 avril 2020

535 A. Courmont, « Coronoptiques (1/4) : dispositifs

de surveillance et gestion de l'épidémie », LINC, CNIL,

10 avril 2020

536 F. Rabelais, « Pentagruel », p. 131

Annexes

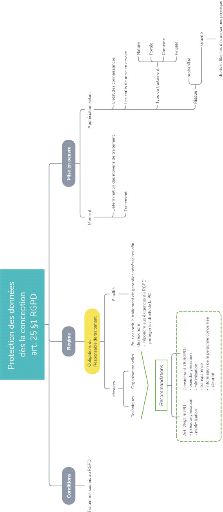

i. Schéma - la protection des données

dès la conception

ii. Schéma - la protection des données par

défaut

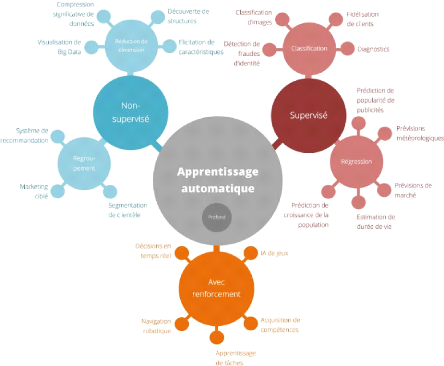

iii. Typologie des logiciels d'apprentissage automatique selon

le Conseil de l'Europe537

537 Source :

https://www.coe.int/fr/web/artificial-intelligence/glossary

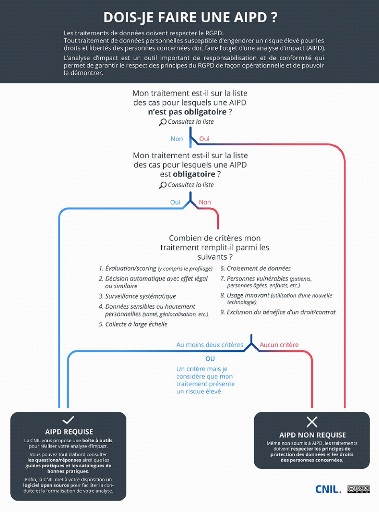

iv. Guide de la CNIL pour effectuer une AIPD

v. Privacy by design et by privacy by

default d'après l'avis du CEPD dans le cadre d'un traitement d'IA

|

Principes à respecter / étapes

de

traitement

|

Définition du

traitement

|

Rédaction de

l'algorithme

|

Design du

logiciel

|

Collecte

|

Traitement

|

Résultat

|

|

Licéité

|

|

Pertinence

|

x

|

|

|

|

|

|

|

Différenciation

|

x

|

|

|

|

x

|

|

|

Finalité déterminée

|

x

|

|

|

|

|

|

|

Nécessaire

|

x

|

|

|

|

|

|

|

Autonomie

|

|

x

|

x

|

x

|

x

|

x

|

|

Retrait du consentement

|

|

x

|

x

|

x

|

x

|

x

|

|

Mise en balance des intérêts

|

x

|

|

|

|

|

|

|

Prédétermination

|

x

|

|

|

|

|

|

|

Cessation

|

|

|

|

|

x

|

x

|

|

Ajustement

|

x

|

x

|

|

|

x

|

x

|

|

Configurations par défaut

|

|

x

|

|

|

|

|

|

Répartition des responsabilités

|

x

|

|

|

|

|

|

|

Loyauté

|

|

Autonomie

|

x

|

x

|

x

|

x

|

x

|

x

|

|

Interaction

|

x

|

x

|

x

|

x

|

x

|

x

|

|

Attente

|

x

|

x

|

x

|

|

x

|

|

|

Non-discrimination

|

x

|

x

|

x

|

|

x

|

x

|

|

Non-exploitation

|

x

|

x

|

x

|

|

x

|

x

|

|

Choix des consommateurs

|

x

|

x

|

x

|

|

x

|

x

|

|

Équilibre des pouvoirs

|

x

|

x

|

x

|

|

|

|

|

Respect des droits et libertés

|

x

|

x

|

x

|

|

x

|

x

|

|

Respect de l'éthique

|

x

|

|

|

|

x

|

x

|

|

Vérité

|

x

|

|

|

|

x

|

x

|

|

Intervention humaine

|

x

|

x

|

x

|

|

x

|

|

|

Algorithmes équitables

|

x

|

x

|

x

|

|

x

|

|

|

Transparence

|

|

Clarté

|

x

|

x

|

x

|

|

|

|

|

Sémantique

|

x

|

x

|

x

|

|

|

|

|

Accessibilité

|

x

|

x

|

x

|

|

|

|

|

Contexte

|

x

|

|

|

|

|

|

|

Pertinence

|

x

|

|

|

|

|

|

|

Conception universelle

|

x

|

|

|

|

|

|

|

Compréhensibilité

|

x

|

|

|

|

|

|

|

Multicanal

|

x

|

x

|

x

|

|

|

|

|

Finalité

|

|

Prédétermination

|

x

|

|

|

|

|

|

|

Spécificité

|

x

|

|

|

|

|

|

|

Orientation des finalité

|

x

|

|

|

|

|

|

|

Nécessité

|

x

|

|

|

x

|

|

|

|

Compatibilité

|

|

|

|

|

x

|

|

|

Limiter le traitement ultérieur

|

|

|

|

|

x

|

x

|

|

Contrôle

|

|

x

|

x

|

x

|

x

|

|

|

Limites techniques de la réutilisation

|

|

|

|

|

|

x

|

|

Minimisation

|

|

Minimiser les données

|

x

|

|

|

|

|

|

|

Pertinence

|

x

|

|

|

|

|

|

|

Nécessité

|

x

|

|

|

|

|

|

|

Limitation

|

x

|

|

|

|

x

|

|

|

Agrégation

|

x

|

|

|

x

|

|

|

|

Pseudonymisation

|

x

|

|

|

|

x

|

x

|

|

Anonymisation et suppression

|

x

|

|

|

|

x

|

x

|

|

Flux de données

|

x

|

x

|

x

|

x

|

x

|

x

|

|

État de la technique

|

x

|

|

|

|

|

|

|

Exactitude

|

|

Source de données

|

x

|

|

|

x

|

|

|

|

Degré d'exactitude

|

x

|

|

|

x

|

|

|

|

Exactitude mesurable

|

x

|

|

|

x

|

|

|

|

Vérification

|

x

|

|

|

x

|

|

|

|

Effacement / rectification

|

x

|

x

|

x

|

x

|

|

|

|

Erreurs cumulées

|

x

|

x

|

x

|

x

|

|

|

|

Accès

|

x

|

x

|

x

|

x

|

x

|

|

|

Exactitude continue

|

x

|

x

|

x

|

x

|

x

|

x

|

|

Mise à jour

|

x

|

x

|

x

|

x

|

x

|

|

|

Conception des données

|

x

|

x

|

x

|

|

|

|

|

Limitation de la conservation

|

|

Suppression

|

x

|

x

|

x

|

|

x

|

|

|

Automatisation

|

x

|

x

|

x

|

|

x

|

|

|

Critères de stockage

|

x

|

|

|

|

|

|

|

Application des politiques de conservation

|

x

|

|

|

|

x

|

|

|

Efficacité de l'anonymisation / suppression

|

x

|

|

|

|

x

|

x

|

|

Divulguer la justification

|

x

|

|

|

|

|

|

|

Flux de données

|

x

|

|

|

x

|

x

|

x

|

|

Sauvegardes/ logs

|

x

|

|

|

|

|

|

|

Intégrité et

confidentialité

|

|

Systèmes de gestion de la sécurité de

l'information

|

x

|

x

|

x

|

|

x

|

|

|

Analyse de risques

|

x

|

|

|

|

|

|

|

Résilience

|

x

|

x

|

x

|

|

x

|

|

|

Gestion des accès

|

x

|

x

|

x

|

|

x

|

|

|

Transferts sécurisés

|

x

|

x

|

x

|

|

x

|

|

|

Stockage sécurisé

|

x

|

x

|

x

|

|

x

|

|

|

Sauvegardes/logs

|

x

|

x

|

x

|

|

x

|

|

|

Protection spéciale

|

x

|

x

|

x

|

|

x

|

|

|

Pseudonymisation

|

x

|

x

|

x

|

x

|

x

|

|

|

Gestion des réponses aux incidents de

sécurité

|

x

|

x

|

x

|

|

x

|

|

|

Traitement des violations de données à

caractère personnel

|

x

|

|

|

|

x

|

|

|

Maintenance et développement

|

x

|

|

x

|

|

x

|

|

|

Responsabilité

|

vi. Synthèse des principes éthiques pour

l'intelligence artificielle

|