Conclusion

Les techniques réseaux sont en perpétuelle

évolution, les contraintes spécifiques à chaque type de

flux dopent une recherche très actine de la part des

constructeurs.

Dans quel cadre doive se faire les développements,

selon quels principes, telles sont les questions auxquelles la normalisation

doit répondre pour fournir un cadre de développement et garantir

l'interopérabilité des systèmes et aussi le besoin de

sécurité

Ousmane AMAR Page | 16

Mise en place de la téléphonie sur IP dans un

réseau multi site (Cas de l'ESTM)

Chapitre 4 : L'étude des technologies des VPN

Introduction

Les réseaux locaux d'entreprise (AN ou RLE)

sont des réseaux internes à une organisation, c'est-à-dire

que les liaisons entre les machines appartiennent à l'organisation. Ces

réseaux sont de plus en plus reliés è l'internet par

l'intermédiaire d'équipement d'interconnexion. Il arrive ainsi

souvent que les entreprises éprouvent le besoin de communiquer avec des

filaires, des clients ou même du personnel géographiquement

éloigné via internet.

Pour autant, les données transies sur internet

sont plus vulnérables que lorsqu'elles circulent sur un réseau

interne à une organisation car le chemin emprunté n'est pas

défini à l'avance, ce qui signifie que les données

empruntent une infrastructure réseau publique appartenant à

différents opérateurs. Ainsi il n'est pas possible que sur le

chemin parcouru, par le réseau soit écouter par un utilisateur

indiscret ou même détourné. Il n'est donc pas concevable de

transmettre dans de telles conditions des informations sensibles pour

l'organisation ou l'entreprise.

La première solution pour répondre

à ce besoin de communication sécurisé consiste à

relier les réseaux distants à l'aide de liaisons

spécialisées. Toutes fois la plupart des entreprises ne peuvent

pas se permettre de relier deux réseaux locaux distants par une ligne

spécialisée, il est parfois nécessaire d'utiliser comme

support de transmission.

Un bon compromis consiste à utiliser internet

comme support de transmission en utilisant un protocole d'encapsulation,

c'est-à-dire encapsulant des données à transmettre de

façon chiffrée. On parle alors de réseau privé

virtuel (VPN) pour désigner le réseau ainsi artificiellement

créé.

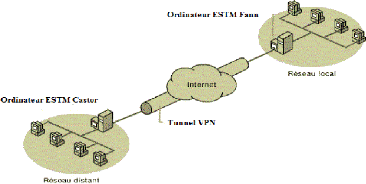

4.1. Principe et Fonctionnement des VPN

Un réseau privé virtuel (VPN) est

l'extension d'un privé qui inclut les liaisons avec des réseaux

partagés ou publics tels qu'internet. Avec un réseau VPN, il est

possible de transmettre des données entre deux ordinateurs par le biais

d'un réseau partagé ou public en émulant une liaison

privé point à point. Il repose sur un protocole appelé

Protocole de tunneling c'est-à-dire un protocole permettant aux

données passant d'une extrémité du VPN à l'autre

d'être sécurisées par des algorithmes de

cryptographie.

Ousmane AMAR Page | 17

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Le terme de tunnel est utilisé pour symboliser

le fait qu'entre l'entrée et la sortie du VPN les données sont

chiffrées (cryptées) et donc incompréhensibles pour toute

personne situé entre les deux extrémités du VPN, comme si

les données passaient dans d'un tunnel. Dans le cas d'un VPN

établi entre deux machines, on appelle client VPN

l'élément permettant de chiffrer et de déchiffrer les

données du coté utilisateur (client) et serveur VPN (ou plus

généralement serveur d'accès distant)

l'élément chiffrant et déchiffrant les données du

côté de l'organisation. De cette façon, lorsqu'un

utilisateur nécessite d'accéder au réseau privé

virtuel, sa requête va être transmise en clair au système

passerelle, qui va se connecter au réseau distant par

l'intermédiaire d'une infrastructure de réseau public, puis va

transmettre la requête de façon chiffrée. L'ordinateur

distant va alors fournir les données au VPN de son réseau local

qui va transmettre la réponse de façon chiffrée. A

réception sur le client VPN de l'utilisateur, les données seront

déchiffrées, puis transmises à l'utilisateur.

Figure 4.1 Le réseau VPN

|