3.4. Les caractéristiques logiques des

réseaux

La conception des premiers ordinateurs ont connu le

problème d'hétérogénéité ou les

concepteurs n'avaient tenu compte de l'aspect matériel au

détriment de l'aspect logiciel en oubliant que les données dans

les réseaux devaient provenir des différentes applications qui

pouvant être d'un ordinateur à un autre, alors il est question de

normaliser le système informatique.

La normalisation

La normalisation peut être vue comme un ensemble

de règles destinées à satisfaire un besoin de

manières similaire. En matière de

télécommunication, la normalisation est issue d'organisme divers.

Du groupement de constructeurs aux organismes internationaux, la normalisation

couvre tous les domaines de la communication.

Qu'est-ce qu'une norme ?

Ce sont des accords documentés décrivant

des spécifications des produits ou des services. Pourquoi une norme

?

Elle permet d'éliminer les

incompatibilités entre les produits et les servies. Si on ne parle pas

le même langage, alors comment peut-on communiquer et se comprendre

?

Qui définit les normes ?

Des organismes nationaux (SSC, AFNOR ET ANSI) et

internationaux (ISO). Les architectures de réseaux

Deux grandes familles d'architectures se disputent le

marché :

? La première provient de l'ISO et s'appelle OSI ?

La deuxième est TCP/IP

Il s'agit de l'adaptation du modèle OSI pour

prendre en compte les réseaux à haut-débit.

Ousmane AMAR Page | 12

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Le modèle de référence

OSI

La plupart des suites de protocoles réseau sont

structurées en couches. L'organisation internationale de normalisation

(ISO) a conçu le modèle de référence OSI qui

utilise des couches structurées. Le modèle OSI décrit une

structure constituée de 7 couches représentant les

activités du réseau. Un ou plusieurs protocoles sont

associés à chaque couche. Les couches représentent les

opérations de transfert de données communes à tous les

types de transfert de données sur des réseaux

coopératifs.

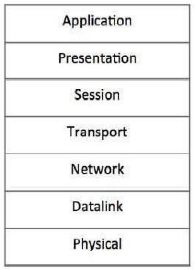

Le modèle OSI répertorie les couches de

protocoles de haut (couche 7) en bas (couche 1). Le tableau ci-dessous

présente le modèle.

Figure 3.3 Architecture modèle OSI

Le modèle de référence

TCP/IP

Le protocole TCP/IP est le plus utilisé des

protocoles parce que c'est lui qu'on emploi sur les réseaux,

c'est-à-dire internet. Historiquement, le TCP/IP présente deux

inconvénients majeurs, à savoir la taille et sa lenteur. Les

principaux protocoles qui le composent : Internet Protocole qui est un

protocole de niveau réseau assurant un service orienté

sans

Ousmane AMAR Page | 13

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

connexion : Transmission Contrôle Protocole

<<TCP>> est un protocole de niveau transport qui fournit un service

fiable avec connexion.

Le modèle de référence TCP/IP est

un langage adopté dans l'internet pour communiquer entre machines est le

langage réseau TCP/IP. C'est un protocole très novateur dans le

sens où il est faiblement hiérarchisé. Son but est

d'assurer la connexion de plusieurs réseaux utilisant des protocoles de

communications différents et incompatibles.

Figure 3. 4 Architecture modèle

TCP/IP

Comparaison des modèles de référence

OSI et TCP/IP

Précédent le modèle OSI, TCP en

diffère fortement non seulement par le nombre de couches, mais aussi par

l'approche. Le modèle spécifie des services (approche

formaliste), TCP/IP des protocoles (approche pragmatique).

Développé au-dessus d'un environnement existant, TCP/IP ne

décrit, à l'origine, ni la couche physique ni la couche liaison

de données. Les applications s'appuient directement sur le service de

transport. L'architecture TCP/IP ne comprend pas que 2 couches transport (TCP)

et la couche inter réseau (IP)

Ousmane AMAR Page | 14

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figure 3.5 :L'architecture OSI et l'architecture

TCP/IP

La sécurité des réseaux

informatiques

La sécurité informatique est de nos

jours devenue un problème majeur dans la gestion des réseaux

d'entreprise ainsi que pour les particuliers toujours plus nombreux à se

connecter à internet. La transmission d'informations sensibles et le

désir d'assure la confidentialité de celles-ci est devenue un

point primordial dans la mise en place de réseaux informatiques. La

sécurité informatique c'est l'ensemble des moyens mis en oeuvre

pour réduire la vulnérabilité d'un système contre

les menaces accidentelles ou intentionnelles. Il convient d'identifier les

exigences fondamentales en sécurité informatique.

La sécurité informatique, d'une

manière générale, consiste à assurer les ressources

matérielles ou logicielles d'une organisation sont uniquement

utilisées dans le cadre prévu.

Pour assurer la sécurité d'un

système d'information nous avons 5 objectifs à atteindre

:

1. La confidentialité : consiste à

assurer que les seules personnes autorisées ont accès aux

ressources échangées ;

2. L'authentification : consiste à assurer de

l'identité des entités communicantes ;

3. L'intégrité : qui a pour but de

garantir que les données n'ont pas été modifiées au

cours de leur transaction ;

4. La disponibilité : garantit que des

ressources matérielles et logicielles sont disponibles pour les

personnes autorisées quand ils en ont besoin ;

Ousmane AMAR Page | 15

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

5. La non-répudiation : qui garantit qu'une

transaction ne peut être niée par l'auteur.

Les aspects de la sécurité

d'information

La sécurité doit être abordée

dans un contexte global en tenant compte des aspects suivant

La sécurité physique

Soit la sécurité au niveau des

infrastructures matérielles (salles sécurisées lieux

ouverts, poste de travail...).

La sécurité personnelle

Il s'agit de la sensibilisation des utilisateurs aux

problèmes de sécurité.

La sécurité logique

La sécurité au niveau des adonnées,

notamment les données de l'entreprise, les applications et les

systèmes d'exploitation.

La sécurité des communications

Technologie réseau : réseaux

d'accès, type d'interconnexion, moyen de communication.

|