Figure 43 : Contrôle du trafic par le pirate 5.4.4

Attaque usurpation d'identité

Cette attaque permet de récupérer les informations

nécessaires des utilisateurs, entre autre identifiants et mots de

passe.

? Prérequis

On utilise le même logiciel Caïn & Abel

dans le sciage de l'attaque Man In The Middle les paquets du protocole

SIP.

P a g e 48 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 44 : Les paquets de SIP

On peut maintenant appuis sur ARP en bat et

sur passwords pour voire les différents protocoles

circulants dans le réseau.

Figure 45 : les protocoles du réseau

Parmi les protocoles circulants dans le réseau tout en bat

on voit sip et le nombre de paquets capturés.

Si l'on appuis on verra ceci :

P a g e 49 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 46 : les protocoles circulant

Ici on voit les différentes informations concernant

l'utilisateur 6002 : numéro, adresse IP, protocole

...

Pour trouver le mot de passe on peut procéder en

utilisant l'attaque par force bruite

Clique droite sur une ligne d'information puis send to

craker :

Figure 47 : recherche de mot de passe

P a g e 50 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

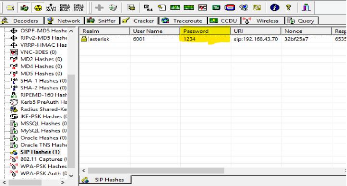

En haut appuis sur Cracker et dans le rang des protocoles on

choisit sip.

Figure 48 : password

On voie ici que le champ password en vide.

Figure 49 : champ password

Procédons maintenant au craquage du mot de passe. Clique

droite et sur Brute-Force Attack.

P a g e 51 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 50 : craquage du mot de passe

De là on choisit le format qu'on veut, le nombre de

caractères minimales et maximales, on lance le craquage. La durée

du temps pour trouver le mot de passe dépendra de la difficulté

de celle-ci d ou l'importance d'utiliser des mots de

passes pas simples.

Figure 51 : Approximation du mot de passe

Au bout d'une dizaine de minute on réussit à avoir

le mot passe.

P a g e 52 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 52 : mot de passe trouvé

Apres le processus terminer on voit que mot de passe pour cette

utilisateur est 1234.

Si on recule on voit que la partie password

n'est plus vide et contient le mot passe de l'utilisateur. Quelqu'un de mal

intentionné peut utiliser le numéro et le mot de passe de

l'utilisateur pour se connecter.

Figure 53 : résultat du craquage 5.4.5

Mécanisme de sécurisation

On doit ajouter dans le fichier sip.conf les

lignes suivantes :

[general]

P a g e 53 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

allowguest=no

alwaysauthreject = yes

Après cette modification de sip.conf, on

refait la même attaque on voit qu'il n'est plus possible le

décryptage du mot passe par force bruite :

Figure 54 : Décryptage impossible

allowguest=no Ceci interdit les connexions

SIP invité, valeur par défaut et de permettre les connexions des

clients. SIP nécessite normalement l'authentification, mais peut

accepter les appels des utilisateurs qui ne prennent pas en charge

l'authentification.

alwaysauthreject = yes Si cette option est

activée, chaque fois que Asterisk rejette une invitation, il sera

toujours rejeté en envoyant un message ` 401 Unauthorized message' au

lieu de laisser l'appelant savoir s'il y avait un utilisateur correspondant

pour sa demande.

|