5.4 Sécurisation de la solution VoIP sur

asterisk

Dans cette partie nous allons faire des analyses de

vulnérabilités et identifier les faiblesses et les défauts

des mesures de sécurité, afin de simuler et corriger les points

faibles et mettre en place des mesures de sécurité qui garantit

une communication fiable et robuste.

5.4.1 Attaque sur les mots de passe

Les mots de passe des clients SIP sont stockés en clair

dans le serveur Asterisk non sécurisé, et peuvent être

identifiés par plusieurs méthodes :

P a g e 40 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

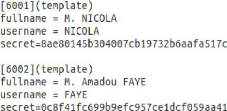

? Dans le fichier Sip.conf, lorsqu'on

définit les mots de passe des utilisateurs :

Dans notre cas le mot de passe du client 6001

est 1234

Figure 29 : vulnérabilité dans le fichier

sip.conf

? Ils peuvent aussi être identifiés dans la console

d'asterisk lorsqu'on tape la commande :

>sip show users

On verra clairement les identifiant de l'utilisateur.

Figure 30 : vulnérable dans la console

5.4.2 Mécanisme pour sécuriser

l'authentification

? Création d'un mot de passe crypté

Les mots de passe sont cryptés à l'aide de la

méthode MD5, utilisé comme couche de

sécurité de base. Voici la structure nécessaire pour la

génération du hash MD5 par les commandes

suivantes :

Asterisk# echo -n "6001 :asterisk:1234"

|

md5sum8ae80145b304007CB1973b6aafa517c -

Asterisk# echo -n "6002 :asterisk:1234"

|

md5sum0c8f41fc699b9efc957ce1dcf059aa41 -

P a g e 41 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

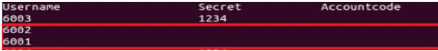

Des modifications seront nécessaires dans

users.conf pour que la configuration soit fonctionnelle.

Dans notre cas on a crypté les deux clients

6001 et 6002 mais on n'a pas crypté le

client 6003 pour voir un peu la différence. Donc on

change la ligne secret par :

Figure 31: Modification du secret

Apres ces modifications opérées, on verra le

résultat ci-dessus.

Figure 32 : cryptage des mots des identifiants

Les mots de passe des utilisateurs 6001 et

6002 ne sont plus visibles contrairement au mot de passe de

6003.

5.4.3 Attaque MITM (Man In The Middle)(homme Du Milieu)

? Prérequis :

Machine de Hacker : On a installé Cain &

Abel, un outil gratuit de récupération de mot de passe

fonctionnant sous Windows. Il permet la récupération facile de

divers genres de mots de passe en sniffant le réseau,

cassant des mots de passe hachés en utilisant des attaques par

dictionnaire, par recherche exhaustive ou encore via des tables arc-en-ciel.

Il est capable d'accomplir des attaques sur le protocole ARP

pour se positionner en tant que "man in the middle". Une fois

placé en tant que tel, il permet :

? De faire transiter le flux par l'ordinateur pirate

P a g e 42 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

? d'infecter, de remplacer et de supprimer des données

dans une connexion ? de découvrir des mots de passe pour des protocoles

comme FTP, HTTP, SSH1...

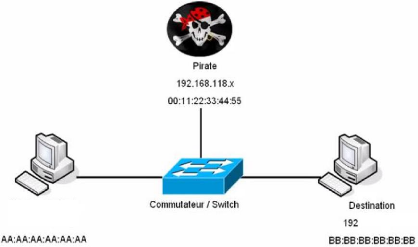

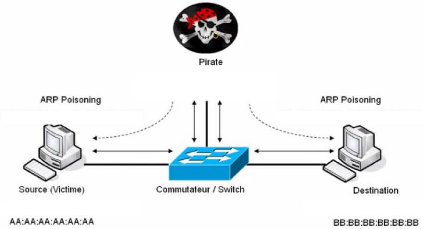

Topologie du réseau : On doit ajouter une machine pour le

hacker dans le réseau.

Figure 33 : Intrusion du haker

On remarque que chaque hôte à une adresse mac

différent aux autres. On lance Cain & Abel et

l'interface est comme suit

P a g e 43 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

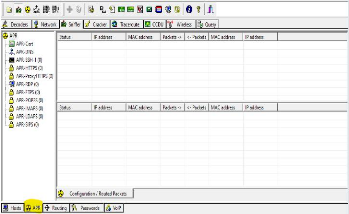

Figure 34 : L'interface de Cain & Abel.

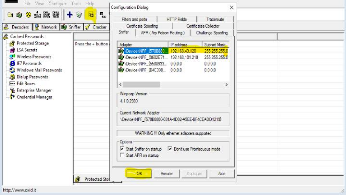

Avec l'interface, la première chose à faire est de

configurer la carte réseau que l'on utilise comme suit :

Figure 35 : configuration de la carte réseau

Apres la configuration du réseau, on va faire un scanner

complet de celle-ci.

Figure 36 : réseau scanne

Maintenant on peut détecter les adresses IP et adresse MAC

connectaient sur le réseau.

P a g e 44 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 37 : détection des adresses IP

Maintenant on appui sur ARP pour pouvoir intercepter les

requêtes entre le serveur et le client.

Vous verra les paquets ARP ici.

Figure 38 : Requêtes serveur-client

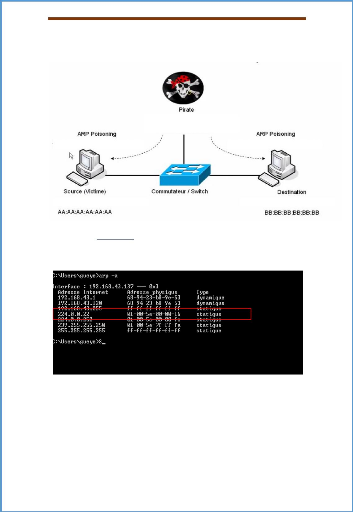

On va alors faire une capture de la table ARP de l'un des clients

avec la commande arp-a.

P a g e 45 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Figure 39 : table arp

Ici on voie que chaque adresse IP est associe à un

Adresse mac. Apres on peut maintenant passer à la mise en place de

l'attaque.

Figure 40 : l'attaque

Dans cette capture on impose dit au serveur que la machine

d'adresse IP 192.168.43.137 a pour adresse Mac

205531DED509.

P a g e 46 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Cette figure montre comment ça se fait dans le

réseau.

Figure 41 : Détournement du trafic par pirate

Retapons la commande arp -a pour revoir la table

ARP ;

Figure 42 : table arp

Ici on remarque que les clients 192.168.43.1

et 192.168.46.120 ont même adresse mac ce qui

fait que tout requêtes entre le serveur et le client passera par le

pirate d'adresse IP 192.168.43.1

P a g e 47 | 89

Dimensionnement et mise en place d'une solution VoIP

sécurisée

Donc, la table ARP de notre cible est falsifiée, il va

former ces trames avec l'adresse IP du serveur mais va en fin de compte les

envoyer au pirate car il formera ses requêtes avec comme adresse MAC de

destination celle du pirate.

|