? 2.16.2. Fondamentaux NTFS (New Technology File System)

L'abréviation « NTFS » renvoie à

« New Technology File System » (littéralement : nouveau

système de fichiers technologiques). Du fait de la prédominance

de Microsoft, NTFS est un système de fichiers très répandu

permettant l'organisation des données sur des disques durs et des

supports de données. Depuis l'introduction de Windows XP en 2001, ce

système de fichiers est le standard incontesté pour les

systèmes d'exploitation Windows. Dans les sections suivantes, nous vous

expliquons dans le détail comment il fonctionne, quels sont ses

avantages et en quoi il se démarque des autres systèmes, par

exemple des systèmes FAT.

Dans le système de fichiers NTFS, la taille maximale

d'une partition est d'environ 2 téraoctets. Il n'existe pas de taille

limite pour un fichier individuel. En théorie, il est donc possible

d'enregistrer un fichier de près de 2 téraoctets sur un support

de données formaté en NTFS. Par rapport à des

systèmes de fichiers classiques comme FAT32, la « taille de cluster

» a été nettement étendue dans NTFS et est à

présent d'approximativement 16×10^18. Dans le cas du système

de fichiers FAT32, elle est « seulement » de 4 294 967 296.

D'après le standard NTFS, un nom de fichier peut comporter 255

caractères au maximum.

? 2.16.3. Collecte des données

« On ne peut aller et revenir d'un endroit, entrer et

sortir d'une pièce, sans apporter et déposer quelque chose de

soi, sans emporter et prendre quelque chose qui se trouvait auparavant dans

l'endroit ou la pièce. » C'est le principe de l'échange

formalisé par Locard. Il repose sur l'idée qu'un criminel

à la fois laisse sur les lieux du crime des traces de son passage

(cheveux, fibres de vêtements, empreintes, traces biologiques, etc...

c'est ce même principe qui va aussi nous aider en investigation digitale

pour identifier les éléments sur la machine compromise.

Nous allons procéder au collecte grâce au

logiciel autopsie qui est un outil fiable et rapide voir gratuit qui fait

l'ensemble des phases dans un temps réduit et finit par identifier

l'élément malveillant après avoir effectué à

la loupe les différentes phases d'analyse.

? 2.16.4. Artefacts

Les Artefacts sont les traces de l'attaque et sur windows, ces

traces peuvent se trouver à des multiples endroits, entre autres :

Event logs, les services, le registre, etc.

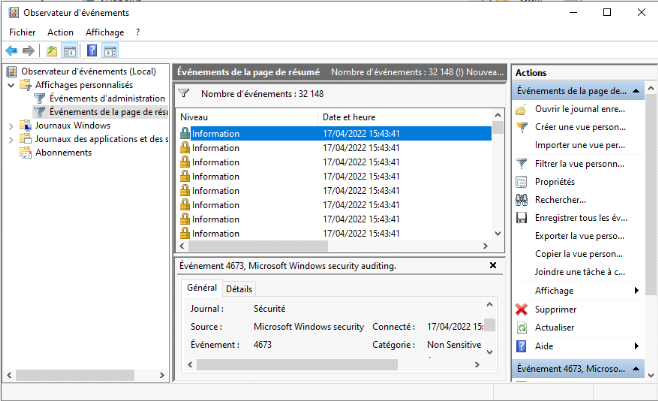

a) Event logs

Les Event logs Windows sont des journaux qui

répertorient chaque action de chaque application sur le système,

tels que les messages d'erreur, d'information et de warning. Il est possible

d'y accéder en utilisant l'outil natif Event Viewer.

Figure 2.17. Event logs

Les catégories de logs se trouvent sur le panneau de

gauche et vous donnent l'accès aux événements liés

à cette catégorie. Enfin, il sera possible de les analyser sur un

autre système avec le logiciel Event Log Explorer. Il est payant, mais

la démo est utilisable 30 jours.

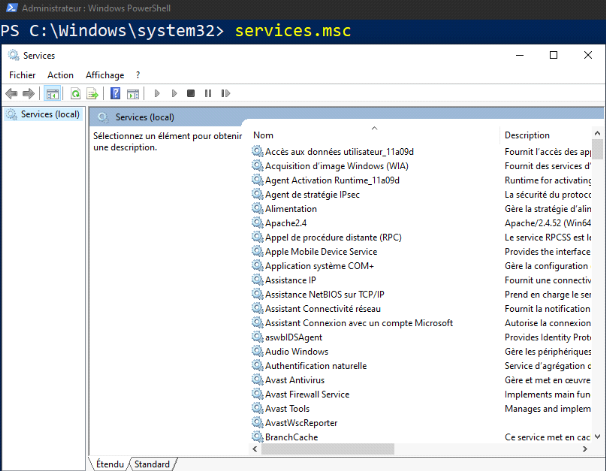

b) Les services

Les services Windows sont des applications qui

démarrent généralement au démarrage de l'ordinateur

et s'exécutent silencieusement en arrière-plan jusqu'à son

arrêt. À proprement parler, un service est une application Windows

implémentée avec l'API de services et gérant des

tâches de bas niveau, ne requérant que peu ou pas d'interaction de

l'utilisateur. Les malwares peuvent utiliser cette fonctionnalité de

Windows pour rester persistants.

Les techniques de persistance permettent à un malware

de s'exécuter même après que le système ait

été rebooté. Les techniques de persistance

utilisées par les malwares sont nombreuses.

Il est possible d'y accéder avec l'interface native

services.msc.

Figure 2.18. Les services

Les Prefetch sont des fichiers créés par le

système lorsqu'une application s'exécute sur le système.

Les fichiers Prefetch sont d'excellents artefacts pour analyser les

applications exécutées sur un système.

Windows crée un fichier Prefetch (.pf) lorsqu'une

application est exécutée pour la première fois à

partir d'un emplacement particulier. Cela permet d'accélérer

le chargement des applications. La fonctionnalité « Prefetch »

??de Windows est généralement activée par

défaut.

Le répertoire Prefetch contiendra un enregistrement

historique des 128 derniers programmes "uniques" exécutés sur le

système. Les Prefetch se trouvent dans le répertoire

C:\Windows\Prefetch. En les classant par ordre chronologique, il sera possible

d'identifier les programmes qui se sont exécutés sur le

système.

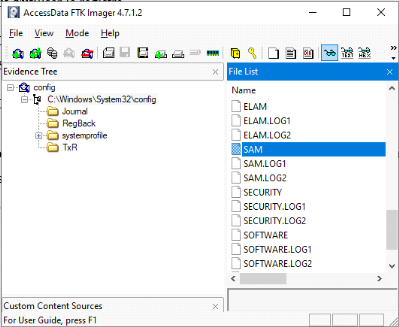

c) Le registre

Le registre Windows est une base de données

hiérarchique qui stocke les paramètres de bas niveau pour le

système d'exploitation Microsoft Windows et pour les applications qui

choisissent d'utiliser le registre.

Le noyau, les pilotes de périphérique, les

services, le gestionnaire de comptes de sécurité (SAM) et

l'interface utilisateur peuvent tous utiliser le registre.

Le registre contient des informations auxquelles Windows fait

constamment référence pendant son fonctionnement, telles que les

profils de chaque utilisateur, les applications installées sur

l'ordinateur et les types de documents que chacun peut créer, les

propriétés des dossiers et des icônes d'application, le

matériel existant sur le système, et les ports

utilisés.

Figure 2.19. Les registres

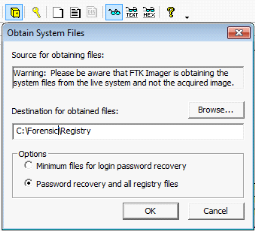

Le fichier SAM contient toutes les informations de comptes

utilisateurs et de droits d'accès. Il est possible de dumper les

fichiers de registre avec FTK Imager.

Figure 2.20. Registre Dumpé

|