3.6.3 Détection d'attaques par Snort

· Détection d'attaque SIP DoS

C'est une attaque DoS qui peut être directement

dirigée contre les utilisateurs finaux ou les dispositifs tels que les

téléphones IP, les routeurs et les proxys SIP, ou contre les

serveurs concernés par le processus, en utilisant le mécanisme du

protocole SIP ou d'autres techniques.

FIGURE 3.26 - Détection d'attaque SIP Dos

37

·

Chapitre 3. Implémentation de la solution 3.6.

Installation et configuration d'un IDS Snort

38

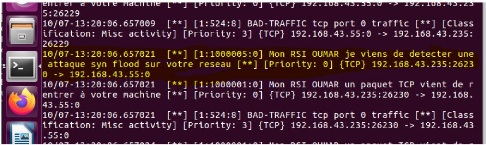

Détection d'attaque SYN Flood

Pour la détection de cette attaque, nous avons

créé notre propre règle de base dans le fichier

lo-cal.rules. Notre règle permet à Snort de

détecter tous les paquets de demande de connexion vers la cible. Dans

notre cas, les critères de ces paquets sont:

- Paquets de type TCP

- Provenant de n'importe quelle source

- À destination de la cible 192.168.43.55 et n'importe

quelle port

- Paquets vérifiés quelque soit l'état de la

connexion (flow : stateless)

- Paquets dont le flag SYN est positionné (flags : S)

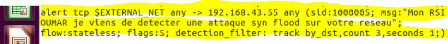

FIGURE 3.27 - Fichier local.rules

FIGURE 3.28 - Détection d'attaque SYN Flood

|