Les systèmes de détection d'intrusion

collaboratif ou CIDS sont des systèmes reposant sur d'autres IDS. De ce

fait le CIDS peut opérer sur des systèmes

hétérogènes. Il existe trois façons de mettre en

place un CIDS, l'approche centralisée, l'approche hiérarchique et

l'approche distribuée.

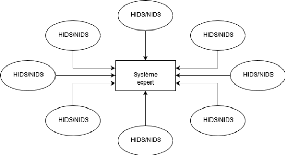

· L'approche centralisée:

Elle se composée de deux éléments : le

système expert et les IDS (HIDS ou NIDS). Les IDS vont pouvoir

détecter, sur leur réseau local ou sur leur hôte, des

anomalies qu'ils enverront au système expert. Il va permettre de

déterminer s'il s'agit d'une attaque globale contre les

différents systèmes ou plus locale, s'il n'a reçu qu'une

seule alerte par exemple. Les CIDS déployés sur cette approche

ont un très bon taux de détection. Mais ils ont deux

désavantages majeurs, le premier est que si le système expert

tombe en panne, tout le système est inutilisable, il s'agit d'un point

de défaillance unique (single-point of failure en anglais, ou SPOF). Le

deuxième inconvénient de cette approche est qu'en cas de grosse

attaque, il est possible que certaines des alertes reçues soient

ignorées en raison de la quantité reçue par le

système expert, ou que ces alertes soient traitées plus tard et

donc, possiblement, après l'attaque. Cette approche a été

mise en place pour DIDS (Distributed Intrusion Detection System) par

Snapp[17].

FIGURE 2.4 - L'approche centralisée

Source:

https://www.wikiwand.com/fr/Système_de_détection_d%27intrusion

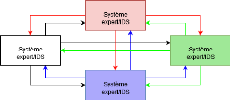

· L'approche hiérarchique:

Cette approche va permettre d'éviter le point de

défaillance unique, mis en lumière par l'approche

centralisée. En effet, dans cette solution, plusieurs noeuds

(Système expert) sont chargés de la corrélation des

alertes. Un noeud est désigné dans chaque groupe afin qu'il

agisse en tant que noeud de corrélation et d'alerte, il va donc analyser

les alertes qui viennent de son groupe, les corréler et transmettre une

alerte, si besoin, au noeud supérieur. Cette fois-ci si un noeud

intermédiaire vient à être désactivé, toute

la sous-branche sera inutilisable.

Chapitre 2. Les systèmes de détection

d'intrusion 2.1. Systèmes de détection d'intrusion

19

FIGURE 2.5 - L'approche hiérarchique

Source:

https://www.wikiwand.com/fr/Système_de_détection_d%27intrusion

· L'approche distribuée:

La dernière approche, permet d'éviter d'avoir

des points de défaillance, qui pourront mettre à mal tout le

système de détection. Pour cela, chaque noeud va jouer le

rôle d'un collecteur d'information et d'un analyseur d'information. Ces

noeuds détectent localement les attaques et sont capables de

corréler les informations des noeuds voisins pour détecter les

attaques globales[17].

FIGURE 2.6 - L'approche distribuée

Sorce :

https://www.wikiwand.com/fr/Système_de_détection_d%27intrusion