2.1.2 Classification des IDS

En fonction des données qu'ils traiteront, les

systèmes de détection d'intrusion peuvent être

considérés comme ou étant des systèmes de

détection d'intrusion hôtes (analysant les

événements au niveau du système d'exploitation), ou

réseaux (analysant les événements propres au trafic

réseau).

2.1.2.1 Systèmes de détection

d'intrusion réseaux

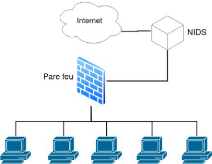

FIGURE 2.2 - Positionnement Nids

Source:

https://www.wikiwand.com/fr/Système_de_détection_d%27intrusion

Chapitre 2. Les systèmes de détection d'intrusion

2.1. Systèmes de détection d'intrusion

17

Les systèmes de détection d'intrusion

réseaux ou NIDS sont les IDS les plus répandus. Ce sont des

outils très utiles pour l'administrateur réseaux qui va pouvoir,

en temps réel, comprendre ce qui se passe sur son réseau et

prendre des décisions en ayant toutes les informations. Ces IDS vont

analyser tout le trafic entrant et sortant du réseau afin d'y

déceler des attaques. Cependant, un NIDS placé sur chaque

hôte ne saura pas détecter toutes les attaques possibles comme les

attaques par déni de service (DDoS) car il ne verra pas tout le trafic

réseau, mais que celui qui arrive à l'hôte finale.

Quand un NIDS est positionné en amont d'un pare feu,

il pourra alors générer des alertes pour le pare feu qui va

pouvoir filtrer le réseau. Placé en aval du pare feu, le NIDS

produira moins de faux positifs, car le trafic réseau qu'il analysera

aura déjà été filtré par le pare feu.

Dès qu'une attaque est détectée, que ce soit par signature

(SIDS) ou anomalies (AIDS), une alerte est remontée afin de pouvoir

prendre une décision sur l'action à effectuer, soit par un IPS,

soit par l'administrateur[18].

2.1.2.2 Systèmes de détection

d'intrusion hôtes

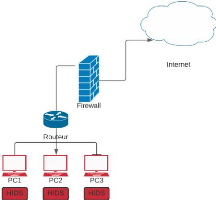

FIGURE 2.3 - Positionnement Hids

Les systèmes de détection d'intrusion

hôte ou HIDS sont des IDS mis en place directement sur les hôtes

à surveiller. Ils vont directement analyser les fichiers de

l'hôte, les différents appels système et aussi les

événements réseaux. Par conséquent ces analyses

sont strictement limitées à l'hôte sur laquelle l'HIDS est

installé et n'ont aucune vue sur le réseau. Les HIDS agissent

comme des antivirus mais en plus poussé, car les antivirus ne sont

intéressés que par les activités malveillantes du poste

alors qu'un HIDS va pouvoir intervenir s'il détecte des attaques par

dépassement de tampon et concernant les processus système par

exemple.

La fonction de base d'un HIDS est l'inspection des fichiers

de configuration du système d'exploita-tion afin d'y déceler des

anomalies contre les rootkit notamment [18].

|