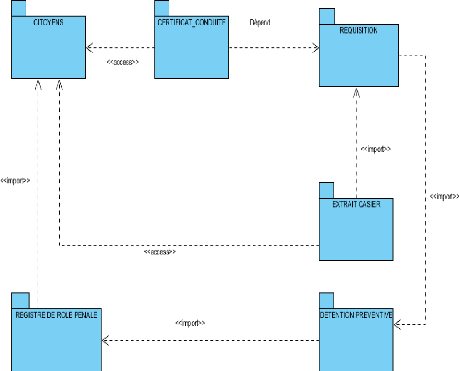

6. LE DIAGRAMME DE PACKETAGE

Un paquetage regroupe des éléments de la

modélisation appelés aussi membres, portant sur un sous ensemble

du système. Le découpage en paquetage doit traduire un

découpage logique du système à construire qui corresponde

à des espaces de nommage homogènes.

Un paquetage peut importer des éléments d'un autre

paquetage. Un paquetage peut être fusionné avec un autre

paquetage.

Figure 12: Diagramme de package

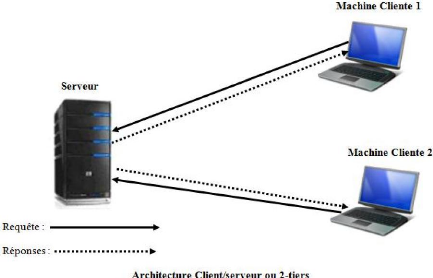

Figure 13: Schéma de l'architecture

Client/serveur

-' 43 -'

III.2.5.2. CAPTURES DES BESOINS TECHNIQUES

La branche technique permet la capture des besoins non

fonctionnels. Il s'agit

essentiellement des contraintes que l'application doit prendre

en compte comme par exemple les contraintes d'intégrations, les

contraintes de développement et les contraintes de performance. Ces

besoins définissent aussi l'architecture du logiciel.

A. CHOIX DE L'ARCHITECTURE

L'architecture du logiciel décrit d'une façon

symbolique les différents éléments d'un ou plusieurs

systèmes informatiques, leurs interrelations et leurs interactions.

Pour le cas de notre application, nous avons choisi

l'architecture Client/serveur, aussi appelé Architecture 2-tiers, car

avec cette architecture le système est plus sécurisé de

manière que toutes les ressources sont centralisées sur le

serveur et que c'est très facile de gérer les ressources communes

aux utilisateurs comme la base de données.

--' 44 --'

B. LES CONTRAINES ERGONOMIQUES

L'ergonomie est l'étude des conditions de travail entre

l'homme et la machine ; les contraintes ergonomiques doivent donc s'articuler

sur les interfaces de l'application, la fonctionnalité et l'adaptation

des utilisateurs à utiliser aisément le système

d'information.

Les interfaces doivent donc être faciles à manipuler

et présentables, les couleurs doivent donc être bien

gérées de façon qu'elles ne puissent pas gêner les

utilisateurs. Le système doit donc répondre aux besoins des

usagers de manière à afficher toutes les requêtes dont ils

ont besoin.

C. LES CONTRAINES MATERIELLES

En ce qui concerne les contraintes matérielles,

l'application doit être hébergée dans un serveur de base de

données, et chaque bureau d'un utilisateur doit être

équipé d'au moins un ordinateur avec connexion internet,

navigateur et imprimante.

-' 45 -'

|