II.1.4.2 Modèle TCP /IP

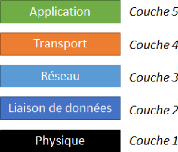

Figure II.2 : Le Modèle TCP/IP

Chapitre II Généralités sur le réseau

et la Sécurité Informatique

18

a- Les rôles des différentes couches du

modèle TCP/IP Couche 5: Application

La couche application est l'endroit où résident

les applications réseau et leurs protocoles. La couche application

d'Internet comprend de nombreux protocoles, tels que le protocole HTTP (qui

permet la demande et le transfert de documents Web), SMTP (qui permet le

transfert de messages électroniques), FTP (qui permet le transfert de

fichiers entre deux systèmes), et DNS (Résolution de nom de

domaine).

Couche 4: Transport

La couche de transport d'Internet transporte les messages de

la couche application entre les points de terminaison d'application. Sur

Internet, il existe deux protocoles de transport, TCP et UDP, chacun pouvant

transporter des messages de la couche application.

Couche3: Réseau

La couche réseau ou internet est responsable du

déplacement des paquets de la couche réseau appelés

datagrammes d'un hôte à un autre. Le protocole de couche de

transport Internet (TCP ou UDP) dans un hôte source transmet un segment

de couche de transport et une adresse de destination à la couche

réseau, tout comme déposer au service postal une lettre avec une

adresse de destination. La couche réseau fournit alors le service de

livraison du segment à la couche transport dans l'hôte de

destination.

Couche 2: Liaison de données

La couche réseau achemine un datagramme à

travers une série de routeurs entre la source et la destination. Pour

déplacer un paquet d'un noeud (hôte ou routeur) au noeud suivant

de la route, la couche réseau s'appuie sur les services de la couche

liaison. En particulier, à chaque noeud, la couche réseau

transmet le datagramme à la couche liaison, qui délivre le

datagramme au noeud suivant le long de la route.

Chapitre II Généralités sur le réseau

et la Sécurité Informatique

19

Couche 1: Physique

Le travail de la couche physique est de déplacer les

bits individuels dans la trame d'un noeud au suivant. Les protocoles de cette

couche dépendent à nouveau de la liaison et dépendent en

outre du support de transmission réel de la liaison (par exemple, fil

à paire torsadée, fibre optique monomode).

II.2 La sécurité informatique (3)

La sécurité informatique c'est l'ensemble des

moyens mis en oeuvre pour réduire la vulnérabilité d'un

système contre les menaces accidentelles ou intentionnelles. Il convient

d'identifier les exigences fondamentales en sécurité

informatique. Elles caractérisent ce à quoi s'attendent les

utilisateurs de systèmes informatiques en regard de la

sécurité.

|