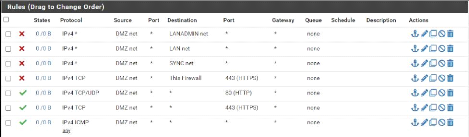

IV.7.3.3 Interface DMZ

Figure IV-64 Les règles pour l'interface

DMZ

--*Pour les trois premières règles nous avons

bloqués l'accès de réseau DMZ à (LANadmin, LAN et

Sync).

--* Pour la quatrième règle nous avons

bloqués l'accès de réseau DMZ à l'interface web de

configuration de pfSense.

--* Pour la 5ieme et la 6ieme règles on a autorisé

la connexion sortante (outbound access) avec l'activation des ports 80 (HTTP)

et 443 (HTTPS).

--* Pour la 7ieme règle autorise le Ping (ICMP) dans

l'interface.

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

77

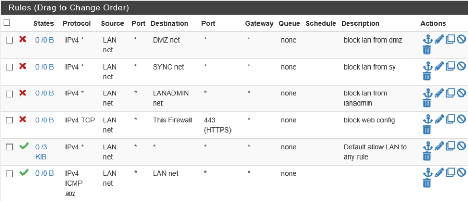

IV.7.3.4 Interface LAN

Figure IV-65 Les règles pour l'interface

LAN

? Pour les trois premières règles nous avons

bloqués l'accès de réseau LAN à (LANadmin, DMZ et

Sync).

? Pour la quatrième règle nous avons bloqués

l'accès de réseau LAN à l'interface web de configuration

de pfSense.

? La 5ieme règle, autorise les machines du réseau

LAN à aller dans toutes les destinations. ? Le 6ieme règle,

autorise le Ping (ICMP) dans l'interface.

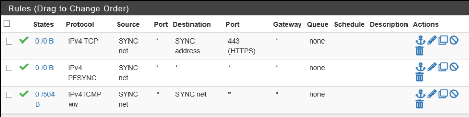

IV.7.3.5 Interface Sync

Figure IV-66 Les règles pour l'interface

DMZ

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

78

--* Dans La première règle on a autoriser le

flux pour la synchronisation XML-RPC qui s'effectue via le port 443.

--* Pour la deuxième règle, autorise le flux pour

la synchronisation du protocole pfsync. --*La troisième règle,

autorise le Ping (ICMP) dans l'interface.

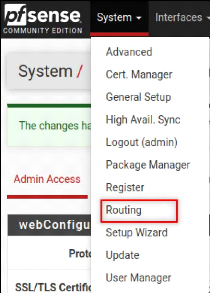

IV.7.4 Configuration du routage sur pfSense

Dans le menu system--* routing,

Figure IV-67 Firewall routing

On définit une route pour que pfSense puisse joindre le

réseau 14.0.0.0 /30.

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

Figure IV-68 Configuration de routage pour

pfsense

IV.7.5 Configuration VPN (OpenVPN)

Il faut savoir que le type du VPN qu'on a utilisé est le

"Remote-Access" qui consiste à avoir un logiciel avec lequel le client

VPN peut établir une connexion avec le serveur VPN.

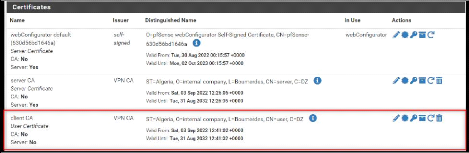

IV.7.5.1 Création des certificats

électroniques

? Création d'une autorité de certification

- CA

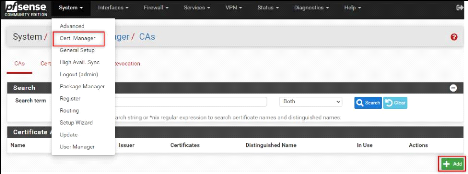

System ? Cert.Manager ,

Après Dans l'onglet "CAs", on clique sur

le bouton "Add".

79

Figure IV-69 Création d'une autorité de

certification - CA

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

80

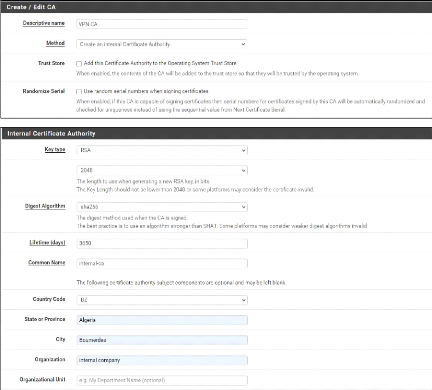

Puis, on remplit les champs avec les informations qui

correspondent à nos besoins, et à la fin on sauvegarde en

cliquant sur "Save".

Figure IV-70 Remplissage des informations relatives au

certificat de l'autorité de ca

Figure IV-71 Certificat de l'autorité de

certification

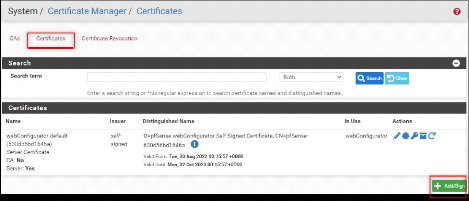

? Création du certificat pour le

serveur

. On clique sur "certificate", ensuite "Add / Sign"

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

81

Figure IV-72 Ajout d'un certificat pour le

serveur

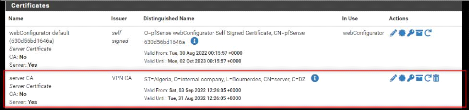

Après, on remplit les champs avec les informations qui

correspondent à nos besoins comme nous l'avons vu lors de la

création du certificat de l'autorité de certification. Et

voilà, le certificat du serveur VPN est créé.

Figure IV-73 Certificat du server VPN

? Création du certificat pour le client

VPN

On clique sur l'onglet "Certificate". Ensuite sur "Add /Sign".

Ensuite, on remplit les champs avec les mêmes informations

que celles du serveur VPN et voilà le certificat client est

créé

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

82

Figure IV-74 Certificat du client VPN

|