IV.7.2.2 Configurer la haute-disponibilité

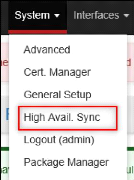

Pour cela, "System" > "High Avail. Sync" :

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

71

Figure IV-55 Configuration de la

haute-disponibilité

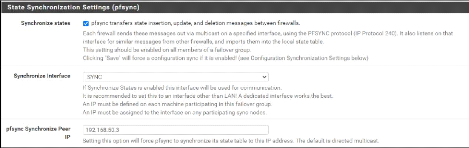

La partie pfsync :

Cette configuration est à faire sur le pfSense primaire et

sur le pfSense secondaire

Figure IV-56 Configuration de pfsync

Synchronize States : on choisir cette case pour

activer pfsync

Synchronize Interface : on choisir l'interface

Sync

pfsync Synchronize Peer IP : sur le pfSense

primaire, on saisir l'adresse IP du serveur pfSense backup (192.168.50.3), Sur

le pfSense secondaire, on indique l'adresse IP du pfSense primaire

(192.168.50.2).

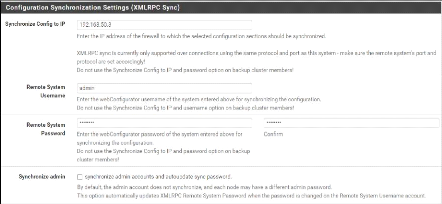

La partie XMLRPC Sync

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

72

Cette configuration est à faire sur le pfSense primaire

Figure IV-57 Configuration de XMLRPC Sync

Synchronize Config to IP : on saisit l'adresse

IP du serveur pfSense backup (192.168.50.3).

Remote System Username : on saisit le nom

d'utilisateur utilisé pour se connecter sur le Web GUI du pfSense de

secours ("admin").

Remote System Password : on saisit le mot de

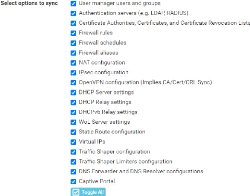

passe du compte utilisateur saisi ci-dessus. Puis, nous choisissons les

services que nous souhaitons synchroniser.

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

73

IV.7.2.3 Forcer l'utilisation des adresses IP

virtuelles

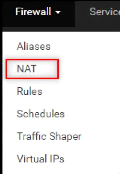

Dans le menu Firewall > NAT,

Figure IV-58 Firewall NAT

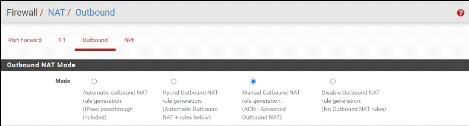

Dans l'onglet Outbound, on a choisit la case (`Manual Outbound

NAT rule generation. (AON - Advanced Outbound NAT)')

Figure IV-59 Règles d'outbound NAT

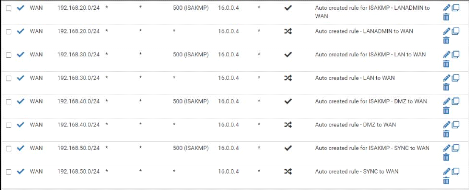

Puis on a modifié le NAT adresse de tous les interfaces

par l'adresse WAN vip (16.0.0.4)

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

74

Figure IV-60 Modification de NAT adresse de chaque

interface

IV.7.3 Configuration des Règles du pare-feu

On passe à la configuration des règles du pare-feu

pour les 5 réseaux (LANadmin, LAN, WAN, Sync et DMZ).

Cette configuration n'est à faire que sur le pfsense

primaire. La configuration sera dupliquée automatiquement sur le pfsense

backup grâce à la réplication.

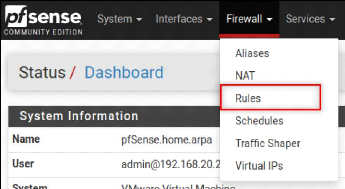

Pour cela on va dans l'onglet "Firewall"? Rules comme ceci:

Figure IV-61 Firewall Rules

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

75

IV.7.3.1 Interface WAN

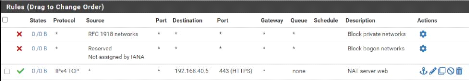

Figure IV-62 Les règles pour l'interface

WAN

--* Les deux premières règles indiquent que les

adresses IP privées qui sont utilisées dans un réseau

local ainsi que les adresses IP non assignées par l'IANA seront

bloquées pour accéder à n'importe quelle destination via

l'interface WAN de pfSense.

--* La troisième règle indique que règles

NAT de trafic entrant permettent de connecter à l'adresse 192.168.40.5

à l'aide de l'adresse IP publique et du numéro de port 443.

IV.7.3.2 Interface LANadmin

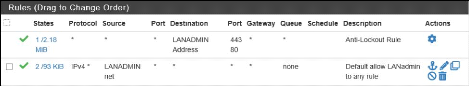

Figure IV-63 Les règles pour l'interface

LANadmin

--*La première règle permet de se connecter depuis

n'importe quelle source à l'adresse IP de l'interface LANadmin de

pfSense, mais uniquement sur le port http (80) ou HTTPS (443). C'est ce qui

nous a permis de se connecter à l'interface web de configuration de

pfSense.

--*La deuxième règle, autorise les machines du

réseau LANadmin à aller dans toutes les destinations.

Chapitre IV Conception et réalisation d'une infrastructure

cloud computing sécurisée

76

|