|

EPIGRAPHE

« L'imagination est plus importante que le savoir. Car

le savoir se limite à ce que nous savons et comprenons actuellement

alors que l'imagination embrasse le monde entier et tout ce qui n'était

pas connu ni compris »

Albert Einstein

DEDICACE

A toi, mon Père, Justin KONDE DI MAVUNGU qui ne

cesses de nous bâtir et de faire de nous des hommes

responsables ;

A toi ma future épouse Mireille AGWAMO qui ne ferme

pas les yeux pour veillez a mes regard.

A toute ma famille qui, de près ou de loin, ne

cesse de me fortifier par tout le moyen possible.

Nous dédions ce travail.

Trésor MAVUNGU

AVANT-PROPOS

A travers ce travail de fin de cycle de licence, nous

voulons exprimer notre profonde gratitude à tous ceux qui ont

contribués à notre formation.

Nous tenons à remercier, de manière

générale, Monsieur le Professeur ordinaire Justin PHOBA MVIKA,

Monsieur le chef de travaux Jérôme PIODI LUZOLO, Monsieur Serge

benjamin ZANDANDU NTOMONO ZOLA et Madame Marie Thérèse

MBENDI MVOKOLO, respectivement Directeur Général,

Secrétaire Générale Académique, Secrétaire

Générale Administratif et Madame Administrateur du

budget.

Nous remercions sincèrement, de manière

spéciale le Directeur et rapporteur de ce mémoire, le chef de

Travaux LUKOKI VISI Jonas et SERGE TSHEDE pour l'encadrement et les

encouragements pendant sa rédaction, ainsi que tout le corps

académique et scientifique de l'Institut Supérieur de Commerce de

Matadi ;

Nous ne pouvons pas manquer de remercier également

quelques membres des familles tels que : Richard NSOKI, Anselme NGANA,

Catho KONDE, Patrick KONDE, Franklin KONDE, Christian KONDE, Paulin MPEMBA,

Asky DISONAMA, Bénédicte KONDE

Nous remercions également nos confrères et

consoeurs de lutte avec qui nous avons passé ces deux années en

collaboration, nous citons :Armand KASONGO, Chanel BITIKA, immaculé

KAHAMBU, Jean Didier YIMBU, Saint TSAKALA, Christelle LOKO, Stéphane

NKUMU.

Nous ne pouvons pas oublier nos collègues de

service, avec lesquels, nous travaillons un bon climat.

Trésor MAVUNGU

LISTE DES FIGURES

Figure 1 : structure d'un système

Figure 2 : Vues d'UML

Figure 3 : Cycle de la vie du processus UP

Figure 4 : Organigramme de la DGM/Matadi

Figure 5 : Diagramme de cas

d'utilisations « GESTION DES EXPATRIES

RESIDENT »

Figure 6 : Diagramme de cas

d'utilisations « GESTION DE FINANCES »

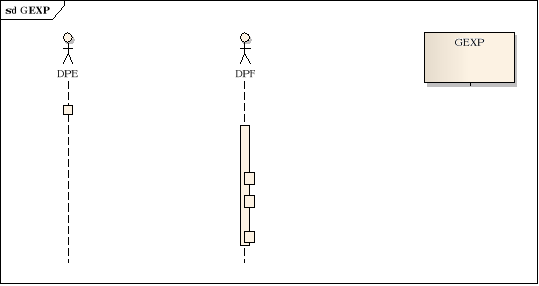

Figure 7: Diagramme de

Séquence « GESTION DES EXPATRIES »

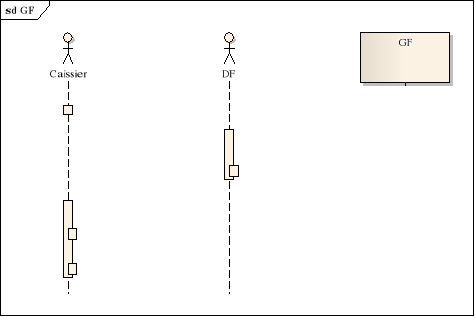

Figure 8 : Diagramme de

Séquence « GESTION DES FINANCES»

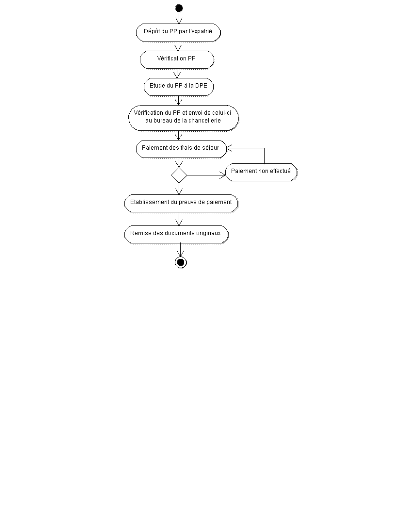

Figure 9: Diagramme

d'activité « GESTION DES EXPATRIES »

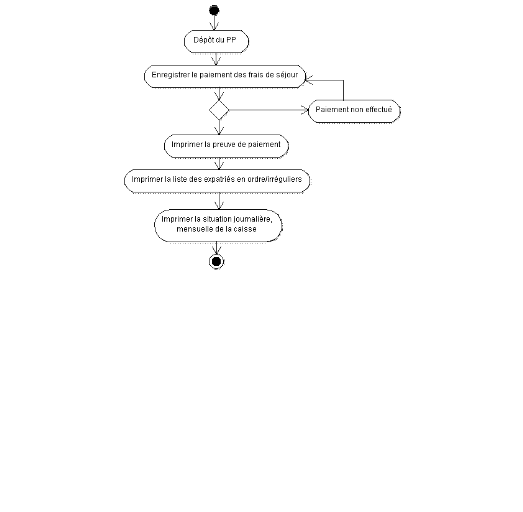

Figure 10: Diagramme

d'activité « GESTION DES FINANCES »

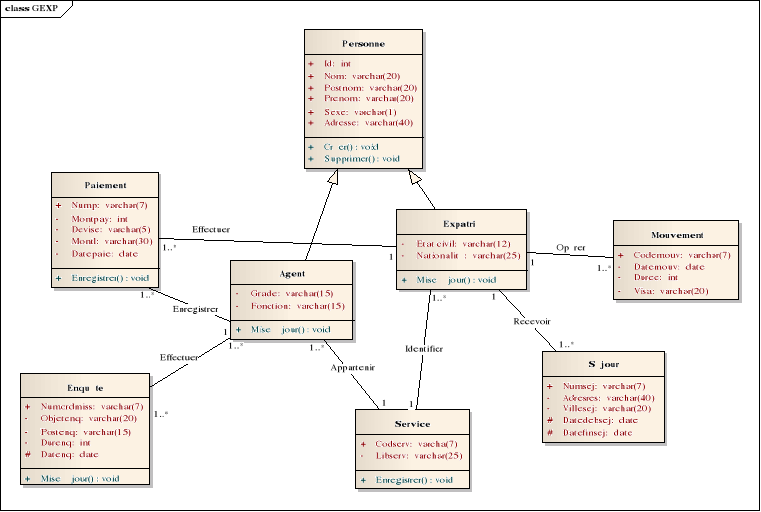

Figure 11: Diagramme de classe

unique « GESTION DES EXPATRIES »

Figure 12 : Diagramme de déploiement

LISTE DES TABLEAUX

Tableau 1 : Ordonnancement des taches

Tableau 2 : Matrice des antériorités

Tableau 3 : Niveaux antériorités

Tableau 4 : Chemin critique

Tableau 5 : Calendrier de Réalisation du

projet

Tableau 6 : Inventaire des Documents

Tableau 7 : Estimation de coût des

équipements

Tableau 8 : Estimation de coût installation du

nouveau système

Tableau 9 : Estimation du coût de

formation du personnel

Tableau 10 : Synthèse du coût de

projet

Tableau 11 : Liste des acteurs et leur cas

d'utilisations

Tableau 12 : Dictionnaire des données

Tableau 13 : Multiplicité

FORMALISME

Cas d'utilisation

: Cas d'utilisation

: Acteur système d'information

« Action »

S.I

: Acteur humain (Stickman)

: Association

: Début

Diagramme d'activités

: Fin

: Opération

#Matexp

EXPATRIE

Enregistrer ()

Nom de la classe

Méthode

Diagramme de classe

Attribut de la classe

INTRODUCTION

Avec l'avènement de nouvelles

technologies de l'information et de la communication(NTIC), la

compétitivité ainsi que le résultat des entreprises

publiques dépendent de plus en plus de leur structure organisationnelle.

C'est avec cet état d'esprit que nous posons le fondement de notre

travail qui, en fait, est une étude axée sur la gestion des

expatriés. A cet effet, la mise en place d'un système

d'information pour la gestion des expatriés devient indispensable si pas

incontournable dans la mesure où l'on veut gérer en même

temps, l'entrée d'un expatrié résident, mais dont son

contrât et son séjour sont expirés. La question centrale

demeure comment les renouveler ? Toutes les entreprises au monde ne

visent que l'amélioration de leur condition de travail dans le temps

normal. Sur ce, sans une politique d'organisation et de contrôle dans

l'exécution des travaux ou tâches divers, aucune entreprises ne

pourra atteindre ses objectifs.

I.1. Choix et intérêt du

sujet

I.1.1. choix

Nous avons choisit « la mise en

place d'un système d'information pour la gestion des

expatrier » Pour apporter notre modeste contribution à la

direction générale de migration de Matadi en

sigle « DGM MATADI ». L'intérêt

accordé à ce travail est celui de nous permettre à mieux

faire la pratique d'analyse sur ce cas réel. Il nous permettra aussi de

mieux maîtriser les techniques d'analyse et enfin de contribuer au monde

scientifique informatique par la mise en place d'une base de donnée qui

pourrait prochainement être amélioré au modifier par

quelqu'un d'autres au par nous-mêmes.

I.1.2.Intérêt du Sujet

L'intérêt qu'un sujet pourrait revêtir

est la raison fondamentale du choix de ce dernier. L'intérêt du

sujet revêt un triple aspect :

Ø Intérêt Personnel

L'intérêt dans cette recherche est de

matérialiser nos connaissances acquises au cours de la formation du

deuxième cycle en conception des systèmes

d'information à l'Institut Supérieur de Commerce de

Matadi.

Ø Intérêt Environnemental

La conception de ce système pour la gestion des

expatriés permettra de réduire le niveau d'erreurs, le niveau de

lenteur dans les traitements qui proviennent du système manuel de

traitement des données.

Ø Intérêt Scientifique

La rédaction de ce mémoire est

une obligation pour chaque finaliste, l'obtention du grade de licencié

et d'aider les futurs chercheurs en gestion informatique à approfondir

leur recherche dans le même domaine.

I.2.Problématique

La problématique est l'expression de la

préoccupation majeure qui circonscrit de façon précise et

absolue, la clarté des dimensions essentielles de l'objet de

l'étude que le chercheur se propose de mener1(*). Dans notre cas, la

problématique est l'ensemble de difficultés que connaît

l'entreprise dans le système de gestion en place. Etant

qu'informaticiens, et vu l'importance de l'information pour l'automatisation

des données, nous sommes appelés à apporter des solutions

par une analyse informatique à ce genre des problèmes surtout

celui de gestion ; parce que c'est ce qui nous concerne

particulièrement. Ainsi, les observations que nous avions eu à

faire dans l'institution nous ont révélé :

- Les imprécisions dans la gestion des

expatriés, c'est-à-dire contrôler les entrées des

expatriés résident dont ses document est à termes et

comment le renouveler ;

- Une Absence de sécurité concernant les

données relatives aux expatriés en ce sent qu'il est difficile de

retracer avec exactitudes, des dossiers des expatriés étant

donné que ces derniers sont mal conservés ;

- Manque de moyens adéquats de traitement des

informations.

I.3. Hypothèse

L'hypothèse d'un travail est une

proposition des réponses provisoires réservées aux

inquiétudes qui ont été soulevées dans la

problématique et qui grâce aux méthodes et techniques

utilisées, peuvent soit être confirmées soit être

confirmées soit être rejetées à la fin de

l'investigation2(*)

Ainsi, cela nous permettra de maximiser la

rentabilité de notre travail pour enfin arriver à la

concrétisation de notre projet qui est « la mise en place d'un

système informatique pour la gestion des expatriés ».

Cette application informatique permettra aux dirigeants de la direction

provinciale de migration (DGM en sigle) particulièrement sa direction

provinciale du Bas Congo de connaître d'une manière précise

et claire l'information sur les dossiers des expatriés.

I.4.DELIMITATION DU SUJET

Ø Dans l'Espace

Ce modeste mémoire s'inscrit dans un cadre purement

organisationnel et technique de la Direction Général de

Migration. Notre regard s'oriente plus particulièrement au suivi des

expatriés pour lesquels nous proposons une base de données

facile à utiliser et à comprendre, susceptible des mises à

jour, et adaptable aux exigences relevant de l'épanouissement de la

direction général de migration.

Ø Dans le Temps

Dans le temps, notre recherche se rapporte aux

données de la Direction Générale de Migration pendant la

période allant de septembre 2013 à mars 2014.

I.5. METHODES ET TECHNIQUES

UTILISEES

Pour la réalisation de ce mémoire, nous

avons utilisé plusieurs méthodes et techniques.

« Le concept méthode » a

été défini par plusieurs auteurs dont PINTO et GRAWITZ

comme étant : « l'ensemble des opérations

intellectuelles par lesquelles une discipline cherche à étudier

les vérités qu'elle poursuit, les démontre, les

vérifie»3(*).

I.5.1.Méthode

La réalisation de notre base de données

doit être impérativement précédée d'une

méthodologie d'analyse et de conception qui a pour objectif de permettre

de formaliser les étapes préliminaires du développement

d'un système afin de rendre ce développement plus fidèle

aux besoins du client. En ce qui nous concerne, nous avons utilisé les

méthodes suivantes :

Ø La méthode

structuro-fonctionnelle qui nous a permis à

étudier la structure et le fonctionnement de la Direction

Général de Migration de Matadi ;

Ø La méthode

analytique qui nous a permis d'analyser, de décrire

les faits et les données ayant trait à l'objet de notre

étude afin de porter un jugement correct sur les données

analysés.

Ø La méthode

historique qui nous a permis de prendre connaissance à

l'histoire de la division de frontière d'interpréter certains

faits utiles à notre étude.

Ø La méthode PERT

(Program Evaluation and ResearchTask) est une méthode de planification,

de coordination et de contrôle des projets. Cette méthode est

aussi appelée CPM (CryticalPathMethod) « méthode de

chemin critique ».

Son principe est l'utilisation de la théorie des

graphes pour la mise au point d'un planning au calendrier d'un ouvrage, c'est

ce qu'on appelle ordonnancement de l'ouvrage. L'objet est de pouvoir

ordonnancer les tâches du projet qui permettra sa réalisation dans

le moindre coût et aux meilleurs délais, en utilisant de

manière optimale les ressources disponibles en contrôlant de

manière permanente au cours de la réalisation, l'état

d'avancement des travaux.

Bref, elle nous a servi pour l'obtention rapide de

l'enchaînement optimal des tâches d'une opération

complexe ; de permettre le suivi de la réalisation du

projet et l'amélioration de la rentabilité du projet en

évitant les pénalités pour le retard.

I.5.2.TECHNIQUES

La technique de recherche est définie

comme : « un ensemble de procédés

employés pour obtenir un résultat

déterminé »4(*).

Ainsi, à l'aide de ces outils de collecte et

traitement des données, il est possible à tout lecteur de mener

efficacement ses investigations. Dans le cadre de notre étude, nous

ferons usage des techniques suivantes :

Ø La Technique Documentaire

Cette technique va consister en la récolte et

l'analyse des données émanant des différents textes,

ouvrages, sites internet, articles de revues et autres documents ayant des

rapports plus ou moins directs avec le thème de notre

étude.

Ø La Technique de L'interview

Cette technique nous a facilité la récolte

des données auprès des personnes mieux informées dans le

domaine.

Ø La Technique D'observation

Cette technique nous a permis de vivre le

déroulement des activités dans des services.

I.6.DIFFICULTES RENCONTREES

Il est vrai que l'élaboration de ce

travail n'à pas été facile. Nous avons rencontré

quelques difficultés de pénétrer le système

existant pour faire comprendre aux responsables de la Direction

Général de Migration ce qui est notre sujet de recherche. La

rareté de certain document relatif à notre sujet.

En plus, les données de la gestion des

expatriés qui nous ont permis de faire cette analyse n'ont pas

été faciles à trouver.

I.7.DIVISION DU TRAVAIL

Hormis l'introduction et la conclusion, notre travail

comprend trois grandes parties :

Première partie : Concepts Théoriques

et cadrage du Projet, subdivisée en 2 chapitres à

savoir :

1. Concepts Théoriques

2. Cadrage du projet

Deuxième partie : Etude d'opportunité,

subdivisée en 3 chapitres :

1. Présentation de l'entreprise

2. Etude de l'existant

3. Bilan critique et orientation

Troisième partie : Conception,

subdivisée en 2 chapitres :

1. Présentation de cahier de charge

2. Modélisations

PREMIERE PARTIE : CONCEPTS THEORIQUES

ET CADRAGE DU

PROJET

CHAPITRE I : CONCEPTS THEORIQUES

Ce chapitre est consacré à la revue des

principaux concepts utilisés dans ce Mémoire. Il s'agit, en

effet, d'éclairer nos lecteurs sur la signification des concepts de base

en vue de leur permettre une compréhension du contenu de ce

dernier.

I.1. SYSTEME INFORMATIQUE

I.1.1. Système

Un système est un ensemble d'éléments

en interaction dynamique, organisés en fonction d'un but5(*) .

I.1.2. Composition d'un Système

o Système de pilotage (SP) ;

o Système d'information (SI) ;

o Système opérant (SO).

I.1.3. Structure d'un

Système

Système de pilotage

Système d'information

Système Opérant

Figure 1 : structure d'un système

N.B : l'environnement

d'un système est l'univers auquel il appartient.

La Direction général de Migration de Matadi

représente le système et son environnement, ce sont la division

de la police des Etrangers, de frontières, la division de chancellerie

et la division de finances. Qui sont en interaction pour un but qui est la

gestion des expatriés.

I.1.4. Information

L'information est une ressource précieuse pour

l'entreprise, au même titre que le capital ou les matières

premières. Rares sont les entreprises où n'importe qui peut avoir

accès aux réserves de capital ou de matières

premières. On aurait intérêt à en faire autant pour

l'information ; elle devrait être protégée, et son

accès limité aux seules personnes autorisées6(*).

Ainsi, une bonne information est celle qui permet la prise

de décision et qui accroît l'efficacité dans le travail.

Dans une entreprise, les imprimés constituent le véhicule

principal de l'information et l'ensemble de ces imprimés constitue,

à côté des informations stockées sur des supports

électroniques et magnétiques, une documentation de

référence non négligeable.

I.2 .Base de Données

Une base de données, usuellement

abrégée BD ou BDD, est un ensemble structuré et

organisé permettant le stockage de grandes quantités

d'informations afin d'en faciliter l'exploitation (ajout, mise à jour,

recherche de données,...)

Une base des données permet donc de stocker,

classer, retrouver des données, et de réaliser des calculs sur

ces données. Généralement, une base de données est

contrôlée par un système de gestion permettant d'effectuer

la recherche, le tri ou la fusion de données, ainsi que toute autre

requête relative à ces données.

Une base de données est un ensemble de

données organisées logiquement de façon à faciliter

l'analyse et produire des rapports7(*)

Parmi les systèmes de gestion de bases de

données (SGBD), les plus courants sont ceux associés aux bases de

données relationnelles, où l'information est rangée dans

des fichiers, sous forme de tables composées de lignes et de colonnes.

Les lignes représentent les enregistrements (ensembles d'informations

relatives à des rubriques séparées), tandis que les

colonnes correspondent aux champs (attributs spécifiques à un

enregistrement).

Alors que Oracle ou SQL Server sont destinés

à de grosses entreprises gérants énormément de

données et où plusieurs utilisateurs doivent accéder

simultanément aux bases, Access lui, résolument plus petit et

simple d'utilisation est plutôt destiné aux professionnels et

petites entreprises8(*).

Lorsque l'on décide de créer une base de

données relationnelle, il faut surtout veiller à définir

clairement ses caractéristiques. Les données du problème

doivent être énoncées avec précision et

décidées en amont selon les besoins à traiter, la

réalisation et l'installation de la base de données

s'avérant alors beaucoup plus souples. En effet, une erreur de

conception pourrait en générer d'autres biens plus graves lors de

l'installation de la base, allant parfois même jusqu'à la perte de

certaines données.

C'est pourquoi des Langage et méthodes de

conception de bases de données ont été mises au point afin

d'éviter des fautes.

I.3. Présentation et Justification du Choix

d'UML

I.3.1. Définition

Unified Modeling Language est un langage unifié de

modélisation objets. Ce n'est pas une méthode, il ne donne pas de

solution pour la mise en oeuvre d'un projet9(*). C'est avant tout un formalisme graphique issu de

notations employées dans différentes méthodes

objets.

I.3.2. Historique

UML est le résultat de la fusion de trois de

méthodes d'analyse orientées objet : OOD, OMT et OOSE. La

méthode OOD, Object Oriented Design, de G.Booch a été

conçue à la demande du Ministère de la Défense des

USA. L'objectif était de préparer de façon rigoureuse la

structuration des programmes écrits en langage ADA ou C++.

La méthode OMT, Object Modeling Technique, a

été mise au point à General Electric. Ses auteurs ont

puisé leur inspiration d'une part dans les langages objets pour des

applications d'informatique industrielle (automates, contrôle de

processus...), d'autre part dans les techniques de modélisation

conceptuelle des méthodes d'analyse des années 80.

OMT représente un système comme un

assemblage d'éléments auxquels on attache des comportements,

c'est-à-dire des opérations pouvant être

déclenchées a la réception d'un message envoyé par

d'autres composants.

La méthode OOSE, Object Oriented Software

Engineering, est d'origine universitaire (informatique temps réel) et

industrielle (Ericsson). Son originalité consiste à faire reposer

l'analyse sur une expression par l'utilisateur de la façon dont il pense

utiliser le futur système. Devant l'attentisme du marché face aux

méthodes et aux AGL objets, la société Rational Software a

réuni les auteurs principaux de ces trois méthodes pour qu'ils se

mettent d'accord sur un langage de modélisation dans l'espoir qu'il

devienne une référence. Sa réussite fut d'être

retenue comme norme de modélisation par l'OMG, après avoir

reçu le soutien de Plusieurs grands constructeurs informatiques et

éditeurs de logiciels. Ce langage est passé par différents

stades et est encore en évolution.

I.3.3. A quoi Sert UML

UML donne une définition sur une approche objet

plus formelle et apporte la dimension logique à l'approche

objet10(*).

Pour concevoir en UML, il faut commencer par prendre de la

hauteur par rapport au problème qui est posé et utiliser des

concepts abstraits complètement indépendants des langages de

programmation pour modéliser. L'utilisation d'un langage de

programmation comme support de conception revient à faire une analyse

peu précise et réductrice par rapport à une

modélisation objet.

A l'inverse de la plupart des technologies objet, UML

permet de s'affranchir totalement de tout langage de programmation (permettant

ainsi l'écueil de la limitation de vue du langage de programmation) pour

élaborer et exprimer des modèles objet. Il a été

pensé comme support d'analyse objet.

De plus, UML est un méta modèle : il

décrit très précisément tous les

éléments de modélisation (permettant ainsi de limiter les

ambiguïtés) et normalise les concepts objet. Étant un

méta modèle, UML est valable pour tous les langages de

programmation.

Les critères (ou qualités) d'UML sont les

suivants :

Ø langage sans ambiguïté ;

Ø langage universel ;

Ø moyen de définir les structures de

programmation,

Ø représentation universelle (communication

performante),

Ø Notation graphique simple (compréhensible

par tous et non pas seulement les informaticiens).

UML propose aussi une notation pour représenter

graphiquement les éléments de modélisation du méta

modèle, cette notation graphique est le support du langage UML. Ceci lui

permet donc d'être visuellement plus compréhensible (pour comparer

ou évaluer) et limite ainsi les ambiguïtés. Il offre un

cadre avec différentes vues complémentaires du système sur

plusieurs niveaux d'abstraction, les diagrammes, et contrôle ainsi que la

complexité dans l'expression des solutions objets.

I.3.4. Modélisation Objet

UML permet de représenter des modèles, mais

il ne définit pas de processus d'élaboration des modèles.

Les auteurs d'UML conseillent tout de même une démarche pour

favoriser la réussite d'un projet :11(*)

Ø Une démarche itérative et

incrémentale : pour comprendre et représenter un système

complexe, pour analyser par étapes, pour favoriser le prototypage (pour

réduire et maîtriser l'inconnu),

Ø une démarche guidée par les besoins

des utilisateurs : tout est basé sur les besoins des utilisateurs du

système. Chaque étape sera affinée et validée en

fonction des besoins des utilisateurs.

Ø Une démarche centrée sur

l'architecture logicielle : c'est la clé de voûte du succès

d'un développement, les choix stratégiques définiront la

qualité des logiciels.

UML s'est inspiré de la vue « 4+1 »

définie par Ph. Kruchten, cette vue représente différentes

perspectives indépendantes et complémentaires pour définir

un modèle d'architecture.12(*)

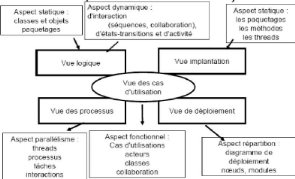

Figure2 : Vues d'UML

Ø La vue logique décrit les

éléments, mécanismes et interactions du système.

Cette vue organise les éléments en « catégories

», c'est une vue de haut niveau.

Ø La vue des composants alloue des

éléments de modélisation dans des modules

(réalisant les classes de la vue logique) et crée les

dépendances de ces modules. Cette vue est une vue de bas niveau.

Ø La vue des processus décompose le

système en processus, en interactions (communication) et synchronisation

entre eux.

Ø La vue de déploiement décrit les

ressources matérielles et la répartition du logiciel dans ces

ressources (disposition, nature physique, performance, implantation des modules

principaux, temps de réponse, tolérance aux fautes et aux pannes,

etc.).

Ø La vue des besoins utilisateurs (ou vue des cas

d'utilisation ») est un guide pour toutes les autres vues : c'est la

définition des besoins des clients du système et de

l'architecture sur la satisfaction de ces besoins, la colle qui unifie les

autres vues, et qui motive les choix, identifie les interfaces et force

à se concentrer sur les besoins des utilisateurs.

I.3.4. Présentation des

Diagrammes

UML s'articule autour de neuf diagrammes, chacun d'entre

eux est dédié à la représentation d'un

système logiciel suivant un point de vue particulier.

1. le diagramme de cas

d'utilisation : représente les relations entre

les acteurs et les fonctionnalités du système. Les cas

d'utilisation présentent une vue externe de la façon d'utiliser

un système, que ce soit l'application, un sous-système, une

fonction, un composant13(*).

2. le diagramme de

séquence : représente les messages

échangés entre les objets. Il donne une notion temporelle aux

messages.

3. le diagramme

d'activités décrit le déroulement d'un

processus formalisé éventuellement dans un cas d'utilisation, il

modélise les actions effectuées sur le système (peut

permettre de présenter un processus métier).

4. le diagramme de

classes : est un ensemble d'éléments

statiques qui montre la structure d'un modèle (les classes, leur type,

leur contenu et leurs relations).

5. le diagramme d'objets (objet

: instance d'une classe) représente les objets et les liens entre eux.

Il permet d'affiner un aspect particulier d'un diagramme de classes pour un

contexte donné.

6. le diagramme de déploiement :

indique la répartition physique des matériels du

système (processeurs, périphériques) et leurs connexions.

7. le diagramme

d'états/transitions : décrit le cycle de

vie des objets formalisés dans une classe (une classe ne se voit donc

associé qu'un cycle de vie).

8. le diagramme de

composants : montre les éléments logiciels

(exécutables, librairies, fichiers qui constituent le système) et

leurs dépendances.

9. le diagramme de

collaboration : représente les messages

échangés entre les objets. Il insiste plus

particulièrement sur la notion organisationnelle.

Nous présentons ci-dessous les diagrammes UML, que

nous avons utilisés dans le cadre de ce projet et quelques notions de

base qui leurs étant associées.

1. Diagramme de cas d'Utilisation

Ce diagramme est destiné à

représenter les besoins des utilisateurs par rapport au système.

Il constitue un des diagrammes les plus structurants dans l'analyse d'un

système.

Les éléments de diagramme de cas

d'utilisation

Ø Acteur :

Représente un rôle joué par une entité externe

(utilisateur humain, dispositif matériel ou autre système) qui

interagit directement avec le système étudié.

Les relations entre cas d'utilisation

:

Ø Relation d'inclusion :

Une relation d'inclusion d'un cas d'utilisation A par rapport à un cas

d'utilisation B signifie qu'une instance de A contient le comportement

décrit dans B.

Ø Relation d'extension :

Une relation d'extension d'un cas d'utilisation A par un cas d'utilisation A

signifie qu'une instance de A peut être étendue par le

comportement décrit dans B.

Ø Relation de généralisation

: Les cas d'utilisation descendants héritent de la

description de leurs parents communs. Chacun d'entre eux peut néanmoins

comprendre des interactions spécifiques supplémentaires.

2. Diagramme de Séquence

Ce diagramme permet de décrire les

scénarios de chaque cas d'utilisation en mettant l'accent sur la

chronologie des opérations en interaction avec les objets.

Ø Scénario:

Représente une succession particulière d'enchaînements,

s'exécutant du début à la fin du cas d'utilisation, un

enchaînement étant l'unité de description de

séquences d'actions.

Ø Ligne de vie :

Représente l'ensemble des opérations exécutées par

un objet.

Ø Message: Un message est

une transmission d'information unidirectionnelle entre deux objets, l'objet

émetteur et l'objet récepteur. Dans un diagramme de

séquence, deux types de messages peuvent être distingués

:

Ø Message synchrone :

Dans ce cas l'émetteur reste en attente de la réponse à

son message avant de poursuivre ses actions.

Ø Message asynchrone :

Dans ce cas, l'émetteur n'attend pas la réponse à son

message, il poursuit l'exécution de ses opérations.

3. Diagramme d'Activités

Ce diagramme donne une vision des enchaînements des

activités propres à une opération ou à un cas

d'utilisation. Il permet aussi de représenter les flots de

contrôle et les flots de données.

Ø Action : correspond

à un traitement qui modifie l'état de système.

L'enchaînement des actions constitue le flot de contrôle.

Le passage d'une action à une autre est

matérialisé par une transition. Les transitions sont

déclenchées par la fin d'une action et provoquent le début

d'une autre (elles sont automatiques).

Ø Activité :

représente le comportement d'une partie du système en termes

d'actions et de transitions.

4. Diagramme de Classe

Le diagramme de classes est le point central dans un

développement orienté objet. En analyse, il a pour objectif de

décrire la structure des entités manipulées par les

utilisateurs. En conception, le diagramme de classes représente la

structure d'un code orienté.

Ø Une classe :

Représente la description abstraite d'un ensemble d'objets

possédant les mêmes caractéristiques. On peut parler

également de type.

Ø Un objet: Est une

entité aux frontières bien définies, possédant une

identité et encapsulant un état et un comportement. Un objet est

une instance (ou occurrence) d'une classe.

Ø Un attribut :

Représente un type d'information contenu dans une classe.

Ø Une opération:

Représente un élément de comportement

(un service) contenu dans une classe.

Ø Une association:

Représente une relation sémantique durable entre deux

classes.

Ø Une superclasse : Est

une classe plus générale reliée à une ou plusieurs

autres classes plus spécialisées (sous-classes) par une relation

de généralisation. Les sous-classes« Héritent »

des propriétés de leur superclasse et peuvent comporter des

propriétés spécifiques supplémentaires.

5. Diagramme de

Déploiement

Ce diagramme décrit l'architecture technique d'un

système avec une vue centrée sur la répartition des

composants dans la configuration d'exploitation.

I.4. Le Processus

Unifié (UP)

I.4.1. Définition

Pour définir le processus unifié, nous

allons simplement définir les deux termes qui le composent :

Ø Processus : Suite

continue d'opérations constituant la manière de fabriquer. En

d'autres termes, c'est une succession de tâches dans le but d'accomplir

un travail ou un projet.

Ø Unifié : Etre

amené à l'unité, se fondre en un tout. En fait, les

méthodes d'analyse et de conception orientées objet,

étaient variées jusqu'à ce que Rambaugh, Jacobson et Booch

eussent eu l'idée de les unifier.

I.4.2. Caractéristiques

D'après les auteurs d'UML, un processus de

développement qui possède ces qualités devrait favoriser

la réussite d'un projet. Cependant, dans le cadre de la

modélisation d'une application informatique, les auteurs d'UML

préconisent d'utiliser trois démarche :

Ø Itérative et

incrémentale ;

Ø Guidée par les besoins des

utilisateurs du système ;

Ø Centrée sur l'architecture

logicielle.

I.4.3 Une démarche

Itérative et Incrémentale

L'idée est simple : pour modéliser

(comprendre et représenter) un système complexe, il vaut mieux

s'y prendre en plusieurs fois, en affinant son analyse par étapes. Cette

démarche devrait aussi s'appliquer au cycle de développement dans

le but de mieux maîtriser la part d'inconnu et d'incertitudes qui

caractérisent les systèmes complexes.

I.5. Une Démarche

Pilotée par les Besoins des Utilisateurs

Avec UML, ce sont les utilisateurs qui guident la

définition des modèles :

Ø Le périmètre du système

à modéliser est défini par les besoins des utilisateurs

(les utilisateurs définissent ce que doit être le

système).

Ø Le but du système à

modéliser est de répondre aux besoins de ses utilisateurs (les

utilisateurs sont les clients du système).

Ø Les besoins des utilisateurs servent aussi de fil

rouge, tout au long du cycle de développement (itératif et

incrémental) :

Ø A chaque itération de la phase d'analyse,

on clarifie, affine et valide les besoins des utilisateurs.

Ø A chaque itération de la phase de

conception et de réalisation, on veille à la prise en compte des

besoins des utilisateurs.

Ø A chaque itération de la phase de test, on

vérifie que les besoins des utilisateurs sont satisfaits.

I.5.1. Une Démarche

Centrée sur l'Architecture

Une architecture adaptée est la clé de

voûte du succès d'un développement. Elle décrit des

choix stratégiques qui déterminent en grande partie les

qualités du logiciel (adaptabilité, performances,

fiabilité...). Ph. Kruchten propose différentes perspectives,

indépendantes et complémentaires, qui permettent de

définir un modèle d'architecture.

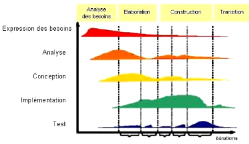

I.5.2. Cycle de vie du Processus

Le processus unifié se déroule en quatre

phases, incubation, élaboration, construction et transition. Chaque

phase répète un nombre de fois une série

d'itérations. Et chaque itération est composée de cinq

activités : capture des besoins, analyse, conception,

implémentation et test.

Figure 3 : Cycle de la vie

du processus UP

I.6. Incubation

C'est la première phase du processus unifié.

Il s'agit de délimiter la portée du système,

c'est-à-dire tracer ce qui doit figurer à l'intérieur du

système et ce qui doit rester à l'extérieur, identifier

les acteurs, lever les ambiguïtés sur les besoins et les

exigences

Nécessaires dans cette phase. Il s'agit aussi

d'établir une architecture candidate, c'est à dire que pour une

première phase, on doit essayer de construire une architecture capable

de fonctionner. Dans cette phase, il faut identifier les risques critiques

susceptibles de faire obstacles au bon déroulement du projet.

I.6.1. Elaboration

C'est la deuxième phase du processus. Après

avoir compris le système, dégagé les

fonctionnalités initiales, précisé les risques critiques,

le travail à accomplir maintenant consiste à stabiliser

l'architecture du système. Il s'agit alors de raffiner le modèle

initial de cas d'utilisation, voire capturer de nouveaux besoins, analyser et

concevoir la majorité des cas d'utilisation formulés, et si

possible implémenter et tester les cas d'utilisation initiaux.

I.6.2. Construction

Dans cette phase, il faut essayer de capturer tous les

besoins restants car il n'est pratiquement plus possible de le faire dans la

prochaine phase. Ensuite, continuer l'analyse, la conception et surtout

l'implémentation de tous les cas d'utilisation. A la fin de cette phase,

les développeurs doivent fournir une version exécutable du

système.

I.6.3. Transition

C'est la phase qui finalise le produit. Il s'agit au cours

de cette phase de vérifier si le système offre

véritablement les services exigés par les utilisateurs,

détecter les défaillances, combler les manques dans la

documentation du logiciel et adapter le produit à l'environnement (mise

en place et installation).

I.7. Réseau Informatique

I.7.1. Concepts Réseau

Un réseau : Est un ensemble d'objets

interconnectés les uns avec les autres. Il permet de faire circuler des

éléments entre chacun de ces objets selon des règles bien

définies.

Un réseau extranet est un réseau du type

internet, dont la liste de sécurité est externalisée

c'est-à-dire gérée par un organisme ou une entité

externe aux utilisateurs. Par opposition, pour un réseau intranet, la

liste de sécurité est gérée en interne.

La liste de sécurité est l'ensemble des

données regroupant les identifiants (nom d'utilisateur (login), adresse

IP, adresses MAC, clefs logiques ou physiques) autorisés à se

connecter.

Un intranet est un ensemble de services internet (par

exemple un serveur web) interne à un réseau local,

c'est-à-dire accessible uniquement à partir des postes d'un

réseau local, ou bien d'un ensemble de réseaux bien

définis, et invisible de l'extérieur. Il consiste à

utiliser les standards client-serveur de l'internet (en utilisant les

protocoles TCP/IP), comme par exemple l'utilisation de navigateurs internet

(client basé sur le protocole HTTP) et des serveurs web (protocole

HTTP), pour réaliser un système d'information interne à

une organisation ou une entreprise14(*).

I.7.2. Avantage d'un Réseau Informatique

Le réseau informatique permet :

Ø De Partager des fichiers, des applications et

des ressources ;

Ø La communication entre plusieurs ordinateurs (des

personnes grâce aux courriers électroniques, la discussion en

temps réel) ;

Ø L'unicité de l'information ;

Ø L'accès aux données en temps

utiles.

I.7.3. Type des Réseaux

On distingue différents types de réseaux

(privés) selon leur taille (en termes de nombre de machines), leur

vitesse de transfert des données ainsi que leur étendue. Les

réseaux privés sont des réseaux appartenant à une

même organisation. On distingue fait généralement trois

catégories de réseaux:

§ LAN (Local Area Network)

§ MAN (Métropolitain Area Network)

§ WAN (Wide Area Network)

§ PAN (Personal Area Network)

1. Les réseaux personnels, ou PAN (Personal Area

Network), interconnectent sur quelques mètres des équipements

personnels tels que terminaux GSM, portables, organiseurs, etc., d'un

même utilisateur ;

2. Les réseaux locaux, ou LAN (Local Area Network),

correspondent par leur taille aux réseaux intra-entreprises. Ils servent

au transport de toutes les informations numériques de l'entreprise. En

règle générale, les bâtiments à câbler

s'étendent sur plusieurs centaines de mètres. Les débits

de ces réseaux vont aujourd'hui de quelques mégabits à

plusieurs centaines de mégabits par seconde ;

3. Les réseaux métropolitains, ou MAN

(Metropolitan Area Network), permettent l'interconnexion des entreprises ou

éventuellement des particuliers sur un réseau

spécialisé à haut débit qui est géré

à l'échelle d'une métropole. Ils doivent être

capables d'interconnecter les réseaux locaux des différentes

entreprises pour leur donner la possibilité de dialoguer avec

l'extérieur ;

4. Les réseaux étendus, ou WAN (Wide Area

Network), sont destinés à transporter des données

numériques sur des distances à l'échelle d'un pays, voire

d'un continent ou de plusieurs continents. Le réseau est soit terrestre,

et il utilise en ce cas des infrastructures au niveau du sol, essentiellement

de grands réseaux de fibre optique, soit hertzien, comme les

réseaux satellite.

· Topologies

Un réseau informatique est constitué

d'ordinateurs reliés entre eux grâce à des lignes de

communication (câbles réseaux, etc.) et des éléments

matériels (cartes réseau, ainsi que d'autres équipements

permettant d'assurer la bonne circulation des données). L'arrangement

physique, c'est-à-dire la configuration spatiale du réseau est

appelé topologie physique. On distingue généralement les

topologies suivantes :

· topologie en bus

· topologie en étoile

· topologie en anneau

La topologie logique, par opposition à la topologie

physique, représente la façon dont les données transitent

dans les lignes de communication. Les topologies logiques les plus courantes

sont

Ethernet,

Token

Ring et

FDDI.

1. Topologie en

bus

Une topologie en bus est l'organisation la plus simple

d'un réseau. En effet, dans une topologie en bus tous les ordinateurs

sont reliés à une même ligne de transmission par

l'intermédiaire de câble, généralement coaxial. Le

mot « bus » désigne la ligne physique qui relie les

machines du réseau.

Cette topologie a pour avantage d'être facile

à mettre en oeuvre et de posséder un fonctionnement simple. En

revanche, elle est extrêmement vulnérable étant

donné que si l'une des connexions est défectueuse, l'ensemble du

réseau en est affecté.

2. Topologie en

étoile

Dans une topologie en étoile, les ordinateurs du

réseau sont reliés à un système matériel

central appelé concentrateur (en anglais hub).

Il s'agit d'une boîte comprenant un certain nombre

de jonctions auxquelles il est possible de raccorder les câbles

réseau en provenance des ordinateurs. Celui-ci a pour rôle

d'assurer la communication entre les différentes jonctions.

Contrairement aux réseaux construits sur une

topologie en bus, les réseaux suivant une topologie en étoile

sont beaucoup moins vulnérables car une des connexions peut être

débranchée sans paralyser le reste du réseau. Le point

névralgique de ce réseau est le concentrateur, car sans lui plus

aucune communication entre les ordinateurs du réseau n'est possible.

En revanche, un réseau à topologie en

étoile est plus onéreux qu'un réseau à topologie en

bus car un matériel supplémentaire est nécessaire (le

hub).

3. Topologie en

anneau

Dans un réseau possédant une topologie en

anneau, les ordinateurs sont situés sur une boucle et communiquent

chacun à leur tour.

En réalité, dans une topologie anneau, les

ordinateurs ne sont pas reliés en boucle, mais sont reliés

à un répartiteur (appelé MAU, Multistation Access Unit)

qui va gérer la communication entre les ordinateurs qui lui sont

reliés en impartissant à chacun d'entre eux un temps de parole.

Les deux principales topologies logiques utilisant cette

topologie physique sont

Token

ring (anneau à jeton) et

FDDI.

· Architectures

1. Client/Server

De nombreuses applications fonctionnent selon un

environnement client/serveur, cela signifie que des machines clientes (des

machines faisant partie du réseau) contactent un serveur, une machine

généralement très puissante en termes de capacités

d'entrée-sortie, qui leur fournit des services. Ces services sont des

programmes fournissant des données telles que l'heure, des fichiers, une

connexion,...

Les services sont exploités par des programmes,

appelés programmes clients, s'exécutant sur les machines

clientes. On parle ainsi de client

FTP,

client de messagerie, ..., lorsque l'on désigne un programme, tournant

sur une machine cliente, capable de traiter des informations qu'il

récupère auprès du serveur (dans le cas du client FTP il

s'agit de fichiers, tandis que pour le client messagerie il s'agit de courrier

électronique).

Dans un environnement purement Client/serveur, les

ordinateurs du réseau (les clients) ne peuvent voir que le serveur,

c'est un des principaux atouts de ce modèle.

Avantages de l'architecture

client/serveur

Le modèle client/serveur est

particulièrement recommandé pour des réseaux

nécessitant un grand niveau de fiabilité, ses principaux atouts

sont:

des ressources centralisées: étant

donné que le serveur est au centre du réseau, il peut

gérer des ressources communes à tous les utilisateurs, comme par

exemple une base de données centralisée, afin d'éviter les

problèmes de redondance et de contradiction

une meilleure sécurité: car le nombre de

points d'entrée permettant l'accès aux données est moins

important

une administration au niveau serveur: les clients ayant

peu d'importance dans ce modèle, ils ont moins besoin d'être

administrés

un réseau évolutif: grâce à

cette architecture il est possible de supprimer ou rajouter des clients sans

perturber le fonctionnement du réseau et sans modifications

majeures

Inconvénients

du modèle client/serveur

L'architecture client/serveur a tout de même

quelques lacunes parmi lesquelles:

un coût élevé dû à la

technicité du serveur

un maillon faible: le serveur est le seul maillon faible

du réseau client/serveur, étant donné que tout le

réseau est architecturé autour de lui! Heureusement, le serveur a

une grande tolérance aux pannes (notamment grâce au système

RAID)

Fonctionnement d'un

système client/serveur

Un système client/serveur fonctionne selon le

schéma suivant:

Le client émet une requête vers le serveur

grâce à son adresse et le

port,

qui désigne un service particulier du serveur

Le serveur reçoit la demande et répond

à l'aide de l'adresse de la machine client et son port.

CHAPITRE II : CADRAGE DU PROJET

II.1. Identification du Projet

II.1.1. Intitulé du

Projet

Mise en place d'un système informatique pour la

gestion des expatrier.

II.1.2. Définition

Plusieurs définitions peuvent être

formulées pour désigner un projet, néanmoins toutes

renferment des éléments communs.

Un projet est toute activité réalisée

une fois dotée d'un début et d'une fin déterminée

et qui vise à créer un produit ou un savoir unique. Il peut

être de quelques jours ou de plusieurs années. Il peut s'agir de

quelque chose d'aussi simple que l'organisation d'un événement

d'une journée ou d'aussi complexe que la construction d'un barrage sur

une rivière15(*).

II.1.3. Motif

La conséquence logique d'absence d'un

système information, à la Direction Général de

Migration de Matadi, la lenteur notoire dans le traitement des données

concernant les expatriés résident dont le contrât au

séjour sont expirés et leur renouvellement.

II.1.4. Objectifs

Mettre sur pied un système informatisé pour

la gestion des expatriés.

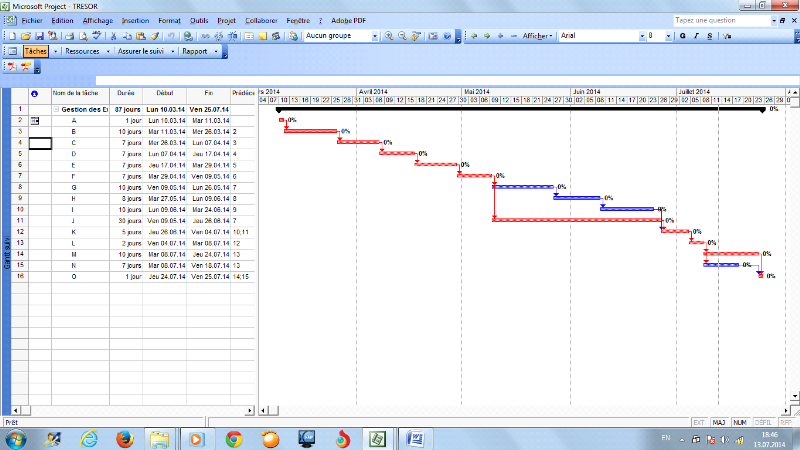

La réalisation du projet s'échelonne sur une

période de

Date de début : 10 mars 2014.

Date de fin au plus tard : 25 juillet 2014.

II.1.5. Moyens

a. Moyens Humains

Un expatrié et un Agent

b. Moyens matériels

Ø Deux ordinateurs clients ;

Ø Câbles ITP ;

Ø Les connecteurs RJ45 ;

Ø Un Switch ;

Ø Connexion internet ;

Ø Documentation (Bibliothèque).

c. Moyens logiciels

Ø Un système d'exploitation Windows pack 3

Sweet ;

Ø Microsoft office 2010.

II.1.6. Management du Projet

o Maîtrise d'ouvrage : Direction

Général de Migration de Matadi

o Maîtrise d'oeuvre : MAVUNGU

Trésor

o Chef de projet : MAVUNGU

Trésor

o Encadreur : LUKOKI VISI

Jonas

II .2. Capture des Besoins Fonctionnels

II.2.1. Planning Prévisionnel de la

Réalisation du Projet

Il est important à tout Concepteur, de planifier

les différentes tâches qui doivent être

réalisées, afin de déterminer la date à laquelle le

projet doit se réaliser, son délai d'exécution et par

conséquent en connaitre le cout16(*)

II.2.2.

Ordonnancement

Pour mener à bon port notre travail, nous avons

opté pour l'ordonnancement qui est un outil de la recherche

opérationnelle nous permettant dans ce cas d'élaborer le

planning, de déterminer l'intériorité des tâches, de

définir la durée de chaque tâche17(*).

A ce niveau, l'objectif est la minimisation de la

durée de réalisation du projet, ceci aurait un avantage

significatif en gain de temps et du coût. Pour ce faire, nous nous sommes

servis de la méthode PERT.

Tableau 1 : Ordonnancement des

Tâches

|

Taches

|

Description

|

Prédécesseur

|

Durée

|

|

A

|

Prise de contact

|

-

|

1

|

|

B

|

Analyse de l'existant

|

A

|

10

|

|

C

|

Critique de l'existant

|

B

|

7

|

|

D

|

Proposition des solutions

|

C

|

7

|

|

E

|

Etude de faisabilité

|

D

|

7

|

|

F

|

Elaboration du cahier de charge

|

E

|

7

|

|

G

|

Appel d'offre

|

F

|

10

|

|

H

|

Dépoilement des offert

|

G

|

2

|

|

I

|

Acquisition des matériels

|

H

|

10

|

|

J

|

Implémentation de la solution retenue

|

F

|

30

|

|

K

|

Mise ou point et test

|

I,J

|

5

|

|

L

|

Correction des erreurs

|

K

|

2

|

|

M

|

Formation du personnel

|

L

|

10

|

|

N

|

Elaboration de manuel d'utilisateur

|

L

|

7

|

|

O

|

Lancement de système

|

M, N

|

1

|

Source : nous - mêmes

sur base des analyses

Tableau 2 : Matrice des

antériorités

|

A

|

B

|

C

|

D

|

E

|

F

|

G

|

H

|

I

|

J

|

K

|

L

|

M

|

N

|

O

|

N1

|

N2

|

N3

|

N4

|

N5

|

N6

|

N7

|

N8

|

N9

|

N10

|

N11

|

N12

|

N14

|

|

|

A

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

0

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

B

|

X

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1

|

0

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C

|

|

X

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1

|

1

|

0

|

|

|

|

|

|

|

|

|

|

|

|

|

D

|

|

|

X

|

|

|

|

|

|

|

|

|

|

|

|

|

1

|

1

|

1

|

0

|

|

|

|

|

|

|

|

|

|

|

|

E

|

|

|

|

X

|

|

|

|

|

|

|

|

|

|

|

|

1

|

1

|

1

|

1

|

0

|

|

|

|

|

|

|

|

|

|

|

F

|

|

|

|

|

X

|

|

|

|

|

|

|

|

|

|

|

1

|

1

|

1

|

1

|

1

|

0

|

|

|

|

|

|

|

|

|

|

G

|

|

|

|

|

|

X

|

|

|

|

|

|

|

|

|

|

1

|

1

|

1

|

1

|

1

|

1

|

0

|

|

|

|

|

|

|

|

|

H

|

|

|

|

|

|

|

X

|

|

|

|

|

|

|

|

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

0

|

|

|

|

|

|

|

|

I

|

|

|

|

|

|

|

|

X

|

|

|

|

|

|

|

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

0

|

|

|

|

|

|

|

|

J

|

|

|

|

|

|

X

|

|

|

X

|

|

|

|

|

|

|

2

|

2

|

2

|

2

|

2

|

1

|

1

|

1

|

0

|

|

|

|

|

|

|

K

|

|

|

|

|

|

|

|

|

X

|

X

|

|

|

|

|

|

2

|

2

|

2

|

2

|

2

|

2

|

2

|

2

|

1

|

0

|

|

|

|

|

|

L

|

|

|

|

|

|

|

|

|

|

|

X

|

|

|

|

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

0

|

|

|

|

|

M

|

|

|

|

|

|

|

|

|

|

|

|

X

|

|

|

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

0

|

|

|

|

N

|

|

|

|

|

|

|

|

|

|

|

|

X

|

|

|

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

1

|

0

|

|

|

O

|

|

|

|

|

|

|

|

|

|

|

|

|

X

|

X

|

|

2

|

2

|

2

|

2

|

2

|

2

|

2

|

2

|

2

|

2

|

2

|

2

|

1

|

0

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

A

|

B

|

C

|

D

|

E

|

F

|

G

|

I

|

J

|

K

|

L

|

M

|

N

|

O

|

Source : nous - même

sur base des analyses

Tableau 3 : Niveaux

Antériorités

|

Niveau

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

11

|

12

|

13

|

14

|

15

|

|

Taches

|

A

|

B

|

C

|

D

|

E

|

F

|

G

|

C

|

I

|

J

|

K

|

L

|

M

|

N

|

O

|

Source : nous même sur base

d'analyse

II.2.3. Le Diagramme PERT

Pert (Program Evaluation and ReviewTesk), méthode

de planification, de coordination et de contrôle des projets. Cette

méthode consiste à appliquer les graphes pour établir les

ordonnancements en vue de déterminer la durée minimale d'un

projet compte tenu des instructions existants entre les taches

(activités)18(*).

f

d

J30

A1

B10

C7

D7

E7

F7

G10

H8

I10

K5

L2

M10

N7

O1

0/0

1/1

11/11

18/18

25/25

32/32

39/39

47/64

42/66

76/76

81/81

83/83

93/90

90/90

91/91

Figure 4 : Diagramme Pert

II.2.4. Chemin Critique

Les taches possédant une date au plus tôt

égale à leur date au plus tard font partie du chemin critique,

c'est-à-dire le chemin sur lequel aucune tâche ne doit avoir de

retard pour ne pas retarder l'ensemble du projet19(*).

Tableau 4 : chemin critique

A. LEGENDE

DTO : Début au plutôt

DTA : Début au plus tard

B. FORMULES

DTO (ti) = DTO (ti-1) + Di-1

DTA (ti) = DTA (ti+1) - Di

DTA

|

|

|

|

D

|

0

|

0

|

|

A

|

1

|

1

|

|

B

|

11

|

11

|

|

C

|

18

|

11

|

|

D

|

25

|

16

|

|

E

|

32

|

21

|

|

F

|

39

|

24

|

|

G

|

47

|

29

|

|

H

|

42

|

32

|

|

I

|

76

|

35

|

|

J

|

76

|

39

|

|

K

|

81

|

41

|

|

L

|

83

|

43

|

|

M

|

93

|

90

|

|

N

|

83

|

83

|

|

O

|

90

|

90

|

|

F

|

91

|

91

|

Source : nous - même

sur base des analyses

Le chemin critique :{ A, B, C, D, E,

F,J,K,L,N,O}

Tableau 5 : Calendrier de réalisation du

projet

Source : nous -même

sur base des analyses

DEUXIEME PARTIE : ETUDE

D'OPPORTUNITE

0. Généralités

La gestion des expatrier au sein de la Direction General

de Migration de Matadi est une opération rigoureuse, qui mérite

d'être perfectionnée et analysée soigneusement ; mais

avant d'essayer de porter une solution informatique pour ce processus, la

présentation de l'établissement en général et les

services qui gèrent les mouvements des expatrier en particulier

est nécessaire, et c'est ce qui est conseillé d'ailleurs dans

toute démarche informatique de Génie Logiciel.

Toutefois, il est important de signaler à

l'attention qu'afin de mieux réaliser les prochaines étapes de

notre plan de travail, la spécification et la précision de notre

sujet et champ d'étude doivent être bien comprises, cernées

et clarifiées.

CHAPITRE I : PRESENTATION DU CADRE D'ETUDE

I.1.Historique

La Direction General de Migration (DGM)

à vu le jour le 27 mai 1997 par l'ordonnance loi constitutionnel

n°002/2003 qui stipule la création et organisation de la Direction

General de Migration. Depuis son implantation, la DGM/BC a fonctionné

avec quatre(4) division dont celle de la police des frontières et des

étrangers en sigle "DPEF"20(*). En effet, avec la nouvelle structure organique

contenue dans la note n° 06/DP/00/DGM/BC/044/2003 du 24 janvier 2003, la

DPEF est éclatée en deux nouvelles divisions à

savoir:

Ø La Division de Police des Etrangers

(DPE) ;

Ø La Division de Police des Frontières

(DPF).

Toutes fois, en attendant les mesures d'application qui

accompagneront le décret-loi n°002/2003 du 11 janvier 2003 portant

création et organisation de la Direction général de

migration devant déterminer les attributions de la DPE, cette

dernière présente le résultat de la réflexion sur

les attribution ainsi que son plan d'action pour l'année 2003 selon

l'esprit et de la note de service n°060/30 du 28 janvier 2003.

I.2. DECRET : DE LA CREATION ET DE LA

MISSION

Il est crée un service public doté de

l'autonomie administrative et financière dénommé Direction

Général de Migration, en sigle « DGM ». Le

président de la république détermine, par décret le

ministère sous l'autorité duquel la Direction

Général de Migration exerce ses activités sous

réserve d'autres missions lui conférées ou lui

conférer par les textes particuliers ; la direction

générale de migration est chargée des questions s ayant

trait à :

Ø L'exécution de la Police du gouvernement

en matière d'Immigration et d'émigration ;

Ø L'exécution sur le sol congolais, des loi

et règlements sur l'immigration et l'émigration ;

Ø La Police des Frontières ;

Ø La délivrance du passeport ordinaire aux

nationaux et des visas aux étrangers ;

Ø La collaboration dans la recherche de criminels

et malfaiteurs ou des personnes suspectes signalées par l'organisation

internationale de la Police criminelle(INTERPOL).

La direction General de migration exerce ses

activités sur l'ensemble du territoire national et dans toutes les

missions diplomatiques de la république démocratique du Congo

à l'étranger.

v Du statut administratif

Le personnel de la Direction Général de

migration est soumis à la loi n°81-003 du 17 juillet 1981 portant

statut du personnel de carrière des services publics de

l'état.

Toutefois, tenant compte de la spécificité

de ces services et de la particularité de sa mission, le

président de la république peut prendre, par décret, un

règlement d'administration déterminant notamment et les avantages

sociaux, la procédure disciplinaire, les voies de recours, les

conditions d'admission à la retraite ainsi que les avantages y relatifs.

Pour les dispositions abrogatoires et finales.

Sont abrogées l'ordonnance n°87-003 DU 07

JANVIER 1987 portant, création d'une agence nationale d'immigration, en

abrégé ANI21(*), l'ordonnance n°87-054 du 09 février 1987

portant organisation et fonctionnement de l'Agence nationale d'immigration

ainsi que toutes les dispositions antérieures contraires au

présent décret-loi.

I.3. Structure organisationnelle

I.3.1. la Direction Provinciale

Les Direction provinciales sont installées dans les

chefs lieu de chaque Province. Les Direction Provinciales sont chargées

dans leurs ressorts respectifs de tâches non dévolues aux

directions centrales.

I.3.2. Division de la Police des

Etrangers

C'est un service qui s'occupe du séjour d'un

étranger dans les territoires nationaux.

I.3.3. Division de la Police de

Frontière

C'est un service qui s'occupe de l'entrée et de la

sortie d'un étranger du sol congolais.

I.3.4. Division des Finances

C'est un service qui s'occupe des problèmes

financières, c'est ici ou se tiennent la comptabilité, il est

composé d'un comptable, d'un caissier et d'un

vérificateur.

I.3.5. Division de ressources humaines et

formation

Ce service s'occupe de la gestion des agents et leur

formation dans les nouvelles structures dans l'entreprise.

I.3.6. Division d'Etude des documents et

information

Cette division s'occupe d'étude de tous les

documents qu'un étranger détient. Il garde également les

documents y relatifs.

I.4 .Organigramme de la Direction

Général de Migration de MATADI

DIRECTEUR PROVINCIAL

SECRETARIAT

Division de la Police des Etrangers

Division de la Police de Frontière

Division de chancellerie

Division de Finances

Division RH&Formation

Division d'Etude document et Informations

GARIENAGE

Figure 5 : Organigramme de la DGM/Matadi

CHAPITRE II : ETUDE DE L'EXISTANT

L'étude de l'existant ou du système

d'information existant consiste à disposer à l'analyste les

moyens de comprendre le problème. Elle a pour but de recueillir les

données sur le système existant en vue de la recherche de

solution future de son amélioration22(*); mais avant d'essayer de porter une solution

informatique pour ce processus, il est nécessaire d'analyser le

système existant.

II.1. Présentation du domaine

concerné par l'étude : Division de la Police des Etrangers

(DPE).

Dans ce service, il y a un chef qui coordonne et travaille

en collaboration avec son adjoint. Le service concerné n'est pas seul

à faire taus ce travail, il y a aussi la mairie, lui aussi porte la main

sur ce service des expatriés.

Ainsi vient deux(2) autres bureaux dont :

- Bureau d'Immatriculation et informatique

(B.I.I.) ;

- Bureau de contrôle de séjour.

II.1.1. Etude des Documents

Cette étude nous permet de répertorier tous

les documents au support d'informations utilisés par les postes de

travail concernés par l'étude23(*).

II.1.2. Inventaire des documents

Tableau 6 : Inventaire des Documents

|

N°

|

CODE

|

LIBELLE

|

ROLES

|

PROVENANCE

|

DESTINATION

|

SUPPORT

|

EXEMPLAIRE

|

|

01

|

RER

|

Répertoire d'Expatrié résident

|

C'est un document qui permet d'enregistrer

l'identité des expatriés

|

Division de la police de l'étranger

|

Division de la police de l'étranger

|

papier

|

1

|

|

02

|

PP

|

Passeport national ou international

|

Permet d'identifier une personne

|

Division de la police de l'étranger

|

Division de la police de l'étranger

|

papier

|

1

|

|

03

|

CVAC

|

Certificat de vaccination

|

Permet d'identifier l'état sanitaire d'une

personne

|

Police sanitaire

|

Division de la police de l'étranger

|

papier

|

1

|

|

04

|

VT

|

Registre de transit

|

C'est un document délivrer aux étrangers

munis d'un titre de voyage pour une destination autre que son pays

|

expatrié

|

Division de la police de l'étranger

|

papier

|

1

|

|

05

|

VV

|

Visa de voyage

|

C'est un document qui comporte l'autorisation de

séjour dans le pays d'une durée de 8jours

|

expatrié

|

Division de la police de l'étranger

|

papier

|

1

|

|

06

|

VE

|

Visa d'Etablissement

|

C'est un document établit pour une durée de

1 à 5 ans, accordés dans les conditions de la présente

ordonnance

|

expatrié

|

Division de la police de l'étranger

|

papier

|

1

|

|

07

|

VSR

|

Visa de sortie retour

|

C'est un document accordé pour 1 ou plusieurs

voyage à tout étranger détenteur d'un visa

d'établissement et d'une carte de résident pour les

déplacements à l'extérieur du pays. Valable 7

mois.

|

expatrié

|

Division de la police de l'étranger

|

papier

|

1

|

Source : nous-mêmes

à partir des données récoltées

II.2. Description des Documents

II.2.1. Répertoire des Expatriés

Résidents

|

Gestion des Expatriés

|

FICHE DESCRIPTIVE DE DOCUMENT

|

Analyste : MAVUNGU Trésor

|

|

REPERTOIRE DES EXPATRIER RESIDENT

|

|

Code rubrique

|

Libelle

|

Nature

|

Taille

|

|

NUMP

|

Numéro passeport et validité

|

C

|

07

|

|

NUMCR

|

Numéro carte résident ordinaire et

validité

|

C

|

07

|

|

NUMCRT

|

Numéro carte de travail pour étranger et

validité

|

C

|

07

|

|

NUMC

|

Numéro code et validité

|

C

|

06

|

|

TVV

|

Type de visa et validité

|

C

|

20

|

|

PAE

|

Position actuelle de l'expatrié

|

C

|

20

|

|

NP

|

Non et post nom de l'expatrié

employé

|

C

|

30

|

|

SEX

|

Sexe

|

C

|

01

|

|

NAT

|

Nationalité

|

C

|

26

|

|

PDSU

|

Profession et dénomination de la

société utilisatrice

|

C

|

20

|

|

LR

|

Lieu de résidence

|

C

|

25

|

|

OBS

|

Observation

|

C

|

25

|

|

DAT

|

Date

|

C

|

10

|

II.2.2. Passeport national ou

international

|

Gestion des Expatriés

|

FICHE DESCRIPTIVE DE DOCUMENT

|

Analyste : MAVUNGU Trésor

|

|

PASSEPORT NATIONAL OU INTERNATIONAL

|

|

Code rubrique

|

Libelle

|

Nature

|

Taille

|

|

NUMP

|

Numéro passeport et validité

|

C

|

12

|

|

CODP

|

Code du pays

|

C

|

03

|

|

NUPER

|

Numéro personnel

|

C

|

15

|

|

TP

|

Type

|

C

|

02

|

|

NOM

|

Noms

|

C

|

20

|

|

PNOM

|

Post nom

|

C

|

20

|

|

NAT

|

Nationalité

|

C

|

26

|

|

SEX

|

Sexe

|

C

|

1

|

|

DN

|

Date de naissance

|

D

|

10

|

|

DD

|

Date de délivrance

|

D

|

10

|

|

DE

|

Date d'exploitation

|

D

|

10

|

|

LN

|

Lieu de naissance

|

C

|

15

|

|

AT

|

Autorité

|

C

|

15

|

II.2.3. Visa

|

Gestion des Expatriés

|

FICHE DESCRIPTIVE DE DOCUMENT

|

Analyste : MAVUNGU Trésor

|

|

VISA

|

|

Code rubrique

|

Libelle

|

Nature

|

Taille

|

|

DR

|

Durée

|

N

|

03

|

|

NE

|

Nombre d'entrées

|

N

|

07

|

|

DR

|

Droits

|

N

|

10

|

|

TR

|

Transit

|

C

|

01

|

|

SJ

|

Séjour

|

C

|

01

|

|

CIR

|

Circulation

|

C

|

01

|

|

NOM

|

Noms

|

C

|

20

|

|

PNOM

|

Prénom

|

C

|

20

|

|

MS

|

Motif du séjour

|

C

|

09

|

|

NUMP

|

Numéro passeport

|

C

|

12

|

|

DAT

|

Date

|

D

|

10

|

II.2.4. Certificat de vaccination

|

Gestion des Expatriés

|

FICHE DESCRIPTIVE DE DOCUMENT

|

Analyste : MAVUNGU Trésor

|

|

CERTIFICAT DE VACCINATION

|

|

Code rubrique

|

Libelle

|

Nature

|

Taille

|

|

NP

|

Nom et prénom

|

C

|

40

|

|

AG

|

Age

|

C

|

06

|

|

TAIL

|

Taille

|

C

|

06

|

|

PROF

|

Profession

|

C

|

08

|

|

ADRES

|

Adresse

|

C

|

20

|

|

DATVAC

|

Date de vaccination

|

D

|

10

|

|

NPDOC

|

Nom et prénom du docteur

|

C

|

40

|

II.2.5. Visa de voyage

|

Gestion des Expatriés

|

FICHE DESCRIPTIVE DE DOCUMENT

|

Analyste : MAVUNGU Trésor

|

|

VISA DE VOYAGE

|

|

Code rubrique

|

Libelle

|

Nature

|

Taille

|

|

DR

|

Durée

|

N

|

03

|

|

NE

|

Nombre d'entrée

|

N

|

07

|

|

SJ

|

Séjour

|

C

|

04

|

|

NOM

|

Nom

|

C

|

20

|

|

PNOM

|

Post nom

|

C

|

20

|

|

MS

|

Motif du séjour

|

C

|

09

|

|

NUMP

|

Numéro passeport

|

C

|

12

|

|

DAT

|

Date

|

D

|

10

|

CHAPITRE III : CRITIQUE DE L'EXISTANT

III.1. Critique sur les Moyens de Traitement de

l'Information

III.1.1 Critique sur les Moyens

Humains

L'insuffisance du personnel dans l'exécution des

tâches en cas d'absence handicape le processus.

III.1.2. Synthèse des Anomalies

Le diagnostic sur le système existant doit mettre

en évidence les causes d'insatisfaction de ses utilisateurs (mauvaise

conception des résultats ou des procédures, manque

d'efficacité dans l'utilisation des moyens,...). C'est à partir

de l'analyse de ces causes que seront élaborées les solutions

futures.

III.2. Proposition des Solutions et

Orientations

III.2.1. Proposition des

Solutions

Au regard des observations énumérées

ci - dessus, dans cette phase, il s'agit de proposer des idées de

solutions fonctionnelles aux disfonctionnements des procédures, proposer

des idées de solutions opérationnelles aux griefs portés

au système actuel pour la mission et les objectifs

fixés.