INTRODUCTION

D'aucun ne redoute actuellement la révolution

scientifique à laquelle le monde est soumise avec l'avènement de

l'informatique ; cette science domine dès lors notre monde et

pénètre tous les secteurs de la vie de l'homme.

Avec toutes ses variantes disciplinaires l'informatique

transforme et modélise notre vie au point même de l'assujettir.

Ainsi, en automatisant le traitement de l'information, cette science nous ouvre

la porte d'un nouveau siècle où nous pouvons observer la vitesse

et la grande perfection technologique jamais connue par le passée,

laquelle dite de pointe. Par ailleurs, il faut retenir que l'usage de

l'ordinateur apporte aussi vite que possible le profond changement et

définit la véritable portée de la science ainsi que de la

technique dans une société ou mieux une entreprise.

Plusieurs définitions peuvent être tirées

de la longue et abondante littérature existant sur le concept

informatique, mais nous pouvons expliquer ce dernier en son sens le plus simple

comme « une science de traitement automatique de données

à l'aide de la machine appelée ordinateur ».

Comme il parait assez facile de constater actuellement que

l'évolution de la technologie impose aux sociétés dites

modernes les nouvelles habitudes quant à leurs différentes

prestations. Ainsi, l'outil informatique, qui fait partie du quotidien de tout

travailleur devient de ce fait le compagnon idéal de l'homme. Ce dernier

lui facilite certaines tâches qui jadis paraissaient comme des

corvées.

En fin, il sied de rappeler que c'est dans cette optique que

s'inscrit la présente dissertation intitulée

« étude portant sur la mise en place d'un système

informatisé de suivi et encadrement des petites et moyennes entreprises,

cas de la COPEMECO/MATADI » ; laquelle permettra à

celle-ci d'automatiser le bon suivi d'encadrement des petites et moyennes

entreprises.

0.1. Problématique

Avec KAFUNDA, nous pouvons dire que la problématique

est l'expression de la préoccupation moyenne qui circonscrit de

façon précise avec clarté, les dimensions de l'objet de

l'étude que le chercheur se propose de mener.1(*) Toujours à ce sujet,

TSHUNGU BAMESA renchérit et précise que « la

problématique est un ensemble de problèmes que suscite une

science ou un objet d'étude dans un contexte idéologique

donné(...). »2(*) Le Dictionnaire Petit Larousse illustré quant

à lui, définit la problématique comme « ensemble des

questions qu'une science ou une philosophie peut valablement poser en fonction

de ses moyens, de son objet d'étude et de ses points de vus

»3(*).

En définitive, nous pouvons dire que de manière

générale, la problématique peut être comprise comme

l'ensemble des questions que se pose le chercheur, tenant compte de l'objet de

son étude. Ainsi, lorsque nous examinons l'objet de la présente

étude, ci-haut cité, nous remarquons facilement que la COPEMECO

est gérée jusqu'ici manuellement et présente certaines

préoccupations qui se traduisent sous formes des difficultés,

mais qui plus loin seront résolues dans l'application que nous

proposerons comme états en sortie. Ces difficultés sont celle

d'avoir :

Ø la liste des demandes enregistrées par acteur

Ø Répertoire des entreprises par

catégorie

Ø Historique de cotisation des entreprises

Ø État de cotisations des entreprises

Ø Liste des entreprises par promoteur

0.2.

Hypothèse

Nous pouvons dire que l'hypothèse d'un travail est une

proposition des réponses aux inquiétudes qui ont

été soulevés dans la problématique et qui

grâce aux méthodes et techniques utilisées, peuvent soit

être rejettes à la fin des investigations.

Microsoft Encarta précise que « une

hypothèse est une supposition à partir de laquelle des

conséquences sont envisagées »4(*).

Rappelons rapidement ici que l'histoire de l'informatique est

justement marquée par la volonté des hommes d'automatiser

certaines tâches longtemps réalisées à la main, en

particulier le calcul. A l'heure actuelle de la mondialisation et de

l'application de la technologie informatique de l'information dans tous les

secteurs de la vie de l'homme, le traitement manuel des données dans la

COPEMECO devra pour raison de temps et de souplesse céder place au

traitement automatique. C'est ainsi que nous pensons que la solution ultime est

de concevoir et mettre en place un répertoire informatisé de

suivi et encadrement des PME par la COPEMECO en vue d'automatiser les

opérations afin d'avoir en un temps record les données,

jadis difficiles à obtenir en un temps record:

Ø la liste des demandes enregistrées par acteur

Ø Répertoire des entreprises par

catégorie

Ø Historique de cotisation des entreprises

Ø État de cotisations des entreprises

Ø Liste des entreprises par promoteur

0.3. CHOIX ET INTERET DU

SUJET

Il convient de faire remarquer que beaucoup de gens

n'utilisent l'ordinateur que soit pour le traitement de textes, soit encore

pour effectuer les calculs et les solitaires pour se divertir, ignorant que

l'outil informatique peut être utilisé dans tous les domaines de

la vie humaine, pour traiter un volume important des données et avoir

les résultats fiables en très peu de temps.

0.3.1. Choix du sujet

Depuis sa création la COPEMECO a toujours

géré ses données manuellement, ce qui du reste rend

fastidieux leur manipulation surtout lorsqu'il faut d'une part, les soumettre

à l'analyse selon qu'il s'agit d'une exploitation soit lors qu'il faut

les partager avec d'autres partenaires et d'autre part, lorsqu'il faut

considérer l'importance que revêtent ces données.

Aussi, nous ne saurons passer sans dire mot sur le besoin de

se conformer à la modernisation de la gestion des données en les

soumettant à un traitement automatique afin de répondre aux

exigences des nouvelles technologies d'information et de communication.

Par ailleurs, notre passage au sein de ce service pour le

stage classique, nous a permis de découvrir les différents

problèmes sus évoqués, auxquels est confronté ce

service quant à la gestion de ses données ; ceci ayant retenu

notre attention, nous pousse à présent d'y apporter la solution

d'une part et de concilier d'autre part la théorie à la pratique

reçue en classe, voilà le pourquoi de notre choix pour ce

sujet.

0.3.2. Intérêt du sujet

L'intérêt que cette étude revêt est

multiple :

- Pour le service, il est question de la conception d'une

bonne base de données à implémenter et manipuler en vue de

la bonne gestion des données et de leur partage à l'aide des

applications informatiques. Cette base de données permettra à la

COPEMECO de maîtriser les différents mouvements rapportés

par les diverses PME

- Pour tout chercheur en général et le public

scientifique en particulier, cette étude permet de matérialiser

et rendre disponible un document qui puisse renseigner sur toute information

relative à la COPEMECO et à la gestion de ses données.

- En fin, pour nous les étudiants, cette investigation

nous a permis d'une part de concilier la théorie reçue en classe

à la pratique sur terrain, et d'autre part nous a ouvert les yeux sur le

vécu quotidien du monde professionnel.

0.4. DELIMITATION DU

SUJET

Afin de mener à bon escient notre étude, nous la

délimiterons dans le temps et dans l'espace.

Ainsi, dans le temps nous mènerons notre investigation

sur la période qui va de 2009 à 2012, période où

les données passent de la machine à écrire à

l'usage de l'outil informatique (ordinateur), de manière à nous

permettre l'accès aux informations dont nous aurons besoin.

Dans l'espace, notre étude sera concentrée sur

le bureau urbain de la COPEMECO étant donné que c'est à ce

niveau que sont compilées les différentes données

rapportées par toutes les PME de la ville de Matadi.

0.5. METHODES ET

TECHNIQUES

Etymologiquement, le mot méthode dérive du latin

qui veut dire chemin. Selon le petit Larousse illustré, méthode

est « une démarche ordonnée, raisonnée ; technique

employé pour obtenir un résultat »5(*) , KABUIKU MUKULU renchérit en disant «

d'une manière générale, méthode signifie marche

rationnelle de l'esprit, raisonnement tenu pour arriver à la

connaissance ou à la démonstration d'une vérité.

C'est un ensemble ordonné de manière logique de principes, de

règles, d'étapes qui constitue un moyen pour parvenir à un

résultat »6(*).

Ainsi, dans notre démarche nous avons utilisés

les méthodes et techniques ci-après :

a. Méthodes

Nous pouvons la définir comme l'ensemble des

procédés raisonnables pour faire une étude. Les

méthodes ci-dessous seront utilisées dans notre travail :

v Merise : La dénomination MERISE est

une abréviation qui signifie: Méthode de Réalisation de

Système d'Information par Sous Ensemble.

Dans son cours de MERISE, IIIe Graduat ISIPA/Matadi, Mungimur

précise que : « MERISE est une Méthode d'analyse pour les

projets informatiques, de conception de système d'information de gestion

qui ne se limite pas à l'aspect informatique, elle vise de jeter un pont

entre les besoins des utilisateurs et les solutions informatiques »7(*). Fréderic DI GALLO

renchérit en disant : « Merise étant une méthode de

conception et de développement de système d'information, son

objectif est d'introduire la notion de système d'information et d'en

proposer une description formelle »8(*)

Dominique renchérit en disant « MERISE

(Méthode de Recherche en Informatique Sans Echec) ; celle-ci se

définit comme une méthode de présentation formelle du

système d'information et un langage exprimant le formalisme. Elle permet

d'arriver à l'automatisation après proposition du système

d'information organisationnel futur en passant par l'analyse et la critique du

système existant»9(*)

v Méthode Analytique :

Cette méthode procède par analyse de

données. AKTOUF quant à lui, dit à propos de la

méthode analytique que : « elle consiste à décomposer

l'objet d'étude en allant du plus complexe au plus simple. Cette

méthode recherche le plus petit composant possible, l'unité de

base des phénomènes. »10(*)

v Méthode Historique :

Elle consiste à faire l'analyse de notre entreprise

pour mieux expliquer le Présent afin de concevoir un projet pour

l'avenir. Dans son mémoire, ZIRIMWABAGABO RUGAJO précise que :

« la méthode historique de remonter dans le temps pour avoir un

aperçu général du domaine dans lequel l'étude est

effectuée. »11(*)

Selon le professeur KABENGELE DIBWE : « La

méthode historique est celle qui s'efforce de reconstituer les

événements jusqu'au fait générateur ou fait initial

en essayant de rassembler, d'ordonner et de hiérarchiser autours d'un

phénomène singulier une pluralité des faits afin de

déceler celui qui exerce le plus d'influence sur le

phénomène étudiés»12(*)

v Méthode Structuro-Fonctionnelle:

Avec DOMINIQUE, nous disons que : « la méthode

structuro-Fonctionnelle part de l'organigramme pour ressortir la place,

l'importance et le fonctionnement du service qui constitue le domaine

d'étude ».13(*)

Selon PIAGET cité par KAMPIRE M. Thérèse,

cette méthode est définit comme « un système de

transformation qui comporte des lois en tant que système et qui conserve

ou s'enrichit, par le jeu même de ses transformations sans que celles -ci

aboutissent en dehors de ses frontières ou fassent appel à des

éléments extérieurs ».14(*) Cette méthode nous aide à analyser la

structure actuelle de l'entreprise et de connaître les fonctions de

chaque poste.

v La méthode clinique :

Elle nous a permis de critiquer les failles trouvées

dans le système actuel et de proposer des solutions adéquates le

permettant à se conformer au modernisme du traitement de l'information

selon les normes requises.

b. Techniques

Ø Interview :

Est une conservation et une discussion sur un problème

spécifique grâce à laquelle nous avons réussi

à récolter les informations nécessaires pour notre sujet.

Wikipedia, Dictionnaire Encyclopédique dit à propos que «

Une ou un interview, ou, une entrevue (...), est un jeu de

questions/réponses à sens unique entre deux (voire plusieurs)

personnes, parfois selon le mode QQOQCCP, pour obtenir des informations de la

part de l'« interviewé ». L'« intervieweur » pose

les questions, l'« interviewé » y répond. » 15(*)

Ø Revue documentaire :

Selon MULUMBATI : « la Revue documentaire est une fouille

systématique de tout ce qui est écrit ayant une liaison avec le

domaine de recherche »16(*)

Elle nous a permis d'entrer en possession des documents utilisés par le

service enquêté.

Ø Enquête :

Cette technique nous a permis de mener une étude au

niveau des différents postes de travail.

0.5 DIFFICULTES

RENCONTREES

Faisons remarquer que toute oeuvre humaine connaît

toujours de difficultés. Celles-ci ont été de toute

nature : le manque de disponilité du SEP (secrétaire

exécutif permanant), les rendez-vous manqués ; bref les

difficultés d'ordre tant matériel que financier retardant ainsi

la réalisation du présent travail.

0.6 DEFINITION DES

CONCEPTS DE BASE

Ø Etude : est un travail portant sur le domaine

littéraire ;

Ø Mise en place : l'ensemble de travaux

préliminaires qui facilite le service ;

Ø Système : un ensemble

d'éléments interagissant entre eux selon certains principes ou

règles. Il est caractérisé les critères

d'appartenance au système (déterminant 2 une entité au

système ou fait au contraire partie de son environnement) ;

Ø Suivie : surveillance attentive et

prolongée ;

Ø Encadrement : activité de direction, de

contrôle ou de surveillance (d'une personne, d'un groupe, d'une

organisation ou d'un secteur d'activités) ;

0.7 SUBDIVISION DU

TRAVAIL

Hormis l'introduction et la conclusion

générale, notre travail se subdivise en deux grandes

parties dans lesquelles nous trouvons cinq chapitres.

La première partie c'est le niveau conceptuel et

organisationnel ayant pour chapitres :

- le 1er chapitre qui traite de l'étude

préalable ;

La 2ème partie est consacrée au

niveau physique et opérationnel qui a comme chapitre :

- le troisième chapitre qui parle de l'étude

technique ;

- le quatrième porte sur le développement du

logiciel

- le cinquième enfin sera basé sur la

programmation.

Ainsi, nous tenterons d'expliciter ces chapitres cités

ci-haut dans des pages qui suivent.

I ère PARTIE :

NIVEAU CONCEPTUEL ET ORGANISATIONNE

Chap. I. ETUDE PREALABLE

I.1. Présentation de l'entreprise

I.1.1 Historique

La confédération des petites et moyennes

entreprises « COPEMECO » comme structure d'encadrement, de

promotion et de défense des intérêts des PME avait

été Créée sur ordonnance présidentielle

n°91.314 du 09 décembre 1991.

Elle sera enregistrée comme syndicat patronal sur

l'arrêté ministériel n° 009 du 29 mai 1998. Elle est

une association sans but lucratif, apolitique et non confessionnelle qui s'est

assignée comme mission principale le regroupement des petites et

moyennes entreprises en syndicat patronal, l'encadrement et la promotion des

activités de celles-ci. Etant organisé au niveau national

(confédération), la COPEMECO a été implanter au

Bas-Congo (fédération) en 1995 sur la demande d'un notable de

Kinzau Mvuete. Son 1er coordinateur fut Monsieur TENDA NGULUMA,

administrateur propriétaire des Ets COTEAL. Grace à

son implantation en 1997 à Matadi, la COPEMECO a connu une croissance

très rapide au point ou, à ce jour elle compte environ 450 PME

membres adhérent dans la province.

I.1.2 Organigramme

a) Au niveau confédéral (national)

Ø L'assemblée générale

confédérale (AGC)

Ø Le conseil d'administration (C.A)

Ø Le comité de contrôle et de surveillance

(C.C.S)

AGC

C.A

C.C.S

FEDERATION

FEDERATION

FEDERATION

FEDERATION

FEDERATION

b) Au niveau fédéral (provincial)

Ø L'assemblée générale

fédérale (AGF)

Ø Le comité de coordination

fédéral (C.C.F)

Ø Le comité de contrôle et de surveillance

(C.C.S)

Ø Le secrétariat exécutif permanant

(SEP)

FEDERATION

FEDERATION

FEDERATION

FEDERATION

FEDERATION

AGF

C.C.F

C.C.S

I.1.3 Description de

l'organigramme

Le comité fédéral gère au

quotidien la COPEMECO. Le CCS a pour rôle aussi de prévenir les

conflits déjà ouverts entre les membres.

Le rôle du SEP est de gérer les finances de la

COPEMECO sous la supervision du vice-président chargé des

finances. Il fait le recouvrement des créances car dit-on une dette est

toujours quérable et non portable. Il collecte des cotisations, il

assure l'administration de la COPEMECO. C'est-à-dire :

Dépôt des invitations et préparer l'ordre

du jour des réunions;

- Rédiger les PV de réunions ;

- Faire le rapport des activités ;

- Visiter les membres et prendre en compte leurs

doléances en vue de les transmettre au comité

fédéral ;

- Rédiger et distribuer les correspondances ;

- Recevoir et analyser les rapports mensuels et annuels

suivant le canevas de la COPEMECO ;

- Représenter la COPEMECO auprès des

organisations soeurs, institutions publiques, entreprises paraétatique

et privées, etc. avec l'autorisation du président ;

- Faire la restitution de toutes les activités

journalières et représentations au comité

fédéral.

I.1.4 Objectif de la

COPEMECO

La COPEMECO a pour objectif de regrouper les PME et PMI dans

un syndicat patronal En vue d'assurer l'encadrement, la promotion et la

défense des intérêts de ses membres.

I.1.5 Localisation de la COPEMECO

La COPEMECO est située sur avenue KINKANDA,n°6,

quartier : ville basse dans la ville de Matadi. Elle évolue dans

l'enceinte de l'inspection provinciale de l'EPSP/BAS-CONGO.

I.2. Présentation du système d'information

concerné (domaine d'étude)

I.2.1. Etude du réseau logique de communication

entre acteurs

I.2.1.1. Narration du

fonctionnement du domaine

Le promoteur (trice) d'une PME doit écrire une lettre

de demande d'adhésion au président fédéral ou chef

de groupement de Matadi. Le secrétaire exécutif permanant peut

aider l'adhérant à rédiger ladite lettre. Payer les frais

d'adhésion qui s'élève à 5$ et un reçu lui

sera remis par l'assistant technique. Le secrétariat

réceptionnera la lettre et va répondre (en lui remettant la

lettre d'accusé de réception). Le membre sera enregistré

et l'équipe du secrétariat descendra aux Ets du membre

nouvellement adhéré ou affilier afin de le

catégoriser ; s'il appartenait à la catégorie

A : micro entreprise, la catégorie B : petite entreprise et la

catégorie C : moyenne entreprise pour pouvoir les aider à

payer leurs cotisations annuelles s'élevant à 30$ pour la

catégorie A, 50$ pour la catégorie B et 70$ pour C. A la fin de

l'année, le secrétaire exécutif permanant établira

une liste des membres nouvellement adhérés qu'il va devoir

envoyer à la confédération c.à.d. au niveau

national à Kinshasa. Mais à la fin de l'enregistrement des

membres un bulletin d'adhésion leur est remis pour le remplissage de ce

qui constituera leur dossier.17(*)

I.2.1.2. Diagramme De

Flux

F3

Etablissement reçu

F7

Accusé réception

F4

Reçu

F1

Lettre d'adhésion

F8

Bulletin d'adhésion

F9

Liste de membre

F5

Lettre d'adhésion

F6

Bulletin d'adhésion

F2

Frais d'adhésion

AGC

Président

A.T.

SEP

Promoteur

Est une composition de l'organisation en une série

d'acteurs internes dont les acteurs sont représentés par des

ellipses et leurs messages par des flèches.

I.2.1.3. Diagramme de

contexte

Le diagramme de contexte est la représentation des flux

d'information entre l'organisation et acteurs internes dont chaque

élément porte un nom à savoir :

Ø Organisation : rectangle.

Ø Acteurs : ellipse

Ø Flux d'information : flèche

Promoteur

SEP

AT

Président

AGC

Réception de la lettre du promoteur par le SEP

Paiement des frais d'adhésion par l'AT

Etablissement du reçu

Remise de la lettre d'accusé de réception

Le SEP envoie la lettre de demande d'adhésion

Le président Réceptionne la lettre et remet le

bulletin d'adhésion au SEP

Transmission de la liste de membres

I.2.1.4. Description de

flux

|

vers

De

|

Promoteur

|

SEP

|

AT

|

Président

|

AGC

|

|

Promoteur

|

|

F1

Lettre d'adhésion

F4

Reçu

+- 1km

|

F2

Frais d'adhésion

+- 1km

|

|

|

|

SEP

|

F7

Accusé de réception

F8

Bulletin d'adhésion

+- 1km

|

|

|

F5

Lettre d'adhésion

+- 1m

|

F9

Liste membre

|

|

AT

|

F3

-Etablissement reçu

+- 1m

|

|

|

|

|

|

Président

|

|

F6

B.d'adhésion

+- 1m

|

|

|

|

|

AGC

|

|

|

|

|

|

I.2.1.5. Description des

activités du domaine

Le Secrétariat Exécutif Permanent est

composé de :

Ø D'un secrétaire exécutif permanant

(SEP)

Ø D'un assistant technique(AT)

Ø D'un secrétaire informaticien (SI)

SEP

A.T

S.I.

Le SEP est de gérer les finances de la COPEMECO sous la

supervision du vice-président chargé des finances. Il fait le

recouvrement des créances car dit-on une dette est toujours

quérable et non portable. Il collecte des cotisations, il assure

l'administration de la COPEMECO. C'est-à-dire :

Ø Dépôt des invitations et préparer

l'ordre du jour des réunions;

Ø Rédiger les PV de réunions ;

Ø Faire du rapport des activités ;

Ø Visiter les membres et prendre en compte leurs

doléances en vue de les transmettre au comité

fédéral ;

Ø Rédiger et distribuer les

correspondances ;

Ø Recevoir et analyser les rapports mensuels et annuels

suivant le canevas de la COPEMECO ;

Ø Représenter la COPEMECO auprès des

organisations soeurs, institutions publiques, entreprises paraétatique

et privées, etc. avec l'autorisation du président ;

Ø Faire la restitution de toutes les activités

journalière et représentations au comité

fédéral.

I.3. Aspect statique

(étude de données)

1. Univers du discours (Règles de

Gestion)

Ce sont des courtes phrases qui résument les

activités du domaine d'étude.

Sur ce, nous sommes parvenus à transformer la

complexité de la réalité en des phrases

élémentaires :

· Sujet, verbe et complément

Ø Sujet : identifie toujours une entité (un

objet du réel existant) du système d'information ;

Ø Verbe : détermine la relation qui associe

le sujet à son complément ;

Ø Complément : il est soit une

caractéristique du sujet, soit une autre entité.

Pour ce faire, nous nous sommes dit que :

- Un promoteur dépose une demande.

- Une demande est déposée par un promoteur

- Un promoteur paye un frais d'adhésion

- Un frais d'adhésion est payé par un ou

plusieurs promoteurs

- Un secrétaire peut recevoir une ou plusieurs

demandes

- Une demande est reçue par un secrétaire

- Un promoteur représente une ou plusieurs

entreprises

- Une entreprise est représentée par un

promoteur

- Une entreprise est classée dans une

catégorie

- Dans une catégorie sont classées une ou

plusieurs entreprises

- Une entreprise paye une ou plusieurs cotisations

- Une cotisation est payée par une entreprise

- Un frais concerne une cotisation

- Une cotisation est concernée par un frais

2. Recensement et description des

entités

Une entité est la représentation

matérielle ou immatérielle d'élément ayant un

rôle dans le système que l'on désire décrire.

- Propriétés : appelées aussi

élémentaires, donnée élémentaire ou

rubrique. La propriété désigne le plus petit

élément d'information manipulable. Pour être correctement

définie comme propriété doit toujours être

décrite par un « nom de propriété »

prendre des valeurs dans un domaine de valeur et avoir un sens dans le

système d'information étudié.

- Identifiant : parmi toutes les propriétés

d'une entité, comme une ou plusieurs d'entre-elles doivent jouer un

rôle particulier. Celui de permettre à distinguer chaque

occurrence de l'entité par rapport à toutes les autres. Cette

propriété ou groupe de propriétés est

appelée « Identifiant ».

- Occurrence : c'est la valeur que porte une

propriété.

Dans le cadre de notre travail nous avons recensé les

objets suivants :

Ø Promoteur

Ø Frais

Ø Catégories

Ø Demande

Ø Frais

Ø Secrétaire

Ø Entreprise

Ø Cotisation

Description des

entités.

|

ENTITE

|

CODE RUBRIQUE

|

DESIGNATION

|

TYPE

|

TAILLE DE CHAMPS

|

|

Promoteur

|

Numprom

Nomprom

Postnprom

Prenprom

Etciv

Sexe

Ets

Numtel

adres

|

Numéro

Nom promoteur

Postnom

Prenom

Etat civil

Sexe

Etablissement

Numerotelephone

adresse

|

An

An

An

An

An

An

An

An

An

|

8

15

15

13

10

9

25

15

25

|

|

ENTITE

|

CODE RUBRIQUE

|

DESIGNATION

|

TYPE DE DONNEES

|

TAILLE DE CHAMPS

|

|

Frais

|

Codfrais

Libfrais

Mont

Jour

Mois

Annee

|

Code frais

Libelle frais

Montant

Jour

Mois

année

|

An

An

An

An

An

An

|

8

30

10

2

12

4

|

|

ENTITE

|

CODE RUBRIQUE

|

DESIGNATION

|

TYPE DE DONNEES

|

TAILLE DE CHAMPS

|

|

Catégorie

|

Codcat

Libcat

|

Code catégorie

Libellé catégorie

|

An

An

|

8

35

|

|

ENTITE

|

CODE RUBRIQUE

|

DESIGNATION

|

TYPE DE DONNEES

|

TAILLE DE CHAMPS

|

|

secrétaire

|

Matrisec

Nom

Postnom

Pren

Sexe

Adres

Tel

|

Code catégorie

Libellé catégorie

Post nom

Prénom

Sexe

Adresse

Téléphone

|

An

an

An

an

an

an

an

|

10

15

15

10

5

25

15

|

|

ENTITE

|

CODE RUBRIQUE

|

DESIGNATION

|

TYPE DE DONNEES

|

TAILLE DE CHAMPS

|

|

Demande

|

Numdeml

ContObj

|

Numéro demande

Contenu Objet

|

N

An

|

9

40

|

|

ENTITE

|

CODE RUBRIQUE

|

DESIGNATION

|

TYPE DE DONNEES

|

TAILLE DE CHAMPS

|

|

Entreprise

|

Codent

Denoment

Numpat

Adres

tel

Numcompep

Datecre

|

Code catégorie

Dénomination entreprise

Numéro patente

Adresse

Téléphone

Numéro compte épargne

Date de création

|

An

An

An

An

An

An

An

D

|

12

40

10

25

15

15

10

8

|

3. Dictionnaire de

données

Le dictionnaire de données récence et

décrit l'ensemble de propriétés qui seront

utilisées par les outils suivant pour élaborer les schémas

conceptuels.18(*)

|

Code

|

Désignation

|

Nature

|

Taille

|

|

An

|

N

|

|

Numprom

Nom

Postnom

Prenom

Etciv

Sexe

Ets

Numtel

Adres

Codfrais

Libfrais

Mont

Jour

Mois

Annee

Codcat

Libcat

Numtel

ContObj

Matrisec

Codent

Denoment

Numpat

|

Numéro promoteur

Nom

Post nom

Prénom

Etat civil

Sexe

Etablissement

Numéro téléphone

Adresse

Code frais

Libelle frais

Montant

Jour

Mois

Année

Code catégorie

Libellé catégorie

Numéro demande

Contenu Objet

Matricule secrétaire

Code entreprise

Dénomination entr

Numéro patente

|

-

AN

AN

AN

AN

AN

AN

AN

-

AN

AN

AN

AN

AN

AN

AN

AN

AN

AN

AN

AN

AN

AN

AN

-

|

N

N

N

|

10

10

15

15

15

15

15

15

15

12

10

10

10

9

2

12

4

8

15

8

35

8

8

8

8

|

3. Descriptions des

cardinalités

Les cardinalités permettent de caractériser le

lien qui existe entre une entité et la relation à laquelle elle

est reliée ; la relation d'une relation est composée d'un

couple comportant une borne maximal, un intervalle dans lesquelles les

cardinalités d'une entité peuvent prendre sa valeur.

Ø La borne maximale (généralement 1 ou n)

décrit le nombre de fois maximum qu'une entité peut participer

à une relation ;

Ø La borne minimale (généralement 0 ou 1)

décrit le nombre de fois minimum qu'une entité peut participer

à une relation

Les cardinalités sont reparties en 4 qui sont :

Ø 0, 1 : au plus 1 la cardinalité minimale

au plus 1 ;

Ø 0, n : zéro et plusieurs est la

cardinalité maximale duquel les autres sont acceptées ;

Ø 1, n : une et une seule c'est aussi la

cardinalité maximale à une et une seule ;

Ø 1, n : une ou plusieurs est une

cardinalité maximale à laquelle il n'y a pas d'exception.

4. Description

sémantique des cardinalités

1,1

1,n

Frais

Codfrais

Payer

Promoteur

Numprom

1,n 1,1

1,1

1,1

Entreprise

Codent

Représenter

Promoteur

Numprom

1,n

1,1

Demande

Numdem

Déposer

Promoteur

Numprom

1,n

Secrétaire

Matrsec

Recevoir

Demande

Numdem

1,n

1,n

1,n

Categorie

Codcat

Classer

Entreprise

Codent

1,1

Cotisation

Codcot

Concerner

Frais

Codfrais

1,1

1,1

5. Recensement et description des

associations

Une association est un type d'élément du monde

réel défini par :

· Une absence d'existence intrinsèque ;

· Au moins une occurrence ;

· Une dimension (mesurée par le nombre

d'entité à rattacher) ;

· Une utilité pour l'organisation

étudiée.

5.1. Recensement

Ø Représenter

Ø Classer

Ø Déposer

Ø Payer1

Ø Payer2

Ø Recevoir

Ø Concerner

5.2. Description des associations

|

Règle de gestion

|

Association

|

Entité

|

Type d'association

|

|

Source

|

Destination

|

|

1

2

3

4

5

6

7

|

Déposer

Payer

Recevoir

Représenter

Classer

Payer2

Concerner

|

Promoteur

Frais

Secrétaire

Entreprise

Catégorie

Cotisation

Cotisation

|

Demander

Promoteur

Demande

Promoteur

Entreprise

Entreprise

Frais

|

Binaire

Binaire

Binaire

Binaire

Binaire

Binaire

Binaire

|

4. Modèle

Conceptuel de données (MCD Brut)

Le modèle Conceptuel de Données Brut est la

représentation de l'ensemble de données du système

d'information étudié sans rendre compte des aspects

organisationnels et techniques liés à la mise en oeuvre dans tel

ou tel traitement. Il a pour but d'écrire les données qui seront

utilisées par le système d'information. Il s'agit donc d'une

représentation des données facilement compréhensible

permettant de décrire le système d'information à l'aide

d'entité.

· Formalisme

Il se présente par les éléments

suivants :

: Entité

: Association

: Relation

Promoteur

Numprom

Nomprom

Postnprom

Prenprom

Etciv

Sexe

Ets

Numtel

-adres

Demande

Numdeml

ContObj

1,1

1,1

1,n

Déposer

Recevoir

Payer

1,n

1,n

Représenter

Frais

Codfrais

Libfrais

Mont

Jour

Mois

Annee

1,1

1,n

Entreprise

Codent

Denoment

Numpat

Adres

tel

Numcompep

Datecre

1,1

Secrétaire

Matrisec

Nom

Postnom

Pren

Sexe

Adres

Tel

1,n

1,1

Payer

Concerner

1,1

1,1

Classer

Cotisation

codcot

libcot

1,1

1,n

Catégorie

Codcat

Libcat

I.2.2 Etude du traitement

(aspect dynamique)

1. Construction du MCT (model

conceptuel de traitement)

Le MCT : permet de représenter de façon

schématique l'activité d'un système d'information, sans

faire référence à des choix organisationnels ou à

des moyens d'exécution, c'est-à-dire qu'il permet de

définir simplement ce qui doit être fait, mais il ne dit quand, ni

comment, ni où19(*)

1.1 Présentation du schéma

Formalisme : l'action est matérialisée par

un trait de style différent selon le type d'action. Ce trait est

placé entre une opération et une entité ou une

association.

Le formalisme de entités et des associations est le

même que celui du model conceptuel des données.

Secrétaire

01

Ø Envoie de la lettre

Ø Réception de la lettre

Ø Paiement de frais

Ø Enregistrement

OK KO

Promoteur

Reçu

Attente

S1

S2

02

Ø Réception du reçu

Ø Constant

Ø Catégorisation

OK KO

S3

Bulletin

Attente

Carte

Attente

SEP

03

Ø Réception du Bulletin

Ø Remplissage

OK KO

Assistant Technique

1. Description des

événements

L'événement est le compte rendu du

système d'information. Il est l'action qui agit dans un environnement et

qui peut basculer de son état initial en son état donné.

Il matérialise aussi un fait qui en se produisant doit déclencher

une réaction du système.

On distingue deux (2) types d'événements

à savoir :

Ø Evénement externe : un

événement externe est celui qui est ému par un acteur

externe.

Ø Evénement interne : est un

événement qui survient lorsqu' une opération se termine.

Formalisme :

v L'événement externe pour notre cas est le

promoteur parce que sa présence déclenche une réaction du

système ;

v L'événement interne est le bulletin

d'adhésion qui résulte du contact entre le promoteur et le

secrétaire.

2. Description des synchronisations

C'est une opération composée de deux ou

plusieurs éléments, c'est-à-dire, c'est un moment de

mariage de deux ou plusieurs éléments (internes ou externes) qui

doivent arriver avant de déclencher une opération.

Formalisme :

Nous avons trois (3) synchronisation à savoir :

S1

: Moment de mariage entre le promoteur et SEP

S2

: Moment de mariage entre le reçu établi,

l'assistant Technique et le président

S3

: Moment de mariage entre le Bulletin, le SEP et la

Confédération.

3. Description des opérations

C'est un ensemble de traitement sur un sujet ou une

activité précise.

|

OPERATION

|

|

Tâche1

Tâche2

Tâche 3

|

|

OOK

|

KKO

|

Formalisme :

Acteur

C'est un symbole qui représente l'acteur

4. Description des moyens

utilisés

a) Moyen humain

|

Nom de poste

|

Nombre de personnes

|

Fonction

|

Niveau d'étude

|

Ancienneté

|

|

Secrétariat exécutif

|

3

|

SEP

A.T

S.I

|

L2

L2

G3

|

2 ans

2ans

2ans

|

b) Moyens matériels

|

Nom ordinateur

|

Marque

|

Nbre de personnes à son utilisation

|

Année d'acquisition

|

Etat

|

|

3 ordinateurs

Radio

Tv

3 ventilateurs

Tables, chaises, classeurs

|

Nokia, elzo,

bens, philips,

bisou

|

3

3

3

3

3

|

|

|

I.3. Critique de

l'existant

I.3.1. Point positif

La COPEMECO étant une structure qui s'occupe du suivi

et encadrement des PME, dispose d'un personnel qualifié, qui travail

dans une étroite collaboration entre eux et leurs membres.

I.3.2. Point négatif

La COPEMOCO rencontre d'énormes difficultés pour

le bon fonctionnement de ses bureaux administratifs : celui de la

fédération et ceux de ses groupements. Notamment par le manque

des matériels et mobiliers du bureau permettant à ses

administratifs de travailler dans des conditions moyennement bonnes. Tels que

la climatisation, la photocopieuse, l'internet, le scanner. La COPEMECO n'a

aucun partenaire actuellement pouvant l'aider à réaliser ses

activités coutumières (formation des membres, la duplication de

certains documents indispensables pour la vulgarisation des informations

nécessaires liées aux affaires, montages et évaluations

des projets.) afin d'atteindre ses objectifs prédéfinis.

1.3.3. Proposition des solutions

· Solution manuelle

Pour résoudre le problème de suivi et

d'encadrement des PME par la COPEMECO avec une rapidité et une

fiabilité, la COPEMECO doit songer augmenter un bon nombre d'agents

permettant ainsi un bon fonctionnement. Aussi soumettre ses agents à une

formation pour le renforcement de leurs capacités.

· Solution informatique

Pour une bonne gestion, conservation de données et une

véracité au niveau du traitement d'information, il est important

que la COPEMECO mette en place une base de données permettant d'assurer

le suivi et l'encadrement des PME et c'est ce que nous proposons à son

Secrétariat Exécutif Permanent pour leur permettre d'être

le plus près possible des toutes les informations.

· Choix d'une solution

L'informatisation du système peut être

considéré à se juste titre comme étant une solution

adéquate pour résoudre tous les problèmes liés au

suivi et encadrement des PME ainsi la lenteur dans le traitement des

informations. Les décideurs doivent accepter la solution informatique

suite aux avantages qu'elle offre sur le plan de traitement, la

précision et conservation des informations.

CHAP. II. ETUDE

DETAILLEE

II.1. Règle de passage du MCD Brut au MCD

Valide

Le passage de MCD Brut au MCD Valide se fait en observant les

règles suivantes :

a) Epuration

- Vérification de la cohérence des objets :

la vérification consiste à éliminer dans le MCD Brut tout

problème de synonymie et polysémie.

· Synonymie : concerne plusieurs mots ayant une

même signification.

· Polysémie : concerne un seul mot à

plusieurs significations.

La dite vérification comporte quatre(4) règle

à savoir :

- Suppression des toutes les propriétés

répétitives et sans significations portées par une

entité ;

- Toute entité doit impérativement porter un

identifiant et toutes les autres propriétés doivent être en

dépendance fonctionnelle ;

- Toute propriété portée par la relation

ou association doit dépendre pleinement des objets qui participent

à cette relation ;

- Le respect des règles de gestion.

b) Normalisation

La normalisation est une opération qui permet

d'éliminer la redondance inutile dans MCD en référant aux

différentes formes normales ci-après :

- Première forme normale : un objet est en

première forme normale lorsque toutes ses propriétés sont

élémentaires et peuvent prendre une seule valeur et s'il

possède un identifiant ;

- Deuxième forme normale : un objet est en

deuxième forme normale s'il est d'abord en première forme normale

et si ses propriétés dépendent pleinement de

l'identifiant ;

- Troisième forme normale : un objet est en

troisième forme normale s'il est déjà en deuxième

forme normale et si ses propriétés dépendent directement

de l'identifiant.

II.2 Présentation du M.C.D Valide

C.I.F

C.I.F

C.I.F

C.I.F

C.I.F

?Numdem

?Matrisec

-jour

-Mois

-Année

PARVENIR

PROMOTEUR

-Numprom

?Numdem

?Codent

?Codfrais

DEMANDE

Numdeml

ContObj

SECRETAIRE

- Matrisec

?Numdem

ENTREPRISE

Codent

Denoment

Numpat

Adres

Tel

Numcompep

Datecre

FRAIS

Codfrais

Libfrais

Mont

Jour

Mois

Annee

CATEGORIE

Codcat

Libcat

COTISATION

codcot

libcot

Codfrais

ACTEUR

Numact

?Numprom

?Matrisec

Nom

Postnom

Pren

Sexe

Adres

Tel

II.3. Règle de

passage du MCDV au Modèle Logique de Données Relationnel.

Pour passer du Modèle Conceptuel de Données

Valide au Modèle Logique de Donnée Relationnel, il faut appliquer

les règles suivantes :

- Tout objet conceptuel devient objet logique ;

- Toute propriété devient rubrique de la

table ;

- Tout identifiant de l'objet devient clé primaire de

la table ;

- Tout CIF disparait et les entités de celle-ci l'une

appelée « Fils » hérite la clé

primaire de l'entité « Père », on parle de la

clé étrangère ;

- Toute relation porteuse de données devient table et

hérite de deux clés des entités qu'elle réunit.

II.4. Présentation

du Modèle Logique de Données Relationnelles.

DEMANDE

Numdeml

ContObj

SECRETAIRE

Matrisec

Nom

Postnom

Pren

Sexe

FRAIS

Codfrais

Libfrais

Mont

Jour

Mois

COTISATION

-codcot

-libcot

?Codfrais

CATEGORIE

Codcat

Libcat

ENTREPRISE

Codent

Denoment

Numpat

Adres

Tel

PROMOTEUR

-Numprom

Numdem

Codent

Codfrais

ACTEUR

-Numact

?Numprom

?Matrisec

Nom

Postnom

Pren

Sexe

Adres

Tel

PARVENIR

Numdem

?Matrisec

jour

Mois

Année

II.5. Etude des

états à produire.

Pour notre projet nous avons retenu les états

suivants :

- Répertoire des entreprises par

catégorie ;

- Etat des cotisations des entreprises ;

- Liste des entreprises par promoteur ;

- Historique des cotisations des entreprises ;

- Liste des membres enregistrés par acteur.

· Modèle des états.

- Répertoire des entreprises par catégorie

PROVINCE DU BAS-CONGO DATE :XX/XX/XXXX

COPEMECO

REPERTOIRE DES ENTREPRISES PAR CATEGORIE

Codcat :

Raisocial

Codent

TOTAL GENERAL :

- Etat de cotisations des entreprises

- Etat de cotisation des entreprises

PROVINCE DU BAS-CONGI DATE : XX/XX/XXXX

COPEMECO

ETAT DE COTISATIONS DES ENTREPRISES

|

Codcot

|

Montant

|

libfrai

|

Codent

|

TOTAL

TOTAL :

- Liste des entreprises par promoteur

- Liste des entreprises par promoteur

PROVINCE DU BAS-CONGO DATE : XX/XX/XXXX

COPEMECO

Liste des entreprises par promoteur

Numéro

Promoteur :

|

Codent

|

Raisocial

|

Codcat

|

Numdem

|

TOTAL :

- Historique de cotisation des entreprises

PROVINCE DU BAS-CONGO DATE : XX/XX/XXXX

COPEMECO

Historique de cotisation des entreprises

Codcot Raisocial Secteur

Numdem Montant Codcat

TOTAL :

- Liste des demandes enregistrées par acteur

PROVINCE DU BAS-CONGO DATE : XX/XX/XXXX

COPEMECO

Liste des demandes enregistrées par acteur

Matricule :

Nom Post nom Numdem Nom

promoteur Codent Raisocial

TOTAL :

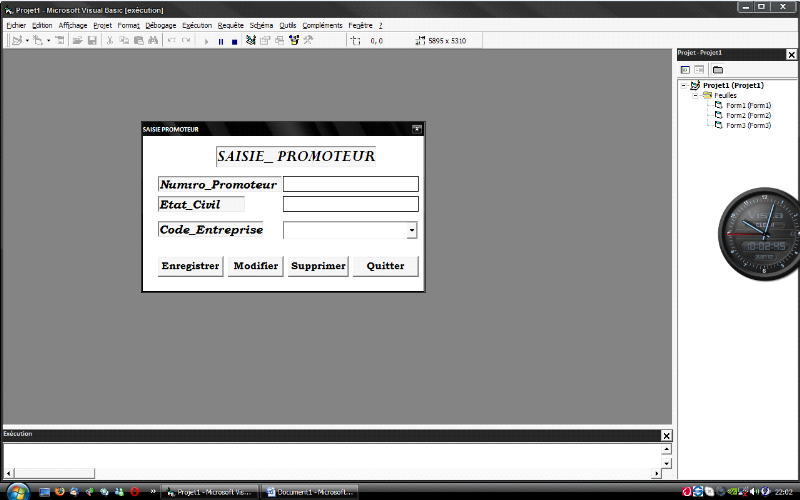

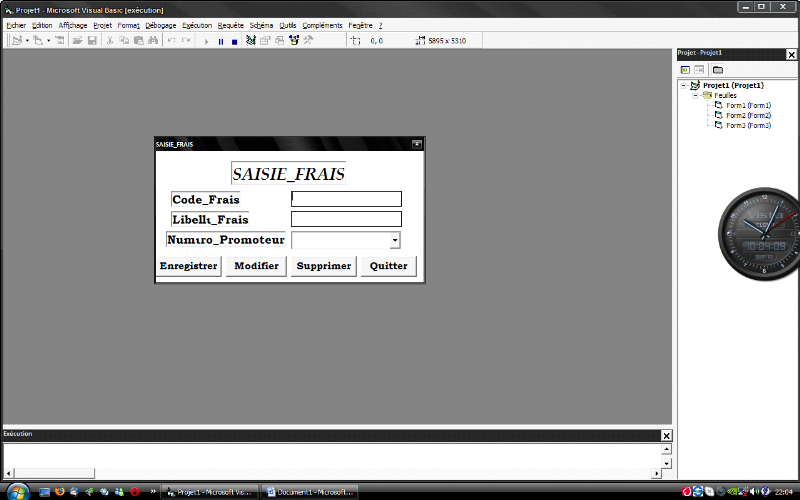

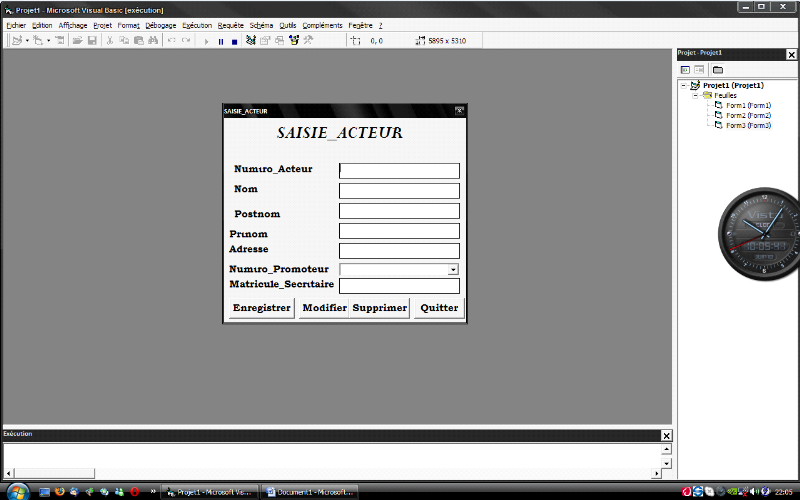

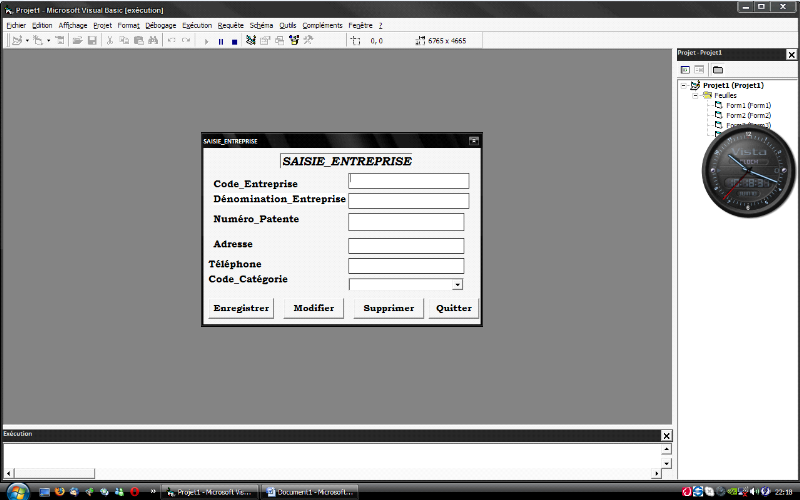

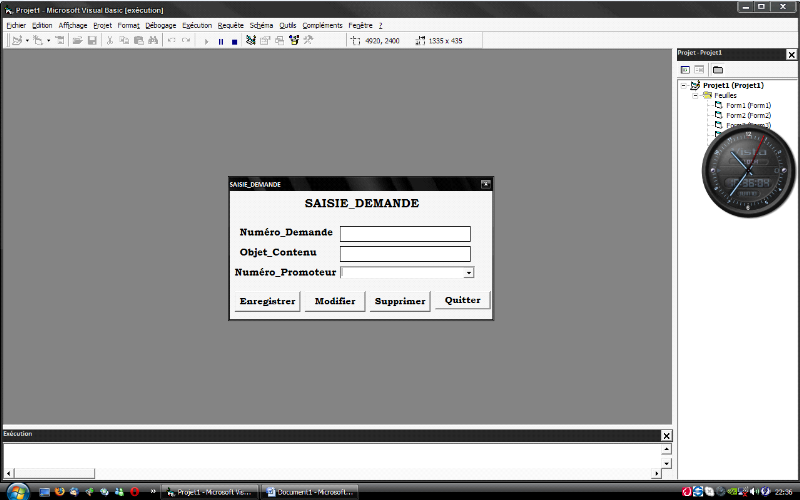

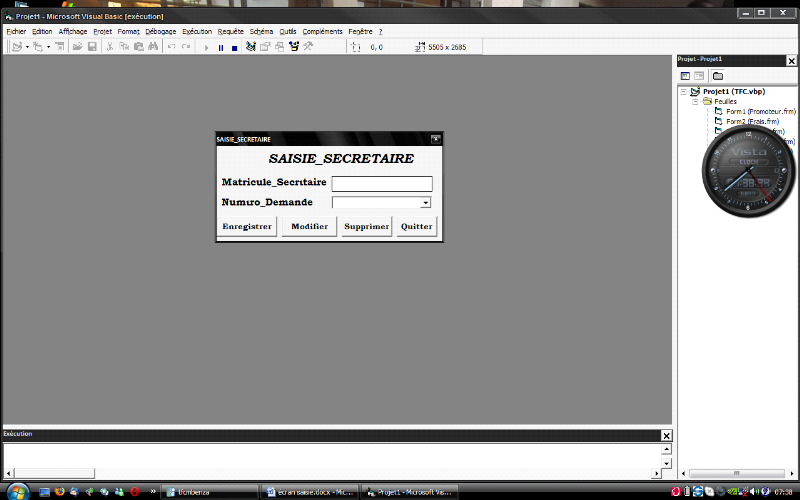

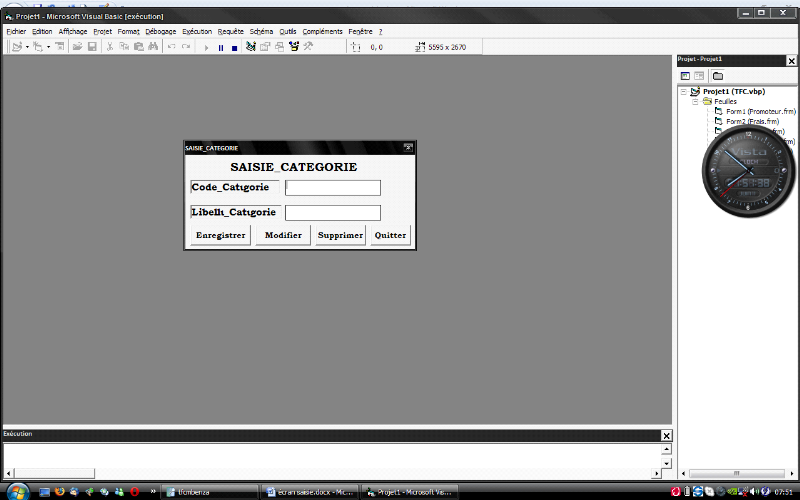

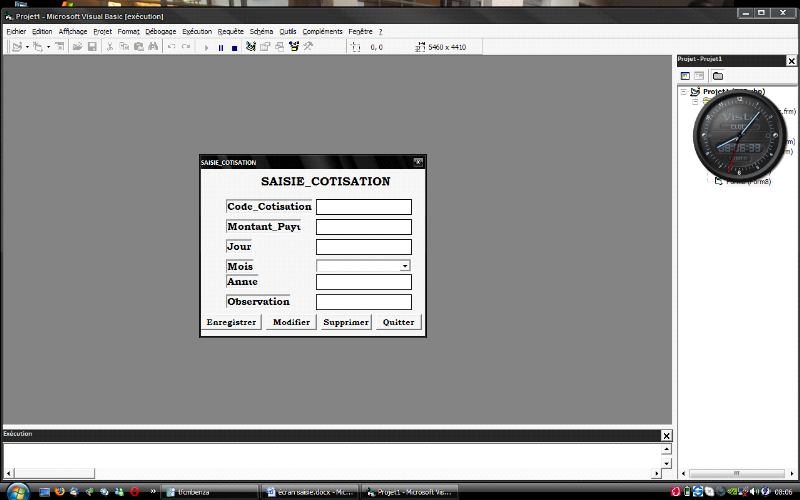

II .6. Présentation des écrans de

Saisie

II.7. Modèle

Organisationnel de Traitement (MOT).

Le Modèle Organisationnel de Traitement s'attache

à décrire les propriétés des traitements non

traitées par le Modèle Conceptuel de Données,

c'est-à-dire :

- Le temps ;

- Les ressources ;

- Le lieu.

Le modèle Organisationnel de Traitement consiste

à représenter le Modèle Conceptuel de Traitement dans un

tableau dont les colonnes sont la durée, le lieu, les responsables et

ressources nécessaires à une action.

II.7.1. Découpage du MOT en procédure

fonctionnelle

La première étape du Modèle

Organisationnel de Traitement consiste à découper les

opérations en procédures fonctionnelles, une succession de

traitements déclenchée par un événement.

Il s'agit d'associer dans un tableau :

- Les procédures fonctionnelles ;

- L'heure de début et de fin ;

- Le lieu du poste de travail ;

- Le responsable du poste de travail ;

- Les ressources du poste de travail.

v Présentation du

Modèle Organisationnel de Traitement

|

Chronologie

|

Procédure fonctionnelle

|

Poste

|

Nature

|

Cotisation

Frais

Entreprise

Promoteur

Cotisation

Cotisation

Cotisation

Cotisation

E1

E2

Demande

Acteur

Demande

Acteur

E3

E4

E5

|

Mensuelle

Mensuelle

|

UT 1

UT2

|

Secrétariat

Secrétariat

|

Semi-Automatique

Semi-Automatique

|

II.7.2. Choix du SGBD

Le SGBD est un ensemble de services (applications logicielles)

permettant de gérer les bases de données, c'est-à-dire:

· permettre l'accès aux données de

façon simple

· autoriser un accès aux informations à de

multiples utilisateurs

· manipuler les données présentes dans la

base de données (insertion, suppression, modification).

Pour implémenter notre base de données nous

avons opté pour le SQL Server.

Qu'appelle-t-on SQL ?

SQL (Structured Query Language, traduisez langage de

requêtes structurées) est un langage de définition de

données (LDD, ou en anglais DDL data definition language), un langage de

manipulation de données (LMD, ou en anglais DML, Data Manipulation

Language), et un langage de contrôle de données (LCD, ou en

anglais DCL, data control language), pour les bases de données

relationnelles.

Le modèle relationnel a été

inventé par E.F. Cold (Directeur de recherche du centre IBM de San

José) en 1970, suite à quoi de nombreux langages ont fait leur

apparition :

· IBM Sequel (Structured English Query Language) en

1977 ;

· IBM Sequel/2

· IBM Système/R

· IBM DB2

Ce sont ces langages qui ont donné naissance au

standard SQL, normalisé en 1986 par l'ANSI pour donner SQL/86. Puis en

1989 la version SQL/89 a été approuvée. La norme SQL/92 a

désormais pour nom SQL2.

SQL est un langage de définition de données

(LDD) c'est-à-dire il permet de créer des tables dans une base de

données relationnelle, ainsi que d'en modifier ou supprimer.

SQL est langage de manipulation de données (LMD, cela

signifie qu'il permet de sélectionner, insérer, modifier ou

supprimer des données dans une table d'une base de données

relationnelle.

SQL est un langage de contrôle de données :

il est possible avec SQL de définir les permissions au niveau des

utilisateurs d'une base de données.

II.8.1. Généralités sur la base

de données.

Une base de données (son abréviation est BD, en

anglais DB, Data Base) est une entité dans laquelle il est possible de

stocker des données de façon structurée et avec le moins

de redondance possible. Ces données doivent pouvoir être

utilisées par des programmes, par des utilisateurs différents.

Ainsi, la notion de base de données est généralement

couplée à celle de réseau, afin de pouvoir mettre en

commun ces informations, d'où le nom de base. On parle

généralement de système d'information pour désigner

toute la structure regroupant les moyens mis en place pour pouvoir partager des

données.

II.8.2. Utilité d'une base de

données.

Une base de données permet de mettre des données

à la disposition des utilisateurs pour une consultation, une saisie ou

bien une mise à jour, tout en s'assurant des droits accordés

à ces derniers. Cela est d'autant plus utile que les données

informatiques sont de plus en plus nombreuses.

Une base de données peut être locale,

c'est-à-dire utilisable sur une machine par un utilisateur, ou bien

répartie, c'est-à-dire que les informations sont stockées

sur des machines distantes et accessibles par réseau.

IIème Partie :

NIVEAU PHYSIQUE ET OPERATIONNEL

CHAP III. ETUDE

TECHNIQUE

III.1. Présentation du

matériel

a) Hardware

Le hardware est un ensemble des éléments

matériels de l'ordinateur. C'est-à-dire la partie visible et

palpable. Cette partie du système comprend non seulement l'ordinateur

mais également les dispositifs auxquels il est connecté ;

pour ce qui nous concerne, nous proposons ce qui suit :

|

MATERIEL

|

MARQUE

|

CAPACITE

|

|

Moniteur en couleur SVGA

|

HP

|

17 pouces

|

|

Mémoire RAM

|

|

1982 MB

|

|

Processeur

|

AMD Turion (tm)

|

3.0 GHZ

|

|

HDD

|

SATA

|

150 Go ou plus

|

|

Clavier Azerty Standard

|

HP

|

105 touches

|

|

Souris standard USB

|

HP

|

|

|

Lecteur

|

DVD-RW

|

56X

|

|

Imprimante

|

HP Laser 11020

|

|

|

Ondulaire

|

|

75° VA

|

|

Stabilisateur

|

|

250 V

|

b) software

Le software est la partie intelligente ou logicielle d'un

ordinateur. Pour ce qui nous concerne nous optons pour :

|

TYPE

|

VERSION

|

|

Système d'exploitation Windows

|

7 Intégral

|

|

Visual Basic

|

6.0 Entreprise

|

|

Microsoft Office

|

2007

|

|

Microsoft SQL Server

|

2005

|

|

Antivirus AVG

|

8.0/Licence

|

|

Nero

|

8.0

|

c) Coût Estimé

|

DESCRIPTION

|

PRIX UNITAIRE

|

QUANTITE

|

PRIX TOTAL

|

|

Achat ordinateur complet

|

980 USD

|

5

|

4900 USD

|

|

Achat Imprimante laser

|

250 USD

|

1

|

250 USD

|

|

Frais d'implantation de la BDD

|

1500 USD

|

-

|

1500 USD

|

|

Consommable informatique

|

600 USD

|

-

|

600 USD

|

|

Frais formation des utilisateurs

|

500 USD

|

-

|

500 USD

|

|

|

|

|

|

SOUS-TOTAL

|

|

|

7750 USD

|

|

Imprévu 10% du sous-total

|

|

|

775 USD

|

|

TOTAL GENERAL

|

|

|

8525 USD

|

III.2. Règle de

passage du MLDR au MPD

Ce passage se fait de manière automatique et tout

compte du SGBD utilisé :

L'objectif de ce modèle est de présenter la

structure physique des tables

a) Présentation physique de

données

Cette étape consiste à implémenter le

modèle dans le SGBD, c'est-à-dire le traduire dans un langage de

définition de données (LDD).

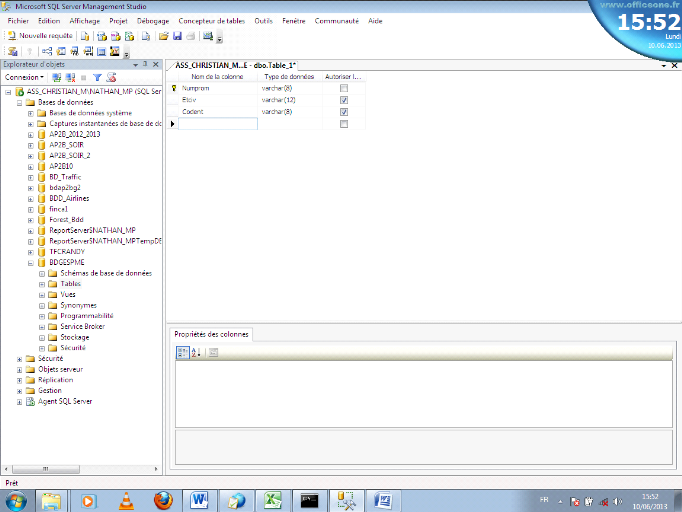

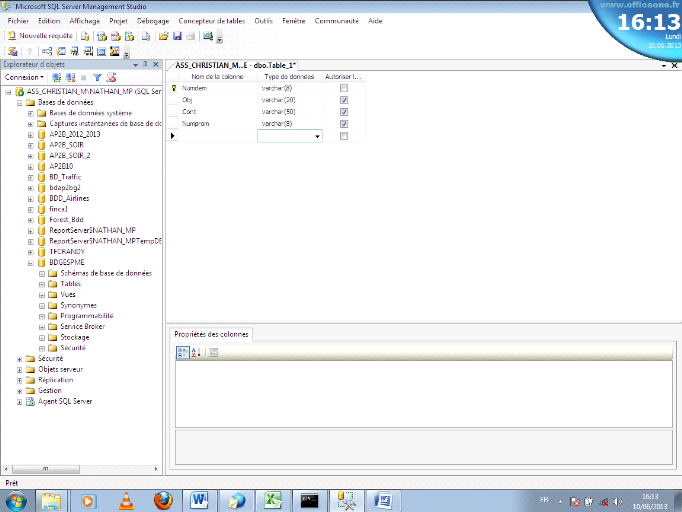

1) PROMOTEUR

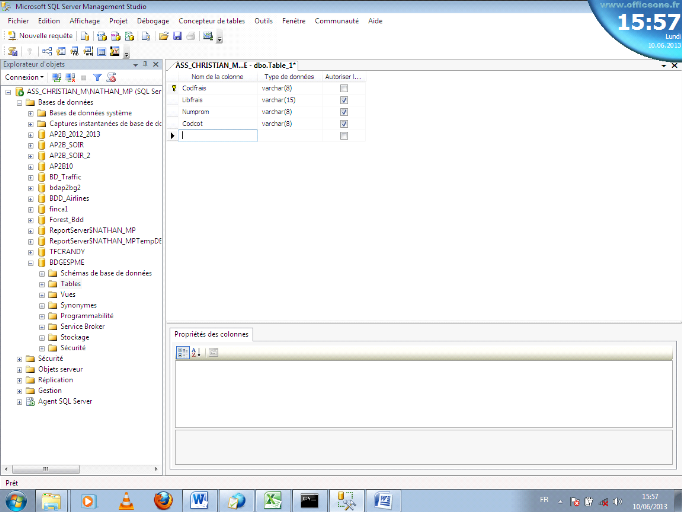

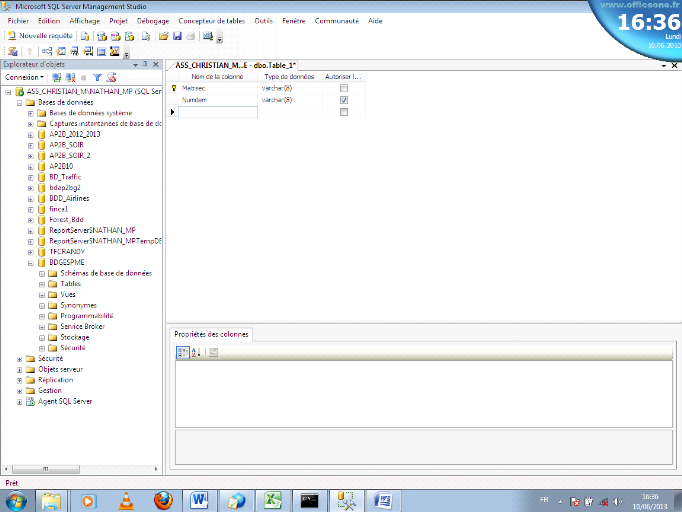

2) FRAIS

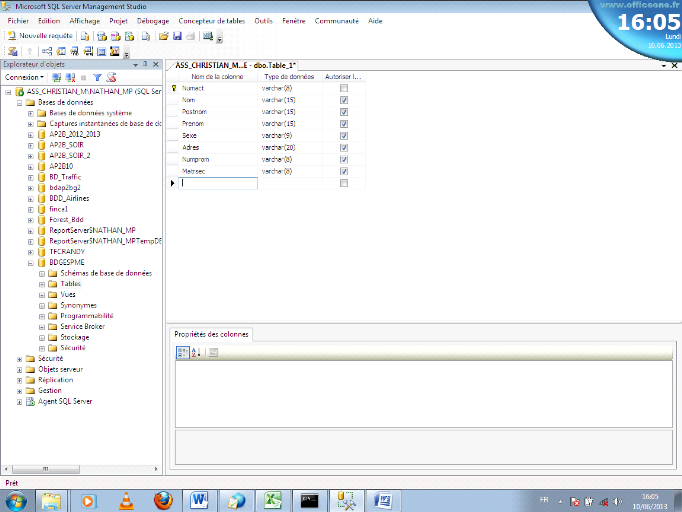

3) ACTEUR

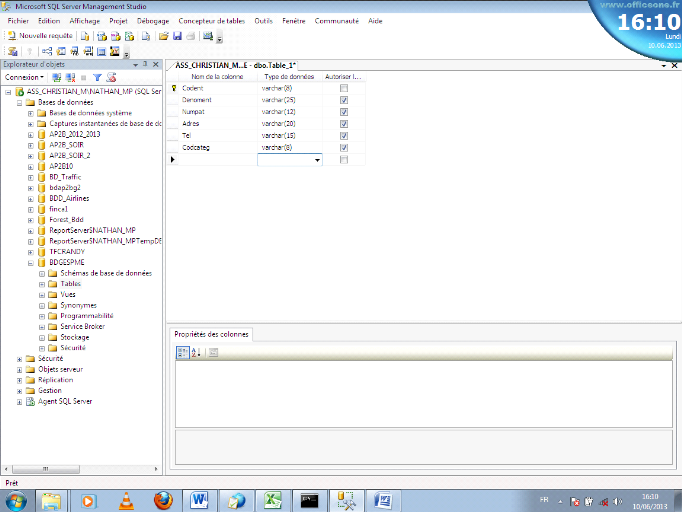

4) ENTREPRISE

5) DEMANDE

6) SECRETAIRE

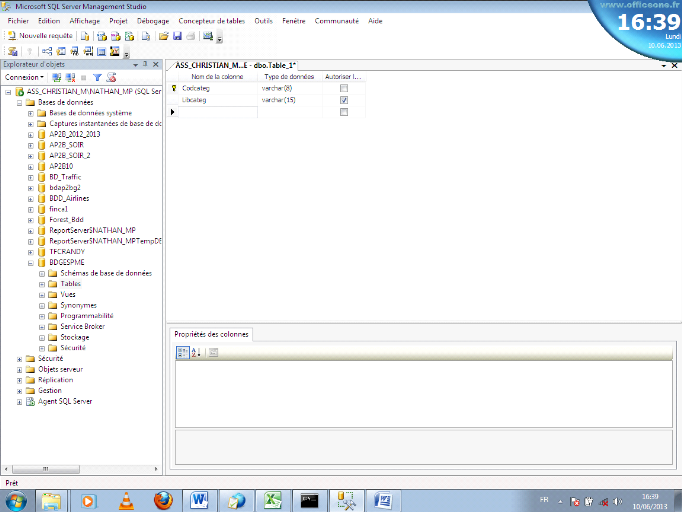

7) CATEGORIE

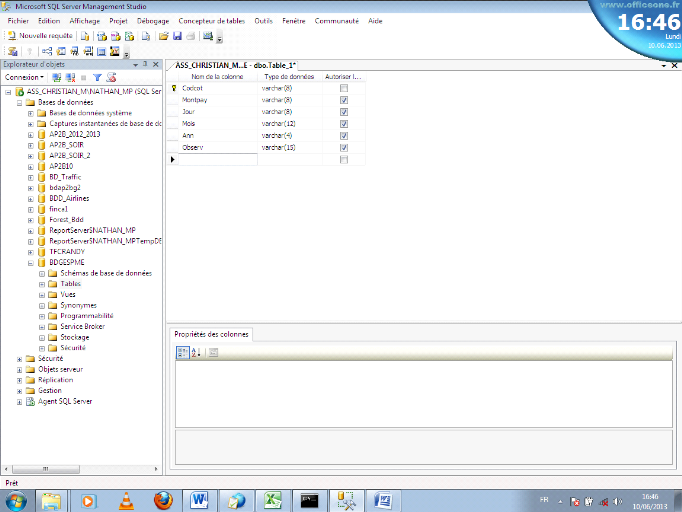

8) COTISATION

III.3. Présentation

de l'environnement réseau en modèle technique

III.3.1. Généralités sur le

réseau

1. Concepts et définitions

Etant un environnement vaste, la compréhension d'un

réseau informatique doit partir d'un certain nombre de concepts. C'est

pourquoi, dans le cadre d'illustration, nous présentons et

définissons quelques concepts les plus employés en réseau

informatique.

a) Le terme réseau

(Network en anglais) se définit comme un ensemble

d'entités (objets, personnes, Matériels...)

interconnectées les uns avec les autres. Un réseau permet ainsi

la circulation des éléments matériels ou

immatériels d'un système à un autre, selon de

règles bien définies.

b) Réseau informatique

Désigne l'ensemble d'un système constitué

d'un équipement ou des matériels interconnectés et sachant

communiquer entre eux.

2. Système

Un système suggère un ensemble de structures

cohérentes dont les éléments constitutifs peuvent

être détachés de leur contexte, tout en conservant la

référence et restant indispensable à son fonctionnement

normal.

2.1. Système informatique

Un système informatique constitué l'ensemble des

matériels (ordinateur, réseaux locaux ...) et des logiciels

permettant d'acquérir, de stocker, de traiter et communiquer dans le but

de répondre aux besoins en information de ses utilisateurs.

2.2. Information

Une information est un élément de connaissance

susceptible d'être représenté à l'aide de

conventions, pour être traité, conservé

échangé (partagé) dans un contexte précis.

2.3. Télécommunication

Le terme

« télécommunication » vient de la

préfixe grecque télé, signifiant loin, et du latin

communicare signifiant partager. Fut inventé en 1904 par E. ESTAURNIE

dont l'ensemble signifie « communiquer à

distance »c'est la transmission, l'émission et la

réception d'un signal porteur d'une information (voix, musique, images,

données...) d'un lieu à un autre situé à

distance.

2.4. Communication

La communication et le processus de transmission

d'informations. C'est l'action de communiquer, d'échanger de partager

des connaissances étant connectées.

2.5. Données

Nous entendons par données l'ensemble

d'éléments structurels, qui constituent une information pouvant

être vraie ou fausse après avoir subi un traitement dans son

élaboration.20(*)

3. Intérêt du réseau

L'objectif d'un réseau est le partage des ressources

matérielles (disques durs, imprimantes) et des ressources logicielles

(fichiers, applications).

4. Types de réseau informatique

Les réseaux informatiques sont

catégorisés par plusieurs paramètres ou découpages

comme :

- Découpage fonctionnels ;

- Découpage selon les constructeurs des

matériels informatique ;

- Découpage géographique.

a. Découpage fonctionnels

1. Réseau Internet

Réseau Internet c'est un réseau informatique qui

utilise les services du protocole TCP/IP pour assurer la communication. C'est

un réseau dont la configuration se fait sur base du protocole TCP/IP.

2. Réseau extranet

Un réseau extranet est le réseau informatique

mondial, qui rend accessible au public des services comme le world wide web,

l'échange des fichiers, la discussion à distance et le courrier

électronique. Sur le plan technique, se définit comme le

réseau public mondial, utilisant le protocole de communication IP

(Internet Protocole).

b. Découpage selon les constructeurs des

matériels informatiques.

1. Réseau homogène

Dit d'un réseau dont les matériels constitutifs

et des logiciels proviennent d'un même constructeur. Type de

réseau appelé « réseau

fermé ».

2. Hétérogène

C'est un réseau qui est principalement

équipé de matériels des différents constructeurs et

des marques différentes. Appelé en autres termes,

« type ouvert ».

c. Découpage géographique

Selon le découpage géographique, nous

distinguons plusieurs réseaux informatiques dont la subdivision à

été rendue possible par rapport à l'étendue ou

débit. Il existe plusieurs types de réseau informatique que nous

regroupons en trois grandes catégories :

- Le réseau local (local Area Network) LAN

- Le réseau Métropolitain (Metropolitain Area

Network) MAN

- Le réseau étendu (wide Area Network) WAN.

1. Le réseau local (local Area Network)

LAN

Ce type de réseau appelé également

réseau local d'entreprise (RLE), des ordinateurs ou équipements

informatiques interconnectés sont localisés dans une aire

géographique sans recourir à des moyens des

télécommunications. Le cas spécifique dans un

bâtiment, site ou dans une entreprise d'environ 1 Km.

Le type de réseau LAN présente comme

caractéristiques :

· Une vitesse de transfert de données

élevées ;

· Toutes les données font partie du réseau

local ;

· La possibilité de se présenter sous la

forme d'un réseau poste à poste ou d'un réseau

client-serveur ;

· L'utilisation des trois technologies LAN suivantes,

dans le déploiement de nombreux système LAN : Ethernet,

Token Ring et FDDI.

2. Réseau Métropolitain

(MAN)

Dans ce réseau, s'applique principalement la notion des

télécommunications par l'interconnexion des réseaux locaux

se trouvant dans une même ville ou dans une même région, en

utilisant des lignes des réseaux publics ou privées. Ceci dans le

but assurer en 1er lieu, la liaison entre deux ou plusieurs

entités et permettre en second lieu le partage des ressources

réseau aux utilisateurs se trouvant aux différents endroits

géographiques, comme s'ils étaient dans un LAN. Avec une distance

de quelques certaines de Kilomètres, le réseau MAN utilise

actuellement la technologie de gigabit Ethernet, qui remplace progressivement

les anciennes technologies (ATM, FDDI et SMDS).

3. Le réseau étendu (WAN).

Le genre de réseau WAN, implique l'ensemble de

réseaux locaux autres sur une étendue nationale, continentale ou

planétaire. Ces réseau sont généralement

associés par des lignes du réseau publiques ou privées

pour établir la liaison parmi les différents réseaux LAN

afin de permettre une gestion ouverte et décentralisée des

ressources télé informatiques, aux sein des institutions

publiques. En effet, les réseaux locaux assurent le partage de

données ou ressources informatiques ; les réseaux

Métropolitains permettent la liaison des plusieurs sites ou

entités, dont chacun est équipé d'un réseau

local ; et les réseaux étendus réalisent

l'interconnexion universelle et la transmission des données

numériques. Ils peuvent utiliser les supports terrestres (réseau

maillé du type réseau téléphonique), des lignes

spécialisées ou hertziennes dans le cas de transmission par

satellite.

5. Architecture réseau

5.1. Définition

Le mode de partage de ressources dans un réseau

informatique reste basé sur l'architecture adoptée par le

concepteur. Celle-ci constitue la représentation structurelle et

fonctionnelle d'un réseau, distinguée en deux types qui

existent : 21(*)

5.2 Architecture poste à poste (peer to

peer)

C'est une architecture réseau dit sans serveur,

constituée de deux ou plusieurs ordinateurs dont chacun est maître

de ses ressources. Dans Architecture poste à poste ou égal

à égal, la communication entre stations de travail clientes est

directe. C'est ici ou tout utilisateur administre ses ressources et

accède sans intermédiaire aux données, une fois

lancées dans le réseau.

a) Avantages

Cette architecture procure les avantages ci-

après : Un coût réduit, la simplicité et la

rapidité d'installation,...

b) Inconvénients

En ce qui concerne le poste à poste, les

inconvénients sont assez nombreux, dont entre autres :

· Le réseau est ingérable (manque de

contrôle centralisé

· Une sécurité affaiblie (la

sécurité d'un réseau égal à égal est

quasi inexistante.

· L'incompatibilité aux applications ou gestions

de données complexes.

· Difficulté de la maintenance du réseau

poste à poste n'est pas stable ni fiable. En effet, chaque

système peut connaître sa propre panne et l'administration devient

difficile ou une perturbation peut régner lorsqu'il s'agit de la station

à laquelle l'imprimante est partagée.

· Nombre limité d'équipements

c'est-à-dire inférieur à Dix

5.2. L'architecture client serveur

L'architecture client-serveur dépend d'un poste central

(serveur) qui gère le réseau. Cette méthode entraîne

une bonne sécurité et accroître l'interchangeabilité

d'une machine à une autre en cas d'un problème, sans qu'il ait

perturbation. Le réseau client-serveur en d'autre terme serveur

dédié, ne donne pas aux clients (utilisateurs) la

possibilité de travailler au choix d'eux- mêmes.

a) Avantages

L'architecture nous présente multiples avantages tels

que :

· Meilleure sécurité et

fiabilité : lors de la connexion, un PC client ne voit que le

serveur, de même le serveur est sécurisé contre les

attaques généralement ; et en cas de panne, seul le serveur

fait l'objet d'une réparation.

· Facilite l'évolution : l'architecture

client/ serveur est évolutive car il donne la possibilité de

rajouter ou l'enlever des clients, et même des serveurs.

· Unicité de l'informatique : En

considérant un site Web dynamique comme (vulgarisation- informatique.

Com), le stockage de certains articles du site dans une bande de données

sur le serveur, rend les informations identiques et chaque utilisateur peut y

accéder.

b) Inconvénients : Son grand

inconvénient reste le coût d'exploitation élevé

(câbles, ordinateurs, surpuissants, bande passants).22(*)

c) Choix d'une architecture

Concernant notre application, nous optons pour l'architecture

client-serveur grâce à ses multiples avantages cités

ci-haut.

6. Topologie

1. Topologie des réseaux :

La topologie d'un réseau recouvre tout

simplement la manière dont sont reliés entre eux ses

différents composants et dont ils interagissent. On distingue

principalement quatre types: en étoile, en bus, en anneau, et

point-à-point.23(*)

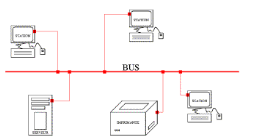

v La topologie en Bus :

Un réseau en bus relie ses composants par un même

câble et l'information envoyée par un poste est diffusée en

même temps vers tous les postes. Seul le poste destinataire est

censé la prendre en compte.

Le câble coaxial sert typiquement à faire ce type

de réseaux. On ajoute alors un bouchon à chaque

extrémité du câble. En cas de coupure du câble, plus

aucun poste ne peut dialoguer avec qui que ce soit, c'est la panne !24(*)

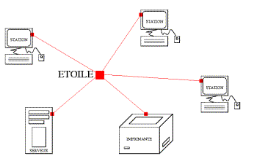

v La topologie en Etoile :

Dans un réseau en étoile, tous

les composants sont reliés à un même point central et

l'information ne va que de l'émetteur vers le récepteur en

transitant par ce point central. On trouve typiquement un Switch au niveau du

noeud central. Si à la place du Switch on met un hub, alors la topologie

physique reste en étoile puisque tout le matériel est bien

relié à un même point, mais la topologie logique est alors

en bus. En effet le hub ne sait que diffuser l'information à tous ses

ports sans exception, on retombe donc dans le schéma typique du bus.

Dans une étoile une panne ne touche qu'une seule branche (sauf si c'est

le point central qui est touché).

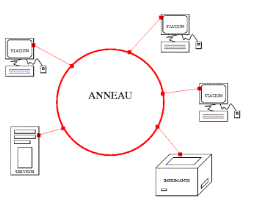

v La topologie en anneau

Un réseau en anneau a lui aussi tous ces composants

liés par le même câble, mais celui-ci n'a pas

d'extrémité. De plus, l'information ne circule que dans un sens

bien déterminé.

v La topologie en Point-à-Point:

Dans un réseau point-à-point, chaque interface

possède une liaison spécifique avec chacun des autres

Points. Ceci n'est utilisé que sur de tout petits

réseaux ou pour des raisons de robustesse des liaisons, la redondance

diminuant la sensibilité aux pannes.24(*)

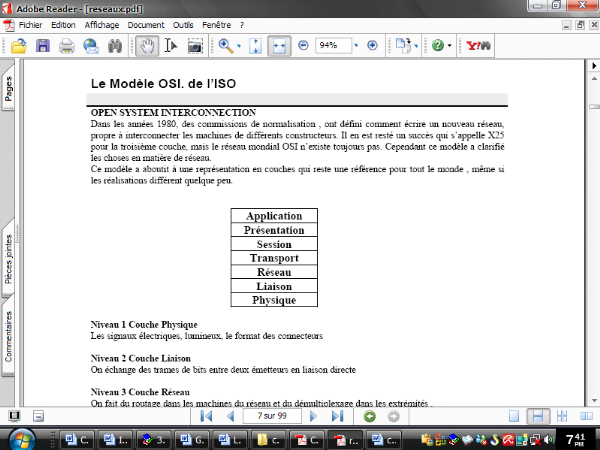

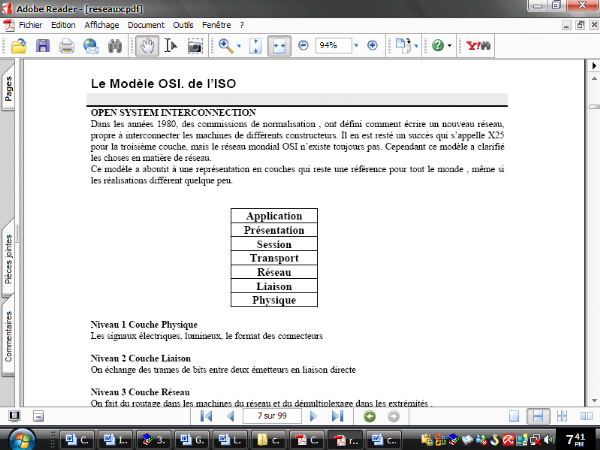

7. Quelques notions sur le modèle

OSI

Le Modèle fondé sur un principe

énoncé par Jules César : Diviser pour mieux régner

modèle OSI (Open System Interconnexion).

Ce modèle théorique définit en 1977

régit la communication entre deux systèmes informatiques selon

sept couches. A chaque couche, les deux systèmes doivent communiquer

L'OSI est un modèle de base qui a été défini par

l'International Standard Organisation. Cette organisation revient

régulièrement pour normalisé différents concepts,

tant en électronique qu'en informatique Dans le modèle de

référence OSI, le problème consistant à

déplacer des informations entre des ordinateurs est divisé en

sept problèmes plus petits et plus faciles à gérer. Chacun

des sept petits problèmes est représenté par une couche

particulière du modèle.

Voici les sept couches du modèle de

référence OSI dans le tableau ci-dessous:

Protocoles

Ø Les fonctions de chaque couche

Chaque couche du modèle OSI doit exécuter une

série de fonctions pour que les paquets de données puissent

circuler d'une ordinatrice source vers un ordinateur de destination sur un

réseau. Vous trouverez ci-dessous une brève description de chaque

couche du modèle de référence OSI qui est illustré

dans la figure ci-haut.

· Couche 7 : la couche

application

La couche application est la couche OSI la plus proche de

l'utilisateur. Elle fournit des services réseau aux applications de

l'utilisateur. Elle se distingue des autres couches en ce sens qu'elle ne

fournit pas de services aux autres couches OSI, mais seulement aux applications

à l'extérieur du modèle OSI. Voici quelques exemples de ce

type d'application : tableurs, traitements de texte et logiciels de terminaux

bancaires. La couche application détermine la disponibilité des

partenaires de communication voulus, assure la synchronisation et

établit une entente sur les procédures de correction d'erreur et

de contrôle d'intégrité des données. Pour vous

souvenir facilement des fonctions de la couche 7, pensez aux navigateurs.

· Couche 6 : La couche présentation

La couche présentation s'assure que les informations

envoyées par la couche application d'un système sont lisibles par

la couche application d'un autre système. Au besoin, la couche

présentation traduit différents formats de représentation

des données en utilisant un format commun. Pour vous souvenir facilement

des fonctions de la couche 6, pensez à un format de données

courant.

· Couche 5 : La couche session

Comme son nom l'indique, la couche session ouvre, gère

et ferme les sessions entre deux systèmes hôtes en communication.

Cette couche fournit des services à la couche présentation. Elle

synchronise également le dialogue entre les couches de

présentation des deux hôtes et gère l'échange des

données. Outre la régulation de la session, la couche session

assure un transfert efficace des données, classe de service, ainsi que

la signalisation des écarts de la couche session, de la couche

présentation et de la couche application. Pour vous souvenir facilement

des fonctions de la couche 5, pensez aux dialogues et aux conversations.

· Couche 4 : La couche transport

La couche transport segmente les données

envoyées par le système de l'hôte émetteur et les

rassemble en flux de données sur le système de l'hôte

récepteur. La frontière entre la couche transport et la couche

session peut être vue comme la frontière entre les protocoles

d'application et les protocoles de flux de données. Alors que les

couches application, de présentation et transport se rapportent aux

applications, les quatre couches dites inférieures se rapportent au

transport des données.

La couche transport tente de fournir un service de transport

des données qui protège les couches supérieures des

détails d'implémentation du transport. Pour être

précis, les questions comme la façon d'assurer la

fiabilité du transport entre deux systèmes hôtes

relèvent de la couche transport. En fournissant un service de

communication, la couche transport établit et raccorde les circuits

virtuels, en plus d'en assurer la maintenance. La fourniture d'un service

fiable lui permet d'assurer la détection et la correction des erreurs,

ainsi que le contrôle du flux d'informations. Pour vous souvenir

facilement des fonctions de la couche 4, pensez à la qualité de

service et à la fiabilité.

· Couche 3 : La couche réseau

La couche réseau est une couche complexe qui assure la

connectivité et la sélection du chemin entre deux systèmes

hôtes pouvant être situés sur des réseaux

géographiquement éloignés. Pour vous souvenir facilement

des fonctions de la couche 3, pensez à la sélection du chemin, au

routage et à l'adressage.

· Couche 2 : La couche liaison de

données

La couche liaison de données assure un transit fiable

des données sur une liaison physique. Ainsi, la couche liaison de

données s'occupe de l'adressage physique (plutôt que logique), de

la topologie du réseau, de l'accès au réseau, de la

notification des erreurs, de la livraison ordonnée des trames et du

contrôle de flux. Pour vous souvenir facilement des fonctions de la

couche 2, pensez aux trames et aux adresses MAC.

· Couche 1: La couche physique

La couche physique définit les spécifications

électriques, mécaniques, procédurales et fonctionnelles

permettant d'activer, de maintenir et de désactiver la liaison physique

entre les systèmes d'extrémité. Les

caractéristiques telles que les niveaux de tension, la synchronisation

des changements de tension, les débits physiques, les distances

maximales de transmission, les connecteurs physiques et d'autres attributs

semblables sont définies par la couche physique. Pour vous souvenir

facilement des fonctions de la couche 1, pensez aux signaux et aux

médias.

8. Le modèle TCP/IP

Le Modèle TCP/IP appelé aussi le modèle

internet est inspiré du modèle

OSI. Il

reprend l'approche modulaire (utilisation de modules ou couches) mais en

contient uniquement quatre

|

Protocoles

|

Modèle TCP/IP

|

Modèle OSI

|

|

Couche application

|

Couche application

|

|

Couche Présentation

|

|

Couche session

|

|

TCP / UDP

|

Couche Transport

|

Couche transport

|

|

IP/ARP/ICMP/RARP/ IGMP

|

Couche Internet (IP)

|

Couche réseau

|

|

Couche Accès réseau

|

Couche Liaison de donnée

|

|

Couche Physique

|

A chaque niveau, le paquet de données change d'aspect,

car on lui ajoute un en-tête, ainsi les appellations changent suivant les

couches:

- Le paquet de données est appelé message au niveau de la couche application ;

- Le message est ensuite encapsulé sous forme de segment dans la couche transport. Le message est donc

découpé en morceau avant envoi ;

- Le segment une fois encapsulé dans la couche Internet

prend le nom de datagramme ;

- Enfin, on parle de trame au niveau de la

couche accès réseau ;

Les couches internet sont plus générales que

dans le modèle OSI

· Couche application : englobe

les applications standards du réseau

- SMTP: "Simple Mail Transport Protocol",

gestion des mails ;

- TELNET: protocole permettant de se

connecter sur une machine distante (serveur) en tant qu'utilisateur ;

- FTP: "File Transfert Protocol", protocole permettant

d'échanger des fichiers via Internet et d'autres moins courants.

· Couche transport : assure

l'acheminement des données et les mécanismes permettant de

connaître l'état de la transmission

Les protocoles des couches suivantes permettent d'envoyer des

informations d'une machine à une autre. La couche transport permet

d'identifier les applications qui communiquent. Pour faciliter la

communication, on a défini non pas des noms d'applications, mais des ports de communication (numéro variant de 0 à

65535, 216) spécifiques à chaque application.

La couche transport gère 2 protocoles de livraison des

informations, indépendamment du type de réseau

emprunté:

- TCP assure le contrôle des

données, orienté connexion (vérifie les envois de

données par des signaux d'accusés de réception -acknowledge - du destinataire), il assure ainsi le

contrôle des données ;

- UDP, archaïque et non orienté

connexion, n'assure aucun contrôle de transmission des

données ;

Ces 2 types (orienté connexion ou non) sont une notion

utilisée pour les firewalls. En effet, lorsque vous fermé un port