Partie 3 : Fonctionnement de la blockchain

II.10 Introduction

Le but de cette étude est d'analyser la

sécurisation de la blockchain. Pour la première fois, la

technologie blockchain a été utilisée dans le secteur

financier, où elle a servi de base à la création de la

devise critique Bitcoin. Récemment, de plus en plus d'applications sont

apparues qui étendent la fonction clé de cette technologie - le

stockage décentralisé des données de transaction. Les

transactions de ce type supposent que chaque membre du réseau peut

effectuer une transaction directement avec tout autre membre du réseau

sans impliquer un intermédiaire tiers. Les transactions ne sont plus

stockées dans une base de données centralisée, mais

transmises aux ordinateurs (appelés aussi les ressources informatiques)

de tous les participants au réseau qui stockent les données

localement suite à une phase d'enrôlement. Ces ressources sont

couramment appelées des noeuds du fait qu'elles sont

mises en réseau au travers d'internet.

Il existe deux types de noeuds [80]

:

§ Les noeuds réguliers : la

plupart de ces noeuds fournit une capacité informatique ordinaires,

à partir de laquelle les personnes peuvent émettre des demandes

de transactions ;

§ Les noeuds « miners » ou

mineurs : Ce noeud est doté de grosse capacité

de traitement, ces transactions sont regroupées dans un bloc qui va

être validé par les mineurs du réseau en résolvant

un problème mathématique complexe.

II.11 La phase d'enrôlement dans la

blockchain

Pour participer aux blockchain une personne doit

enrôler un de ses équipements informatiques comme un noeud de la

blockchain. Au cours de cette opération, il faut investir

Chapitre II Fonctionnement de la blockchain

[52]

dans du matériel et des programmes de minage

spécialisés. Ces programmes de minage (logiciels) ne sont pas

directement liés à Blockchain Core et sont exécutés

en parallèle pour essayer de miner des blocs. Ce logiciel est

personnalisé avec un numéro de compte blockchain. Il est

impératif que le noeud à une propriété de conserver

le logiciel téléchargée et le mot de passe qui lui

permettre de déverrouiller la clé privée, sinon il perd

l'accès à son compte blockchain et ne pourra plus faire des

transactions sur ce compte [80][81].

II.12 La phase de transaction

Dans le chapitre précédent, nous avions une

introduction rapide à la technologie blockchain. Dans cette partie du

chapitre, nous allons voir ce qui se passe derrière une transaction

bitcoin.

Remarque : C'est une idée fausse courante que la

blockchain et les bitcoins sont une seule et même chose. Cependant, les

bitcoins ne sont qu'une implémentation de la technologie blockchain. Il

en va de même pour les autres monnaies numériques.

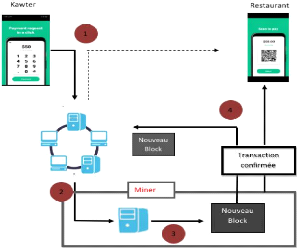

Prenons un Exemple simple : Kawter et ses

amies sont allées au restaurant où les paiements en bitcoins sont

acceptés. Après toute la soirée à manger, rigoler

et à s'amuser, il est temps de payer la facture !

Le serveur sort un smartphone et montre le code QR à

Kawter pour le paiement de la facture. Kawter sort également son

smartphone, ouvre son application bitcoin, scanne le code QR, vérifie si

les détails du paiement sont corrects et appuie sur le bouton PAYER.

Le QR code est une sorte de code barre mais

plus complexe, il contient plusieurs types d'informations, comme :

§ Le portefeuille électronique du

récepteur (dans notre cas restaurant)

§ Montant du bitcoin à

transférer

§ Informations générales

(comme le nom du destinataire)

Figure II- 12: Code QR

Lorsque Kawter appuie sur le bouton PAYER ;

§ Elle crée une nouvelle transaction qui contient

les détails du portefeuille électronique de l'expéditrice

(Kawter) et du portefeuille électronique du destinataire (le

restaurant).

Ce qui se passe derrière la scène

?

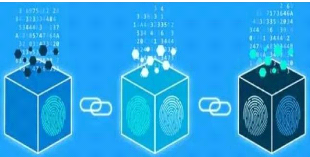

En bref, la blockchain est comme un grand livre

numérique qui est distribué sur de nombreux ordinateurs et ajoute

continuellement des enregistrements comme dans une file

Chapitre II Fonctionnement de la blockchain

[53]

d'attente. Son réseau est similaire à BitTorrent

(P2P), dans lequel le transfert se fait entre les utilisateurs plutôt

qu'un serveur central puissant [82].

Figure II- 13: Blockchain

distributée

La figure suivante illustre le fonctionnement de la

blockchain lorsqu'on a effectué une transaction :

Figure II- 14: Fonctionnements de la blockchain

La transaction se propage dans le réseau bitcoin comme

suite :

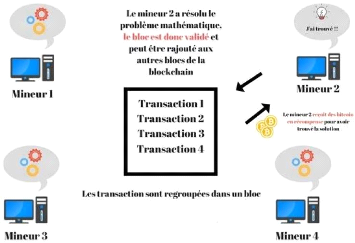

La phase 1 du schéma II-14 ; le

serveur de restaurant peut voir le paiement de Kawter sur son

téléphone presque instantanément, le statut n'est

cependant PAS CONFIRMÉ.

§ Qui décide si une transaction est valide ou

non ?

Chapitre II Fonctionnement de la blockchain

[54]

La transaction est considérée comme valide

lorsque des noeuds spéciaux du réseau (appelés Miner)

ajouteront cette transaction dans un bloc de la blockchain.

Ce processus est appelé Mining (phase 2

du graphique) et il a les objectifs suivants :

o Pour valider la transaction (en se

référant au protocole de consensus) ou pour rejeter une

transaction invalide.

o Pour créer de nouveaux bitcoins.

Les mineurs qui agglomérant sous forma d'un bloc les

transactions valides est tentent de valider le bloc par la résolution

d'un problème mathématique complexe appelé Proof of Work

(PoW). Ce travail de résolution de problème s'appelle «

minage ». Le mineur qui a terminé le minage en premier diffuse sa

solution à tous les noeuds qui vérifient la preuve PoW

associée. En cas de validité, chaque noeud ajoute le bloc dans la

blockchain et les mineurs commencent à miner le bloc suivant

(phase 3 de la figure II-14).

Le fait d'inscrire massivement un bloc dans la blockchain

signifie qu'un consensus a été atteint parmi les

noeuds [82].

Enfin, le serveur de restaurant voit dans son portefeuille

électronique que le paiement a été confirmé. Tout

ce processus dure environ 10 minutes.

II.13 Qu'est-ce qu'une transaction

?

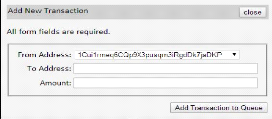

Maintenant, au lieu d'utiliser une simple chaîne de

caractères dans la data, nous allons-y insérer une transaction !

Nous avons des portefeuilles, il est temps de créer le processus pour

envoyer de l'argent d'un portefeuille à un autre. Ce processus est

appelé une transaction. Dans un premier temps, pour effectuer une

transaction, nous aurions besoin de

o Adresse du portefeuille de l'expéditeur.

o Adresse du portefeuille du récepteur.

o Montant à envoyer.

[83][84].

Prenons un aperçu d'un ajout d'une nouvelle transaction

dans la chaîne de blocs Bitcoin

Figure II- 15: New transaction

La transaction aura notre clé publique en tant

qu'émetteur, et la clé publique du destinataire, et nous signons

cela avec notre clé privée. Voir figure ci-dessous :

Chapitre II Fonctionnement de la blockchain

[55]

Figure II- 16: Signature de notre transaction avec

notre clé privée

La blockchain est maintenant capable d'utiliser notre

clé publique pour vérifier que nous sommes bien à

l'origine de cette transaction (fig. ci-dessous), que nous sommes bien

l'expéditeur et que la transaction n'a pas été

altérée par un tiers.

Figure II- 17: Blockchain vérifie que cette

transaction a bien été envoyée par le propriétaire

de la clé

privée

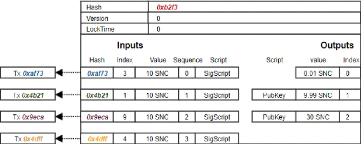

Donc une transaction doit nécessairement contenir :

o TxID : un identifiant

unique de transaction avec une fonction de crypto sha256 utilisées pour

identifier d'une façon exclusive une transaction.

o Input : l'adresse de puis

laquelle la transaction est émise.

o Output : les adresses

réceptrices des quantités échangées.

Dans la transaction ci-dessus, nous pouvons remarquer les

propriétés suivantes (83](84]:

[56]

Chapitre II Fonctionnement de la blockchain

Hacher

|

Cela fonctionne comme la clé unique de cette transaction.

C'est une combinaison de données incluses dans la transaction qui

crée cette clé.

|

Apparait dans

|

Dans quel bloc se trouve cette transaction.

|

Nombres d'entrées

|

Le nombre d'entrées. Les entrées sont des

références à des transactions dont le portefeuille, qui

souhaite envoyer de l'argent, a reçu de l'argent.

|

Total BTC en

|

Le nombre total de Bitcoins reçus par le portefeuille.

|

Nombre de sorties

|

Le nombre d'expéditeurs.

|

Total BTC out

|

Le nombre total de Bitcoins envoyés par le portefeuille.

Il doit être égal au « Total BTC in ». Si vous souhaitez

envoyer seulement une partie du montant de votre portefeuille, vous pouvez

envoyer la partie à la destination et le reste à

vous-même.

|

Taille

|

Taille des données en octets

|

Frais

|

Si vous souhaitez donner une petite récompense au bon ami

qui a pris votre transaction, l'ajoutez dans un bloc et trouvez un nonce pour

ce bloc afin qu'il puisse être ajouté dans la chaîne de

blocs.

|

|

Tableau II- 4: Propriété d'une

transaction

L'illustration suivante montre un exemple de transaction qui

prend 4 entrées et génère deux sorties (à

l'exclusion de la sortie de commission) :

Figure II- 18: Exemple de

transaction

o Entrée de transaction : Les

entrées de transaction font référence à une sortie

de transaction utilisable (UTXO) capturée dans la structure de

données de point d'entrée de transaction. De plus, un script doit

être ajouté avec une signature valide permettant à la

partie qui crée la transaction de réclamer l'UTXO

référencé [83][84].

Chapitre II Fonctionnement de la blockchain

[57]

Taille

|

Nom

|

Type

|

Commentaire

|

44

|

PreviousOutput

|

TransactionInputOutpoint

|

Référence à UTXO

|

4

|

Séquence

|

uint 32

|

L'index de l'entrée spécifique dans la

transaction

|

var.

|

Scénario

|

[] octet

|

Signature pour vérifier la propriété de la

clé publique de l'UTXO référencé

|

|

Tableau II- 5: Structure de données

Transaction Input

o Point d'entrée de transaction :

Les points d'entrée de transaction sont des

références aux sorties de transaction précédentes.

La référence est capturée avec un hachage de transaction,

un index de l'UTXO à réclamer et la valeur contenue dans

l'UTXO

(831(841.

Taille

|

Nom

|

Type

|

Commentaire

|

32

|

Hacher

|

[32] octet

|

Le hachage de la transaction référencée

|

4

|

Indice

|

Uint 32

|

L'index de la sortie spécifique dans la transaction

|

8

|

Valeur

|

uint64

|

Valeur UTXO

|

|

Tableau II- 6: Structure de données

Transaction Input Outpoint

o Sortie de transaction (831(841

|

Taille

|

Nom

|

Type

|

Commentaire

|

|

4

|

Indice

|

Uint 32

|

Paramètre de commande

|

|

8

|

Valeur

|

Uint 64

|

Valeur de sortie de transaction

|

|

var.

|

Scénario

|

[] octet

|

Script définissant les conditions pour revendiquer cette

sortie

|

|

32

|

NodeID

|

[32] octet

|

Clé publique du noeud qui souhaite participer au PoS

|

Tableau II- 7: Structure de données

Transaction Output

Chapitre II Fonctionnement de la blockchain

II.14 Qu'est-ce qu'un bloc ?

Comme indiqué précédemment, une

blockchain est une chaîne de blocs contenant chacun plusieurs

transactions, et qui vont être inscrits au fur et à mesure dans la

blockchain par des noeuds du réseau.

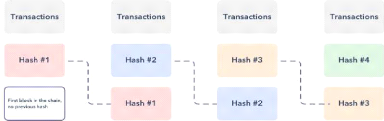

Figure II- 19: Chaine de bloc

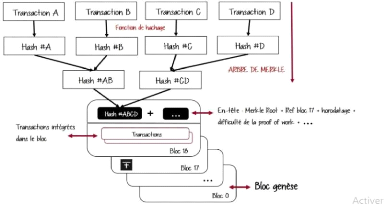

Tout d'abord, la première compréhension de la

blockchain est qu'il s'agit qu'un bloc regroupe un ensemble de transaction et

vise à cristalliser le contenue des transactions et du bloc, et la

position du bloc dans la blockchain. Cette cristallisation repose sur deux

procédés essentiels. La première, les fonctions de hachage

et la deuxième l'arbre de Merkle permettent de rigidifier la structure

de transaction et de blocs en venant souder tous ces éléments

entre eux [80].

Le premier bloc d'une blockchain est appelé

"Genesis Block" et est le seul qui ne contient pas les

données des blocs précédents, car il n'y en a aucun avant

lui. Comme le montre la figure suivante :

[58]

Figure II- 20: Genesis Block

Chapitre II Fonctionnement de la blockchain

[59]

L'implémentation peut différer d'une blockchain

à l'autre, mais les principaux éléments d'un bloc sont les

suivants

Un bloc contient trois éléments comme le

représente l'illustration ci-dessous :

Figure II- 21: Qu'est-ce qu'un bloc et que

contient-il En général ?

§ Un « hash »

: l'empreinte digitale du bloc. C'est une suite de

caractères unique (comprenant chiffres et lettres) qui permet

d'identifier avec précision un bloc.

§ Des données :

par exemple les données d'une transaction en Bitcoin, incluant l'adresse

du porte-monnaie virtuel du payeur, celle du receveur, ainsi que le montant de

l'opération.

§ Le hash du bloc précédent

: l'empreinte digitale du bloc précédent. C'est

ce qui permet de situer le bloc dans la chaine.

II.14.1 La structure d'un bloc

Un bloc est composé d'un en-tête et d'un certain

nombre de transactions [85].

L'en-tête du bloc contient un hash - résultat

d'une fonction de hachage - de l'en-tête du bloc qui le

précède c'est la référence que nous

évoquions précédemment et qui assure un lien immuable

entre les blocs.

a) L'entête de bloc (block header) :

L'entête contient ce qu'on appelle les métadonnées

à propos du block concerné. On peut répertorier

principalement 3 ensembles de métadonnées :

o Le hash du block précédent : dans une

blockchain, chaque bloc est l'héritier du bloc précédent.

Cela est dû au fait qu'il utilise le hash du block d'avant pour

créer son propre hash.

o Les informations relatives au minage : on peut y retrouver

la date exacte où le bloc a été créé, la

difficulté de minage actuel, les personnes qui ont été

récompensées pour avoir validé le bloc, etc.

o La racine de l'arbre de Merkle : il s'agit d'un arbre

structurant les données présentes dans le bloc.

b)

Chapitre II Fonctionnement de la blockchain

[60]

L'identificateur de bloc (block

indentifiers) : Afin d'identifier un bloc, celui-ci

possède une signature digitale, appelée hash cryptographique. Il

est possible d'identifier un block en connaissant sa position dans la

blockchain. Par exemple, le block 452.525 signifie qu'il y eu avant lui 452.524

blocs.

L'arbre de Merkle (Merkletree) :

Toutes les transactions sont agencées dans une structure

que l'on appelle arbre de Merkle. Prenons l'exemple d'un block contenant 16

transactions et utilisons des lettres pour les identifier. Soient de A à

P. L'algorithme de hachage donnera tout d'abord un hash pour chacune de ces

transactions.

c) Ensuite, on combinera le hash de A et B pour avoir le hash

de AB. Après, on combinera le hash de AB et CD pour obtenir le hash

d'ABCD et ainsi de suite jusqu'à obtenir un hash pour ABCDEFGHIJKLMNOP.

Ce dernier hash est appelé racine de Merkle.

Un bloc contient les transactions qui ont été

traitées par les mineurs et fait partie intégrante de la

blockchain une fois que celui-ci a été validé par

l'ensemble du réseau. A partir de ce moment-là, les informations

incluses dans ce dernier deviennent inaltérables. Chaque bloc

possède un entête, un identificateur et un arbre de Merkle qui

agence les transactions à l'intérieur de celui-ci.

La figure ci-dessous illustre les différents

éléments d'un bloc.

Figure II- 22: Contenus des blocs de la blockchain

et arbre de Merkle

II.14.2 Les mineurs

L'exploration de crypto-monnaie est un processus de calcul

pour enregistrer les données envoyées ou reçues par la

crypto-monnaie sur la blockchain. Les gens qui font cette exploitation sont

appelés "mineurs".

II.14.2.1 Qu'est-ce qu'un mineur ?

Les mineurs sont des acteurs importants dans les

crypto-monnaies. Vous serez positionné en tant que technicien pour

former des blocs tels que la preuve de travail (POW), et si vous

réussissez dans l'exploitation minière, vous serez

récompensé [86].

Chapitre II Fonctionnement de la blockchain

[61]

Les mineurs ont une grande puissance de hachage et effectuent

des travaux de calcul. Sans eux, la technologie de la chaîne de blocs ne

serait pas possible. Le minage effectué par le mineur garantit la

crédibilité de la crypto-monnaie.

Les mineurs s'investissent dans l'équipement minier et

approuvent les transactions, et si l'exploitation réussit, ils pourront

gagner des récompenses minières.

Le minage calcule les données de transaction et, une

fois approuvé, il crée une nouvelle blockchain. La blockchain

garde une trace de toutes les transactions depuis la création de la

monnaie virtuelle.

Les mineurs peuvent obtenir gratuitement la monnaie virtuelle

calculée, au lieu de calculer les données de transaction

effectuées par des tiers. Tous les mineurs ne peuvent pas obtenir de

crypto-monnaies, et les récompenses sont soumises à certaines

conditions.

Ceci est similaire à l'extraction du minerai d'une

mine. C'est pourquoi on l'appelait "minage" ou "mineur".

II.14.2.2 Que fait l'exploitation minière

par les mineurs ?

L'exploitation minière est basée sur la vision

du monde selon laquelle le commerce est effectué sans organisation

centrale dans le monde de la monnaie virtuelle. Personne ne garantit la

crédibilité des transactions qui auraient lieu en l'absence d'une

autorité centrale. Nous effectuons de l'exploitation minière pour

garantir sa crédibilité. L'exploitation minière fait

référence à la tâche d'approuver et de confirmer les

transactions.

Nous vérifions en fait les transactions en monnaie

virtuelle et écrivons les informations sur les remises dans un registre

des transactions (blockchain). Les informations de remise vérifient si

la personne qui a réellement envoyé la crypto-monnaie est le

titulaire de la crypto-monnaie et s'il existe des transactions en double. Pour

ce faire, vous devez résoudre un grand nombre de problèmes de

calcul. La difficulté de ce problème de calcul est si

élevée que vous avez besoin d'un ordinateur de haute

qualité. Bien sûr, il n'y a pas qu'un seul mineur, donc plusieurs

personnes résolvent le problème de calcul à la fois. Par

conséquent, la première personne qui souhaite réussir dans

le secteur minier sera rémunérée.

Chapitre II Fonctionnement de la blockchain

[62]

Figure II- 23: Validation d'un bloc de transactions

par les mineurs

II.14.2.3 Comment fonctionne l'exploitation

minière ?

Nous avons mentionné plus tôt que l'exploitation

minière est une tâche de calcul, mais ce n'est pas seulement une

tâche de calcul. En raison de la structure de la blockchain, il est

nécessaire de connecter les blocs, mais ce qui relie ces blocs est

appelé « valeur de hachage

» (87].

Cette valeur de hachage est une valeur numérique

créée à l'aide d'une formule de 0 à f. Cette valeur

de hachage à la propriété que la valeur de sortie ne peut

être prédite par aucun moyen et ne peut donc pas être

altérée.

En multipliant cette valeur de hachage par une fonction de

hachage, une chaîne de caractères appelée nonce sort par

calcul. Si ce nonce est correct, l'extraction réussira. Le secteur

minier recherche simplement ce nonce. Les mineurs qui trouvent le nonce en

premier seront payés pour l'exploitation minière.

II.14.2.4 Méthode

d'exploitation

Il existe plusieurs méthodes pour l'extraction, y

compris « l'extraction en solo », « l'extraction en pool »

et « l'extraction en nuage ». Si vous voulez faire du minage seul,

vous pouvez utiliser le "minage en solo". Cependant, votre niveau PC personnel

est beaucoup moins puissant et le taux de réussite du minage est

faible (88].

D'un autre côté, le "minage en pool", qui est

effectué par un groupe de plusieurs personnes, signifie que chacun

d'entre eux effectue le calcul de la valeur de hachage en partageant chaque

plage (88].

Chapitre II Fonctionnement de la blockchain

[63]

Le "minage en nuage" est simplement une méthode pour

investir dans des organisations minières et gagner des

récompenses minières.

II.15 Conclusion

Dans ce chapitre, nous avons présenté dans un

premier temps une introduction aux crypto-monnaies qui permettent les paiements

sécurisés en se basant sur plusieurs méthodes de

chiffrements. Pour cela, nous avons fait référence aux divers

algorithmes de cryptage et techniques cryptographiques qui protègent ces

entrées, tels que le cryptage à courbe elliptique, les paires de

clés public-privé et les fonctions de hachage. Ensuite, dans un

second temps, nous avons abordé le concept de cryptographie. Le but

traditionnel de la cryptographie est d'élaborer des méthodes

permettant d'échanger des données de manière

sécurisée.

C'est pour ça la cryptographie moderne s'attaque en

fait plus généralement aux problèmes de

sécurité des communications. Puis dans un troisième temps,

nous avons étudié le procédé technique sur lequel

repose la Blockchain. Cette innovation informatique permet ainsi d'organiser

les échanges de données sur un réseau distribué,

assurant une sécurisation des données par chiffrement, et faisant

participer les noeuds du réseau pour la création de nouveaux

blocs de la chaîne. Le principe de base d'une chaîne de blocs

repose sur la notion de preuve de travail, et a recours aux techniques de la

cryptographie pour vérifier les détenteurs distincts d'un

système d'enregistrement collectif.

Dans le chapitre suivant, nous allons présenter les

réseaux informatiques.

|

ChatfreI::

|

|

illiffformatipes

|

Chapitre III Les réseaux informatiques

[64]

III.1 Introduction

La sécurité des informations sur les

réseaux informatiques reçoit de plus en plus d'attention dans la

vie nationale, car de nombreuses informations importantes sont stockées

sur le réseau (89J. Une fois ces

informations divulguées, elles entraîneront des pertes

incommensurables. La raison pour laquelle les informations du réseau

sont divulguées est que, d'une part, de nombreux intrus font tout leur

possible pour "voir" certaines données ou informations

d'intérêt ; d'autre part, le réseau lui-même

présente des risques de sécurité pour assurer le

succès de l'intrus (90J. Compte

tenu de ces problèmes, ce chapitre présente les connaissances de

base, les méthodes techniques et les principaux développements

actuels de la sécurité des réseaux liés à la

sécurité des réseaux informatiques, et enseigne

systématiquement l'état actuel de la sécurité des

réseaux, la théorie et la technologie de la cryptographie, la

communication sécurisée, les protocoles de sécurité

des réseaux, les infractions et la défense de

sécurité des réseaux, etc.

III.2 Généralité sur les

réseaux

III.2.1 Définition d'un

réseau

C'est une combinaison de plusieurs ordinateurs ou bien, c'est

un ensemble d'équipements interconnectés par des lignes de

communication, qui permet l'échange de données entre les

appareils informatiques (ordinateurs, serveurs et des routeurs ...)

(91J.

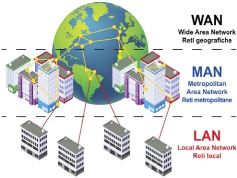

III.2.2 Classification des

réseaux

Les réseaux sont divisés par

caractéristique territoriale, par répartition territoriale, les

réseaux peuvent être locaux, mondiaux et régionaux. Les

réseaux locaux sont des réseaux situés dans un ou

plusieurs bâtiments. Les réseaux régionaux sont ceux

situés sur le territoire d'une ville ou d'une région. Les

réseaux mondiaux sont des réseaux situés sur le territoire

d'un État ou d'un groupe d'États, par exemple Internet.

Dans la classification des réseaux, il existe quatre

termes principaux : réseau personnel (PAN), réseau local (LAN),

réseau métropolitain (MAN), et réseau

géographiquement distribué (WAN)

(92J.

III.2.2.1 Réseau personnel PAN (Personnel

Area Network)

C'est un réseau informatique organisé autour

d'une personne individuelle tel que les terminaux GSM, portables, etc.

interconnectés sur quelques mètres.

III.2.2.2 Les réseaux locaux LAN (Local

Area Network)

« La section locale zone du réseau » relie

les ordinateurs et les imprimantes qui sont généralement

situés dans le même bâtiment sur de courte distance

(quelques kilomètres au maximum). Chaque ordinateur connecté au

réseau local est appelé poste de travail ou

noeud de réseau. Ce réseau est illustré

dans la figure III-1.

Chapitre III Les réseaux informatiques

[65]

Figure III- 1: Exemple d'un Lan (Local Area Network)

On distingue les deux principaux types de LAN :

§ Architecture peer to peer:

Cette architecture définit un modèle de

réseau informatique d'égal à égal entre

ordinateurs, qui distribuent et reçoivent des données ou des

fichiers avec le même appareil qui agit en tant que client et en tant que

serveur dans cet arrangement.

Figure III- 2: Architecture Peer to

Peer

§ Architecture Client/serveur :

Des machines clientes contactent un serveur qui leur fournit

des services comme montre la figure suivante :

Chapitre III Les réseaux informatiques

[66]

Figure III- 3: Architecture Client /

Serveur

Comparaison entre architecture client/serveur et Peer to Peer

architecture [92]

Architectures

|

Avantages

|

Inconvénients

|

Client / Serveur

|

Plus grande sécurité Rapidité

Sauvegarde centralisée

|

Matériel puissant et coûteux

Réseau en pane en cas

d'arrêt du serveur

Difficulté d'installation

|

Peer to Peer

|

Moins coûteux

Pas de panne générale Facile à installer

|

Moins sécurisé

Nombre de stations limité

Ne s'adapte pas au réseau étendu

|

|

Tableau III- 1: Comparaison entre Architecture

Client / Serveur et Peer to Peer

III.2.2.3 Les réseaux

métropolitains MAN (Métropolitain Area Network)

C'est un « réseau d'une grande ville

» interconnectant plusieurs réseaux LAN

géographiquement proches. Ce réseau est plus petit que le

réseau étendu et plus grand que le réseau local. Par

exemple, une banque possédant plusieurs agences peut utiliser ce type de

réseau.

Figure III- 4: Exemple d'utilisation d'un

WAN

[67]

Chapitre III Les réseaux informatiques

III.2.2.4 Les réseaux étendus WAN (Wide

Area Network)

C'est un réseau qui couvre une grande surface et

comprend un grand nombre de noeuds. Il peut être situé dans

différentes villes et pays.

Figure III- 5: Exemple d'utilisation d'un

réseau WAN

Les différentes catégories des réseaux

informatiques cités auparavant sont regroupées et

résumées dans les figures III-6 et III-7 :

Figure III- 6: Comparaison entre le réseau

selon la distance Voilà une image qui résume

tout :

Chapitre III Les réseaux informatiques

[68]

Figure III- 7: Image illustrative sur les

différents types de réseau

III.3 Les types des réseaux

III.3.1 Internet

Internet est le système mondial de réseaux

informatiques interconnectés qui utilise les protocoles Internet (TCP /

IP) pour relier des appareils dans le monde entier. Il a été

largement utilisé dans le monde depuis 1990 et son utilisation a

été remarquable ces dernières années. Ce

réseau est interconnecté par "ISP (Internet Service Provider)",

un fournisseur de services qui donne accès à

Internet (93].

III.3.2 Intranet

Un intranet est un réseau au sein d'une organisation

qui utilise la technologie Internet. Ce système est conçu pour

être utilisé pour le partage d'informations et le soutien aux

entreprises. Intranet se base sur les mêmes technologies qu'Internet

(protocole TCP/IP)

(94]

.

III.3.3 Extranet :

Un extranet est un réseau sécurisé qui

comprend un ensemble limité de ressources partagées. L'extranet

se réfère principalement à un système de

réseau qui assure la communication d'informations entre

différentes entreprises telles que le commerce électronique et

l'échange de données électroniques

(95].

Les intranets et les extranets sont des réseaux

conformes et utilisent Internet, mais ce sont toujours des réseaux

fermés. Par conséquent, comme il est possible de se connecter

facilement à Internet, des mesures de sécurité

avancées telles que le VPN sont nécessaires pour maintenir la

confidentialité.

|