III.2.1.Fonctionnement de la Base de Données en

réseau

L'une de motivations premières sous-jacentes au

développent de réseaux informatiques a été le

souhait de partager des informations essentielles. Le développement de

réseaux a permis de relier plusieurs ordinateurs ensemble afin de

permettre le partage de fichiers et la communication par courrier

électronique.

III.2.1.1. Choix des outils logiques

|

Outils

|

Choix et motivation

|

|

1

|

Type (Lan, Man, ou Wan)

|

LAN : Parce que la zone géographique est

restreinte, se limitant généralement à

un

même bâtiment.

|

|

2

|

Topologie physique

|

Etoile

|

|

3

|

Topologie logique

|

Ethernet

|

|

4

|

Méthode d'accès

|

CSMA/CD(Carrier Sense Multiple access with

Collision Detection)

|

|

5

|

Architecture

|

Client/ Serveur

|

|

6

|

S.E serveur

|

Windows Seven 32bits

|

|

7

|

S.E Clients

|

Windows Seven 32bits

|

|

8

|

Protocole

|

TCP/IP: Chaque ordinateur l'utilise

|

|

9

|

Anti-virus

|

Norton 2013

|

116

III.2.1.2. Choix des outils physiques

|

OUTILS

|

CHOIX ET MOTIVATION

|

|

1

|

Ordinateur (serveur)

|

HP Ou DELL HDD 560GB Ram 4Ghz ou Plus

|

|

2

|

Ordinateur(Client)

|

Dell ou HP, Processeur Intel Core 2 Dual 2.93 GHz, Memoires 2 Go

800 Mhz DDR2

Single Channel, disque dur 500 Gb Serial ATA (7200RPM), Graveur

16X DVD+/-RW

Drive, Integrated Intel Graphics Media Accelerator X4500Hd,

Audio Integrated HAD

5.1 Dolby Digital, Ecran 23''LED,Clavier Azerty USB, Souris

optical USB, Carte

réseau Ethernet (1O/100/1000), Windows 7

|

|

3

|

Ordinateur Portable

|

Dell Inspiron N5040,Intel Dual Core 2.13 Ghz, RAM 2Gb,320 Gb HDD,

15.6'' LCD,

DVD+RW,10/100 Ethernet, wifi, webcam, Memory Card Reader, Windows

7

|

|

4

|

Switch

|

8 Ports, 16 Ports D-LINK

|

|

5

|

Routeur

|

CISCO LINKSYS E 1200

|

|

6

|

Support de transmission

|

Paire torsadée non blindée (UTP)

|

|

7

|

Connecteur

|

RJ-45

|

|

8

|

Goulette

|

25x16 cm

|

|

9

|

Onduleur serveur

|

APC (1250 VA)

|

|

10

|

Onduleur client

|

APC (650 VA)

|

|

11

|

Imprimante

|

HP LaserJet P1102, 18ppm, USB

|

117

III.2.1.3. Répartition des matériels (en

nombre)

|

Utilisateur ou Service

|

Ordinateur Fixe

|

Ordinateur Portable

|

Imprimante

|

Onduleur

|

|

Laser Noir&blanc

|

Laser Couleur

|

|

01

|

Administrateur du réseau

|

1(seveur)

|

-

|

1

|

-

|

1

|

|

02

|

Administrateur Directeur Général

|

-

|

1

|

1

|

1

|

-

|

|

03

|

Chef de service Gestion des

carrières

|

1

|

-

|

-

|

-

|

1

|

|

04

|

Secrétaire

|

1

|

-

|

-

|

-

|

1

|

|

05

|

Les quatre bureaux composant service gestion des

carrières

|

4

|

-

|

1

|

1

|

4

|

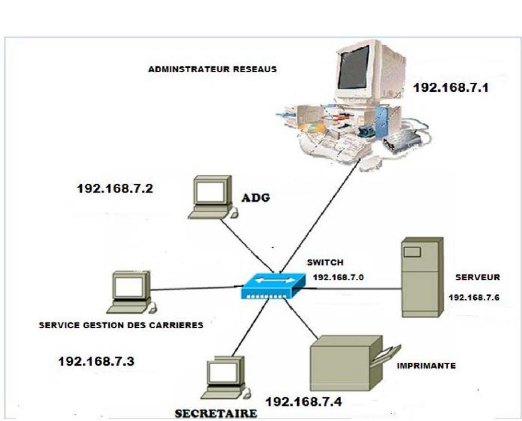

III.2.1.4. Paramétrage

|

Noms des postes

|

Domaine

|

Adresse IP

|

Masque s/réseau

|

Passerelle

|

|

Administrateur du réseau

|

Sgca.cd

|

192.168.7.1

|

255.255.255.0

|

192.168.7.1

|

|

ADG

|

Sgca.cd

|

192.168.7.2

|

255.255.255.0

|

192.168.7.1

|

|

Chef de service gestion des carrières

|

Sgca.cd

|

192.168.7.3

|

255.255.255.0

|

192.168.7.1

|

|

Secrétaire

|

Sgca.cd

|

192.168.7.4

|

255.255.255.0

|

192.168.7.1

|

118

III.2.1.5. Evaluation de coût

|

N°

|

Matériels

|

Quantité

nécessaire

|

Quantité

existante

|

Quantité à

acheter

|

PU

|

PT

|

|

01

|

Serveur

|

1

|

0

|

1

|

2500$

|

2500 $

|

|

02

|

Ordinateurs (Client)

|

3

|

2

|

3

|

1200$

|

3600 $

|

|

03

|

Câble UTP Cat. 6

|

150 mètres

|

0

|

150 mètres

|

0.60 $

|

90 $

|

|

04

|

Connecteur RJ45

|

10 pièces

|

0

|

10 pièces

|

0.5 $

|

50$

|

|

05

|

Goulettes

|

150m

|

0

|

150m

|

5 $

|

70 $

|

|

06

|

Switch (16 ports)

|

1

|

0

|

1

|

85$

|

85 $

|

|

07

|

Onduleur (serveur)

|

1

|

0

|

1

|

100 $

|

100 $

|

|

08

|

Onduleur (Client)

|

3

|

0

|

3

|

100$

|

300$

|

|

11

|

Imprimante

|

3

|

0

|

3

|

175$

|

525$

|

|

12

|

Les vis (6 pouces)

|

3boites

|

0

|

3boites

|

5$

|

15$

|

|

13

|

Les vis (cheville)

|

2boites

|

0

|

2boites

|

5$

|

10$

|

|

14

|

Les attaches

|

2

|

0

|

2

|

60$

|

120$

|

|

15

|

Disjoncteurs J3 Extincteur

|

2

|

0

|

2

|

100$

|

200$

|

|

FRAIS FORMATION UTILISATEUR

|

500 $

|

|

FRAIS INFORMATICIEN (LOGICIEL)

|

2 000 $

|

|

FRAIS INSTALLATION RESEAU

|

500 $

|

|

SOUS - TOTAL

|

21330 $

|

|

IMPREVUE (10% DU SOUS -TOTAL)

|

2133 $

|

|

TOTAL GENERAL

|

23463 $

|

III.2.1.6. Sécurité de la base de

données en réseau

La sécurité informatique c'est l'ensemble des

moyens mis en oeuvre pour réduire la vulnérabilité d'un

système contre les menaces accidentelles ou intentionnelles. Il convient

d'identifier les

exigences fondamentales en sécurité informatique.

Elles

caractérisent ce à quoi s'attendent les utilisateurs de

systèmes informatiques en regard de la sécurité :

1. Disponibilité : demande que

l'information sur le système soit disponible aux personnes

autorisées.

2. Confidentialité : demande que

l'information sur le système ne puisse être lue que par

les personnes autorisées.

3. Intégrité : demande que

l'information sur le système ne puisse être modifiée

que par les personnes autorisées.

La sécurité recouvre ainsi plusieurs aspects :

· intégrité des informations (pas de

modification ni destruction) ;

· confidentialité (pas de divulgation à des

tiers non autorisés) ;

· authentification des interlocuteurs (signature) ;

· respect de la vie privée (informatique et

liberté).

L'administration de la base des données en

réseau consiste en la (l') :

119

Du point de vue de la sécurité informatique,

une menace est une violation potentielle de la sécurité. Cette

menace peut-être accidentelle, intentionnelle (attaque), active ou

passive.

? La sécurité Logique

Elle tend à protéger les informations qui se

trouvent dans la base de données, évidemment dans une machine

appelé serveur. Plusieurs moyens s'offrent à nous pour y arriver

:

· Le mot de passe (par rapport à l'ouverture de

l'ordinateur) ;

· Droit d'accès (être authentifié,

avoir un compte utilisateur quand on accède à partir d'un poste

client).

? La sécurité physique

Celle -ci est liée à tout ce qui est visible.

Les dispositions prises sont entres autres :

· Faire le backup chaque jours après le travail ;

· L'interdiction de tous les corps étrangers

pouvant amener des menaces à la machine (Flash disque, CD, disque

externe, etc.) ;

· Prévenir contre les dégâts

(extincteurs,...) ;

· Blindage des portes d'entrées (posé des

cadenas appropriés, avoir un service de gardiennage, etc.).

? La sécurité humaine

Etant l'une de plus importantes dans la mesure où

l'homme est mis au centre d'activités, la sécurité humaine

doit être analysée avec beaucoup d'attention. Quelques conditions

de la sécurité humaine sont :

· Assurer les agents par rapport au travail (assurance

travail) ;

· Assurer des bonnes conditions de travail aux agents

pendant les heures de travail ;

· Bien rémunérer les agents et surtout

respecter le temps de travail alloué aux agents.

III.2.1.7. Administration de la base de

données

Les fonctions de base de la gestion de réseau suivant

le type de système et les tâches de gestion doivent donc

être identifiées et analysées. Des services et protocoles

sont nécessaires pour gérer les ressources logicielles et

matérielles d'un réseau.

L'identification et la mise en oeuvre de tâches de

gestion sont complexes, en raison de la nature distribuée au

système.

120

· Gestion des comptes d'utilisateur et ordinateur ;

· Gestion des groupes ;

· Gestions d'accès aux ressources ;

· Implémentation de l'impression ;

· Administration de l'impression ;

· Gestion des objets dans les unités

d'organisation ;

· Implémentation des stratégies de groupes

;

· Gestion de l'environnement utilisateur à l'aide

des stratégies de groupes ;

· Implémentation des modèles

d'administration et des stratégies et d'audit.

Pour ce, un administrateur possède tous les droits

nécessaires pour exécuter l'ensemble des tâches

administratives ;

Un opérateur de sauvegarde, tous les droits pour

effectuer des

sauvegardes et restaurations sur le serveur ;

Opérateur de comptes : possède tous les droits

nécessaires pour créer, modifier, supprimer les comptes

utilisateurs ou les groupes, à l'exception des groupes administrateur et

opération sauvegarde.

Opérateur de serveur : possède tous les droits

nécessaires pour assurer la sauvegarde et restauration de fichiers.

Opérateurs d'impression : possède les

permissions requises pour gérer et configurer les imprimantes.

III.2.1.8. Description des logiciels

d'implémentation

Le logiciel est la partie intelligente d'un ordinateur.

Sans

logiciel, un ordinateur ne peut être en mesure de

fonctionner.

Un logiciel d'application est un logiciel qui accomplit une

tâche

spécifique.

Le logiciel de base : Windows seven professionnel 32bits

Le logiciel d'application: Microsoft Office 2007 ;

Logiciel de développement : Windev 15 ou

supérieur ;

SGBD: HyperfileSQL (Windev);

Microsoft windows server 2003 pour mieux administrer le

réseau de

plusieurs machines.

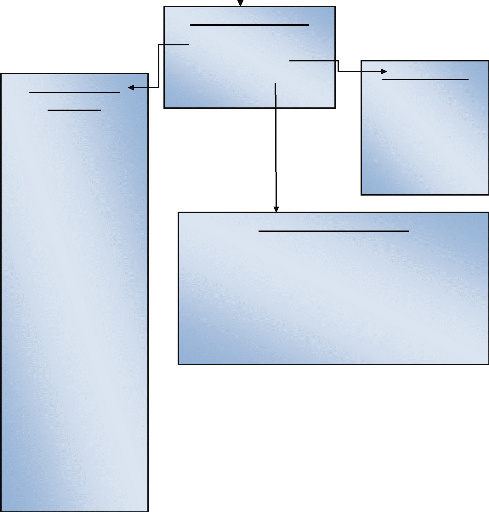

III.2.1.9. Schéma fonctionnel de

réseau

121

122

MENU ACCUEIL

MODE PASSE

MENU PRINCIPAL

1. AGENTS

2. GRADES

3. FONCTIONS

4. SERVICES

5. DIVISIONS

6. DIRECTIONS

7. SECTEURS

8. TERRITOIRES

9. DISTRICTS

10. PROVINCES

11. PAYS

12. PROMOTIONS

13. RETRAITES

14. MUTATIONS

15. FORMATIONS

16. INTERIMS

17. CONGES

18. TYPES_CONGES

19. ACTION_DISPLINAIRE

20. AGENTS_GRADES

21. AGENTS_FONCTIONS

22. AGENTS_MISSIONS

23. AGENTS_FORMATIONS

24. RETOUR AU MP

GESTION DES TABLES

1. GESTION DES TABLES

2. RECHERCHES

3. AFFICHAGES/EDITION

4. QUITTER

1. Liste des Agents par service

2. Liste des Agents retraités par service

3. Liste des Agents ayant assumé l'intérim

4. Liste des Agents mutés

5. Liste annuelle des Agents ayants

effectués une

mission

6. RETOUR AU MP

AFFICHAGES/EDITION

1. AGENTS PAR NOM

2. AGENTS PAR MATRICUL

3. FORMATION

4. MISSION

5. RETOUR AU MP

RECHERCHE

|