3.2.4.1.2. Les différents cas d'utilisation

Le but est de partitionner le système en

fonctionnalités discrètes et significatives pour les acteurs.

A chaque cas d'utilisation doit être associée une

description textuelle d'interaction entre l'acteur et le système et les

actions que le système doit réaliser en vue de produire les

résultats attendus par les acteurs. Pour exprimer les cas d'utilisations

de notre système, nous avons choisi le formalisme suivant :

|

Résumé

|

But du cas d'utilisation

|

|

Acteur

|

Acteur participant aux cas d'utilisation

|

|

Précondition

|

Condition qui doit être remplie avant le début du

cas d'utilisation

|

|

Scénario nominal

|

Séquence d'actions normales associées au cas

d'utilisation.

|

|

Alternative

|

Séquence d'actions normales associées au cas

d'utilisation

|

|

Exception

|

Séquence d'action conduisant à un

échec

|

Tableau 2. Formalisme de description de cas

d'utilisation

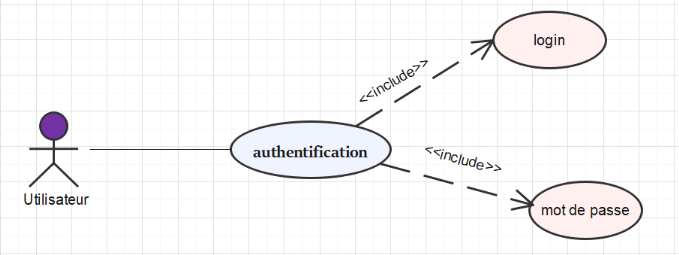

1. Le cas d'utilisation

« Authentification »

§ Description

|

Résumé

|

Vérification de l'identité (login et mot de

passe)

|

|

Acteur

|

Utilisateur

|

|

Précondition

|

Utilisateur doit posséder un compte

|

|

Scénario nominal

|

[Début]

§ Demande de la connexion ;

§ Affichage du formulaire par le système

demandant à l'utilisateur de saisir pseudonyme et son mot de

passe ;

§ Saisi du pseudonyme et du mot de passe par

l'utilisateur ;

§ Vérification de la conformité des

informations fournies ;

§ Le système donne l'accès à

l'interface correspondante.

§ [Fin]

|

|

Alternative

|

Au le cas les informations fournies par l'utilisateur ne sont

pas correctes ou incomplètes, le système réaffiche

le formulaire d'authentification et attend que l'utilisateur ressaisisse les

bonnes correspondantes

|

Tableau 3. Description du cas d'utilisation

« authentification

§ Présentation

Figure 5. Diagramme de cas d'utilisation

« authentification »

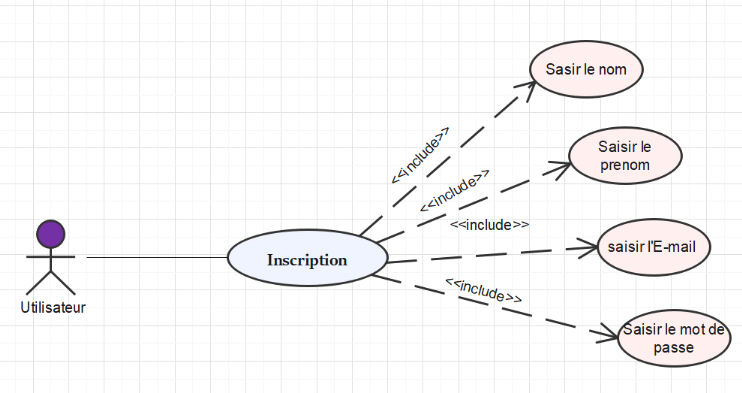

2. Le cas d'utilisation

« Inscription »

§ Description

|

Résumé

|

Permet à l'utilisateur de s'inscrire

|

|

Acteur

|

Utilisateur

|

|

Précondition

|

Aucune

|

|

Scénario nominal

|

[Début]

§ Demande du formulaire d'inscription ;

§ Affichage du formulaire d'inscription par le

système ;

§ Saisie du nom prénom adresse e-mail et le mode

passe par l'utilisateur, et valide ;

§ Vérification de la conformité des

informations saisie par l'utilisateur.

[Fin]

|

|

Alternative

|

Au le cas les informations fournies par l'utilisateur ne sont

pas correctes ou incomplètes, le système réaffiche

le formulaire d'authentification et attend que l'utilisateur ressaisisse les

bonnes correspondantes

|

Tableau 4. Description du cas d'utilisation

« inscription

§ Présentation

Figure 6. Diagramme du cas d'utilisation

« Inscription »

3. Le cas d'utilisation « Envoyer

message »

§ Description

|

Résumé

|

Ecrire et envoyer des messages

|

|

Acteur

|

Utilisateur

|

|

Précondition

|

S'authentifier

|

|

Scénario nominal

|

[début]

§ choisir le destinataire dans la liste des

amis ;

§ l'utilisateur écrit son message et clique sur le

bouton « envoyer ».

[fin]

|

Tableau 5. Description du cas

d'utilisateur « Envoyer le message »

§ Présentation

Figure 6. Diagramme du cas d'utilisation « Envoyer

des messages

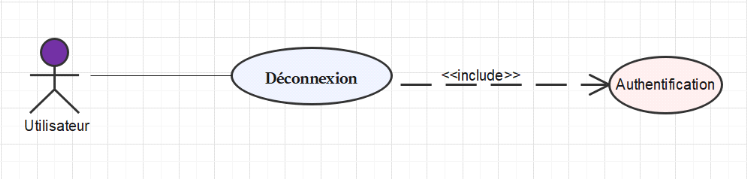

4. Le cas d'utilisation

« Déconnexion »

§ Description

|

Résumé

|

Permet à l'utilisateur de quitter son compte

|

|

Acteur

|

Utilisateur

|

|

Précondition

|

S'authentifier

|

|

Scénario nominal-

|

[début]

§ Accéder à l'application ;

§ accéder au menu de l'application ;

§ cliquer sur le bouton

« Déconnexion »

§ L'application renvoie automatique la page

d'accueil.

[fin]

|

Tableau 7. Description du cas d'utilisation

« déconnexion »

§ Présentation

Figure 8. Diagramme du cas d'utilisation

« Déconnexion »

|