|

Home | Publier un mémoire | Une page

au hasard

TFC

Online >

Informatique

et Télécommunications

Conception la conception d'un système information

informatisé pour la gestion des clients dans un hôtel. Cas de

l'hôtel Eureka ».

(

Télécharger le fichier original )

par jordin ndey

institut supérieur technique catholique de

Kikwit- gradué en informatique de gestion 2023

|

Disponible

en mode multipage

|

|

INSTITUT SUPERIEUR TECHNIQUE CATHOLIQUE DE KIKWIT

FACULTE D'INFORMATIQUE DE GESTION

ARRETE MINISTERIEL N°209/MINESU/CAB.MNB/RMN/2002 Du 11 Mai

2022

`'FIDES ET CULTUM''

I.S.T.C.K

Conception la conception d'un système information

informatisé pour la gestion des clients dans un hôtel. Cas de

l'hôtel Eureka

JORDIN NDEY

TFC Présenté et défendu en vue de

l'obtention du Diplôme de Graduat en informatique de gestion.

Option : Informatique de gestion

Directeur : ASS. Chadrack LUBAMBA.

Année Académique 2022-2023

|

Epigraphe

« J'ai toujours rêvé d'un ordinateur

qui soit aussi facile à utiliser qu'un téléphone. Mon

rêve s'est réalisé : je ne sais plus comment utiliser mon

téléphone. »

Bjarne Stroustrup

Dédicace

A mon père NDEY AMPASA BERNABEU et ma mère MUNDEMBA

RITWAYI marie pour leur conseil, encadrement, affection, amour, ainsi que tous

ses efforts consentis pour la réussite de mes études qu'elle

trouve ici le fruit de ses efforts.

Je dédie ce travail

NDEY Jordin

Remerciements

Le présent travail est le fruit de notre formation en

informatique de gestion suivi entièrement à l'Institut

Supérieur Technique Catholique de Kikwit, ISTCKen sigle.

Ainsi nous tenons à remercier le Dieu tout puissant,

pour nous avoir doté sa grâce, protection et l'intelligence durant

trois ans de formation à l'I.S.T.C.K.

Nos sincères remerciements au directeur

générale de l'I.S.T.C.K à l'égard de professeur

Junior-placide LENGELO et au Secrétaire Général

Académique le Chef de Travaux Doctorant Honoré MVULA pour nous

avoir doté ladite institution qui a fait de nous de personne très

utile dans la société.

Nos gratitudes vont particulièrement à

l'assistant Chadrack LUBAMBA pour avoir accepté d'assurer la

direction de cetravail malgré ses occupations ainsi qu'à

l'assistant espérant KITAKA dont le conseil et suggestion nous ont

été utiles.

Aux corps professoraux de l'Institut Supérieur

technique Catholique de Kikwit « I.S.T.C.K » en sigle et

ceux de l'informatique de gestion en particulier pour les sacrifices offerts

sur le plan d'encadrement et enseignement dont nous avons été

bénéficières tout au long de notre cycle d'étude

nous citons : CT augustin, Doctorant John MAYOKO, Ass Chadrack LUBAMBA,

Ass Jean-Robert, Ass benjamin, Ass fileka, Ass GRACE ;

A nosfrères et soeurs qui n'ont cessés de nous

apporter leurs assistances de près ou de loin durant nos

études : NDEY PLAMEDI, Le petit TUNDULA, Sephora Elepe, NDEY MBAVU

Delphin, Samuel MADIKANI, Gloire MANU, NDEY prince, nous sommes très

reconnaissants.

Nous remercions le pasteur jean MASWA pour son soutient

spirituel des sacrifices à notre égard.

Au couple Pierre POLESA et sa femme Betty POLESA pour leur

soutien de m'avoir acquérir dans leurs parcelle et leurs conseil pour

mes étude.

Aux collègues et camarades étudiants qui ont

apportés un plus à la réalisation de ce dernier, nous

citons : MVULA Jonathan, MALALA plamedie, Mechack KASHAMA,

Gédéon BENGI, MAKUNGIKA Jérémie, Judith MPO.

Que tous ceux qui de près ou de loin ont

contribués tant soit peu à notre épanouissement

scientifique, dont leurs noms ne sont pas cites ci-haut, trouvent ici

l'expression de nos sincères gratitudes.

Liste des sigles et

Abréviations

Ø ASP : application service provider

Ø BD : base de données

Ø CDDL : Common Development and

Distribution License

Ø DB : data base

Ø EDI : electronic Data interchange

Ø

HTML : Hyper Text markup Language

Ø Id : identifier

Ø JVM : java Virtual machine

Ø MAT : matricule

Ø MCD : modèle conceptuel

des données

Ø MLD : modèle logique de

données

Ø MCT : modèle conceptuel de

traitement

Ø MySQL : My Structured Query

Language

Ø

NET : Network

Ø NUM : numéro

Ø PHP : Pre HyperText

preprocessor

Ø PT : prix total

Ø PU : prix unitaire

Ø SQL : Structured Query langage

Ø SGBD : système de gestion

de la base de données

Ø SGBDR : Système de gestion

de base de données relationnel

Ø SGBDO : système de gestion

de base de données objet

Ø VIP : personnage très

important

Ø WAMP : Windows apache MySQL PHP

Ø Web : toile d'araignée

Liste des Figures et

Tableaux

1.

Liste des figures

Figure 1:Structure d'un

système

3

Figure 2: Représentation du

système

6

Figure 3:Modèle

hiérarchique

13

Figure 4: Modèle

Réseau

14

Figure 5:Modèle

objet

14

Figure 6: Organigramme

de l'entreprise

17

Figure 7:Modele de bon de versement

20

Figure 8:Schema de flux

d'information

21

Figure 9:Modele Conceptuel de données

26

Figure 10:Modele Logique de données

27

Figure

11:Evènement

28

Figure 12:Modele

conceptuel de traitement

29

Figure 13:Serveur Local de base de

données

33

Figure 14:Interface de développement

Intégré de JAVA

33

Figure 15:Langage de programmation

Utilisé

34

Figure 16:langage de base de données

structurées

35

Figure 17:Table de la Base de données

35

Figure 18:Interface de chargement de

l'application

36

Figure 19:Interface d'authentification

37

Figure 20:Exemple d'authentification

37

Figure 21:Interface d'accueil

38

Figure 22:Les menus de l'application

38

Figure 23:Formulaire d'hébergement

39

Figure 24:Formulaire d'authentification

39

Figure 25:Formulaire d'adresse rempli

40

Figure 26:Formulaire du client rempli

40

Figure 27:Boite de confirlmation de l'agent

41

Figure 28:Tableau de données

41

Figure 29:Formulaire de rapport

42

2. Liste des tableaux

Tableau 1:Modèle relationnelle

3

Tableau 1:Dictionnaire de données bon de

versement

20

Tableau 2:Schema de circulation des

informations

21

INTRODUCTIONGENERALE

1. Généralités

La première machine arithmétique à

calculer (inventée par Blaise Pascal en 1642) vient de subir des

métamorphoses spectaculaires, caractérisées plus

particulièrement par l'avènement de l'ordinateur, grâce

auquel il est désormais possible d'exécuter en un rien de temps

de lourdes tâches, jadis, cet outil permet de fiabiliser les

résultats en libérant des facteurs, tels que la fatigue, le

stress, l'incompétence, la subjectivité, et toutes implications

dont nul n'ignore jusqu'ici les conséquences ; l'oubli, la lenteur,

etc.

Sans doute l'ordinateur et informatique sont la

révolution la plus importante et la plus innovante qui a marqué

la vie de l'humanité moderne.

En effet, les logiciels informatiques proposent maintenant

des solutions à un nombre croissant de problème de la vie, aussi

bien dans les domaines professionnels que pour les applications. Et leurs

méthodes de conception et de développement ont vue

l'avènement d'autant de technologies qui facilitent leur mise en place

et leur donnent des fonctionnalités et des possibilités de plus

en plus étendues.

Vu la complexité des activités d'une entreprise,

la concurrence sur le marché, l'exigence liée à la nature

du client, l'utilisation de l'outil informatique ainsi que l'informatisation

par des logiciels sont des éléments clés qui facilitent

une bonne gestion pour une meilleurs prise des décisions dans le but

d'orienter la politique générale de l'entreprise ainsi que

l'amélioration de la qualité des services offerts aux clients.

2. État de la question

La présente étude est un projet informatique qui

va permettre une transparence dans la gestion de l'hôtel Eurêka

grâce à la mise en place d'un système informatisé

devant prendre en charge la saisie de données et l'impression des

besoins des utilisateurs tels que : l'identification des clients, ainsi

que les occupations des chambres à une période données.

3. Problématique

L'essentiel de tout travail scientifique est de pouvoir

exprimer au départ la préoccupation de la recherche.

Par définition, la

problématique est l'ensemble de questions que le

chercheur se pose sur l'objet de la recherche. 1(*)

D'autre part, la problématique est définie

également comme un champ de connaissances théoriques dans lequel

on se pose le problème du lieu exact de la position de concept requis

pour le posé.2(*)

Dans son rôle d'accueillir de visiteurs, l'hôtel

Eureka gère les informations relatives aux clients depuis la

réservation. Il existe donc actuellement un système permettant au

gestionnaire de se servir pour gérer le contrat de réservation

mais qui malheureusement revêt certaines failles.

Pour illustrer cela, notons qu'il y a un problème

d'élaboration de rapport mensuel, du point de vue réservation de

chambres du fait que Eureka et presque assimiler à un nouvel hôtel

et tous les documents renseignant demeurent encore manuels ; ce qui fait

que parfaire ce rapport, il faut sacrifier plus au moins deux jours pour la

vérification de réservations faites durent le mois.

Notons ensuite que pour le moment, il est difficile à

l'hôtel Eureka d'identifier plus facilement les réservations

actives et non actives depuis le début de ces activité

jusqu'aujourd'hui.

A cet effet, l'informaticien est appelé à

attendre la vérification de certains documents par les différents

collaborateurs de service hôtelier pour avoir la précision sur la

situation de réservation et de clients.

Cela entraine une perte de temps. Ainsi, nous nous posons une

question majeure suivante qui permettra de poursuivre notre étude :

1) Est-il possible de mettre en place une base de

données qui permettrait à l'hôtel Eureka de reproduire avec

beaucoup plus de facilités les rapports automatiquement ?

4. Hypothèse

C'est défini comme la proposition de

répondre aux questions que l'on se pose à propos de l'objet de la

recherche formulée en terme tels que l'observation et l'analyse puissent

fournir une réponse3(*)

Nous référant à la problématique,

nous avons formulé les hypothèses de la manière

suivante :

v Le système en place étant manuel,

présente ses limites de gestion (la lenteur, difficulté de

trouver une ancienne information enregistrée dans des cahiers), pour

améliorer la gestion courante de réservations, l'automatisation

pourrait nous aider à pallier aux insuffisances de la gestion

manuelle.

Le présent travail propose de confirmer ou d'affirmer

l'hypothèse susceptible d'améliorer le rendement du travail au

sein de la réception et surtout au niveau de la disposition de

données relatives à la réservation des chambres dans

l'hôtel.

5.

Choix et Intérêt du sujet

5.1. Choix du sujet :

Notre choix a porté sur une entreprise

hôtelière de la place qui est l'hôtel EUREKA. Etant

donné que c'est aussi un hôtel parmi tant d'autres qui s'occupe

d'accueillir des visiteurs venant de la ville de Kikwit et ceux qui viennent

des autres villes pour de raison de mission de service.

5.2. Intérêt du sujet :

Les intérêts que rêve ce sujet

sont :

ü Intérêt personnel :

ce travail scientifique a pour but l'obtention d'un diplôme de graduat en

informatique de gestion et ;

ü Intérêt

scientifique : La réalisation d'un ouvrage informatique de

référence pour les générations futures.

Ainsi, nous avons pensé intituler notre travail

à ce terme : « la conception d'un

système information informatiser pour la gestion des client dans un

hôtel. Cas de l'hôtel Eureka ».

ü Intérêt Social : la

mise en place d'un système de gestion comportant des conséquences

envisagées, fournissant des avantages ci-après :

· Contribuer à préserver et à

constituer la mémoire de l'hôtel et en maitriser les risques et

aider à prendre de décisions en un temps voulu.

· Faciliter l'optimisation des phases de création,

de gestion et d'analyse de réservation des chambres dans l'hôtel.

Pour cela, l'élaboration et la réservation

seront alléguées.

6.

Méthodes et Techniques utilisées

6.1. Méthodes

La méthode est définie comme l'ensemble de

procédés, de moyens organisés rationnellement pour arriver

à un résultat4(*)

D'autre part, la méthode est définie comme

un ensemble d'opérations intellectuelles par lesquelles une discipline

cherche à atteindre des connaissances qu'elle poursuit et en

démontre la véracité ou la conformité à une

théorie démontrée5(*)

Pour atteindre notre objectif, nous avons recouru aux

méthodes suivantes :

v Méthode historique : permettra

de prendre connaissance de l'hôtel EUREKA de Kikwit.

v Méthode merise : nous a permis

d'entrer en phase conceptuel de manière à mettre en place un

modèle sur lequel on s'appuiera et cette modélisation consiste

à créer une présentation virtuelle de

réalités en vue de ressortir les points auxquels on

s'intéresse ;

v Méthode

structuro -fonctionnelle : Nous aidera à mieux

comprendre le fonctionnement et l'organigramme de l'hôtel EUREKA de

Kikwit.

6.2. Techniques

Une technique de recherche est un procédé

opératoire rigoureux, bien défini, transmissible, susceptible,

d'être appliqué à nouveau dans les mêmes conditions

adaptées au genre de problème et de phénomène en

cause.6(*)

Selon Wingi Martin, Une technique est un moyen, un

procédé permettant d'organiser une méthode7(*)

v Technique d'observation : celle-ci

nous a permis d'observer le fonctionnement du système de gestion.

v Technique d'interview : cette

technique nous a permis d'interroger quelques agents, les responsables de

l'hôtel EUREKA en vue d'obtenir les informations utiles à

l'élaboration de notre travail.

v Technique documentaire : nous a permis

d'être en possession de différents documents de l'hôtel

EUREKA de Kikwit.

7.

Difficultés rencontrées

Pendant la réalisation de ce travail, nous

étions butées aux multiples difficultés

suivantes :

v A notre arrivée, dans ce lieu, l'accueille

n'étais pas si facile ;

v Manque de documents nécessaires à

consulter ;

v Insuffisance et parfois le manque des moyens financiers.

8. Subdivision du travail

Hormis l'introduction et la conclusion, notre travail

comprendra trois chapitres dont nous pouvons le résumer de la

manière suivante :

Ø Le chapitre premier exposera

les considérations générales et théoriques qui nous

permettrons de mettre en place les concepts de base se rapportant avec notre

sujet d'étude.

Ø Le deuxième chapitre portera

sur l'analyse de l'existant de notre milieu d'étude.

Ø Le troisième

chapitres'attachera à la modélisation informatique qui

grâce à la méthode Merise nous aidera à faire

l'analyse détaillé de notre système d'information et

à la mise en oeuvre du système qui nous permettra de mettre en

place une base de données correspondante à notre

étude.

CHAPITRE PREMIER :

CONCEPTS DE BASE DE L'INFORMATIQUE

SECTION 1 : NOTION DU SYSTEME

D'INFORMATION

Dans cette présente section, nous allons parler du

système et de l'information de manière séparée

ensuite nous allons parler du système d'information en

générale, donner la différence qui existe entre un

système d'information et le système informatique.

I.1.1. Système

I.1.1.1.

Définition

Un système est un ensemble d'élément en

interaction dynamique, organisés en fonction d'un but commun.8(*)

I.1.1.2. Classifications des

systèmes d'une entreprise

Il existe 3 sortes des systèmes d'une

entreprise :

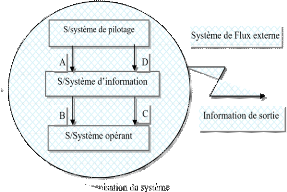

Figure

1:Structure d'un système

Figure 2: Représentation

du système

§ Système de pilotage

(décisionnel) ;

§ Système de d'information ;

§ Système d'opérant.

I.1.1.3. Fonctionnement des

systèmes d'une entreprise

1. Le système de pilotage

Le système de pilotage définit les missions et

les objectifs, organise l'emploi des moyens, contrôle les travaux. Il

assigne des objectifs à l'organisation, analyse l'environnement et le

fonctionnement interne à l'organisation, contrôle le

système opérant. Il est relié aux autres systèmes

par des flux d'informations internes.

2. Le système d'information

Le système d'information est l'ensemble des ressources

humaines, techniques et financières qui fournissent, utilisent,

compilent, traitent, et distribuent l'information de l'organisation. Il

alimente l'organisation en informations d'origines diverses (internes ou

externes). Il est la passerelle obligatoire pour toutes les informations de

l'entreprise.

3. Le système opérant

Le système opérant est l'ensemble des moyens

humains, matériels, organisationnels qui exécutent les ordres du

système de pilotage. Il assure le fonctionnement du système

global, son activité est contrôlée par le système de

pilotage.

I.1.1.4. Type de système

On peut distinguer les systèmes selon le mode de

fonctionnement et selon les domaines d'exploitation.

a. Selon le mode de fonctionnement

Ø Ouvert

Ø Fermé

Un système est dit « ouvert »

lorsqu'il peut agir sur l'environnement ou peut être influencée

par l'environnement tandis qu'un système

« Fermé » ne peut pas agir ni être

influencé par l'environnement.

b. Domaine d'exploitation

Le domaine d'application s'applique par plusieurs domaines

talque social, thermique et gestion.

Pour notre cas, nous allons parler du domaine de gestion.

Ø Domaine de la gestion

L'entreprise fonctionne suivant l'approche ouvert ou

fermé. Qu'elle soit microsystème, système, et soupa

système.

1.

« Microsystème » lorsqu'elle fait

intervenir un nombre limité des gens plus ou moins cinq membres.

2. « Système »

lorsqu'elle fait intervenir plusieurs personnes au-delà de dix

travaillants dans un service situé à un endroit (elle n'a pas de

succursale) elle est inter organisationnelle.

3. « Supra

système » lorsqu'elle est localisée dans les

endroits différentes et organisationnel engagé un nombre

considérable plus de cinq.

I.1.1.4. Caractéristiques du système

Tout objet est caractérisé par un

élément qui est différent des autres. Pour ce, un

système est caractérisé par des éléments

suivants(Jean-Chrysostome, 2019):

Ø L'identification : un

système doit se distinguer des autres,

Ø La mémorisation :

stocker pour concevoir les informations,

Ø La décision : un choix

qu'on opère entre deux propositions,

Ø L'agissement : la prise en

pratique de ce qu'on a décidé.

I.1.2. Information

Une information est un élément de la

connaissance qui doit être codée pour être traitée ou

communiquée. L'information est comme une donnée, un

renseignement au traitement, à la sauvegarde et à la diffusion.

Dans une organisation, l'information joue les rôles

ci-après :

Ø Permet d'améliorer les fonctionnements d'une

entreprise,

Ø Facilite la prise de décision.

I.1.3. Système d'information

C'est un système organisé des ressources, des

personnes, et de structures qui évoluent dans une organisation et dont

les comportements coordonnés visent à atteindre le but commun.

I.1.3.1. Types de système d'information

L'organisation comme productrice des informations, doit

recourir à un mode de gérance de ses informations dont nous

pouvons citer :

Ø Le système manuel : dont

l'homme est au centre de la récolte, de traitement, et de la diffusion

des informations ;

Ø Le système

informatique : les informations sont traitées

automatiquement par les outils informatiques.

I.1.3.2. Rôles du système d'information

1. Récolte des informations

Pour le fonctionnement, l'entreprise à besoin d'avoir

les informations, cela est normal pour la mise en place d'un système

informatique.

2. Le traitement de l'information

Lorsque l'information arrive dans une entreprise, elle doit

avoir un traitement pour permettre sa bonne utilisation.

Le système d'information assure un bon traitement de

ses informations et améliore son fonctionnement.

3. La mémorisation de l'information

L'information est comme force d'une entreprise, permet

à l'entreprise de stocker les informations après le traitement

pour avoir un bon fonctionnement de celle-ci.

I.1.3.4. La diffusion de l'information

L'entreprise a besoin d'avoir les informations et doit aussi

s'informer, c'est-à-dire, elle a besoin des informations et elle doit

s'informer aux connaissances qui viennent d'une part et d'autre.

I.1.3.5. Qualités d'un système d'information

Un système d'information des bonnes qualités

présente les éléments suivants :

Ø La facilité et la rapiditéaux

informations : un système doit être facile et

rapide. Nous devons avoir les équipements performants et qui doivent

fournir la compréhension de l'utilisateur.

Ø La fiabilité : la

pertinence des informations, le système doit être capable de

fournir les informations, la maintenance doit être faite qu'à

dehors des heures de services, ça mettra un travail de qualité et

qui va permettre l'avancement de l'entreprise.

Ø La sécurité : le

système d'information qui est automatisé, doit être capable

d'assurer la sécurité de ses informations et ça permettre

qu'aux concernés.

I.1.3.6. Système informatique

C'est un ensemble des matériels et des méthodes

permettant de traiter rationnellement les informations. Autrement dit, il est

un ensemble d'application informatique qui gère le système

d'information tout en exécutant et contrôlant des taches.

SECTION 2 : NOTION DE LA BASE

DE DONNEES

I.2.1. Définition de la

base de données

Une base de données (son abréviation est BD, en

anglais DB data base) est une entité dans laquelle il est possible de

stocker des données de façon structurée et avec le moins

de redondance possible. Ces données 10(*)doivent pourvoir être utilisées par des

programmes, par des utilisateurs différents.

Ainsi, la notion de base de données est

généralement couplée à celle de

réseau, afin de pouvoir mettre en commun ces

informations, d'où le nom de base de donnée. On parle de

génération du système d'informations, pour designer toute

la structuration regroupant les moyens mis en place pour pouvoir partager des

données

Elle aussi définie comme est un ensemble des

données structurées (organisées) qui sont fiable,

cohérentes, et partageant entre utilisateurs ayant besoins des

informations différentes.

I.2.2. Avantages d'une base de

Données

Une base de données permet de mettre les données

à la disposition des utilisateurs pour effectuer les opérations

suivantes :

Une consultation ;

Une saisie ;

Une mise à jour ;

I.2.3. Caractéristique de

la Base de Données

Une base de données répond aux trois

critères :

Ø La non-redondance : Ce terme

interdit à la base de données de contenir les informations

répétitives, c'est-à-dire, qu'une information doit se

figurer qu'une et une seule fois dans la base de données ;

Ø L'exhaustivité : Ce

terme permet à remplir toutes les informations nécessaires enfin

répondre aux besoins des utilisateurs. A cet effet, nous pouvons

définir une base de données comme un ensemble de fichiers, de

requetés, formulaires, de modules, des états gérés

par un système de gestion de base de données ;

Ø La structuration : C'est terme

fait allusion à la condition de stockage des informations et la

manière dont ces dernières seront utilisées. Donc, il

s'agit de l'organisation des informations dans la base de données.

Elle est aussi définie comme étant un grand

fichier dans lequel on retrouve des petits fichiers ayant lien entre eux,

renferment les informations nécessaires et non répétitives

et permettant à plusieurs d'y accéder simultanément.

Nous pouvons encore dire qu'Une base de données est un

ensemble d'information ou de données répondant aux

critères d'exhaustivités, de la non-redondance et de la

structuration.

Une base de données est une collection des fichiers

reliés par le pointeur multiple aussi cohérent entre eux que

possible, organisé de manière à répondre

efficacement à une variété de question. Une base de

données consiste à une collection de données persistantes

utilisées par des systèmes d'application de certaines

entreprises.

I.2.4. Système de Gestion

des Bases de Données(SGBD)

1.

Définition

Un SGBD est un outil permettant de

créer la structure de la base d'insérer, modifier, de rechercher

efficacement des données spécifiques dans un grand nombre

d'informations(Jean-Chrysostome, 2019).

C'est une interface des utilisateurs et de mémoire

secondaire qui facilite le travail des utilisateurs en leur donnant l'illusion

que toute l'information est comme ils la souhaitaient.

En bref, un système de gestion de base de

données est un ensemble des logiciels permettant la mise à jour

de données en assurant leurs contrôles et leurs diffusions entre

plusieurs utilisateurs.

2. Fonction d'un

SGBD

Un SGBD est composé des trois

couches :

Ø Le système de gestion de

fichier : Il gère le stock physique des

informations.11(*)

Ø Le système de gestion de base de

données interne : Il gère les liens et

l'accès rapide aux données.

Ø Le système de gestion de base de

données externe : Il se charge de la présentation

et de la manipulation de données.

3. Typologie de

SGBD

Il existe actuellement plusieurs types des bases de

données, entre autres :

a. Modèle

hiérarchique

Figure 3:Modèle hiérarchique

Les données sont classées

hiérarchiquement selon une arborescence descendance, ce modèle

utilise des pointeurs entre les différents enregistrements. Il s'agit du

premier modèle de base de données. Dans ce modèle, chaque

noeud ou segment (sauf la racine) possède un seul père.

L'accès est donc unique.

b. La base de données

réseau

Comme le modèle hiérarchique, ce modèle

utilise les pointeurs vers les enregistrements. Toutefois la structure n'est

plus forcément arborescente dans le sens descendant. Chaque noeud ou

segment sauf la racine peut posséder plusieurs pères,

l'accès est multiple.

Figure 4: Modèle Réseau

c.

Modèlerelationnel

SGBDR (Système de gestion de base de données

relationnel). Les données sont enregistrées dans des tableaux)

deux dimensions (lignes et colonnes). La manipulation de ces données se

fait selon la théorie mathématique des relations. Chaque

élément est en liaison avec un nombre indéfini d'autres

éléments, les chemins d'accès sont définis par des

coordonnées (lignes, colonnes).

Tableau 1:Modèle relationnelle

d. Modèle

déductif

Les données sont représentées sous forme

des tables, mais leur manipulation se fait le calcul des prédicats.

e. Modèle

objet

(SGBDO, système de gestion de base de données

objet) les données sont stockées sous forme d'objet,

c'est-à-dire des structures appelées classes, présentent

des données membres qui sont les champs, c'est-à-dire des

instances des classes et des méthodes qui sont des procédures.

Figure

5:Modèle objet

SECTION 3 : CONCEPTS

RELATIFS AU SUJET

Ø La Conception : est la formation

d'une représentation, d'un concept, d'une idée, d'une opinion

dans l'esprit. Résultat de cette activité (Agent-Lepansion).

Ø La Réalisation : action de

faire passer dans le fait, de réel actif (Le Robert/SEJER, 2005)

Ø Système : C'est un ensemble

d'élément en interaction dynamique structuré poursuivant

un but commun. (Joël de ROSNAY)

Ø Information : En informatique,

l'information est une donnée ou un ensemble de données fournies

sur un support.

Ø Système d'information

informatisée : Selon notre connaissance en domaine de la

science informatique, nous avons compris qu'un système

informatisé n'est rien d'autre que le traitement des informations d'une

façon automatique.

Ø La gestion : est une action de

gérer, d'administrer, de coordonner, de diriger, de décider et

de contrôler les différentes activités d'une entreprise

pour son fonctionnement.

Ø Gérer : C'est

maitrisé et contrôler le flux par le contrôle de gestion

CHAPITRE DEUXIEME :

ANALYSE DE L'EXISTANT

II.1. Historique

Eureka c'est un hôtel crée en 2019 son

propriétaire est EZOKA KITENGIE

Dirigé par Hugues EZOKA, cet hôtel a 12 chambres et

2 appartements, toutes les chambres sont bien équipées en

meubles, douches et salles de bains à l'intérieur.

II.2. Situation

Géographique

L'hôtel Eureka est limité :

· A l'Est par la paroisse BAKANDJA

· A l'Ouest par rivière ZINDA

· Au sud par l'aérodrome

· Au nord par camps EBEYA

II.3. Mission de

l'Hôtel

Eureka a été créer pour aider des

passager ou des touristes qui sont entré de passer de bien passer leurs

séjours en paix, est aussi aider la population de la ville de ce loger

II.4. Objet

Notre objectif Premièrement pour investir dans la ville

de Kikwit, et créer de l'emploi pour les jeunes ensuite aider les

personnes venant de l'extérieur de la ville à trouver des places

pour leurs séjours et ceux vivant dans la ville à trouver un

endroit de repos.

II.5. Statut juridique

L'Eureka a été créé le 22

décembre 2019 et enregistré sous le folio 37515 - 37516 volumes

XXI de l'acte notarié du 17 Mai 2021.

II.6. Organisation

structuro-fonctionnelle

II.6.1. Organigramme

COMPTABLE

HEBERGEMENT

CAISSE

MAINTENANCE

RESTAURANT

GERANT

RECEPTION

Figure 6: Organigramme de

l'entreprise

II.6.2. Description

1. Gérant :

Ce lui qui supervise aussi bien le domaine administratif, la

gestion, la comptabilité, que la sécurité, les temps de

travail etc........

2. Portier de l'hôtel :

Ce lui qui garde le pote pour ouverture et la fermeture

3. Conciergerie de l'hôtel :

Lui et là pour accueillir, de renseigner et de

conseiller la clientèle tout au long de son séjour à

l'hôtel

4. Responsable de l'entretien de

l'hôtel :

Ce lui qui prend le soin de l'entreprise de coter

propriété

5. Chef de réception :

Au-delà de l'accueil, le chef de la réception

exerce d'autre fonction, telles que l'administration commerciale ; la

coordination ; la formation

S'agissant notamment de :

Ø L'accueil, il supervise le service de la

réception chargé d'accueillir les clients et reçoit

personnellement les plus important d'entre eux (VIP) les orientes vers le resto

et bar. C'est à lui que revient entre - autres charges de faire visiter

les installations de l'entreprise aux personnes susceptibles d'être

intéressées ;

Ø L'Administratif : le Chef est appelé

à s'assurer la bonne exécution de différentes tâches

par ses collaborations ; à dresser les horaires de son

personnel ; à décider de l'immobilisation des chambres pour

cause des travaux ; à établir des statistiques et des

états de prévision d'occupation ;

Ø L'Administration Commerciale :Etant donné

que les recettes des chambres constituent la principale source de revenus de

l'hôtel, dans la tâche il est tenu à réaliser le

contrôle adéquat afin de vérifier si la note de

l'hôtel correspond bien aux locations effectives.

6. Coordination :

Ce rôle lui permet d'entretenir les relations avec la

gouvernante ou Chef d'étage pour la location des chambres,

apprêter les chambres destinées aux VIP décide des travaux

à effectuer dans certaines unités locatives (chambres, suite), le

Chef de Cuisine dans le cadre de l'élaboration ou composition des menus,

de la détermination du nombre de repas et petit déjeuner à

préparer par jour.

II.7. Analyse de

l'existant

Cette partie nous permettra de mieux comprendre l'organisation

pour arriver à déduire si possibilité il y a, d'apporter

des modifications au système de gestion actuel et si oui, savoir si

c'est où exactement ou à quel niveau ces modifications doivent

être apportées.

II.7.1. Analyse de moyen de l'existant

Pour atteindre ces objectifs, l'Hôtel Eureka utilise un

ensemble des moyens dont deux nous intéressent :

Ø Matériels

Ø Humains

Pour ne pas étudier la société dans son

ensemble, nous nous sommes limités dans l'espace au service de

Réception des clients.

II.7.1.1. Moyen Matériel

L'Hôtel Eureka à travers son service de

réception utilise les matériels suivants pour

l'hébergement ainsi la saisi des rapports :

Ø Ordinateurs

Ø Imprimantes

Ø Stylo

Ø Cahier registre

II.7.1.2. Moyen Humain

En rapport avec le moyen humain, l'hôtel Eureka emploie

du personnel qualifié de niveau d'étude diverse pour

réaliser ces opérations.

II.7.2. Analyse des documents

utilisés

1. Bon d'entrée caisse

Ø Rôle :

Ce document permet aux clients et tous ceux qui vont pour

déposer d'en procurer pour preuve qu'ils ont versé l'argent

à la caisse.

Ø Modèle

Figure 7:Modele de bon de

versement

Ø Dictionnaire de données

Tableau 2:Dictionnaire de

données bon de versement

|

N°

|

Rubriques

|

Type

|

taille

|

|

1

|

Numéro

|

Entier

|

-

|

|

2

|

Montant en chiffre

|

Entier

|

-

|

|

3

|

Montant en lettre

|

Texte

|

255

|

|

4

|

Date

|

Date

|

-

|

|

5

|

Compte

|

Texte

|

25

|

|

6

|

Libelle

|

Texte

|

50

|

|

7

|

Montant

|

Entier

|

-

|

|

8

|

Nom

|

Texte

|

25

|

II.7.3. Narration

A son arrivée, le client s'adresse à la

réception pour faire part de ses besoins en termes de la chambre. Le

réceptionniste remplit les identités du client dans un bon

appelé Registre et reçoit le frais payé par le client, le

document qui sera ensuite transférer chez l'hébergeur pour amener

le client dans sa chambre.

Après paiement de la chambre, le rapport sera ensuite

envoyé au gérant muni du reçu de paiement qui sera

destiné pour archivage.

.7.3.1. II Flux d'information

Figure 8:Schema de flux d'information

Caissier

Hébergeur

Client

Réceptionniste

II.7.3.2. Schéma de circulation des

informations

Tableau 3:Schema de circulation

des informations

|

Client

|

Réceptionniste

|

Hébergeur

|

Caissier

|

|

100

|

200

|

300

|

400

|

201

101

UT1

102

401

301

101

UT2

UT4

101

UT2

101

II.8. Critique de l'existant

L'analyse du système existant nous a permis de formuler

quelques critiques dans la gestion de client au sein de l'hôtel

Eureka. Ces critiques présentent les points forts comme faibles

du système de gestion de ladite entreprise.

Les points forts énumérés lors de cette

analyse sont :

Ø L'entreprise dispose d'une réception pour

servir les clients

Ø La société emploie un personnel

doté d'une moralité et compétence remarquable qui permet

aux clients de se sentir à l'aise.

Ø L'accueil des clients est vraiment impeccable

Ø La sécurité des biens des faibles est

assurée par les agents de sécurité de l'entreprise.

Les points faibles remarqués, hormis ceux

identifiés comme forts, dans la gestion en matière de

l'hébergement se résument de la manière suivante :

Ø Le temps d'attente est considérable pour

être servi, car il est dans la plupart des cas une file d'attente un peu

longue faute du temps qu'un client passe à la réception pour

être servi.

Ø La sécurité de données ne pas

vraiment garantie car aucun plan ou aucune stratégie de sauvegarde de

données n'est mise en oeuvre.

Ø Difficulté de retrouver l'information

classée dans des fardes chemises dont l'obligation de chercher les

mêmes informations à partir de celles archivées.

II.9. Proposition de la

solution

Compte tenu des tous ces problèmes soulevés lors

de l'analyse critique qui empêche une gestion optimale du processus de

l'hébergement, nous proposons la solution relative à la mise

oeuvre d'une base de données pouvant enregistrer toutes les

données relatives avec notre gestion.

Cette solution facilitera :

Ø Assurer l'intégrité de données

car seuls les utilisateurs ayant le droit d'accès pourront

accéder aux données.

Ø La disponibilité de données à

partir d'une solution de sauvegarde en cas de panne du serveur.

Ø L'utilisation de la base de données

grâce aux interfaces Homme-machine

Conclusion partielle

Cette analyse effectuée au sein de l'entreprise faisant

office de notre champ d'étude qui nous a amenée à

critiquer le système existant qui nous a ensuite conduit à une

proposition de la solution informatique consistant à la mise en oeuvre

d'un système de gestion de client de l'hôtel Eureka.

Cette solution résoudra les problèmes de gestion

que rencontre l'Hôtel Eureka en matière de la gestion de client

dont le chapitre suivant sera consacré à la modélisation

puis à l'implémentation du nouveau système.

CHAPITRE TROISIEME :

MODELISATION ET 12(*)IMPEMENTATION

Section 1.

MODELISATION

Merise est une méthodologie de modélisation

à usage général dans le domaine du développement de

systèmes d'information, du génie logiciel et de la gestion de

projet. Introduit pour la première fois au début des

années 1980, il était largement utilisé en France. Il a

été développé et perfectionné à un

point tel que la plupart des grandes organisations gouvernementales,

commerciales et industrielles françaises l'ont adopté.

Merise procède à un traitement

séparé des données et des processus, où la vue des

données est modélisée en trois étapes: de la

conception à la physique en passant par la logique. De même, la

vue axée sur les processus passe par les trois étapes

conceptuelle, organisationnelle et opérationnelle. Ces étapes du

processus de modélisation sont parallèles aux étapes du

cycle de vie: planification stratégique, étude

préliminaire, étude détaillée,

développement, mise en oeuvre et maintenance.

Elle est basée sur le modèle

entité-relation. En utilisant Merise, vous pouvez

concevoir des tables avec des relations pour créer une base de

données relationnelle.

Merise signifie Méthode

d'Étude et de Réalisation Informatique par les Sous-Ensembles ou

pour les Systèmes d'Entreprise.

La méthode Merise a comme objectif

d'aider et de guider les concepteurs les dans leurs phases d'analyse, de

conception et le développement de l'application.

III.1.1. Le modèle

conceptuel de données (MCD)

Le modèle conceptuel des données est une

représentation statique du système d'information de l'entreprise

qui met en évidence sa sémantique

III.1.1.1. Objectif du MCD

Ø Il a pour but d'écrire de façon

formelle les données qui seront utilisées par le système

d'information.

Ø Il s'agit donc d'une représentation des

données, facilement compréhensible.

Ø Le formalisme13(*) adopté par la méthode Merise pour

réaliser cette description est basé sur les concepts «

entité-association ».

III.1.1.2. Définition des concepts

Ø ENTITE : Une entité est un

objet abstrait ou concret de l'univers du discours.

Ø IDENTIFIANT: C'est une

propriété particulière de l'entité ;

représentation de l'une des occurrences de l'entité ou de

l'association.

Ø ASSOCIATION (RELATION) : Une

association est un lien sémantique entre plusieurs entités

indépendamment de tous traitements.

Ø OCCURRENCE D'UNE ENTITE: Une

occurrence ou Tuple est une réalisation particulière de

l'entité ou un exemplaire de l'entité.

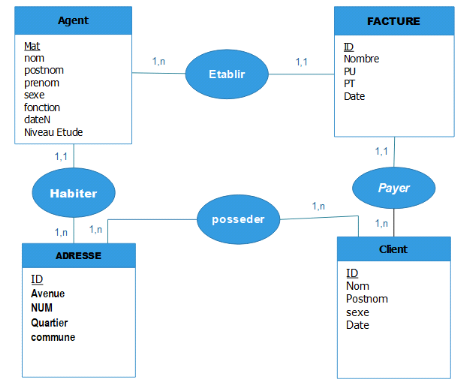

III.1.1.3. Recensement des entités

Dans le cadre de ce travail, nous avons recensé les

entités suivantes :

Ø Agent

Ø Facture

Ø Client

Ø Adresse

III.1.1.4. Recensement des relations

Les relations suivantes ont été

trouvées :

Ø Etablir

Ø Habiter

Ø Payer

Ø Posséder

III.1.1.5. Règles de gestion

Ø Un Agent peut établir une ou plusieurs factures,

alors qu'une facture est établie par un et un seul Agent

Ø Un Agent possède une et une seule Adresse, alors

qu'une Adresse peut posséder un ou plusieurs Agents

Ø Un Client paie une ou plusieurs fois la facture, alors

qu'une facture est payée pour un et un seul Client

Ø U14(*)n client habite une et une seule adresse, une adresse

est habitée par un ou plusieurs clients.

III.1.1.5. Présentation du MCD

Figure 9:Modele Conceptuel de

données

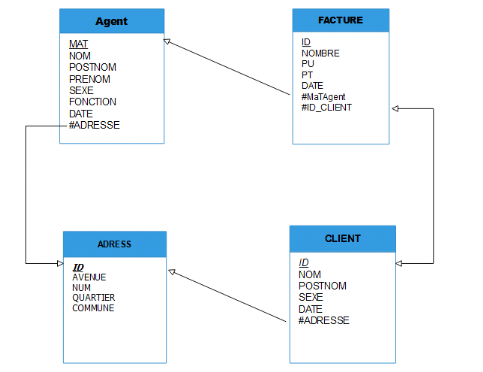

III.1.2. Modèle logique

de données

Formalisme des tables logiquesest toujours basé sur un

MCD donné, Un MLD est essentiellement composé de tables logiques

reliées entre elles par des flèches.

III.1.2.1. Règles de transformation du MCD au

MLD

1. Toute entité est transformée en table. Les

propriétés de l'entité deviennent les attributs de la

table. L'identifiant de l'entité devient la clé primaire de la

table.

2. Transformation des relations binaires du type (0, n)

À (0,1) Afin de représenter la relation, on duplique la

clé primaire de la table basée sur l'entité à

cardinalité (1,n) dans la table basée sur l'entité

à cardinalité (x, 1). Cet attribut est appelé clé

étrangère.

Transformation des relations binaires du type (1, n) À

(1,n), On crée une table supplémentaire ayant comme clé

primaire une clé composée des clés primaires des 2 tables.

Lorsque la relation contient elle-même des propriétés,

celles-ci deviennent attributs de la table supplémentaire. Une

propriété de la relation qui est soulignée devra

appartenir à la clé primaire composée de la table

supplémentaire

Transformation des relations ternaires On crée une

table supplémentaire ayant comme clé primaire une clé

composée des clés primaires de toutes les tables reliées.

Cette règle s'applique de façon indépendante des

différentes cardinalités. Lorsque la relation contient

elle-même des propriétés, celles-ci deviennent attributs de

la table supplémentaire. Une propriété de la relation qui

est soulignée devra appartenir à la clé primaire

composée de la table supplémentaire.

III.1.2.2. Représentation du MLD

Figure 10:Modele Logique de

données

III.1.3. Modèle

Conceptuel de Traitement

Le modèle conceptuel de traitement ou MCT permet de

représenter de façon schématique l'activité d'un

système d'information sans faire référence à des

choix organisationnels ou des moyens de l'exécution, c'est-à-dire

qu'il permet de définir simplement ce qui doit être fait, mais il

ne dit pas quand, comment ni où ...

III.1.3.1. Définition des Concepts15(*)

Ø Evénement

Evènement

Figure

11:Evènement

Un évènement représente un changement

dans l'univers extérieur au système d'information, ou dans le

système d'information lui-même.

Ø Processus

C'est un sous ensemble des activités de l'entreprise,

cela signifie que l'activité d l'entreprise est constitué d'un

ensemble de processus.

Un processus est lui-même composé de traitement

regroupé en ensemble appelé opération.

Ø Opération

C'est un ensemble des actions exécutées par le

système suite à un évènement, ou une jonction des

évènements, cet ensemble des actions est interruptible

c'est-à-dire que les évènements ne sont pas pris en compte

(ils ne sont pas forcément ignorés pour autant) tant que

l'opération n'a pas été accomplie.

Ø Synchronisation

Elle est une condition booléenne sur les

événements contributifs devants déclenché une

opération. Il s'agit donc des conditions au niveau des

évènements régis par une condition logique

réalisée grâce aux opérateurs : ET, OU et

NON

III.1.3.2. Présentation du MCT

Argent

Client

Et

|

OP : réservation chambre

|

|

§ Vérifier l'argent

§ Vérifier de la chambre

|

|

Ok

|

Ko

|

Refis

Effectué

|

OP : de logement

|

|

§ Vérifier réservation

§ Comparer l'identité

|

|

Ok

|

Ko

|

Toujours Effectué

Figure 12:Modele conceptuel de

traitement

III.1.4. Modèle

Physique de données

Il consiste à implémenter une base de

données dans un SGBDR. Le langage utilisé pour ce type

d'opération est le SQL Data Définition Language (Langage de

définition des données).

Ø CREATE : Créer

Ø ALTER : Modifier

Ø DROP : Supprimer

CREATE DATABASE GestionEureka ;

CREATE TABLE AGENT(

Mat varchar(10) PRIMARY KEY,

Nom varchar(25) not null,

Postnom varchar(25) not null,

Prenom varchar(25) not null,

Sexe CHARACTER(8) not null,

Fonction varchar(50) not null,

DateNaiss varchar(20) not null,

IdAdress int(4) not null

) ;

CREATE TABLE Adresse(

Id int(4) AUTO_INCREMENT PRIMARY KEY,

Avenue varchar(30) not null,

Num varchar(10) not null,

Quartier varchar(30) not null,

Commune varchar(30) not null

);

CREATE TABLE CLIENT(

Id int(4) not null,16(*)

Nom varchar(25) not null,

Postnom varchar(25) not null,

Prenom varchar(25) not null,

Sexe CHARACTER(8) not null,

Profession varchar(50) not null,

DateNaiss varchar(20) not null,

IdAdress int(4) not null

);

CREATE TABLE FACTURE(

Id int(4) PRIMARY KEY AUTO_INCREMENT,

NbrJr int(4) not null,

PrixJ double not null,

PrixT double not null,

dateP varchar(25) not null,

DateEntree varchar(20) not null,

DateSortie varchar(20) not null,

MatAgent varchar(10) not null,

IdClient int(4) not null

)

ALTER TABLE agent ADD FOREIGN KEY(IdAdress) REFERENCES

Adresse(Id)

ALTER TABLE Client ADD FOREIGN KEY(IdAdress) REFERENCES

Adresse(Id)

ALTER TABLE facture ADD FOREIGN KEY(IdClient) REFERENCES

client(Id);

ALTER TABLE facture ADD FOREIGN KEY(MatAgent)

REFERENCES MatAgent(Mat)

Conclusion partielle

Section 2. 17(*)IMPLEMENTATION

III.2.1. Présentation

des outils

1. Wampserver

Wampserver est une plateforme de développement Web de

type WAMP, permettant de faire fonctionner localement des scripts PHP.

Wampserver n'est pas en soi un logiciel, mais un environnement comprenant trois

serveurs, un interpréteur de script, ainsi que phpMyAdmin pour

l'administration Web des bases MySQL.

Figure 13:Serveur Local de base

de données

2. Netbeans

NetBeans est un

environnement

de développement intégré (EDI), placé

en

open

source par

Sun en

juin 2000 sous

licence CDDL (

Common

Développent and Distribution License) et

GPLv2.

En plus de

Java, Netbeans

permet la prise en charge native de divers langages tels le

C, le

C++,

le JavaScript,

le

XML,

le Groovy,

le PHP et

le HTML,

ou d'autres (dont

Python et

Ruby) par l'ajout de

greffons. Il offre toutes

les facilités d'un IDE moderne (

éditeur

avec coloration syntaxique, projets

multi-langage,

refactoring,

éditeur graphique d'interfaces et de pages Web).

Figure 14:Interface de développement

Intégré de JAVA

3. JAVA

Java est un

langage

de programmation de haut niveau

orienté

objet créé par

James

Gosling et

Patrick Naughton,

employés de

Sun Microsystems,

avec le soutien de

Bill Joy (cofondateur

de

Sun

Microsystems en

1982), présenté

officiellement le

23

mai

1995 au

.SunWorld

La société Sun a été ensuite

rachetée en 2009 par la société

Oracle qui

détient et maintient désormais

Java.

Une particularité de Java est que les logiciels

écrits dans ce langage sont

compilés vers

Un code intermédiaire formé de

byte code qui peut

être exécutée dans une

machine

virtuelle Java (JVM) en faisant abstraction du

système

d'exploitation.

Java permet de développer des applications

client-serveur.

Côté client, les

applets sont

à l'origine de la notoriété du langage. C'est surtout

côté serveur que Java s'est imposé dans le milieu de

l'entreprise grâce aux

servlets, le pendant

serveur des applets, et plus récemment les JSP (Java Server) qui peuvent

se substituer à

PHP,

ASP et

ASP.NET.

Figure 15:Langage de

programmation Utilisé

4. SQL

Le SQL (Structured Query Language)

est un langage permettant de communiquer avec une base de données. Ce

langage informatique est notamment très utilisé par les

développeurs web pour communiquer avec les données d'un site web.

SQL.sh recense des cours de SQL et des explications sur les principales

commandes pour lire, insérer, modifier et supprimer des données

dans une base.V

Figure 16:langage de base de

données structurées

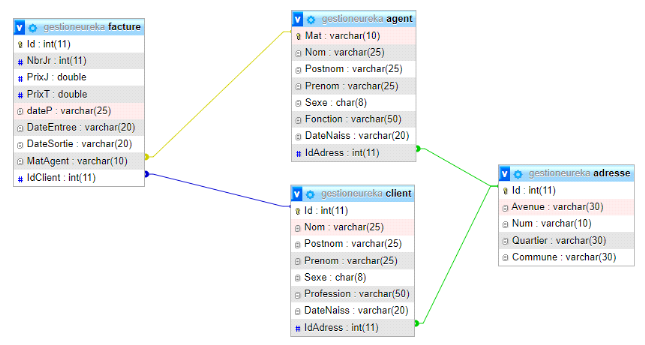

III.2.2. Présentation

de la Base de données

Figure 17:Table de la Base de

données

III.2.3. Présentation

des interfaces graphiques

Comme présenté ci-haut les tables de notre base

de données, dans cette partie, Nous allons présenter les

interfaces graphiques de notre système mis en place, cela permettra

à celui qui va lire ce travail scientifique de se rendre compte de tous

ce que nous avons réalisé et la solution proposée.

Notre système consiste à gérer les

clients dans un hôtel dont nous avons choisis l'hôtel eurêka

comme notre milieu d'étude, ainsi la solution proposée fonctionne

de la manière suivante :

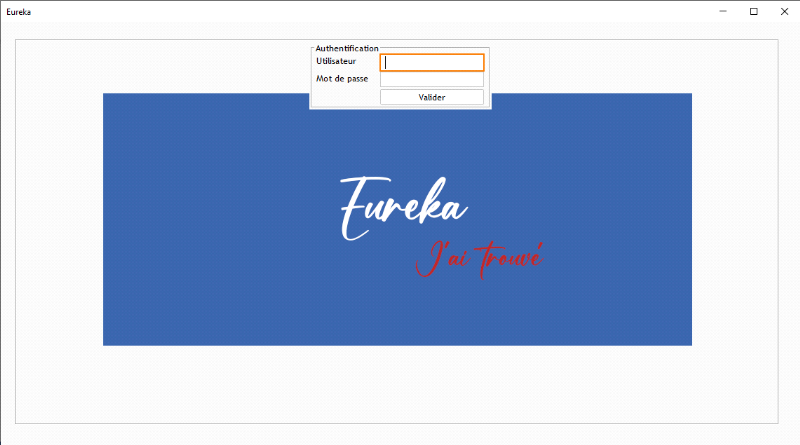

Sur la figure suivante, nous avons donné la

possibilité à notre application de faire le chargement pendant

quelques secondes, juste après, il va nous envoyer à l'interface

d'authentification.

Figure 18:Interface de

chargement de l'application

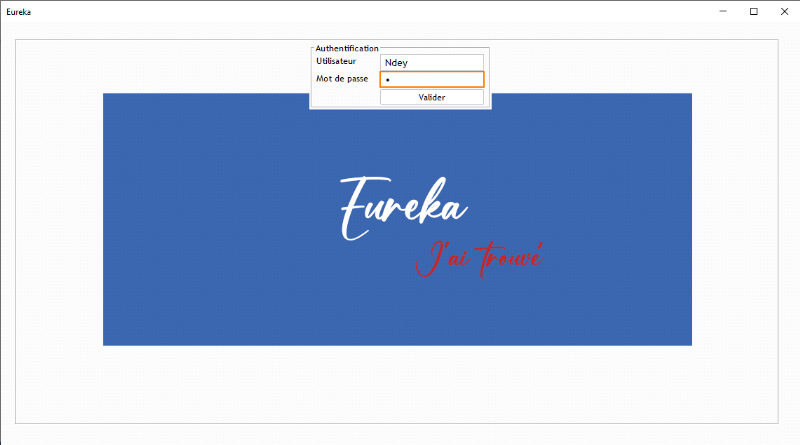

Apres le chargement, l'utilisateur va devoir saisir son code

secret, pour lui permettre d'accéder, dans le reste des composants de

notre application, en d'autre terme, c'est l'interface qui assure la

sécurité de notre application, elle se présente comme

suite :

Figure 19:Interface

d'authentification

L'utilisateur rempli le formulaire d'authentification, ensuite

va cliquer le bouton de validation pour que le système vérifie

l'authenticité des données saisies, si réellement cela

existe dans la base de données.

Figure 20:Exemple

d'authentification

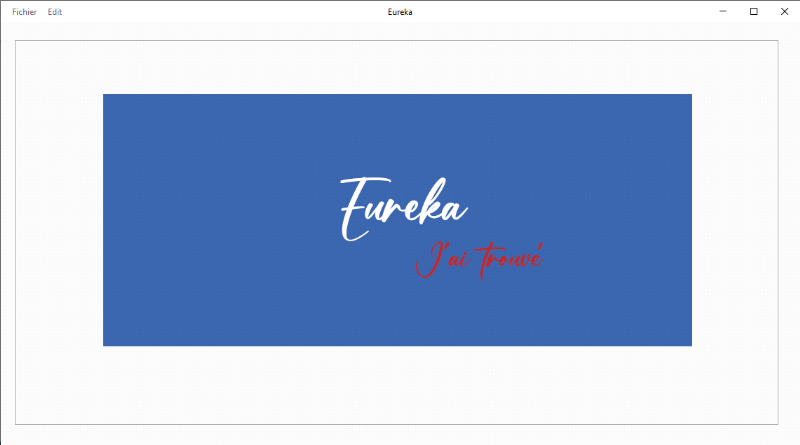

Une fois que les informations vérifiées sont

correctes, le système va nous envoyer dans la page d'accueil de cette

application.

Sur la page d'accueil, nous avons placé les menus qui

permettent à l'utilisateur de bien manipuler notre application.

Figure 21:Interface

d'accueil

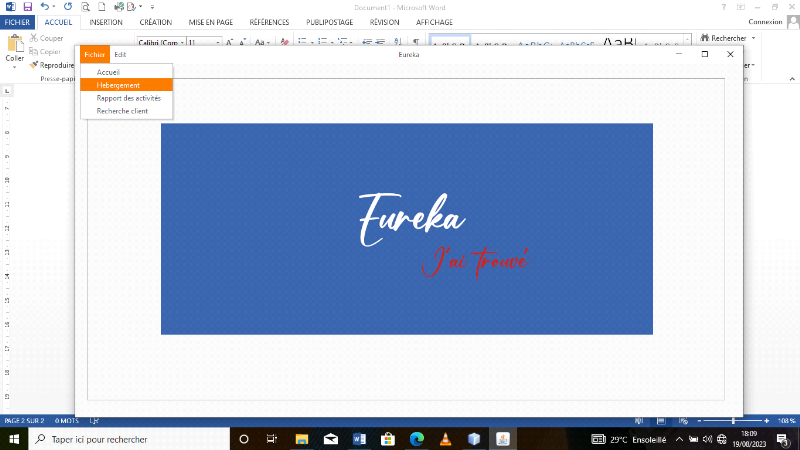

L'interface suivante, nous montre les menus de notre

application, pour afficher le menu, il faut cliquer sur la barre de menu, sur

fichier ainsi les menus de l'application va apparaitre.

Figure 22:Les menus de

l'application

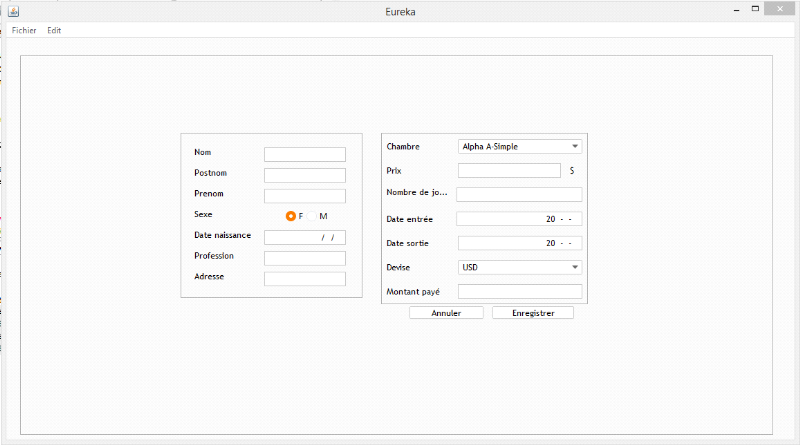

Si l'utilisateur veut enregistrer un nouveau client, il va

cliquer sur le menu hébergement, l'interface suivante :

Figure 23:Formulaire

d'hébergement

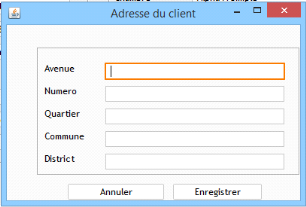

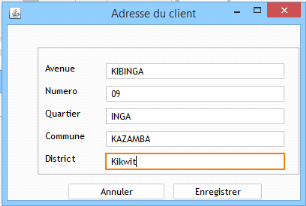

Vous allez commencer à enregistrer les informations sur

le client, ensuite vous allez remarquer une nouvelle interface apparaitre,

cette nouvelle c'est pour enregistrer l'adresse du client et une fois le

formulaire est rempli vous pouvez maintenant enregistrer et pour suivre

l'enregistrement du client comme présente les interfaces

suivantes :

Figure 24:Formulaire

d'authentification

Figure 25:Formulaire d'adresse

rempli

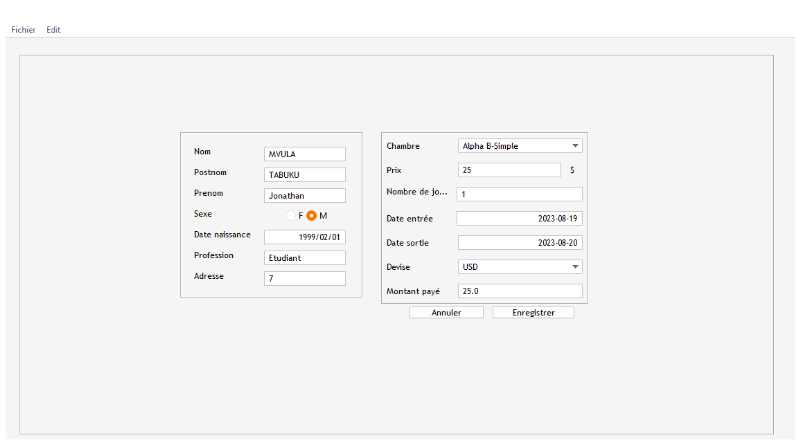

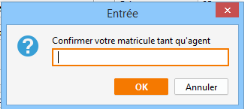

Une fois le formulaire d'enregistrement du client est rempli,

l'utilisateur va cliquer sur le bouton enregistrer pour envoyer les

informations saisies dans la base de données, une boite va s'afficher

(figure 27) pour demander à l'utilisateur de saisir à nouveau son

matricule, ce juste pour confirmer qu'il s'agit d'un agent de l'hôtel.

Les informations envoyées seront également

imprimées automatiquement, qui sera comme la facture de la personne qui

sera logé.

Figure 26:Formulaire du client

rempli

Figure 27:Boite de

confirlmation de l'agent

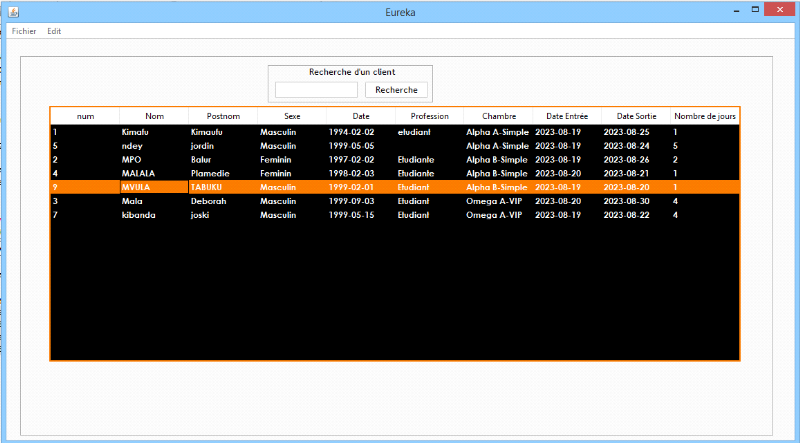

L'utilisateur peut encore chercher les informations d'un

client qui existe dans la base de données de l'hôtel, pour

ça, il va saisir son nom et cliquer sur le bouton recherche.

Figure 28:Tableau de

données

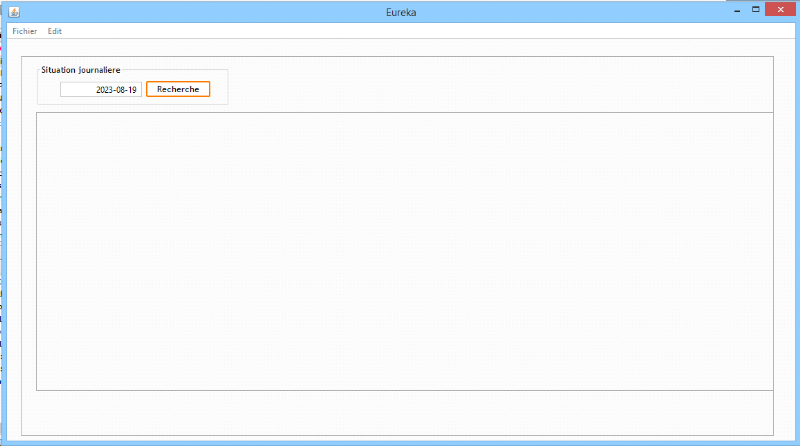

Dans l'autre module, nous prevoyons les etats de sorties

à A4 qui seront utilisées pour imprimer les rapports, si cela est

voulu sur papier en dur.

Figure 29:Formulaire de

rapport

III.2.4. Présentation

des codes sources

package CONNEXION;

import java.sql.*;

import javax.swing.JOptionPane;

public class Connecter {

public Connection con = null;

private Statement etat = null;

public ResultSet Rs = null;

String Pw = "";

String User = "";

public Connecter() {

try {

Class.forName("com.mysql.jdbc.Driver");

con =

DriverManager.getConnection("jdbc:mysql://localhost:3306/eureka", "root",

"");

etat = con.18(*)createStatement();

} catch (Exception e) {

// JOptionPane.showMessageDialog(null, "Erreur suite

à la base de données non allumée" + chaks.getMessage(),

"Erreur base de données", JOptionPane.INFORMATION_MESSAGE);

}

}

public void Miseàjour(String req) {

try {

etat.executeUpdate(req);

} catch (Exception e) {

JOptionPane.showMessageDialog(null, "Echec lors de la

mise à jour à la base de données\n" + e.getMessage(),

"Erreur", JOptionPane.INFORMATION_MESSAGE);

}

}

public void Resultat(String req) {

try {

Rs = etat.executeQuery(req);

} catch (Exception e) {

JOptionPane.showMessageDialog(null, "Echec lors de la

recherche de données\n" + e.getMessage(), "Erreur",

JOptionPane.INFORMATION_MESSAGE);

}

}

}

Conclusion

générale

Notre étude était centrée sur

« la Conception d'un système information informatisé

pour la gestion des clients dans un hôtel. Cas de l'HOTEL

EUREKA ».

L'objectif fixé était de concevoir et de

réaliser un système d'information informatisé capable de

gérer avec la fiabilité et rendre l'ancien système de

réservation de chambre rapide.

Au cours de nos investigations, plusieurs difficultés

ont été relevées auxquelles, nous avons retenu :

Ø Le gaspillage du temps lors du traitement des

opérations des clients, au remplissage du bulletin d'inscription de

l'hôtel ;

Ø L'élaboration des factures avec des erreurs

des calculs quelque fois horizontaux et verticaux ;

Ø Lenteur dans l'élaboration des rapports

journaliers, mensuels et annuels demandés

Ø La difficulté de retrouver les documents suite

au classement manuel

Ø L'impossibilité d'impression des états

d'analyse de la performance de l'organisation être autre la facture,

fiche de recette mensuelle à l'hôtel.

En examinant ces questions, nous avons proposé deux

solutions mais nous avons opté pour la solution informatique car

Aujourd'hui la technologie fait partie des moyens de sécurité les

plus efficaces pour interconnecter les différents bureaux travaillant en

synergie.

Pour matérialiser notre hypothèse, nous avons

utilisés les langages et les outils suivants :

Ø Le langage de programmation Java

orienté

objet créé par

James

Gosling et

Patrick Naughton,

employés de

Sun Microsystems,

avec le soutien de

Bill Joy avec son IDE

netBeans et le SGBD MySQL pour la gestion des données.

Toutes fois dans l'ensemble nous

pouvons signaler, Avec sincérité que nous n'avons pas atteint la

perfection, ce la raison Pour laquelle nous recommandons aux autres chercheurs

d'apporter leurs spécialités pour que ce travail soit plus

excellent.

Bibliographie

Ouvrage

Ø ALTHUSER L., Pour max, éd. Maspero, paris 1975,

p.38

Ø CHEVALIER, B. et OSHAKD. Introduction à la

science administrative, éd. Dalloz, paris 1974, p.74.

Ø PINTO. R., méthodes des sciences sociales,

éd. Dalloz, paris, p.209.

Ø René Colletti, Arnold Rochfeld, notes de cours

Merise p.4.

Ø Notes des cours

v Mayoko J., cours de methodes d'analyse informatique, G3 ISTCK,

2022-2023, inedit

v Chadrack L, cours méthode d'analyse informatique G2

à ISTCK 2022.

v Cours I.R.S dispensé par A. kapumba à ISTCK

kkt.2022

v Notes de cours de Martin L. M.R.S, G2 IG, ISTCK/Kikwit,

2021-2022.

v Ass KISAMBU grace notes de cours technique de la base de

données, G3 IG, 2023, p.3, inédite

Site internet

Ø

https://fr.wikipedia.org/wiki/Client-serveur

Ø

www.developpez.net

Table des

matières

Table des matières

Epigraphe

i

Dédicace

ii

Remerciements

iii

Liste des sigles et Abréviations

iv

Liste des Figures et Tableaux

v

INTRODUCTION GENERALE

1

1. Généralités

1

2. État de la question

1

3. Problématique

2

4. Hypothèse

3

5. Choix et Intérêt du

sujet

3

5.1. Choix du sujet :

3

5.2. Intérêt du

sujet :

3

6. Méthodes et Techniques

utilisées

4

6.1. Méthodes

4

6.2. Techniques

5

7. Difficultés

rencontrées

5

8. Subdivision du travail

5

CHAPITRE PREMIER : CONCEPTS DE BASE DE

L'INFORMATIQUE

6

SECTION 1 : NOTION DU SYSTEME

D'INFORMATION

6

I.1.1. Système

6

I.1.2. Information

9

I.1.3. Système d'information

9

SECTION 2 : NOTION DE LA BASE DE DONNEES

11

I.2.1. Définition de la base de

données

11

I.2.2. Avantages d'une base de Données

11

I.2.3. Caractéristique de la Base de

Données

11

I.2.4. Système de Gestion des Bases de

Données(SGBD)

12

SECTION 3 : CONCEPTS RELATIFS AU SUJET

15

CHAPITRE DEUXIEME : ANALYSE DE L'EXISTANT

16

II.1. Historique

16

II.2. Situation Géographique

16

II.3. Mission de l'Hôtel

16

II.4. Objet

16

II.5. Statut juridique

16

II.6. Organisation structuro-fonctionnelle

17

II.6.1. Organigramme

17

II.6.2. Description

18

II.7. Analyse de l'existant

19

II.7.1. Analyse de moyen de l'existant

19

II.7.2. Analyse des documents utilisés

19

II.7.3. Narration

21

II.8. Critique de l'existant

22

II.9. Proposition de la solution

23

Conclusion partielle

23

CHAPITRE TROISIEME : MODELISATION ET

IMPEMENTATION

24

Section 1. MODELISATION

24

III.1.1. Le modèle conceptuel de

données (MCD)

24

III.1.2. Modèle logique de

données

26

III.1.3. Modèle Conceptuel de Traitement

28

III.1.4. Modèle Physique de

données

30

Conclusion partielle

32

Section 2. IMPLEMENTATION

33

III.2.1. Présentation des outils

33

III.2.2. Présentation de la Base de

données

35

III.2.3. Présentation des interfaces

graphiques

36

III.2.4. Présentation des codes sources

42

Conclusion générale

44

Bibliographie

45

Table des matières

46

* 1 Mayoko J., cours de methodes

d'analyse informatique, G3 ISTCK, 2022-2023, inedit

* 2 ALTHUSER L., Pour max,

éd. Maspero, paris 1975, p.38

* 3 CHEVALIER, B. et OSHAKD.

Introduction à la science administrative, éd. Dalloz, paris

1974, p.74.

* 4. Chadrack L, cours

méthode d'analyse informatique G2 à ISTCK 2022.

* 5 PINTO. R.,

méthodes des sciences sociales, éd. Dalloz, paris,

p.209.

* 6 Cours I.R.S dispensé

par A. kapumba à ISTCK kkt.2022

* 7 Notes de cours de Martin L.

M.R.S, G2 IG, ISTCK/Kikwit, 2021-2022.

* 8 John M, cours méthode

d'analyse informatique G3 à ISTCK 2023.

9. Chadrack L, cours méthode d'analyse

informatique G2 à ISTCK 2022.

* 10Ass KISAMBU grace notes de

cours technique de la base de données, G3 IG, 2023, p.3, inédite

* 11

https://fr.wikipedia.org/wiki/Client-serveur

* 12 René Colletti,

Arnold Rochfeld, notes de cours Merise p.4.

* 13 Chadrack L, notes de cours

méthode analyse informatique, p.6.2022

* 14 IDEM

* 15

www.developpez.net

* 16 Chadrack, L , notes

de cours méthode analyse informatique, 2022,p12

* 17

https://fr.wikipedia.org/wiki/Client-serveur

* 18 Chadrack, L, notes de

cours de langage programmation, G3.2023, p20

|