IV.5 Implémentation du VPN

Cette partie montre comment configurer deux routeurs Cisco

pour créer un tunnel VPN permanent de site à site

sécurisé sur Internet, en utilisant le protocole IP Security

(IPSec).

Les tunnels VPN IPSec peuvent également être

configurés à l'aide de tunnels GRE (GenericRouting Encapsulation)

avec IPsec. Les tunnels GRE simplifient considérablement la

configuration et l'administration des tunnels VPN.

ISAKMP (Internet Security Association et Key Management

Protocol) et IPSec sont essentiels à la construction et au chiffrement

du tunnel VPN. ISAKMP, également appelé IKE (Internet Key

Exchange), est le protocole de négociation qui permet à deux

hôtes de s'accorder sur la manière de construire une association

de sécurité IPsec. La négociation ISAKMP se compose de

deux phases.

La phase 1 crée le premier tunnel qui

protège les messages de négociation ISAKMP ultérieurs.

La phase 2 crée le tunnel qui

protège les données.

IPsec entre alors en jeu pour crypter les données en

utilisant des algorithmes de cryptage et fournit des services

d'authentification, de cryptage et d'anti-répétition.

IV.5.1 Mise en place d'un VPN site à site

La nouvelle architecture proposée dispose de deux

sites, notre topologie illustre leurs interconnexions via un tunnel VPN. Pour

cela, il faudrait définir une clef partagée, une association de

sécurité, une fonction de hachage . . . Ainsi, cette solution

permettra aux sites RTARGA et RABOUDAOU d'échanger des données en

passant par Internet d'une façon sécurisée en utilisant le

tunnel VPN. Nous choisirons pour les deux sites les mêmes clefs de

chiffrement, le type de hachage, la taille de police, la longueur des

clés, la durée de vie de clé avant renégociation,

la méthode de cryptage des données, la durée de vie de la

clé de cryptage, une ACL permettant d'identifier le trafic à

traiter par le tunnel et enfin la création d'une cryptomap.

Figure IV- 30: Mise en place de

tunnel

[101]

[102]

Chapitre IV Sécuriser un réseau bancaire avec la

blockchain

IV.5.2 Configuration du VPN

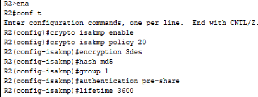

IV.5.2.1 Configuration ISAKMP

IKE n'existe que pour établir une SA pour IPSec. Il

doit d'abord négocier cette SA (une SA ISAKMP) : les relations avec les

routeurs des sites distants. Maintenant, nous allons commencer à

travailler sur le site de la BANK(R2).

Figure IV- 31: Configurer la politique de

sécurité ISAKMP

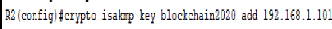

IV.5.2.2 Protocole de gestion et l'échange des

clés IPsec

La deuxième étape consiste à configurer la

clef à l'aide de la commande suivante :

Figure IV- 32: Architecture d'un VPN site à

site

A chaque fois que la bank tentera d'établir un tunnel

VPN avec le client, cette clé partagée (vpnkey) sera

utilisée.

|