II.5.2 Cryptographie à clé

asymétrique

II.5.2.1 Introduction

La cryptographie asymétrique trouve son origine dans

les travaux de recherche de Whitfield Diffie et Martin Hellma. Le papier qu'ils

ont publié en 1976 a complètement révolutionné la

cryptographie. L'algorithme qu'ils ont conçu évite aux

communicants de s'entendre sur une clé partagée au

préalable et a ainsi résolu le problème dit de

distribution de clé rencontré avec la cryptographie

symétrique (63]. Voyons un

scénario pratique pour comprendre comment un tel système

fonctionnerait. Supposons que Kawter souhaite envoyer un message à

Chaima de manière confidentielle afin que personne d'autre que Chaima ne

puisse comprendre le message, alors cela nécessiterait les étapes

suivantes :

II.5.2.2 Principe de fonctionnement

Prenons l'exemple suivant (64]

Chapitre II Fonctionnement de la blockchain

[41]

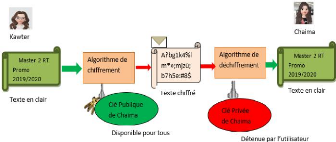

Kawter l'expéditrice :

§ Crypter le message en clair m en utilisant l'algorithme

de cryptage E et la clé publique de Chaima pour préparer le texte

chiffré C.

§ Envoyer le texte chiffré C à Chaima

Chaima la réceptrice :

§ Déchiffrer le texte chiffré C en utilisant

l'algorithme de déchiffrement D et sa clé

privée pour obtenir le texte en clair d'origine m.

II.5.2.3 Illustration

Figure II- 8: Cryptographie asymétrique

pour la confidentialité

Notez que la clé publique doit être

conservée dans un référentiel public accessible à

tous et la clé privée doit être gardée comme un

secret bien gardé. La cryptographie à clé publique fournit

également un moyen d'authentification.

Le réceptrice, Chaima, peut vérifier

l'authenticité de l'origine du message m de la même

manière.

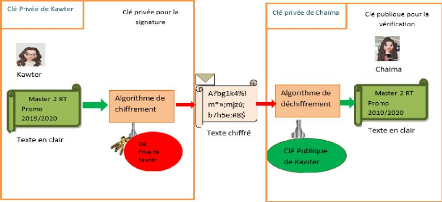

Chapitre II Fonctionnement de la blockchain

Figure II- 9: Cryptographie asymétrique pour

l'authentification

Dans l'exemple de la figure II-17, le message a

été préparé à l'aide de la clé

privée de Kawter, afin de garantir qu'elle provienne uniquement de

Kawter. Le message entier a servi de signature numérique. De sorte que

la confidentialité et l'authentification sont souhaitables.

Le message doit d'abord être crypté avec la

clé privée de l'expéditeur pour fournir une signature

numérique. Ensuite, il doit être crypté avec la clé

publique de réceptrice pour assurer la confidentialité. Il peut

être représenté comme suit :

[42]

Comme vous pouvez le voir, le déchiffrement se produit

dans son ordre inverse uniquement. Notez que la cryptographie à

clé publique est utilisée quatre fois ici : deux fois pour le

chiffrement et deux fois pour le déchiffrement. Il est également

possible que l'expéditeur puisse signer le message en appliquant la

clé privée à un petit bloc de données

dérivé du message à envoyer, et non au message entier.

Nous avons examiné les utilisations des deux

clés en cryptographie asymétrique, qui peuvent être

résumées comme suit :

§ Une clé publique, qui crypte les données,

ou pour vérifier les signatures ;

§ Et une clé privée ou secrète

correspondante pour le décryptage ou pour créer des signatures

;

|