En cryptage, des clés symétriques

(également appelée cryptographie à clé commune,

cryptographie à clé secrète ou cryptographie classique)

sont utilisées pour crypter et décrypter des informations. En

d'autres termes, pour déchiffrer les informations, vous avez besoin de

la clé utilisée pour le chiffrement

[57]. Une "clé" ici est en fait un secret

partagé entre plusieurs parties, ce qui permet de maintenir un lien vers

des informations confidentielles. Cette exigence selon laquelle les deux

parties ont accès à la clé privée est

[34]

l'un des principaux inconvénients du cryptage à

clé symétrique par rapport au cryptage à clé

publique [57].

Bien que la vitesse de traitement de la cryptographie

à clé symétrique soit élevée, à

mesure que le nombre de personnes qui échangent des données

augmente, le nombre de clés à gérer augmente.

Il existe deux principaux types de cryptage symétrique

dans les temps modernes : le cryptage des flux de données et le cryptage

des blocs de données. Le cryptage du flux de données consiste

à générer un flux de code aléatoire avec

l'algorithme et la clé, puis à générer le flux de

données crypté avec le flux de données XOR. La partie de

déchiffrement n'a besoin que de générer le même flux

de code aléatoire. Le chiffrement des blocs de données divise les

données d'origine en blocs de données de taille fixe (tels que 64

bits), et le chiffreur utilise la clé pour traiter les blocs de

données. Le chiffrement des flux de données est

généralement plus rapide, mais le chiffrement par bloc est plus

sécurisé. Dans les méthodes de cryptage courantes, DES et

3DES sont les méthodes de cryptage par blocs les plus utilisées,

AES est une méthode de cryptage par blocs plus récente, RC4 est

le cryptage des flux de données, etc

[58].

Le schéma de chiffrement le plus courant utilisant la

cryptographie symétrique comprend cinq composants :

§ Texte brut : informations originales.

§ Algorithme de chiffrement : prenez la

clé comme paramètre, effectuez diverses règles et

étapes de substitution et de conversion sur le texte en clair et

transformez le résultat en texte chiffré.

§ Clé : Les paramètres des

algorithmes de chiffrement et de déchiffrement, qui affectent

directement le résultat de la transformation du texte en clair.

§ Ciphertext : résultat de la

transformation du texte en clair.

§ Algorithme de déchiffrement :

la transformation inverse de l'algorithme de chiffrement, avec le texte

chiffré comme entrée et la clé comme paramètres, et

le résultat de la conversion est en texte clair.

Il existe plusieurs opérations mathématiques

couramment utilisées en cryptographie symétrique. Le but commun

de ces opérations est de brouiller les chiffres en clair du texte en

clair aussi profondément que possible, augmentant ainsi la

difficulté de déchiffrement. Parmi ces opérateurs, on a

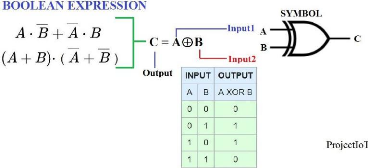

XOR connu sous le nom de "exclusive

or", il s'agit d'une opération

d'algèbre booléenne binaire. On peut également comprendre

simplement que si les deux chiffres participant à l'opération OU

exclusif sont égaux, le résultat est 0 et s'ils ne sont pas

égaux, le résultat est 1. Le symbole mathématique de XOR

est ? [59].

Chapitre II Fonctionnement de la blockchain

Figure II- 4: Opérateur XOR et sa table de

vérité