La cryptographie est le composant le plus important de la

blockchain. C'est un domaine de l'utilisation des mathématiques pour

crypter et décrypter des données

[54]. La

23 Ce terme « Forks

» désigne la scission d'une blockchain donnant naissance à

deux nouvelles chaines partageant le même historique.

24 Un « Hard Fork

» permet de rompre définitivement avec la précédente

version de la blockchain, en déviante la chaîne de blocs initiale

sur la base d'un nouveau protocole créé à cet effet.

Le « soft fork » s'apparente pour sa

part à une simple modification du protocole existant, mais sans

création de monnaie nouvelle, le protocole antérieur pouvant

être encore utilisé.

Chapitre II Fonctionnement de la blockchain

[32]

cryptographie vous permet de stocker des informations

sensibles ou de les transmettre sur des réseaux non

sécurisés comme Internet afin qu'elles ne puissent être

lues par personne, à l'exception du destinataire

prévu [55]. Nous essaierons de

développer une solide compréhension de certains des concepts

cryptographiques de cette section, car différents problèmes

peuvent nécessiter des solutions cryptographiques différentes ;

c'est le composant le plus important pour assurer la sécurité du

système. De nombreux piratages ont été signalés sur

les portefeuilles et les échanges en raison d'une conception plus faible

ou de mauvaises implémentations cryptographiques.

La cryptographie existe depuis plus de deux mille ans.

Maintenant, c'est la science de garder les choses confidentielles en utilisant

des techniques de cryptage. Cependant, la confidentialité n'est pas le

seul objectif. En matière de cyber sécurité, il y a un

certain nombre de choses qui nous préoccupent en ce qui concerne les

données. Ceux-ci incluent la confidentialité,

l'intégrité, la disponibilité

et la non-répudiation, comme mentionné

dans la liste suivante, que nous explorerons plus loin :

§ La confidentialité signifie que

nos données ne peuvent pas être consultées / lues par des

utilisateurs non autorisés.

§ L'intégrité signifie que nos

données nous parviennent à 100% intactes et n'ont pas

été modifiées, que ce soit par un acteur malveillant, une

perte de données ou autre.

§ La disponibilité

(authentification) signifie que nos données sont accessibles en

cas de besoin.

§ La non-répudiation :

l'expéditeur, après avoir envoyé un message, ne peut pas

nier ultérieurement qu'il a envoyé le message. Cela signifie

qu'une entité (une personne ou un système) ne peut pas refuser la

propriété d'un engagement ou d'une action antérieure.

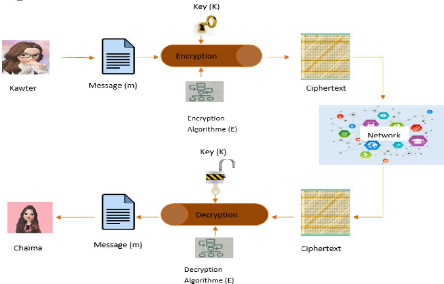

Toute information sous forme de message texte peut être

appelée texte en clair. L'idée est de chiffrer le texte en clair

à l'aide d'un algorithme de chiffrement et d'une clé qui produit

le texte chiffré. Le texte chiffré peut ensuite être

transmis au destinataire prévu, qui le déchiffre en utilisant

l'algorithme de déchiffrement et la clé pour obtenir le texte en

clair

[56].

Prenons un exemple, Kawter veut envoyer un message (m)

à Chaima, si elle envoie simplement le message tel quel, tout

adversaire, disons, peut facilement intercepter le message et la

confidentialité est compromise. Donc, Kawter veut crypter le message en

utilisant un algorithme de cryptage (E) avec une clé secrète (k)

pour produire le message chiffré appelé "texte chiffré".

L'ennemie doit connaître l'algorithme (E) et la clé (k) pour

intercepter le message. Plus l'algorithme et la clé sont forts, plus

l'ennemie a de la difficulté à attaquer. Notez qu'il serait

toujours souhaitable de concevoir des systèmes de blockchain leurs

systèmes de sécurité s'adapteront également afin de

répondre aux besoins des différentes utilisations.

L'ensemble d'étapes commun à cette approche

peut être représenté comme illustré à la

figure suivante :

Chapitre II Fonctionnement de la blockchain

[33]

Chapitre II Fonctionnement de la blockchain

Figure II- 3: Comment fonctionne la cryptographie

en général