3.1.3.2. Les Paquet SNMP

La version la plus utilisée est encore la version 1.

Plusieurs versions 2 ont été proposées par des documents

de travail, mais malheureusement, aucune d'entre elles n'a jamais

été adoptée comme standard. La version 3 est actuellement

en voie d'être adoptée. On place la valeur zéro dans le

champ version pour SNMPv1, et la valeur 3 pour SNMPv3.

La communauté permet de créer des domaines

d'administration. La communauté est décrite par une chaîne

de caractères. Par défaut, la communauté est « PUBLIC

».

3.1.3.3. Le PDU sa 3e Version

Cette nouvelle version du protocole SNMP vise essentiellement

à inclure la sécurité des transactions. La

sécurité comprend l'identification des parties qui communiquent

et l'assurance que la conversation soit privée, même si elle passe

par un réseau public.

Cette sécurité est basée sur 2 concepts

:

- USM (User-based Security Model)

- VACM (View - Based Access Control Model)

3.1.3.3.1. USM - User-based Security Model

Trois mécanismes sont utilisés. Chacun de ces

mécanismes a pour but d'empêcher un type d'attaque.

3.1.3.3.1.1. L'authentification

L'authentification empêche un intrus

vienne changer le paquet SNMPv3 en cours de route et de valider le mot de passe

de la personne qui transmet la requête.

3.1.3.3.1.1.1. Schéma d'authentification du

SNMPv3

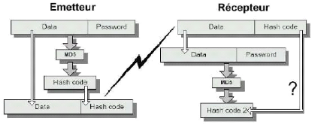

1. Le transmetteur groupe des informations à

transmettre avec le mot de passe.

2. On passe ensuite ce groupe dans la fonction de hachage

à une direction.

3. Les données et le code de hachage sont ensuite

transmis sur le réseau.

4. Le receveur prend le bloc des données, et y ajoute

le mot de passe.

5. On passe ce groupe dans la fonction de hachage à une

direction.

6. Si le code de hachage est identique à celui

transmis, le transmetteur est authentifié.

3.1.3.3.1.2. Le Cryptage

Le cryptage empêche quiconque de lire

les informations de gestions contenues dans un paquet SNMPv3.

Avec SNMPv3, le cryptage de base se fait sur un mot de passe

« partagé » entre le manager et l'agent. Ce mot de passe ne

doit être connu par personne d'autre. Pour des raisons de

sécurité, SNMPv3 utilise deux mots de passe : un pour

l'authentification et un pour le cryptage. Ceci permet au système

d'authentification et au système de cryptage d'être

indépendants. Un de ces systèmes ne peut pas compromettre

l'autre.

SNMPv3 se base sur DES (Data Encryption Standard)

pour effectuer le cryptage.

1.3.4.1.2.1. Cryptage des données du SNMPv3

On utilise une clé de 64 bits (8 des 64 bits sont des

parités, la clé réelle est donc longue de 56 bits) et DES

encrypte 64 bits à la fois. Comme les informations que l'on doit

encrypter sont plus longues que 8 octets, on utilise du chaînage de blocs

DES de 64 bits.

Une combinaison du mot de passe, d'une chaîne

aléatoire et d'autres informations forme le « Vecteur

d'initialisation ». Chacun des blocs de 64 bits est passé par

DES et est chaîné avec le bloc précédent avec un

XOR. Le premier bloc est chaîné par un XOR au vecteur

d'initialisation. Le vecteur d'initialisation est transmis avec chaque paquet

dans les « Paramètres de sécurité », un

champ qui fait partie du paquet SNMPv3.

Contrairement à l'authentification qui est

appliquée à tout le paquet, le cryptage est seulement

appliqué sur le PDU.

|