4.3 - PHASE 3

initiales nécessaires pour le système

d'exploitation CentOS ainsi qu'un guide sur la façon dont

l'environnement PacketFence a été établi.

4.3 Phase 3

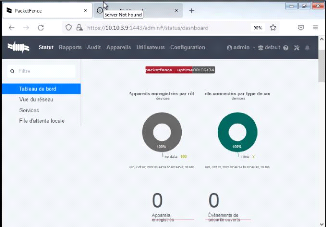

La phase 3 de la mise en oeuvre était plus

particulièrement basée sur la surveillance de l'environnement

PacketFence et sur la fourniture d'un aperçu et d'une évaluation

de la solution à travers l'aspect administratif de l'environnement. Le

test et l'évaluation de la fonction d'enregistrement de la solution ont

également été effectués, ainsi que la

création et le suivi des dispositifs connectés au

réseau.

FIGURE 4.1. Tableau de bord packetfence

41

4.4 - LES LIMITES

FIGURE 4.2. Diagramme Réseau

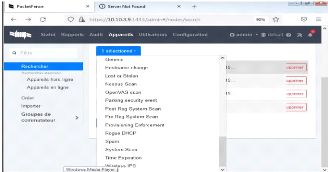

FIGURE 4.3. Quelqiues opérations possibles sur les

appareils enregistrés

4.4 Les Limites

PacketFence ZEN était l'application utilisée

pour démontrer le contrôle d'accès au réseau.. Les

limites concernant la mise en oeuvre du NAC dans un environnement de

laboratoire tournent autour de la méthode par laquelle la solution de

PacketFence a été déployée. Le type d'application

en ligne de PacketFence ZEN limite la démonstration à

l'enregistrement et au l'enregistrement et le désenregistrement d'un

dispositif dans le réseau. qui, à leur tour, bloqueraient le

trafic de cet appareil vers le réseau, mais sans possibilité pour

l'appareil de le réprimander. La remédiation à un

réseau alternatif était également une limitation, car

l'application en ligne ne prend pas nécessairement en charge cette

fonctionnalité. Ceci est dû à l'absence d'un VLAN

alternatif pour rediriger le dispositif qui a failli se mettre

42

4.5 - RECOMMANDATION

en conformité. La solution PacketFence est une

application difficile à mettre en oeuvre sur n'importe quel

réseau. Avec des délais de production qui prennent

généralement des mois pour l'intégration. Limitation en ce

qui concerne l'exercice et la configuration de certaines des autres

fonctionnalités NAC de PacketFence, telles que les analyses de

performance et la remédiation en cas de violation telles que les

analyses de performance et les mesures correctives en cas de violation.

4.5 Recommandation

Les recommandations pour ce projet s'appliquent notamment

à la manière dont la démonstration a été

configurée. L'application du VLAN comme méthode initiale

d'application serait l'élément principal à prendre en

considération pour l'exercice futur de la solution . Ceci est dû

au fait que ce type d'application est une meilleure méthode pour tester

la solution.La mise en oeuvre du VLAN permettrait d'examiner plus de

fonctionnalités en raison du fait que plus de ports seraient disponibles

pour démontrer des aspects tels que la remédiation, la

détection MAC, l'isolation, la quarantaine, etc. En ce qui concerne le

matériel, un commutateur administrable Cisco devrait être

envisagé, car il permettrait un meilleur contrôle des états

spécifiques des appareils ainsi que des trappes SNMP et une

sécurité .renforcée des ports.

43

|