3.2 - IMPLEMENTATION DE LA SOLUTION NAC

de PacketFence construite autour d'un système

d'exploitation CentOS. PacketFence ZEN offre une méthode de test du NAC

sous la forme d'un processus d'enregistrement. Cette fonctionnalité de

ZEN permet d'exercer une fonctionnalité clé du contrôle

d'accès au réseau sous la forme d'une authentification d'un

utilisateur en fonction de son "enregistrement" pour accéder au

réseau.

3.2.3 Les étapes de déploiement

En ce qui concerne le type d'application de PacketFence. La

méthode en-ligne (une Appliance bloquante au niveau applicatif) a

été choisie plutôt que la méthode Out-of-band

(utilise l'infrastructure existante : blocage des commutateurs) raison de la

facilité de gestion du projet et de la perspective de ce qui

était considéré comme plus approprié pour le

déploiement. Des tests avec la méthode d'application hors bande

VLAN ont été tentés mais n'ont pas donné de

résultats concrets en raison du manque de temps et des complications

liées au type de commutateur pris en charge. Une fois que le commutateur

Cisco 2960 a été configuré avec les VLAN

nécessaires (enregistrement, gestion, isolation, invité,

authentification MAC), le serveur PacketFence n'a pas pu

récupérer les interfaces configurées dans lesquelles elles

étaient placées. C'est un aspect du projet qu'il serait

bénéfique de revoir si cela était possible. Comme

l'application du VLAN est une fonctionnalité efficace de PacketFence,

d'une manière qui décompose vraiment en détail la

méthode de déploiement 802.lx basés sur le port.

27

FIGURE 3.1. Architecture de déploiement sous GNS 3

28

3.2 - IMPLEMENTATION DE LA SOLUTION NAC

3.2.3.1 Préparation de l'infrastructure

Création des machines Virtuelles Via

Workstation, on a importé la machine virtuelle PacketFence Zen

téléchargé depuis le site officiel (Packetfence, 2022),

une machine virtuelle Windows 7 pour administrer PacketFence et une autre

Windows 10 qui permettra de tester le système de contrainte. Pour que

PacketFence ZEN fonctionne correctement, une mémoire

dédiée de 8 Go est nécessaire pour garantir une

exécution efficace de la solution. Une fois l'Appliance

démarrée dans la machine virtuelle, les informations

d'identification "root" et "p@ck3tf3nc3" comme nom d'utilisateur et mot de

passe sont nécessaires pour se connecter à l'interface.

FIGURE 3.2. Configuration VMWare pour Packetfence

3.2 - IMPLEMENTATION DE LA SOLUTION NAC

FIGURE 3.3. lancement et connexion sur packetfence

La connexion entre PacketFence et les Switch 1 et 2

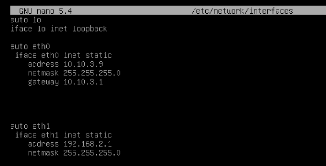

· On a configuré les cartes réseaux virtuelles;

@IP et mode (Host Only)

· On braché Packetfence et le switch 1 à

travers la carte VMnet3(eth1) en mode Host only, ensuite nous avons

branché Packetfence au switch 2 à travers la carte VMnet 2 (eth0)

en mode Host only également. Ensuite, on a assigné l'adressage

des interfaces du NAC en saisissant la commande:

#nano / etc / network / interfaces

FIGURE 3.4. Adressage des interfaces de Packetfence

Configurations des switches

29

Switch 1 Ici nous n'avons fait aucune

modification sur le switch

|