1.3.2. L'installation du pare

feu

Pour notre réseau, nous avons choisit le pare feu

Jetico Personnal Firewall, la version 2.0.2.8.2327. Mais nous avons aussi

activé le pare feu du système d'exploitation Windows XP. Et les

étapes lors de l'installation de Jetico Personnal firewall

sont :

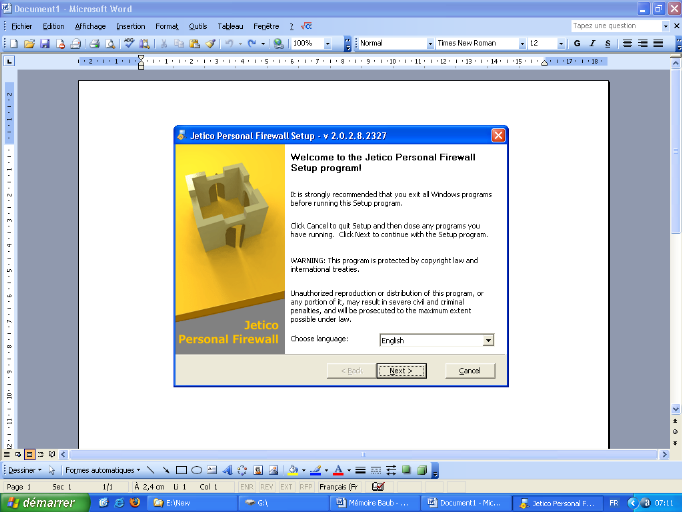

1er Etape : Apres le double

clic sur le programme Jetico Personnal firewall il y a un message de bienvenue

sur le set up du programme :

Fig.2.1.1 : l'étape 1.1 dans l'installation du

système de sécurité informatique ITI GOMBE

Lorsque vous sélectionné la langue que vous

voulez utiliser pour votre logiciel, vous pourrez maintenant passer à

l'étape de la licence du logiciel.

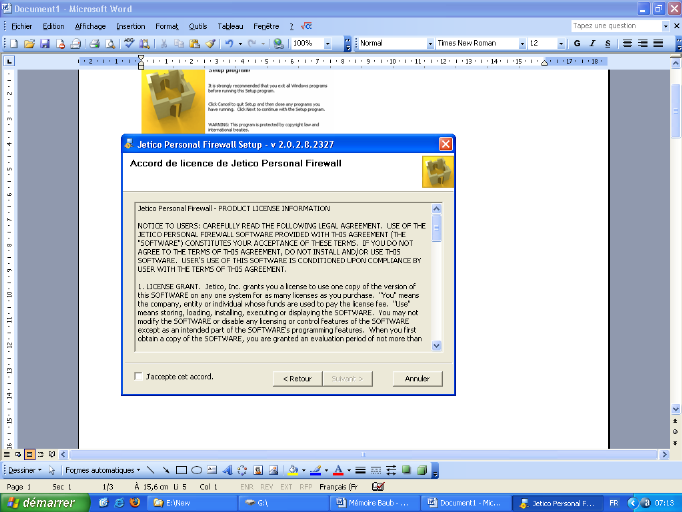

2eme Etape : Dans la

deuxième étape ou image, nous avons le contrat de licence du

logiciel. Ce contrat nous donne un aperçu rapide sur le logiciel et nous

demande si nous acceptons pour l'installer sur notre ordinateur ou nous

n'acceptons pas le terme du contrat pour annuler l'installation. Et lorsque

nous acceptons le contrat, il y aura une troisième image qui nous donne

l'emplacement à mettre le fichier système du logiciel :

Fig.2.1.2 : l'étape 1.2 dans l'installation du

système de sécurité informatique ITI GOMBE

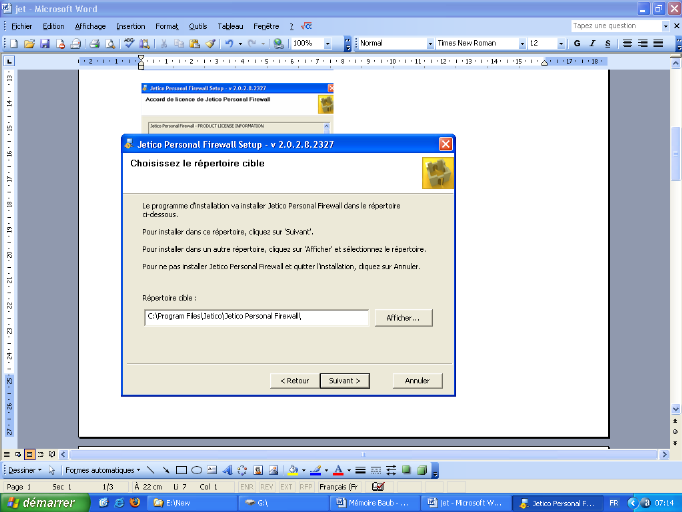

3eme Etape : Dans la

troisième image, nous avons le choix du répertoire ou mettre le

logiciel :

Fig.2.1.3 : l'étape 1.3 dans l'installation du

système de sécurité informatique ITI GOMBE

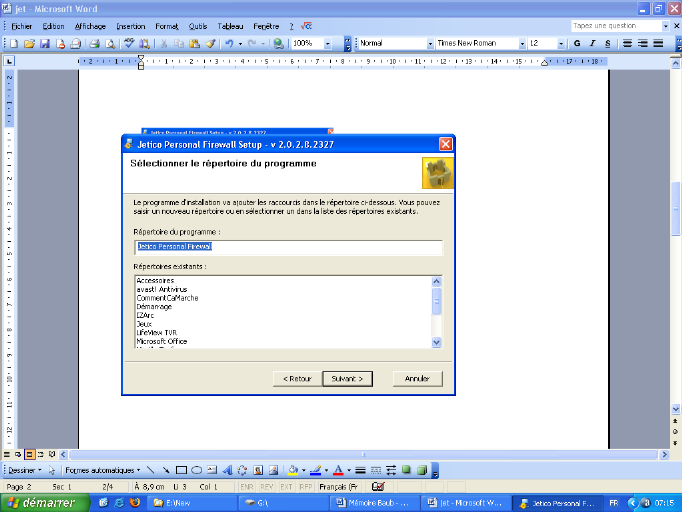

4eme Etape : Dans la

quatrième image, nous avons maintenant l'illustration du

répertoire choisit pour mettre le logiciel :

Fig.2.1.4 : l'étape 1.4 dans l'installation du

système de sécurité informatique ITI GOMBE

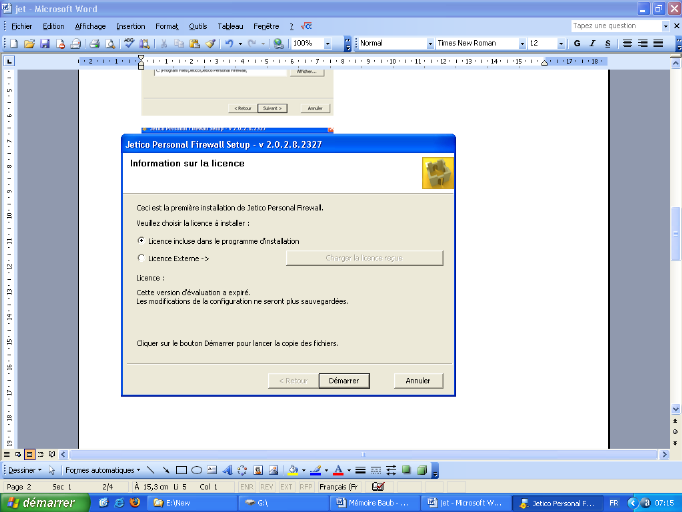

5eme Etape : Dans la

cinquième image, nous avons la possibilité d'activer le logiciel

avec une clé installer ou nous pouvons y mettre une nouvelle clé

pour avoir accès à plus des applications du logiciel :

Fig.2.1.5 : l'étape 1.5 dans l'installation du

système de sécurité informatique ITI GOMBE

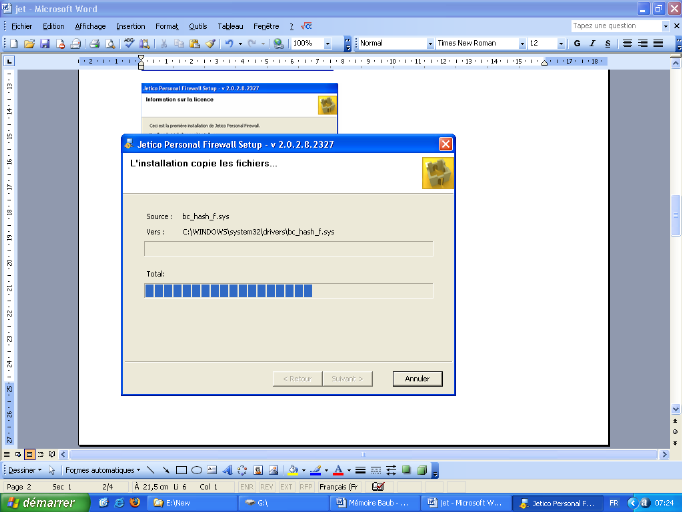

6eme Etape : Dans cette

étape, nous avons l'installation de la copie des fichiers :

Fig.2.1.6 : l'étape 1.6 dans l'installation du

système de sécurité informatique ITI GOMBE

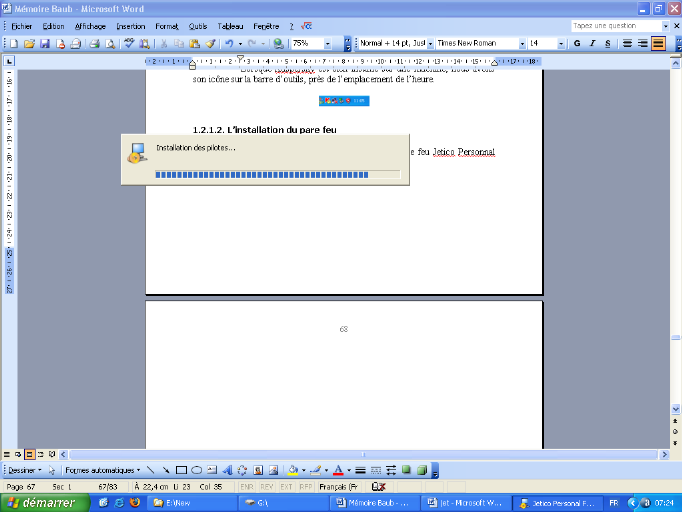

7eme Etape : Dans cette

étape, nous avons l'installation des pilotes du logiciel :

Fig.2.1.7 : l'étape 1.7 dans l'installation du

système de sécurité informatique ITI GOMBE

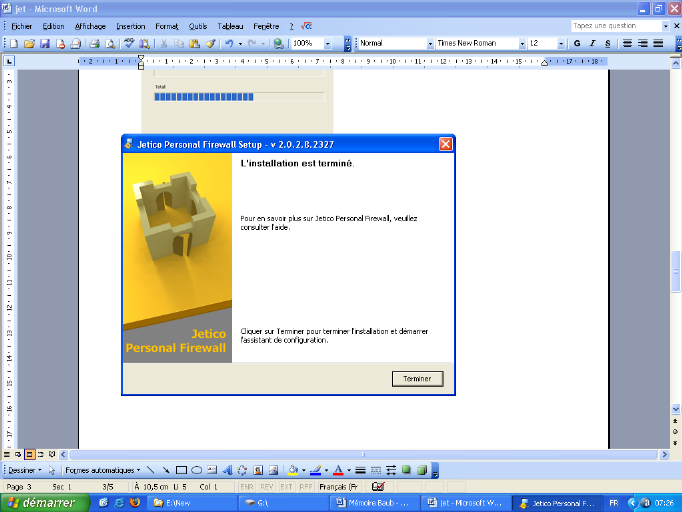

8eme Etape : Dans cette

étape, nous avons la fin de l'installation du logiciel :

Fig.2.1.8 : l'étape 1.8 dans l'installation du

système de sécurité informatique ITI GOMBE

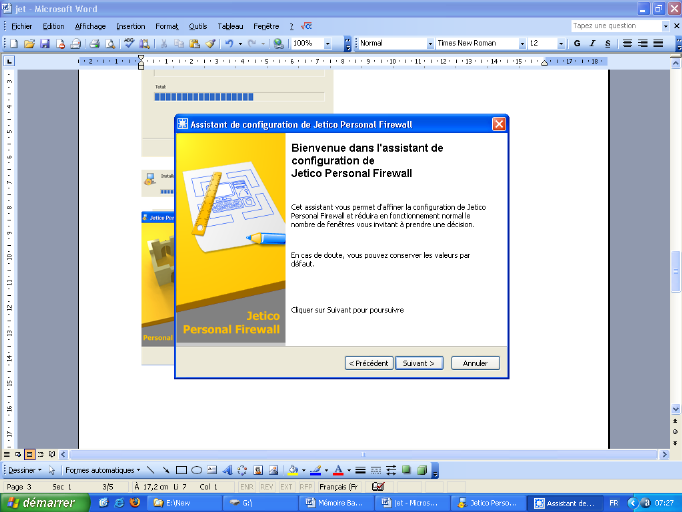

9eme Etape : Dans cette

étape, nous avons l'assistance de configuration du logiciel :

Fig.2.1.9 : l'étape 1.9 dans l'installation du

système de sécurité informatique ITI GOMBE

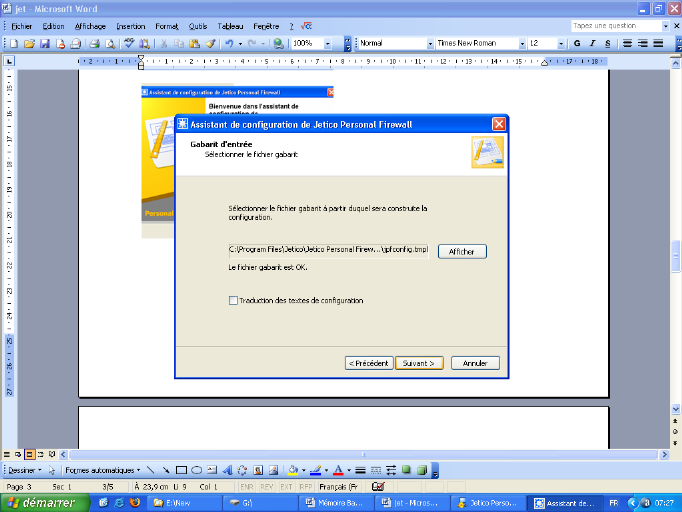

10eme Etape : Dans cette

étape, nous avons le choix du Gabarit d'entrer du logiciel :

Fig.2.1.10 : l'étape 1.10 dans l'installation

du système de sécurité informatique ITI GOMBE

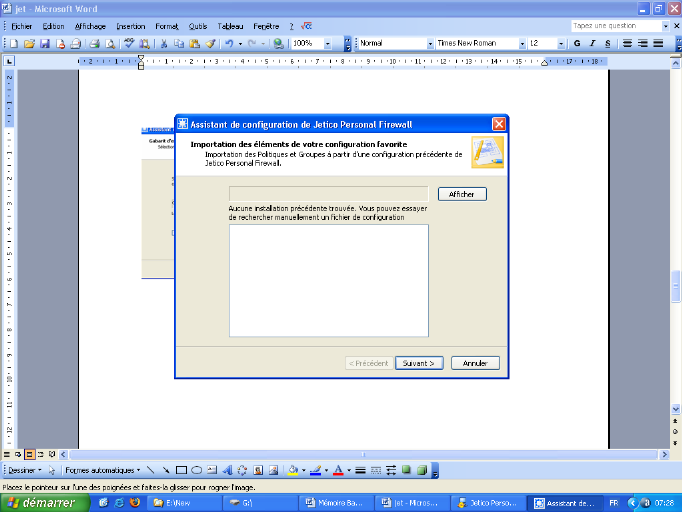

11eme Etape : Dans cette

étape, nous avons l'importation des éléments de la

configuration favorite :

Fig.2.1.11 : l'étape 1.11 dans l'installation

du système de sécurité informatique ITI GOMBE

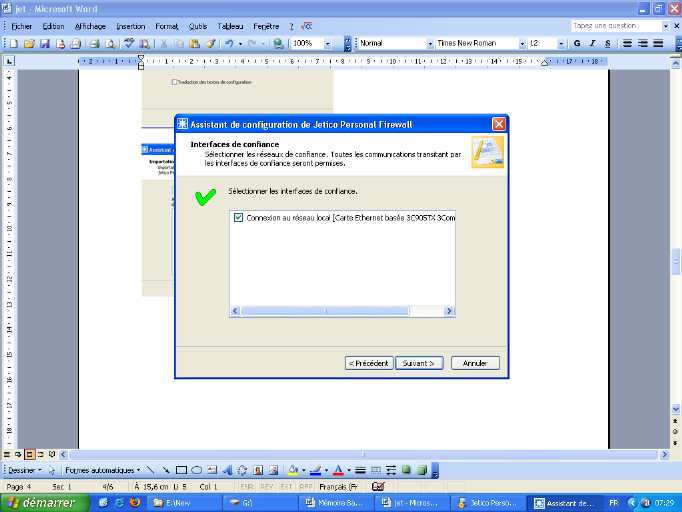

12eme Etape : Dans cette

étape, nous allons choisir l'interface de confiance pour le

logiciel :

Fig.2.1.12 : l'étape 1.12 dans l'installation

du système de sécurité informatique ITI GOMBE

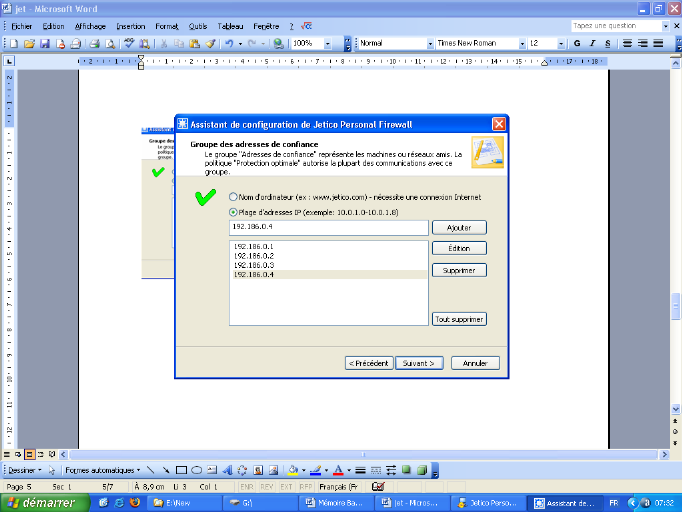

13eme Etape : Ici nous avons

le choix du groupe d'adresse ou d'ordinateur de confiance :

Fig.2.1.13 : l'étape 1.13 dans l'installation

du système de sécurité informatique ITI GOMBE

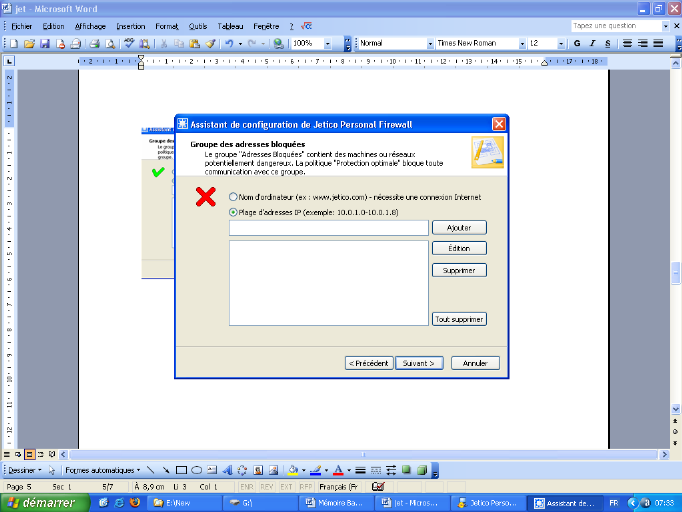

14eme Etape : Ici nous avons

le choix du groupe d'adresses ou d'ordinateurs à bloquer :

Fig.2.1.14 : l'étape 1.14 dans l'installation

du système de sécurité informatique ITI GOMBE

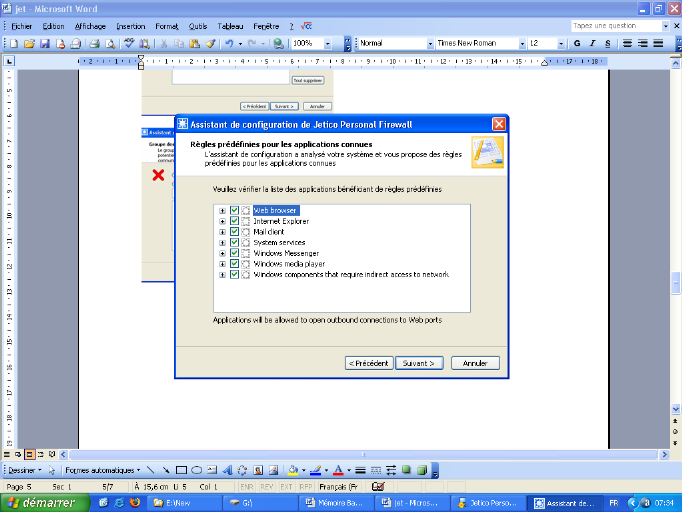

15eme Etape : Dans cette

étape, nous avons la configuration des règles à

prédéfinir pour le logiciel :

Fig.2.1.15 : l'étape 1.15 dans l'installation

du système de sécurité informatique ITI GOMBE

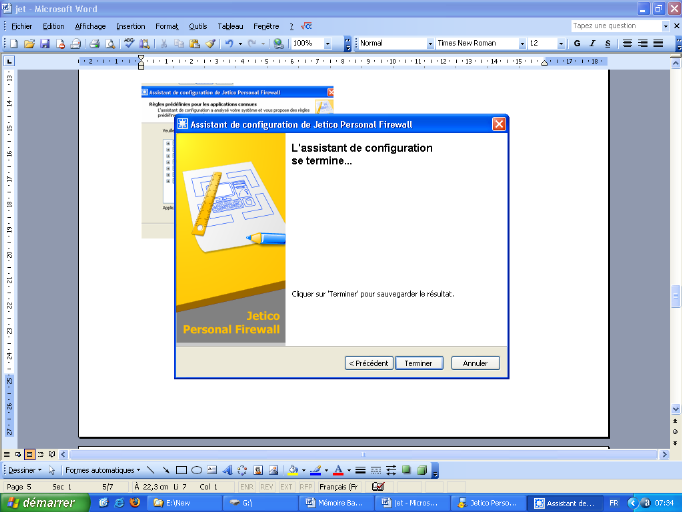

16eme Etape : Dans cette

étape, nous avons la fin de l'assistance de la configuration du

logiciel :

Fig.2.1.16 : l'étape 1.16 dans l'installation

du système de sécurité informatique ITI GOMBE

Et ici, nous devons redémarrer notre ordinateur pour

permettre au logiciel de fonctionner.

|