III.4.2.2. Avantages de architecture Peer to Peer

L'architecture d'égal à égal a tout de

même quelques avantages parmi lesquels :

· Un coût réduit (les coûts

engendrés par un tel réseau sont le matériel, les

câbles et la maintenance)

· Une simplicité à toute

épreuve !

III.4.2.3. Inconvénients de l'architecture Peer

to Peer

Les réseaux d'égal à égal ont

énormément d'inconvénients :

· Ce système n'est pas du tout centralisé,

ce qui rend très difficile à administrer

· La sécurité est très peu

présente

· Aucun maillon du système n'est fiable.

III.4.2.4. Mise en oeuvre d'un réseau Peer to

Peer

Les réseaux égal à égal ne

nécessitent pas les mêmes niveaux de performance et de

sécurité que les logiciels réseaux pour serveurs

dédiés. On peut donc utiliser Windows NT Workstation, Windows

pour Workgroups car tous ces systèmes d'exploitation intègrent

toutes les fonctionnalités du réseau égal à

égal.

La mise en oeuvre d'une telle architecture réseau repose

sur des solutions standards :

· Placer les ordinateurs sur le bureau des utilisateurs

· Chaque utilisateur est son propre administrateur et

planifie lui - même sa sécurité

· Pour les connexions, on utilise un système de

câblage simple et apparent

Il s'agit généralement d'une solution

satisfaisante pour des environnements ayant les caractéristiques

suivantes :

· Tous les utilisateurs sont situés dans une

même zone géographique

· La sécurité n'est pas un problème

crucial

III.4.3. Architecture Trois -

tiers

III.4.3.1. Présentation de l'architecture Trois -

tiers

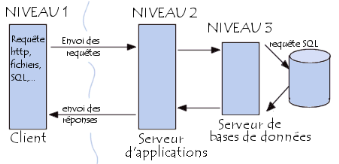

Dans l'architecture à 3 niveaux

(appelée architecture 3 - tiers), il existe un niveau

intermédiaire, c'est - à - dire que l'on a

généralement une architecture partagée entre :

· Un client, c'est - à - dire l'ordinateur

demandeur de ressources, équipée d'une interface utilisateur

(généralement un navigateur web) chargée de la

présentation ;

· Le serveur d'application (appelé

également middleware), chargé de fournir la ressource mais

faisant appel à un autre serveur

· Le serveur de données, fournissant au serveur

d'application les données dont il a besoin.

Figure III.6. Architecture Trois

- tiers

|