B. Méthode d'ordonnancement des tâches

Il existe par ailleurs plusieurs méthodes d'ordonnancement

des tâches :

PERT : Program Evaluation and Review Technic;

CPM : Critical Path Method ;

PDM : Precedence Diagramming Method ;

MPM : Méthode des potentiels Métra ;

GANTT.

Pour mener à bon port notre travail, nous avons

opté pour l'ordonnancement qui est un outil de la recherche

opérationnelle nous permettant dans ce cas d'élaborer le

planning, de déterminer l'intériorité des tâches, de

définir la durée de chaque tâche A ce niveau, l'objectif

est la minimisation de la durée de réalisation du projet, ceci

aurait un avantage significatif en gain de temps et du coût.

Pour ce faire, nous nous sommes servis de la méthode

PERT. Car la méthode respecte la définition des séquences

d'un projet.

III.5.3. LA Méthode PERT

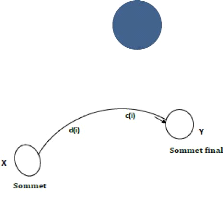

1. Principes de représentation en

P.E.R.T

Une tâche sera portée par un arc du graphe;

Un chemin est une suite d'arcs qui commencent par un sommet

initial du graphe et se termine par un sommet final;

Réduire la durée totale d'un projet par une

analyse détaillée des tâches ou activités

élémentaires et de leur enchaînement.

On étudie les délais sans prendre en compte les

charges :

L'arc représente une tâche;

La valeur portée sur l'arc représente la

durée (temps) D(i) ;

C(i) représente le coût de la tâche ;

Les sommets représentent les états dans la

réalisation d'un projet (X et Y).

39

FIGURE III.5

2. Notions de base

La méthode s'appuie en grande partie sur une

représentation graphique qui permet de bâtir un «

réseau PERT ». Un réseau PERT est constitué par des

tâches et des étapes.

3. Contrainte dans un graphe P.E.R.T

La méthode P.E.R.T ne permet de représenter que

les tâches soumises à un seul type de contrainte de

postériorité stricte qui s'énonce comme suit : « Une

tâche (j) postérieure ne peut pas commencer son déroulement

avant que la tâche (i) antérieure ne soit complètement

terminée ». Graphiquement, cette contrainte peut être

représentée comme suit :

Une tâche (j) ne peut commencer avant que la tache (i) ne

se termine ; Il y a l'existence d'une ou plusieurs tâches fictives ;

Il y a une étape de début et une étape de

fin.

4. Identification des tâches

L'identification des tâches ou l'analyse du projet est

la première opération à accomplir dans le cadre d'une

analyse du projet. Cette phase consiste à lister les tâches

nécessaires à la réalisation de projet et de bien

déterminer pour chaque tâche, estimée dans une unité

de temps.

Dans le cadre de présent travail, nous avons

recensé quelques tâches qui feront l'objet d'une

évaluation, à savoir :

Préparation du projet (contexte, objectifs, enjeux) ;

Étude de faisabilité (ressources disponibles,

identification des besoins,

définition des solutions) ;

Appel d'offre et recrutement des experts ;

Choix d'une solution (selon l'Appel d'offre et recrutement des

experts) ;

Elaboration du cahier des charges ;

Préparation des sites ;

Commande des matériels ; Acquisition des matériels

;

Implantation du nouveau système ;

Test du nouveau système ; Formation des utilisateurs.

5. Analyse et détermination de durée des

différentes tâches

Cette phase consiste à déterminer les

antériorités des tâches précédemment

établies sur ce, nous résumons cette étape dans le tableau

ci-après :

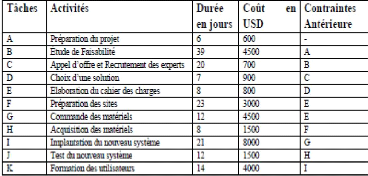

Tableau 1. : Analyse et détermination de

durée de différentes taches

Tableau III.1 : Analyse et détermination de

durée de différentes taches

En conséquence nous pouvons illustrer les

différentes contraintes de notre projet de la manière suivante

:

· A avant B ; B avant C ; C avant D ; D avant E ; E

avant F ; F avant G ; G avant H ; H avant I ; I avant J ; J avant K

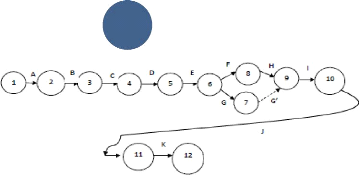

6. Graphe Pert en brut

Le graphe PERT brut, le DTO (Date au plutôt) et le DTA

(Date au plus tard) ne seront pas présentés, par contre les

activités, les durées de chaque activité, la

numérotation de début et du sommet de l'activité seront

représenté par un cercle c'est-à-dire par un graphe.

41

Figure III.6 Graphe Pert en Brut.

7. Calcul des dates

Calcul des dates au plus tôt (DTO)

Elle se calcule en partant du sommet le plus haut au sommet le

plus bas d'où l'expression mathématique suivant : DTO (y) = max

[DTO (x) + d (i)]. En effet elle se calcule en partant du DTO début de

graphe de l'activité en faisant la sommation avec la durée de

cette activité.

DTO (A) = 0 + 6= 6 DTO (B) = 6 + 39= 45 DTO (C) = 45+ 20= 65 DTO

(D) = 65 + 7 = 72 DTO (E) = 72+ 8= 80 DTO (F) = 80 + 23= 103 DTO (G) = 103 + 12

= 115 DTO (H) = 115 + 8 = 123 DTO (I)= 123 + 21 =144 DTO (J) = 144 + 12=156 DTO

(K) = 156 + 14= 170

Calcul des dates au plus tard (DTA)

Elle se calcule en partant du sommet le plus haut au sommet le

plus bas d'où l'expression mathématique suivant : DTA (y) = min

[DTA (x) - d (i)]

DTA (K) = 170 - 14 =156 DTA (J) = 156 - 12 = 144 DTA (I) = 144 -

21= 123 DTA (H) = 123 - 8 = 115 DTA (G')= 115 - 12 = 103

42

|

DTA (G) =

|

103

|

-23=

|

80

|

|

DTA (F) =

|

80-

|

8= 72

|

|

|

DTA (E) =

|

72-

|

7= 65

|

|

DTA (D) = 65 - 20= 45 DTA (C) = 45- 39= 6 DTA (B) = 26- 24 = 2

DTA (A) = 6 - 6 = 0

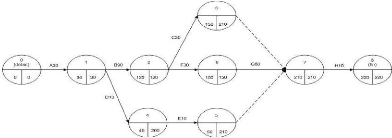

8. Graphe PERT ordonnée

Elle permet de présenter toutes les données

possibles de différentes activités (ou tâches) avec leur

date plus tôt et date plus tard. C'est sur base du DTO qu'on va permettre

de déterminer les activités non critiques et critiques tout en

connaissant le glissement du projet.

Figure III.7 : Graphe PERT Ordonnée

9. Calcul des marges 1. Calcul de marge

libre

La marge libre c'est le délai qu'on dispose pour la

mise en route d'une tâche sans passer à la date au plus tôt

de la tâche suivante. Elle se calcule avec l'expression suivante : ML (i)

= DTO (y) - DTA (x) - d (i)

ML(A) = 6 - 0 - 6 = 0 ML(B) = 45- 39 - 6 =0 ML(C) = 65 - 45 - 20

= 0 ML(D) = 72- 65 - 7 = 0 ML(E) = 80- 72 - 8 = 0 ML(F) = 103- 80-23 = 0 ML(G)

= 115 - 103- 12 = 0 ML (H)= 123 - 115 - 8 =0 ML(I) = 144 - 123 - 21 = 0

43

Il se calcul en faisant l'évaluation de tous les

coûts des différentes tâches ; les coûts sont

évalués en dollars américains.

ML(J) = 156 - 144 - 12= 0 ML(K) = 170- 156 - 14= 0

2. Calcul de marge total

La marge totale c'est le délai dont on dispose pour la

mise en route d'une tâche sans dépasser la date au plus tard de

l'étape suivante : MT (i) = DTA (y) - DTO (x) - d (i)

ML(A) = 6 - 0 - 6 = 0 ML(B) = 45- 39 - 6 =0 ML(C) = 65 - 45 - 20

= 0 ML(D) = 72- 65 - 7 = 0 ML(E) = 80- 72 - 8 = 0 ML(F) = 103- 80-23 = 0 ML(G)

= 115 - 103- 12 = 0 ML (H)= 123 - 115 - 8 =0

|

ML(I) = 144

|

- 123

|

- 21 =

|

0

|

|

ML(J) = 156

|

- 144

|

- 12=

|

0

|

|

ML(K) = 170- 156

|

- 14=

|

0

|

10. Durée totale du projet (DTP)

La durée totale du projet c'est la somme de

durée de toutes les activités qui sont dans le chemin critique et

non critique. Les activités qui sont dans le chemin critique sont : A,

B, C, D, E, F, H, I, J, K.

DTP = d (A) + d (B) + d (C) + d (D) + d (E) + d (I) + d (G) +

d (H) + d (I)+ d (J) + d (K)

DTP = 6+ 39 + 20 +7 + 8+23 + 12+ 8+ 21 + 12 + 14 = 170 jours

En évaluant nous avons remarqué que la plupart

des tâches n'admettent pas de retard dans leur exécution (A, B, C,

D, E, F, H, I, J, K). Notre projet s'étendra donc sur un délai de

170 jours ouvrable de sa date au plus tôt, dès le jour de son

exécution, en respectant la suite d'exécution des tâches

décrites par le graphe de P.E.R.T.

11. Coût total d'évaluation du projet

(CTEP)

44

CTEP = C'est la somme de tous les couts = 600 + 4500 + 700 +

900 + 800 + 3000 + 4000 + 8000 + 1500 + 6865 = 30.865 USD

IMPREVU = CTEP * 10 / 100 = 3086,5 USD

Donc CTPG = CTEP + IMPREVU = 30.865 + 3086.5 = 33.951,5USD

12. Avantages et inconvénients de la méthode

Pert

1. Avantages :

· Le graphe respecte la définition des

séquences d'un projet ;

· Les tâches sont à leur place entre les

sommets ;

· Un sommet indique que les tâches qui y arrivent

sont achevées ;

· On peut calculer directement sur le graphe ;

· Les dates de début au plus tôt ;

· Les marges libres.

2. Inconvénients

· Le graphe est difficile à dessiner à cause

des tâches fictives ;

· On ne peut pas calculer directement sur le graphe :

les dates de déwbut au plus tard ; les marges totales et certaines.

La méthode PERT bien qu'elle présente un

avantage au niveau du respect des consignes de la définition d'un projet

et ses séquences, cette méthode présente

l'inconvénient de la difficulté au niveau du dessin de son graphe

et du calcul de ses différentes marges.

45

13. Cahier de charge

N°

|

Libelles

|

Qte

|

Pu

|

Pt

|

1

|

Serrures de porte

|

4

|

100$

|

400$

|

2

|

Porte

|

8

|

300$

|

2400$

|

3

|

Capteurs de mouvement

|

10

|

200$

|

2000$

|

4

|

Rouleaux de câble coaxial

|

15

|

20$

|

300$

|

5

|

Rouleaux de câble torsadé

|

15

|

30$

|

450$

|

6

|

Rouleaux de fibre optique

|

10

|

400$

|

4000$

|

7

|

Ethernet sur coutant porteur

|

10

|

80$

|

800$

|

8

|

Passerelle

|

1

|

300$

|

300$

|

9

|

Point d'accès sans fil

|

2

|

250$

|

500$

|

10

|

Ethernet

|

5

|

40$

|

200$

|

11

|

Routeur

|

2

|

150$

|

300$

|

12

|

Ventilateur

|

7

|

200$

|

1400$

|

13

|

Détection de fumée

|

10

|

190$

|

1900$

|

14

|

Détection de température

|

10

|

200$

|

2000$

|

15

|

Smartphone

|

2

|

700$

|

1400$

|

16

|

Lampe

|

30

|

30$

|

900$

|

17

|

Porte de garage

|

1

|

2500$

|

2500$

|

18

|

Fenêtre

|

15

|

100$

|

1500$

|

19

|

Cafetière

|

2

|

80$

|

160$

|

20

|

Camera

|

25

|

100$

|

2500$

|

21

|

Sirène

|

3

|

200$

|

6000$

|

21

|

Thermostats intelligents

|

4

|

150$

|

600$

|

Coût total

|

32.510$

|

|

Tableau III.2 : CAHIER DE CHARGE

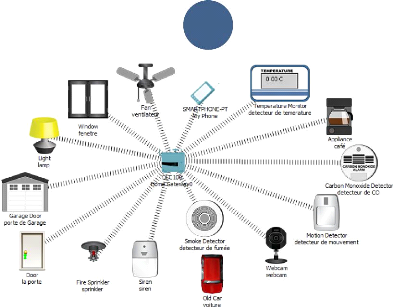

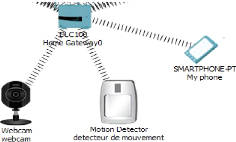

III.6 Simulation

III.6.1 Schéma global du contrôle

à distance de la maison intelligente

L'ajout des éléments nous a permis de concevoir

une maison intelligente pour l'handicape avec un système de commande

à distance. Après configuration de certains les

éléments, la connexion de la maison intelligente de la handicape

est faite par un Smartphone (My Phone) via la passerelle maison.

46

Figure III.6 : schéma globale.

Source : configuration packet tracer par

moi-même

Figure III.7 : Les éléments du Smart

Home dans Smart Phone.

Source : configuration packet tracer par

moi-même

47

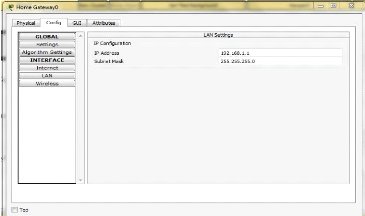

Figure III.9 : Configuration de la passerelle

domestique. Source : configuration packet tracer par moi-même

III.6.2. Configuration de la passerelle domestique

(Home Gateway)

- Sélectionner le périphérique Home

Gateway.

- Cliquer sur configure puis sur l'icône `LAN' et

ajouter une passerelle domestique. (Ip adresse : 192.168.1.1)

- Cliquer sur l'icône Wireless et changer le SSID en

`HomeGateway' Cliquez sur WPA2-PSK et taper `CiscoIoT'.

Figure III.8 : Configuration de la passerelle

domestique.

Source : configuration packet tracer par

moi-même

48

49

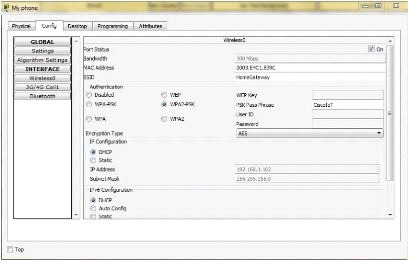

III.6.3. Configuration du récepteur distant le

Smart Phone

Pour configurer le smart phone, nous avons suivi les

étapes suivantes :

- Ajouter le smart phone.

- Cliquer sur l'icône Wireless et changer le SSID en

`HomeGateway' Cliquez sur WPA2-PSK et taper `CiscoIoT'.

Figure III.10 : Configuration du récepteur

distant.

Source : configuration packet tracer par moi-même

III.6.4. Configuration des objets intelligents de

notre système

Après la configuration du Home Gateway et le Smart Phone

on ajoute les périphériques suivants :

· Fan (ventilateur)

· Window (fenêtre)

· Door (porte)

· Montion Detector (détecteur de

mouvement)

· Garage Door (porte de garage)

· Light (lumière)

· Smoke Detector (détecteur de

fumée)

· Temperature Monitor (moniteur de

température)

· Webcam (camera)

? Siren (sirène)

? Café (cafetière)

? Carbone Monoxide Detector. (détecteur de

monoxyde de carbone)

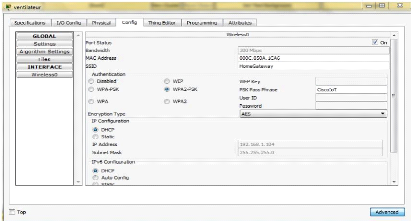

III.6.5. Configuration de Ventilateur (Fan)

- Cliquer sur `Fan' et ensuite sur `Config'.

- Cliquer sur l'onglet Config et changer le nom du Fan.

- cliquer sur `Advanced' et sur `I/O Config 'et dans la

fenêtre qui apparaît

changer le

Network adapté au `PT-IOTNM-1W' et fermer la

fenêtre.

Dans l'onglet Config, cliquer sur l'interface Wireless0. Dans

les paramètres de configuration, le réseau HomeGateway doit

figurer dans la zone SSID et CiscoIoT dans WPA2-PSK. Vérifier que le

serveur DHCP est sélectionné dans les paramètres de

configuration IP.

Figure III.11 : Configuration de Ventilateur (Fan).

Source : configuration packet tracer par moi-même

Et pour Connecter les autres périphériques qui

cités déja au réseau sans fil, en applique les mêmes

étapes présentées pour le ventilateur (Fan)

50

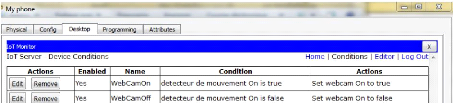

III.6.6. Détection de mouvement et

vidéo surveillance

- Cliquer sur le Smart Phone et puis sur `Desktop' ensuite sur

`IOT Monitor'.

- Dans la fenêtre qui apparaît, on clique sur

`login'. ensuite sur Conditions.

- Donner un nom à l'action qui allume le Webcam (Webcam

On) et éteindre le Webcam (Webcam Off) puis met la condition `IF'.

IF `Motion Detector' `on' to `true'. Then `Webcam' `on' to

`true'. IF `Motion Detector`'on' to `false'. Then `Webcam' `on' to `false'

Figure III.12 : Conditions de fonctionnement.

Source

: configuration packet tracer par moi-même

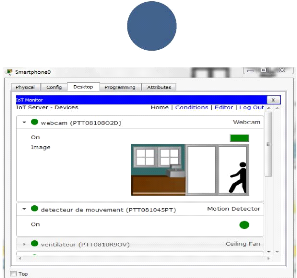

? Test de fonctionnement

Pour vérifier la présence d'un mouvement appuyer

sur le bouton `Alt' du clavier et déplacer la souris sur le

détecteur de mouvement afin de simuler un

mouvement. Si la couleur du point rouge devient vert donc il

y'a un mouvement et une image apparaît sur la `Webcam'

Figure III.13 : Test de fonctionnement.

Source :

configuration packet tracer par moi-même

51

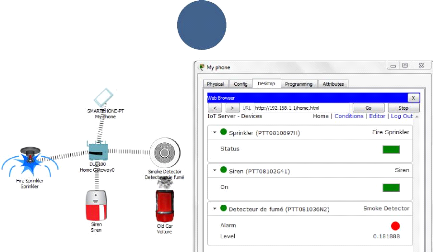

Figure III.14 : Les éléments d'un

système de détection de fumée.

Source : configuration

packet tracer par moi-même

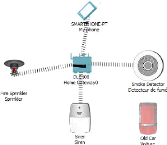

III.6.7. Système de détection de

fumée

Dans cette partie, nous simulons un système de

détection d'incendie avec une action de déclenchement automatique

de la sirène et d'arroseur (Sprinkler) afin

d'éteindre l'incendie avec contrôle à

distance du système. Pour cela, nous utilisons les

éléments suivants : détecteur de

fumée, passerelle maison, arroseur et une sirène et un Smart

Phone.

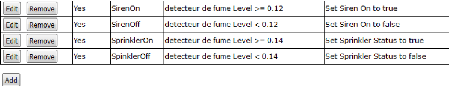

Figure III.15 : Les conditions de

fonctionnement.

Source : configuration packet tracer par

moi-même

52

La configuration de la sirène, le détecteur de

fumée, Sprinkler, le `Smart Phone' est pratiquement la même que

celle des systèmes précédents.

Les conditions de fonctionnement changent comme suit :

Apres avoir lié le détecteur de fumée

avec la sirène et Sprinkler, nous avons utilisé les conditions

suivantes :

IF `Smoke Detector' `Level'>=0.12 then `siren' `on'

to `true'. IF `Smoke Detector' `Level' < 0. 12then `siren' `on' to `false'.

IF `Smoke Detector' `Level' >= 0.14 then `sprinkler' `On' to

`true'. IF `Smoke Detector' `Level' < 0.14 then `sprinkler' `on' to

`False'.

? Test de fonctionnement :

Pour que notre système fonctionne bien, nous avons

ajouté un élément 'old car' (véhicule) proche du

détecteur afin de simuler la présence de l'incendie, en appuyant

sur 'Alt' et la souris. Lorsque la fumée dégagée

dépasse le niveau 0.12, la sirène se déclenche, et si elle

dépasse le niveau 0.14, l'arroseur se déclenche également.

Les deux s'arrêtent dans le cas contraire.

53

Figure III.16 : Le fonctionnement du système de

détection d'incendie.

Source : configuration packet tracer par

moi-même

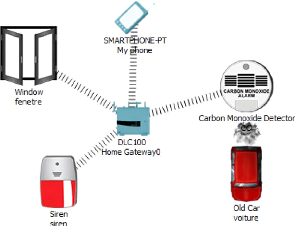

III.6.8. Système de détection de

CO

Figure III.17 : Les éléments composant le

système de détection de CO.

Source : configuration packet

tracer par moi-même

54

Cliquer sur le Smart phone et puis sur `Desktop' ensuite sur

`IOT Monitor'.

Dans la fenêtre qui apparaît, on clique sur

`login' ensuite sur Conditions.

Donner un nom à l'action qui ouvre la fenêtre

(Window open) et fermer la fenêtre

(Window close) puis on met la condition `IF'.

IF `Carbon Dioxide'>=0.14 then `Window' `on' to `true'.

IF `Carbon Dioxide`<0.14 then `Window``on' to `false'.

- Cliquer sur `Add' puis ajouter la condition pour le

fonctionnement du siren.

IF `Carbon Dioxide'>=0.14 then `siren' `on' to `true'

IF `Carbone Dioxide `<0.14 then `siren``on' to `false'.

55

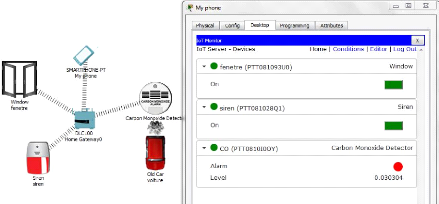

? Test de fonctionnement :

Figure III.18 : Test de fonctionnement de système

de détection de CO. Source : configuration packet tracer par

moi-même

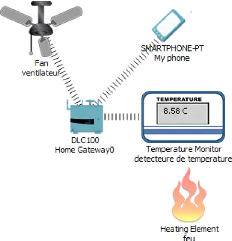

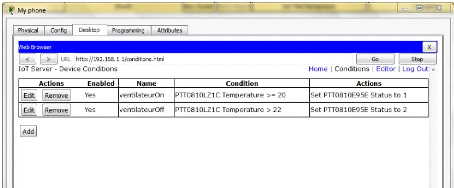

III.6.9. Système de détection de

température

Figure III.19 : Le système de détection de

température. Source : configuration packet tracer par

moi-même

56

La configuration du ventilateur, le détecteur de

température. Le `Smart Phone' est pratiquement la même que celle

des systèmes précédents.

Les conditions de fonctionnement changent comme suit :

Apres avoir lié le détecteur de

température avec le ventilateur. Nous avons utilisé les

conditions suivantes:

IF `Temperature Monitor' `Temperature'>=20 then

`Ventilator' `status' to `low'. IF `Temperature Monitor'

`Temperature'>22 then `Ventilator' `status' to `high'.

Figure III.20: Les conditions de

fonctionnement.

Source : configuration packet tracer par

moi-même

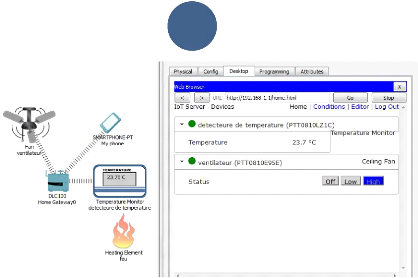

? Test de fonctionnement :

Pour que notre système fonctionne bien, nous avons

ajouté un élément 'Heating Element' (Feu) proche du

détecteur afin de simuler la présence

d'augmentation de température, en appuyant sur la souris.

Lorsque la chaleur dépasse le niveau 20, le ventilateur se

déclenche à tourner avec une vitesse faible, et si elle

dépasse le niveau 22, le ventilateur tourne a une grand

vitesse. Il s'arrête dans le cas contraire.

57

Figure III.21 : Test de fonctionnement de système

de détection de température. Source : configuration packet tracer

par moi-même

58

|