I.6.1.1.2.3 norme de câblage

Dans le réseau les données se transmettent dans

le support, ces supports ont des normes de câblage. Ces normes sont

faites en sorte que les différents équipements se comprennent

lors qu'il s'agira de réceptionner ou d'émettre l'information du

point A au point B.

Mise e n place d'un système V o I P cas d e l ' I

N P P | 34

Il existe deux schémas de câblage,

appelés T568A et T568B. Chaque schéma définit le brochage

(ordre de connexion des fils) à l'extrémité d'un

câble.

Les cartes réseau Ethernet et les ports des appareils

réseau envoient leurs données via des câbles UTP. Sur le

connecteur, des broches spéciales sont associées à une

fonction de transmission et une fonction de réception. Les interfaces de

chaque appareil transmettent et reçoivent des données via des

fils spécifiques dans chaque câble I25].

Ces normes de câblage nous permettrons de construire deux

type des câbles :

o Câble croisé : ce câble

permet de transmettre les données aux équipement de même

tendance et type (ex : ordinateur à ordinateur, routeur à routeur

etc.)

o Câble droit : exercé pour les

équipements des différentes tendances ou types. (ex : ordinateur

à un commutateur, commutateur à un routeur).

Nb : pour avoir un câble croisé, on

utilise les deux normes (T568A et T568B), et pour le câble droit (une

seule norme, soit T568A ou T568B).

I.6.1.1.2.4 Norme de couleur et câblage T568A et

T568B

La norme détermine 4 numéros de pair

associés chacun à une couleur : Paire 1 bleu, paire 2 orange,

paire 3 vert, paire 4 marron.

Tableau I.1 : Norme de couleur.

I.6.1.1.2.5 les connecteurs RJ45

Le raccordement 10BaseT standard (le connecteur de point

d'extrémité sans prise) est le RJ-45. Il réduit les

parasites, la réflexion et les problèmes de stabilité

mécanique et ressemble à une prise téléphonique,

sauf qu'il compte huit conducteurs au lieu de quatre.

Les connecteurs RJ-45 s'insèrent dans les

réceptacles ou les prises RJ-45. Les prises mâles RJ-45 ont huit

connecteurs qui s'enclenchent avec la prise RJ-45. De l'autre côté

de la prise RJ-45, il y a un bloc où les fils sont séparés

et fixés dans des fentes avec l'aide d'un outil semblable à une

fourche. Ceci offre un passage de courant en cuivre aux bits

I23].

Figure I.20 : Connecteur RJ45.

Mise e n place d'un système V o I P cas d e l '

I N P P | 35

I.6.1.2 support en verre

I.6.1.2.1 câble à fibre optique

Sont faits de verre ou de plastique. Leur bande passante est

très élevée, ce qui leur permet de transporter

d'importants volumes de données. La fibre optique est utilisée

dans les réseaux fédérateurs, les environnements de

grandes entreprises ou de grands data center.

Figure I.21 : Câble à fibre optique.

I.6.1.3 support sans fil

Souvent utilisé dans le cas où il y a

l'impossibilité de poser le câble pour construire un

réseau, soit si l'on a l'impossibilité d'acheter le câble

voyant son coût. Dans ce genre de cas le support sans fil est importante.

Le satellite, l'infrarouge, optique d'espace libre tous utilise le support sans

fil et envoient les données sous forme des ondes.

I.6.2 Equipements réseaux

Dans le réseau, local ou étendu, nous

distinguons plusieurs types d'équipements. Tout équipement dans

le réseau a sa fonction définie. Ici nous citerons les

équipements actifs (plus utilisés) et indispensable dans

un Lan.

I.6.2.1 Routeur

Un routeur est un équipement réseau qui permet

d'interconnecter plusieurs réseaux. Il peut interconnecter plusieurs

Lan. Soit un Lan à l'internet. Il relie 2 réseaux ensemble et

diriger le trafic des réseaux basés sur les adresses IP.

Le routeur mémorise le chemin d'accès aux

différents réseaux grâce à la base des

données appelée Routing table qui lui est

inclut. Un port d'un routeur identifie un réseau.

Figure I.22 : Routeur et son importance.

NB : c'est l'équipement utilisé dans la couche

réseau du modèle OSI.

Mise e n place d'un système V o I P cas d e l '

I N P P | 36

I.6.2.2 Commutateur (Switch)

Comme le routeur est là pour interconnecter les Lans,

dans le Lan nous avons plusieurs ordinateurs, ceux-ci doivent être dans

un même réseau pour que la communication se fasse entre eux. Un

commutateur est là pour interconnecter les noeuds (ordinateurs) de

même réseau enfin que ceux-ci forme un Lan pour pouvoir

intégré l'internet via le router. Donc les ordinateurs se

connectent au commutateur et celui-ci à son tour se connecte au routeur

pour avoir accès à l'internet.

Figure I.23 : Commutateur et son

fonctionnement.

NB : c'est l'équipement utilisé dans la couche

liaison des données du modèle OSI.

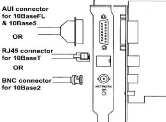

I.6.2.3 Carte Réseau.

La carte réseau est un équipement qui permet

l'ordinateur à se connecter à un réseau dans, la

génération actuelle, la carte réseau est

intégré dans la carte mère de l'ordinateur. C'est cette

carte qui inclut le périphérique RJ45, le

périphérique BNC et le périphérique AUI, les

connecteurs RJ45, BNC, AUI se raccordent à ces

périphériques d'une manière spécifique pour donner

la connexion à l'ordinateur.

Figure I.24 : Carte

réseau.

NB : c'est l'équipement utilisé dans la couche

physique du modèle OSI

I.7 LES ADRESSES IP, CLASSES ET MASQUE DE SOUS

RESEAU

I.7.1 Les adresses IP (Internet Protocol)

Comme nous avions défini le réseau plus haut,

partant de cette théorie, un réseau peut représenter un

ensemble des personnes faisant quelque chose. Ces gens ont leur famille et

chacun a un nom et prénom.

Dans une famille, l'IP représente

tout ce qui identifie l'unicité d'une personne. Dans un réseau

les ordinateurs ou terminaux sont identifiés grâce à leur

IP. Tout composant ou

Mise e n place d'un système V o I P cas d e l '

I N P P | 37

appareil qui se connecte dans un réseau doit obligatoire

avoir un IP celui-ci représente son nom pour enfin que

les équipements (commutateurs, routeurs) soient à mesure de

connaitre qui est celui qui a envoyé cette information ? et pour qu'il

remettent ça à qui ?.

Les adresses IP s'octroient manuellement par l'administrateur du

réseau, soit automatiquement par le Protocol DHCP.

Voici ce que peux être une adresse IP : 192.168.137.1

Nous distinguons deux types des adresses IP : IPv4 (IP version 4) et

IPv6 (IP version 6).

Une adresse IPv4 est une adresse codée sur 32 bits

notée sous forme de 4 nombres entiers allant de 0 à 255 et

séparés par de points et IPv6 codée sur 128 bits. Dans

l'adresse IP nous distinguons deux parties : partie réseau et

hôte.

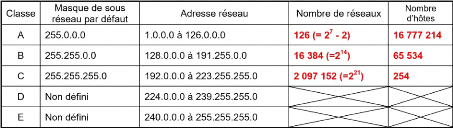

I.7.2 Les classes

Dans le réseau la classe correspond à un nom de

la famille. Vu les différents types de réseaux, il a

été important qu'on restreint les adresses IP par rapport aussi

au réseau utilisé. Un réseau local n'a pas un nombre

élevé d'hôtes (ordinateurs) connectés, ceux-ci

peuvent utiliser une plage d'adresse raisonnable vu sa grandeur.

Et le réseau Wan lui peut occuper une très

grande plage d'adresse IP vu qu'il accueil des milliers des noeuds

connectés. Ce regroupement sont appelé Classe.

Nous avons 5 classes, A, B, C, D et E. dans notre

travail on mettra l'accent aux classes A B et

C.

La classe A : dans cette classe on aura une

adresse IP dont la partie réseau aura un intervalle ]1, 126] Ex :

15.10.1.20/8 le 15 exprime la partie

réseau et ne peux être changé, les 3

autres bits identifie l'hôte.

La classe B : dans cette classe on aura une

adresse IP dont la partie réseau aura un intervalle ]128, 191] Ex :

129.14.1.20/16 le 129.14 exprime la partie

réseau et les 2 autres bits identifie l'hôte.

La classe C : dans cette classe on aura une

adresse IP dont la partie réseau aura un intervalle ]192, 223] Ex :

192.168.10.20/24 le 192.168.10

exprime la partie réseau et les 1 Octet restant identifie

l'hôte.

I.7.3 Masques de sous réseau

C'est le masque de sous réseau qui nous permette

d'identifier la partie réseau et hôte dans une adresse IP. Il est

écrit en binaire et traduit en hexadécimal. Le 1

représentera la partie Réseau et le 0

la partie hôte.

o Pour une adresse de classe A, le masque aura la forme

suivante : 11111111.00000000.00000000.00000000 en binaire, c'est-à-dire

en notation décimale : 255.0.0.0

o Pour une adresse de classe B, le masque aura la forme

suivante : 11111111.11111111

.00000000.00000000 c'est-à-dire en

notation décimale :

255.255.0.0

Mise e n place d'un système V o I P cas d e l '

I N P P | 38

o Pour une adresse de classe C, le masque aura la forme

suivante :

11111111.11111111.11111111.00000000

en binaire, c'est-a-dire en notation décimale :

255.255.255.0

Tableau I.2 Equivalence des classes, masque de sous

réseau et la plage d'adresse.

I.8. CONCLUSION

Il a été important et indispensable d'aborder

les notions fondamentales du réseau informatique. Nonobstant que nous

n'avons pas tout décrit, mais nous avons donné l'image clé

du réseau informatique. Les équipements, les normes, les

protocoles, les supports de transmission... permettrons de réaliser

déjà un réseau local pour le partage des

données.

Ce chapitre nous permettra d'aborder le chapitre 2, où

nous parlerons de la Technologie VoIP et sa sécurité. Le chapitre

1 a préparé la route pour qu'on n'ait pas les zones d'ombres. Par

exemple lorsqu'on parlera d'un IP, protocole, UTP, etc.

B. Section deuxième : VoIP et les mesures

sécuritaires

Pour rédiger cette section nous avons consultés

les ouvrages ci-après :

E 21 E 4 1 E 6 1 E 7 1 E 8 1 E 9 1 E 10 1 E 12 1 E 13 1

E 20 1 E 22 1 E 26 1 I.1 INTRODUCTION

Dans le premier chapitre, nous avions posé les bases

du réseau informatique en générale, nous avons fait

allusion au réseau de données. C'était un point fort pour

pouvoir aborder ce présent chapitre. Dans le chapitre deuxième

nous allons expliquer de façon claire la technologie de VoIP, les

réseau classique (RTC), les avantages de la VoIP, son architecture, les

modes de communications, ses protocoles, les différents risques que peux

connaitre la VoIP et les méthodologies sécuritaires.

La voix sur IP (Voice over IP - VoIP) est une technologie de

communication vocale en pleine émergence. Elle fait partie d'un tournant

dans le monde de la communication. Depuis la première version de VoIP

appelée H.323 en 1996, ce standard a maintenant donné suite

à de nombreuses évolutions et quelques nouveaux standards prenant

d'autres orientations technologiques [8].

Mise e n place d'un système V o I P cas d e l '

I N P P | 39

Bien que la VoIP est une technologie en pleine

émergence, elle subit les mêmes attaques que le réseau de

données, c'est ainsi il lui faut aussi des mesures sécuritaires

plus performantes enfin de palier à ces fléaux. La VoIP offre

plusieurs avantages importants qui peux être difficile à accomplir

avec les réseaux RTC.

La VoIP vient s'ajouter au-dessus d'un réseau de

données déjà existant. En effet les entreprises

dépensent énormément pour la communication

téléphonique, or le prix des communications de la VoIP

est dérisoire en comparaison. Il suffit simplement de s'en

procurer des matériels pour transmettre les communications sans avoir

payer tous les services. Cela offre donc une grande indépendance. Le

transport se faisant aussi par le biais du réseau informatique, il n'est

donc pas nécessaire de devoir mettre en place un réseau

téléphonique à part. Le deux réseaux seront alors

centralisés pour faire un.