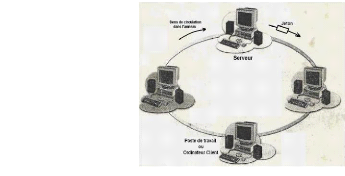

I.3.2.1.3 Topologie en Anneau

Dans un réseau possédant une topologie

en anneau, les ordinateurs sont situés sur une boucle et

communiquent chacun à leur tour. Cela ressemble à un bus mais qui

serait refermé sur lui-même : le dernier noeud est relié au

premier. En réalité, dans une topologie en anneau, les

ordinateurs ne sont pas reliés en boucle, mais sont reliés

à un répartiteur (appelé

Mise e n place d'un système V o I P cas d e l '

I N P P | 19

MAU, Multistation

Access Unit ou Media

Adaptor Unit) qui va gérer la communication

entre les ordinateurs qui lui sont reliés en répartissant

à chacun d'entre-deux un temps de parole.

Elle utilise la méthode d'accès à

"jeton" (Token ring). Les données transitent de stations en stations en

suivant l'anneau qui chaque fois régénèrent le signal. Le

jeton détermine quelle station peut émettre, il est

transféré à tour de rôle vers la station suivante.

Lorsque la station qui a envoyé les données les

récupère, elle les élimine du réseau et passe le

jeton au suivant, et ainsi de suite... La topologie en anneau est dite «

topologie active » parce que le signal électrique est

intercepté et régénéré par chaque

machine.

Le gros avantage est un taux d'utilisation de la bande

passante proche de 90%. Il est nécessaire d'interrompre le

fonctionnement du réseau lors de l'adjonction d'un nouveau poste. La

panne d'une station bloque toute la communication du réseau. La figure

I.6 montre la topologie en anneau. La figure I.6 illustre la topologie en

Anneau.

Figure I.6 : Topologie en Anneau.

I.3.2.1.4 Topologie en Maillé

Internet est une topologie maillée (sur le

réseau étendu « WAN », elle garantit la

stabilité en cas de panne d'un noeud). Les réseaux maillés

utilisent plusieurs chemins de transferts entre les différents

noeuds.

Figure I.7 : Topologie

Maillé.

C'est une structure réseau hybride reprenant un

câblage en étoile regroupant différents noeuds de

réseaux. Cette méthode garantit le transfert des données

en cas de panne d'un noeud. La figure I.7 illustre la topologie en

maillé [1].

Mise e n place d'un système V o I P cas d e l '

I N P P | 20

I.3.2.2 TOPOLOGIE LOGIQUE

Lorsque les noeuds sont déjà structurés

(topologie physique), il reste à cette fin la communication entre eux.

La topologie logique exprime la manière dont le support transmission

(câble) est accessible par les ordinateurs connectés dans le

réseau [1].

La topologie logique est dépendant de la physique. La

manière de se communiquer des noeuds (topologie logique)

dépendant de la manière dont ils sont disposés,

structurés (topologie physique). En outre,

La topologie logique représente des voies par

lesquelles sont transmis les signaux sur le réseau (mode d'accès

des données aux supports et de transmission des paquets de

données). La topologie logique est réalisée par un

protocole d'accès. Les protocoles d'accès les plus

utilisés sont : Ethernet, FDDI

et Token ring.

I.3.2.2.1 Ethernet (IEEE 802.3)

Les bases de la technologie Ethernet sont apparues dans les

années 70, avec un programme appelé Alohanet. Il s'agissait d'un

réseau radio numérique conçu pour transmettre les

informations via une fréquence radio partagée entre les

îles hawaïennes. Avec Alohanet, toutes les stations devaient suivre

un protocole selon lequel une transmission sans reçu devait être

retransmise après un court délai [9].

Des techniques similaires permettant d'utiliser un support

partagé ont été appliquées plus tard à la

technologie filaire, sous la forme d'Ethernet. Ethernet a été

développé dans l'objectif d'accueillir plusieurs ordinateurs

interconnectés sur une topologie de bus partagée. La

première version d'Ethernet incorporait une méthode de

contrôle de l'accès aux supports appelée CSMA/CD (Carrier

Sense Multiple Access with Collision Detection).

Cette méthode d'accès a permis de

résoudre les problèmes liés à la communication de

plusieurs périphériques sur un support physique partagé.

Ethernet est aujourd'hui l'un des réseaux les plus utilisés en

local. Il repose sur une topologie physique en étoile

[9].

I.3.2.2.2 Token Ring

La société IBM est à l'origine de Token

Ring, une architecture de réseau fiable basée sur la

méthode de contrôle d'accès à passage de jeton.

L'architecture Token Ring est souvent intégrée aux

systèmes d'ordinateur central IBM. Elle est utilisée à la

fois avec les ordinateurs classiques et les ordinateurs centraux. Il utilise la

norme IEEE 802.5.

Mise e n place d'un système V o I P cas d e l '

I N P P | 21

La technologie Token Ring est qualifiée de topologie

en « anneau étoilé » car son apparence

extérieure est celle d'une conception en étoile. Les ordinateurs

sont connectés à un concentrateur central, appelé

Unité d'Accès Multi Station (MSAU). Au sein de ce

périphérique, cependant, le câblage forme un chemin de

données circulaire, créant un anneau logique. L'anneau logique

est créé par la circulation du jeton, qui va du port de

l'unité MSAU à un ordinateur. Si l'ordinateur n'a aucune

donnée à envoyer, le jeton est renvoyé au port MSAU, puis

en ressort par un autre port pour accéder à l'ordinateur suivant.

Ce processus se poursuit pour tous les ordinateurs offrant une grande

similarité avec un anneau physique.

I.3.2.2.3 FDDI

FDDI (Interface de Données

Distribuées sur Fibre) est un type de réseau

Token Ring. L'implémentation et la topologie FDDI est

différente de celles d'une architecture de réseau local Token

Ring d'IBM. L'interface FDDI est souvent utilisée pour connecter

différents bâtiments au sein d'un campus

universitaire ou d'une structure d'entreprise complexe. Les réseaux FDDI

fonctionnent par câble en fibre optique. Ils allient des

performances haute vitesse aux avantages de la topologie en

anneau avec passage de jeton. Les réseaux FDDI offrent un débit

de 100 Mbits/s sur une topologie en double anneau. L'anneau

extérieur est appelé anneau primaire et l'anneau

intérieur c'est anneau secondaire [11]. I.3.3

Classification selon l'Architecture ou fonctions assumées par les

noeuds

Par rapport à l'architecture, nous en distinguons deux

(2) : réseau Peer to Peer (poste à poste) et réseau

Client-serveur.

I.3.3.1 Réseau poste à Poste ou Peer to

Peer (en anglais)

Dans les réseaux « Poste à Poste » ou

« Peer to Peer » ou encore « égal à égal

» les ordinateurs sont reliés et organisés sans

hiérarchie, c'est-à-dire qu'ils ont tous une "fonction"

égale sur le réseau.

Cette architecture est constituée de deux ou plusieurs

ordinateurs. Chaque ordinateur du réseau est l'égal des autres et

possède le même système d'exploitation. Aucune machine

n'est prioritaire ni n'a d'ascendant particulier sur l'architecture

complète [11].

Un utilisateur peut facilement modifier ou supprimer un

document stocké sur un des ordinateurs du réseau. Il est possible

de mettre en place des mots de passe pour protéger certaines

données.

I.3.3.1.1 Avantages du Réseau Poste à

Poste

Cette architecture propose quelques avantages : o Un coût

réduit

Mise e n place d'un système V o I P cas d e l '

I N P P | 22

o Simplicité d'installation

o Rapidité d'installation

o Ne requiert pas un système d'exploitation de

réseau

o Ne requiert pas un administrateur de réseau

dédié

I.3.3.1.2 Désavantages du Réseau Poste

à Poste

Les inconvénients sont assez nombreux en ce qui concerne

le « Poste à Poste » :

o Une sécurité parfois très faible (il faut

alors se protéger par un firewall : pare feu)

o La maintenance du réseau difficile. En effet, chaque

système peut avoir sa propre panne et il devient impossible de

l'administrer correctement.

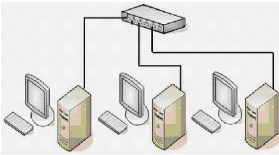

La figure I.8 illustre le réseau poste à poste.

Figure I.8 : Réseau poste à poste

utilisant la topologie en étoile.

I.3.3.2 Réseau Client-serveur

Dans l'architecture « Client/serveur » les

ordinateurs sont reliés et organisés suivant une

hiérarchie autour d'un poste central appelé « serveur »

tandis que les autres PC sont appelés « clients » ou «

postes de travail : Workstations en Anglais ».

Un serveur : Un ordinateur qui met ses

ressources et services à la disposition des autres. Il est, en

général, du point de vue de ses performances, plus puissant que

les autres.

Un client : Un ordinateur qui, pour

l'exécution de certaines de ses applications fait appel aux ressources

et services contenus dans le SERVEUR.

L'architecture Client-serveur s'appuie sur un poste central,

le serveur, qui envoie des données à d'autres ordinateurs

appelés « machines clientes » et les programmes qui

accèdent au serveur sont appelés programmes clients (client FTP,

client mail,...). Un réseau pourvu d'un ordinateur serveur est

utilisé dans une autre optique : celle de la sécurité. Au

réseau poste à poste est ajouté un ordinateur serveur avec

un système d'exploitation particulier permettant d'octroyer des

permissions aux utilisateurs et des droits sur les dossiers

et les fichiers.

Mise e n place d'un système V o I P cas d e l '

I N P P | 23

Suivant le mot de passe entré, l'utilisateur pourra ou

ne pourra pas avoir accès à certains fichiers, logiciels,

périphériques, etc [1].

Le serveur est généralement allumé en

permanence et n'est pas utilisé pour faire autre chose que de

l'administration (attribution de droits et permissions). Tous les fichiers

créés sur les autres postes sont enregistrés sur son

disque dur. Les autres machines conservent par contre les logiciels.

Un réseau avec un serveur nécessite un

administrateur qui maîtrise les différentes manipulations et

stratégies de sécurité. Pour cela, il faut du temps, de

solides connaissances et une bonne vue d'ensemble de l'utilisation du

réseau.

I.3.3.2.1 Avantages du Réseau

Client-serveur

o Unicité de l'information (des

ressources centralisées) : étant donné que le serveur est

au centre du réseau, il peut gérer des ressources communes

à tous les utilisateurs, comme par exemple une base de données

centralisée, afin d'éviter les problèmes de redondance

et de contradiction.

Par exemple, pour un site web

dynamique (ex : esmicom-univ.cd), certains articles du site seront

stockés dans une base de données sur le serveur. De cette

manière, les informations restent identiques et chaque utilisateur (sur

son poste client) accède aux mêmes informations stockées

dans le serveur [1].

o Meilleure sécurité : lors de

la connexion un PC client ne voit que le serveur, et non les autres PC clients

qu'il ne pourra voir qu'avec l'autorisation de l'administrateur via le serveur.

De même, les serveurs sont en général très

sécurisés contre les attaques de pirates. Ainsi, le nombre de

points d'entrée permettant l'accès aux données est moins

important.

o Une administration au niveau serveur : les

clients ayant peu d'importance dans ce modèle, ils ont moins besoin

d'être administrés.

o Facilité d'évolution : il

est possible et très facile de rajouter ou d'enlever des clients, et

même des serveurs, sans perturber le fonctionnement du réseau et

sans modification majeure.

I.3.3.2.2 inconvénients du Réseau

Client-serveur

o Un coût d'exploitation élevé

: dû à la technicité du serveur (bande passante,

câbles, ordinateurs surpuissants) ;

o Un maillon faible : le serveur est le seul

maillon faible du réseau client/serveur, étant donné que

tout le réseau est architecturé autour de lui.

La figure I.9 illustre le Réseau Client-serveur.

Mise e n place d'un système V o I P cas d e l '

I N P P | 24

Figure I. 9 : Réseau utilisant l'architecture

Client-serveur et la topologie en étoile.

I.3.3.2.3 Fonctionnement du Réseau

Client-serveur

o Pour recevoir des informations, le client émet une

requête vers le serveur grâce à son adresse IP et le port

(qui désigne un service particulier du serveur, exemple : port 25 pour

les e-mails, port 80 pour le Web et 21 pour le transfert de fichiers par FTP)

;

o Le serveur reçoit la demande et répond

à l'aide de l'adresse IP de la machine cliente et son port.

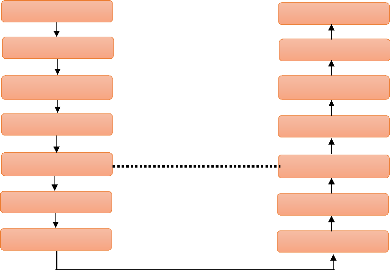

La figure I.10 illustre le fonctionnement du réseau

client-serveur.

Figure I.10 : Fonctionnement du Réseau

Client-serveur.

I.4 ORGANISATION EN COUCHE DE RESEAUX D'ORDINATEUR I.4.1

Introduction

Les réseaux informatiques sont vraiment

compliqués dans la diversité et ceci nécessite l'harmonie

entre les différents éléments pour qu'il ait un bon

fonctionnement à tous les niveaux. L'harmonisation intervient au niveau

soft (Logiciels utilisés) et au niveau hard (équipements ou

matériels) [1].

C'est ainsi les scientifiques pensèrent subdiviser le

réseau en parties pour que celui-ci facilite la compréhension

absolue de son fonctionnement. Cette subdivision en parties doit être

fonctionnelle et non physique, pour afin que ces parties soient

compréhensible et interconnectées.

Mise e n place d'un système V o I P cas d e l '

I N P P | 25

7

7

6

6

5

5

4

4

3

3

2

2

1

1

Source Destination

Figure I.11 : Communication en couches.

I.4.2 Avantages du modèle en couches

Les points libellés ci-dessous essayerons de

résumer le pourquoi de la naissance d'un modèle en couches :

o La simplification de la compréhension du modèle

de réseau.

o La superposition du réseau en fonction des fonctions

faciles sa mise en oeuvre, car les fonctions de chaque couche sont distinctes

et cohérentes.

o La simplification du dépannage du réseau en

cas d'un disfonctionnement. Comme les fonctions que chaque couche assume sont

distinctes, le problème sera fastoche a détecté et

l'erreur peux être corrigée résolue sans pourtant affecter

un disfonctionnement au niveau des autres couches du réseau.

o La superposition du réseau facilite son

développement. Le développement est meilleur et plus ciblé

lorsqu'il se déroule dans des modules et des protocoles

séparés. Lorsque chaque couche a ses propres protocoles, les

tâches de cette couche peuvent être concentrées et les

protocoles conçus pour cette couche spécifique peuvent

exécuter leurs tâches de manière plus efficace.

o Le modèle en couches garantit une meilleure

cohérence des fonctions et des protocoles.

Mise e n place d'un système V o I P cas d e l '

I N P P | 26

I.5 TYPES DU MODELE EN COUCHE

I.5.1 MODELE OSI (Open System Interconnect)

I.5.1.1 Laconique historique du Modèle

OSI.

Ce modèle a été officiellement

adapté en tant que norme par l'ISO (International

Standard Organization) en 1979. Certains

pourraient dire qu'il s'agit d'une ancienne norme. Malheureusement c'est une

fausse information, c'est modèle est vieux. Ce qui a fait vécu ce

modèle si longtemps, est sa capacité d'exploitation pour

répondre à l'évolution des besoins.

La plupart du travail qui a créé la base du

modèle OSI a été effectué par un groupe de

Honeywell Information Systems. Celui qui dirigeait ce groupe

fut Mike Canepa. Ce groupe a commencé à

s'attaquer au problème du manque de standardisation au milieu des

années 1970 du siècle dernier et a fait une proposition

intitulée Architecture de

Systèmes Distribués,

DSA. A ce moment-là, le British Standards Institute a

soumis une proposition à l'ISO indiquant qu'il est nécessaire de

disposer d'une architecture de communication standard unifiée pour les

systèmes de traitement distribués [3].

Source Destination

7 : Application

6 : Présentation

5 :

Session

4 : Transport

3 : Réseau

2 : Liaison des

données

1 : Physique

7 : Application

6 : Présentation

5 : Session

4 : Transport

3 : Réseau

2 : Liaison des données

1 : Physique

Figure I.12 : Modèle OSI à 7

couches.

I.5.1.2 Les couches du modèle OSI

Le modèle de référence OSI est une

représentation abstraite en couches servant de guide à la

conception des protocoles réseau. Il divise le processus de

réseau en sept couches logiques, chacune comportant des

fonctionnalités uniques et se voyant attribuer des services et

Mise e n place d'un système V o I P cas d e l '

I N P P | 27

des protocoles spécifiques. Lorsque nous parlerons du

PDU (Protocol Data

Unit) dans le modèle OSI, celui-ci

caractérisera l'information dans la phase de la communication

dans chaque couche. OSI est formé de 7 couches à savoir

:

I.5.1.2.1 La couche Physique

Transmet les bits à travers le canal de communication,

elle utilise les interfaces mécaniques et électriques du

média physique. La couche physique n'a aucune connaissance des

données à émettre ou à recevoir. Elle reçoit

des signaux et les convertis en bits de données pour les envoyer

à la couche de liaison de données. Elle s'occupe de

problème strictement matériel. Le support physique défini

:

o Nature du câble.

o Les caractéristiques électriques.

o La vitesse de transmission.

o Le codage des informations.

o Le connecteur.

I.5.1.2.1.1 les fonctions de la couche

physique

o Activation et désactivation de la connexion

physique.

o Transmission PDU (sous forme de

Bit).

o Multiplexage et démultiplexage (si

nécessaire).

o Séquençage.

Equipement utilisé à ce niveau est la

carte réseau.

I.5.1.2.2 La couche Liaison des

données

La tâche principale de la couche liaison de

données est de prendre un moyen de transmission brut et le transformer

en une liaison qui paraît exempter d'erreurs de transmission à la

couche réseau.

Elle constitue des trames à partir des

séquences de bits reçus lorsqu'il se présente comme

étant Récepteur. En tant

qu'Emetteur, elle constitue des trames à partir des

paquets reçus et les envoie en séquence.

I.5.1.2.2.1 Autres fonctions de la couche liaison des

données

o Contrôle de l'interconnexion des circuits de

données.

o Indentification et échange de paramètres.

o Détection d'erreur.

o Transmission PDU (sous forme de trame)

o Contrôle de séquence.

o Cadrage (délimitation et synchronisation).

o Contrôle de flux.

Equipement utilisé à ce niveau est le

Switch (commutateur).

Mise e n place d'un système V o I P cas d e l '

I N P P | 28

I.5.1.2.3 La couche Réseau

La couche réseau gère les connexions entre les

différents noeuds (appareils) du réseau. Elle sert à

acheminer les données (trouver un chemin- routage) entre 2 machines qui

ne sont pas sur le même support physique. Elle sert aussi à

réguler le trafic afin d'éviter les congestions de

données.

I.5.1.2.3.1 les fonctions de la couche

réseau

o Routage et relais

o Connexion réseau et multiplexage

o Segmentation et blocage de PDU

o Détection et récupération d'erreur

o Séquence et contrôle de flux

o Mappage d'adresse réseau

o Transmission PDU (sous forme de paquet)

o Equipement utilisé à ce niveau est le

Routeur.

I.5.1.2.4 La couche Transport

Puisqu'il existe deux types de services qui peuvent

être fournis aux applications de réseau, orientés connexion

et sans connexion, la couche de transport fournit différents types de

fonctions pour ces deux types.

La couche transport garantit que les données

reçues sont celles qui ont étés envoyées

contrôle de bout en bout du réseau. Elle permet aussi le

multiplexage de plusieurs connexions logiques sur la partie physique.

I.5.1.2.4.1 les fonctions de la couche

transport

o Etablissement et libération des liaisons de

transport.

o Contrôle de séquence

o Détection et récupération des erreurs de

bout en bout

o Segmentation

o Contrôle de flux de bout en bout

o Surveillance des paramètres QoS.

Le PDU utilisé à ce niveau est sous

forme de segment.

I.5.1.2.5 La couche Session

La couche session synchronise la communication entre les

appareils, elle permet des communications full-duplex ou half-duplex. Une seule

session peut ouvrir et fermer plusieurs connexions, de même que plusieurs

sessions peuvent se succéder sur la même connexion. Comme cette

explication n'est pas forcément claire pour tout le monde, essayons de

prendre quelques exemples :

o Vous avez un message à transmettre par

téléphone à un de vos amis, votre épouse doit faire

de même avec celle de ce même ami. Vous appelez votre ami

(ouverture d'une connexion), vous discutez avec lui un certain temps (ouverture

d'une session), puis vous

Mise e n place d'un système V o I P cas d e l '

I N P P | 29

lui dites que votre épouse voudrait parler à la

sienne (fermeture de la session). Les épouses discutent un autre certain

temps (ouverture d'une seconde session), puis n'ont plus rien à se dire

(fermeture de la seconde session) et raccrochent (fin de la connexion). Dans

cet exemple, deux sessions ont eu lieu sur la même connexion

I7].

I.5.1.2.5.1 Les fonctions de la couche

session

o Ouverture de la session et démontage

o Gestion des jetons

o Connexion de session au mappage de connexion de transport

I.5.1.2.6 La couche Présentation

Traduit les différents formats de présentation

des données en utilisant un format Commun, car Pour que 2

systèmes se comprennent ils doivent utiliser la même

représentation de données, c'est le rôle de cette

couche.

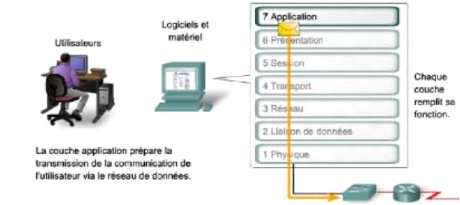

I.5.1.2.7 La couche Application

Interfaces utilisateurs, nécessaire aux applications

qui accomplissent des tâches de communications. Cette couche propose

également des services : Principalement des services de transfert de

fichiers, (FTP), de messagerie (SMTP) de documentation hypertexte (HTTP)

etc.

I.5.1.2.7.1 Les fonctions de la couche

Application

o Identification des services fournis à l'utilisateur

o Définition des paramètres QoS requis par

l'application

o Définir les mécanismes de

sécurité à l'utilisateur tels que le contrôle

d'accès et l'authentification.

o

Figure I.13 : Fonctionnement du modèle

OSI.

Synchronisation des applications communicantes (uniquement

dans les services orientés connexion).

Mise e n place d'un système V o I P cas d e l '

I N P P | 30

I.5.2 MODELE TCP/IP (Transmission

Control Protocol/ Internet

Protocol)

Le premier modèle de protocole en couches pour les

communications inter réseau fut créé au début des

années 70 et est appelé modèle Internet.

Il définit quatre catégories de fonctions qui doivent

s'exécuter pour que les communications réussissent. La plupart de

modèles de protocole décrivent une pile de protocoles

spécifique au fournisseur.

Cependant, puisque le modèle TCP/IP est une norme

ouverte, aucune entreprise ne contrôle la définition du

modèle. Les définitions de la norme et des protocoles TCP/IP sont

traitées dans un forum public et définies dans un ensemble des

documents disponible au public. Ces documents sont appelés documents RFC

(Request For Comments)

[3].

Ils contiennent les spécifications formelles des

protocoles de données ainsi que des ressources qui décrivent

l'utilisation des protocoles. Les documents RFC contiennent également

des documents techniques et organisationnels concernant Internet, y compris les

spécifications techniques et les documents de stratégie fournis

par le groupe de travail IETF. Ce modèle est divisé en 4 couches,

à savoir :

2 : Internet

1 : Hôte-réseau

4 : Application

3 : Transport

Figure I.14 : Modèle

TCP/IP.

HTTP, FTP, SMTP, DNS, DHCP, SNMP

TCP, UDP

IP

LAN/WAN

I.5.2.1 La couche hôte-réseau

La couche hôte-réseau regroupe toutes les

fonctions des couches de niveau 1 et 2 du modèle OSI. C'est donc une

couche qui abrite un nombre important d'entités nécessaires pour

fournir tous les services liés au support physique et à

l'interface réseau. En fait, la couche hôte-réseau du

modèle TCP/IP correspond au réseau lui-même, les couches

supérieures ne servant qu'à utiliser ce réseau.

Les tâches réalisées par cette couche

sont :

o Constitution des trames

o Mise en place d'une gestion d'erreurs sur les trames

fournies par la couche supérieure : détections des erreurs de

transmission et correction de celles-ci si possible

o Accès au média selon les techniques

d'accès définies par les différentes normes de

réseaux

o Transmission sur divers supports physiques utilisables.

Mise e n place d'un système V o I P cas d e l '

I N P P | 31

I.5.2.2 La couche Internet

Les rôles de la couche Internet sont similaires

à ceux de la couche réseau du modèle OSI. Elles ont la

particularité d'être réalisées par un protocole

universel : IP (Internet Protocol). Elles sont donc entièrement

indépendantes de l'environnement matériel et permettent

l'interconnexion de structures différentes. PDU dans cette couche est la

Trame IP.

I.5.2.3 La couche transport

La couche transport segmente les données et se charge

du contrôle nécessaire au réassemblage de ces blocs de

données dans les divers flux de communication. Pour ce faire, elle doit

:

- Effectuer un suivi des communications individuelles entre

les applications résidant sur les hôtes source et de destination

;

- Segmenter les données et gérer chaque bloc

individuel ;

- Réassembler les segments en flux de données

d'application ; Identifier les différentes applications ;

- Contrôle de flux.

Cette couche utilise le protocole TCP et UDP pour la

communication.

Les applications utilisant le protocole UDP

sont :

- Système de noms de domaine (DNS) ;

- Voix sur IP (VoIP) ;

- SNMP (Simple Network Management Protocol) ;

- DHCP (Dynamic Host Configuration Protocol).

Les applications utilisant le protocole TCP

sont :

- Les navigateurs web (http) ;

- Courriel électronique (SMTP) ; - Transfert de fichiers

(FTP)

I.5.2.4 La couche application

Des nombreuses applications sont disponibles pour utiliser

les réseaux. Elles sont basées sur des protocoles de haut niveau

conçu spécifiquement afin de compartimenter les rôles bien

distincts et ainsi de gérer divers familles d'applications.

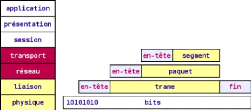

I.5.3 ENCAPSULATION

Au passage d'une couche N vers la couche inférieure

(N-1), le flot de données est enrichi de champs supplémentaires

placés en début et/ou en fin. Dans le premier cas, il s'agit d'un

en-tête ou préfixe (header) ; dans le second, d'un

suffixe (trailer). Ces informations apportées renseignent la

trame au niveau de la couche qui les a émises (ici N). Ces champs

servent donc, lors de la réception par la couche de même niveau

(N) de la station destinataire, au traitement que celle-ci doit effectuer.

Mise e n place d'un système V o I P cas d e l '

I N P P | 32

Ce type de câble est utilisé par les

sociétés de télévision par câble pour fournir

leurs services, ainsi que dans les systèmes de communication par

satellite. Les câbles coaxiaux

Figure I.15 : Fonctionnement d'une

encapsulation.

I.6 SUPPORTS ET EQUIPEMENTS RESEAUX LOCAUX

I.6.1 Supports de transmission

Pour que la communication se fasse dans un réseau

informatique, nous avons besoin de plusieurs supports et équipements,

les supports se sont les moyens qui permettent la transmission des

données d'un noeud A vers le noeud B. ces supports se divers par rapport

au réseau utilisé. Nous avons le support en

cuivre, verre et Sans

fil.

Le support ne cuivre distingue deux

catégories de support : câble coaxial et

paire torsadée souvent utilisés dans les

réseaux Lan. Le support en verre lui distincte une

seule catégorie de support : fibre optique, celui-ci

est utilisé dans le réseau Wan ou Man. Le Sans-fil

utilise les Ondes comme support de

transmission.

Ce qui faut savoir que la manière dont les

données sont transmises dans le support dépend du support qui le

transmet. Le support en Cuivre transmet les données

sous forme des signaux électriques (impulsions électrique), le

support en Verre transmet les données sous forme des

signaux lumineuses (impulsions lumineuses) et le Sans-fil sous

forme des ondes radio.

Figure I.16 : Types des transmissions des données

dans les supports.

I.6.1.1 support en cuivre I.6.1.1.1 Câble

coaxial.

Mise e n place d'un système V o I P cas d e l '

I N P P | 33

transportent les données sous forme de signaux

électriques. Son blindage est supérieur à celui des

câbles UTP et il peut transporter davantage de données. Les

câbles coaxiaux sont généralement en cuivre ou en

aluminium.