|

Identification informatisée du personnel au sein d'une institution supérieure. Cas de l'Institut supérieur de management de Bukavu au Sud- Kivu en RDC( Télécharger le fichier original )par Théophile Mweze Rwagaza Institut supérieur pédagogique de Bukavu- RDC - Graduat en pédagogie appliquée 2011 |

Tableau 1 : Ressources matérielles de l'ISM Bukavu b. Ressources logiciellesComme ressources logicielles on peut citer : y' Les systèmes d'exploitation : Windows 2003 serveur, XP professionnel Service Pack 2 et Pack 3, Windows Sweet Service Pack 3, UBUNTU; Windows 7 Professionnel y' Antivirus: Avast, AVG Internet Security, ESET NOD32, Avira y' Applications: Adobe Photoshop, Office 2003 et 2007, PDF Creator, Notepad, Adobe Flash, Adobe reader, Nero 8, Encyclopédie Encarta, Dicos 9, PDF completed, ... 15 | Page 2.2. L'UTILISATION DES ORDINATEURS ET LEURS CONSEQUENCES

L'utilisation de l'ordinateur s'avère très indispensable dans les différents services ou secteurs. L'ordinateur bouleverse, les méthodes de travail apparu au cours de la seconde moitié du XXe siècle, il a révolutionné les habitudes de travail. L'utilisation de cette machine est devenue de notre jour capital si bien qu'elle permette de rendre le travail aisé dans l'exécution des tâches. Cette dernière reste utile dans tous les domaines de gestion où tous les fonctionnaires y font recours pour effectuer rapidement les tâches ou opérations et sans trop des failles dans leur service. Le domaine de l'informatique devenant une discipline à part entière donc se dotant de ses méthodes, son objet, ses approches et en collaboration avec d'autres sciences ; celle-ci est entrain de marcher sur les autres sciences par son importance très capitale. L'ordinateur se fait voir dans tous les services qui aimeraient voir leur travail simplifié ou rendu facile. Toute fois, dans son utilisation elle présente certaines conséquences positives et négatives. Quant à nous, nous auront à faire un large tour d'horizon sur les conséquences positives ainsi que les conséquences négatives. S'agissant de conséquences positives de l'utilisation des ordinateurs, il sied de signaler que l'ordinateur créé le chômage dans la mesure, où, plus les ordinateurs sont nombreux dans les services, plus on aura à 16 | Page supprimer certains postes que les hommes occupaient. En d'autres termes il y aura moins de personnes qui travailleront dans l'entreprise donc il ya diminution des couts du personnel, également les personnes qui ont vu leurs postes supprimé auront droit à un décompte final ce qui pourrait entrainer un déséquilibre sur le chiffre d'affaires de l'entreprise un autre élément à placer dans ce registre ce que lorsqu'on aura soit besoin d'autres matériels pour que ce dernier fonctionne normalement ; donc comme autre conséquence positive la consommation de matériels (cartouche, encre etc.) Parlant de la conséquence négative, nous devons signaler quelques éléments à savoir : - Perte probable de données quand la panne survient donc il y a risque de perdre vos données qui sont conservées sur les supports quand la panne se présente ; - L'ordinateur développe certaines maladies c'est pourquoi quand vous ouvrez un Cyber dans un premier temps, il faut bien respecter les normes de constructions de chaises sur les quelles les clients s'y mettront afin de les mettre à l'abri à tout genre de problème ; - L'ordinateur rend l'intelligence de l'homme faible dans la manière où ce dernier risque d'ignorer même certaines petites notions liées à la présence ou la manipulation des effets beaucoup plus manuels. Elle est une machine contenant la quasi-totalité d'applications rendant ainsi l'homme très paresseux et victime d'une négligence terrible. Il faut savoir que l'ordinateur a des conséquences

néfastes pour l'être les troubles oculaires. Etre trop assis devant un ordinateur

peut 17 | Page il faut vous lever régulièrement lorsque vous êtes assis devant un ordinateur3.

Lors de l'achat d'un ordinateur, il est si utile de tenir compte de certains éléments les quels éléments faciliteront vos tâches. L'ordinateur comprend plusieurs caractéristiques dont en voici les plus importantes : + L'ordinateur doit être une machine capable d'exécuter à très grande vitesse la séquence d'instructions autrement dit son processeur qui est le cerveau de l'ordinateur doit être plus élevé que jamais. + L'ordinateur doit gérer les unités d'entrée et sortie qu'on appelle en anglais output et input afin de lui permettre un contact avec le milieu extérieur ; + L'ordinateur doit stocker en grande quantité les données c'est-à-dire elle doit avoir à son sein une grande capacité du Disque dur4. 18 | Page e. Brève historique de l'ordinateur Depuis des milliers d'années l'homme a créé l'outil l'aidant à calculer, au départ la plupart de sociétés ont sans doute utilisé la main comme auxiliaire de calcul. Cependant en 1962 Blaise Pascal inventa la Pascaline qui faisait uniquement l'addition et la soustraction. Par contre WILHEM LEIBNIZ inventa en 1673 une autre machine qui effectuait la division et la multiplication5. Ce fut l'ère de la première calculatrice mécanique apparut en 1820. Ainsi donc, BLAISE PASCAL et WILHEM LEIBNIZ et d'autres chercheurs se sont mis ensemble pour concevoir une machine faisant à la fois les 4 opérations fondamentales à savoir l'addition, la multiplication, la soustraction et la division. Il fallait attendre les idées très importantes de CHARLES BABBAGE en 1834 soit au 18e siècle à qui on reconnaît la qualité du père de l'ordinateur par ses idées selon les quelles de faire une machine programmable susceptible de faire n'importe quel type d'opération. En effet, le 1er ordinateur entièrement électronique fut conçu en 1947 par 3 personnes dont WILLIAM MAUGLY, JOHN ATANASOFF et PRESPER ECKERT qui paissait 30 tonnes et consommait 18000 tubes à vides et dégageait beaucoup d'énergies et son encombrement de fil qui est son élément détracteur. Après ENIAC puis EDVAC à mémoire interne. La commercialisation des ordinateurs a commencé vers 1952, depuis cette date on distingue traditionnellement 4 générations d'ordinateurs correspondant à l'évolution des technologies couramment mises oeuvre : De 1952 à 1958 (1ère génération) : tubes à vides ; De 1958 à 1964 (2eme génération) : transistors ; De 1964 à 1974 (3ème génération) : circuits intégrés ; De 1974 à nos jours (4ème génération) : micro-processeur. 4 Cours d'informatique générale G1 IG dispensé par Ass. MERDA NZIBO 5 Encarta Junior 2009/ Histoire de l'Informatique et son évolution 19 | Page Ce découpage est quelque peu arbitraire ; les technologies généralement cohabitant plusieurs années, une 5ème génération est prévisible à l'horizon en 1990, avec l'apparition de système ayant un fonctionnement plus proche de celui du cerveau humain, grâce à l'intelligence artificielle et des mémoires associatives jusqu'ici assez peu utilisées. 2.3. LA PLACE DES ORDINATEURS DANS LES SERVICESL'outil informatique exerce depuis plus de 25 ans une influence très profonde sur la façon de traiter automatiquement les informations grâce à l'ordinateur, et par conséquent sur l'évolution de la structure de l'organisation en ce qui concerne le traitement rapide des informations. Quelque soit son domaine d'activité, l'entreprise ne peut plus se passer de l'outil informatique ; que l'on fasse partie d'une grande entreprise que l'on exerce une profession libérale ou même un métier technique ; l'informatique occupe une place déterminante. L'informatique a introduit une véritable révolution dans le secteur tertiaire dans les activités de services en général ; et en particulier dans celles de la gestion des grands services qu'ils soient industriels, commerciaux ou administratifs. La propagation de cette technique semble être actuellement illimitée et déborde de plus en plus au coeur de chaque foyer facilitant les tâches quotidiennes de l'homme. L'avènement des ordinateurs est venu supplées aux insuffisances d'ordre du travail dans tous les services qui du reste tenaient leur travail manuellement et cela était l'objet de multiples problèmes. Nombreux services font fasse aujourd'hui à des problèmes de traitement de données d'ordre manuel grâce à l'intégration de l'ordinateur qui du reste facilite un meilleur rendement au travail et exécute rapidement de tâches avec précision. Ainsi, cette nouvelle technologie implique la nécessité de connaître une pratique informatique pour un rendement de taille des différents 20 | Page projets. Signalons que les services qui utilisent les ordinateurs surpassent déjà du moins franchissent à certains problèmes d'ordre lenteur, imprécision et bien d'autres. L'ordinateur lutte pour toute modernisation des services, elle tend à assurer une garantie aux différents services et leur fournit un travail de classe. Il est impérieux que chaque service y compris les individus assez informés fassent des efforts pour savoir l'impact positif et de la place qu'occupe l'ordinateur et avoir quelques notions en informatique pouvant leur aider à bien l'utiliser ; non seulement dans l'intention de ses besoins professionnels, mais aussi pour la simple curiosité de se mettre à la une avec l'évolution des nouvelles technologies afin de pouvoir tirer de ses avantages. En claire la place que jouent les ordinateurs dans les services est d'importance capitale si bien que les services ayant déjà intégré cette nouvelle technique de la communication et d'informatique trouvent déjà plus d'importance à plus forte raison qu'il se communique les informations d'un bureau à un autre sans un moindre déplacement débouchant à un gain du temps. A l'heure actuelle, beaucoup des services nécessitent pour l'exécution une intégration pure et simple des ordinateurs sans quoi ces services risquent d'accoucher une souris. L'avenue des ordinateurs vient donc imposer tous les services qui aimeraient réaliser de bon rendement professionnel son intégration qui du reste apporte de changements considérables dans le milieu du travail faisant abstraction à l'utilisation des autres matériels. 6 KANYENGELE NGANDU, Gestion des listes des listes des étudiants de l'ISP BUKAVU, TFC IG/2004-2005 21 | Page CHAP II : L'ANALYSE DE L'EXISTANT1. Définition des conceptsy' Identification : c'est l'action d'identifier, de s'identifier, techniquement c'est la mesure des différents paramètres définissant l'état d'un système cybernétique. y' Informatiser : c'est soumettre aux méthodes, techniques de l'informatique notamment la N.T.I.C. y' Personnel : ensemble des personnes employées dans un service public ou privé, dans un établissement quelconque. y' I.S.M : Institut Supérieur de Management. 2. Documents utilisésUn document est un renseignement écrit ou objet servant de preuve d'information ou de témoignage. Les documents sont subdivisés en deux types. Il y a des documents d'entrées et des documents de sortie. a. Documents d'entréeLes documents d'entrée sont ceux qui contiennent les informations relatives aux mouvements d'entrée des agents dans l'entreprise ou dans l'institution6. y' Formulaire déclaratif des agents et fonctionnaires de l'I.S.M : Ce formulaire identifie la personne par son nom et post nom, sa date de naissance, ses études faites, sa date d'engagement, son numéro matricule, son grade, son acte de nomination, sa fonction exercée, l'observation, la date du jour d'enregistrement et la signature de l'agent. Voici le croquis du formulaire : 22 | Page REPUBLIQUE DEMOCRATIQUE DU CONGO INSTITUT SUPERIEUR DE MANAGEMENT

PROGRAMME « ISM » INTER- AFRICA Agrée par Arrêtés Ministériels N° ESURS/ CAB.MIN/ 0120/92 , N° ESURS /CAB.MIN/ A3/076/96 et N° MINESURS/CABMIN/042/2008 Formulaire déclaratif des agents et fonctionnaires Nom : Post nom : Date de naissance : Etudes faites : Date d'engagement : Numéro matricule : Grade : Acte de notification : Fonction : Observation : Voici son croquis : ? Liste des agents Cette liste des agents permet à la division de gestion du personnel de l'institution d'avoir en intégralité tous les agents qui prestent effectivement à l'ISM. Les rubriques de cette liste sont : numéro, noms et post noms, fonction, et signature. Les rubriques illustrées de cette liste sont les suivantes : 23 | Page

b. Documents de sortieCe sont les documents qui contiennent des informations complètes sur base de documents d'entrée des agents. ? La Carte de service

CARTE DE SERVICE N°....

Les autorités tant civiles que militaires sont priées d'apporter leur assistance au porteur de la présente C'est une pièce reprenant l'identité de l'agent qui preste à l'I.S.M, le modèle est le suivant : 24 | Page 3. SYMBOLES UTILISES

NC : Transmission à distance. : Document en mouvement en plusieurs exemplaires. : Archivage. : Les provenances ou réception d'une tâche ou d'un message.

NC : Renvoi d'un document spécifique. 25 | Page 4. ANCIEN SCHEMA DE CIRCULATION DE L'INFORMATION

26 | Page 5. DESCRIPTION DES TACHESNuméro Tâches effectuées. 101 : Réception des dossiers des agents avec touts les documents exigés pour l'engagement. 102 : Vérification de l'authenticité de l'agent. 201 : Vérification des dossiers des différents agents départ leurs dossiers et CV déposés. 202 : Réception des documents définitifs concernant les services rendus ailleurs, l'expérience professionnelle et la situation familiale. 301 : Etablissement des fiches et listes des différents agents. 302 : Réception des documents (pièces justificatives) contenant délivrés aux agents et contrôle. 401 : Réception de la carte de service validé et authentique. 402 : Réception des documents supplémentaires pour information sur les modalités de paiement et de prestation. 6. CRITIQUE DE L'EXISTANTL'élaboration manuelle des différents documents ayant trait à l'identité du personnel de l'ISM entraine une perturbation dans les services, le retard perpétré et autres insuffisances constatées. Les heures de service et la ponctualité ne sont pas respectées, car avions constaté une prolifération des retards des agents au lieu de leur service et quelque fois des absences injustifiées. Malgré le peu d'effort que les agents fournissent pour remplir leurs tâches, l'ISM ne leur donne que des opportunités insuffisantes, constatant que le corps scientifique de l'ISM n'a pas des chances pour avoir des bourses d'étude même si l'enseignant arrive à publier plusieurs fois. Les agents également n'ont pas droit au salaire, ni aux indemnités et autres avantages sociaux, ceux-ci est source de démotivation et d'autres pratiques non autorisées. Les agents (le personnel) n'as pas le moyen de transport malgré la distance à parcourir pour atteindre le lieu de travail. Pas d'annuaire téléphonique répertoriant les agents en cas d'urgence. Et 27 | Page ceci amène les agents à aller chercher mieux ailleurs. Le bureau des services généraux des agents donne les informations nécessaires pour l'identification. Néanmoins, ce bureau se heurte à divers problèmes dans son système de gestion de listes. D'abord, le secrétariat de direction a des tâches lourdes car c'est à lui que revienne la tâche de l'élaboration des toutes les listes. Ensuite, les moyens matériel dont dispose le bureau et pouvant permettre l'élaboration des listes sont insuffisants. Il n'y a qu'une seule machine (ordinateur) pour la réalisation l'édition des toute les tâches qu'exigent le personnel. En plus, les services généraux doivent remplir plusieurs tâches pour l'élaboration des listes or, pour plus d'efficacité, cette procédure ne met pas à l'aise le responsable du bureau pour la réalisation des certaines tâches parce que il se trouve en présence de plusieurs documents qui l'embrouillent et il ne sait où toucher et où ne pas toucher d'où l'institution se retrouve en retard pour la sortie des rapports annuels et autres tâches liées au personnel. 7. SOLUTIONS ENVISAGEESAprès nos analyses, nous proposons les solutions suivantes pour permettre à l'ISM d'améliorer la performance de son système d'identification du personnel. Pour répondre aux besoins de traitement des informations celles relatives à l'identification du personnel, nous proposerons à l'ISM de mettre à la disposition du service de gestion du personnel au moins un ordinateur qui pourra être doté d'un programme adopté à l'élaboration des listes, à la mise au point des cartes de service moderne, qui pourra faciliter la recherche et la modification des informations liées à l'identité du personnel, pour une bonne mise à la disposition des informations dont il aurons besoin au moment opportun. Ce matériel rendra aussi moins ardues les tâches à exécuter par les agents de ce service et éviter le retard et les erreurs pour la production des listes et l'édition des cartes de service des différent agents. C'est dans 28 | Page ce cadre que nous allons proposer une application ou un programme qui pourra rendre à l'ISM ces services que nous venons de décrire. 29 | Page Chap. III. DEMARCHE METHODOLOGIQUE POUR LA

CONCEPTION

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Direction générale |

Service généraux |

Bureau gestion du personnel |

Service informatique |

Agent |

||||||||||||||

|

100 |

200 |

300 |

400 |

500 |

||||||||||||||

|

101 201 Vérification de la fiche de présence ainsi que le nombre des jours prestés, les différentes allocations et modifications. |

204 |

202 |

||||||||||||||||

|

101 Etablissement des fiches d'identité des différents agents et leur envoie aux services généraux |

501 Réception du message et départ des agents pour validation de leur identité et authentification |

|||||||||||||||||

|

301 Réception des fiches d'identité depuis le bureau des services généraux |

||||||||||||||||||

|

401 Mise à jour permanente des informations relatives à l'identité des agents |

||||||||||||||||||

|

d |

||||||||||||||||||

|

201 |

||||||||||||||||||

|

502 Réception de la carte de service, signature, classement de la F.I de l'agent et enregistrement dans la Base des données |

||||||||||||||||||

|

402 Réception de toutes les notifications récentes concernant un agent |

||||||||||||||||||

|

202 Demande d'établissement de F.I |

||||||||||||||||||

|

F .I |

||||||||||||||||||

|

203 |

||||||||||||||||||

|

402 |

||||||||||||||||||

|

102 Réception des documents contenants les dernières coordonnées actualisées de l'agent et |

||||||||||||||||||

|

403 Sortie automatique de la F.I de chaque agent actualisé et sa transmission aux services généraux |

||||||||||||||||||

|

403 |

||||||||||||||||||

|

203 Envoi de la F.I de chaque agent à la Direction |

||||||||||||||||||

|

302 Vérification de l'agent |

||||||||||||||||||

|

F.I 204 |

||||||||||||||||||

|

202 |

||||||||||||||||||

|

F.I 102 |

F.I |

|||||||||||||||||

|

203 |

||||||||||||||||||

|

204 Réception de la F.I et classement |

||||||||||||||||||

Un est un ensemble d'information plus ou moins structurées. On ne parle cependant de fichier que dans le cas où ces informations sont stockées sur

32 | Page

5. Description des tâches Numéro des tâches effectuées

101: Etablissement de fiches d'identité des différents agents et leur envoi aux services généraux.

102: Réception des documents contenant les dernières coordonnées actualisées de l'agent et contrôle.

201: Vérification de la fiche de présence ainsi que le nombre des jours prestés, les différentes allocations et modifications.

202: Demande d'établissement de la fiche d'identité pour chaque agent.

203: Envoi de la fiche d'identité de chaque agent à la Direction.

204: Réception de la F.I de chaque agent depuis le bureau des services généraux.

302: Vérification de l'agent ;

401 : Mise à jour permanente des informations relatives à l'identité des agents.

402: Réception de toutes les notifications récentes concernant un agent

403: Sortie automatique de la F.I de chaque agent actualisé et sa transmission aux services généraux ;

501 : Réception du message et départ des agents pour validation de leur identité et authentification directe.

502 : Réception de la carte de service, signature, classement de la F.I de l'agent et enregistrement dans la Base des données.

33 | Page

des supports qui leur permettent une durée de vie assez longue, et ce sans avoir besoin de trop d'entretien, comme, par exemple, les disquettes ou les bandes magnétiques. Les fichiers peuvent contenir absolument tous les types de données que l'on veut, du moment que ce soit de l'information sous forme binaires (de 0 et de 1 uniquement), l'interprétation des séries de chiffres binaires étant totalement libre et ne dépendant que du programme d'application. On se retrouve par conséquent à des années-lumière du fichier physique classique, dans son armoire métallique grise et blindée à la peinture toute écaillée... Mais pour qu'on puisse s'y retrouver un peu, il existe des « formats de fichier » qui sont en fait des normes plus ou moins libres9.

Dans cette étude informatique, nous avons dégagé trois fichiers : un fichier permanent et deux fichiers mouvements.

? Fichier permanent

Un fichier est dit permanent s'il est destiné à être conservé au delà de la durée d'exécution du programme qu'il crée. Ces fichiers ne sont pas strictement figés et peuvent être mis à jours, c'est-à-dire que la valeur de certaines rubriques sera modifiée (ainsi on peut changer la valeur du numéro de téléphone de l'agent, son adresse, sa fonction,...). Le fichier permanent que nous avons est:

9 Dictionnaire, Jargon Informatique version 1.6.3

34 | Page

T-AGENTS

|

Désignation |

Code |

Type |

Taille |

|

Nom |

Nom |

Texte |

30 |

|

Post-nom |

Postnom |

Texte |

20 |

|

Numéro Matricule |

NumMat |

Texte |

8 |

|

Nom père |

NomPere |

Texte |

30 |

|

Nom mère |

NomMere |

Texte |

30 |

|

Date de naissance |

DateNaiss |

Date/Heure |

|

|

Nationalité |

National. |

Texte |

15 |

|

Etat civil |

EtatCivil |

Texte |

20 |

|

Nom du conjoint |

NomConj |

Texte |

20 |

|

Nombre d'enfants |

NomEnf |

Numérique |

|

|

Date engagement |

DateEng |

Date/Heure |

|

|

Grade |

Grade |

Texte |

15 |

|

Fonction |

Fonction |

Texte |

10 |

|

Sexe |

Sexe |

Texte |

10 |

|

Ancienneté |

Anciennete |

Texte |

15 |

|

Qualification |

Qualification |

Texte |

10 |

|

Numéro Téléphone |

NumTel |

Numérique |

|

|

Adresse |

Adresse |

Texte |

15 |

? Les fichiers mouvements

Les fichiers mouvements ont en principe une durée de vie assez brève. Enfin de traitement, ils n'ont plus de raison d'exister. Leur rôle consiste à provoquer la mise à jour des fichiers permanents. Dans notre travail, nous aurons les fichiers mouvements suivants :

T -LISTES

Ce fichier nous donne les renseignements concernant les agents qui prestent ou qui ont presté au sein de l'institution à un moment donné.

35 | Page

|

Désignation |

Code |

Type |

Taille |

|

Numéro |

Num |

Numéro Auto |

|

|

Nom |

Nom |

Texte |

20 |

|

Post nom |

Post nom |

Texte |

15 |

|

Prénom |

Prénom |

Texte |

10 |

|

Grade |

Grade |

Texte |

10 |

|

Age |

Age |

Texte |

10 |

|

Sexe |

Sexe |

Texte |

10 |

T-CARTES

Ce fichier est celui qui servira de fournir l'identité partielle des agents et aussi facilitera l'impression des cartes de service pour chaque agent prestant au sein de l'institution.

|

Désignation |

Code |

Type |

Taille |

|

Numéro |

Num |

Numéro Auto |

|

|

Nom |

Nom |

Texte |

20 |

|

Post-nom |

Postnom |

Texte |

15 |

|

Prénom |

Prenom |

Texte |

10 |

|

Fonction |

Fonction |

Texte |

10 |

|

Sexe |

Sexe |

Texte |

10 |

|

Signature |

Signat |

Texte |

15 |

|

Adresse |

Adresse |

Texte |

15 |

|

Photo |

Photo |

Texte |

100 |

36 | Page

|

Rubriques d'entrées |

Fiche en entrée |

Rubriques de sorties |

Fiche en sortie |

|||

|

Permanant |

Mouvement |

F.I |

L.P |

|||

|

T-AGENTS |

T-LISTES |

T-CARTES |

||||

|

Nom Postnom NumMat NomPere NomMere DateNaiss Nationalite EtatCivil NomConj NomEnf DateEng Grade Fonction Sexe Anciennete Qualification NumTel Adresse Numero Prenom Age Photo |

X X X X X X X X X X X X X X X X X X |

X X X X X X X |

X X X X X X X X |

Nom Postnom NumMat NomPere NomMere DateNaiss Nationalite EtatCivil NomConj NomEnf DateEng Grade Fonction Sexe Anciennete Qualification NumTel Adresse Numero Prenom Age Photo |

X X X X X X X X X X X X X X X X X X X |

X X X X X X X |

T-AGENTS : Table d'Identité des agents

37 | Page

T-LISTES : Table de la liste du personnel T-CARTES : Table carte de service

F.I : Fiche d'identité

L.P : Liste du personnel

|

: Masque de saisie |

|||

|

: Unité fonctionnelle |

|||

: Branchement

10 Sornet J, op.cit., p2.12

38 | Page

Mask1 Mask2 Mask3

UF 01

UF 02

UF 03

T-AGENTS

T-LISTES T-CARTES

UF 04 UF 05

UF 06

F.I

C.S

UF 07

UF 08

F.I

C.S

39 | Page

a. Définition

L'analyse organique est un processus d'analyse qui consiste lors de la mise en oeuvre d'une application à établir la structure des programmes

correspondants aux spécifications de l'analyse fonctionnelle en fonction du matériel et du langage de programmation11. Son est de préciser, de détailler

les solutions définies globalement au niveau de l'analyse fonctionnelle. Aussi l'analyse organique est également appelée « Analyse Détaillée »12

b. But

Le but est de préciser les organes aux quels il sera fait pour la résolution des problèmes traités, en précisant la méthodologie de mise en oeuvre et en décrivant, donc la mutation de la matérialisation du système d'information qui est d'abord un changement de support de l'information et ensuite un changement des procédures de gestion.

Le hardware englobe les constituants physiques de l'ordinateur quelque soit l'appareil, l'organe ou le dispositif. Il permet dans ce cadre de différentier les ordinateurs par considération de type, de la marque et de la capacité de la mémoire centrale. La machine à utiliser aura les caractéristiques suivantes:

'V Micro processeur : centrino 2,26 GHz

'V Capacité disque dur : 160 Go

'V Ecran : VGA 1366 x 768 (32 bits) (60 Hz)

'V Webcam: HP Webcam [2MP Pixel]

11 Christoph BANYAKWA, Cours de Méthode et d'Analyse Informatique G2 IG ISP Bukavu

12 Prof Dr. Saint-Jean DJUNGU, Cours des méthodes d'analyse informatique, Avril 2011 ISP Bukavu

40 | Page

V' Souris: Microsoft/PS/2 compatible mouse V' Clavier: 84 touches

V' Read Access Memory: 1024MB RAM V' Lecteur CD: DVD-R+ 46X

b. Ressources logicielles ou software

Le software est une collection des commandes et d'informations qui permettent d'accomplir certaines tâches avec l'ordinateur.

Les logicielles qui nous aiderons dans la mise oeuvre de notre application sont les suivantes :

V' Un système d'exploitation : Windows 7 professionnel ENGLISH 32bit V' Un logiciel d'application : Access 2007

V' Un éditeur de code : Visual Basic for Application (VBA)

c. Présentation de la chaîne organique

|

Symboles utilisés |

|

|

: Masque de saisie : Unité logique de traitement : Disque dur : Un imprimé ou état de sortie |

|

41 | Page

|

: Etat de sortie en plusieurs exemplaires : Branchement |

Mask1

Mask2

Mask3

UT01

UT02

UT03

F-AGENT

F-LISTE

F-CARTE

UT04

UT05

UT06

F.I

C.S

UT07

UT08

UT02

F-LISTE

Mask2

42 | Page

UT01

Organigramme d'UT01

UT01

F-AGENT

Mask1

Cette unité de traitement permet la création du fichier F-AGENT contenant les informations relatives à l'identité authentique et générale de l'agent prestant à l'ISM.

En entrée : le masque de saisie Mask1

En sortie : constitution du fichier F-AGENT.

UT02

Organigramme de l'UT 02

F-AGENT

UT04

F.I

43 | Page

Cette unité de traitement permet de créer le fichier F-LISTE renfermant les informations relatives à l'identité des agents de toute l'institution.

En entrée : le masque de saisie Mask2

En sortie : constitution du fichier F-LISTE

UT03

Organigramme de l'UT03

UT03

F-CARTE

Mask3

Cette unité de traitement permet de créer le fichier F-CARTE reprenant les informations relatives aux renseignements du travail de l'agent ainsi que son identité partielle à partir du masque de saisie Mask1.

En entrée : Masque de saisie Mask1, En sortie : Masque de saisie Mask2.

UT04

Organigramme de l'UT 04

UT07

F.I'

F.I

44 | Page

La présente unit2 de traitement (UT04) permet le transfert des données

entre le fichier F-AGENT et le fichier F.I.

En entrée : le fichier F-AGENT ;

En sortie : le fichier F.I ;

Support : Disque dur.

UT05 et UT06

Organigramme de l'UT05 et UT06

F-LISTE

UT05

C.S

F-CARTE

UT06

Cette unité de traitement collectionne les rubriques dans les fichiers F-LISTE et F-CARTE en vue de constituer le fichier C.S. En entrée : les fichiers F-LISTE et F-CARTE ; En sortie : constitution du fichier C.S

UT07

Organigramme de l'UT07

45 | Page

Cette unité de traitement permet l'édition et l'impression de l'état de sortie F.I' à partir des données du fichier F.I conservé sur le disque dur.

En entrée : le fichier F.I exécuté à partir du disque dur ;

En sortie : Impression de l'état de sortie F.I'.

UT08

Organigramme de l'UT08

C.S

UT08

C.S `

Cette unité de traitement permet l'impression de l'état de sortie C.S' à partir des données du fichier C.S conservées sur le disque dur. En entrée : le fichier C.S exécuté à partir du disque dur; En sortie : impression de l'état de sortie C.S' qui est la carte de service de l'agent.

46 | Page

C'est dans ce chapitre que nous arriverons à concevoir notre programme d'identification du personnel dans une institution supérieure qui apportera des éventuelles solutions aux questions de notre problématique et proposera à nos utilisateurs une interface qui leur permettra l'utilisation facile du logiciel (application ou programme).

La conception dudit programme a été préparé dans l'essaie d'identification informatisée du personnel. L'analyse qui a constitué la base de l'étude du nouveau système et dans laquelle nous avons étudié l'ordinateur ainsi que les contacts liées à cette dernière mais aussi à ses utilisateurs.

Sous Access, une base des données, est le contenant global

renfermant les données élémentaires ainsi que tous les objets associés tels que les tables, les formulaires, les états, les macros, les requêtes et les modules.

? Une table : est un objet de base des données contenant les informations brutes ;

? Une requête : est une question posée au sujet de l'information stockée dans des tables Access. Elle peut être une question simple sur l'information d'une seule table ou une question complexe concernant plusieurs tables ;

? Un formulaire : est un objet de la base des données permettant de saisir, visualiser et transférer les données dans des tables ;

47 | Page

Il permet d'afficher et de modifier le contenu d'une table de façon bien plus agréable que le mode «feuillie des données » qui ne permet qu'un affichage en lignes et en colonnes ;

V' Un état : il permet l'impression de l'enregistrement selon une présentation qui aura été définie préalablement.

V' Une macro : elle permet d'automatiser certaines tâches d'accès et est composée d'actions. Chaque action correspond à une tâche.

Est dit programmeur ou programmeuse, en Anglais «programmer » toute personne spécialiste chargée de traduire dans un langage compréhensible par l'ordinateur, à partir du dossier d'analyse organique, les instructions nécessaires au traitement de l'information, de procéder aux essais et à la mise au point des programmes. Il (elle) est spécialiste dans un ou plusieurs langages.

Mettre sur pied un programme consiste à élaborer un organigramme décrivant, pour chaque module, l'enchainement logique des opérations à effectuer et branchement à réaliser, puis coder le programme (idées) dans un langage choisi. En tenant compte des conventions habituelles de la programmation ; en suite la mise au point des données fictives appelées «jeu d'essai » qui permettent de contrôler leur qualité (résultats corrects quand les données sont correctes, détection et traitement des erreurs quand elles se présentent dans le jeu des données).

Enfin s'occuper de l'interrogation de ses programmes dans la chaîne de traitement et contrôler les résultats de ses exécutions sur des données réelles, pendant la durée de la phase de mise en place de l'application.

48 | Page

Un langage est l'ensemble des caractères, des symboles et des règles qui permettent de rassembler en vue de communiquer sous forme écrite ou orale avec le partenaire. Les langages de programmation sont des langages artificiels permettant de communiquer un ordinateur en vue de lui faire exécuter un ensemble d'instruction pour des raisons de souplesse. Pour développer notre application, nous avons opté pour VB sous Access.

Personnellement, le choix a été porté sur Visual Basic sous Access du fait qu'il gère facilement le SGBD relationnel et ainsi que dans le souci d'approfondir les connaissances par son utilisation.

Scientifiquement, c'est le goût d'apporter aux utilisateurs de l'environnement Windows une toute nouvelle application et, surtout que le fonctionnement Visual Basic s'articule autour de trois concepts essentiels : les événements et les messages.

Visual Basic a été développé par la firme Microsoft pour la création d'application sous Windows. La face de VBA est une application événementielle, le code ne suit pas un chemin prédéterminé, les différentes sections du code sont exécutées en fonctions des événements qui se produisent. Par contre des applications procédurales où les instructions commencent à la première ligne de code se déroulant suivant un chemin défini.

49 | Page

Le guide de l'utilisateur retrace la succession des différents modules pour accéder au programme. Pour lancer notre logiciel, à partir de Windows, insérer le CD contenant l'application dans le lecteur CD de votre ordinateur, après avoir ouvert l'application le formulaire de la page d'accueil de l'application s'affiche :

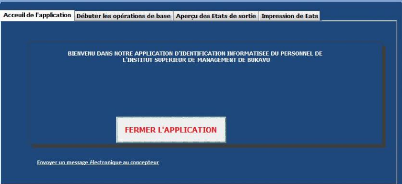

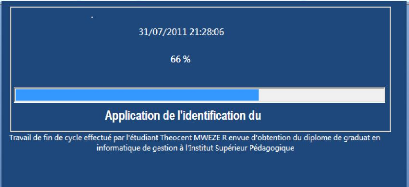

Ce formulaire disparaitra après avoir atteint le 100 % du sur chargement et nous ouvrira le formulaire du menu principal qui est le suivant :

50 | Page

Avec ce formulaire nous avons prévu quatre onglets sur lesquelles nous avons la possibilité de parcourir toute la base des données.

D'abord le premier onglet qui est nommé « Accueil de l'application » ne donne que quelques informations supplémentaires de l'application telle que nous le voyons ci-haut.

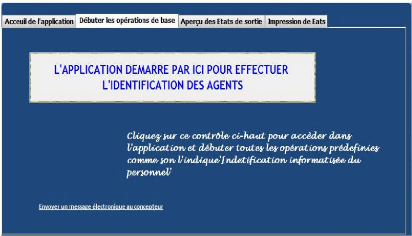

Ensuite, nous avons une deuxième page qui est nommé «Débutez les opérations de base » et une fois l'utilisateur clic sur cette dernière l'interface suivante nous apparait :

Sur cette interface nous n'avons que la présence d'un seul bouton de commande nommé «L'application démarre par... », si une fois l'utilisateur clique sur ce dernier, il affiche l'interface ci-après :

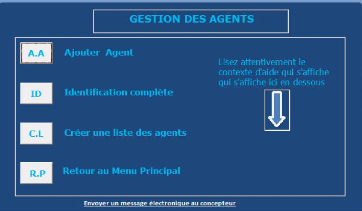

51 | Page

Ce sous menu nous apparaissant, facilite quant à lui le parcours total de l'application, ainsi en cliquant sur le contrôle «A.A » ayant comme étiquette «Ajouter Agent » nous ouvre l'interface suivant :

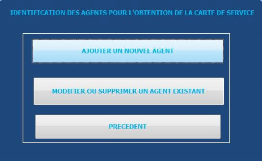

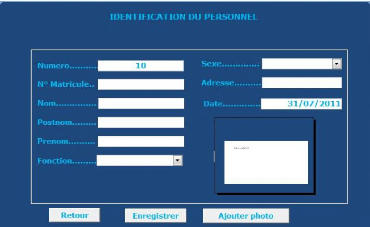

Avec ce formulaire, nous avons tout le loisir d'ajouter un nouvel agent, de le modifier et même de le supprimer dans la base de données à partir de ces deux premiers contrôles qui y sont prédéfinis, ainsi une fois l'utilisateur effectue un clic sur le premier contrôle nommé «AJOUTER UN NOUVEL AGENT », l'interface suivant s'affiche :

52 | Page

Comme vous le voyez, ce formulaire nous permet de stocker tout nouvel agent dans la table « T-AGENTS» suivi du choix de sa photo en cliquant sur le bouton de commande «Ajouter photo » puis c'est à vous de choisir l'emplacement où se trouve la photo de l'agent à identifier. Mais nous recommandons aux utilisateurs de pouvoir stocker les photos dans un même dossier que la base de données pour que les photos enregistrées puissent être visualisées lors de la modification ou de la suppression.

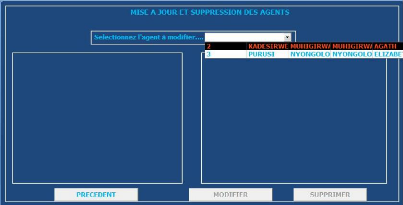

Voyons également comment se présente le formulaire de la modification et suppression d'un agent identifier :

53 | Page

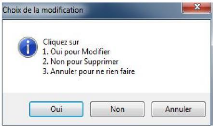

En effectuant un clic sur la zone de liste déroulante ayant comme étiquette «Choisissez l'agent à modifier », ça nous affiche touts les enregistrements stockés dans la table T-AGENTS et c'est à l'utilisateur de choisir l'agent à modifier ou à supprimer. Mais avant d'effectuer une modification ou une suppression, en choisissant un enregistrement la boîte de dialogue suivante s'affiche :

Ainsi en cliquant sur Oui on peut Modifier, sur Non pour Supprimer et sur Annuler pour ne rien faire. Après ces opérations nous pouvons encore revenir au SOUS MENU de la gestion des agents pour effectuer une identification complète des agents et voici comment se présente l'interface de l'identification complète des agents :

54 | Page

Sur ce formulaire nous avons prévu plusieurs contrôles pour l'identification complète des agents et sur ce dernier, la procédure d'y effectuer les opérations est presque la même que celle utilisée au formulaire précédent sauf qu'une fois l'utilisateur tape la date d'engagement de l'agent et en effectuant un clic dans la zone de texte «Ancienneté » , l'application fournie en terme de jours l'ancienneté de l'agents.

Ainsi nous avons aussi prévu une interface de modification et de suppression des agents stockés dans cette même table et l'interface est la suivante :

Pour le faire c'est cliquer tout simplement sur la zone de liste déroulante et choisir l'agent à modifier ou à supprimer et directement les contrôles non visibles s'affichent sur ce formulaire pour permettre la mise à jour de certaines informations.

Après qu'on ait fait les opérations prédéfinies, le menu principal nous donne encore la possibilité de voir en aperçu nos informations ainsi que de parvenir à les imprimer, d'où, il y a l'onglet «Aperçu des Etats de sortie » et l'onglet «Impression des Etats » au menu principal.

55 | Page

Après qu'on ait terminé toutes les opérations possibles dans notre application, nous souhaiterons sortir de cette dernière, mais la question qui reste à poser est celle de savoir comment sortir ?

En réponse nous disons qu'en faisant un simple click sur le bouton de commande «FERMER L'APPLICATION » se trouvant sur l'onglet « Accueil » du Menu principal, nous nous retrouverons devant une interface d'alerte qui nous demande si nous voulons vraiment quitter l'application, une fois nous cliquons sur No, nous restons sous le menu principal de notre application et si nous cliquons sur Yes, l'application ouvre le formulaire quitter

Ce formulaire ne constitue qu'une simple animation de quitter l'application mais qui effectue un sur chargement inverse allant de 100% à 1% et une fois la barre de progression atteint le 1% l'application se ferme automatiquement :

56 | Page

Nous voici au terme de ce travail scientifique portant sur «L'IDENTIFICATION INFORMATISEE DU PERSONNEL AU SEIN D'UNE INSTITUTION SUPERIEURE cas de l'Institut Supérieur de management »

Tout au long de notre travail nous avons

analysé le système d'identification des agents de l'ISM Bukavu pour arriver à concevoir et à mettre sur pied une application informatique répondant à nos préoccupations. Nous sommes convaincus que notre hypothèse a été vérifiée car l'application conçue s'il est appliqué permettra de rationnaliser et d'informatiser :

y' La production des cartes de service ; y' L'élaboration des listes des agents ;

y' L'archivage numérisé des informations relatives au

personnel.

y' La production d'une liste exhaustive reprenant l'annuaire téléphonique de touts les agents

Le présent travail est subdivisé en quatre chapitres hormis l'introduction et la conclusion.

Dans le premier chapitre, intitulé, présentation de l'I.S.M en général et la considération théorique des ordinateurs, nous présentons l'historique partiel de l'Institut Supérieur de Management de Bukavu et nous avons essayé de présenter les ressources matérielles et logicielles de la même institution, qui nous a permis de proposer de solutions adaptées pour l'usage des ordinateurs dans le service.

57 | Page

Le deuxième chapitre a porté sur l'analyse de l'existant, dans celui-ci nous avons tâché d'analyser, commenter et proposer certaines solutions pour les différents documents utilisés pour identifier les agents.

Le troisième qui a porté sur la démarche méthodologique pour la conception d'une base des données, dans celui-ci nous avons effectué une analyse qui nous a permis de trouver la meilleur façon de traiter les informations suivi par différents diagrammes qui nous ont conduit à la réalisation de notre application informatique.

Dans le dernier chapitre, portant sur la mise au point d'une application informatique permettant d'identifier son personnel, notre choix s'est porté sur le langage de programmation VBA et nous sommes arrivé à expliquer son fonctionnement.

Nous tenons toute fois à signaler que ce travail est une oeuvre humaine qui peut avoir des imperfections. A nos lecteurs et d'autres chercheurs nous laissons la porte ouverte pour toute remarque et appréciation.

58 | Page

I. BIBLIOGRAPHIE

1. TFC

· KANYENGELE NG., Gestion des listes des étudiants de l'ISP TFC, ISP/BUKAVU, inédit, 2004-2005

· BIMPA KASSA., Identification des lecteurs des ouvrages consultés et acquis dans un centre de documentation TFC, ISP/BUKAVU, inédit 2005-2006

2. LIVRES

· GRAWITZ et PINTO, Les méthodes en sciences sociales, Paris, Dalloz, 1976

· Dictionnaire, Jargon Informatique version 1.6.3

· SORNET J, Guide de l'analyse informatique, 1985.p.255

· Jürgen BAR et Irène BAUDER, Le Grand livre de Microsoft Access, 1993, Data BECKER Gmbh.

3. COURS ET ENCYCLOPEDIE

· Prof. TSHUNDOLELA; Initiation à la Recherche Scientifique, Inédit ISP/ Bukavu, G2 IG/ 2009-2011

· Ass. MERDA NZIBO ; Informatique générale G1 IG/ISP 2008-2009.

· Encarta Junior 2009/ Histoire de l'Informatique et son évolution.

· Christoph BANYAKWA, Méthode et Analyse Informatique G2 IG ISP Bukavu 2009-2010.

· Prof Dr. Saint-Jean DJUNGU, Méthodes d'analyse informatique, Avril 2011 ISP Bukavu

· Nossy Younous, Cours Access 2007 à partir de zéro, 2009

· Jean ARMICI, Cours de Bases de données relationnelles, 1995

· CT Léandre KASELE, Atelier de programmation Access VBA, Mars 2011, G3 IG/ISP BUKAVU

59 | Page

II. WEBOGRAPHIE

y' www.site-des-savoirs.com/apprendre-Access-2007-facile

y' www.developpez.com/Codes-sources/Access-Les-Sources . Consulté le 18 février

2011, 04 :17 :27

y' www.developpez.com/forum-d'entraide-Access. , consulté le 06 février 2011 à

08 :26 :58

y' www.ybet.be/création-des-états-indépendants-en-Access.html

y' www.commentçamarche.net/initiation-à-la-conception-des-systèmes-

d'information Consulté le 02/03/2011

y' http://www.adsbeaute.com/reponses/quels-sont-les-effets-nefastes-de-travailler-

devant-un-ordinateur.html16:44 Consulté le 19/4/2010

y' www.codes-sources.com/appel-des-fonctions-Api/Programmation-avec-Access-

Basic.html

60 | Page

EPIGRAPHE I

Dédicace III

REMERCIEMENTS IV

SIGLES ET ABREVIATIONS V

0. INTRODUCTION 1

0.1. PROBLEMATIQUE 1

0.2. HYPOTHESES 2

0.3. CHOIX ET INTERET DU SUJET 2

0.4. ETAT DE LA QUESTION 3

0.5. DELIMITATION DU SUJET 3

0.6. METHODES ET TECHNIQUES 4

0.6.1. Les Méthodes 4

0.6.2. Les techniques 5

0.7. SUDIVISION SOMMAIRE. 5

CHAP.I. PRESENTATION DE L'I.S.M EN GENERAL ET LA CONSIDERATION

THEORIQUE DES ORDINATEURS 6

SECTION 1: PRESENTATION DE L'I.S .M EN GENERAL 6

1. Identification de l'I.S.M 6

2. Historique 6

3. Objectifs de l'ISM 6

4. Structure organisationnelle de l'ISM 8

5. Le fonctionnement des organes 10

SECTION 2 : CONSIDERATION THEORIQUE DES ORDINATEURS (LA PLACE

DES ORDINATEURS DANS LES SERVICES) 14

2.1. PRESENTATION DE LA STRUCTURE DES ORDINATEURS DE L'ISM 14

2.2. L'UTILISATION DES ORDINATEURS ET LEURS CONSEQUENCES 15

2.3. LA PLACE DES ORDINATEURS DANS LES SERVICES 19

CHAP II : L'ANALYSE DE L'EXISTANT 21

61 | Page

1. Définition des concepts 21

2. Documents utilisés 21

a. Documents d'entrée 21

b. Documents de sortie 23

3. SYMBOLES UTILISES 24

4. ANCIEN SCHEMA DE CIRCULATION DE L'INFORMATION 25

5. DESCRIPTION DES TACHES 26

6. CRITIQUE DE L'EXISTANT 26

7. SOLUTIONS ENVISAGEES 27

Chap. III. DEMARCHE METHODOLOGIQUE POUR LA CONCEPTION D'UNE

BASE DES DONNEES 29

III. 1. CONCEPTION D'UN NOUVEAU SYSTEME D'IDENTIFICATION DU

PERSONNEL 29

1. Introduction 29

2. Les états de sorties 29

3. Symboles utilisés. 30

4. Nouveau schéma de la circulation de l'information 31

5. Description des tâches 32

6. Fichiers fonctionnels 32

7. Grille d'analyse des informations 35

8. Abréviations 36

9. Chaîne fonctionnelle 37

III.2. ANALYSE ORGANIQUE 39

1. Définition et but 39

2. Présentation des matériels utilisés 39

3. Chaîne organique 41

4. Découpage de la chaîne organique 42

CHAP IV : LA PROGRAMMATION SOUS ACCESS VBA 46

IV.1. Généralités 46

IV.2. Quelques concepts 46

1° Une base des données 46

62 | Page

2° Un programmeur 47

3° Elaboration d'un programme 47

4° Choix du langage 48

5° Visual Basic sous Access 48

6° Guide de l'utilisateur 49

CONCLUSION 56

I. BIBLIOGRAPHIE 58

1. TFC 58

2. LIVRES 58

3. COURS ET ENCYCLOPEDIE 58

II. WEBOGRAPHIE 59

TABLE DES MATIERES 60

63 | Page

0 | Page

QUELQUES CODES SOURCES ACCESS VBA UTILISES Code pour Enregistrer

Private Sub Enregistrer_Click()

Dim db As Database

Dim rec As Recordset

Set bd = CurrentDb

Set rec = bd.OpenRecordset("T-AGENTS", dbOpenTable)

If Me.Nom <> "" Then

rec.AddNew

rec!NumeroAgent = Me.NumeroAgent

rec!Nom = Me.Nom

rec!Postnom = Me.Postnom rec!NomPere = Me.NomPere rec!NomMere = Me.NomMere rec!DateNaissance = Me.DateNaissance

rec!Nationalite = Me.Nationalite

rec!EtatCivil = Me.EtatCivil

rec!NomConjoint = Me.NomConjoint

rec!NombrEnfant = Me.NombrEnfant

rec!DateEngagement = Me.DateEngagement

rec!Grade = Me.Grade

rec!Fonction = Me.Fonction rec!Sexe = Me.Sexe

rec!Anciennete = Me.Anciennete

rec!Qualification = Me.Qualification

rec!NumTele = Me.NumTele rec!Adresse = Me.Adresse

Else

1 | Page

rec!Date = Me.Date rec.Update

MsgBox "Enregistrement reussi avec succès", vbInformation, "Theocent_Soft"

rec.Close

bd.Close

NumeroAgent.Value = Me.NumeroAgent + 1

Me.Nom = ""

Me.Postnom = ""

Me.NomPere = ""

Me.NomMere = ""

Me.DateNaissance = ""

Me.Nationalite = ""

Me.EtatCivil = ""

Me.NomConjoint = ""

Me.NombrEnfant = ""

Me.DateEngagement = ""

Me.Grade = ""

Me.Fonction = ""

Me.Sexe = ""

Me.Anciennete = ""

Me.Qualification = ""

Me.NumTele = ""

Me.Adresse = ""

'Me.Date = ""

Me.Nom.SetFocus

2 | Page

MsgBox "Completez les champs vides", vbCritical, "Theocent_Soft" End If

End Sub

Codes pour ajouter une photo sur le formulaire

Private Sub photo_Click()

getfileName

End Sub

Private Sub getfileName()

Dim fileName As String

Dim result As Integer

With Application.FileDialog(msoFileDialogFilePicker)

.Title = "Sélectionner la photo de l'agent physique"

.Filters.add "Tous les fichiers", "*.*"

.Filters.add "Fichiers JPEG", "*.jpg"

.FilterIndex = 2

.AllowMultiSelect = False

.InitialFileName = CurrentProject.Path

result = .Show

If (result <> 0) Then

fileName = Trim(.SelectedItems.Item(1))

Me![Photo].Visible = True

Me![Photo].SetFocus

Me![Photo].Text = fileName

'Me![Commande32].SetFocus '

3 | Page

'Me![Photo].Visible = False End If

End With

End Sub

Code pour cacher les contrôles à l'ouverture du formulaire

Private Sub Form_Load()

Me.NumeroAgent.Visible = False Me.Nom.Visible = False

Me.Postnom.Visible = False Me.NomPere.Visible = False Me.NomMere.Visible = False Me.DateNaissance.Visible = False Me.Nationalite.Visible = False Me.EtatCivil.Visible = False Me.NomConjoint.Visible = False Me.NombrEnfant.Visible = False Me.DateEngagement.Visible = False Me.Grade.Visible = False

Me.Fonction.Visible = False Me.Sexe.Visible = False

Me.Anciennete.Visible = False Me.Qualification.Visible = False Me.NumTele.Visible = False

4 | Page

Me.Adresse.Visible = False Me.Date.Visible = False

Me.Commande19.Enabled = False Me.Commande32.Enabled = False

End Sub

Code pour rechercher et afficher les contrôles cachés et masqués

Private Sub Rechercher_AfterUpdate()

Dim Theocent As Database

Dim Mytable As Recordset

Set Theocent = CurrentDb

Set Mytable = Theocent.OpenRecordset("T-AGENTS", dbOpenTable)

Mytable.MoveFirst

Mytable.Index = "PrimaryKey"

Mytable.Seek "=", Me.Theocent

Me.NumeroAgent = Mytable!NumeroAgent Me.Nom = Mytable!Nom

Me.Postnom = Mytable!Postnom

Me.NomPere = Mytable!NomPere

Me.NomMere = Mytable!NomMere

Me.DateNaissance = Mytable!DateNaissance Me.Nationalite = Mytable!Nationalite Me.EtatCivil = Mytable!EtatCivil Me.NomConjoint = Mytable!NomConjoint Me.NombrEnfant = Mytable!NombrEnfant Me.DateEngagement = Mytable!DateEngagement

5 | Page

Me.Grade = Mytable!Grade

Me.Fonction = Mytable!Fonction

Me.Sexe = Mytable!Sexe

Me.Anciennete = Mytable!Anciennete

Me.Qualification = Mytable!Qualification

Me.NumTele = Mytable!NumTele

Me.Adresse = Mytable!Adresse

'Me.Date = Mytable!Date

Me.NumeroAgent.Visible = True Me.Nom.Visible = True

Me.Postnom.Visible = True Me.NomPere.Visible = True Me.NomMere.Visible = True Me.DateNaissance.Visible = True Me.Nationalite.Visible = True Me.EtatCivil.Visible = True Me.NomConjoint.Visible = True Me.NombrEnfant.Visible = True Me.DateEngagement.Visible = True Me.Grade.Visible = True Me.Fonction.Visible = True Me.Sexe.Visible = True Me.Anciennete.Visible = True Me.Qualification.Visible = True

6 | Page

Me.NumTele.Visible = True Me.Adresse.Visible = True Me.Date.Visible = True Me.Commande19.Enabled = True Me.Commande32.Enabled = True

Cette liste n'est pas terminée

End Sub