|

Epigraphe

« L'essentiel n'est pas de ce qu'on a fait de

l'homme mais ce que l'homme fait de ce qu'on a fait de lui. »

Jean Paul Sartre.

Dédicace

Remerciements

Liste des sigles et abréviations

Liste des figures

0.

Introduction générale

PREMIER CHAPITRE

REPRESENTATION DE L'UMTS

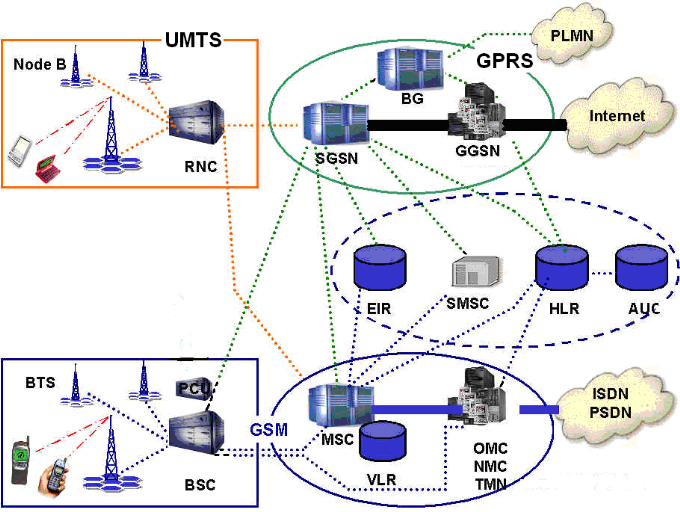

[2] [3] [5] [7] [8]

1.1. Introduction

L'UMTS est la version européenne définie par

l'ETSI (Institut Européen de Normalisation des

Télécommunications) de la troisième

génération des services mobiles (3G). Il devrait délivrer

des débits compris entre 384 Kbits/s à 2 Mbits/s.

En fait, cette norme est un membre de famille du projet

IMT-2000 (International Mobile Télécommunication System 2000)

défini par l'UIT (Union Internationale des

Télécommunications). Celui-ci a pour but de normaliser les

systèmes de télécommunications mobiles de troisième

génération qui assureront l'accès radioélectrique

à l'infrastructure mondiale des télécoms, dans un contexte

mondial d'itinérance. Il doit faire intervenir aussi bien les

systèmes satellitaires que les moyens terrestres servant les usagers

fixes et mobiles des réseaux publics et privés.

Parallèlement à l'évolution des

technologies GPRS et EDGE, le 3GPP (regroupement de multiples organismes de

normalisation européen, américain et asiatique) développe

dès 1999 la norme de téléphonie de

3èmegénération. Il s'agit d'une refonte

complète de l'interface radio et d'une évolution du coeur de

réseau GSM/GPRS.

Une interface radio complètement nouvelle est

développée afin de supporter les deux modes CS et PS de

manière uniforme. Elle fonctionne sur des fréquences

différentes du GSM. En Europe, la 3G utilise des fréquences

porteuses autour de 2.1 GHz. Par ailleurs, le type de modulation et de codage

sont censés être optimisés pour le support de communication

en mode paquet.

L'interface radio s'appuie sur une modulation, à priori

simple et en décalage de phase de type QPSK sur une bande passante de

5MHz. Cependant, le principe de l'étalement spectral est très

largement utilisé avec des mécanismes de convolution des signaux

par codes orthogonaux et de scrambling par séquence spécifique,

permettant le multiplexage des utilisateurs et la distinction entre les

cellules, d'où la dénomination de CDMA (Code Division Multiple

Access). Ainsi en 3G, l'ensemble des utilisateurs d'une cellule radio

émettent et reçoivent des signaux sur la même

fréquence et au même instant, chacun étalant ses

données par un code propre.

Avec cette modulation, le débit théorique du

canal radio pour un utilisateur s'élève à 384 Kbits/s.

Le coeur de réseau, développé

initialement le GSM pour la partie circuit CS et pour le GPRS pour la partie

paquet PS, évolue afin de supporter des nouveaux codecs et de nouvelles

procédures de mobilité.

1.2. Les fréquences de

l'UMTS

Les fréquences allouées pour l'UMTS sont

1885-2025 MHz et 2110-2200 MHz.

L'UIT (Union Internationale des

Télécommunications) a désigné des bandes de

fréquences pour les différents systèmes de l'UMTS qui sont

:

v Duplex temporel TDD (Time Division Duplexing) : 1885

à 1920 MHz (uplink bande de 35Mz) et 2010 à 2025 MHz (downlink

bande de 15 MHz) ;

v Duplex fréquentiel FDD (Frequency Division Duplexing)

1920 à 1980 MHz (Uplink bande de 60 MHz) et 2110 à 2170 MHz

(downlink bande de 60 MHz) ;

v Bandes satellites : 1980 à 2010 MHz (uplink de 30

MHz) et 2170 à 2200 MHz (Downlink de 30 MHz).

La bande passante d'un canal est de 5MHz

1.3. Le débit de l'UMTS

L'UMTS permet théoriquement des débits de

transfert de 1,920 Mbit/s. Mais fin 2004, les débits offerts par les

opérateurs dépassent rarement 384 Kbit/s. Néanmoins, cette

vitesse est nettement supérieure au débit de base GSM qui est de

9,6 kbit/seconde.

Le débit est différent suivant le lieu

d'utilisation et la vitesse de déplacement de l'utilisateur:

v En zone rurale : 144 Kbits/s pour une utilisation mobile

(voiture, train, etc.) ;

v En zone urbaine : 384 Kbits/s pour une utilisation

piétonne ;

v En zone bâtiment : 2000 Kbits/s depuis un point

fixe.

Grâce à son débit, l'UMTS ouvre la porte

à des applications et services nouveaux.

L'UMTS permet en particulier de transférer dans des

temps relativement courts des contenus multimédia tels que les images,

les sons et la vidéo.

Les nouveaux services concernent surtout l'aspect vidéo

: Visiophonie, MMS Vidéo, Vidéo à la demande et

Télévision.

1.4. Le mode de transmission dans le

réseau UMTS

Ce réseau repose sur deux modes :

v Le mode circuit

Le domaine circuit permettra de gérer les services

temps réels dédiés aux conversations

téléphoniques (vidéo-téléphonie, jeux

vidéo et applications multimédia). Ces applications

nécessitent un temps de transfert rapide. Lors de l'introduction de

I'UMTS, le débit du mode domaine circuit sera de 384 Kbits/s.

L'infrastructure s'appuie alors sur les principaux

éléments du réseau GSM : MSC/VLR (bases données

existantes) et le GMSC afin d'avoir une connexion directe vers le réseau

externe.

v Le mode paquet

Le domaine paquet permettra de gérer les services non

temps réels. II s'agit principalement de la navigation sur Internet, de

la gestion de jeux en réseaux ainsi que l'accès et l'utilisation

des e-mails. Ces applications sont moins sensibles au temps de transfert, c'est

la raison pour laquelle les données transiteront en mode paquet. Le

débit du domaine paquet sera sept fois plus rapide que le mode circuit,

environ 2 Mbits/s. L'infrastructure s'appuie alors sur les principaux

éléments du réseau GPRS : SGSN (bases de données

existantes en mode paquet GPRS, équivalent des MSC / VLR en

réseau GSM) et le GGSN (équivalent du GMSC en réseau GSM)

qui jouera le rôle de commutateur vers le réseau Internet et les

autres réseaux publics ou privés de transmission de

données.

1.5. Hiérarchie des cellules

de l'UMTS

Tout comme le réseau GSM, l'UMTS est divisé en

plusieurs cellules de tailles variables. Chacune d'entre elles est

présente en fonction de la densité de population à servir

et de la vitesse de mobilité. L'accès par satellite est une

extension.

Figure 1.1. Hiérarchie des cellules de

l'UMTS.

Une pico-cellule permet des débits de l'ordre de 2

Mbits/s lors d'un déplacement de l'ordre de 10 km/h (marche à

pied, déplacement en intérieur, etc.). Une microcellule permet

des débits de l'ordre de 384 Kbits/s lors d'un déplacement de

l'ordre de 120 km/h (véhicule, transports en commun, etc.). Une

macro-cellule permet des débits de l'ordre de 144 Kbits/s lors d'un

déplacement de l'ordre de 500 km/h (Train à Grande Vitesse,

etc.).

1.6.

Objectif

Les objectifs de la technologie UMTS sont cités sur les

lignes suivantes :

v Assurer la continuité avec les services actuels de

téléphone mobile, mais aussi de supporter de nouveaux services de

transmission de données en paquet, à haut débit, avec

différentes qualités de service (QoS) pour des systèmes

mobiles d'accès à l'internet ;

v Créer un système cellulaire de 3G utilisant la

technologie CDMA large bande (W-CDMA) et permettant

l'interopérabilité avec le GSM et ses évolutions (HSCSD,

GPRS et EDGE)

HSCSD (High Speed Circuit Switched Data),

Spécificationfinaliséeen 1999:

v Technologie permettant à un utilisateur d'utiliser

plusieurs slots d'affilée contrairement au TDMA (temps divisé en

slots (période donnée) : possibilité d'allouer plus

d'un time slot à un abonné dans la limite des 8 slots

disponibles : 115.2 kbit/s (8×14.4 Kbits/s théorie) (38.4

Kbits/s en pratique) ;

v En GSM, un mobile dispose d'un slot pour respectivement

émettre ou recevoir, puis doit attendre 7 slots avant de pouvoir

émettre ou recevoir des données.

1.7. Services

De nombreux services orientés données sont ou

seront progressivement supportés par le GSM.

En particulier les évolutions du GSM telles que le GPRS

(115 Kbits/s) ou EDGE (384 Kbits/s), permettront une première

étape vers la transmission haut débit, et vers d'autres services

tels que le courrier électronique, le télépaiement, le

transfert de fichiers et l'accès Internet.

Toutefois, l'UMTS (384 Kbits/s pour tout le monde en mode

mobile et 2 Mbits/s en situation "fixe") fournira un meilleur compromis de la

capacité/cout.

A moyen ou long terme, l'UMTS s'adressera au grand public.

Dans ce cadre, la grande majorité des services qui seront

proposés alors est encore inconnue. Ces nouveaux services

répondront certainement à trois exigences dont:

v Contenus multimédia (exemples : jeux, loisirs, ...)

;

v Mobilité ;

v Valeur ajoutée (il faut que le grand public soit

prêt à payer le surcout de ses services).

Un exemple de ces nouveaux services peut être

donné par l'application de visiophonie. Le mobile permet de visualiser

son correspondant. Ainsi, le principe de visioconférence

réservé jusqu'ici aux professionnels, deviendra plus accessible

pour le grand public.

L'UMTS propose 4 classes de qualité de services selon

les applications dont :

v La classe Conversationnelle qui permet aux conversations

vocales de proposer une bande passante contrôlée avec

échange interactif en temps réel avec un minimum de délai

entre les paquets ;

v La classe Streaming qui permet aux services de streaming de

fournir une bande passante continue et contrôlée afin de pouvoir

transférer la vidéo et l'audio dans les meilleures

conditions ;

v La classe Interactive destinée à des

échanges entre l'équipement usager et le réseau comme la

navigation Internet qui engendre une requête et une réponse par le

serveur distant ;

v La classe Background, qui affiche la plus faible

priorité, permet des transferts de type traitements par lots qui ne

demandent pas de temps réel et un minimum d'interactivité (envoi

et réception des messages électroniques).

Figure 1.2. Les services de l'UMTS.

1.8. L'architecture de réseau

l'UMTS

Le réseau UMTS est composé d'un réseau

d'accès UTRAN (UMTS Terrestrial Radio Access Network) et d'un

réseau coeur.

Figure 1.3. Architecture globale du réseau

UMTS.

1.8.1. Le Réseau

d'accès UTRAN

Le réseau d'accès UTRAN est doté de

plusieurs fonctionnalités. Sa fonction principale est de

transférer les données générées par

l'usager.

Il est une passerelle entre l'équipement usager et le

réseau coeur via les interfaces Uu et Iu. Cependant, il est

chargé d'autres fonctions :

v Sécurité : Elle permet la

confidentialité et la protection des informations

échangées par l'interface radio en utilisant des algorithmes de

chiffrement et d'intégrité ;

v Mobilité : Une estimation de la position

géographique est possible à l'aide du réseau

d'accès UTRAN ;

v Gestion des ressources radio : Le réseau

d'accès est chargé d'allouer et de maintenir des ressources radio

nécessaires à la communication ;

v Synchronisation : Il est aussi en charge du maintien de la

base temps de référence des mobiles pour transmettre et recevoir

des informations.

Figure 1.4. Architecture du réseau

d'accès.

Le sous-système du réseau radio (RNS: Radio

Network Sud-System).

Le Réseau d'Accès Radio : composé

d'un ou plusieurs noeuds B (Station de base) et du RNC (Radio Network

Controller) :

1. Le noeud B : communication radio entre les

équipements usagers (UE) et l'UTRAN. La gestion de la couche

physique : entrelacement, égalisation, codage et décodage

canal pour la correction d'erreurs, de l'adaptation du débit et de la

modulation QPSK, contrôle de puissance,...

2. Contrôleur du réseau radio (RNC : Radio

Network Controller) regroupe les fonctionnalités de niveau 2 et 3 du

modèle OSI :

v Contrôle de puissance ;

v Contrôle du Handover (chargement du canal physique

lorsqu'on se déplace : passage d'une cellule à une

autre) ;

v Contrôle de l'admission des mobiles au réseau

et la gestion de la charge ;

v Allocation des codes CDMA ;

v Séquencement de la transmission de donnés en

mode paquet ;

v Combinaison/distribution des signaux provenant ou allant

vers différents noeuds B dans une situation de macro-diversité

(un UE peut communiquer simultanément avec plusieurs noeuds B) :

Ø La macro-diversité permet d'augmenter

significativement la qualité lors des communications et permet le

soft-handover. Lors du passage d'une cellule à une autre, il n'y a plus

aucune interruption de la communication grâce au CDMA.

1.8.1.1.

User Equipment

Le domaine de l'équipement usager (UE) comprend tous

les équipements terminaux :

1. Equipement mobile (ME) : les mobiles UMTS ne seront

plus de simples téléphones, mais des terminaux multimédias

capables d'offrir simultanément des services de transmissions de

données, d'audio et de vidéo en tout lieu et en tout moment.

v Les téléphones mobiles UMTS

combinent :

Ø Avantages des communications mobiles et fonctions

multimédia ;

v UMTS compatible avec d'autres équipements ou

intègre leurs fonctions :

Ø PDA (Personal Digital Assistant), Microsoft CE,

station mobile JAVA, Agenda électronique, PC fixe/portable,...

v Mobiles UMTS multi-mode pour profiter de la couverture

d'autres systèmes existants :

Ø GSM, DECT (Digital Enhanced Cordless Telephone :

norme de téléphone sans fil numérique), D-AMPS (Digital

Advenced Mobile Phone System),...

Les technologies de l'information et des

télécommunications se rapprochent par l'intégration de

système d'exploitation et d'applications sur les terminaux UMTS.

Les terminaux s'adapteront sur différents

réseaux et devront être capables de fonctionner sur quatre

environnements à savoir :

v Dans une zone rurale ;

v Dans des espaces urbains ;

v Dans un bêtement ;

v Avec un satellite.

Le terminal utilisera ainsi les réseaux GSM / GPRS /

UMTS pour une couverture nationale tout en faisant appel aux réseaux des

satellites pour une couverture mondiale si nécessaire. Le terminal sera

équipé d'un navigateur et une évolution du browser WAP

présent dans le système GSM actuel.

1.8.1.2.

Universal Subscriber Identity Mobule (USIM)

Il s'agit d'une carte à puce, version

améliorée de la SIM (cas GSM), dédiée au

téléphone 3G.

La carte USIM assure la sécurité du terminal et

la confidentialité des communications. Des algorithmes de cryptage

à clés publiques sont utilisés. Un certain nombre de

possibilités sont prévues pour les cartes USIM de

troisième génération. Par exemple, la détection des

fausses stations de base, l'utilisation de clés de cryptage plus longues

(notamment pour la protection des données d'identité de

l'abonné et de son terminal.

La carte USIM est l'équivalent en 3G de la carte SIM en

2G. Les fabricants de carte travaillent aujourd'hui sur une carte bi mode GSM /

UMTS permettant un accès aux deux réseaux par activation /

désactivation des modes 2G ou 3G.

1.8.1.3. Node B

Le rôle principal du Node B est d'assurer les fonctions

de réception et de transmission radio pour une ou plusieurs cellules du

réseau d'accès de l'UMTS avec un équipement usager. Le

Node B travaille au niveau de la couche physique du modèle OSI (codage

et décodage). Nous pouvons trouver deux types de Node B à travers

les figures ci-dessous :

Figure 1.5. Node B avec antennes

sectorielles.

Figure 1.6. Node B avec antenne

omnidirectionnelle.

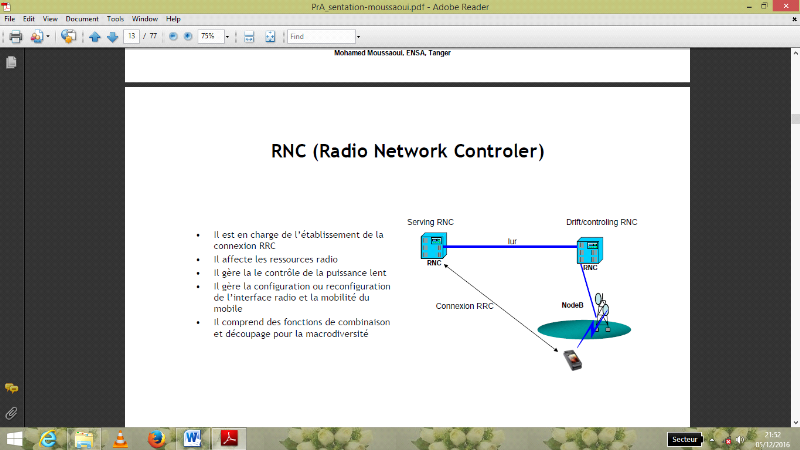

1.8.1.4. RNC

Le RNC est un contrôleur de Node B et est encore ici

l'équivalent du BSC dans le réseau GSM.

Le RNC contrôle et gère les ressources radio en

utilisant le protocole RRC (Radio Ressource Control) pour définir les

procédures et communications entre mobiles (par l'intermédiaire

des Nodes B) et le réseau.

Le RNC s'interface avec le réseau pour les

transmissions en mode paquet et en mode circuit. Le RNC est directement

relié à un Node B, il gère alors :

v Le contrôle de charge et de congestion (saturation)

des différents Node B ;

v Le contrôle d'admission et d'allocation des codes pour

les nouveaux liens radio (entrée d'un mobile dans la zone de cellules

gérées).

Il existe deux types de RNC :

v Le serving RNC : qui sert de passerelle vers le

réseau et gère les connexions radios avec le mobile et sert de

point de rattachement au Core Network via l'interface Iu. Il contrôle et

exécute le handover ;

v Le Drift RNC : qui a pour fonction principale le

routage des données :

Ø Le Drift RNC, sur ordre du Serving RNC, gère

les ressources radios de stations de base qui dépendent de lui ;

Ø Il effectue la recombinaison des liens lorsque, du

fait de la micro-diversité, plusieurs liens radios sont établis

avec des stations de base qui lui sont attachées ;

Ø Il « route » les données

utilisateurs vers le Serving RNC dans le sens montant et vers ses stations dans

le sens descendant.

Le RNC constitue le point d'accès pour l'ensemble des

services vis-à-vis du réseau coeur.

Figure 1.7. Représentation graphique de

l'exemple de communication.

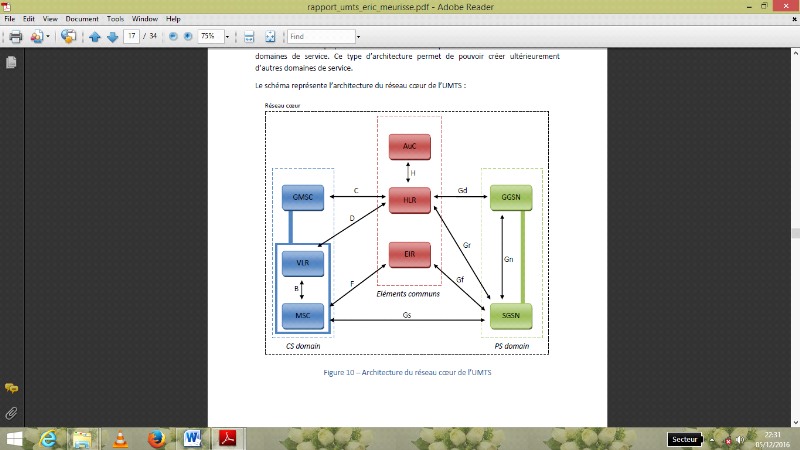

1.8.2. Réseau coeur

Le réseau coeur de l'UMTS est composé de trois

parties dont deux domaines :

v Le domaine CS (Circuit Switched) utilisé pour la

téléphonie ;

v Le domaine PS (PacketSwitched) qui permet la commutation de

paquets ;

v Les éléments communs aux domaines CS et PS.

Ces deux domaines permettent aux équipements usagers de

pouvoir gérer simultanément une communication paquets et

circuits. Ces domaines peuvent être considérés comme des

domaines de service.

Ce type d'architecture permet de pouvoir créer

ultérieurement d'autres domaines de service.

Figure 1.8. Architecture du réseau coeur de

l'UMTS.

Le groupe des éléments communs est

composé de plusieurs modules :

v Le HLR (Home Location Register) représente une base

de données des informations de l'usager suivantes :

Ø L'identité de l'équipement

usager ;

Ø Le numéro d'appel de l'usager ;

Ø Les informations relatives aux possibilités de

l'abonnement souscrit par l'usager.

v L'AuC (Authentication Center) est en charge de

l'authentification de l'abonné, ainsi que du chiffrement de la

communication. Si une de ces deux fonctions n'est pas respectée, la

communication est rejetée. L'Auc se base sur le HLR afin de

récupérer les informations relatives à l'usager et pour

ainsi créer une clé d'identification ;

v L'EIR (Equipment Identity Register) est en charge de la

gestion des vols des équipements usagers. Il est en possession d'une

liste des mobiles blacklistés par un numéro unique propre

à chaque équipement usager, le numéro IMEI (International

Mobile station Equipment Identity).

Le domaine CS est composé de plusieurs modules dont :

v Le MSC (Mobile-services Switching Center) est en charge

d'établir la communication avec l'équipement usager. Il a pour

rôle de commuter les données ;

v Le GMSC (Gateway MSC) est une passerelle entre le

réseau UMTS et le réseau téléphonique

commuté PSTN (Public SwitchedTelephone Network). Si un équipement

usager contacte un autre équipement depuis un réseau

extérieur au réseau UMTS, la communication passe par le GMSC qui

interroge le HLR pour récupérer les informations de l'usager.

Ensuite, il route la communication vers le MSC dont dépend l'usager

destinataire ;

v Le VLR (Visitor Location Register) est une base de

données assez similaire à celle du HLR, attachée à

un ou plusieurs MSC. Le VLR garde en mémoire l'identité

temporaire de l'équipement usager dans le but d'empêcher

l'interception de l'identité d'un usager. Le VLR est en charge

d'enregistrer les usagers dans une zone géographique LA (Location Area).

Le domaine PS est composé de plusieurs modules :

v Le SGSN (Serving GPRS Support Node) est en charge

d'enregistrer les usagers dans une zone géographique et dans une zone de

routage RA (Routing Area) ;

v Le GGSN (Gateway GPRS Support Node) est une passerelle vers

les réseaux à commutation de paquets extérieurs tels que

l'Internet.

1.9.

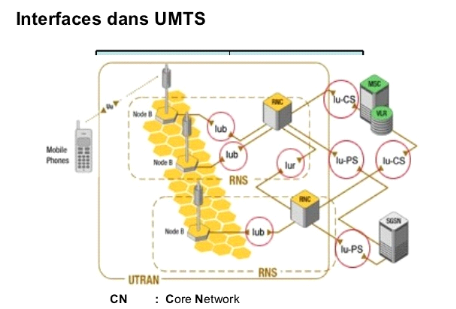

Interface dans UMTS

La figure 1.9 montre les différentes interfaces qui

sont utilisées dans le réseau UMTS.

Plusieurs types d'interfaces de communication coexistent au

sein du réseau UMTS :

v Uu : Interface entre un équipement usager et le

réseau d'accès UTRAN. Elle permet la communication avec l'UTRAN

via la technologie CDMA ;

v Iu : Interface entre le réseau d'accès UTRAN

et le réseau coeur de l'UMTS. Elle permet au contrôleur radio RNC

de communiquer avec le SGSN ;

v Iur : Interface qui permet à deux contrôleurs

radio RNC de communiquer ;

v Iub : Interface qui permet la communication entre un Node B

et un contrôleur radio RNC.

Figure 1.9. Présentation de l'interface dans

UMTS.

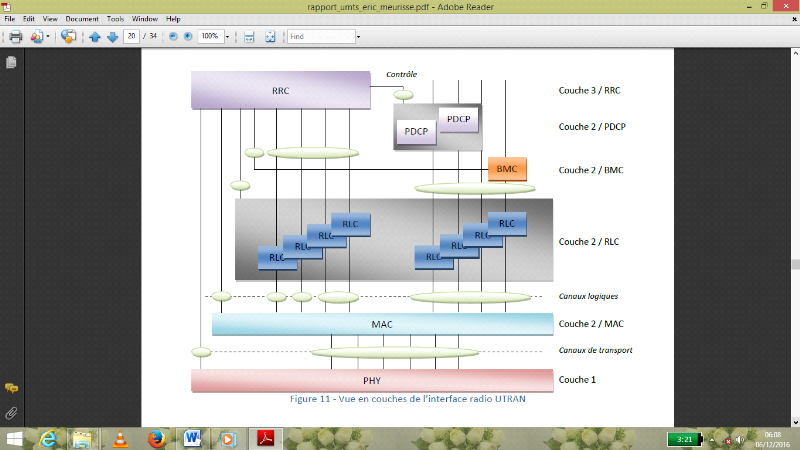

1.10. Architecture en couches

L'interface radio de l'UTRAN est structurée en couches

dont les protocoles se basent sur les 3 premières souches du

modèle OSI (respectivement la couche physique, la couche liaison de

données et la couche réseau).

Figure 1.10. Architecture en couches L'interface radio

de l'UTRAN.

Couche 1 : Cette couche PHY représente la couche

physique de l'interface radio qui réalise les fonctions de codage,

décodage, modulation et d'entrelacement via W-CDMA.

Couche 2 : Cette couche est divisée en plusieurs sous

couches :

v La sous-couche MAC (Medium Access Control) a pour rôle

de multiplexer les données sur les canaux de transport radio ;

v La sous-couche RLC (Radio Link Control) permet la

fiabilité du transport des données entre deux équipements

du réseau ;

v La sous-couche PDCP (Packet Data Convergence Protocol)

permet de compresser les données via des algorithmes de compression.

Cela permet d'exploiter plus efficacement les ressources radio. PDCP compresse

les en-têtes des paquets TCP/IP suivant les RFC 1144 et 2507. De plus,

cette sous-couche PDCP a aussi pour rôle de rendre indépendant les

protocoles radio du réseau d'accès UTRAN (sous-couches MAC et

RLC) par rapport aux couches de transport réseau. Ce type d'architecture

permettra l'évolution future des protocoles réseaux sans modifier

les protocoles radio de l'UTRAN ;

v La sous-couche BMC (Broadcast/Multicast Control) est en

charge d'assurer les fonctions de diffusion de messages sur l'interface radio.

Couche 3 : Cette couche RRC (Radio Resource Control)

gère la connexion de signalisation établie entre le réseau

d'accès UTRAN et l'équipement usager, utilisée lors de

l'établissement ou de la libération de la communication.

1.11. Les principes du W-CDMA

L'interface radio de l'UMTS se base sur le W-CDMA (Wideband

Code Division Multiple Access). Cependant, le W-CDMA se base sur une technique

plus ancienne qui est le CDMA (Code Division Multiple Access). Afin de

comprendre les concepts du W-CDMA, il est important de comprendre la technique

du CDMA.

1.11.1. CDMA

Le CDMA (Code Division Multiple Access) est utilisé

dans de nombreux systèmes de communication. Il permet d'avoir plusieurs

utilisateurs sur une même onde porteuse. Les transmissions sont

numérisées, dites à étalement de spectre.

L'étalement du spectre rend le signal moins sensible aux fluctuations

sélectives en fréquence. Le signal est ainsi transmis sur une

bande de fréquences beaucoup plus large que la bande de

fréquences nécessaire.

Les avantages :

v Efficacité spectrale ;

v Sécurité de la transmission : le signal

codé est détectable comme étant du bruit ;

v Handover ;

v Gestion du plan de fréquences ;

v Concentration de trafic.

Principe de l'étalement de spectre : Le W-CDMA

réalise un étalement de spectre selon la méthode de

répartition par séquence directe (Direct Séquence). Pour

cela, chaque bit de l'utilisateur à transmettre est multiplié (OU

exclusif) par un code pseudo aléatoire PN (Pseudo random Noise code)

propre à cet utilisateur. La séquence du code (constituée

de N éléments appelés "chips") est unique pour cet

utilisateur en question, et constitue la clé de codage. Cette

dernière est conservée si le symbole de donnée est

égal à 1, sinon elle est inversée. La longueur L du code

est appelée facteur d'étalement SF (Spreading Factor). Si chacun

des symboles a une durée Tb, on a 1 chip toutes les Tb/N secondes. Le

nouveau signal modulé a un débit N fois plus grand que le signal

initialement envoyé par l'usager et utilisera donc une bande de

fréquences N fois plus étendue. Nous avons donc une relation

entre le débit initial et le débit final du type : Debit

chip = Debit Bit x SF

1. Codes de canal (channalization code) :

v Séparer les différentes applications

issuesd'une même source ;

v Uplink : le canal de données et decontrôle pour

un utilisateur ;

v Downlink: les connections de différents utilisateurs

dans une cellule.

2. Codes de brouillage (Scrambling Codes) :

v Uplink: Séparation des terminaux ;

v Downlink: Séparation des secteurs.

1.12. Les hand-over

Les appareils mobiles permettent de communiquer en mouvement.

Cela implique qu'il arrive que ceux-ci se retrouvent dans une zone de

chevauchement de deux cellules. Il ne faut en aucun cas couper une

communication. Il existe plusieurs sortes de handovers :

v Softer hand-over : lorsqu'un appareil mobile se trouve dans

une zone commune de deux secteurs couverts par la même station de

base ;

v Soft hand-over : lorsqu'un appareil mobile se trouve dans

une zone de couverture commune à deux stations de base. Les

communications du mobile empruntent simultanément deux canaux

différents pour atteindre les deux stations de base.

Figure 1.11. Exemple de soft handover.

v Hard hand-over inter-fréquences : permet à un

appareil mobile de passer d'une fréquence à une autre ;

v Hard hand-over inter-systèmes : permet à un

appareil mobile de passer d'un système à un autre.

Figure 1.12. Exemple de hard hand-over.

1.13.

Conclusion

Dans ce chapitre, nous venons d'effectuer une étude

descriptive, analytique et fonctionnelle de la technologie UMTS (Universal

MobilTelecommunication System).

DEUXIEME

CHAPITRE

DESCRIPTION DU SOUS SYSTEME

IMS

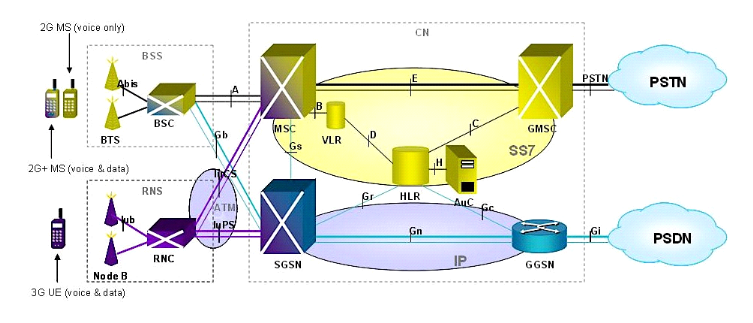

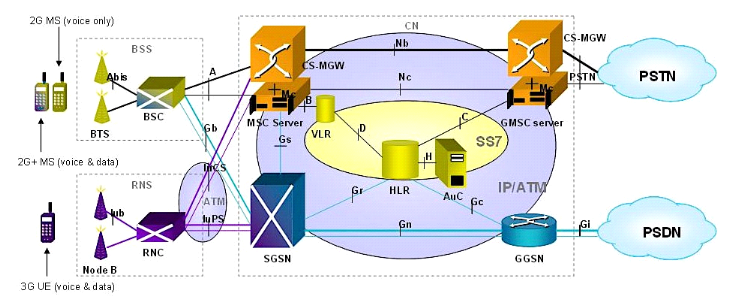

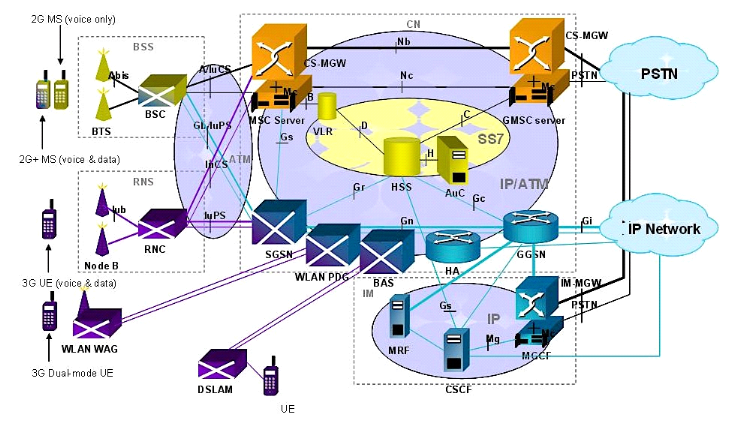

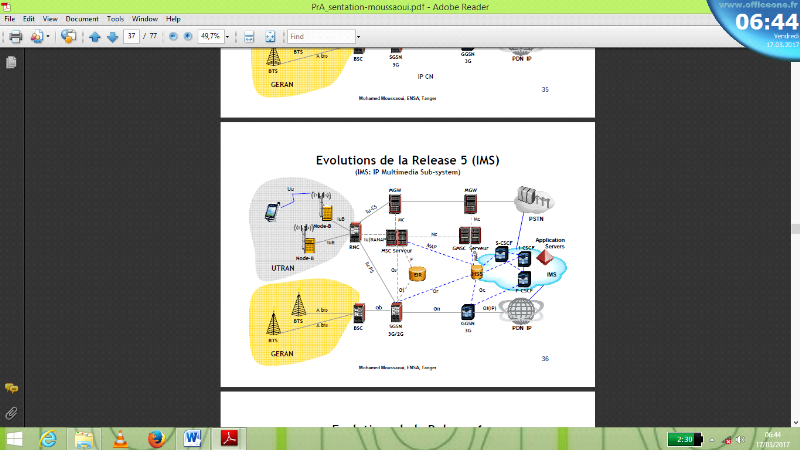

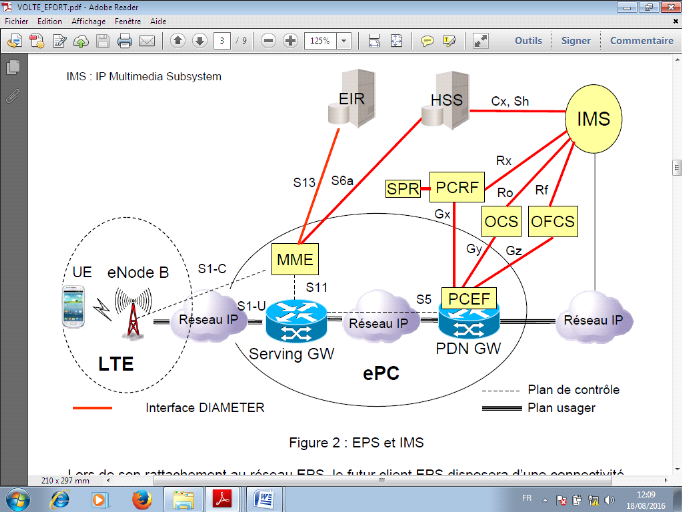

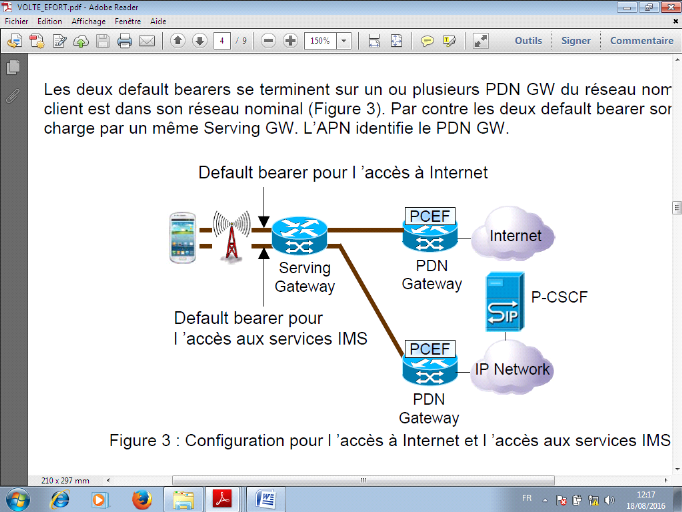

[1] [6] [7] [9]

[10]

2.1. Introduction

A nos jours les pratiques technologiques sont en train

d'évoluer, tel que l'Internetmobile, la téléphonie mobile,

le multimédia... Les opérateurs estiment l'émergence des

nouveaux services multimédia qu'il faut fournir indépendamment du

temps, du lieu et des méthodes d'accès à travers des

équipements mobiles.

En réalité, ni le réseau RTC, ni

l'Internet ne correspondent aux besoins futurs. On entend beaucoup aujourd'hui

de la téléphonie sur IP et de la vidéo sur IP souvent dans

les accès xDSL ; donc on se dirige vers une convergence des

réseaux des télécommunications. Or cette convergence

nécessite un nouveau réseau qui est le NGN (Next Generation

Network) qu'on peut appeler « New Génération Network »

comme il n'est plus « Next ».

On envisage utiliser un même plan de transport pour

offrir à la fois les services réseaux de données et les

services télécoms comme la vidéo et la voix. Ceci

nécessite le déploiement d'un réseau de transport commun

donnant tous les types de QoS, ainsi que le développement d'une

architecture de service commune et un plan contrôle.

De son côté l'IMS sera le plan contrôle de

cette nouvelle infrastructure NGN où l'IP sera le plan transport. L'IMS

est une architecture softswitch avec une couche service très

évoluée ce qui permet de réaliser des services

télécoms traditionnels et des nouveaux services

multimédia. Avec l'architecture softswitch on a procédé

à la rupture du lien étroit entre le plan transport (Matrice de

commutation) et le plan de contrôle des commutateurs (Unité de

contrôle). Dans IMS, le plan contrôle sera basé SIP avec un

plan transport unifier IP.

L'originalité d'IMS est la faite d'être

transparent aux réseaux d'accès qui peuvent être des

réseaux mobile (GSM, UMTS...) ou fixe (RTC, xDSL...) et ceci à

travers une couche transport unique IP. Donc l'IMS sera le même

réseau d'infrastructure pour les réseaux fixe et mobile et il

assurerait une double convergence fixe/Mobile, circuit/paquet. Actuellement

l'IMS est normalisé par le 3GPP comme une nouvelle évolution des

réseaux mobiles.

La révolution majeure introduite par l'IMS dans le

monde des télécommunications est le passage du mode «

Visited Service Control » au « Home Service Control ». Ce

nouveau paradigme permet à un terminal de rester attacher au même

réseau nominal quel que soit le réseau visité et tous les

services de l'utilisateur seront effectué et contrôlé par

le réseau nominal sans aucun chargement de profil dans le réseau

visité. Or dans l'ancienne approcheon devait télécharger

le profil de l'utilisateur du réseau nominal au réseau

visité ainsi que des marques CAMEL par exemple pour que la plateforme de

service du réseau nominal puisse manipuler les Switchsdu réseau

visité afin d'offrir le même service à l'utilisateur dans

le réseau visité.

2.2. Définition de l'IMS

L'IP MultimediaSub-system (IMS) est une architecture

orientée service, standardisé par le 3GPP de l'ETSI et l'IETF.

C'est aussi une architecture innovante basée sur tout

IP et permettant tous les types d'accès réseau :

v Cellule ;

v WiMax ;

v LTE ;

v Réseau fixe.

2.3. Objectifs de l'IMS

L'IMS présente les objectifs ci-après :

v Renouveler le rôle des opérateurs et

fournisseurs d'accès ;

v Offrir de nouveaux services aux utilisateurs ;

v Migration vers le tout IP ;

v Standardisation et Simplification de l'administration des

réseaux.

2.4. Capacités de services

IMS

L'IMS définit un ensemble de capacités de

service :

v La capacité de service MultimediaTelephonypermet des

communicationsconversationnelles entre deux ou plusieurs participants. Cette

capacité inclut les servicescomplémentaires comparables à

ceux fournis par le domaine circuit tels que le renvoid'appel, le signal

d'appel, la mise en garde, le rappel automatique sur occupation, etc ;

v La capacité de service présencepermet à

un usager de souscrire à l'état de présenceun contact et

d'être notifié à chaque changement d'état de ce

contact ;

v La capacité de service Push-to-talk over

Cellular(PoC, Push To Talk over Cellular) consiste à utiliser son

téléphone comme un talkie-walkie, simplement en poussant un

bouton pour dialoguer les uns avec les autres. La technologie se veut

l'équivalente voix duSMS. Le service PoC permet la transmission de

messages vocaux entre utilisateurs mobiles sur réseaux de

données. L'utilisateur sélectionne un ou plusieurs correspondants

dans son carnet d'adresses, puis presse un bouton sur son terminal pour

enregistrer son message vocal. Le message est ensuite encodé puis

transmis par paquet RTP/UDP/IP via le réseau d'accès large bande

mobile. La transmission de messages par ce biais introduit un délai de

latence qui n'autorise pas, en théorie, des échanges vocaux en

"quasi-temps réel", mais qui, en pratique, pourrait voir le service PoC

utilisé plutôt pour des services de type "messagerie

instantanée vocale" ;

v La capacité de service Conférence fonctionne

selon deux modes:

Ø Le mode Ad-hoc qui permet de créer des

conférences à la demande. Il s'agit deconférences non

planifiées et de courte durée ;

Ø Le mode pre-arranged (Plannifié) qui permet de

créer des conférences à l'avance enutilisant le protocole

Conférence Policy Control Protocol (CPCP). Il spécifie un

schéma XML qui énumère les éléments

d'information de politique de conférence permettant à l'usager de

définir sa politique de conférence.

v La capacité de service Messaging fonctionne selon

deux modes :

Ø Pager-mode messaging : Des messages SIP contenant les

données à échanger son routés de manière

asynchrone entre l'émetteur et le récepteur ;

Ø Session-mode messaging : Une session IMS est

établie pour la session de donnée (de type tchat). Le protocole

MSRP est alors utilisé pour transporter les donnéesentre usagers

et non pas le protocole SIP.

v Les capacités de service Hosted Enterprise Services

(IP Centrex), IP TV (Modebroadcast et mode video à la demande), video

sharing, ont aussi été récemmentdéfinies.

2.5. L'architecture de l'IMS

L'architecture IMS fournit une couche intermédiaire au

coeur des réseaux. L'IMS passer du mode appel classique (circuit) au

mode session.

Figure 2.1. L'architecture de sous-système

IMS.

2.5.1. Les différentes

couches de sous-système IMS.

Le passage à une architecture de type NGN est notamment

caractérisé par la séparation des fonctions de commutation

physique et de contrôle d'appel. L'architecture IMS introduit un

modèle en couches, qui scinde les fonctions et équipements

responsables du transport du trafic et du contrôle. Il est possible de

définir un modèle architectural basé sur cinq couches

successives, qui sont :

v La couche d'accès, qui regroupe les fonctions et

équipements permettant de gérer l'accès des

équipements utilisateurs au réseau, selon la technologie

d'accès (téléphonie commutée, DSL, câble).

Cette couche inclut par exemple les équipements DSLAM fournissant

l'accès DSL ;

v La couche de transport, qui est responsable de

l'acheminement du trafic voix ou données dans le coeur de réseau,

selon le protocole utilisé. L'équipement important à ce

niveau dans une architecture IMS est le Media Gateway (MGW) responsable de

l'adaptation des protocoles de transport aux différents types de

réseaux physiques disponibles (RTC, IP, ATM, ...) ;

v La couche de contrôle, qui gère l'ensemble des

fonctions de contrôle des services en général, et de

contrôle d'appel en particulier pour le service voix. L'équipement

important à ce niveau dans une architecture IMS est le serveur d'appel,

plus communément appelé « softswitch », qui fournit,

dans le cas de services vocaux, l'équivalent de la fonction de

commutation dans un réseau IMS. Dans le standard IMS défini par

le 3GPP, les fonctionnalités et interfaces du sofswitch sont

normalisées, et l'équipement est appelé CSCF (Call Session

Control Function) ;

v La couche d'exécution des services, qui regroupe

l'ensemble des fonctions permettant la fourniture de services dans un

réseau NGN. En termes d'équipements, Cette couche regroupe deux

types d'équipements : les serveurs d'application (ou application

servers) et les « enablers », qui sont des fonctionnalités,

comme la gestion de l'information de présence de l'utilisateur,

susceptibles d'être utilisées par plusieurs applications. Cette

couche inclut généralement des serveurs d'application SIP, car

SIP (Session Initiation Protocol) est utilisé dans une architecture IMS

pour gérer des sessions multimédias en général, et

des services de voix sur IP en particulier ;

v La couche applications, pour les différents services

et applications susceptibles d'être offerts dans une architecture IMS. Il

peut naturellement s'agir de services IP, mais les opérateurs

s'attacheront aussi à supporter les services vocaux existants de

réseau intelligent (renvoi d'appel, etc.) dans le cadre d'une migration

vers une architecture IMS. Cette couche applications regroupe aussi

l'environnement de création de services, qui peut être ouvert

à des fournisseurs de services tiers. Le développement

d'applications s'appuie sur les serveurs d'application et les enablers de la

couche d'exécution des services.

Ces couches sont indépendantes et communiquent entre

elles via des interfaces ouvertes. Cette structure en couches est sensée

garantir une meilleure flexibilité et une implémentation de

nouveaux services plus efficace. La mise en place d'interfaces ouvertes

facilite l'intégration de nouveaux services développés sur

un réseau d'opérateur mais peut aussi s'avérer essentielle

pour assurer l'interconnexion d'un réseau NGN avec d'autres

réseaux qu'ils soient NGN ou traditionnels.

L'impact majeur pour les réseaux de

téléphonie commutée traditionnels est que le commutateur

traditionnel est scindé en deux éléments logiques

distincts : le media gateway pour assurer le transport et le softswitch pour

assurer le contrôle d'appel.

Une fois les communications téléphoniques «

empaquetisées » grâce aux media gateways, il n'y a plus de

dépendance des services vis-à-vis des caractéristiques

physiques du réseau. Un coeur de réseau paquet unique,

partagé par plusieurs réseaux d'accès constitue alors une

perspective attrayante pour des opérateurs. Bien souvent, le choix se

porte sur un coeur de réseau IP/MPLS commun au niveau de la couche de

transport du NGN afin de conférer au réseau IP les

mécanismes de qualité de service suffisants pour assurer une

fourniture de services adéquate.

2.5.2. Rôle d'un soft-switch

et des Media Gateways dans les couches IMS

Dans une infrastructure IMS, un soft-switch

n'est autre qu'un serveur informatique, doté d'un logiciel de traitement

des appels vocaux. Le trafic voix est en général paquetisé

par le media gateway, et pris en charge par les routeurs de paquets du

réseau de l'opérateur. Un soft-switch va identifier les paquets

voix, analyser leur contenu pour détecter le numéro vers lequel

ils sont destinés, confronter ces numéros avec une table de

routage (qui indique ce que le softswitch doit faire en fonction de chaque

numéro), puis exécuter une tâche (par exemple transmettre

ou terminer).

Physiquement, un soft-switch peut être implanté

sur un serveur dédié ou bien être installé

directement sur un équipement différent comme un media gateway ou

même un commutateur traditionnel TDM. Dans ce cas, on parlera

d'architecture complètement distribuée.

Les media gateway constituent le deuxième

élément essentiel déployé dans un réseau

NGN. Un media gateway peut par exemple se positionner entre le réseau de

commutation circuit et le réseau de commutation de paquets. Dans ce cas,

les media gateways transforment le trafic circuit TDM en paquets, la plupart du

temps IP ou ATM, pour que ce trafic puisse ensuite être

géré par le réseau NGN.

En conséquence, plusieurs types de media gateway sont

disponibles sur le marché, en fonction du type de solution voix choisie

par l'opérateur et du rôle de ce media gateway:

v Les passerelles VoIP pour convertir des lignes

d'accès TDM en flux IP ;

v Les passerellesVoATM pour convertir des lignes

d'accès TDM en flux ATM ;

v Les passerellesVoBB (DSL, câble, ...) pour transformer

des flux IP en signaux voix sur un réseau haut-débit câble

ou DSL.

2.6. Protocoles

L'architecture IMS utilise les protocoles

ci-après :

v SIP (Session Initiation Protocol), Le protocole SIP

établit,modifie et clôture des sessions multimédia entre

deux terminaux. SIP est le protocole clef de l'architecture IMS ;

v Diameter : est un protocole dérivé de

l'évolution de AAA (Authentification, Autorisation and Accounting

Protocol) ;

v RTP (Real Time ProtocolFonction), un protocole de transport

pour la transmission en temps réel ;

v RTCP (Real Time Control Protocol), un protocole de

Contrôle du protocole RT.

2.7. Présentation de

L'architecture fonctionnelle de l'IMS

Dans cette partie, on va faire une description

synthétique des différents composants de l'architecture IMS :

Figure 2.2.Architecture fonctionnelle de

l'IMS.

Cette architecture IMS est constituée des

éléments suivants :

2.7.1. HSS (Home Subscriber

Server)

Le HSS est l'équivalent du HLR de GSM. Elle contient

toutes les informations nécessaires à un utilisateur pour ouvrir

une session multimédia :

v Des informations sur la localisation de

l'utilisateur ;

v Le profil de l'utilisateur c'est à dire l'ensemble

des services auxquels l'utilisateur est abonné ;

v L'adresse du S-CSCF alloué à

l'utilisateur ;

v Des informations de sécurités ;

Le SLF est une base de données contenant pour chaque

utilisateur le HSScorrespondant dans le cas où le réseau contient

plusieurs HSS.

2.7.2. C-CSCF (Call/Session Control

Function)

Le C-CSCF est un serveur SIP qui traite la signalisation SIP

en IMS. Il existe 3 types de C-CSCF :

2.7.2.1. P-CSCF (Proxy CSCF)

Le P-CSCF est le premier point de contact usagers avec IMS :

toute la signalisationSIP du UE et vers le UE passe via le P-SCSF. Le P-CSCF

est alloué à l'utilisateur dans la phase de registration et ne

change pas durant toute la durée de registration. Le P-CSCF peut

être localisé dans le home network, comme dans le visited

network.

Les différentes fonctionnalités :

v Sécurité :Il maintient des associations de

sécurité IPsec entre lui et l'équipementterminal ;

v Authentification de l'utilisateur : Il maintient une

cache locale pour la localisation du S-SCSF associé à

l'utilisateur ;

v La compression/décompression des messages SIP.

v Le P-CSCF inclut les fonctionnalités du Policy

DecisionFunction (PDF). Le PDF géreles exigences QoS pour les services

et autorise l'allocation des ressources ;

v La génération de CDRs (Call Detailed Record)

taxation.

2.7.2.2. I-CSCF (Interrogating -

CSCF)

L'I-CSCF est localisé dans le home network.Il fait une

première autorisation pour l'accès au réseau IMS.

Pour une requête SIP, il contacte le HSS pour identifier

le S-CSCF correspondant etrenvoie les messages de cette session à ce

S-CSCF (Protocole Diameter sur l'interfaceI-CSCF - HSS).

Il Peut inclure une fonctionnalité de masquage de

l'architecture du réseau de l'opérateurpar rapport au

réseau visité.

2.7.2.3. S-CSCF (Serving-CSCF)

Les fonctions réalisées par le S-CSCF pendant

une session comprennent :

v Le S-CSCF est toujours localisé dans le home

network ;

v SIP Registrar : Il maintient l'association entre l'adresse

IP du terminal et le SIPadresse de l'utilisateur (Public User

Identity) ;

v Télécharger le profil de l'utilisateur de HSS

:

Ø A travers les « filtercriteria », le S-CSCF

envoi les requêtes SIP satisfaisant ces critères vers des serveurs

d'applications correspondant au service demandé.

De cette façon il fournit des services de type

réseau intelligent (Signalisation d'intelligence) ;

Ø Authentification, enregistrement.

v Service de translation : Consultation du DNS pour traduire

le TEL-URI en SIP-URI.

v Il obtient l'adresse de l'I-CSCF dans le réseau

destinataire lors de l'établissement desession.

2.7.3. Serveurs d'applications

(AS)

Il y a 3 types de serveur qui agissent comme un serveur SIP du

point de vue du réseau IMS.

v Serveur SIP d'application qui effectue des services IP

multimédia basé SIP ;

v OSA-SCS (Open Service Access - Service Capability Server):

C'est une gatewayOSA qui implémente l'API Parlay. Elle permet à

des serveurs d'application tiers d'accéder au réseau IMS d'une

façon sécurisée pour fournir des services aux

utilisateurs ;

v IMS-SSF (IP Multimedia Service -SwitchingFunction) : permet

de réutiliser lesservices CAMEL développer pour les technologies

GSM et GPRS. Donc un GSM SCF peut contrôler une session IMS grâce

à ce serveur.

2.7.4. MRF (Media Ressource

Function)

Le MRF est divisé en deux noeuds :

v Signaling plane node : MRFC (Media Ressource Function

Controller) ;

v Media Plane node: MRFP (Media Ressource Function Processor).

La MRFPoffre les ressources du plan usager qui sont demandés et

commandés par laMRFC et réalise les fonctions suivantes :

Ø Mixage des flux Media provenant du UE ;

Ø Traitement du flux média (ex : transcodage

audio, analyse du média) ;

Ø Source de flux média (pour les annonces

multimédia).

2.7.5. BGCF (Breakout Gateway

Control Function)

Serveur SIP qui possède des fonctionnalités de

routage lorsqu'il s'agit d'une sessioninitiée par un terminal IMS et

destiné à un utilisateur dans un réseau commuté

circuit(cas de PSTN, PLMN).

Le BGCF présente deux fonctionnalités

essentielles :

v Choisir le réseau approprié pour s'interfacer

avec le domaine CS ;

v Ou choisir un Gateway (MGCF) si le passage vers le CS a eu

lieu dans lemême réseau que le BGCF.

2.7.6. PSTN/CS Gateway

Les PSTN gateways constituent une interface vers les

réseaux commutés circuit. Cette interface présente

plusieurs entités fonctionnelles suivant l'architecture Softswitch :

v SGW (Signalling Gateway)

C'est la fonction de transcodage de signalisation, qui permet

grâce à SIGTRAN de transporter la signalisation SS7 sur IP, et

d'avoir une interface NNI de signalisation avec les réseaux à

commutation de circuits.

Ø Effectue des conversions dans les protocoles de

couche bas (Transport), transport : Remplace la couche de transport MTP de SS7

par SCTP (Stream Control Transmission Protocol) sur IP ;

Ø Conversion d'ISUP/MTP en ISUP/SCTP/IP.

2.7.7. MGCF/ Media Gateway Control

Function

Elle permet de contrôler les MGW, et elle s'interface

avec la SGW grâce à SIGTAN pour l'échange de la

signalisation. Est une passerelle qui permet la communication entre IMS et les

usagers dans le domaine de commutation de circuits CS.

Elle permet aussi la conversion de l'ISDN User Part (ISUP) ou

le Bearer Independent Call Control(BICC) en protocole SIP.

2.7.8. MGW Meadi Gateway

C'est une interface pour le plan de données entre le

réseau IMS/IP et les réseaux PSTN àcommutation de circuit.

(Transport de la voix) :

v D'un côté, elle est capable d'envoyer et de

recevoir le flux IMS sur leprotocole RTP (Real-Time Protocol) ;

v D'un autre côté, utilise le PCM (Pulse Code

Modulation) pour coder lavoix et la transmettre sur des times slots au

réseau CS.

Il assure la fonction de transcodage quand le terminal IMS ne

supporte pas le codecutilisé par le CS.

2.8. Gestion des identités

en IMS

Comme dans tout type de réseau, il est impératif

de pouvoir identifier les utilisateurs d'une façon unique de telle

manière qu'ils soient joignables de n'importe quel réseau.

DansIMS il y a un nouveau concept d'identification par rapport à ce qui

se faisait dans les réseaux mobiles tout en restant compatible avec.

Cette identification peut paraître un peu étrange et

compliqué mais elle fournit plus de flexibilité pour

réaliser des nouveaux services. (La technique d'identification est prise

de SIP).

2.8.1. Public User Identity

C'est une adresse publique qui permet d'identifier un

utilisateur. L'opérateur attribut une ou plusieurs adresses publiques

pour chaque utilisateur IMS. C'est la grande nouveauté, ce qui permet

à l'utilisateur de séparer son identité personnel,

familiale et d'affaire pour générer des services

différents. L'identité publique de l'utilisateur est

l'équivalent du MSISDN en GSM, donc c'est une adresse de contact qui

permet de joindre un abonné, elle sert à router les messages SIP.

La Public User Identity peut être sous deux formats :

v SIP URI : sous la forme « sip :

premier.dernier@opérateur.com ». Il est aussipossible d'inclure un

numéro de téléphone dans une SIP URI qui sera sous le

format :« sip : +1-961-007-007@opérateur.com ; user=phone

» ;

v TEL URL : permet de représenter un numéro de

téléphone dans un formatinternational « tel : +1-961-007-007

». Il est impossible de s'enregistrer avec un TELURL, il faut toujours une

SIP URI pour se faire. Mais le TEL URL est utilisé pour fairedes appels

entre le monde RTC et le monde IMS. Or en RTC les téléphones

sontidentifiés par des numéros et ne peuvent composer que des

numéros. Donc l'opérateurIMS doit allouer à chaque

utilisateur au moins une SIP URI et un TEL URL.

2.8.2.Private User Identity

On affecte une identité privée pour chaque

utilisateur. Cette identité joue le même rôle que l'IMSI en

GSM, elle permet d'authentifier l'abonné et pour l'enregistrement. Elle

prend le format d'un « Network Access Identifier » qui est la

suivante :

« username@opérateur.com ». La Private User

Identity est stockée dans la carte à puce.

2.8.3. Relations entre Public et

Private User Identity

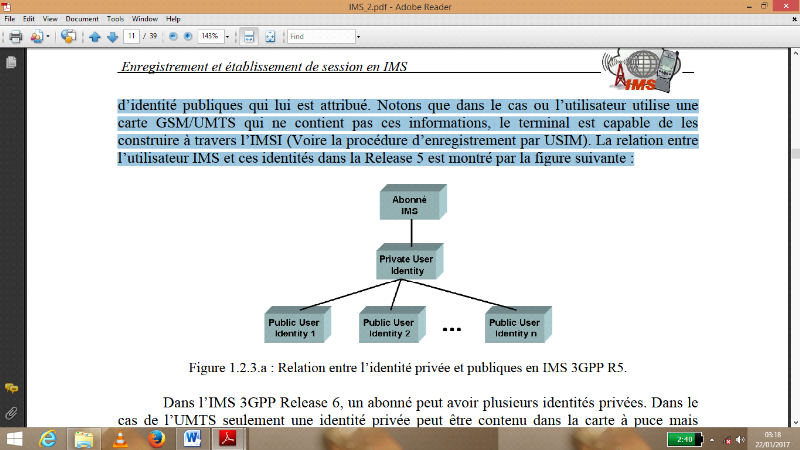

Dans le cas GSM/UMTS, la carte à puce stocke

l'identité privée et au moins une identité publique. Le

HSS contient pour chaque utilisateur son identité privée et la

collection d'identité publiques qui lui est attribué. Notons que

dans le cas où l'utilisateur utilise unecarte GSM/UMTS qui ne contient

pas ces informations, le terminal est capable de les construire à

travers l'IMSI (Voire la procédure d'enregistrement par USIM). La

relation entre l'utilisateur IMS et ces identités dans la Release 5 est

montré par la figure suivante :

Figure 2.3. Relation entre l'identité

privée et publiques en IMS 3GPP R5.

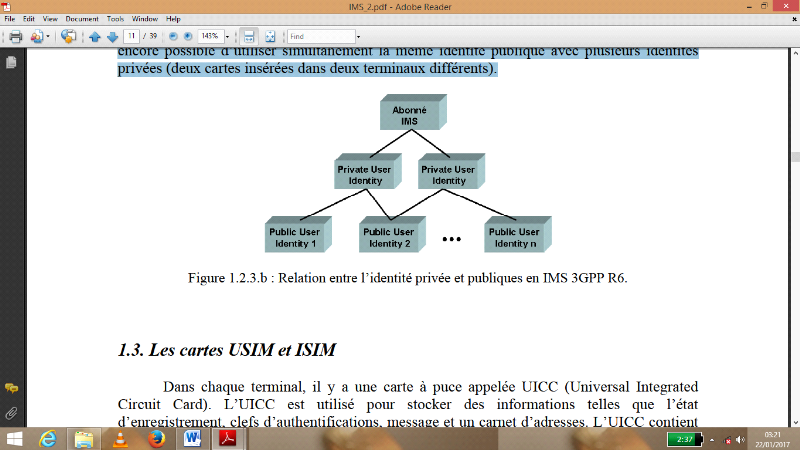

Dans l'IMS 3GPP Release 6, un abonné peut avoir

plusieurs identités privées. Dans lecas de l'UMTS seulement une

identité privée peut être contenu dans la carte à

puce mais l'utilisateur peut avoir plusieurs cartes contenantes chacune une

identité privée différente. Il est encore possible

d'utiliser simultanément la même identité publique avec

plusieurs identités privées (deux cartes insérées

dans deux terminaux différents).

Figure 2.4. Relation entre l'identité

privée et publiques en IMS 3GPP R6.

2.9. La carte ISIM

Dans chaque terminal, il y a une carte à puce

appelée UICC (Universal Integrated Circuit Card). L'UICC est

utilisé pour stocker des informations telles que l'état

d'enregistrement, clefs d'authentifications, message et un carnet d'adresses.

L'UICC contient plusieurs applications logiques qui peuvent être : la

SIM, l'USIM et l'ISIM.

Elle contient les paramètres utilisés pour

l'identification et l'authentification de l'utilisateur ainsi que la

configuration du terminal IMS. ISIM peut co-exister simultanément avec

une USIM ou une SIM. Les paramètres essentiels contenus dans une ISIM

sont :

v Private User Identity ;

v Public User Identity ;

v Home Network Domain URI : SIP URI du réseau nominal

de l'utilisateur qui est unique dans la carte ;

v Long-term secret : secret utilisé pour authentifier

l'utilisateur et pour générer les clefs de chiffrement et

d'intégrité utilisé entre le terminal et le réseau.

Les messages SIP envoyés entre le terminal et le P-CSCF sont

chiffrés et protégés par la clef

d'intégrité.

2.10. Type de Signalisations en

IMS

Dans tout type de réseau il y a toujours quatre types

de signalisations ; dans IMS la signalisation est réalisée

essentiellement par SIP :

v Signalisation d'enregistrement : c'est la signalisation par

là qu'elle un terminals'enregistre dans le réseau. Elle contient

les procédures de téléchargement du profile etla gestion

de la localisation. Cette signalisation est effectuée par la

procédured'enregistrement SIP (SIP REGISTER) ;

v Signalisation d'appel : c'est la signalisation par laquelle

on établit uneassociation de bout en bout entre les points

d'extrémité désirant communiquer,

c'estcaractérisé par l'échange de référence.

Ceci est réalisé en IMS grâce à la

procédured'établissement de session (SIP INVITE) ;

v Signalisation de connexion : c'est l'affectation d'un

service support à un appel.De proche en proche on va réserver des

ressources dans le réseau selon la QoS requise pour le service. Au

niveau SIP cette signalisation est effectuée grâce aux

entêtes SDP qui permettent de décrire le trafic et le ressources

requis. Au niveau transport on utilise les mécanismes RSVP, DiffServ,

MPLS pour faire la qualité de service dans le réseauIP ;

v Signalisation d'intelligence : c'est la signalisation qui

nous permet de faire untraitement substitutif par rapport au traitement d'appel

normal. D'une façon similaireaux réseaux intelligent de type RI

(INAP) ou CAMEL, les services sont exécutés

parl'équivalant aux plateformes de service qui sont des serveurs

d'applications (AS). Un autre type de signalisation SIP est utilisé sur

l'interface ISC entre les AS et les S-CSCF.

Comme SIP ne décrit pas le flux média on utilise

en plus le protocole SDP (Session Description Protocol). SDP est

transporté dans le coeur des messages SIP et il décrit les

sessions multimédia en termes de codeur audio, vidéo,

informations de session (bande requise, type de flux...) et adressage

multicast...Ces informations seront exploitées pour faire la

réservation de ressource dans le plan transport.

Certaines interfaces internes du réseau IMS utilisent

la signalisation « Diameter » et non pas SIP. C'est une application

standardisée par le 3GPP qui permet d'interfacer les différentes

entités du réseau IMS. Les échanges Diameter sont toujours

du type un message requête et une réponse associée. Les

informations échangées dans ces messages sont mises dans des

attributs appelés AVP (Attribute Value Pairs). Chaque interface Diameter

a ces AVPs et ces commandes.

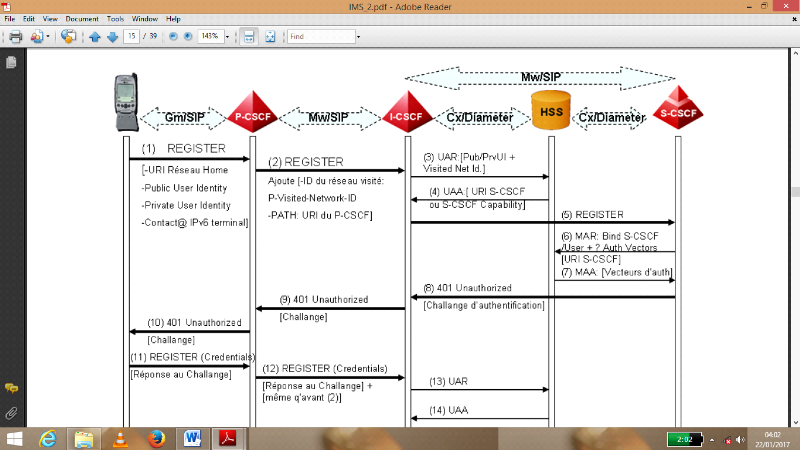

2.11. Procédure

d'enregistrement dans IMS REGISTER

Dans cette partie, on va expliquer le déroulement de la

procédure d'enregistrement en IMS. C'est une procédure

d'accès au réseau IMS qui permet à un terminal de se

déclarer joignable de point de vue service IMS. Comme toute autre

procédure d'accès (Mise à jour de localisation GSM,

attachement GPRS...), le terminal sera authentifié par le réseau

IMS et son profil sera chargé dans le S-CSCF nominal qui est une sorte

de central de rattachement ou un MSC/VLR qui est alloué à

l'utilisateur quel que soit sa localisation dans le monde. Le S-CSCF contient

l'adresse du Proxy P-CSCF où le terminal est rattaché

(équivalent à un BSC pour caricaturier).

Il faut garder à l'esprit que le réseau IMS est

en dessus de tous types de réseaux qui peuvent servir à

l'attachement du terminal au système IMS (GSM, GPRS, UMTS, WiMax, xDSL,

RTC...). De plus toutes les procédures d'enregistrement,

authentification et chargement de profiles qui se font au niveau IMS sont

indépendantes des procédures dans les réseaux

d'accès. La localisation géographique du terminal n'est plus

importante car il sera toujours rattaché à son réseau

nominal à travers le Proxy du réseau visité.

Afin d'expliquer la procédure, on va prendre

l'hypothèse que le terminal est un terminal UMTS qui est dans son

réseau nominal et que l'utilisateur s'attache au service IMS de son

opérateur. Donc au préalable le mobile a déjà

établi un contrat d'accès au service IMS de son opérateur

UMTS. (C'est la même procédure si l'utilisateur est dans un

réseau visité).

La procédure d'enregistrement se fait en plusieurs

étapes :

1. Attachement au réseau UMTS ;

2. Activation d'un Contexte PDP, avec obtention d'une adresse

IPv6 et d'un APN qui donne une connexion vers le réseau IMS à

travers une connectivité IPv6 ;

3. Découvert du P-CSCF ;

4. Enregistrement IMS ;

5. Souscription à l'état d'enregistrement du

mobile « reg Event State ».

Concernant l'obtention d'une adresse IP, après que le

mobile soit attaché au réseauUMTS, il demande l'ouverture d'un

PDP contexte au SGSN demandant l'accès à un APN (Access Point

Name) particulier et la connectivité à un réseau IPv6.

L'APN désigne la connexion vers un réseau IMS. En fonction de cet

APN et le type de connectivité le SGSN choisi le GGSN approprié

et ouvre avec lui la suite du PDP contexte. Le GGSN va fournir au mobile un

préfixe d'adresse IPv6 de 64bits (au lieu d'une adresse complète)

et l'envoie dans la réponse à l'ouverture du PDP contexte. Le

SGSN transmet d'une façon transparente le préfixe IPv6 au

terminal qui lui va choisir aléatoirement un suffixe IPv6 de 64bits,

pour former en tout, une adresse IPv6 de 128bits. Notons que si l'IP CAN n'est

pas du type.

GPRS/UMTS, le terminal obtiendra une adresse IPv6 en utilisant

probablement un protocoletel que le DHCPv6.

Figure 2.5. Procédure générale

pour obtenir le service IMS.

2.11.1. Procédure

d'enregistrement

La procédure d'enregistrement est constituée de

plusieurs étapes. Tout d'abord le terminal doit obtenir l'adresse IP du

P-CSCF cette procédure s'appelle P-CSCF Discovery. Puis la

procédure d'enregistrement au niveau IMS dans laquelleplusieurs

fonctionnalités seront satisfaites.

2.11.2. Découverte du

P-CSCF

Il y a deux façons pour obtenir l'adresse IP de P-CSCF

:

v Intégré (Integrated) dans la procédure

d'accès à l'IP CAN : Donc lors de l'établissement du PDP

contexte le terminal obtiendra non seulement une adresse IPv6 et un APN mais

aussi l'adresse du P-CSCF ;

v La stand-alone, dans laquelle la découverte du P-CSCF

se fait grâce à l'utilisation duDHCPv6 et du DNS.

Une fois un P-CSCF est alloué à un utilisateur

il le sera toujours jusqu'à la prochaine découverte de P-CSCF. Et

le terminal IMS n'a pas à s'inquiété si l'adresse du

P-CSCF à changer car elle est fixe.

2.11.2.1. L'Enregistrement IMS avec

un ISIM

Après avoir obtenu l'adresse du P-CSCF, le terminal

envoie une requête SIP REGISTER. Cette procédure permet à

l'utilisateur d'associer son URI publique à une URI qui contient

l'adresse IP ou le hostname de la machine où l'utilisateur est

logué. En effet, l'URI publique ne permet pas la localisation de

l'utilisateur car elle n'est pas routable, d'où la

nécessité de l'associer à une adresse routable tel qu'une

adresse IP.

On distingue deux façons pour faire l'enregistrement

IMS. La différence réside dans laméthode

d'authentification qui est appliqué. Or pour authentifier les

utilisateurs le terminaldevra être équipé par un UICC, qui

peut inclure une application ISIM, USIM ou les deux.

Figure 2.6. Procédure

d'enregistrement.

La procédure d'enregistrement très similaire

dans les deux cas même si quelque détail sontdifférents. On

prendra dans un premier temps l'enregistrement utilisant une carte ISIM.

La procédure d'enregistrement permet de réaliser

les fonctionnalités suivantes :

v Effectuer l'association entre une « Public User

Identity» et une adresse IP de contacte ;

v Le réseau nominal authentifie l'utilisateur ;

v L'utilisateur authentifie son réseau

nominal ;

v Le réseau nominal IMS autorise l'enregistrement de

l'utilisateur et l'utilisation desressources IMS ;

v Si le P-CSCF est localisé dans un réseau

visité, le réseau nominal vérifie s'il y a unaccord de

roaming entre eux et en conséquence il autorise l'utilisation du

P-CSCF ;

v Le réseau nominal informe l'utilisateur des autres

adresses qu'il lui a alloué ;

v Le terminal IMS négocie avec le P-CSCF les

mécanismes de sécurité à utiliser pour

lasignalisation qui suit. Ils établissent un ensemble de

mécanismes de sécurité pourassurer

l'intégrité des messages SIP envoyés ;

v Le terminal IMS et le P-CSCF échangent leurs

algorithmes de compression des entêtes SIP ;

v Afin de déclencher la procédure

d'enregistrement, le terminal IMS extrait la Public UserIdentity, la Private

User Identity et l'adresse du réseau nominale. Puis construit la

requête SIPREGISTER et l'envoie au P-CSCF. Cette requête contient

les paramètres suivants :

v Registration URI : SIP URI qui identifie le nom de domaine

du réseau nominal ;

v Public User Identity : URI SIP qui représente

l'identité de l'utilisateur sousenregistrement ;

v Private User Identity : identité utilisé

uniquement pour l'authentification ;

v Contact address : URI SIP qui contient l'adresse IPv6 du

terminal IMS pour joindre l'utilisateur ;

v Une fois la requête d'enregistrement est reçu

par le P-CSCF il doit la relayer au I-CSCF du réseau nominal. En

générale le P-CSCF peut ne pas être dans le réseau

nominal de l'utilisateur. Donc il doit déterminer un point

d'entré au réseau nominal qui est le I-CSCF, et ceci en faisant

une requête DNS. Le P-CSCF insert dans l'entête SIP un champ «

P-Visited-Network-ID » qui contient l'identifiant du réseau

visité et un champ « Path » contenant son URI pour que le

réseau nominal lui envoie les requêtes SIP destinées au

mobil. Dans tous les cas les requêtes SIP passeront par le

P-CSCF ;

v L'I-CSCF est un serveur « stateless » qui ne

conserve aucun contexte d'enregistrement. En effet, l'I-CSCF peut varier d'une

requête à une autre due au mécanisme de partage de charge

DNS. Quand l'I-CSCF reçoit la requête d'enregistrement, il envoie

une requête Diameter (UAR) au HSS qui répond par un (UAA). Le but

de cet échange est de faire l'autorisation de l'utilisateur pour

utiliser le réseau IMS et de voir s'il y a un S-CSCF alloué

à l'utilisateur. Dans le Message UAR (User AuthorizationRequest)

l'I-CSCF envoie au HSS le Public User Identity, le Private User Identity et

l'identificateur du réseau visité. Le HSS effectue les

opérations suivantes :

Ø Vérifie que l'utilisateur défini par sa

Public User Identity est un utilisateur légitime du

système ;

Ø Vérifie qu'il y a un accord de roaming avec le

réseau visité ;

Ø Fait une corrélation entre la Public User

Identity et la Private User Identity pour desraisons d'authentification.

v Voit s'il y a un S-CSCF alloué à l'utilisateur

ou le I-CSCF doit choisir un.

2.12. Conclusion

Dans ce chapitre, nous venons d'effectuer une étude

descriptive, fonctionnelle et analytique sur le sous-système IMS (IP

MultimediaSubSystem), qui est une architecture innovante basée sur tout

IP et permettant tous les types d'accès réseau.

TROISIEME CHAPITRE

L'APPLICATION VOIP

[1] [4] [8] [11]

3.1.Introduction

La voix sur IP constitue actuellement l'évolution la

plus importante du domaine des télécommunications. Avant 1970, la

transmission de la voix s'effectuait de façon analogique sur des

réseaux dédiés à la téléphonie. La

technologie utilisée était la technologie

électromécanique (Crossbar). Dans les années 80, une

première évolution majeure a été le passage

à la transmission numérique (TDM). La transmission de la voix sur

les réseaux informatiques à commutation de paquets IP constitue

aujourd'hui une nouvelle évolution majeure comparable aux

précédentes.

L'objectif de ce chapitre est l'étude de cette

technologie et ses différents aspects. On parlera en détail de

l'architecture de la VoIP, ses éléments et son principe de

fonctionnement. On détaillera aussi des protocoles VoIP de signalisation

et de transport ainsi que leurs principes de fonctionnement et de leurs

principaux avantages et inconvénients.

3.2.

Présentation de la voix sur IP

VoIP signifie Voice over Internet Protocol ou Voix sur IP.

Comme son nom l'indique, la VoIP permet de transmettre des sons (en particulier

la voix) dans des paquets IP circulant sur Internet. La VoIP peut utiliser du

matériel d'accélération pour réaliser ce but et

peut aussi être utilisée en environnement de PC.

3.3.Architecture

La VoIP étant une nouvelle technologie de

communication, elle n'a pas encore de standard unique. En effet, chaque

constructeur apporte ses normes et ses fonctionnalités à ses

solutions. Les trois principaux protocoles sont H.323, SIP et MGCP/MEGACO. Il

existe donc plusieurs approches pour offrir des services de

téléphonie et de visiophonie sur des réseaux IP.

Certaines placent l'intelligence dans le réseau alors

que d'autres préfèrent une approche égale à

égale avec l'intelligence répartie à la

périphérie. Chacune ayant ses avantages et ses

inconvénients.

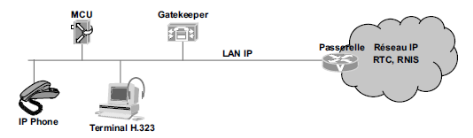

La figure 3.1 décrit, de façon

générale, la topologie d'un réseau de

téléphonie sur IP.

Elle comprend toujours des terminaux, un serveur de

communication et une passerelle vers les autres réseaux. Chaque norme a

ensuite ses propres caractéristiques pour garantir une plus ou moins

grande qualité de service. L'intelligence du réseau est aussi

déportée soit sur les terminaux, soit sur les passerelles/

contrôleur de commutation, appelées Gatekeeper. On retrouve les

éléments communs suivants :

v Le routeur : permet d'aiguiller les données et le

routage des paquets entre deux réseaux.Certains routeurs permettent de

simuler un Gatekeeper grâce à l'ajout de cartes

spécialisées supportant les protocoles VoIP ;

v La passerelle : permet d'interfacer le réseau

commuté et le réseau IP ;

v Le PABX : est le commutateur du réseau

téléphonique classique. Il permet de faire le lienentre la

passerelle ou le routeur, et le réseau téléphonique

commuté (RTC). Toutefois, sitout le réseau devient IP, ce

matériel devient obsolète ;

v Les Terminaux : sont généralement de type

logiciel (software phone) ou matériel(hardphone), le softphone est

installé dans le PC de l'utilisateur. L'interface audio peutêtre

un microphone et des haut-parleurs branchés sur la carte son, même

si un casque estrecommandé. Pour une meilleure clarté, un

téléphone USB ou Bluetooth peut être utilisé.

Le hardphone est un téléphone IP qui utilise la

technologie de la Voix sur IP pour permettre des appels

téléphoniques sur un réseau IP tel que l'Internet au lieu

de l'ordinaire système PSTN. Les appels peuvent parcourir par le

réseau Internet comme par un réseau privé.

Un terminal utilise des protocoles comme le SIP (Session

Initiation Protocol) ou l'un des protocoles propriétaire tel que celui

utilisée par Skype.

Figure 3.1. Architecture générale de la

voix sur IP.

3.4. Principe de fonctionnement

Depuis nombreuses années, il est possible de

transmettre un signal à une destinationéloignée sous forme

de données numériques. Avant la transmission, il faut

numériser le signal à l'aide d'un CAN (Convertisseur

Analogique/Numérique). Le signal est ensuite transmis, pour être

utilisable, il doit être transformé de nouveau en un signal

analogique, à l'aide d'un CNA (Convertisseur

Numérique/Analogique).

La VoIP fonctionne par numérisation de la voix, puis

par reconversion des paquets numériques en voix à

l'arrivée. Le format numérique est plus facile à

contrôler, il peut être compressé, routé et converti

en un nouveau format meilleur. Le signal numérique est plus

tolérant au bruit que l'analogique.

Les réseaux TCP/IP sont des supports de circulation de

paquets IP contenant un en-tête (pour contrôler la communication)

et une charge utile pour transporter les données.

Il existe plusieurs protocoles qui peuvent supporter la voix

sur IP tel que le H.323, SIP et MGCP.

Les deux protocoles les plus utilisés actuellement dans

les solutions VoIP présentés sur le marché sont le H.323

et le SIP.

3.4.1. Le

téléphone

Le téléphone peut se présenter sous deux

formes : soit un téléphone « classique »,

soit un téléphone « logiciel » qui

s'exécute sur l'ordinateur de l'utilisateur. En terminologie SIP c'est

un UA (User Agent).

3.5.Infos techniques sur la

VoIP

Ci-dessous sont présentés des aspects importants

qu'il faut connaître pour comprendre lefonctionnement de la VoIP.

3.5.1. Description d'une connexion

VoIP

L'établissement d'une connexion VoIP nécessite

:

1. D'abord le CAN qui permet de convertir la voix analogique

en signaux numériques (bits).Les bits doivent être ensuite

compressés en un format adapté à la transmission : il

existe plusieurs protocoles que nous allons examiner ci-dessous ;

2. Il faut ensuite transmettre les données

numériques vocales dans des paquets de données à l'aide

d'un protocole temps réel (généralement RTP sur UDP sur

IP) ;

3. Il est nécessaire d'utiliser un protocole de

signalisation pour appeler les usagers. ITU-T H323 le permet.

4. À la réception, il faut désassembler

les paquets, extraire les données, les convertir en signaux analogiques

représentant la voix, puis les transmettre à une carte son (ou

à un téléphone) ;

5. Tout cela doit être réalisé en temps

réel, afin d'éviter une attente trop longue de la réponse

vocale ;

3.5.2. Conversion

Analogique-Numérique

Celle-ci est faite par le matériel,

généralement une carte CAN intégrée.Aujourd'hui,

n'importe quelle carte son vous permet de convertir une bande de 22050 Hz en

données de 16 bits (l'échantillonnage doit être

réalisé à une fréquence de 44100 Hz en raison du

principe de Nyquist), cela donne un débit de 2 octets * 44100

échantillons par seconde = 88200 octets/s soit 176,4 ko/s pour un flux

stéréo.

La VoIP ne nécessite pas un tel débit pour la

transmission des paquets de voix : nous allons examiner ci-dessous les

différents codages qui seront utilisés en pratique.

3.6. Les différents

protocoles

La voix sur IP est une description relativement

générique et ne définit pasune liste exclusive de

protocoles, ni d''équipements. Avant d''étudier les aspects

sécurité nous allons présenter les différents

protocoles, dont certains sont en train de devenir obsolètes, et

d'autres émergents.

3.6.1. Protocole H.323

Le standard H.323 fournit, depuis son approbation en 1996, un

cadre pour les communications audio, vidéo et de données sur les

réseaux IP. Il a été développé par l'ITU

(International Telecommunications Union) pour les réseaux qui ne

garantissent pas une qualité de service (QoS), tels qu'IP, IPX sur

Ethernet, Fast Ethernet et Token Ring. Il est présent dans plus de 30

produits et il concerne le contrôle des appels, la gestion

multimédia, la gestion de la bande passante pour les conférences

point-à-point et multipoints. H.323 traite également de

l'interfaçage entre le LAN et les autres réseaux.

Le protocole H.323 fait partie de la série H.32x qui

traite de la vidéoconférence au travers différents

réseaux. Il inclue H.320 et H.324 liés aux réseaux ISDN

(Integrated Service Digital Network) et PSTN (Public SwitchedTelephone

Network).

Plus qu'un protocole, H.323 crée une association de

plusieurs protocoles différents et quipeuvent être

regroupés en trois catégories : la signalisation, la

négociation de codec, et le transport de l'information.

v Les messages de signalisation sont ceux envoyés pour

demander la mise en relation dedeux clients, qui indique que la ligne est

occupée ou que le téléphone sonne, etc. EnH.323, la

signalisation s'appuie sur le protocole RAS pour l'enregistrement

etl'authentification, et le protocole Q.931 pour l'initialisation et le

contrôle d'appel ;

v La négociation est utilisée pour se mettre

d'accord sur la façon de coder les informationsà échanger.

Il est important que les téléphones (ou systèmes)

utilisent un langagecommun s'ils veulent se comprendre. Il s'agit du codec le

moins gourmand en bandepassante ou de celui qui offre la meilleure

qualité. Il serait aussi préférable d'avoirplusieurs

alternatives de langages. Le protocole utilisé pour la

négociation de codec est leH.245 ;

v Le transport de l'information s'appuie sur le protocole RTP

qui transporte la voix, lavidéo ou les données

numérisées par les codecs. Les messages RTCP peuvent être

utiliséspour le contrôle de la qualité, ou la

renégociation des codecs si, par exemple, la bandepassante diminue.

Une communication H.323 se déroule en cinq phases :

l'établissement d'appel, l'échange de capacité et

réservation éventuelle de la bande passante à travers le

protocole RSVP (Ressource reSerVation Protocol), l'établissement de la

communication audio-visuelle, l'invocation éventuelle de services en

phase d'appel (par exemple, transfert d'appel, changement de bande passante,

etc.) et enfin la libération de l'appel.

3.6.1.1. Rôle des

composants

L'infrastructure H.323 repose sur quatre composants principaux

: les terminaux, les Gateways, les Gatekeepers, et les MCU (Multipoint Control

Units).

Figure 3.2. Les composants de l'architecture

H.323.

v Les terminaux H.323

Le terminal peut être un ordinateur, un combiné

téléphonique, un terminal spécialisé pour la

vidéoconférence ou encore un télécopieur sur

Internet. Le minimum imposé par H.323 est qu'il mette en oeuvre la norme

de compression de la parole G.711, qu'il utilise le protocole H.245 pour la

négociation de l'ouverture d'un canal et l'établissement des

paramètres de la communication, ainsi que le protocole de signalisation

Q.931 pour l'établissement et l'arrêt des communications.

Le terminal possède également des fonctions

optionnelles, notamment, pour le travail en groupe et le partage des documents.

Il existe deux types de terminaux H.323, l'un de haute qualité (pour une

utilisation sur LAN), l'autre optimisé pour de petites largeurs de

bandes (28,8/33,6 kbit/s - G.723.1 et H.263).

v Gateway ou les passerelles vers des réseaux

classiques (RTC, RNIS, etc.)

Les passerelles H.323 assurent l'interconnexion avec les

autres réseaux, ex :(H.320/RNIS), les modems H.324,

téléphones classiques, etc. Elles assurent la correspondance de

signalisation de Q.931, la correspondance des signaux de contrôle et la

cohésion entre les médias (multiplexage, correspondance des

débits, transcodage audio).

v Gatekeeper ou les portiers

Dans la norme H323, Le Gatekeeper est le point d'entrée

au réseau pour un client H.323.

Il définit une zone sur le réseau,

appelée zone H.323 (voir figure 3.3. Ci-dessous), regroupantplusieurs

terminaux, Gateways et MCU dont il gère le trafic, le routage LAN, et

l'allocation de labande passante. Les clients ou les Gateway s'enregistrent