II.3.1. Vue externe des routeurs Cisco 2800 série

Il existe plusieurs gammes de routeurs Cisco à

intégration de service de la série 2800 à savoir la 801,

la 811, la 821 et la 851 comme illustrée à la figure 2.1.

Figure 2.1: Gammes de routeur Cisco

2800 série [11] II.3.2. Vue interne des routeurs Cisco 2800

série

L'architecture interne des routeurs Cisco est composée

des éléments suivant tous inter fonctionnels et

complémentaires. Ce sont :

i' la NVRAM, c'est une mémoire RAM non

Volatile dans laquelle est sauvegardée les

configurations de l'administrateur ainsi que l'IOS du routeur ;

i' la RAM, elle contient la running-config ou la configuration

courante ;

i' la mémoire FLASH, c'est une

mémoire non volatile dans laquelle on stocke la version

courante de l'IOS du routeur ;

i' la ROM, c'est une mémoire non volatile qui contient

les instructions de démarrage ou bootstrap et les buffers

utilisés par les cartes d'entrée ;

i' la carte mère, c'est l'épine dorsale du

routeur, c'est elle qui porte et intègre tous les composants du routeur

;

i' la CPU, c'est le microprocesseur du routeur.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

II.3.3. Séquence de démarrage des routeurs

Cisco

Les séquences de démarrage du routeur Cisco

illustrées par la figure 2.2 s'articulent en trois points :

1' diagnostique des mémoires et des modules ;

1' vérification et démarrage de l'IOS ;

1' chargement des fichiers contenus dans la NVRAM (startup

config).

La startup-config est la configuration utilisée au

démarrage du routeur. La running-config est la configuration courante

utilisée par le routeur. Ainsi, au démarrage du routeur, les

configurations startup-config et running-config sont les mêmes. Si une

modification de configuration est réalisée, la running-config

sera modifiée et la startup-config prendra en compte les changements

qu'après enregistrement de la configuration courante dans la

startup-config.

Figure 2. 2:Séquences de

démarrage des routeurs Cisco [5] II.4. Méthodes et

modes d'accès au routeur Cisco 2800

II.4.1. Méthodes d'accès

Il existe plusieurs moyens permettant d'accéder à

l'environnement de gestion d'un

routeur Cisco 2811 (Figure 2. 3) à savoir l'accès

par:

1' le port console ;

1' le port AUX ;

1' le protocole Telnet ou SSH

1' le web grâce à la SDM de Cisco ;

Figure 2. 4: routeur Cisco2811

[3]

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

II.4.1.1. Accès par Port console

L'interface administrative du routeur Cisco est accessible

seulement par console dès qu'aucun service n'est configuré dans

le routeur. Le port console permet d'y connecter directement un ordinateur ou

un terminal via une liaison série lente. On utilise

particulièrement l'accès par port console dans les cas suivants

:

? configuration initiale du routeur ;

? accès local ;

? procédures de récupération des mots de

passe.

Lors de la mise en service d'un routeur, on commence sa

configuration par le port console, car ses interfaces réseau ainsi que

ses services d'administration à distance ne sont pas encore

activés. Le câble est connecté à l'ordinateur par

l'interface série. On utilisera un logiciel d'émulation de

terminal pour se connecter au système d'exploitation du routeur via le

câble console de type DB9-RJ45 et le port console.

Figure 2. 5:câble console

de type DB9-RJ45 [4]

Il est recommandé de mettre un mot de passe pour les

connexions console afin d'éviter les accès non

autorisés.

II.4.1.2. Accès par Telnet

Telnet est une méthode de connexion à distance

exigeant l'emploi d'un mot de passe d'authentification. Les sessions Telnet

nécessitent un service réseau actif sur le

périphérique. Le routeur doit avoir au moins une interface active

configurée avec une adresse IP. Les routeurs Cisco disposent d'un

processus serveur Telnet qui est lancé dès le démarrage du

périphérique. Ce type d'accès n'est pas

sécurisé

II.4.1.3. Accès par Secure Shell (SSH)

Tout comme Telnet, le SSH permet l'ouverture d'une session

à distance sur un routeur. Sa différence avec Telnet est qu'il

permet un accès distant plus sécurisé. SSH utilise un

chiffrement lors du transport des données de la session VTY et fournit

une authentification

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

plus robuste que celle de Telnet. La session SSH chiffre

toutes les communications entre le poste de l'administrateur et le routeur.

Cela assure la confidentialité de l'identifiant de l'utilisateur, du mot

de passe et des détails des commandes exécutées lors de la

session de configuration ou de consultation. Cisco IOS inclue également

un client SSH permettant d'établir des sessions SSH avec d'autres

périphériques.

II.4.1.4. Accès par Port AUX

Une autre manière d'ouvrir une session à

distance sur un routeur consiste à établir une connexion

téléphonique commutée à travers un modem

connecté au port AUX du routeur. Cette méthode, tout comme

l'accès par console ne nécessite pas qu'il y ait une

configuration sur le routeur. Le port AUX peut également s'utiliser

localement, comme le port de console, avec une connexion directe à un

ordinateur exécutant un programme d'émulation de terminal

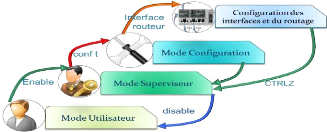

II.4.2. Les modes d'accès

Comme présenté à la figure 2.5, il existe

plusieurs modes d'accès au routeur Cisco :

V' le mode utilisateur (sans privilège) ; V' le mode

administrateur (avec privilège) ; V' le mode configuration globale ; V'

le mode configuration des interfaces.

Figure 2.6: Les différents

modes d'accès au routeur II.5. Les protocoles de

routage

Le rôle principal des routeurs est l'acheminement des

paquets, mais il se pose le problème du choix de la route optimale en

fonction des protocoles de routage dont les objectifs sont les suivants :

V' Découvrir dynamiquement les routes vers les

réseaux et les inscrire dans des tables de routage.

V' Détecter les routes qui ne sont plus valides et les

supprimer de la table de routage.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

I Ajouter le plus rapidement possible de nouvelles routes ou

remplacer le plus rapidement les routes perdues par la meilleure route

actuellement disponible.

I Empêcher les boucles de routage

Les routeurs découvrent les routes grâce aux

tables de routage, la métrique, la distance administrative et aux tables

topologiques selon le type de routage.

Une table de routage est une sorte de panneau indicateur qui

donne les routes joignables à partir du "carrefour" que constitue un

routeur.

La métrique est la valeur d'une route sur une autre

parmi toutes celles apprises par un protocole de routage et plus sa valeur est

faible, meilleure est la route. Chaque protocole dispose de sa

méthode de valorisation :

I nombre de sauts (RIP) ;

I coût (OSPF - ISIS) ;

I bande passante, délai, charge, fiabilité et MTU

(IGRP - EIGRP).

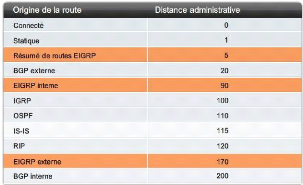

La distance administrative est la préférence

dans une table de routage des routes apprises par un protocole de routage par

rapport aux mêmes routes apprises par un autre protocole de

routage. Plus la valeur est faible, plus le protocole est

préféré.

La distance administrative intervient quand il y'a

chevauchement de plusieurs protocoles de routage sur le réseau afin de

les comparer et en déduire celle optimale (Tableau 2.1). Dans ce cas, la

valeur de la distance administrative est plus importante que la

métrique.

Tableau 2.1: Distance

administrative [10]

Le routage peut être statique ou dynamique en fonction

de la taille du réseau ou des enjeux de sécurité comme

illustrée à la figure 2.7.

Par TCHEUTOU Hervé Michel

Configuration de la

sécurité des routeurs Cisco

Une route statique est une entrée manuelle dans une

table de routage, elle est utilisée pour répondre aux

critères de sécurité et de simplicité ce qui rend

sa maintenance difficile dans un grand réseau attendu qu'elle est

personnalisée. Elle est limitée aux petits réseaux car

à grande échelle, le routage dynamique est inhérent.

Une route dynamique est apprise automatiquement par un

protocole de routage, Ainsi on distingue deux grands types de protocole routage

(Figure 2.6).

1' Les protocoles de routage intérieurs(IGP) ; 1' Les

protocoles de routage extérieurs (EGP).

Les notions de métrique, distance administrative et

convergence permettent de distinguer plusieurs types de protocoles de routage

regroupés en protocoles extérieurs et protocoles internes.

Les protocoles de routage externes (External Gateway Protocol)

permettent d'échanger des informations d'accessibilité entre

systèmes autonomes alors que les protocoles de routage interne (Interior

Gateway Protocol) permettent d'échanger des informations

d'accessibilité au sein d'un système autonome.

Le système autonome (SA) est une zone dans laquelle les

routeurs peuvent discuter et s'échanger des informations de routage ; en

fait, c'est un ensemble de réseaux sous la même autorité

administrative. Pour communiquer avec un autre SA, il faut mettre en place, la

redistribution de route.

Figure 2.7: Schéma

synoptique du classement des protocoles de routage [10] Les protocoles de

routage internes sont regroupés en deux types :

1' Le routage à vecteur de distance ; 1' Le routage

à état de lien.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

II.5.1. Le routage à vecteur de

distance

Un protocole de routage à vecteur de distance est celui

qui additionne les distances pour trouver les meilleures routes en utilisant

l'algorithme du plus court chemin de Bellman-Ford. Ces protocoles convergent

lentement. On peut citer RIP et IGRP mais il existe un protocole à

vecteur de distance très performant et très

amélioré appelé EIGRP.

Dans les routages à vecteurs de distance, le principe est

le suivant :

i' Algorithme de Bellman-Ford, calcul de routes

distribué.

i' Chaque routeur diffuse régulièrement à

ses voisins les routes qu'il connaît.

i' Une route est composée d'une adresse destination,

d'une adresse de passerelle et d'une métrique indiquant le nombre de

sauts pour atteindre la destination.

i' Une passerelle qui reçoit ces informations compare

les routes reçues avec sa propre table de routage et la met à

jour [19].

II.5.2. Le routage à état de

lien

Un protocole de routage à état de liens utilise

l'algorithme du plus court chemin de Dijkstra ou Shortest Path First(SPF) plus

efficace. Les routeurs collectent l'ensemble des coûts des liens et

construisent leur arbre topologique afin d'intégrer les meilleures

routes dans la table de routage. Plutôt que d'utiliser le nombre de

sauts, les protocoles à état de lien (OSPF et IS-IS) affectent un

coût à une liaison en fonction de la bande passante et convergent

très rapidement. Les routeurs à état de liens ne diffusent

pas régulièrement leurs tables de routage comme le font les

protocoles à vecteur de distance. Ils utilisent ainsi moins de bande

passante pour la gestion des tables de routage. Le routage à état

de liens utilise les fonctions suivantes:

i' une base de données topologique ;

i' des mises à jour de routage à état de

liens ;

i' l'algorithme du plus court chemin de Dijkstra ;

i' l'arbre SPF (shortest Path First) résultant, une table

de routage des chemins et des ports

vers chaque réseau afin de déterminer les meilleurs

chemins pour les paquets [19].

Figure 2.8: Les Différents

protocoles de routage [8]

Par TCHEUTOU Hervé

Michel

Configuration de la

sécurité des routeurs Cisco

II.5.3. Etude comparative des protocoles de routages

à vecteur de distance (RIP 2) et les protocoles à état de

lien (OSPF).

Le RIP comme prototype du routage à vecteur de distance

est approprié pour les petits réseaux, et le meilleur chemin est

basé sur le nombre de sauts, il est limité à 15 sauts ; il

converge lentement et il choisit parfois des routes lentes parce qu'il fait

l'impasse sur des facteurs critiques, tels que la bande passante, dans la

détermination de la route car il ne prend pas en compte la bande

passante disponible dans la détermination du meilleur chemin. Les

protocoles à vecteur de distance peuvent générer des

boucles de routage. Dans les grands réseaux, la convergence RIP peut

prendre plusieurs minutes puisque la table de routage de chaque routeur est

copiée et partagée avec des routeurs directement

connectés. Les routeurs qui implémentent le routage à

vecteur de distance peuvent nécessiter moins de mémoire et des

processeurs moins rapides que ceux qui exécutent l'OSPF.

L'OSPF est approprié pour les besoins des grands inter

réseaux évolutifs, et le meilleur chemin est

déterminé par la vitesse. L'OSPF sélectionne les routes en

fonction du coût, qui est lié à la bande passante.

Contrairement aux protocoles à vecteur de distance, l'OSPF garantit un

routage exempt de boucles. Les grands réseaux OSPF utilisent une

conception hiérarchique et le divise en plusieurs zones. La division de

zones réduit la charge de routage, accélère la

convergence, isole l'instabilité du réseau à zone. Chaque

routeur d'une zone a les mêmes informations d'état de lien.

Afin de réduire le nombre d'échanges

d'informations de routage entre plusieurs voisins sur le même

réseau, les routeurs OSPF choisissent un routeur désigné

(DR) et un routeur désigné de secours (BDR) qui servent de points

focaux pour l'échange des informations de routage.

Le RIP utilise une topologie linéaire. Les routeurs

d'une région RIP échangent des informations avec tous les

routeurs. L'OSPF fait appel à la notion de zone. Un réseau peut

être subdivisé en groupes de routeurs. De cette façon,

l'OSPF peut limiter le trafic vers ces zones. Les changements au sein d'une

zone n'affectent pas les performances des autres zones. Cette approche

hiérarchique permet à un réseau d'évoluer de

façon efficace. L'OSPF est en train de s'imposer comme protocole IGP de

prédilection par rapport à RIP, car il est évolutif.

II.5.4. Analyse du protocole à vecteur de distance

évolutif EIGRP

Contrairement à l'IGRP, qui est un protocole de routage

par classes, l'EIGRP prend en charge le routage CIDR (classless interdomain

routing), permettant ainsi aux concepteurs de réseaux de maximiser

l'espace d'adressage en utilisant cette technique ainsi que le VLSM. Par

rapport à l'IGRP, l'EIGRP offre une convergence plus rapide, une

évolutivité améliorée et un traitement plus

efficace des boucles de routage. De plus, l'EIGRP peut remplacer le protocole

RIP (Routing Information Protocol), l'EIGRP est souvent décrit comme un

protocole de routage hybride, offrant le meilleur des algorithmes à

vecteur de distance et à état de liens.

Par TCHEUTOU Hervé Michel

Configuration de la

sécurité des routeurs Cisco

L'EIGRP est un protocole de routage à vecteur de

distance avancé qui joue le rôle d'un protocole à

état de liens lors de la mise à jour des voisins et de la gestion

des informations de routage. L'EIGRP se limite à 224 sauts, cela est

plus que suffisant pour les inter réseaux les plus vastes correctement

conçu.

Afin de pouvoir réagir rapidement aux changements, les

routeurs EIGRP stockent les informations de topologie et de route en

mémoire RAM. À l'instar d'OSPF, EIGRP enregistre ces informations

dans diverses tables et bases de données. L'EIGRP met à jour

trois tables:

1' la table de voisinage,

1' la table topologique,

1' la table de routage.

La table de voisinage est la table la plus importante de

l'EIGRP. Chaque routeur EIGRP tient à jour une table de voisinage qui

répertorie les routeurs adjacents. Cette table est comparable à

la base de données de contiguïté utilisée par l'OSPF.

Il y a une table de voisinage pour chaque protocole pris en charge par l'EIGRP.

Lorsque les voisins nouvellement découverts sont acquis, l'adresse et

l'interface du voisin sont enregistrées. Ces informations sont

stockées dans la structure de données de voisinage. Au moment de

l'expiration, le DUAL (Diffusing Update Algorithm), algorithme à vecteur

de distance d'EIGRP, est informé du changement de topologie et doit

recalculer la nouvelle topologie. Le tableau 2.2 montre une comparaison entre

EIGRP et les autres protocoles de routage à vecteur de distance.

Tableau 2. 2: Comparaison EIGRP

et les protocoles à vecteur de distance

|

Protocoles à vecteur de distance

|

Particularité d'EIGRP

|

|

La métrique dépend du nombre de sauts

|

Comme les protocoles à état de lien, la

métrique dépend de la bande passante, du délai, de la

fiabilité et la charge

|

|

table de routage uniquement

|

Comme les protocoles à état de lien, il gère

en plus

de la table de routage, une table topologique qui

comprend

le meilleur chemin.

|

|

algorithme de Bellman-Ford

|

Algorithme Dual

|

|

lorsqu' une route n'est plus disponible, le routeur doit

attendre une nouvelle mise à jour du routage

|

Grace à l'algorithme Dual, le routeur utilise un

chemin de secours sans boucle et la table

topologique

|

|

Classent les entrées de routage par

ancienneté

|

Ne classe pas les entrées de routage par

ancienneté

|

|

Utilisent les mises à jour périodiques

|

Les mises à jour ne sont pas régulières

|

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

|

Convergence plus lente en raison des minuteurs

|

Convergence plus rapide

|

|

Distance administrative élevée

|

Meilleure distance administrative même par rapport

à OSPF.

|

Pour faire partager l'information à des protocoles de

routage aussi différents que l'OSPF et le RIP, il faut une configuration

avancée par la fonction de redistribution de routage qui s'apparente

à une traduction d'un type de routage dans un autre. L'EIGRP est donc un

choix idéal pour les grands réseaux multi protocoles construits

principalement à base de routeurs Cisco.

Compte tenu des avantages qu'offre EIGRP par rapport aux

autres protocoles et du fait qu'il propriétaire Cisco, nous l'avons

choisi comme protocole de routage entre nos routeurs.

|