|

Université de Maroua

****

Institut

Supérieur du Sahel

****

Département d'Informatique

et des

Télécommunications

|

|

The University of Maroua

****

The Higher Institute of the

Sahel

****

Department of Computer Science

and

Telecommunications

|

**** ****

INFORMATIQUE ET TELECOMMUNICATIONS

CONFIGURATION DE LA SECURITE SUR UN ROUTEUR

CISCO

2800 SERIE : CAS DU LABORATOIRE INFORMATIQUE DE

L'INSTITUT

SUPERIEUR DU SAHEL

Mémoire présenté et soutenu en vue de

l'obtention du Diplôme

D'INGENIEUR DES TRAVAUX

en

SECURITE ET ADMINISTRATION RESEAUX

Par

TCHEUTOU Hervé Michel (Matricule

13Z760S)

Sous la Direction de

M. TERDAM

Valentin

Assistant

Devant le jury composé de :

Président : Dr NGALE HAULIN Emmanuel

Rapporteur : M. TERDAM Valentin

Examinateur : Prof. Dr-Ing Habil KOLYANG DINA

TAÏWE

Année Académique 2013 / 2014

Configuration de la

sécurité des routeurs Cisco

Dédicace

A la famille TCHEUTOU

.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

Remerciements

Ce mémoire est le fruit du travail de plusieurs

intervenants qui ont su montrer leur intérêt et leur

dévouement. Par ce mémoire, nos sincères remerciements

vont à l'endroit de :

? Nos membres du jury à l'instar du président de

jury, Dr NGALE HAULIN Emmanuel, l'examinateur, Prof. Dr-Ing Habil KOLYANG DINA

TAÏWE, et notre encadreur, M. TERDAM Valentin, pour l'attention et

l'intérêt qu'ils ont accordés à ce travail.

? Tous nos enseignants qui par leurs enseignements riches et

variés ont participé à notre formation à l'Institut

Supérieur du Sahel.

? Tout le corps administratif de l'Université de

Maroua.

? M. TERDAM Valentin, pour les grandes orientations pratiques

et académiques et surtout pour sa disponibilité incommensurable,

ses pertinentes critiques, son énergie débordante pour un travail

de qualité.

Que tous ceux qui nous ont soutenus de près ou de loin,

par leurs apports multiformes, trouvent ici l'expression de nos reconnaissances

et de nos sincères gratitudes.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

Table des matières

Dédicace i

Remerciements ii

Table des matières iii

Résumé vi

Abstract vii

Liste des tableaux viii

Liste des figures et illustrations

ix

Liste des sigles et abréviations

x

INTRODUCTION GENERALE 1

CHAPITRE 1 : CONTEXTE ET PROBLEMATIQUE

2

INTRODUCTION 2

I.1. Présentation de l'environnement du stage 2

I.2. Contexte et problématique 4

I.3. Méthodologie 4

I.4. Objectifs 5

CONCLUSION 5

CHAPITRE 2 : GENERALITES SUR LES ROUTEURS CISCO

6

INTRODUCTION 6

II.1. Equipements d'interconnexion 6

II.2. Les routeurs Cisco 6

II.3. Architecture des routeurs Cisco 2800 série 7

II.3.1. Vue externe des routeurs Cisco 2800 série 7

II.3.2. Vue interne des routeurs Cisco 2800 série 7

II.3.3. Séquence de démarrage des routeurs Cisco

8

II.4. Méthodes et modes d'accès au routeur Cisco

2800 8

II.4.1. Méthodes d'accès 8

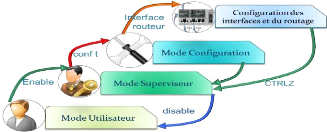

II.4.2. Les modes d'accès 10

II.5. Les protocoles de routage 10

II.5.1. Le routage à vecteur de distance 13

II.5.2. Le routage à état de lien 13

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

II.5.3. Etude comparative des protocoles de routages à

vecteur de distance (RIP 2) et

les protocoles à état de lien (OSPF). 14

II.5.4. Analyse du protocole à vecteur de distance

évolutif EIGRP 14

II.6. Vulnérabilité des routeurs Cisco 16

II.6.1. Faiblesses des protocoles 16

II.6.2. Faiblesses dans la stratégie de

sécurité 17

II.7. Quelques mécanismes d'attaques des routeurs Cisco

18

CONCLUSION 18

CHAPITRE 3 : ANALYSE, CHOIX ET IMPLEMENTATION DE LA

SOLUTION 19

INTRODUCTION 19

III.1. Cahier de charge 19

III.1.1. Présentation du projet 19

III.1.2. Fonctions de sécurité du routeur Cisco

2800 séries 20

III.1.3. Enumération des besoins 20

III.1.4. Politique de sécurité et de

complexité des mots de passe 21

III.2. Implémentation et choix de la solution 23

III.2.1. Sécurité physique 23

III.2.2. Sécurisation des accès administratifs et

lignes VTY du routeur Cisco 2800 23

III.2.3. Sécurisation des accès administratifs

à distance du routeur Cisco 2800 série. 25

III.2.4. Interconnexion sécurisée des sites

distants avec un tunnel VPN 26

III.3. Sécurisation des protocoles de routage 27

III.4. Gestion des accès internet et surcharge NAT

(Network Address Translation) 28

III.5. Prévention contre les attaques et filtrage du

trafic réseau 29

III.5.1. Prévention contre les attaques 29

III.5.2. Filtrage du trafic réseau 30

III.6. Journalisation de l'activité du routeur 31

III.7. Présentation des outils 31

III.7.1. GNS3 31

III.7.2. Packet Tracer 31

CONCLUSION 31

CHAPITRE 4 : RESULTATS ET COMMENTAIRES

32

INTRODUCTION 32

Par TCHEUTOU Hervé Michel

Configuration de la

sécurité des routeurs Cisco

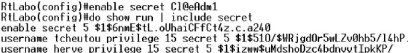

IV.1. Sécurisation des accès administratifs 32

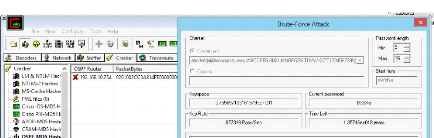

IV.2. Vulnérabilité des mots de passe et

sécurisation 33

IV.2.1. Vulnérabilité des mots de passe de niveau

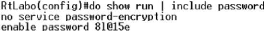

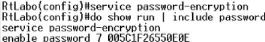

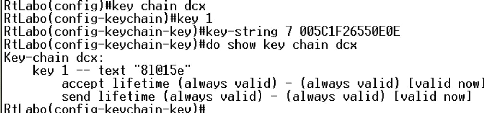

0 et chiffrement de niveau 7 33

IV.2.2. Vulnérabilité des mots de passe de niveau

7 et chiffrement de niveau 5 33

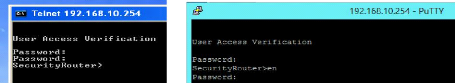

IV.3. Vulnérabilité Telnet et solution SSH 34

IV.4. Authentification RADIUS avec le Telnet 35

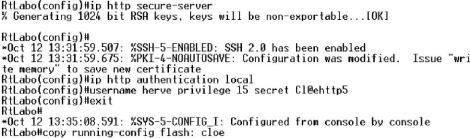

IV.5. Vulnérabilité HTTP et solution HTTPS 35

IV.6. Test de vulnérabilité des algorithmes de

routage 36

IV.6.1. Attaque sur le routage EIGRP 36

IV.6.2. Attaque sur le routage RIP V2 avec authentification MD5

37

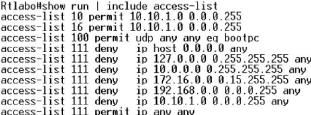

IV.7. Résultat des listes de contrôle

d'accès 37

IV.8. Résultat du verrouillage automatique du routeur

Cisco 38

CONCLUSION 38

CONCLUSION ET PERSPECTIVES 39

BIBLIOGRAPHIE 40

ANNEXES

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

Résumé

La sécurité des routeurs est un

élément crucial dans tout déploiement de

sécurisation car ils sont des portes d'entrée et sortie de

l'infrastructure réseau. Les routeurs Cisco, malgré leur

robustesse en sécurité sont des cibles définies pour les

assaillants du réseau. La sécurisation des routeurs Cisco dans un

réseau parait être son épine dorsale d'où la

nécessité d'empêcher sa vulnérabilité par une

synopsie de ses fonctions de sécurité, en particulier celles du

routeur Cisco 2800.

Compte tenu de la perte de configuration de notre routeur

Cisco 2811 due à une panne physique, notre première tâche a

été la création d'une session dans la mémoire flash

du routeur, puis nous y avons installé un IOS (Internet Work Operating

System) compatible au chiffrement RSA (Rivest Shamir Adleman), à la

signature MD5 (Message Digest 5) et à l'authentification AAA

(Authentication, Authorization and Accounting). Grâce au chiffrement RSA,

nous avons sécurisé l'accès administratif à

distance par un tunnel SSH (Secure Shell) et l'authentification AAA nous a

permis d'élever le niveau de sécurité des accès

Telnet par une authentification locale ou par le biais d'un serveur RADIUS

(Remote Authentication Dial-In User Service) dans le cas de la gestion

centralisée des accès de plusieurs routeurs. Moyennant le

protocole IPsec (Internet Protocol Security), nous avons

implémenté les tunnels VPN (Virtual Private Network) entre les

sites distants afin de sécuriser leur interconnexion. Une

catégorie d'attaques plus subtile vise les informations du protocole de

routage, cela dit, nous avons opté pour l'authentification MD5 sur le

protocole EIGRP (Enhanced Interior Gateway Routing Protocol) afin d'assurer la

confidentialité et l'intégrité des informations de

routage. Disposant d'une seule adresse publique, nous avons opté pour la

surcharge NAT afin d'assurer la confidentialité de la visibilité

du réseau local. Nous avons élaboré une approche

préventive par l'établissement des listes de contrôle

d'accès, la désactivation des services vulnérables aux

attaques et la configuration des préventions aux dénis de

service, au smurf et à l'empoisonnement du cache ARP, au

redémarrage forcé du routeur ...

Mots clés: Routeur Cisco, Administration,

Sécurité, Vulnérabilité.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

Abstract

The security of routers is a crucial element in any security

deployment because they are the gates of entry and exit of the network

infrastructure. Cisco routers, despite their secure robustness are targets

defined for network attackers. Securing Cisco routers in a network seems to be

its backbone, hence the need to prevent its vulnerability through synopsis its

security functions, especially those of the Cisco 2800 router.

Given the loss of configuration of our Cisco 2811 router due

to a physical failure, our first task was to create a session in the flash

memory of the router, then we will have installed an IOS (Internetwork

Operating System) compatible encryption RSA (Rivest Shamir Adleman) in the MD5

(Message Digest 5) and AAA authentication (authentication, Authorization and

Accounting). With RSA encryption, we secure remote administrative access

through a SSH tunnel (Secure Shell) and AAA authentication enabled us to raise

the level of security for Telnet access through a local authentication or via

'a RADIUS server (RADIUS) in the case of centralized management of multiple

access routers. Through IPsec (Internet Protocol Security) protocol, we have

implemented VPN tunnels (Virtual Private Network) between remote sites to

secure their interconnection. A class of attacks is more subtle details of the

routing protocol, which said, we opted for the MD5 authentication on EIGRP

(Enhanced Interior Gateway Routing Protocol) to ensure the confidentiality and

integrity of information routing. With a single public address, we opted for

NAT overload to ensure the confidentiality of the visibility of the local

network. We have developed a preventive approach by setting access control

lists, disabling vulnerable services attacks and configuration of prejudice to

denial of service, the smurf and poisoning the ARP cache, forced restart

router...

Tags: Cisco Router, Administration, Security,

Vulnerability.

Par TCHEUTOU Hervé Michel

Configuration de la

sécurité des routeurs Cisco

Liste des tableaux

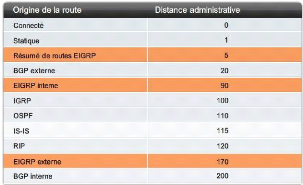

Tableau 2.1: Distance

administrative [10] 11

Tableau 2. 2: Comparaison EIGRP

et les protocoles à vecteur de distance 15

Tableau 3. 1:Management plan

[12] 21

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

Liste des figures et illustrations

Figure 2.1: Gammes de routeur

Cisco 2800 série [11] 7

Figure 2. 2:Séquences de

démarrage des routeurs Cisco [5] 8

Figure 2. 3: routeur Cisco2811

[3] 8

Figure 2. 4:câble console

de type DB9-RJ45 [4] 9

Figure 2.5: Les

différents modes d'accès au routeur 10

Figure 2.6: Schéma

synoptique du classement des protocoles de routage [10] 12

Figure 2.7: Les

Différents protocoles de routage [8] 13

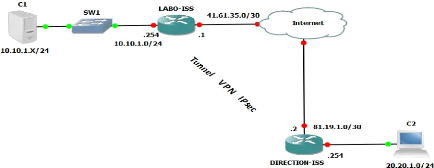

Figure 3. 1:Architecture du

projet 19

Figure 3. 2:La roue de

sécurité [2] 21

Figure 3.

3:Périphériques de sécurité

physique [1] 23

Figure 3. 6:Authentification des

protocoles de routage [1] 28

Figure 3. 7:Présentation

de l'authentification des protocoles de routage [1] 28

Figure 3. 8: Surcharge NAT [1]

29

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

Liste des sigles et abréviations

AAA : Autorisation, Authentification et

Administration (ou Accounting)

ACL: Access Control List

ASA: Adaptive Security Appliance

BDR: Backup Designated Router

BGP: Border Gateway Protocol

CDP: Cisco Discovery Protocol

CIDR: Classless InterDomain Routing

CLI: Command Line Interface

CTY: Console Teletype

DMZ: Demilitarized Zone

DoS: Denial Of Service

DR: Designated Router

DUAL: Diffusing Update Algorithm

EGP: External Gateway Protocol

EIGRP: Enhanced Interior Gateway Routing

Protocol

FAI : Fournisseur d'Accès à

Internet

FTP : File Transfer Protocol

GNS3: Graphical Network Simulator

GRE: Generic Routing Encapsulation

HTTP: Hypertext Transfer Protocol

HTTPS: Hypertext Transfer Protocol Secure

ICMP: Internet Control Message Protocol

IGMP: Internet Group Management Protocol

IGP: Interior Gateway Protocol

IGRP: Interior Gateway Routing Protocol

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

IIS: Internet Information Services

IOS: Internetwork Operating System

IP: Internet Protocol (IPv6: Internet

Protocol version 6)

IPS: Intrusion Prevention System

IPsec: Internet Protocol Security

IS-IS: Intermedia System-Intermedia System

ISR: Integrated Services Routers

MD5: Message Digest Version 5

MTU: Maximum Transmission Unit

NAC: Network Admission Control

NAT: Network Address Translation

NTP: Network Time Protocol

NVRAM: Non-Volatile Random Access Memory

OSI: Open Systems Interconnection

OSPF: Open Shortest Path First

PPTP: Point-to-point Tunneling Protocol

RADIUS: Remote Authentication Dial-In User

Service

RAM: Random Access Memory

RIP: Routing Information Protocol

RJ45: Registered Jack 45

ROM: Read Only Memory

RSA : Rivest Shamir Adleman

SA : Système Autonome

SDM: Security Device Manager

SMTP: Simple Mail Transfer Protocol

SNMP: Simple Network Management Protocol

SPF: Shortest Path First

SSH: Secure Shell

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

SSL: Secure Socket Layer

SYN: Synchronisation

SysLog: System Log

TCP/IP: Transmission control protocol /

Internet Protocol

TELNET: TELetype NETwork

TFTP: Trivial File Transfer Protocol

UDP: User Datagram Protocol

UPS: Uninterruptible Power Supply

V3PN: Voice and Video Enabled VPN

VLAN: Virtual Local Area Network

VLSM: Variable Length Subnet Mask

VPN: Virtual Private Network

VRF: VPN Routing and Forwarding table

VTP: VLAN Trunking Protocol

VTY: Virtual Teletype

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

INTRODUCTION GENERALE

La sécurité est un enjeu crucial dans le domaine

des réseaux informatiques et en particulier dans la fabrication des

routeurs Cisco. La sécurité des routeurs Cisco est la clé

de voûte de tout déploiement de sécurisation réseau.

Ces derniers sont des voies d'accès et de sortie du réseau et

leur compromission peut être le sésame des personnes

malveillantes. Sur ce sillage, Cisco à travers sa gamme 2800

séries défend le slogan : « le routeur qui se défend

tout seul » [1] par l'intégration des services de

sécurité tels que le chiffrement RSA (Rivest Shamir Adleman), le

routage sécurisé MD5, le verrouillage automatique auto

secure et la sécurité physique intégrant les modules

IPsec.

Lorsqu'il est question de sécurité des routeurs,

trois notions se conjuguent à savoir les vulnérabilités,

les menaces et les attaques. La connaissance du fonctionnement des routeurs

Cisco et des algorithmes de routage, est un levier pour résoudre cette

énigme. L'université de MAROUA par le truchement de son

laboratoire informatique corrobore cette philosophie de sécurité

avec l'acquisition d'un routeur Cisco 2800 afin d'interconnecter ses

différents sites distants, mais comment optimiser le niveau de

sécurité de cet équipement en charge de router les

informations sensibles du réseau de l'Université de Maroua ?

Répondre à cette question sera pour nous,

l'occasion d'étayer les fonctions de sécurité du routeur

Cisco 2800 séries et de corroborer sa politique de

sécurité à la stratégie de sécurité

du réseau de l'Université de Maroua. La configuration de la

sécurité du routeur Cisco 2800 constituera la toile de fond de

notre projet de fin de premier cycle d'ingénieur des travaux à

travers quatre chapitres. Le premier chapitre nous situera dans le contexte de

l'Université de Maroua en mettant en avant la problématique, les

objectifs visés et la méthodologie. Par ailleurs, le

deuxième chapitre constituera un tour d'horizon sur les

généralités des routeurs Cisco et les troisième et

quatrième chapitres seront respectivement consacrés à la

configuration de la sécurité du routeur Cisco et à une

ébauche des vulnérabilités et des solutions qui

constitueront les résultats.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

Chapitre1

CONTEXTE ET PROBLEMATIQUE

INTRODUCTION

La sécurité des équipements, aussi bien

dans le domaine informatique qu'ailleurs, nécessite beaucoup

d'attentions, mais seulement, les routeurs Cisco étant des socles de

l'acheminement des informations sensibles, requièrent un haut niveau de

sécurité. C'est alors que la problématique relative au

contexte de notre travail retient notre attention. Au cours de ce chapitre,

nous présenterons le contexte de notre travail qui n'est rien d'autre

que l'environnement ayant favorisé la problématique qui sera

traitée dans le mémoire. Ce contexte à la fois

professionnel et scientifique nous permettra de présenter et de

justifier l'existence de notre problématique. Dans la suite, nous

présenterons notre démarche méthodologique à suivre

pour atteindre nos objectifs.

I.1. Présentation de l'environnement du stage

Présentation de l'Institut Supérieur du Sahel

L'université est le bastion et le miroir du

développement scientifique et technique, c'est le creuset de la

valorisation des nouveaux savoirs et des recherches scientifiques. C'est dans

cette optique que par décret présidentiel n° 2008/280 du 09

août 2008, l'université de Maroua a fait son éclosion dans

la région de l'Extrême Nord et plus précisément dans

le département du DIAMARE [18]. Elle est placée sous la tutelle

du Ministre de l'Enseignement Supérieur et est sous la direction du

Recteur, le Pr. AKO EDWARD OBEN. L'université de Maroua est

subdivisée en plusieurs institutions à savoir : l'Ecole Normale

Supérieure (ENS), l'Institut Supérieur du Sahel(ISS), l'Institut

des Mines et des Industries Pétrolières et quatre facultés

à savoir :

V' la Faculté des Lettres et Sciences humaines ;

V' la Faculté des Sciences

V' la Faculté des Sciences Juridiques et Politiques

V' la Faculté des Sciences Economiques et de Gestion

L'Institut Supérieur du Sahel est une école

d'ingénierie qui a été créée par

décret présidentiel n° 2008/281 du 09 août 2008. Cette

institution dépend de l'Université de Maroua et est sous la

direction de Pr. DANWE RAIDANDI. L'Institut Supérieur du Sahel compte

dix départements :

V' AGEPD : Agriculture, élevage et produits

dérivés ;

V' BEARSPA : Beaux-Arts et Sciences du Patrimoine

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

1' CHP : Climatologie, Hydrologie et Pédologie.

1' ENREN : Energie Renouvelable ;

1' GTC : Génie du Textile et Cuir ;

1' HYMAE : Hydraulique et Maitrise des Eaux ;

1' INFOTEL : Informatique et Télécommunications

;

1' SCIENV : Sciences Environnementales ;

1' SCISOD : Sciences Sociales pour le Développement ;

1' TRAMARH : Traitement des Matériaux, de l'Architecture

et de l'habitat.

L'organigramme de l'université de Maroua est

illustré en annexe [18].

Le département INFOTEL regroupe quatre filières

à savoir: Sécurité et administration réseau,

Réseaux et télécommunication, Génie logiciel,

Cryptographie et a à son sein, le laboratoire informatique de

l'université de Maroua. Le laboratoire informatique de

l'université de Maroua se trouve dans le Campus IRAD de PITOARE et est

utilisé dans le cadre des projets académiques et des travaux

pratiques informatiques et de télécommunications. Placé

sous la houlette de Dr. BOSSOU VIDEME Olivier, Chef de département

INFOTEL, le laboratoire informatique de l'université de Maroua se

distingue par son équipement en réseau (racks et baies de

brassages, serveurs dédiés, téléphones IP, points

d'accès, switches manageables, pare feu et routeurs Cisco pour ne citer

que quelques-uns). Pour mettre à profit cet arsenal à la pointe

de la technologie, l'ISS dispose des Maîtres de qualité, capables

de répondre efficacement aux besoins des entreprises et l'innovation des

technologies de l'information et de la communication. La disponibilité

de ces enseignants chevronnés à l'écoute des

étudiants n'est plus à démontrer avec l'exemple de la

création de la plateforme d'enseignement virtuel et l'interconnexion des

sites distants.

Mission de l'Institut Supérieur du

Sahel

L'institut du Sahel a pour missions spécifiques d'assurer

:

1' la formation des cadres de haut niveau dans le domaine des

énergies renouvelables ;

1' la formation de cadres de haut niveau dans l'agriculture et

l'hydraulique des zones sahéliennes ;

1' la formation et le perfectionnement de techniciens et de

professionnels dans la protection environnementale et la lutte contre la

désertification et l'érosion des sols ;

1' la promotion de la recherche en général et

dans l'ingénierie en particulier dans le cadre de la transformation

industrielle du particulier dans le cadre de la transformation industrielle du

textile, la filature du coton et la technologie du cuir ;

1' la formation des consultants et des gestionnaires du

développement durable, la promotion de l'informatique et des

technologies de l'information et de la communication ;

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

V' le recyclage et le perfectionnement des cadres des services

privés et public ;

V' le développement de la création artistique,

la mise en valeur de l'environnement et son application à la

conservation patrimoniale ;

V' la formation et le perfectionnement d'artistes et de

professionnels des métiers de l'art.

I.2. Contexte et problématique

L'éclosion de l'université de Maroua demeure

encore dans les souvenirs mais, elle a grandi au fil des années par la

création de plusieurs départements à des sites distants.

Son réseau local s'avère donc insuffisant pour satisfaire ses

besoins à cause de son évolutivité. L'accès du

réseau étendu implique des aspects techniques

supplémentaires, notamment la sécurité des

équipements d'interconnexion tels que les routeurs Cisco, mais ces

derniers étant des passerelles vers d'autres réseaux, constituent

des cibles potentielles pour les assaillants. Cette menace est très

grande car un routeur Cisco compromis peut révéler les

détails de configuration du réseau et faciliter les attaques

contre d'autres réseaux connexes. De même, des tables de routage

compromises peuvent réduire les performances de communication et exposer

des données sensibles. Le routeur Cisco 2811 du laboratoire informatique

de l'ISS souffre du problème de perte de configuration et son IOS n'est

pas compatible au chiffrement. La configuration de la sécurité de

notre routeur Cisco 2811 suscite plusieurs interrogations notamment :

V' Comment garder nos configurations dans notre routeur Cisco

2811?

V' Comment rendre l'IOS du routeur compatible au chiffrement et

à la signature

numérique ?

V' Comment sécuriser les accès du routeur

Cisco?

V' Comment relier de manière sécurisée les

sites distants via notre routeur Cisco?

V' Comment garantir l'intégrité de l'information

transitant entre le routeur Cisco et les

sites distants?

I.3. Méthodologie

Pour pallier aux problèmes suscités, nous avons

procédé comme suit :

V' télécharger et installer un IOS compatible au

chiffrement RSA, à la signature MD5 et à l'authentification AAA

;

V' créer des sessions dans la mémoire flash du

routeur et à défaut de la NVRAM,

sauvegarder nos configurations plutôt dans la

mémoire flash du routeur ;

V' étudier des fonctions de sécurité du

routeur Cisco 2800 séries ;

V' appliquer une stratégie de sécurité et

de déploiement du réseau par le biais du routeur Cisco 2800

série ;

V' sécuriser les accès administratifs locaux et

distants en SSH, avec authentification RADIUS et accès web sur la SDM de

Cisco.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

V' sécuriser l'interconnexion

des sites distants à travers un tunnel VPN IPsec.

L'étude des fonctions de sécurité du

routeur Cisco 2800 série lèvera le voile sur ses services

intégrés à savoir la configuration du tunnel SSH (Secure

Shell), le chiffrement matériel avec RSA (Rivest Shamir Adleman), le

verrouillage et la configuration assistée de la sécurité

« auto secure », le module Cisco SDM (Security Device Manager),

l'intégration du module de détection d'intrusion.

La stratégie de sécurité et de

déploiement via le routeur Cisco 2800 met en jeu, la politique de

complexité et de chiffrement des mots de passe et aussi la

sécurité physique. En outre, l'impasse entre services utiles et

vulnérabilités se traduit par l'activation ou la

désactivation de ces services qui d'un côté est un adjuvant

pour le déploiement des services productifs du réseau et de

l'autre côté, un goulot d'étranglement pour la

sécurité du réseau.

La sécurité des accès administratifs

distants par SSH se fera par une génération d'une clé RSA

robuste d'une taille de 1024 afin de créer un tunnel

sécurisé entre l'administrateur et le routeur. De même

l'accès web se fera en HTTPS (Hypertext Transfer Protocol Secure)

grâce à la configuration au niveau du routeur d'un serveur HTTPS

exigeant une authentification chiffrée en RSA afin de

bénéficier confidentiellement de l'interface graphique du routeur

Cisco 2800 sur une page web.

L'une des particularités du routeur Cisco 2800 est

l'incorporation du service VPN configurable soit par l'assistant Cisco à

travers la SDM ou par ligne de commande dans son IOS (Internetwork Operating

System).

I.4. Objectifs

L'université de Maroua, dans son soucis

d'agrandissement et d'interconnexion veut garantir la crédibilité

des informations qui transitent sur le réseau ; sur ce, les objectifs

visés par la configuration de la sécurité sont :

V' Le chiffrement et la

sécurité des échanges avec l'extérieur du

réseau local V' Le déploiement et la

confidentialité de la liaison entre sites distants. V'

La sécurité des accès administratifs et

distants du routeur Cisco.

V' Le durcissement du routeur par un

audit permanant de test de vulnérabilité.

CONCLUSION

Ce tour d'horizon sur les contextes et problématiques

nous a plongé dans le contexte du laboratoire informatique de l'Institut

Supérieur du Sahel qui a mis en avant le problème de

l'interconnexion des sites distants via les routeurs Cisco et la

sécurité des échanges. Il n'en demeure pas moins que l'une

des panacées de ce contexte se situe dans la configuration de la

sécurité des réseaux d'où la

nécessité d'étudier les généralités

sur le réseau et en particulier les routeurs Cisco.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

Chapitre 2

GENERALITES SUR LES ROUTEURS CISCO

INTRODUCTION

Un réseau informatique est l'interconnexion des

ressources matérielles et logicielles en vue d'échanger

l'information. Les délimitations du réseau sont

étroitement liées aux périphériques réseaux

utilisés : c'est le cas des routeurs qui sont les matériels de

couches 3 du modèle OSI. Les différentes manières de

compromettre un routeur sont similaires aux attaques des réseaux, ce

chapitre nous permettra de montrer la place du routeur dans le modèle

OSI et le modèle TCP/IP et enfin étayer nos propos sur les

généralités des routeurs Cisco.

II.1. Equipements d'interconnexion

L'interconnexion réseau est la possibilité de

faire dialoguer plusieurs sous-réseaux initialement isolés par

l'intermédiaire de périphériques spécifiques tels

que :

1' périphériques d'accès réseau

(concentrateurs, commutateurs et points d'accès sans fil) ; 1'

périphériques inter réseaux (routeurs) ; 1' serveurs et

modems de communication ; 1' périphériques de

sécurité (pare-feu).

Les routeurs parmi ces périphériques remplissent

les rôles suivants :

1' annoncer les réseaux et filtrer les utilisateurs ;

1' fournir un accès aux segments de réseau et aux

sous-réseaux ; 1' optimiser les chemins du réseau.

Cet équipement réseau de couche 3 permet donc

aux hôtes du réseau local d'accéder aux autres

réseaux et constituent des passerelles entre le réseau interne et

internet. Fort de ces rôles, il incombe aux fabricants d'y

intégrer les fonctions de sécurité. Il existe plusieurs

marques de routeurs sur le marché à savoir :

Linksys, TPlink, Huawei Cisco s'en est

distingué et sa

popularité n'est plus à démontrer.

II.2. Les routeurs Cisco

La réputation des routeurs Cisco en matière de

sécurité est sans équivoque. Ces derniers protègent

et prolongent le réseau local. Ils se distinguent selon plusieurs

critères, nous pouvons citer les routeurs intérieurs, les

routeurs frontaux, les routeurs backbone et les routeurs à

intégration de service. Il existe plusieurs gamme de routeurs 2600,

3200, 7200 performants en

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

matière de sécurité, mais Cisco innove

avec les routeurs à intégration de service comme stipulé

dans le site de Cisco « Cisco System révolutionne le routage avec

une nouvelle gamme de routeurs à services intégrés

spécifiquement conçus pour délivrer à la vitesse du

câble des services convergents vidéo, voix, données. Fruit

de vingt années d'innovation et d'expertise dans le domaine des

technologies Internet, la gamme de routeurs à services

intégrés Cisco® 1800, 2800 et 3800 intègre au sein

d'un même système de routage, des services de

téléphonie d'entreprise, des services de routage multi protocole

et des services de sécurité d'entreprise » [2].

II.3. Architecture des routeurs Cisco 2800 série

II.3.1. Vue externe des routeurs Cisco 2800 série

Il existe plusieurs gammes de routeurs Cisco à

intégration de service de la série 2800 à savoir la 801,

la 811, la 821 et la 851 comme illustrée à la figure 2.1.

Figure 2.1: Gammes de routeur Cisco

2800 série [11] II.3.2. Vue interne des routeurs Cisco 2800

série

L'architecture interne des routeurs Cisco est composée

des éléments suivant tous inter fonctionnels et

complémentaires. Ce sont :

i' la NVRAM, c'est une mémoire RAM non

Volatile dans laquelle est sauvegardée les

configurations de l'administrateur ainsi que l'IOS du routeur ;

i' la RAM, elle contient la running-config ou la configuration

courante ;

i' la mémoire FLASH, c'est une

mémoire non volatile dans laquelle on stocke la version

courante de l'IOS du routeur ;

i' la ROM, c'est une mémoire non volatile qui contient

les instructions de démarrage ou bootstrap et les buffers

utilisés par les cartes d'entrée ;

i' la carte mère, c'est l'épine dorsale du

routeur, c'est elle qui porte et intègre tous les composants du routeur

;

i' la CPU, c'est le microprocesseur du routeur.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

II.3.3. Séquence de démarrage des routeurs

Cisco

Les séquences de démarrage du routeur Cisco

illustrées par la figure 2.2 s'articulent en trois points :

1' diagnostique des mémoires et des modules ;

1' vérification et démarrage de l'IOS ;

1' chargement des fichiers contenus dans la NVRAM (startup

config).

La startup-config est la configuration utilisée au

démarrage du routeur. La running-config est la configuration courante

utilisée par le routeur. Ainsi, au démarrage du routeur, les

configurations startup-config et running-config sont les mêmes. Si une

modification de configuration est réalisée, la running-config

sera modifiée et la startup-config prendra en compte les changements

qu'après enregistrement de la configuration courante dans la

startup-config.

Figure 2. 2:Séquences de

démarrage des routeurs Cisco [5] II.4. Méthodes et

modes d'accès au routeur Cisco 2800

II.4.1. Méthodes d'accès

Il existe plusieurs moyens permettant d'accéder à

l'environnement de gestion d'un

routeur Cisco 2811 (Figure 2. 3) à savoir l'accès

par:

1' le port console ;

1' le port AUX ;

1' le protocole Telnet ou SSH

1' le web grâce à la SDM de Cisco ;

Figure 2. 4: routeur Cisco2811

[3]

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

II.4.1.1. Accès par Port console

L'interface administrative du routeur Cisco est accessible

seulement par console dès qu'aucun service n'est configuré dans

le routeur. Le port console permet d'y connecter directement un ordinateur ou

un terminal via une liaison série lente. On utilise

particulièrement l'accès par port console dans les cas suivants

:

? configuration initiale du routeur ;

? accès local ;

? procédures de récupération des mots de

passe.

Lors de la mise en service d'un routeur, on commence sa

configuration par le port console, car ses interfaces réseau ainsi que

ses services d'administration à distance ne sont pas encore

activés. Le câble est connecté à l'ordinateur par

l'interface série. On utilisera un logiciel d'émulation de

terminal pour se connecter au système d'exploitation du routeur via le

câble console de type DB9-RJ45 et le port console.

Figure 2. 5:câble console

de type DB9-RJ45 [4]

Il est recommandé de mettre un mot de passe pour les

connexions console afin d'éviter les accès non

autorisés.

II.4.1.2. Accès par Telnet

Telnet est une méthode de connexion à distance

exigeant l'emploi d'un mot de passe d'authentification. Les sessions Telnet

nécessitent un service réseau actif sur le

périphérique. Le routeur doit avoir au moins une interface active

configurée avec une adresse IP. Les routeurs Cisco disposent d'un

processus serveur Telnet qui est lancé dès le démarrage du

périphérique. Ce type d'accès n'est pas

sécurisé

II.4.1.3. Accès par Secure Shell (SSH)

Tout comme Telnet, le SSH permet l'ouverture d'une session

à distance sur un routeur. Sa différence avec Telnet est qu'il

permet un accès distant plus sécurisé. SSH utilise un

chiffrement lors du transport des données de la session VTY et fournit

une authentification

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

plus robuste que celle de Telnet. La session SSH chiffre

toutes les communications entre le poste de l'administrateur et le routeur.

Cela assure la confidentialité de l'identifiant de l'utilisateur, du mot

de passe et des détails des commandes exécutées lors de la

session de configuration ou de consultation. Cisco IOS inclue également

un client SSH permettant d'établir des sessions SSH avec d'autres

périphériques.

II.4.1.4. Accès par Port AUX

Une autre manière d'ouvrir une session à

distance sur un routeur consiste à établir une connexion

téléphonique commutée à travers un modem

connecté au port AUX du routeur. Cette méthode, tout comme

l'accès par console ne nécessite pas qu'il y ait une

configuration sur le routeur. Le port AUX peut également s'utiliser

localement, comme le port de console, avec une connexion directe à un

ordinateur exécutant un programme d'émulation de terminal

II.4.2. Les modes d'accès

Comme présenté à la figure 2.5, il existe

plusieurs modes d'accès au routeur Cisco :

V' le mode utilisateur (sans privilège) ; V' le mode

administrateur (avec privilège) ; V' le mode configuration globale ; V'

le mode configuration des interfaces.

Figure 2.6: Les différents

modes d'accès au routeur II.5. Les protocoles de

routage

Le rôle principal des routeurs est l'acheminement des

paquets, mais il se pose le problème du choix de la route optimale en

fonction des protocoles de routage dont les objectifs sont les suivants :

V' Découvrir dynamiquement les routes vers les

réseaux et les inscrire dans des tables de routage.

V' Détecter les routes qui ne sont plus valides et les

supprimer de la table de routage.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

I Ajouter le plus rapidement possible de nouvelles routes ou

remplacer le plus rapidement les routes perdues par la meilleure route

actuellement disponible.

I Empêcher les boucles de routage

Les routeurs découvrent les routes grâce aux

tables de routage, la métrique, la distance administrative et aux tables

topologiques selon le type de routage.

Une table de routage est une sorte de panneau indicateur qui

donne les routes joignables à partir du "carrefour" que constitue un

routeur.

La métrique est la valeur d'une route sur une autre

parmi toutes celles apprises par un protocole de routage et plus sa valeur est

faible, meilleure est la route. Chaque protocole dispose de sa

méthode de valorisation :

I nombre de sauts (RIP) ;

I coût (OSPF - ISIS) ;

I bande passante, délai, charge, fiabilité et MTU

(IGRP - EIGRP).

La distance administrative est la préférence

dans une table de routage des routes apprises par un protocole de routage par

rapport aux mêmes routes apprises par un autre protocole de

routage. Plus la valeur est faible, plus le protocole est

préféré.

La distance administrative intervient quand il y'a

chevauchement de plusieurs protocoles de routage sur le réseau afin de

les comparer et en déduire celle optimale (Tableau 2.1). Dans ce cas, la

valeur de la distance administrative est plus importante que la

métrique.

Tableau 2.1: Distance

administrative [10]

Le routage peut être statique ou dynamique en fonction

de la taille du réseau ou des enjeux de sécurité comme

illustrée à la figure 2.7.

Par TCHEUTOU Hervé Michel

Configuration de la

sécurité des routeurs Cisco

Une route statique est une entrée manuelle dans une

table de routage, elle est utilisée pour répondre aux

critères de sécurité et de simplicité ce qui rend

sa maintenance difficile dans un grand réseau attendu qu'elle est

personnalisée. Elle est limitée aux petits réseaux car

à grande échelle, le routage dynamique est inhérent.

Une route dynamique est apprise automatiquement par un

protocole de routage, Ainsi on distingue deux grands types de protocole routage

(Figure 2.6).

1' Les protocoles de routage intérieurs(IGP) ; 1' Les

protocoles de routage extérieurs (EGP).

Les notions de métrique, distance administrative et

convergence permettent de distinguer plusieurs types de protocoles de routage

regroupés en protocoles extérieurs et protocoles internes.

Les protocoles de routage externes (External Gateway Protocol)

permettent d'échanger des informations d'accessibilité entre

systèmes autonomes alors que les protocoles de routage interne (Interior

Gateway Protocol) permettent d'échanger des informations

d'accessibilité au sein d'un système autonome.

Le système autonome (SA) est une zone dans laquelle les

routeurs peuvent discuter et s'échanger des informations de routage ; en

fait, c'est un ensemble de réseaux sous la même autorité

administrative. Pour communiquer avec un autre SA, il faut mettre en place, la

redistribution de route.

Figure 2.7: Schéma

synoptique du classement des protocoles de routage [10] Les protocoles de

routage internes sont regroupés en deux types :

1' Le routage à vecteur de distance ; 1' Le routage

à état de lien.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

II.5.1. Le routage à vecteur de

distance

Un protocole de routage à vecteur de distance est celui

qui additionne les distances pour trouver les meilleures routes en utilisant

l'algorithme du plus court chemin de Bellman-Ford. Ces protocoles convergent

lentement. On peut citer RIP et IGRP mais il existe un protocole à

vecteur de distance très performant et très

amélioré appelé EIGRP.

Dans les routages à vecteurs de distance, le principe est

le suivant :

i' Algorithme de Bellman-Ford, calcul de routes

distribué.

i' Chaque routeur diffuse régulièrement à

ses voisins les routes qu'il connaît.

i' Une route est composée d'une adresse destination,

d'une adresse de passerelle et d'une métrique indiquant le nombre de

sauts pour atteindre la destination.

i' Une passerelle qui reçoit ces informations compare

les routes reçues avec sa propre table de routage et la met à

jour [19].

II.5.2. Le routage à état de

lien

Un protocole de routage à état de liens utilise

l'algorithme du plus court chemin de Dijkstra ou Shortest Path First(SPF) plus

efficace. Les routeurs collectent l'ensemble des coûts des liens et

construisent leur arbre topologique afin d'intégrer les meilleures

routes dans la table de routage. Plutôt que d'utiliser le nombre de

sauts, les protocoles à état de lien (OSPF et IS-IS) affectent un

coût à une liaison en fonction de la bande passante et convergent

très rapidement. Les routeurs à état de liens ne diffusent

pas régulièrement leurs tables de routage comme le font les

protocoles à vecteur de distance. Ils utilisent ainsi moins de bande

passante pour la gestion des tables de routage. Le routage à état

de liens utilise les fonctions suivantes:

i' une base de données topologique ;

i' des mises à jour de routage à état de

liens ;

i' l'algorithme du plus court chemin de Dijkstra ;

i' l'arbre SPF (shortest Path First) résultant, une table

de routage des chemins et des ports

vers chaque réseau afin de déterminer les meilleurs

chemins pour les paquets [19].

Figure 2.8: Les Différents

protocoles de routage [8]

Par TCHEUTOU Hervé

Michel

Configuration de la

sécurité des routeurs Cisco

II.5.3. Etude comparative des protocoles de routages

à vecteur de distance (RIP 2) et les protocoles à état de

lien (OSPF).

Le RIP comme prototype du routage à vecteur de distance

est approprié pour les petits réseaux, et le meilleur chemin est

basé sur le nombre de sauts, il est limité à 15 sauts ; il

converge lentement et il choisit parfois des routes lentes parce qu'il fait

l'impasse sur des facteurs critiques, tels que la bande passante, dans la

détermination de la route car il ne prend pas en compte la bande

passante disponible dans la détermination du meilleur chemin. Les

protocoles à vecteur de distance peuvent générer des

boucles de routage. Dans les grands réseaux, la convergence RIP peut

prendre plusieurs minutes puisque la table de routage de chaque routeur est

copiée et partagée avec des routeurs directement

connectés. Les routeurs qui implémentent le routage à

vecteur de distance peuvent nécessiter moins de mémoire et des

processeurs moins rapides que ceux qui exécutent l'OSPF.

L'OSPF est approprié pour les besoins des grands inter

réseaux évolutifs, et le meilleur chemin est

déterminé par la vitesse. L'OSPF sélectionne les routes en

fonction du coût, qui est lié à la bande passante.

Contrairement aux protocoles à vecteur de distance, l'OSPF garantit un

routage exempt de boucles. Les grands réseaux OSPF utilisent une

conception hiérarchique et le divise en plusieurs zones. La division de

zones réduit la charge de routage, accélère la

convergence, isole l'instabilité du réseau à zone. Chaque

routeur d'une zone a les mêmes informations d'état de lien.

Afin de réduire le nombre d'échanges

d'informations de routage entre plusieurs voisins sur le même

réseau, les routeurs OSPF choisissent un routeur désigné

(DR) et un routeur désigné de secours (BDR) qui servent de points

focaux pour l'échange des informations de routage.

Le RIP utilise une topologie linéaire. Les routeurs

d'une région RIP échangent des informations avec tous les

routeurs. L'OSPF fait appel à la notion de zone. Un réseau peut

être subdivisé en groupes de routeurs. De cette façon,

l'OSPF peut limiter le trafic vers ces zones. Les changements au sein d'une

zone n'affectent pas les performances des autres zones. Cette approche

hiérarchique permet à un réseau d'évoluer de

façon efficace. L'OSPF est en train de s'imposer comme protocole IGP de

prédilection par rapport à RIP, car il est évolutif.

II.5.4. Analyse du protocole à vecteur de distance

évolutif EIGRP

Contrairement à l'IGRP, qui est un protocole de routage

par classes, l'EIGRP prend en charge le routage CIDR (classless interdomain

routing), permettant ainsi aux concepteurs de réseaux de maximiser

l'espace d'adressage en utilisant cette technique ainsi que le VLSM. Par

rapport à l'IGRP, l'EIGRP offre une convergence plus rapide, une

évolutivité améliorée et un traitement plus

efficace des boucles de routage. De plus, l'EIGRP peut remplacer le protocole

RIP (Routing Information Protocol), l'EIGRP est souvent décrit comme un

protocole de routage hybride, offrant le meilleur des algorithmes à

vecteur de distance et à état de liens.

Par TCHEUTOU Hervé Michel

Configuration de la

sécurité des routeurs Cisco

L'EIGRP est un protocole de routage à vecteur de

distance avancé qui joue le rôle d'un protocole à

état de liens lors de la mise à jour des voisins et de la gestion

des informations de routage. L'EIGRP se limite à 224 sauts, cela est

plus que suffisant pour les inter réseaux les plus vastes correctement

conçu.

Afin de pouvoir réagir rapidement aux changements, les

routeurs EIGRP stockent les informations de topologie et de route en

mémoire RAM. À l'instar d'OSPF, EIGRP enregistre ces informations

dans diverses tables et bases de données. L'EIGRP met à jour

trois tables:

1' la table de voisinage,

1' la table topologique,

1' la table de routage.

La table de voisinage est la table la plus importante de

l'EIGRP. Chaque routeur EIGRP tient à jour une table de voisinage qui

répertorie les routeurs adjacents. Cette table est comparable à

la base de données de contiguïté utilisée par l'OSPF.

Il y a une table de voisinage pour chaque protocole pris en charge par l'EIGRP.

Lorsque les voisins nouvellement découverts sont acquis, l'adresse et

l'interface du voisin sont enregistrées. Ces informations sont

stockées dans la structure de données de voisinage. Au moment de

l'expiration, le DUAL (Diffusing Update Algorithm), algorithme à vecteur

de distance d'EIGRP, est informé du changement de topologie et doit

recalculer la nouvelle topologie. Le tableau 2.2 montre une comparaison entre

EIGRP et les autres protocoles de routage à vecteur de distance.

Tableau 2. 2: Comparaison EIGRP

et les protocoles à vecteur de distance

|

Protocoles à vecteur de distance

|

Particularité d'EIGRP

|

|

La métrique dépend du nombre de sauts

|

Comme les protocoles à état de lien, la

métrique dépend de la bande passante, du délai, de la

fiabilité et la charge

|

|

table de routage uniquement

|

Comme les protocoles à état de lien, il gère

en plus

de la table de routage, une table topologique qui

comprend

le meilleur chemin.

|

|

algorithme de Bellman-Ford

|

Algorithme Dual

|

|

lorsqu' une route n'est plus disponible, le routeur doit

attendre une nouvelle mise à jour du routage

|

Grace à l'algorithme Dual, le routeur utilise un

chemin de secours sans boucle et la table

topologique

|

|

Classent les entrées de routage par

ancienneté

|

Ne classe pas les entrées de routage par

ancienneté

|

|

Utilisent les mises à jour périodiques

|

Les mises à jour ne sont pas régulières

|

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

|

Convergence plus lente en raison des minuteurs

|

Convergence plus rapide

|

|

Distance administrative élevée

|

Meilleure distance administrative même par rapport

à OSPF.

|

Pour faire partager l'information à des protocoles de

routage aussi différents que l'OSPF et le RIP, il faut une configuration

avancée par la fonction de redistribution de routage qui s'apparente

à une traduction d'un type de routage dans un autre. L'EIGRP est donc un

choix idéal pour les grands réseaux multi protocoles construits

principalement à base de routeurs Cisco.

Compte tenu des avantages qu'offre EIGRP par rapport aux

autres protocoles et du fait qu'il propriétaire Cisco, nous l'avons

choisi comme protocole de routage entre nos routeurs.

II.6. Vulnérabilité des routeurs Cisco

En sécurité des réseaux, les termes

vulnérabilité, menaces et attaques s'entremêlent.

La vulnérabilité représente le

degré de faiblesse inhérent à tout réseau ou

périphériques à l'instar des routeurs Cisco et même

les périphériques de sécurité. Les menaces viennent

d'individus déterminants et compétents intéressés

inlassablement par l'exploitation des faiblesses de sécurité. Les

vulnérabilités ou faiblesses principales sont au nombre de trois

:

V' Faiblesses technologiques comme la

vulnérabilité des protocoles de communication ; V'

Faiblesses de configuration ;

V' Faiblesses dans la stratégie

de sécurité.

II.6.1. Faiblesses des protocoles

Le modèle TCP/IP est le modèle de communication

le plus utilisé, mais il souffre de quelques

vulnérabilités visant les protocoles. Il est reparti en quatre

couches à savoir la couche d'application, la couche de transport, la

couche internet et la couche d'accès réseau.

II.6.1.1. Vulnérabilité de la couche

d'application

La couche application prend en charge les protocoles de niveau

supérieur tels TELNET, HTTP, SMTP, DNS, TFTP, SNMP, ...

Pendant l'ouverture d'une session Telnet, le message transite

en clair et les logiciels d'écoute sur les réseaux comme tcpdump

ou Wireshark permettent d'intercepter la communication. De même HTTP et

FTP sont intrinsèquement non sécurisés.

Les protocoles SNMP (Simple Network Management Protocol)

servent à la supervision, les informations sur les états du

matériel et d'autres informations de supervision à l'instar des

MIB (Management Information base) peuvent être utilisées par des

assaillants. Bien que la

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

version 2 de SNMP nécessite une authentification, SNMP

3 est chiffré et est conseillée pour la supervision

sécurisée sur les routeurs Cisco.

II.6.1.2. Vulnérabilité de la couche de

transport

La couche de transport implémente deux protocoles tels

TCP (Transmission Control Protocol) et le protocole UDP (User Datagram

Protocol).

II.6.1.3. Vulnérabilité du protocole

TCP

« TCP est un protocole fiable, orienté connexion,

qui permet l'acheminement sans erreur de paquets issus d'une machine d'un

internet à une autre machine du même internet. »[13]. Un

assaillant peut effectuer un déni de service sur les connexions TCP

préalablement établies par l'envoi de paquets TCP judicieusement

formés en créant une inondation de type Synflood.

II.6.1.4. Vulnérabilité du protocole

UDP

Le protocole UDP n'est pas orienté connexion et de

nombreuses attaques utilisent ses failles. Il est très facile de

falsifier ou simuler un échange. De nombreuses applications, telles que

DNS et SNMP utilisent le protocole UDP.

II.6.1.5. Vulnérabilité de la couche

Internet et la couche d'accès réseau

Parmi les protocoles qui s'exécutent au niveau de cette

couche, on trouve IP, ICMP et ARP. Le protocole IP est parfois qualifié

de protocole non fiable car il n'effectue aucune vérification d'erreurs

et ne fournit aucun service de correction. Le Protocole ICMP (Internet Control

Message Protocol) permet de gérer les informations relatives aux erreurs

du protocole IP mais ne corrige pas ces erreurs, mais en informe les

différents émetteurs des datagrammes en erreurs grâce aux

messages d'écho. Le protocole ARP permet de connaître l'adresse

physique d'une carte réseau correspondant à une adresse IP et un

intrus peut utiliser ce protocole pour déclencher un empoisonnement du

cache ARP. En outre, les protocoles de la couche d'accès au

réseau mappent les adresses IP avec les adresses matérielles

physiques et encapsulent les paquets IP dans des trames.

II.6.2. Faiblesses dans la stratégie de

sécurité

La stratégie de sécurité est un moulage

entre le réseau productif de l'entreprise et la sécurité

de son réseau physique. Cet exercice nécessite la réunion

du conseil d'administration et du collège des ingénieurs de

l'entreprise pour définir la stratégie de sécurité

en fonction de l'orientation de l'entreprise. A l'issue, un document est

élaboré et si ce dernier est mal peaufiné, il va de

même pour la vulnérabilité des données sensibles.

Par TCHEUTOU Hervé Michel

Configuration de la

sécurité des routeurs Cisco

II.7. Quelques mécanismes d'attaques des routeurs

Cisco

Le scénario d'attaque des routeurs Cisco est similaire

à celui des réseaux. La liste des mécanismes est non

exhaustive, on peut citer entre autres la reconnaissance par le scannage des

ports, le sniffing des mots de passe et comptes d'utilisateur, l'usurpation

d'identité et les dénis de service.

La reconnaissance est la découverte non

autorisée des systèmes, le recensement des informations utiles

à une intrusion. La reconnaissance est similaire au repérage

effectué par un cambrioleur à la recherche d'habitations

vulnérables, comme des maisons inoccupées, des portes faciles

à ouvrir ou des fenêtres ouvertes.

L'usurpation permet à un intrus d'accéder

à un périphérique pour lequel il ne dispose pas de compte

ou de mot de passe en se faisant passer pour une personne autorisée. La

pénétration dans un système implique

généralement l'utilisation d'un moyen de piratage, d'un script ou

d'un outil exploitant une vulnérabilité connue du routeur ou de

l'application attaquée.

Le déni de service apparaît lorsqu'un pirate

désactive ou altère un réseau, des systèmes ou des

services dans le but de refuser le service prévu aux utilisateurs

normaux ou de surcharger le réseau. Les attaques par déni de

service mettent le système en panne ou le ralentissent au point de le

rendre inutilisable. C'est pour cette raison que les attaques par déni

de service sont les plus redoutées.

CONCLUSION

Ce chapitre nous a permis de faire un tour d'horizon sur les

routeurs Cisco. Tout d'abord, il a été question de

présenter l'architecture physique ainsi que l'étude de

fonctionnement des routeurs. Par la suite, la présentation des

différents protocoles de routage a fait une lumière sur le

fonctionnement et les différentes particularités de ces derniers.

Il a été question enfin d'énoncer l'épineux

problème de vulnérabilité des déploiements

réseaux et ceux des routeurs en particulier. Ce tour d'horizon nous

permettra au chapitre suivant d'opérer des choix afin

d'implémenter notre projet.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

Chapitre3

ANALYSE, CHOIX ET IMPLEMENTATION DE LA

SOLUTION

INTRODUCTION

La sécurité est l'épine dorsale de toute

communication inter-réseaux, c'est un adjuvant à la

crédibilité, l'intégrité et la

confidentialité des échanges. Comme les routeurs sont des

passerelles vers d'autres réseaux, ils constituent des cibles

prioritaires et stratégiques des assaillants informatiques. La menace

est d'aussi grande que la vulnérabilité des routeurs va de pair

avec celle de tout le réseau et ceux contigus d'où notre

investigation tout au long de ce chapitre. Dans ce chapitre, nous nous

intéresserons à la sécurité des routeurs Cisco 2800

série en étayant ses fonctions de sécurité, sa

sécurité physique et logicielle, les étapes de la

sécurisation et enfin les vulnérabilités des routeurs

Cisco en respectant un cahier de charge préétabli.

III.1. Cahier de charge

III.1.1. Présentation du projet

Le laboratoire informatique de l'université de Maroua

dispose d'un routeur Cisco 2811. C'est un routeur regorgeant plusieurs

fonctions de sécurité et des services dont l'université

peut en bénéficier à l'instar de l'interconnexion

sécurisée de ses différents sites tel que

présenté par la figure 3.1 afin de garantir

l'intégrité des informations échangées.

L'étude minutieuse des fonctions de sécurité de ce routeur

sera mis en avant et à l'issu, ces services nous permettront d'appliquer

une politique de sécurité en vue de l'implémentation de

notre solution.

Figure 3. 1:Architecture du

projet

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

III.1.2. Fonctions de sécurité du routeur

Cisco 2800 séries

Le routeur Cisco 2800 se vante de sa sécurité

par ces termes : « Composante clé de la stratégie «les

réseaux qui se défendent tout seuls» (Cisco Self-Defending

Network), les routeurs à services intégrés Cisco ISR

permettent la conception d'infrastructures de routage robustes dotées de

fonctions de sécurité adaptées aux évolutions de la

physionomie du risque.»[11]. Le réseau à autodéfense

Cisco (Cisco Self-Defending Network) dispose de quatre catégories de

protection qui s'appliquent au niveau du routeur Cisco 2800 :

V' la sécurisation et

l'identification ;

V' la connectivité

sécurisée ;

V' la défense contre les menaces

Internet ;

V' la protection de l'infrastructure de

réseau ;

III.1.2.1. La connectivité

sécurisée

Le routeur Cisco 2800 reconnait les trafics voix et

vidéo. La conception d'architectures VPN de grandes tailles fait partie

des services disponibles en standard dans cette nouvelle gamme de routeurs avec

l'avènement du V3PN (Voice and Video Enabled VPN).

III.1.2.2. La défense contre les menaces

internet

Elle consiste à faire en sorte que le réseau

sache détecter et maîtriser dynamiquement les attaques circulant

à travers lui grâce à des services de blocage des attaques

comme le système Cisco IPS (Intrusion Prevention System) et le pare-feu

à inspection d'état Cisco IOS.

III.1.2.3. La protection de l'infrastructure de

réseau

L'infrastructure du réseau est protégée

des attaques dont elle serait elle-même la cible et ce, grâce

à des fonctions comme Auto Secure (durcissement du routeur). A l'issu de

l'étude des fonctions de sécurité du routeur Cisco, il en

ressort plusieurs possibilités de sécurisation:

V' la sécurité physique

avec des modules de détection d'intrusion ;

V' la sécurité des

accès au routeur par SSH (Secure Shell) grâce aux

possibilités d'encryptions de l'IOS du routeur ;

V' la sécurité

d'accès administratifs tels http Secure et la SDM de Cisco ;

V' l'authentification AAA via un

serveur RADIUS la sécurité des échanges entre sites

distants grâce au VPN évolué en V3PN accompagné

d'une multitude d'intégration des protocoles tels Open VPN, PPTP et

IPsec ;

V' la sécurité des

informations de routage grâce au système de hachage MD5;

III.1.3. Enumération des besoins

Fort de toutes ces options de sécurité,

l'université de Maroua, par le biais de son laboratoire informatique a

la possibilité de bénéficier des atouts du routeur Cisco

2800 en

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

répondant aux exigences suivantes :

" sécuriser physiquement ses routeurs Cisco ;

" accéder à distance et en toute

sécurité à ses routeurs par une ouverture de session

administrative par SSH, HTTP Secure ou par une authentification sur serveur

RADIUS ;

" interconnecter les routeurs de ses différents sites par

le biais d'un tunnel VPN ;

" garantir l'intégrité des informations de

routage.

III.1.4. Politique de sécurité et de

complexité des mots de passe III.1.4.1. Stratégie de

sécurité

Le routeur Cisco est l'un des éléments

importants dans une infrastructure réseau, la politique de

sécurité appliquée à sa configuration est

étroitement liée à celle de tout le réseau et

répond aux exigences technologiques, administratives, environnementales

et fonctionnelles. Une stratégie de sécurité peut

être soit de simples règles du bon usage des ressources du

réseau ou, à l'inverse, un document répondant à un

management plan [1] illustré par le tableau 3.1.

Tableau 3. 1:Management plan

[12]

|

Méthodes

|

Stratégies

|

|

> AAA

> NTP

> SSH

|

> Authentifier les administrateurs

> Synchroniser le temps entre les équipements > CLI

(Console Line) crypté

|

|

SNMP V3

|

Trafic de supervision crypté

|

|

Syslog protégé

|

Utilisation IPsec pour mettre syslog sur un réseau

à part

|

|

Vues

|

Limite d'un individu spécifique basée sur un

rôle

|

Pour garantir la conformité de la stratégie de

sécurité, la roue de sécurité (Figure 3.2) se

révèle comme une méthode efficace en tant que processus

continu de sécurisation.

Figure 3. 2:La roue de

sécurité [2]

Par TCHEUTOU Hervé

Michel

Configuration de la

sécurité des routeurs Cisco

III.1.4.2. Politique de déploiement et de mise en

service du routeur

C'est une étape crucial pour le déploiement du

réseau ; le routeur doit être placé dans un endroit

sécurisé, verrouillé et restrictif ; cependant, c'est une

confrontation entre la sécurité physique du routeur et le lieu

adéquat pour bénéficier de ses ressources et les services

implémentés. Autrement dit, c'est trouver la place qui convient

au routeur dans la chaine de sécurité (DMZ, pare-feu, capteurs

Cisco IPS) et la chaine de production. Cela s'explique par le fait que la

proscription d'un service réseau peut être paradoxalement un

handicap à la sécurité mais inhérente pour le

réseau de production.

La sécurisation d'un routeur et les échanges

entre routeurs est le brassage de plusieurs mesures dont la négligence

de l'une d'entre elles pourrait compromettre tout le réseau. Ces mesures

sont :

V' la sécurité physique ;

V' la gestion et la sécurisation des accès

administratifs à distance aux routeurs ;

V' la connectivité sécurisée des sites

distants ;

V' la sécurisation des protocoles de routage ;

V' la sécurisation des services et des interfaces ;

V' le contrôle et filtrage du trafic réseau ;

V' la journalisation de l'activité du routeur.

III.1.4.3. Politique de complexité des mots de

passe

Les différents accès et services du routeur sont

protégés par un mot de passe mais ces derniers souffrent

constamment d'une usurpation des assaillants d'où la

nécessité de définir une politique de complexité

des mots de passe.

Pour éviter les attaques par dictionnaire ou par force

brute, les mots de passe du routeur doivent être longs et forts,

c'est-à-dire composés des chiffres, des caractères

spéciaux tels que @#& .... , les minuscules et les majuscules. Un

mot de passe fort est l'élément le plus fondamental d'un

contrôle d'accès sécurisé à un routeur. Les

mots d'un dictionnaire, des noms, des numéros de téléphone

et des dates sont proscrits car ceux si sont vulnérables aux attaques

par dictionnaire, il est même stratégique de faire volontairement

des fautes d'orthographe. Par exemple, Blaise peut s'écrire «

8la15e » ou « B1@i53 ». Le mot Security peut s'écrire

« 5ecur1ty ».Il est recommandé d'utiliser au moins huit

caractères et d'exiger une longueur minimale de mots de passe

préconfigurée. Les mots de passe doivent être

changés périodiquement et la fréquence doit être

définie par la stratégie de sécurité

adoptée. Cette méthode limite la période pendant laquelle

un pirate peut casser un mot de passe, ainsi que la période de

compromission si le mot de passe est déjà capturé.

Nous avons opté pour une longueur minimale de mot de

passe à 8 caractères au minimum, combinée par les

majuscules, les minuscules, les caractères spéciaux et les

chiffres.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

III.2. Implémentation et choix de la solution

III.2.1. Sécurité physique

Bien que les attaques des réseaux indexent

l'exploitation des vulnérabilités logicielles, les failles

matérielles et physiques ne sont pas en reste car un assaillant peut

empêcher l'utilisation des ressources du réseau si celles-ci sont

physiquement compromises.

Pour assurer la sécurité physique, il est

recommandé d'installer le routeur dans un local fermé à

clé dont l'accès n'est limité qu'aux personnels

autorisés. Ce local doit être protégé contre les

interférences électrostatiques et magnétiques et doit

être équipé d'un système de régulation de la

température et de l'humidité. Une alimentation sans interruption

(UPS) et une grande mémoire peuvent atténuer les risques de

déni de service en cas de panne d'électricité [1].

Un périphérique non surveillé peut loger

des chevaux de Troie ou les fichiers exécutables et pour cela, les

périphériques physiques utilisés pour la connexion au

routeur doivent répondre aux exigences de sécurité

physique loin de la portée des intrus. Le choix de la gamme de notre

routeur Cisco doit répondre à notre politique de

déploiement du réseau.

Dans le passé, seul le pare-feu était

considéré comme périphérique de

sécurité mais avec l'évolution fulgurante des

méthodes d'attaque, il n'est plus désormais suffisant pour

sécuriser un réseau. Il est indispensable d'adopter une approche

intégrant pare-feu, prévention contre les intrusions et

réseau privé virtuel. La nouvelle approche de la

sécurité physique est la corrélation des trois directives

suivantes : le contrôle des menaces, la sécurisation des

communications et le contrôle d'accès au réseau [1]. La

figure 3.3 illustre quelques périphériques de

sécurité physique.

Figure 3.

3:Périphériques de sécurité

physique [1]

Au vu de ce qui précède, nous avons opté

en plus de l'isolation du routeur dans une pièce accessible uniquement

par le personnel digne de confiance, un pare-feu Cisco ASA pour renforcer la

sécurité physique du routeur.

III.2.2. Sécurisation des accès

administratifs et lignes VTY du routeur Cisco 2800

La quête des administrateurs est le juste

équilibre entre les niveaux d'accès et la sécurité.

Une alternative extrême de la sécurité consisterait

à isoler complètement le réseau du monde extérieur

mais l'un des rôles du routeur est la liaison du réseau avec

l'extérieur et en plus, un réseau fermé ne protège

en rien des attaques menées au sein de l'entreprise. Des

précautions

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

de sécurité supplémentaires sont donc

indispensables dans la configuration des accès à distance

à des fins d'administration du routeur Cisco et son ouverture à

l'extérieur.

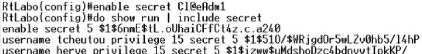

III.2.2.1. Sécurisation de l'accès

administratif

Par défaut, les mots de passe sont affichés en

texte clair, mais le logiciel Cisco IOS comporte deux méthodes de

protection des mots de passe : le chiffrement simple et chiffrement

complexe.

Le chiffrement simple appelé méthode de type 7

est basé sur l'algorithme de chiffrement défini par Cisco et

masque le mot de passe à l'aide d'un algorithme simple.

Le chiffrement complexe appelé méthode de type 5

est basé sur le hachage MD5, plus sûr que le chiffrement de type

7.

Notre stratégie de sécurisation de l'accès

administratif consiste à :

? Chiffrer par défaut tous les mots de passe du routeur

;

? Exiger une longueur minimale des mots de passe à 8

caractères combinés des majuscules, minuscules, chiffres et

caractères spéciaux ; ? Chiffrer les mots de passe administrateur

au niveau 5.

Cisco recommande l'utilisation du chiffrement de type 5 au

lieu du type 7, dans la mesure du possible [1]. Les exigences de

sécurité maximale requièrent au moins deux niveaux

d'authentification (Console et administrateur) avant d'avoir la main totale sur

l'IOS du routeur. Toutefois, il faut également restreindre

l'accès du port auxiliaire par des mots de passe chiffrés.

III.2.2.2. Sécurisation des lignes VTY du routeur

Cisco 2800 série.

L'administrateur doit s'assurer que les sessions sur toutes

les lignes sont contrôlées par des mécanismes

d'authentification. Il est possible d'effectuer les dénis de services

sur un routeur en ouvrant toutes les lignes VTY car si un assaillant parvient

à ouvrir des sessions distantes sur toutes les lignes VTY du

système, l'administrateur légitime ne peut plus se connecter car

toutes les sessions sont laissées à l'état d'ouverture.

Pour réduire l'exposition à ce type de risque, il convient de

configurer la dernière ligne VTY pour n'accepter que les connexions

d'une station d'administration spécifique, les autres lignes VTY pouvant

accepter des connexions à partir de n'importe quelle adresse du

réseau de l'entreprise. Cette méthode garantit qu'au moins une

ligne sera toujours disponible pour l'administrateur. Un aspect

sécuritaire consiste à définir les délais d'attente

sur les lignes VTY à l'aide la commande exec-timeout afin

d'éviter qu'un assaillant occupe indéfiniment une ligne VTY en

ouverture de session. De la même manière, l'activation du test

d'activité TCP sur les connexions entrantes, à l'aide de la

commande service tcp-keepalives-in, peut faciliter la protection

contre les attaques malveillantes ou contre les sessions orphelines

causées par une panne du système distant. Par défaut,

toutes les lignes VTY sont configurées pour accepter n'importe quel

type

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

de connexion à distance. Pour des raisons de

sécurité, les lignes VTY doivent être configurées

pour n'accepter que les connexions utilisant des protocoles vraiment

sécurisés.

III.2.3. Sécurisation des accès

administratifs à distance du routeur Cisco 2800

série.

Le contrôle à distance est l'apanage de tout

administrateur mais, il faudrait qu'il soit sécurisé.

L'accès à distance est alors plus pratique que l'accès

local pour les administrateurs qui doivent gérer un grand nombre de

périphériques. En accès Telnet, les mots de passe

transitent en clair et lors d'une ouverture de session d'administration

à distance, un assaillant peut capter le trafic réseau et

intercepter les mots de passe de l'administrateur ou les informations de

configuration du routeur. La connexion à distance

sécurisée peut s'effectuer avec les protocoles SSH, HTTPS ou

SNMP3 pour des fins de supervision.

III.2.3.1. Accès administratif par le tunnel

SSH

SSH est en mesure d'authentifier les clients et les serveurs

et de s'assurer que l'équipement réseau ou le serveur auquel vous

allez vous connecter est exactement celui qu'il prétend être

grâce à l'utilisation des certificats numériques dans une

architecture à clé publique ou privée. Les certificats

numériques peuvent être acquis généralement de trois

façons différentes :

V' la plus sûre et coûteuse est de l'acheter

auprès d'une autorité de certification ;

V' l'utilisation d'une autorité de certification en

interne (en installant par exemple le rôle

Active Directory Certificate Services sur un serveur Windows

2008 en interne ;

V' la génération d'un certificat

auto-signé sur l'équipement lui-même afin de verrouiller

votre équipement réseau.

Notre choix porte sur un certificat auto-signé qui peut

être généré en utilisant des commandes sur le

routeur Cisco en particulier la commande crypto generate rsa. Pour des

raisons de sécurité, on autorisera uniquement l'accès

à l'interface d'administration via SSH. Les étapes de la

configuration du SSH sont les suivantes :

V' configuration d'un nom de domaine :

sécurité.iss

V' génération d'un certificat ou création

d'une clé de taille1024 en chiffrement RSA ;

V' activation de la version 2 de SSH ;

V' exigence des accès SSH sur les lignes VTY;

V' création d'un compte sur la base de données

locale du routeur qui sera utilisé pour

l'authentification à l'équipement.

Par TCHEUTOU Hervé Michel

Configuration de la sécurité des

routeurs Cisco

III.2.3.2. Authentification centralisée des

routeurs Cisco via un serveur RADIUS

Le but est de centraliser l'authentification de plusieurs

routeurs dans un serveur RADIUS et de faciliter la tâche de

l'administrateur à la gestion des mots de passe d'accès au

routeur. On pourra même parler de mots de passe et compte dynamique.

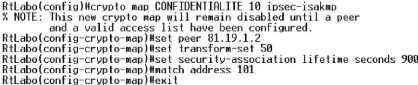

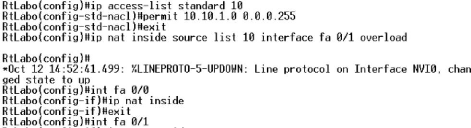

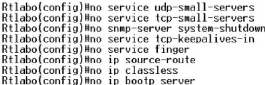

Le serveur RADIUS est un serveur AAA (Autorisation,