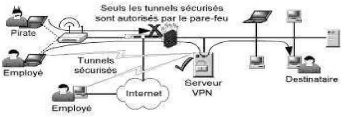

2.1.3.9. Les réseaux privés virtuels

Pour permettre aux employés d'accéder tout de

même au réseau de l'entreprise lorsque le réseau sans fil

est isolé comme nous venons de le voir, il est possible de mettre en

place un Réseau Privé Virtuel (RPV), plus connu sous le nom

de Virtual Private Network (VPN). Cela consiste à mettre en

place un serveur VPN entre les AP et le réseau local.

Page | 27

Le système de VPN permet donc d'obtenir une liaison

sécurisée à moindre coût. Il repose sur un

protocole, appelé « protocole de tunnelisation (tunneling) »,

c'est-à-dire un protocole permettant aux données passant d'une

extrémité du VPN à l'autre, d'être

sécurisées par des algorithmes de cryptographie22. Il

existe même des AP qui intègrent un serveur VPN. Le serveur VPN

permet aux employés de créer des « tunnels » de

communication sécurisés, établis au niveau des couches 2

(L2TP) ou 3 (PPTP, IPSec...), voire dans des couches supérieures (SSH,

SSL...).

Figure II.2. La solution VPN.

? Les défauts des VPN

Toutefois, isoler le réseau sans fil et obliger les

utilisateurs à passer par des tunnels VPN pose quelques problèmes

:

y' Les solutions VPN du marché peuvent coûter

assez cher et sont parfois complexes à mettre en oeuvre. Il faut

être très attentif à leur configuration pour éviter

des failles de sécurité ;

y' Il faut bien choisir la solution VPN, car toutes n'offrent

pas nécessairement un bon niveau de sécurité : la solution

PPTP n'est pas considérée comme très robuste ;

y' Tout le trafic doit passer par un serveur VPN qui ne

gère souvent qu'un nombre limité de connexions simultanées

;

y' En passant par un tunnel VPN, le débit est parfois

réduit et le temps de latence augmenté;

y' Il n'est pas très pratique pour l'employé

d'avoir à établir deux connexions (association WiFi puis

connexion VPN) avant de pouvoir profiter du réseau.

Malgré ces défauts, la solution VPN était

la seule à, réellement, offrir un niveau important de protection

avant l'arrivée du WPA et duWPA2. Si le matériel WiFi ne

gère pas le WPA ou leWPA2 ou si VPN est déjà en place,

cette solution est sans doute l'une des plus appropriées. Les

réseaux VPN n'ont rien de spécifique au WiFi. De plus, mettre en

place un réseau VPN est assez complexe et demanderait un ouvrage

complet. Pour toutes ces raisons et sachant que le WPA et le WPA2 sont

d'excellentes alternatives, nous ne détaillerons pas davantage les

VPN.

22 Jean-François P., Jean-Philippe B., Tout sur la

sécurité informatique, 3ème éd.,

Dunod, Paris, 2013, p. 150.

Page | 28

|