|

REPUBLIQUE DEMOCRATIQUE DU CONGO

ENSEIGNEMENT SUPERIEUR ET UNIVERSITAIRE

INSTITUT SUPERIEUR DES TECHNIQUES

APPLIQUEES

ISTA/GOMA

ISTA/GOMA

0BP 773 Goma

MISE EN PLACE D'UN SYSTÈME DE

RECONNAISSANCE D'IDENTITÉ PAR EMPREINTE DIGITALE

« CAS DE LA DGM »

Par ISHARA NZIRASANAHO Fiston

Travail de fin de cycle présenté et

défendu en vue de l'obtention du diplôme d'Ingénieur

Technicien en Informatique Appliquée

Promotion : G3

Directeur : Trésor TSHISEKEDI MUTAPAY

Année académique 2017 - 2018

EPIGRAPHE

« La biométrie est un élément des

droits de l'homme car elle contribue au respect d'un droit devenu

fondamental : la sécurité »

Maître Alain Bensoussan

DEDICACE

A notre très chère maman FURAHA Esperance

A notreoncle BYABAGABO BIGAJU

ISHARA NZIRASANAHO Fiston

Déclaration de

l'étudiant

Moi, ISHARA NZIRASANAHO Fiston,

étudiant à l'Institut Supérieur des Techniques

Appliquées déclare à Goma, que ce travail de fin de cycle

est original et n'a jamais été défendu ailleurs.

Goma, Le .../ .../ 2018

ISHARA NZIRASANAHO Fiston

Déclaration du Directeur

Ce travail de fin de cycle a été soumis pour

être examiné avec l'approbation du directeur sous l'autorisation

de l'Institut supérieur des Techniques Appliquées ISTA/GOMA.

Goma, le .../ .../2018

Ass. Trésor TSHISEKEDI MUTAPAY

REMERCIEMENT

Ce travail est l'accomplissement d'efforts de ravitaillement

de personnes qui nous ont épaulé moralement et

matériellement.

Nos remerciements s'adressent à Dieu Tout Puissant, qui

nous fait grâce depuis le début de ce travail scientifique

jusqu'à la fin de la rédaction, Que son nom soit loué

à jamais.

Nous serons ingrats de ne pas remercier les autorités

académiques de l'Institut Supérieur de Technique

Appliquées (ISTA), et tous les enseignants pour leurs efforts durant ces

quatre années de formation, plus particulièrement les enseignants

de la section informatique qui, malgré les circonstances continuent de

nous former pour devenir des Ingénieurs dignes de ce nom.

Nous remercions notre Directeur Trésor TSHISEKEDI

MUTAPAY, qui malgré ses multiples occupations a toujours un moment pour

partager sa connaissance et nous ramener dans le droit chemin dans le cadre de

notre travail.

Nous ne manquerons pas à remercier nos parents

NZIRASANAHO et FURAHA, qui nous ont toujours soutenu depuis le début et

à jamais, que le bon Dieu le comble de bénédiction.

A notre oncle BYABAGABO BIGAJU qui n'a pas cessé de

nous soutenir dans notre parcours universitaire, qu'il trouve ici le fruit de

son travail.

A tous les frères, amis et camarades ;

Trouvez ici l'expression de notre profonde gratitude.

ISHARA NZIRASANAHO Fiston

SIGLES ET ABREVIATIONS

ANR : Agence Nationale de Renseignement

ANSI : National Standard Institut

ASCII : American Standard Code for Information Inter

change

CEPGL : Communauté Economique des pays des Grands Lacs

DGM : Direction Générale de Migration

DSR : Département de Sécurisation et de

Renseignement

INTERPOL : International Police

LMD : Langage de Manipulation de données

MCC : Modèle Conceptuel de Communication

MCD : Modèle Conceptuel de Données

MERISE : Méthode d'Etude et de Relation Informatique de

Système d'Entreprise

MOT : Modèle Organisationnel de Traitement

MPD : Modèle Physique de Données

OM : Officier de Migration

RDC : République Démocratique du Congo

SGBD : Système de Gestion de Base de Donnée

SQL : StructuredQuery Langage

RESUME DU TRAVAIL

Ce travail de recherche Scientifique, consiste en la mise en

place d'un système de reconnaissance des identités par empreinte

digitale dans le but de corriger quelques erreurs observées à la

Direction Générale de Migration, ainsi il améliore la

rapidité et la précision dans le contrôle frontalier.

Il aidera la DGM de sortir les résultats suivants en

temps et au moment voulu : l'identité complète de n'importe

quelle personne voulant traverser la frontière, l'Etat de son casier

judiciaire, la liste précise de personnes ayant traversé la

frontière pendant une période donnée, la fréquence

de Trafic de n'importe quelle personne ayant la nationalité congolaise.

Il faut signaler que cela nécessitera des moyens

financiers et personnel pour la mise en place de ce système car il faut

du bon matériel, et un réseau avec bon débit pour un bon

échange de données avec le serveur.

Nous avons étudié le système

d'information actuel de la DGM, grâce à la méthode MERISE

et la technique d'observation puis concevoir le système

informatisé grâce aux techniques documentaire, d'interview et

d'expérimentation. Avec une base de donnés MySQL, nous avons

conçu une interface graphique avec le langage Java

SUMMARY OF WORK

This Scientific research work, consist in the setting up of a

system of recognition of the identities by fingerprint in the goal to correct

some mistakes observed to the General Direction of Migration, so he/it improves

the speed and the precision in the border control.

It will help the DGM to take the following results in time and

to the wanted moment: any person's complete identity wanting to cross the

border, the state of his/her police record, people precise list having crossed

the border during one period data, the frequency of Traffic of any person

having the Congolese nationality.

It is necessary to signal that it will require some means

financial personal e for the setting up of this system because the good

material is necessary, and a network with good debit for a good exchange of

data with the server.

We studied the system of present information of the DGM,

thanks to the method MERISE and the technique of observation then to conceive

the system computerized thanks to the techniques documentary, interview and

experimentation. With a basis of given MySQL, we conceived a graphic interface

with the Java language

INTRODUCTION

Avant-propos

La révolution numérique de la fin du

20ème siècle a profondément modifié la

relation entre une information et l'objet physique qui lui sert de support.

Jusqu'alors, il y avait identité absolue entre les

deux : un livre c'était du papier noirci par de l'encre ; un

disque du plastique rond avec un trou au milieu ; une photo, une image

argentique développée chimiquement.

A partir de la fin des années 1990, toutes les

informations ont été numérisées,

c'est-à-dire transformées en suite ou en tableaux de nombres, ce

qui a conduit à leur dématérialisation quasi

complète et à leur traitement par toutes sortes d'algorithme,

Aujourd'hui, textes, musiques, photographie et même les informations

biométriques se stockent et se diffusent de façon parfaitement

interchangeable.

Si la plupart des ordinateurs ont été

conçu pour au départ exécuter des calculs

numériques très long ou très compliqué pour

être effectués à la main, des machines similaires ont

été construites pour traiter des informations non

numériques comme reconnaitre une chaine de caractères dans un

texte. D'où le mot ordinateur, retenu en 1956 pour trouver un

équivalent français à l'expression Anglais Data Processing

Machine. Ce terme a progressivement remplacé en français de

calculateur, au sens trop restreinte.

Aujourd'hui, l'informatique a évolué de sorte

qu'il est possible d'informatiser la plupart de domaine ; dans notre cas

nous essayerons de numériser les empreintes digitales pour la

reconnaissance des identités cas de la police de frontière. Et

cela grâce aux algorithmes selon l'état de besoins.

1. ETAT DE LA QUESTION

De nos jours, on cherche à tout prix, rendre les

tâches faciles à accomplir mais aussi parfaitement accomplies et

cela grâce à l'automatisation et l'informatisation des

systèmes.

Les conséquences obtenues par ces

procédés ont été impeccablement

apprécié par l'efficacité qu'elles procurent aux

entreprises ayant opté pour ce dernier. C'est dans ce collimateur qu'est

venu la question de Gestion de données à l'aide des

empreintes digitales(biométrie) au sein de certaines

entreprises.

C'est pourquoi nous ne serons pas le premier ni le dernier

à vouloir nous intéresser à une pareille question car un

nombre d'études ont déjà orientées dans ce sens. A

titre illustratif nous pouvons citer entre autre :

1. KANDE NGALAMULUME Gérard et BUKASA

TSHIBUABUA Patrick1(*), dans leur mémoire intitulé

« Conception et réalisation d'un système de vote

électronique pour le parlement, cas du sénat

Congolais » ont réussi à proposer au sénat les

sorties suivantes :

? Une liste complète de tous députés

? Un système de vote impersonnel

? Un résultat correct du vote d'une manière

claire et nette

2. Andrey MURHULA2(*), dans son mémoire intitulé

« Conception et mise en place d'une plateforme de sécurisation

par synthèse et reconnaissance biométrique de documents de

trafic » a réussi à proposer les sorties

suivantes :

? Donner le résultat correct de la reconnaissance d'une

manière claire et nette

? Gérer si le document de trafic est actif ou non-actif

? Générer le rapport de trafic pendant une

période.

Quant à nous, notre étude se concentrera sur la

mise place pour la DGM d'une application conçue en Java et une base de

données MySQL.

Ce système fera bénéfice à

l'Entreprise DGM les états de sorties suivantes :

? Liste de toute la population en droit de traverser la

frontière (majeur)

? L'état juridique de toute personne voulant traverser

la frontière

? Le résultat correct de reconnaissance d'empreintes

claire et nette

? Le rapport de trafic pendant une période

donnée.

2. PROBLEMATIQUE

La Direction Générale de Migration dans son

ensemble a été créée pour l'exécution de la

politique gouvernementale en matière d'Immigration et émigration,

la police des étrangers et de frontière, la délivrance de

passeport ordinaire aux nationaux et le visa aux étrangers et en fin la

collaboration dans la recherche de malfaiteurs, criminels mais aussi des

personnes suspectes signalées par INTERPOL.

Pendant longtemps la DGM gère les identités de

manière traditionnelle ; malgré les nouvelles innovations

avec l'introduction de document comme CPGL il se manifeste une grande

insuffisance qui paralyse cette gestion à un certain niveau.

Il nous est indispensable de mentionner que la gestion de

données partiellement informatisées et non informatisée

dans d'autres cas a pour cause de certaines lacunes entre autres : Trafic

dans la migration de la population sans contrôle de l'Etat, utilisation

de la même identité par de personnes ayant une certaine

ressemblance, utilisation de fausse identité (faux papiers), Remise de

visa sans être au courant du casier judiciaire du concerné. Cela

peut entrainer beaucoup de conséquences pour la sécurité

du pays.

Et donc notre travail tentera d'analyser les questions

suivantes :

§ Quel système d'information peut-on mettre en

place pour la DGM pour pallier aux problème cités ci-haut ?

§ Comment peut-on rendre accessible ce système

à la DGM de manière claire et précise ?

3. HYPOTHESES

Étant donné que l'hypothèse est une

affirmation provisoire à une question3(*) ; En mettant en question tout ce qui

procède, les hypothèses que nous proposons aux questions

posées dans la problématique peuvent être formulées

de la manière suivante :

- La mise en place d'une application créée en

Java connecté à une base de donnée en MySQL avec

reconnaissance des empreintes digitales permettra à la DGM de

contrôler les trafics précisément et nettement.

- Pour rendre accessible ce système à la DGM, il

serait impeccable d'y placer les matériels informatiques tels que :

Ordinateurs, Serveur, Imprimantes, Scanners, Les lecteurs d'empreintes un

réseau Internet permettant d'échanger les informations avec le

serveur.

4. OBJECTIFS DU TRAVAIL

Ce travail nous permettra de mettre en place un système

d'information informatisée impeccable capable de gérer les

identités et les antécédents des nationaux par

reconnaissance à l'aide des empreintes digitales au sein de la DGM, de

mettre à la disposition de service de contrôle de la DGM de savoir

la fréquence des entrées et sorties de sa population, aidera la

police de frontière d'arrêter les malfaiteurs et hors la loi qui

tenteront d'échapper la justice en fouillant le pays.

5. CHOIX ET INTERET DU

SUJET

1. CHOIX

Le choix de ce sujet s'explique par le souci de vouloir

apporter une amélioration perceptible au sein de la DGM surtout dans son

service de contrôle en mettant en place un système que

bénéficiera tout service de la DGM. D'autre part, nous avons

voulu unir les théories à la pratique afin de contribuer à

l'amélioration de la Gestion des identités Informatisée de

contrôle qui est de première nécessité au sein de la

DGM.

2. INTERET

L'intérêt que nous portons à ce sujet est

motivé par :

- Donner à toute personne l'occasion de comprendre la

nécessité d'un système d'information informatisé

dans certaines entreprises.

- Approfondir nos connaissances dans la conception et la mise

en place des applications informatiques

- Initiation à la l'utilisation des API dans la

programmation Orienté Objet.

- Pour les futur chercheurs, ce travail pourra leurs servir e

documentation dans leurs recherches.

6. DELIMITATION DU

SUJET

Notre étude ne se focalisera pas sur la DGM dans

l'ensemble mais uniquement dans le service de contrôle de documents sur

une période de 2017 à 2018.

7. METHODE ET TECHNIQUES

UTILISEES

L'élaboration systématique de tout travail exige

un choix judicieux des méthodes et technique.

La méthode étant définie comme ensemble

d'opérations intellectuelles par lesquelles une discipline cherche

à atteindre les vérités qu'elle poursuit4(*), Autrement dit ce sont des

procédés scientifiques employés pour découvrir la

vérité.

Quant à la technique, est l'ensemble de

procédés bien définis transmissibles et susceptibles

d'être appliqué à nouveau dans les mêmes conditions,

adapté au genre de problème et phénomène sous

étude ; autrement dit elle est outil mis à la disposition

des chercheurs et organisé par la méthode dans ce but,

étant donné qu'elle présente des opérations

limitées aux éléments pratiques concrets, et

adaptée à un but bien défini.

Pour récolter les données nous avons fait

recours aux méthodes et techniques suivantes :

§ La méthode MERISE : c'est

la méthodologie d'étude et de recherche en informatique pour le

système d'Entreprise.

Elle est une méthode d'analyse, de conception

structurelle de développement et réalisation de projets

informatique. Le but est d'arriver à concevoir un système

d'information informatisée.

§ Technique documentaire : cette

technique nous a permis de consulter les ouvrages et document en rapport avec

notre travail, à ce niveau il nous a fallu consulter les archives, les

notes de différents cours, le travail de fin de cycle, les

mémoires, et l'internet.

§ Technique d'interview : celle-ci

nous a permis de comprendre l'organisation et le fonctionnement du

système de gestion de données de la DGM par l'échange avec

les agents du service de contrôle.

§ Technique d'observation : cette

technique nous a servi une descente sur terrain afin de palper la

réalité.

8. DIFFICULTES

RENCONTREES

Comme toute autre oeuvre humaine, nous nous sommes

heurtés à des difficultés au cours de notre recherche,

comme :

- Le manque du courant électrique

- Le manque de moyen suffisant pour l'achat de matériel

pour la réalisation de notre projet ;

- Le manque de la documentation.

9. SUBDIVISION DU

TRAVAIL

Hormis l'introduction et la conclusion, notre travail se

subdivise en 3 grands chapitres :

- Chapitre I. Revues de la littérature

- Chapitre II. Présentation et modélisation du

système d'information.

- Chapitre III. Présentation de l'Application.

CHAPITRE PREMIER :

CONSIDERATION THEORIQUE

1. DEFINITION DU SUJET

La conception d'un système de reconnaissance de des

identités par empreintes digitale repose sur quelques notions et

concepts utiles à cette fin.

2. MODEL CONCEPTUEL ET

SYSTÈME D'INFORMATION

2. 1. NOTIONS

Système : un système est un ensemble de

composants logiciels, matériels et données organisés en

une structure pour un but commun.

Reconnaissance : une action par laquelle on retrouve dans

sa mémoire les données (idée, image, etc.) quand on le

revoit.

Identité : personnalité civile d'un

individu, légalement reconnu ou constaté.

Empreinte digitale : une marque en creux du doigt

· Relation : Association entre

champs commun entre plusieurs tables. On les distingue de 1 à 1, de 1

à plusieurs et de plusieurs à plusieurs.

· Propriété : c'est

l'attribut d'une entité ou relation.

· Evénement : tout ce qui

est considéré comme une action de l'utilisateur (frappe sur

clavier, mouvement erratique de la souris, etc.)

· Résultat : une

conséquence d'une action, d'un fait, etc.

· Modèle relationnel : c'est

la faculté d'appliquer des relations entre fichier ou table, dans une

base de données.

2. 2. SYSTÈME

D'INFORMATION

a. Définition

Le système d'information est l'ensemble de ressources

matérielles, logicielles et humaines structurées pour

acquérir, traiter, mémoriser, transmettre et rendre disponible

l'information sous formes de données (textes, images, sons, etc.) dans

et entre les organisation5(*).

On peut le présenter sous cette forme

Données (connaissances, modèles,

etc.)

Personnel (personnel, utilisateur)

Matériels (machine, support,

etc.)

Logiciels et

procédures (programme, méthode)

Acquérir les informations

Traiter des informations

Stocker les informations

Communiquer

0

Un système d'information comporte

généralement 3 parties dont le système de

SYSTÈME DE PILOTAGE

SYSTÈME D'INFORMATION

SYSTÈME OPÉRANT

Flux d'entrée

Flux de sortie

0pilotage, d'information et opérant.

Le Système de pilotage transmet les informations

globales au Système opérant par l'intermédiaire du

Système d'information.

Le système d'information collecte et traite les

éléments du Système opérant et les transforme en

informations élaborées pour le système de pilotage.

Le Système opérant produit l'information

élémentaire, exécute les ordres du système de

pilotage.

Le système de pilotage

(également appelé système de décision)

- Exploite les informations qui circulent

- Organise des actions à conduire sur le système

- Décide des actions à conduire sur le

système opérant

- Raisonne en fonction des objectifs et des politiques de

l'Entreprise

Le système opérant

Reçoit les informations émises par le

système de pilotage ; se charge de réaliser les tâches

qui lui sont confiées ; il peut aussi contrôler les

écarts et agir en conséquences.

Le système d'information

Pour organiser son fonctionnement, le système a besoin

de mémoriser des informations (pour comparer, prévoit, ...).

Ce système a aussi la charge de :

- Diffuser tous les traitements

- Réaliser tous les traitements nécessaires au

fonctionnement du système.

b. Fonction du Système d'information

Le SI représente l'ensemble des ressources (humaines,

matérielles, logicielles) organisées pour :

· Collecter l'information : c'est

la garantie d'un stockage durable et fiable. Le support

privilégié de l'information sont aujourd'hui les disques des

ordinateurs, cependant le papier reste un support très utilisé en

entreprise (parfois par obligation légale).

· Mémoriser l'information

(stockage) : conserver et archiver.

· Traiter l'information : pour

être exploitable, l'information subit des traitements comme tri par date

ou par client, calcul de montant ou de temps, classement, résumé

et autres. Ces traitements peuvent être manuel ou automatiques.

· Diffuser l'information :

l'information doit parvenir dans les délais à son destinataire

pour être exploitée.

c. Rôles et avantages

Avantages

v Le SI un outil de communication : il

permet à l'Entreprise de communiquer avec son environnement (il est la

mémoire, les ouïes et la parole de l'organisation).

v Un outil d'aide à la

décision

- Identification des alertes de gestions

- Suivi de l'évolution des activités

- Investigation de sujets ou phénomènes

particuliers

- Préparation de statistiques dont on a besoins

Les qualités de SI

v L'intégrité : le

système est maintenu dans un état cohérant.

v Pertinence : filtrage de l'information

en fonction de l'utilisateur

v Sécurité : sauvegarde

v Confidentialité.

3. BASE DE DONNEES

3. 1. Notions

On appelle base de données un ensemble structuré

et organisé permettant le stockage de grandes quantités

d'informations afin d'en faciliter l'exploitation6(*).

La gestion et l'accès à une base de

données sont assurés par un ensemble de programme que constitue

le système de gestion de Base de donnée(SGBD).

Ainsi la notion de base de données est

généralement couplée à celle de réseaux

informatiques afin de pouvoir mettre en commun les informations d'où le

nom de « base » Système d'information pour designer

toute structure regroupant les moyens mis en place pour partager les

données.

· Attribut : un identifiant (un

nom) décrivant une information stockée dans une base.

· Domaine : le domaine d'un

attribut est l'ensemble fini ou infini de ses valeurs possibles.

· Schéma de relation : un

schéma de relation précise le nom de la relation ainsi que la

liste des attributs avec leurs domaines.

· Cardinalité : la

cardinalité d'une relation est le nombre d'occurrence.

· Clé candidate : la

clé candidate d'une relation est un ensemble minimal des attributs de la

relation dont les valeurs identifient à coup sûr l'occurrence. La

clé candidate est essentielle dans le modèle relationnel.

· Clé primaire : la

clé primaire d'une relation est une de ses clés candidates, pour

signaler la clé primaire, ses attributs sont généralement

soulignés.

· Clé

étrangère : une clé étrangère

dans une relation est formée d'un ou plusieurs attributs qui constituent

une clé primaire dans une autre relation.

· Schéma relationnel : une

base de données relationnelles est constituée par l'ensemble des

schémas de relations.

· Base de données

relationnelle : une base de données relationnelle est

constituée par l'ensemble des n-uplets des relations du schéma

relationnel.

a. Critères d'une base de

données7(*)

Une base de donnée doit répondre aux trois

critères qui suivent :

1. L'exhaustivité : c'est la présence dans

cette base de tous les enseignements qui ont trait aux explications en question

2. La non redondance de donnée : Non

répétition d'une donnée plusieurs fois.

3. La structure : c'est l'adaptation du mode de stockage

de données au traitement ; structuration que la base doit avoir est

liée à l'évolution de la technologie.

b. Utilités et avantages d'une base de

données

Utilité : elle permet de mettre

de données à la disposition des utilisateurs pour la

consultation, la mise à jour, tout en assurant des droits

accordés à ces derniers. Cela est d'autant plus utile que les

données informatiques soient de plus en plus nombreux.

Avantages

v Indépendances entre données et traitement

v La réduction de duplication de données

v Un contrôle centralisé de données

opérationnelles

v L'ordre dans le stockage de données

v Utilisation simultanée de données par

différents utilisateurs.

c. Sécurisation

La base de donnée garantie un certain niveau de

sécurité contre :

- Les indiscrets : les accès

doivent être contrôlé par de mot de passe.

- Les erreurs : des contrôles

doivent être mise en place pour vérifier que les contraintes

d'intégrités sont respectées.

- Les destructions : en cas d'incident

(panne logicielle ou matérielle), des procédures de sauvegarde et

reprise doivent être prévues.

d. Niveau de description des données

ANSI/SPARC

Pour attendre certains de ces objectifs, trois niveau de

description de données ont été définis par la

norme ANSI/SPARC8(*).

Niveau externe : correspond à la

perception de tout ou partie de la base pour un groupe donné

d'utilisateurs, indépendamment des autres, on appelle cette description

le schéma externe ou « vue ».

Niveau conceptuel : décrit la

structure de toutes les données de la base, leurs

propriétés (les relations qui existent entre elle : leur

sémantique inhérent), sans se soucier de l'implantation physique

ni de la façon chaque groupe de travail voudra s'en servir. On appelle

cette description le schéma conceptuel.

Le niveau interne ou physique :

correspond à la manière dont la base est implantée sur les

ordinateurs, définit la politique de stockage ainsi que le placement des

données (description des enregistrements contenant les données

des index, etc.)

3. 2. CONCEPTION DE BASE DE

DONNEES

La conception d'un système d'information n'est pas

évidente car, il faut réfléchir sur l'ensemble de

l'organisation, que l'on doit mettre en place. La phase de conception

nécessite des méthodes permettant de mettre en place un

modèle sur lequel il faut s'appuyer. La modélisation consiste

à créer une représentation virtuelle d'une

réalité de telle façon à faire ressortir les points

auxquels l'on s'intéresse. La méthode la plus utilisée et

répandue est la méthode merise.

a. MERISE

MERISE (Méthode d'Etude et de Relation Informatique

pour les Systèmes d'Entreprise). MERISE est une méthode de

conception, de développement et réalisation des projets

informatique.

Caractéristique générales :

· Cohérence interne et avec l'industrie ;

· Séparation des données et des

traitements ;

· Description de l'existant pour aller vers le

futur ;

· Prise en compte du système d'information.

Le modèle conceptuel a pour but d'écrire de

façon formelle les données qui sont utilisées par le

système d'information. Il permet de décrire les données de

l'entreprise ou de l'organisation selon la vue externe. Pour cela, nous

essayerons de présenter les données et les relations qui existent

entre les objets qui auront été étudiés.

b. Eléments constructifs du modèle

relationnel

Dans ce modèle, les données sont

représentées par de tables, sans préjuger de la

façon dont les informations sont stockées dans la machines. Les

tables constituent donc la structure logique du modèle relationnel. Les

tables ne représentent donc qu'une abstraction de l'enregistrement

physique des données en mémoire9(*).

Le père des bases relationnelles est Edgar Frank CODD.

Chercheur chez IBM à la fin des années 1960 ;

Les objectifs du modèle relationnel sont :

- Proposer des schémas de données faciles

à utiliser ;

- Améliorer l'indépendance logique et

physique ;

- Mettre à la disposition des utilisateurs des langages

de haut niveau.

c. Normalisation

Le processus de normalisation consiste à remplacer une

relation donnée par certaines projections afin que la jointure de ces

projections permette de retrouver la relation initiale10(*).

4. Système de

gestion de base de données

Afin de pouvoir contrôler les données ainsi que

les utilisateurs, les besoins d'un système de gestion s'est vite fait

ressentir. La gestion de la base de donnée.

4. 1.

Définition

Le DataBase Management System ou Système de gestion de

Base de Données est un ensemble de services (applications logiques)

permettant de gérer les bases de données11(*) ;

C'est-à-dire :

- Permettre l'accès aux données de façon

simple ;

- Autoriser un accès aux informations à

multiples utilisateurs ;

- Manipuler les données présentes dans la base

de données (insertion, suppression et modification).

L'accès aux données dans le SGBD se fait par

intermédiaire de langage de manipulation de données (LMD)

4. 2. Objectifs de SGBD

Ces objectifs cités ci-dessous ont été

fixés afin de résoudre les problèmes causés par la

démarche classique :

· Indépendance physique : la

façon dont les données sont définies doit être

indépendante des structures de stockage utilisées.

· Indépendance logique : un

même ensemble de données peut être vu différemment

par des utilisateurs différents.

· Accès aux données :

se fait par LMD

· Administration centralisée de

données : toutes les données doivent être

centralisée dans un réservoir unique à toutes les

applications.

· Non redondance : chaque

donnée doit être présentée une seule fois dans la

base ;

· Cohérence de

données : les données sont soumises à un

certain nombre de contraintes d'intégrité qui définissent

un état cohérent de la base.

· Partage de données : il

s'agit de permettre à plusieurs utilisateurs d'accéder aux

données au même moment de manière transparente.

· Sécurité de

données : les données doivent être

protégées contre les accès non autorisé.

· Résistance aux pannes.

4. 3. Caractéristique de

la conception en SGBD

- Les entités deviennent des tables dans le

modèle relationnel ;

- Les identifiant deviennent des clés primaires et

secondaires ;

- Les propriétés deviennent des attributs de la

table ;

- L'ensemble des propriétés devient une

ligne ;

- Les types de relations qu'on peut rencontrer sont au nombre

de quatre :

1. Un à un (1,1) ;

2. Un à plusieurs (1, n) ;

3. Plusieurs à plusieurs (n, n) ;

4. Plusieurs à 1 (n, 1).

4. 4. Méthode

d'accès aux données

La base de données étant créée, il

sera nécessaire que les utilisateurs trouvent bien un moyen d'y

accéder par diverses opérations telles que :

§ L'ajout de données

§ La mise à jour des données

§ La suppression des données et tant d'autres

Cela se fait grâce à une méthode

d'accès aux données.

5. LANGAGE DE PROGRAMMATION

5. 1. Notions

Définition : le langage de programmation est un

langage destiné à décrire l'ensemble des actions

consécutives qu'un ordinateur doit exécuter. Il est une

façon pour un humain de donner des instructions à un

ordinateur.

Il existe plusieurs langages de programmation tels que :

ADA, BASIC, MATLAB, JAVA, LISP, PERL, PHP, PYTHON, etc.

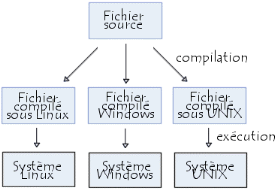

5. 2. JAVA

Java, est un langage de programmation issu d'Oak et

crée par Sun. Il est orienté objet et réseau, et sa

syntaxe est dérivée de celle du C++. Son principal avantage est

d'être entièrement portable (Donc multiplateforme)12(*).

Caractéristiques

Le

fichier

source d'un programme écrit en Java est un simple fichier

texte dont l'extension est par convention .java.

Ce

fichier source doit être un fichier texte non formaté,

c'est-à-dire un fichier texte dans sa plus simple expression, sans mise

en forme particulière ou caractères spéciaux,

c'est-à-dire qu'il contient uniquement les caractères

ASCII de

base.

Lorsque le programme est prêt à être

"essayé", il s'agit de le

compiler (le

traduire en langage machine) à l'aide d'un compilateur. Toutefois,

contrairement aux langages compilés traditionnels, pour lesquels le

compilateur crée un fichier binaire directement exécutable par un

processeur donné (c'est-à-dire un fichier binaire contenant des

instructions spécifiques à un processeur), le code source Java

est compilé en un langage intermédiaire

(appelé pseudocode ou byte

code) dans un fichier portant le même nom que le fichier source

à l'exception de son extension (.class)13(*).

6. LA BIOMETRIE

6. 1. Définition

La biométrie peut être définie

étant « toutes caractéristiques physiques ou traits

personnels automatiquement mesurables, robustes et distinctives qui peuvent

être utilisées pour identifier ou pour vérifier

l'identité prétendue d'un individu»14(*).

La biométrie consiste à l'analyse

mathématique des caractéristiques biologiques d'une personne et a

pour objectif de déterminer son identité de manière

incontestable. Contrairement à ce que l'on sait ou ce que l'on

possède, la biométrie est basée sur ce que l'on est et

ainsi d'éviter la duplication, le vol, l'oubli ou la perte.

Un système biométrique peut avoir deux modes

opératoires15(*) :

§ Identification : elle permet

d'établir l'identité d'une personne à partir d'une base de

données, le système biométrique pose et essaye de

répondre à la question « qui est la personne

X ?», il s'agit d'une comparaison du type un contre plusieurs (1,

n).

§ La vérification ou

l'authentification : elle peut aussi demander à l'utilisateur son

identité et essayer de répondre à la question,

« est-ce la personne X ? ».

La biométrie offre beaucoup plus d'avantages que les

méthodes existantes d'authentification (ID), les mots de passe et les

cartes magnétiques. En effet, elle fournit encore plus de

sûreté et convenance ce qui engendre d'énormes avantages

économiques et elle comble les grandes failles de

sécurités des mots de passe.

6. 2. Les techniques

biométriques

Il existe plusieurs techniques biométriques

utilisées dans plusieurs applications et secteurs, on peut en distinguez

deux catégories :

a. L'analyse morphologique (physiologique)

Elle est basée sur l'identification de traits physiques

particuliers qui, pour toute personne, sont uniques et permanents. Cette

catégorie regroupe l'iris de l'oeil, le réseau veineux de la

rétine, la forme de la main, les empreintes digitales, les traits du

visage, les veines de la main, etc.

b. Les techniques comportementales

Elle est basée sur l'analyse de certains comportement

d'une personne, cette catégorie regroupe la reconnaissance vocale, la

dynamique de frappe au clavier, la dynamique de la signature, l'analyses de la

démarche, etc. il existe, par ailleurs, une autre catégorie qui

est l'étude des traces biologiques telles que : l'ADN, le sang, la

salive, l'urine, l'odeur, etc.

6. 3. Architecture d'un

système biométrique

Il existe au moins deux modules dans un système

biométrique : le module d'apprentissage et celui de

reconnaissance16(*). Le

troisième module est le module d'adaptation. Pendant l'apprentissage, le

système va acquérir une ou plusieurs mesures biométriques

qui serviront à construire un modèle de l'individu. Ce

modèle de référence servira de point de comparaison lors

de la reconnaissance. Le modèle pourra être

réévalué après chaque utilisation grâce au

module d'adaptation.

a. Module d'apprentissage

Au cours de l'apprentissage, la caractéristique

biométrique est tout d'abord mesurée grâce à un

capteur ; on parle d'acquisition ou de capture. En général,

cette capture n'est pas directement stockée et des transformations lui

sont appliquées. En effet, le signal contient de l'information inutile

à la reconnaissance et seuls les paramètres pertinents sont

extraits. Le modèle est une représentation compacte du signal qui

permet de faciliter la phase de reconnaissance, mais aussi le diminuer la

quantité de données à stocker.

Il est à noter que la qualité du capteur peut

grandement influencer les performances du système. Meilleure est la

qualité du système d'acquisition, moins il y aura de

prétraitements à effectuer pour extraire les paramètres du

signal. Cependant, les capteurs de qualité sont en général

coûteux et leur utilisation est donc limitée à des

applications de haute sécurité pour un public limité. Le

modèle peut être stocker dans une base de données.

b. Module de reconnaissance

Au cours de la reconnaissance, la caractéristique

biométrique est mesurée et un ensemble de paramètres est

extrait comme lors de l'apprentissage. Le capteur utilisé doit avoir des

propriétés aussi proches que possibles du capteur utilisé

durant la phase d'apprentissage. Si les deux capteurs ont des

propriétés trop différentes, il faudra en

général appliquer une série de prétraitements

supplémentaires pour limiter la dégradation des performances. La

suite de la reconnaissance sera différente suivant le mode

opératoire du système : identification ou

vérification.

En mode vérification, le système doit deviner

l'identité de la personne. Il répond donc à la question de

type : « Qui suis-je ? » dans ce mode, le

système compare le signal mesuré avec les différents

modèles contenus dans la base de données (problèmes de

type 1, n). En général, lorsque l'on parle d'identification,

on suppose que le problème est fermé, c'est-à-dire que

toute personne qui utilise le système possède un modèle

dans la base de données.

L'utilisateur propose une identité au système et

le système soit vérifier que l'identité de l'individu est

bien celle proposée. Il suffit donc de comparer le signal avec un seul

des modèles présents dans la base de données

(problème de type 1, 1). En mode vérification, on parle de

problème ouvert puisque l'on suppose qu'un individu qui n'a pas de

modèle dans la base de données (imposteur) peut chercher à

être reconnu.

Identification et vérification sont donc deux

problèmes différents. L'identification peut-être une

tâche redoutable lorsque la base de données contient des milliers,

voire des millions d'identités, tout particulièrement lorsqu'il

existe des contraintes de type « temps réel » sur le

système. Ces difficultés sont analogues à celles que

connaissent par exemple les systèmes d'indexation de documents

multimédia.

c. Module d'adaptation

Pendant la phase d'apprentissage, le système

biométrique ne capture souvent que quelques instances d'un même

attribut afin de limiter la gêne pour l'utilisateur. Il est donc

difficile de construire un modèle assez général capable de

décrire toutes les variations de cet attribut. De plus, les

caractéristiques de cette biométrie ainsi que ses conditions

d'acquisition peuvent varier. L'adaptation est donc nécessaire pour

maintenir voire améliorer la performance d'un système utilisation

peut se faire en mode supervisé ou non-supervisée mais le second

mode est de loin le plus utile en pratique.

Si un utilisateur est identifié par le module de

reconnaissance, les paramètres extraits du signal serviront alors

à ré-estimer son modèle. En général, le taux

d'adaptation dépend du degré de confiance du module de

reconnaissance dans l'identité de l'utilisateur. Bien attendu,

l'adaptation non-supervisée peut poser problème en cas d'erreurs

du module de reconnaissance, l'adaptation est quasi indispensable pour les

caractéristiques non permanentes comme la vie17(*).

Aucune biométrie unique ne pouvait répondre

efficacement aux besoins de toutes les applications d'identification, un

certain nombre de techniques biométrique ont été

proposées, analysées et évoluées. Chaque

biométrie a ses forces et ses limites, et en conséquence, chaque

biométrie est utilisée dans une application particulière.

Pour les caractéristiques physiques, nous citons la reconnaissance de

visage, les empreintes digitales, la géométrie

de la main et l'iris ; pour les caractéristiques comportementales,

nous citons les biométries basées sur la voix et la signature.

7. LES EMPREINTES

DIGITALES

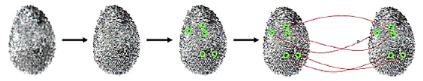

A l'heure actuelle, la reconnaissance des empreintes digitales

est la méthode biométrique la plus utilisée. Les

empreintes digitales sont composées de ligne localement

parallèles présentant des points singuliers (minuties) et

constituent un motif unique, universel et permanent.

Pour obtenir une image de l'empreinte d'un doigt, les

avancées technologiques ont permis d'automatiser la tâche au moyen

de capteurs intégrés. Remplaçant ainsi l'utilisation

classique de l'encre et du papier.

Ces capteurs fonctionnant selon différents

mécanismes de mesure (pression, champ électrique,

température) permettent de mesurer l'empreinte d'un doigt fixe

positionné sur ce dernier (capteur matriciel) ou en mouvement (capteur

à balayage).

L'image d'empreinte d'un individu est capturée à

l'aide d'un lecteur d'empreinte digitale puis les caractéristiques sont

extraites de l'image puis un modèle est créé. Si des

précautions appropriées sont suivies, le résultat est un

moyen très précis d'authentification.

Les techniques d'appariement des empreintes digitales peuvent

être classées en deux catégories : les techniques

basées sur la détection locale des minuties et les techniques

basées sur la corrélation.

L'approche basée sur la minutie

consiste à trouver d'abord les points de minuties puis tracer leurs

emplacements sur l'image du doigt.

Cependant, il y a quelques difficultés avec cette

approche lorsque l'image d'empreinte digitale est d'une qualité

médiocre, car l'extraction précise des points de minutie est

difficile. Cette méthode ne tient pas en compte la structure globale de

crêtes et de de sillons. Les méthodes basées sur la

corrélation sont capables de surmonter les problèmes de

l'approche fondée sur les minuties. Ces méthodes utilisent la

structure globale de l'empreinte, mais les résultats sont moins

précis qu'avec les minuties. De plus, les translation et rotation de

l'image de l'empreinte.

C'est pour cela que les deux approches sont combinées

généralement pour augmenter les performances du

système.

CHAPITRE DEUXIEME :

PRESENTATION DE LA DGM ET MODELISATION DU SYSTÈME D'INFORMATION

1. PRESENTATION DE LA

DGM

1. 1. SITUATION

GEOGRAPHIQUE

La Direction Générale de la Migration oeuvre sur

l'ensemble du territoire national. Mais dans notre travail il est question de

présenter le bureau provincial et spécifiquement le poste de

grande barrière.

La Direction Provinciale de la Migration Nord-Kivu se situe

dans la ville de Goma, Commune de Goma, Quartier les Volcans, Av.

Orchidée N°04.

Quant à notre champ d'action qui est le poste de grande

Barrière se situe juste à l'entrée de la ville de Goma en

venant de la ville voisine Gisenyi au Rwanda.

Il est situé sur l'avenue Corniche au N°2,

Quartier les Volcans, Commune de Goma.

1. 2. HISTORIQUE

La grande barrière a été

créée par les colonisateurs pour séparer le Congo-belge au

Rwanda-allemand lors du partage de l'Afrique à Berlin (1885)

Les historiens spécialistes de la migration s'accordent

pour affirmer que les flux migratoires continuent d'être un important

vecteur des changements sociaux économiques et culturels. Impossible de

dire combien il y a des immigrants, à un moment donné

de l'histoire, on trouve des preuves d'une coexistence des styles de

sédentaires et migratoires à chaque coin du monde.

Le service de migration a connu des évolutions de

dénomination par rapport aux régimes présidentiels comme

suit :

Du temps de feu président MOBUTU le service combinait

les migrations et les renseignements Généraux, et était

dénommé SNRI (Service National de Renseignement et de

l'Intelligence), qui après, a changé en AND (Agence nationale de

documentation).

Vers les années 1989 le service a changé encore

de dénomination et à encore de dénomination et a pris le

nom d'ANI (Agence National d'Immigration), d'où le régime du feu

président MOBUTU a pris fin avec le nom du SNIP (Service national

d'intelligence et protection). Avec l'entrée de l'AFDL, le service a

changé le SNIP e ANR (Agence National de Renseignement). Vers les

années 1997 où il a combiné toujours les renseignements et

les migrations. Deux ans après le RCD a pris contrôle de la partie

Est du pays donc 1998, notre service a encore changé de

dénomination en DSR/DGM (Département de Sécurité et

de Renseignements, Direction Générale de Migration). Aux environs

des Années 2003 le gouvernement central a signé un décret

qui scindé le service en deux pour gérer des renseignements

à part c'est-à-dire l'ANR, et la migration à part donc

DGM. Ce n'est qu'en 2006 que cette scission était effective, d'où

la DGM a pris en compte son statut et l'exercice de ses attributions dans toute

la République Démocratique du Congo.

1. 3. MISSION

Conformément au Décret-loi n°002/003 du 11

mars 2003, la Direction Générale des Migrations, DGM en sigle est

un service public de l'Etat congolais doté d'une autonomie

administrative et financière.

Ses missions sont les suivantes :

- L'exécution de la politique du Gouvernent en

matière d'immigration

- L'exécution sur le sol congolais des lois et

règlement sur l'immigration et l'émigration

- La police des étrangers

- La police des Frontières entendue comme la

régulation des entrées et des sorties du territoire national

- La délivrance des passeports ordinaires aux nationaux

et des visas aux étrangers,

- La collaboration dans la recherche de criminels et

malfaiteurs ou des personnes suspectes signalées par l'organisation

internationale de la police criminelle, Interpol

Cependant il est à noter qu'à ce jour, le

passeport ordinaire est encore délivré par le Ministre des

Affaires Etrangères et de la Coopération Internationale.

Aux termes de la loi, la Direction Générale de

Migration exerce ses activités sur l'ensemble u territoire national et

dans les chancelleries près les missions diplomatiques de la RDC

à l'étranger.

Mais, l'affectation des officiers de Migration dans les

chancelleries près de missions diplomatiques n'est pas encore effective.

1. 4. DOMAINE

D'INTERVENTION

La DGM s'occupe des régulations des mouvements de la

population, aux frontières.

A. POUR LES NATIONAUX

Avant de quitter son pays pour entrer dans un autre pays, il

doit avoir un document migratoire comme : passeport, laissez-passer,

...

1. Le passeport est un titre de voyage que chaque gouvernement

octroi à ses citoyens.

Ex. passeport ordinaire, passeport de travail, passeport

diplomatique.

2. Laisser-passé tenant lieu de passeport : avec

l'autorisation de circuler dans 5 pays limitrophes, avec plusieurs sorties

3. Laisser-passé individuel : se donne à la

barrière (validité 3 jours) pour le NIC, mais cette

validité peut aller de 3 à 30 jours avec une sortie.

4. Laisser-passé CEPGL : est valide pour une

année, il n'est valable que pour les trois pays de la CPGL (RDC, RWANDA,

BURUNDI).

5. Les jetons de traverser, transfrontalières avec

aller-retour entre les habitent des villes voisines.

B. POUR LES ETRANGERS

Ils doivent avoir le passeport en cours de validité, et

le visa en cours de validité

Le visa encours de validité se donne à

l'embrassade et à l'intérieur du pays hôte.

Tout étranger qui veut entrer au Congo doit être

en possession de son passeport en cours de validité et le visa

d'entrée à l'intérieur du pays.

Quelques sortes de visas

- Visa d'Etablissement : pour les étrangers qui

ont des entreprises dans le pays

- Visa d'Etablissement d'étude : selon

l'année académique pour les étudiants

- Visa d'Etablissement du travail : sa validité

vaut la validité de contrat de requête

- Visa d'établissement permanant : petite

nationalité

- Visa de voyage : validité à mois avec une

sortie ou plusieurs

- Visa transfrontalier : qui se donne à la

frontière terrestre (comme la grande barrière) validité 7

jours

- Visa de courtoisie : qui se donne aux humanitaires,

- Etc.

1. 5. ORGANISATION

ADMINITRATIVE

Au niveau de la grande barrière, nous avons :

- Chef de poste en tête et deux adjoints, l'un

chargé de l'Administration, et l'autre chargé des

opérations

- Une secrétaire Administrative

- Un chef de bureau contentieux

- Chancelier, il est chargé de livrer les documents

migratoires comme le laissez-passer individuel, et octroyer les visas.

- Caissier

- Et les agents qui constituent 3 équipes de 5.

A la fin de la journée ils doivent faire le rapport sur

les flux migratoires.

DP

DPA

SCAD

Chef de

CD EDI

CDCH

CDPFR

CD Fin

CD PET

CD RHP

CB

CB

CB

CB

OM

OM

OM

OM

CB

CB

CB

OM

OM

OM

CP

CPA

SECAD

CAISSIERE

OM

0ORGANIGRAMME DE L'ENTREPRISE

Légende

DP : Directeur Provincial

DPA : Directeur Provincial Adjoint

SCAD : Secrétaire Administrative

CB : Chef de Bureau

OM : Officier de Migration

CP : Chef de de poste

LES ACTIVITES DES SERVICES DE LA DGM

Les attributions liées à cette entreprise, c'est

la régulation des mouvements sortie-entrée des nationaux et des

étrangers au niveau de la frontière.

RESSOURCES FINANCIERS

La DGM trouve ses ressources financières dans l'octroi

des documents migratoires, l'argent ou recettes ou trésor public

Mais il y a aussi les recettes dites internes issues de

laissez-passer tenant lieu de passeport

Outres ces ressources, la DGM reçoit des dons de la

part des ONG, tel qu'OIM (Organisation Internationale des Migrations).

II. 2. ANALYSE DE

SYSTÈME D'INFORMATION EXISTANT

II. 2. 1. Modèle

conceptuel de communication

3

4

8

6

5

7

9

1

2

Emigrant

Division de chancellerie

Bureau Emigrant

Direction provinciale

Division de chancellerie

Division de chancellerie

0

LEGENDE

1. Demande de visa (jeton, sceau ou laissez-passer)

2. Livraison de document

3. Stock de documents

4. Remises de visa et document signé

5. Suivi de documents

6. Rapport de document

7. Autorisation d'entrée ou de sortie

8. Etat de judiciaire émigrant

9. Enregistrement de Trafic

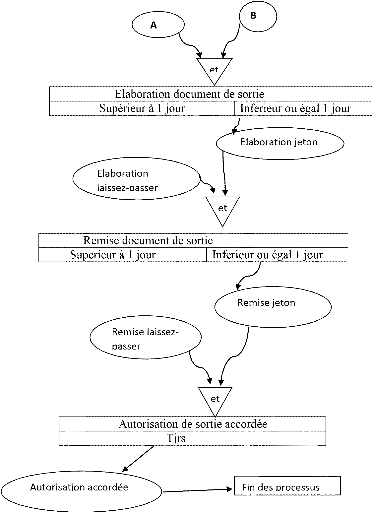

II. 2. 2. MODELE

ORGANISATIONNEL DE TRAITEMENT

Le niveau organisationnel décrit le système

d'information en répondant par qui ? où ?

Concepts de base

- Le poste de travail est un centre d'activité

élémentaire et opérationnel de l'organisation est

constitué de tout ce qui est nécessaire à

l'exécution des traitements définis, automatise ou non

- Le processus c'est l'enchainement logique structure et

ordonne décrivant la réaction du système face à la

réception d'un évènement extérieur

- Procédure un ensemble des tâches

exécutées de manière interruptible respectant la

règle.

- Ressource àavoir permettant de réaliser

certaines actions d'une opération

- Procédure fonctionnelle : ensemble d'actions

élémentaires logique et structurées provoquant son

activation l'arrivée d'un ou plusieurs évènements.

- Evénement une suite interruptible d'actions qui n'a

pas besoin d'autres nouveaux éléments - Action la façon

de manifester sa volonté pour accomplir la tache donnée.

Règle d'organisation

1. Une identité est individuelle

2. Un habitant peut effectuer plusieurs entrées et

sorties pendant une journée

3. Un habitant a droit à un seul document

d'identification

4. Un jeton est valide une journée.

5. D'autre visa sont valide selon le type de pièce

d'identification.

Tableau des procédures fonctionnelles

<<Processus émigrant>>

|

Déroulement

|

Actions

|

Nat

|

Poste de travail

|

|

|

Début

|

Durée

|

|

Lieu

|

Responsable

|

Resource

|

|

6 <t<18

|

X'

|

Réception déclaration sortie

|

Ma

|

DGM

|

Emigrant

|

Bureau

|

|

6 <t<18

|

X'

|

Présentation document

d'identification

|

Ma

|

DGM

|

Agent

|

Bureau

|

|

6 <t<18

|

X'

|

Analyse du document

identification

|

Ma

|

DGM

|

Agent

|

Bureau

|

|

6 <t<18

|

X'

|

Analyse durée de séjour

|

Ma

|

DGM

|

Emigrant

|

Bureau

|

|

6 <t<18

|

X'

|

Elaboration jeton

|

Ma

|

DGM

|

Agent

|

Bureau

|

|

6 <t<18

|

X'

|

Remise jeton

|

Ma

|

DGM

|

Agent

|

Bureau

|

|

6 <t<18

|

X'

|

Elaboration laissez-passer ou visa

|

Ma

|

DGM

|

Agent

|

Bureau

|

|

6 <t<18

|

X'

|

Remise laissez-passer

|

Ma

|

DGM

|

Agent

|

Bureau

|

|

6 <t<18

|

X'

|

Autorisation sortie

|

Ma

|

DGM

|

Agent

|

Bureau

|

II. 2. 3. CONSTRUCTION DE

MODELE CONCEPTUEL DE TRAITEMENT

II. 2. 4. MODEL CONCEPTUEL DE

DONNEES

INTRODUCTION

Le MCD a pour but d'écrire de

façon formelle les données qui seront utilisées par le SI.

Il s'agit d'une présentation des données

facilement compréhensible permettant d'écrire le SI à

l'aide d'entité.

Dictionnaire des données

|

Code

|

Signification

|

Nat

|

Long

|

Type

|

|

Regle de calcul

|

|

Id_hab

|

Code de l'habitant

|

An

|

6

|

E

|

Sig

|

|

|

Nom

|

Nom de

l'habitant

|

A

|

20

|

E

|

Sig

|

|

|

Post-nom

|

Post-nom de l'habitant

|

An

|

10

|

E

|

Sig

|

|

|

Dat

|

Date de sortie

|

An

|

6

|

E

|

Sig

|

|

|

Motif

|

Motif de sortie de l'habitant

|

A

|

20

|

E

|

Sig

|

|

|

Type_visa

|

Type de visa que l'habitant traverse avec (Jeton ou autres

visa)

|

A

|

20

|

E

|

sig

|

|

Retirer

Effectuer

0Habitant

|

|

Id_hab

Nom

post-nom

|

|

Visa

|

|

Type_visa

Dat

|

|

Sortie

|

|

Date

Motif

|

Elaboration du model conceptuel des

données

II. 2. 5. Critique de

système d'information existant

Le système d'information disponible à la

Direction Générale de migration nous a

révélé ce qui suit :

- Niveau structurel : le système d'information

disponible à la direction générale de migration est un peu

organisé car tous les agents qui font partie de sa gestion s'efforcent

pour répondre favorablement à ce qui les a été

attribué comme tache mais ce système d'information ne dispose pas

d'une cellule informatique pouvant lui appuyer dans certains traitements

informatiques.

- Au niveau de traitement, le système d'information de

la direction générale de migration est un peu organisé car

tout le monde est informé de ce qui est du temps de traitement de

l'opération à effectuer dans cette organisation. Ce qui handicape

le système d'information est le traitement manuel des informations sans

aucuns outils appropriés ;

- Du point de vu données, les documents utilisés

facilitent les échanges sans difficulté mais au niveau de ce

système nous remarquons que la direction générale de

migration est un peu bloquée par la recherche des données, leurs

traitements et même leurs diffusions dans un temps record

- Du point de vue authentification, les documents

donnés par les émigrants ne sont pas prouvés par la base

de données, et on risque les fraudes certainement.

Néanmoins, l'amélioration du système

existant par la conception d'un nouveau système d'information

basé sur le contrôle de flux migratoire permettrait

d'éviter les répétitions des certaines taches dans sa

gestion comme la recherche des informations sur base des critères biens

définies et produire dans un temps records le rapport centralisé

de toutes données avec les opérations en rapport avec flux

migratoire.

Dictionnaire de données

|

Code

|

Signification

|

Type

|

Taille

|

|

idPers

|

Identifiant de l'habitant dans la base de données

|

numérique

|

11

|

|

Nom

|

Nom de l'habitant

|

Texte

|

20

|

|

Postnom

|

Post-nom de l'habitant

|

Texte

|

20

|

|

empreinte

|

Empreinte biométrique de l'habitant dans la base

|

Tableau de byte

|

|

|

idpiece

|

Code identifiant le type de pièce d'identification

|

Numérique

|

11

|

|

nomPiece

|

Nom du pièce d'identification

|

Texte

|

20

|

|

jValidité

|

Nombre de jours de validité de visa selon la

pièce d'identification

|

Numérique

|

11

|

|

Id_pen

|

Code pour la numérotation de pénalité

|

numérique

|

11

|

|

Date_pénalité

|

Date de l'enregistrement de la pénalité

|

Date

|

|

|

IdCas

|

Code identifiant le type de casier

|

Numérique

|

11

|

|

nomCas

|

Désignation du casier judiciaire

|

Texte

|

11

|

|

Niveau

|

Niveau de gravité de casier

|

Numérique

|

11

|

|

idFrontière

|

Code pour la numérotation de Fontière

|

Numérique

|

11

|

|

Interdiction

|

Designation de droit d'un individu de traverser ou non la

frontière

|

Texte

|

4

|

|

Design_trafIc

|

Motif de trafic

|

Texte

|

100

|

|

Date_trafic

|

Date de trafic

|

Date

|

|

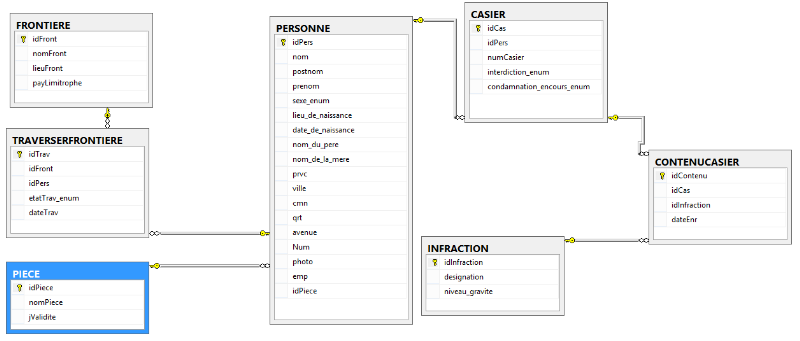

II. 2. 6. MODELE CONCEPTUEL DE

DONNEES

Avoir

Posséder

Traverser

date

r

Contenir

Description

0jValidité

|

|

Frontière

|

|

Id_pen

Date_pénalité

|

(0,n)

(1,n)

|

Personne

|

|

idPersonne

Nom

Postnom

Prenom

Images

Empreinte

|

(0,n)

(1,1)

(1,1)

(0,1)

|

Infraction

|

|

idInfraction

Désignation

Niveau

Description

|

|

Casier judiciaire

|

|

idCasier

numCasier

interdiction

condamnation en cours

|

(1,n)

(0,n)

QUANTIFICATION DU MCD

|

Entité

|

Identification

|

Champs

|

|

PERSONNE

|

11

|

Nom

|

20

|

|

Postnom

|

20

|

|

Prenom

|

20

|

|

Images

|

|

|

Empreinte

|

|

|

CASIER

|

11

|

Nom_cas

|

20

|

|

Niveau

|

11

|

|

PENALITE

|

11

|

Date_penalité

|

|

|

PIECE

|

11

|

Nom_pièce

|

20

|

|

J_validité

|

|

|

TRAFFIC

|

11

|

rfPersonne

|

11

|

|

design_traffic

|

100

|

|

dat_traffic

|

|

II. 2. 7. MODELE PHYSIQUE DE

DONNEES (MPD)

II. 2. 8. TABLEAU DE PROCEDURES

FONCTIONNELLES

|

Temps

|

N°PF

|

Tâches

|

Type

|

Lieu

|

Responsable

|

Resource

|

|

|

|

|

|

|

|

|

6 <t<18

|

PF1

|

Réception déclaration sortie

|

Ma

|

DGM

|

Emigrant

|

Bureau

|

|

6 <t<18

|

PF2

|

Capture d'empreinte biométrique

|

Ma

|

DGM

|

Machine

|

Bureau

|

|

6 <t<18

|

PF3

|

Analyse d'empreinte biométrique

|

Ma

|

DGM

|

Machine

|

Bureau

|

|

6 <t<18

|

PF4

|

Reconnaissance d'identité

|

Ma

|

DGM

|

Machine

|

Bureau

|

|

6 <t<18

|

PF5

|

Analyse de casier judiciaire de l'Emigrant

|

Ma

|

DGM

|

Machine

|

Bureau

|

|

6 <t<18

|

PF6

|

Remise de document d'identification

|

Ma

|

DGM

|

Émigrant

|

Bureau

|

|

6 <t<18

|

PF7

|

Remise de Visa

|

Ma

|

DGM

|

Agent

|

Bureau

|

|

6 <t<18

|

PF8

|

Autorisation sortie

|

Ma

|

DGM

|

Agent

|

Bureau

|

CHAPITRE TROISIEME :

PRESENTATION DE L'APPLICATION

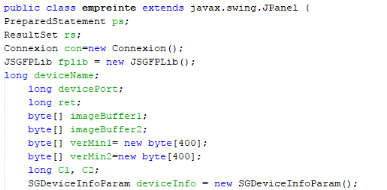

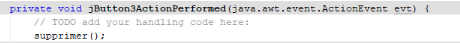

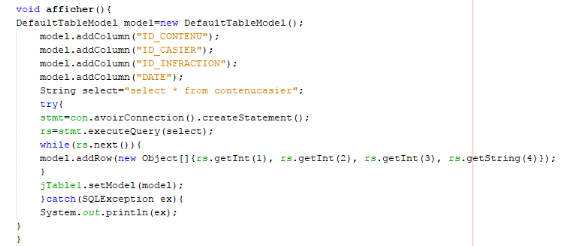

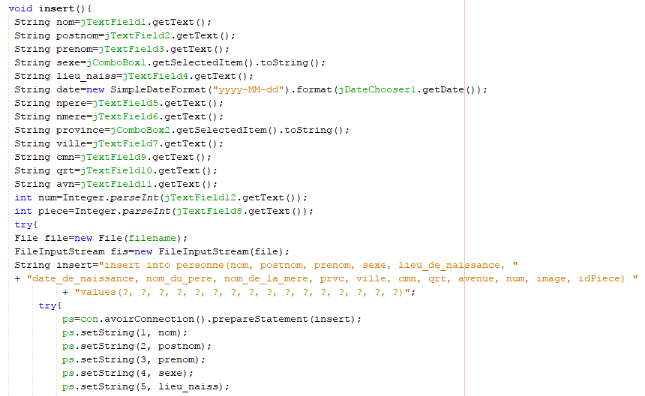

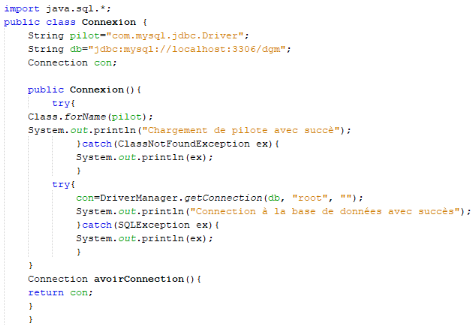

III. 1. Outils de

développement de l'application

Pour la mise en place de notre application, nous avons choisi

une base de données faite avec MySQL, et le langage de programmation

Java (JDK 8.2) pour interagir avec les utilisateurs via une interface

graphique.

III. 2. PRESENTATION DE LA

BASE DE DONNEES

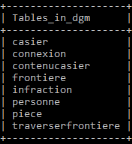

2. 1. Vu de MySQL consol

La première figure présente la liste de tables

de notre base de données, et la deuxième, un exemple de

données stockées dans la table casier.

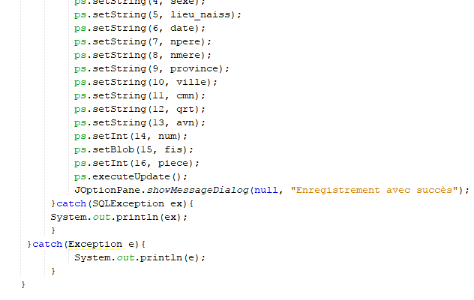

III. 3. PRESETATION DES

ETATS DE SORTIE

Nous avons conçu notre application avec Java,

L'application sera installée sur les machines

utilisateurs, avec une base de données centralisée dans un

serveur ; il y aura communication via un réseau.

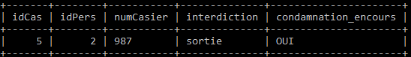

Au lancement de l'application,

La fenêtre d'accueil s'ouvrira pour se connecter ;

avec de champ de texte l'un de nom d'utilisateur et l'autre de mot de passe.

Ici on a prévu un autre bouton pour changer de mot de passe si les

circonstances l'obligent.

Au-dessus sur la fenêtre, il y a de Menu pour changer de

fenêtre mais sont masqué, et ne peuvent être activé

qu'en entrant le bon mot de passe selon les privilèges des

utilisateurs.

Si le mot de passe entré par l'utilisateur est correct,

et que les boutons Menu sont activés, l'utilisateurs peut passer

à des fenêtres différentes selon les besoins.

1. MENU ACCUEIL

Ce menu représente un panneau d'aide pour les

utilisateurs, il est visible même si l'utilisateur ne connait pas le mot

de passe, dans ce cas il n'a pas accès à d'autre fenêtre et

ne peut voir les règles d'utilisation de l'application.

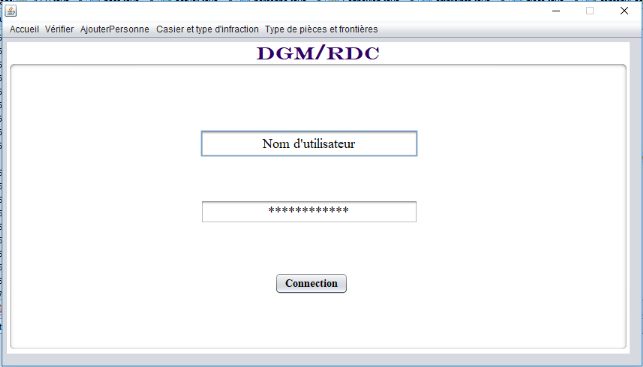

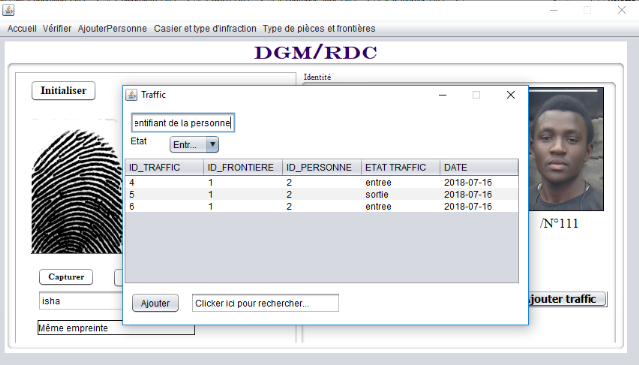

2. MENU VERIFIER

Ce menu nous ramène au panneau le plus important de

notre application de vérification des empreintes pour indentification

des personnes ;

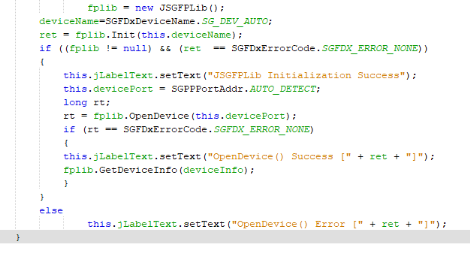

Au départ il y a un bouton Initialiser, qui sert

à initialiser le lecteur d'empreinte ;

Le principe de fonctionnement est que la fenêtre n'est

fonctionnelle que si le lecteur est initialisé, ce qui implique que

d'autre bouton sont masqué jusqu'à ce que l'empreinte le

matériel soit initialisé.

Après l'initialisation de matériel, il convient

de signaler l'utilisation de ces derniers de manière logique.

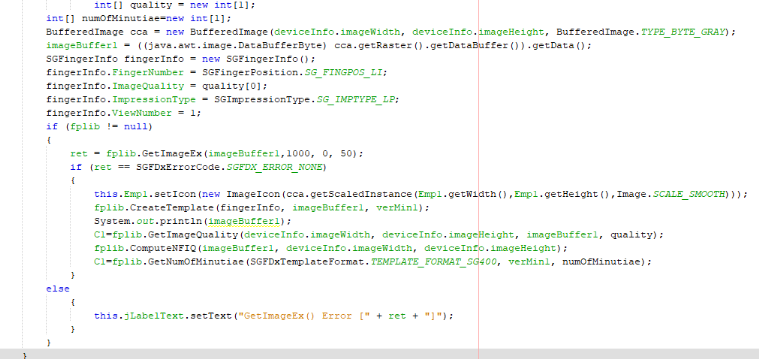

a. Bouton CAPTURER (gauche)

Ce bouton capturer l'image de l'empreinte, l'enregistre ses

données temporairement et affiche l'image dans le label Empreinte 1.

b. Bouton CAPTURER(droite)

Ce bouton fait la même fonction mais enregistre dans

l'image dans le label Empreinte 2.

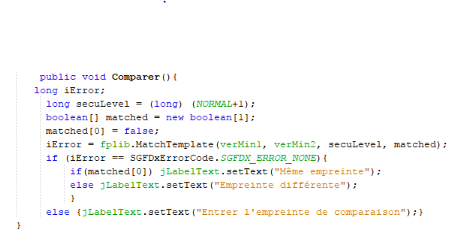

c. Bouton COMPARER

Ce bouton n'est activé que s'il y a images d'empreintes

dans les deux labels, les compare, s'il n'est sont pas les mêmes une

boite de dialogue s'affiche avec un message : entrer les mêmes

empreintes ; s'il on a les mêmes empreintes sur les deux labels,

l'application vérifie s'ils existent les mêmes empreintes dans la

base de données, si non une boite de dialogue s'affiche avec un

message : empreinte n'existe pas ; si oui le deuxième panel

donne l'identité de la personne qu'appartiennent les empreintes

entrées dans l'application.

Quand on a capturé l'empreinte de l'individu, l'agent

de la DGM passe vers l'avant dernière étape, qui est

l'étape de vérification, ici c'est l'ordinateur qui fait le reste

(l'ordinateur affiche l'identité de l'individu, et l'état de son

casier).

Quad l'agent a déjà vu l'état de casier

du concerné, là il décide du son sort selon le

résultat.

Si le concerné est clean, on lui donne un visa et

enregistre le rapport dans la base de donnée via la fenêtre en

haut.

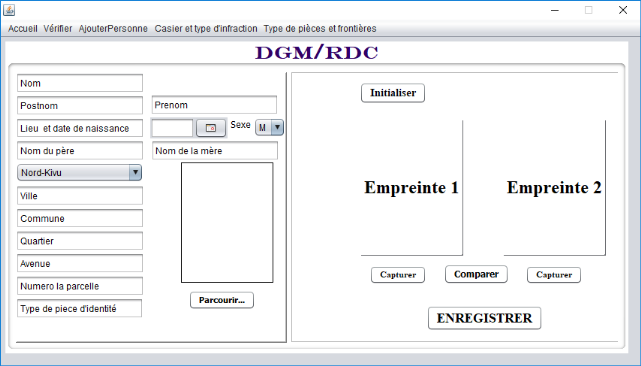

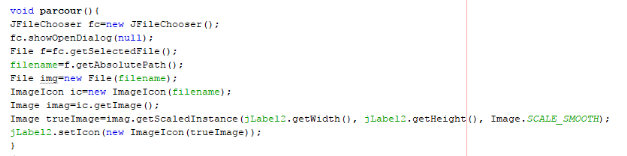

3. MENU AJOUTER PERSONNE

Le panneau sous ce menu, enregistre les identités des

individus dans la base de données (nom, post nom, prénom, etc.

mais aussi la photo de la personne et l'empreinte biométrique de la main

gauche » ;

Il convient de signaler que ce panneau est

réservé au service de démographie, qui est chargé

de faire le recensement de la population en RDC.

Le bouton « enregistrer » est

masqué jusqu'à ce que toutes les données (identité,

images et empreintes) soient complétées et là on peut

enregistrer.

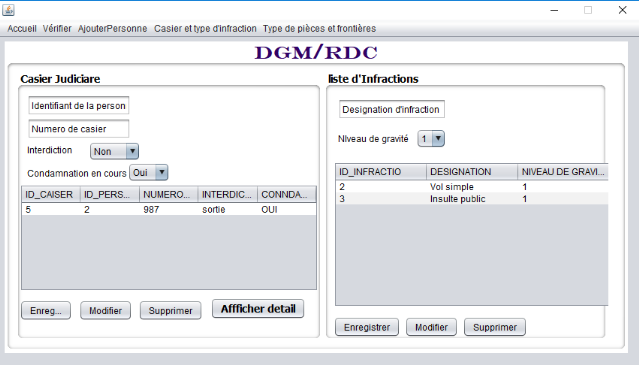

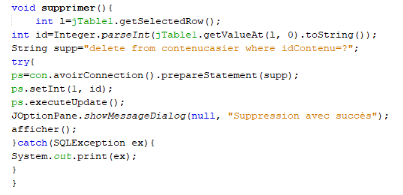

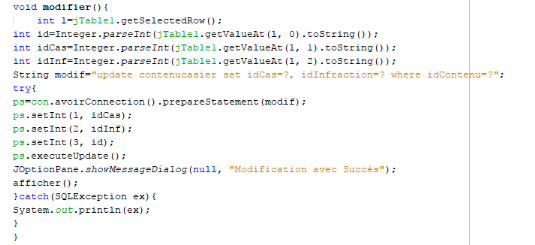

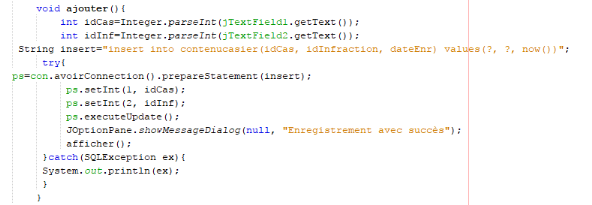

4. MENU CAISER JUDICIARES ET INFRANCTIONS

On trouve sous ce menu un panneau qui affiche les types de

casier et les infractions, dans notre base de donnée nous avons

supposé que chaque individu avec l'identité de la

nationalité congolaise doit avoir un casier judiciaire à son nom,

peu importe si le casier est vide ou pas.

Le panneau de infractions affiche uniquement quelques

infractions.

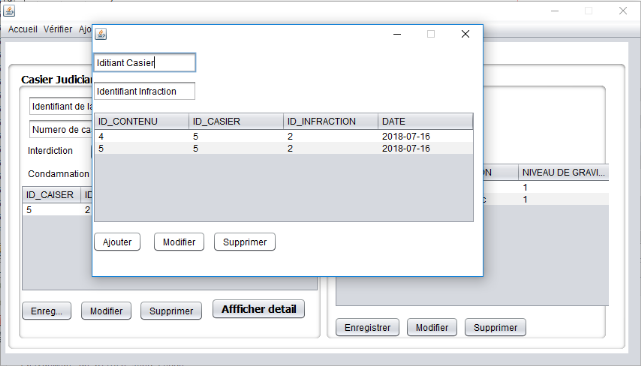

Dans le même panneau, il y a un bouton qui appelle la

fenêtre d'interface de joncture entre les infractions et les casiers,

grâce à cette interface, il associe à un casier les

infractions faites par le possesseur du casier ; cette fenêtre de

joncture est géré par la police.

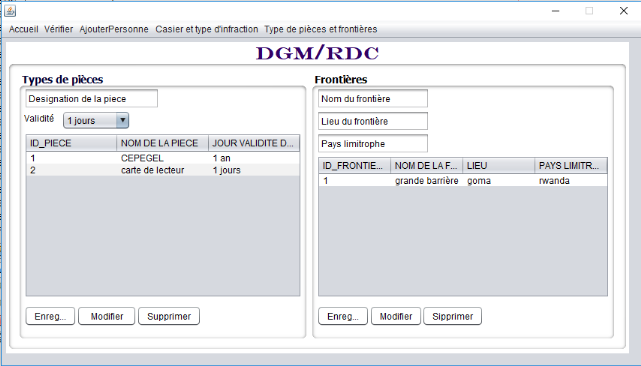

5. MENU TYPE DE PIECE ET FRONTIERE

Ce panneau affiche les données qui doivent

préexister avant toutes les autres, et servent de

référence pour bien structurer les données.

CONCLUSION GENERALE

A l'issue de notre travail portant sur la « mis en

place d'un système de reconnaissance des identités par empreinte

digitale cas de la DGM/Goma » afin de pallier aux différents

manèges observés à la DGM.

Nous avons mis en place un système informatique pour

identifier chaque personne et vérifier son identité selon son

empreinte, pour permettre à la police de frontière de

contrôler les trafics avec rapidité et efficacité.

L'analyse et la modélisation de notre système a

été possible grâce à la méthode MERISE ainsi

que les techniques d'observation, d'interview et documentaire, grâce

auxquelles nous avons créé notre base de données avec

MySQL et une interface graphique avec Java.

Afin de bien analyser notre travail nous nous sommes

posés les questions suivantes :

§ Quel système d'information peut-on mettre en

place pour la DGM pour pallier aux problème cités ci-haut ?

§ Comment peut-on rendre accessible ce système

à la DGM de manière claire et précise ?

Pour y arriver nous sommes partis des hypothèses

suivantes :

- La mise en place d'une application créée en

Java connecté à une base de donnée en MySQL avec

reconnaissance d'empreintes digitales permettra à la DGM de

contrôler les trafics précisément et rapidement.

- Pour rendre accessible ce système à la DGM, il

serait pertinent d'y placer les matériels informatiques tels que :

Ordinateurs, Serveur, Imprimantes, Scanners, Les lecteurs d'empreintes un

réseau Internet permettant d'échanger les informations avec le

serveur.

Au regard des résultats obtenus, nous affirmons ce qui

suit :

· La mise en place d'une application créée

en Java connecté à une base de données en MySQL avec

reconnaissance d'empreintes digitales permet à la DGM de contrôler

les trafics précisément et rapidement.

· Pour rendre accessible ce système à la

DGM, il est pertinent d'y placer les matériels informatiques tels

que : Ordinateurs, Serveur, Imprimantes, Scanners, Les lecteurs

d'empreintes un réseau Internet permettant d'échanger les

informations avec le serveur.

De ce qui précède nous pourrons dire que nos

hypothèses ont été confirmé.

Ainsi, nous espérons néanmoins avoir accompli

tous les objectifs que nous nous sommes assignés, mais l'imperfection

étant un caractère humain, nous sommes ouverts aux suggestions et

recommandation des autres chercheurs.

SUGGESTIONS

A l'ISTA

De soutenir les Etudiants en terminal pour leurs travaux de

recherche

Encourager les réalisations de TFC en offrant un prix

pour meilleure réalisation de l'année.

Aux autorités

S'intéresser aux travaux de recherche des Etudiants car

ils peuvent apporter des solutions qui pourront être

bénéfiques aux bien-être et à la

sécurité de la nation.

BIBLIOGRAPHIE

OUVRAGES

1. GRAWITZ Madeleine, les méthodes en sciences sociales,

Paris, Dalloz 1998, P301

2. Delvin DIUMI OMOKOKO, université Notre Dame de

KASAYI/Conception d'une base de données pour la gestion de facturation

à l'OCC/KASAYI

3. John D. Woodward, Jr; Christopher Horn, Julius Gatune and Aryn

Thomas, «Biometrics A look at Facial Recognition», documented

briefing by RANG Public safety and Justice for the Virginia State Crime

Commission, 2003.

4. S.Liu, M. Silverman, « A practical guide to

biometric security technology », IEEE computer society, IT

Pro-Security, January, 2001.

TRAVAIL DE FIN DE CYCLE

1. KANDE NGALAMULUME Gérard et BUKASA TSHIBUABUA Patrick

« Conception et réalisation d'un système de vote

électronique pour le parlement, cas de la sénat

Congolais »

2. Andrey MURHULA « Conception et mise en place d'une

plateforme de sécurisation par synthèse et reconnaissance

biométrique de documents de trafic »

NOTE DE COURS

1. Cours d'Initiation à la Recherche Scientifique ISTA

2. Cours de Programmation G2 Informatique Appliquée

3. Cours d'Ingénierie de Logiciel G3 Informatique

Appliquée

4. Cours de conception de Base de Données

WEBOGRAPHIE

1.

http://laurent-audibert.developpez.com/cours-db/.

APPLICATION

1. Jargon Informatique

2. Comment çamarche

TABLE DE MATIERES

EPIGRAPHE

i

DEDICACE

ii

Déclaration de

l'étudiant

iii

Déclaration du

Directeur

iv

REMERCIEMENT

v

SIGLES ET ABREVIATIONS

vi

RESUME DU TRAVAIL

vii

SUMMARY OF WORK

viii

INTRODUCTION

1

Avant-propos

1

1. ETAT DE LA

QUESTION

2

2.

PROBLEMATIQUE

3

3.

HYPOTHESES

4

4. OBJECTIFS DU

TRAVAIL

4

5. CHOIX ET INTERET

DU SUJET

4

5. 1.

CHOIX

4

5. 2.

INTERET

5

6. DELIMITATION DU

SUJET

5

7. METHODE ET

TECHNIQUES UTILISEES

5

8. DIFFICULTES

RENCONTREES

6

9. SUBDIVISION DU

TRAVAIL

6

CHAPITRE PREMIER : CONSIDERATION

THEORIQUE

7

I. 1. DEFINITION DU

SUJET

7

I. 2. MODEL

CONCEPTUEL ET SYSTÈME D'INFORMATION

7

I. 2. 1.

NOTIONS

7

I. 2. 2.

SYSTÈME D'INFORMATION

7

I. 3. BASE DE

DONNEES

10

I. 3. 1.

Notions

10

I. 3. 2. CONCEPTION

DE BASE DE DONNEES

12

I. 4.

Système de gestion de base de données

14

I. 4. 1.

Définition

14

I. 4. 2. Objectifs

de SGBD

14

I. 4. 3.

Caractéristique de la conception en SGBD

15

I. 4. 4.

Méthode d'accès aux données

15

I. 5. LANGAGE DE

PROGRAMMATION

15

I. 5. 1.

Notions

15

I. 5. 2.

JAVA

16

I. 6. LA

BIOMETRIE

17

I. 6. 1.

Définition

17

I. 6. 2. Les

techniques biométriques

17

I. 6. 3.

Architecture d'un système biométrique

18

I. 7. LES

EMPREINTES DIGITALES

20

CHAPITRE DEUXIEME : PRESENTATION DE LA

DGM ET MODELISATION DU SYSTÈME D'INFORMATION

22

II. 1. PRESENTATION

DE LA DGM

22

II. 1. 1. SITUATION

GEOGRAPHIQUE

22

II. 1. 2.

HISTORIQUE

22

II. 1. 3.

MISSION

23

II. 1. 4. DOMAINE

D'INTERVENTION

24

II. 1. 5.

ORGANISATION ADMINITRATIVE

25

II. 2. ANALYSE DE SYSTÈME

D'INFORMATION EXISTANT

27