Épigraphe

« L'informatique est génial : les e-mails,

même si vous n'y répondez pas, ça ne prend pas de place.

»

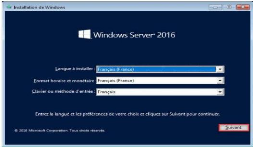

Alain Rémond

Dédicaces

À notre père BANABABE BAKI Raphaël et

notre mère NZOKOMOTI BAKI Daddy, A qui je dois ce que je suis, Qu'ils

trouvent dans ce travail, le fruit de leurs sacrifices consentis pour mon

éducation, l'expression de mon amour et ma gratitude pour la

bienveillance avec laquelle ils m'ont toujours entouré. Que Dieu leur

préserve bonne santé et longue vie.

A nos frères et soeurs pour leur grande attention et

leur grand soutien.

Remerciements

Il m'est spécialement agréable, d'exprimer toute

ma reconnaissance envers les personnes qui de près ou de loin m'ont

apporté leur soutien dans la réalisation de ce travail.

Tous d'abord, nous tenons à remercier le bon Dieu de

nous avoir accordé toute la détermination, la volonté et

la force pour réaliser ce modeste travail.

Nous adressons nos remerciements aux autorités de

l'Institut Supérieur d'Informatique Programmation et Analyse ISIPA en

sigle, DG Professeur Casimir ILUNGA-KASAMBAY, CT KIKUATI NTOTILA ainsi que le

corps académique pour les conseils et l'encadrement.

Ensuite, nous tenons à remercier aussi CT DIMANDJA LUKE

Moise et Ingénieur MUTOMBO KASEBA Patrick, leur aide, leurs conseils

précieux, leurs critiques constructives, leurs explications et

suggestions pertinentes qui m'ont donné un coup d'aide pour

réaliser mon travail, ainsi que le Divisionnaire Camille BISIMWA

KALIMIRA, le chef de département informatique de m'avoir

accordé la chance d'effectuer mon stage au sein de leur entreprise

RVA.

Je remercie de même ma famille pour leur grande

attention, leur soutien et encouragement tout au long de l'évolution de

ce travail, et de l'énorme intérêt qu'ils m'ont

montré envers ce sujet.

Sans oublier mentor Ingénieur John Peter DJUNGHA,

à qui je dois une très profonde admiration sur le plan mental

étant morale.

Ainsi, à nos cher(e)s amis KABAMBA William, KANYINDA

Gloire et FURAHA Grace qui m'ont tant aidé et soutenue pour effectuer ce

travail.

Enfin ma gratitude s'exprime pour les membres de jury pour

avoir accepté de juger mon travail.

iii

BAKI WABAKI Benyamin

iv

SIGLES ET ABBREVIATION

ADG Administrateur Delegue General

ADGA Administrateur Delegue General Adjoint

ASCII American Standard Code for Information

ASECNA Agence de Sécurités de Navigation

Aériennes

COPIREP Commission de Pilotage pour le Redressement des

Entreprises Publiques

CSMA/CA Carrier sense Multiple Access with Collision

Avoidance

CSMA/CD Carrier sense Multiple Access with Collision

Detection

DFA Directeur de finances Adjoint

DGA Directeur General Adjoint

DG Directeur General

E-mail Electronique Message

EANA Entreprise des Aéroports pour la Navigation

Aérienne

FAA Administration Fédérale de l'Aviation

FDDI Fiber Distributed Data Interface

GNU Gnu Not UNIX

GPL General Public License

HTML HyperText Marup Language

IBM International Business Machine Corporation

IEEE Institute of Electrical and Electronics Engineers

IEFT Internet Engineering Task Force

IMAP Internet Message Access Protocol

IP Internet Protocol

IPv4 Internet Protocol Version 4

IPv6 Internet Protocol Version 6

LAB Laboratoire

LAN Local Area Network

LOG Logiciel

MAN Metropolitan Area Network

MDA Mail Delivery Agent

MIME Multipurpose Internet Mail Extensions

MTA Message Transport Agent

MUA Mail User Agent

OACI Organisation de l'Aviation Civile Internationale

OSI Open Systems Interconnection

PCA Président de Conseil D'Administration

PEM Privacy Enhanced Mail

PGP Prety Good Privacy

POP3 Post Office Protocol 3

RCPT Réception

RDC République Démocratique du Congo

RSA Rivest Shamir Adleman

RVA Régie des Voies Aériennes

RVB Régie des Voies Belges

S/MIME Secure Multipurpose Internet Mail Extensions

SMTP Simple Mail Transfer Protocol

STP Shielded Twisted Pair

TCP Transmission Control Protocol

TDMA Time Division Multiple Access

UHF Ultra Haute Frequency

UTP Unshielded Twisted Pair

VHF Very Haute Frequency

WAN Wide Area Network

WPAN Wireless Personnel Area Network

WiMAX Worldwide Interoperability for Microwave Access

V

1. INTRODUCTION GÉNÉRALE

Les technologies de l'information et de la

communication représentent la révolution la plus importante et la

plus innovante qui a marqué la vie de l'humanité en ce

siècle passé. En effet, elles viennent nous apporter de multiples

conforts à notre mode de vie en révolutionnant le travail des

individus par leur capacité de traitement de l'information, d'une part,

et de rapprochement des distances d'une autre part.

Parmi ces technologies, la messagerie

électronique, est assez développée dans les organisations

aux cours de ces dix dernières années, grâce à sa

facilité d'utilisation et son utilité perçue.

La messagerie électronique est devenue l'un des

outils le plus répandu dans l'Internet des entreprises ou des

particuliers. C'est un service gratuit qui constitue un moyen de communication

privilégié entre les personnes à travers Internet. Elle

est utilisée pour des applications très

variées.

La messagerie occupe une place de plus en plus

primordiale par rapport aux moyens de communication traditionnels. Outre son

faible coût, la messagerie électronique a l'avantage d'optimiser

la communication et la diffusion d'informations ce qui la rend indispensable au

sein d'une entreprise.

PROBLÉMATIQUE

Toute entreprise quelle que soit sa taille ou sa nature,

a des objectifs bien définis surtout quand elle est dotée d'un

système informatique et ces machines sont en réseau informatique

avec au sans connexion Internet. Certes, l'entreprise dispose d'un

réseau informatique qui possède des bons équipements

installés au sein de la régie.

L'objectif primordial d'un réseau informatique

et de rendre la communication plus adéquat dans une entité.

L'engouement médiatique autour d'Internet et du multimédia, nous

assistons a une importance avancer technologique dans les systèmes

d'informations des entreprises.

De lors, toutes les communications de la régie

; entre autres les échanges des informations sensibles, les envoient des

documents, les échanges entre les agents en utilisant les mails «

les courriers électroniques ».

Nonobstant, toutes ces communications se passent en

utilisant les adresses électroniques publique ce qui est par ailleurs

très déconcertants.

Rafraîchissons la mémoire, le 24

décembre 2018, au lendemain de la date des élections

générales, le gouvernement congolais a fait soumettre les

opérateurs de la téléphonie mobile qui couvrent l'ensemble

des territoires national un « shutdown numérique »,

interrompant toutes communications vers le monde extérieur.

À fin, pour que la régie ne subisse plus

ce genre de situation aberrante au niveau de l'administration centrale. Face

à cette inconscience dérangeante, posons-nous des questions

suivantes :

1. Quelle garantie de sécurités

données aux professionnelles en vue de préserver la

confidentialité des utilisateurs ?

2. En cas d'interruption de l'Internet, quelle est la

solution alternative, qu'on pourrait proposée à l'administration

centrale de la RVA pour que les communications entre agents restent

opérationnelles ?

vi

HYPOTHÈSES

Selon RONGERE P., l'hypothèse est une

proposition des réponses aux questions posées au niveau de la

problématique1.

A l'aboutissement de notre étude

d'opportunité sur l'apport que nous aimerions apporter aux

problèmes précédemment posés, nous avons

opté pour les mécanismes ci-après :

Nous pensons qu'en rendant le système des

communications de l'administration centrale autonome, de sorte qu'en ajoutant

une solution informatique tel que ; la messagerie électronique serait-ce

un meilleur atout pour optimiser la communication entre les entités

(divisions et bureaux) de la régie.

CHOIX ET INTÉRÊT DU SUJET

Le choix de ce sujet n'est pas l'émanation du

hasard. Certes, en orientant notre choix sur ce sujet, nous sommes

motivés par le souci de comprendre comment les ressources informatiques

sont gérées au niveau de la RVA/NDOLO. Étant donné

que les trafics des échangés de courrier en particulier reste une

question sensible au sein des entreprises publiques.

Sur le plan pratique, notre travail offre aux

dirigeants de l'entreprise en étude, un modèle de contrôle

des trafics de communication qu'ils pourront utiliser en vue de

l'amélioration leur réseau.

Sur le plan scientifique, les chercheurs

ultérieurs pourront se servir de ce travail comme une

référence pour des études beaucoup plus

améliorées et approfondies.

DÉLIMITATION DU SUJET

Il est affirmé qu'un travail scientifique, pour

être bien précis, doit être délimité. Raison

pour laquelle, nous n'allons pas aborder toutes les questions liées

à la messagerie électronique, elle paraît une

matière très complexe, nous allons nous procéder à

l'installation et la configuration de serveur de messagerie, création

des comptes utilisateurs et paramétrages de sécurité, sur

l'aspect. Sur l'aspect temps, et espace, nous avons pensé limiter notre

étude par rapport, à l'espace et au temps.

+ Délimitation temporaire

Ce travail est le fruit de la recherche menée

au sein de l'entreprise RVA/NDOLO, durant la période allant de janvier

2020 au mois d'octobre 2020.

+ Délimitation spatiale

Nous avons effectué nos recherches au niveau de

la Direction générale plus précisément dans le

Département Informatique, au sein de l'entreprise RVA/NDOLO.

MÉTHODES ET TECHNIQUES

Tout chercheur se focalise sur une méthode

susceptible de l'orienter à atteindre son objectif au problème

qu'il étudie dans son travail ; en d'autres termes, les méthodes

sont des voies qui permettent au chercheur d'atteindre l'explication du

phénomène à étudier.2

1 RONGERE P.,

méthodes des sciences sociales, éd.

DALLOZ, Paris, 1981, p249.

2 MULAMBA.J

Séminaire de méthodologie de la recherche

scientifique, TM3A, ISIPA 2014-2015, P29

Pour mener à bien notre étude, nous avons choisi

d'utiliser la méthode Structuro-fonctionnelle. Cette

méthode nous a aidées à connaître la structure et le

fonctionnement de la RVA/NDOLO en général.

Pour recueillir les informations ayant servi à

l'élaboration de ce travail, nous avons fait recours aux techniques tels

que ;

'7 Technique d'interview

Cette technique nous a permis de recueillir les informations

sous forme de question réponse au responsable de l'entreprise ;

'7 Technique documentaire

Cette technique nous a permis de recueillir les informations

dans les archives de l'entreprise dont nous avions besoin pour

élaboration de notre travail.

'7 Technique de consultation

Cette technique nous a permis de consulté

différents site web enfin de recueillir un maximum d'informations dont

nous avions besoin pour élaboration de notre travail.

7. SUBDIVISION DU SUJET

Dans le but de réaliser notre travail, nous l'avons

subdivisé en quatre chapitres principaux. Dans le premier chapitre, nous

allons parler des généralités sur le réseau

informatique.

Dans le second chapitre, il sera consacré

l'étude descriptive des services de la messagerie électronique et

ses avantages sur le plan organisationnel.

Quant au troisième chapitre, nous allons

présenter la structure, les fonctionnalités ainsi l'architecture

réseau de l'entreprise.

Dans le quatrième chapitre, nous détaillerons

les différentes étapes nécessaires pour la mise en place

de notre serveur de messagerie électronique, allant de la planification

à l'installation finale en passant par la préparation des

prérequis.

Enfin, notre travail s'achève par une conclusion

générale résumant les grands points qui ont

été abordés ainsi que les perspectives que nous souhaitons

accomplir prochainement.

vii

1

CHAPITRE 1. GENERALITE SUR LE RÉSEAU

INFORMATIQUE

I.1. INTRODUCTION

Un réseau informatique est un ensemble d'ordinateurs

reliés entre eux qui échangent des informations. À ceci

près qu'outre des ordinateurs, un réseau peut aussi contenir des

équipements spécialisés, comme des hubs, des routeurs, et

bien d'autres équipements que nous aborderons dans ce chapitre.

Dans les grandes lignes, un réseau est

intégralement composé : d'équipements informatiques

(ordinateurs et matériel réseau) et de liaisons

point-à-point qui relient deux équipements entre eux.

Mais tous les réseaux sont très

différents les uns des autres. Il y a de nombreuses manières

d'organiser les liaisons et ordinateurs d'un réseau, des milliers de

manières de gérer les transferts d'informations sur le

réseau.

Pour simplifier le propos, on peut quand même classer

les réseaux suivant plusieurs critères. Dans ce qui va suivre,

nous allons voir comment on classe les réseaux suivant leur taille et

leur étendue géographique, mais aussi suivant ce à quoi

servent les ordinateurs du réseau.3

I.2. TYPES DES RESEAUX

Il existe plusieurs types de réseaux informatiques

selon plusieurs paramétrés ou découpages tels que les

champs d'actions, les entendues géographiques, les fonctionnements,

selon l'étendue géographique, les plus connues et (LAN, MAN et

WAN).

I.2.1. Réseau LAN

L'acronyme anglais LAN (Local Area Network), Il s'agit d'un

ensemble d'ordinateurs appartenant à une même organisation et

reliés entre eux dans une petite aire géographique par un

réseau, souvent à l'aide d'une même technologie (la plus

répandue étant Ethernet).4

Fig. I.1 Réseau

LAN

I.2.2. Réseau MAN

L'acronyme anglais MAN (Metropolitain Area Network), un est

réseau d'interconnecter des utilisateurs et des ressources informatiques

dans une zone ou une région géographique plus grande que celle

couverte par un réseau local, même vaste, mais plus petite que

celle couverte par un réseau étendu.

3 Guy Pujolle, Initiation aux réseaux, Ed Eyrolle, 2007,

page 22 ;

4 Idem

2

Le terme s'applique à l'interconnexion de

réseaux à l'échelle d'une ville pour former un

réseau unique élargi (qui peut alors également proposer

une connexion efficace à un WAN). Il désigne également

l'interconnexion de plusieurs réseaux locaux au moyen de lignes de base,

dites dorsales. Ce dernier usage est parfois aussi appelé réseau

de campus.

Fig. I.2 Réseau MAN

I.2.3. Réseau WAN

L'acronyme anglais WAN (Wide Area Network), désigne un

type de réseau de télécommunications (ou un réseau

informatique) capable de couvrir une zone géographique très vaste

comme la superficie d'un ou de plusieurs pays réunis, voire la

planète toute entière.

Il se situe au-dessus du MAN (Metropolitan Area Network) et du

LAN (Local Area Network). Aujourd'hui, Internet est le réseau

étendu le plus connu dans le monde.

Fig. I.3 Réseau WAN

I.3. TOPOLOGIES

Une topologie de réseau informatique correspond

à l'architecture (physique ou logique) de celui-ci, définissant

les liaisons entre les équipements du réseau et une

hiérarchie éventuelle entre eux.5

I.3.1. Topologies Physiques

Dans les réseaux locaux, on distingue la topologie

physique qui indique comment les différentes stations sont

raccordées physiquement (câblage).

5 Guy Pujolle, Les réseaux, 6eme Ed,

Eyrolles, 2008, Paris, page 49-56 ;

I.3.1.1. En bus

Dans cette topologie, les ordinateurs sont disposés et

reliés de part et d'autre d'un câble principal appelé bus.

Dans cette topologie, lorsqu'un ordinateur envoi une information, tous les

autres ordinateur du réseau reçoivent l'information mais seul la

machine à qui l'information est destinée va

utiliser.6

Fig. I.4 Topologie en Bus

I.3.1.2. En Étoile

Dans cette topologie, les ordinateurs du réseau sont

reliés à un équipement central appelé concentrateur

(hub) ou un commutateur (Switch). Celui-ci a pour rôle d'assurer la

communication entre les différents ordinateurs connectés à

lui.

Fig. I.5 Topologie en Étoile I.3.1.3. En

Anneau

Dans cette topologie, les ordinateurs sont connectés

à une boucle et communiquent chacun à leur tour. Les informations

circulent dans une direction unique, d'un ordinateur à un autre.

3

Fig. I.6 Topologie en Anneau

I.3.2. Topologies Logiques

Elle peut aussi définir la façon dont les

données transitent dans les lignes de communication. Les topologies le

plus courant sont les suivants :

6 Idem

4

I.3.2.1. Ethernet

Cette topologie varie en fonction du câble

utilisé et de la topologie physique. Elle fonctionne avec la topologie

en bus et en étoile ;

I.3.2.2. FDDI

FDDI (En anglais Fiber Distributed Data Interface, en

français Interface de Données Distribuée par Fibre), C'est

un réseau de très haut débit c.-à-d.

supérieur à 100Mps en comparaison avec les autres réseaux.

Elle fonctionne avec la topologie en anneau.7

I.3.2.3. Token ring

Ce type de topologie intervient dans l'interconnexion de deux

réseaux en anneau à travers un pont (bridges) qui permettent de

relier les différents réseaux venant des topologies

différentes ou de routeurs différents.

I.4. ARCHITECTURE

L'architecture de réseau est l'organisation

d'équipements de transmission, de logiciels, de protocoles de

communication et d'infrastructure filaire ou radioélectrique permettant

la transmission des données entre les différents composants. On

distingue également deux catégories de réseaux :8

I.4.1. Poste à Poste

En anglais (Peer to Peer) est un modèle

d'échange où chaque entité du réseau est à

la fois client et serveur contrairement au modèle client-serveur. Les

termes « paire », « noeud », et « utilisateur »

sont généralement utilisés pour désigner les

entités composant un système pair-à-pair.

B) Avantage

? Un coût réduit (pas de matériel

évolué et donc cher, pas de frais d'administration).

? Une grande simplicité (la gestion et la mise en place

du réseau et des machines sont peu compliquées).

B) Inconvénient

? Ce système n'est pas du tout centralisé, ce

qui le rend très difficile à administrer ;

? La sécurité est moins facile à assurer,

compte tenu des échanges transversaux ;

? Aucun maillon du système ne peut être

considéré comme fiable.

Fig. I.7 Architecture poste

à poste

7 Patrick MUTOMBO, Réseau Informatique 1,

ISIPA/KIN, TM2/C, 2018-2019, page 73 ;

8 Dior MIZONZA, Informatique Fondamental, I.S.I.P.A,

TM1/C, 2017/2018, page 55-58 ;

I.4.2. Client-serveur

Sur un réseau à architecture client/serveur, tous

les ordinateurs (client) sont connectés à un ordinateur central

(le serveur du réseau), une machine généralement

très puissante en termes de capacité.9

A) Avantage

Le modèle client/serveur est particulièrement

recommandé pour des réseaux nécessitant un grand niveau de

fiabilité, ses principaux atouts sont :

· Des ressources centralisées

Étant donné que le serveur est au centre du

réseau, il peut gérer des ressources communes à tous les

utilisateurs, comme par exemple une base de

données centralisée, afin d'éviter les

problèmes de redondance et de contradiction ;

· Une meilleure sécurité

Car le nombre de points d'entrée permettant

l'accès aux données est moins important ;

· Une administration au niveau serveur

Les clients ayant peu d'importance dans ce modèle, ils

ont moins besoin d'être administrés ;

· Un réseau évolutif

Grâce à cette architecture a peu supprimé

où rajouter des clients sans perturber le fonctionnement du

réseau et sans modifications majeures.

B) Inconvénient

L'architecture client/serveur a tout de même quelques

lacunes parmi lesquelles :

· Un coût élevé

Dû à la technicité du serveur

· Un maillon faible

Le serveur est le seul maillon faible du réseau

client/serveur, étant donné que tout le réseau est

architecturé autour de lui ! Heureusement, le serveur a une grande

tolérance aux pannes (notamment grâce au système RAID).

5

Fig. I.8 Architecture client-serveur

I.5. MODELE DE REFERENCE OSI

Le modèle OSI (Open Systems Interconnection)

définit de quelle manière les ordinateurs et les

périphériques en réseau doivent procéder pour

communiquer :

'7 Il spécifie le comportement d'un système dit

ouvert ;

'7 Les règles de communication constituent les protocoles

normalisés ;

9 Idem

6

'7 Le modèle OSI est normalisé par l'ISO. A)

Description du modèle

Le modèle OSI, créé dans les années

80, se décompose en 7 parties appelées couches et suit les

préceptes suivant :

'7 Chaque couche est responsable de l'un des aspects de la

communication ;

'7 Une couche de niveau N communique avec les couches N+1 et N-1

par le biais d'une interface ;

'7 Une couche inférieure transporte les données de

la couche supérieure sans en connaître la signification ;

'7 Les couches N de 2 systèmes communiquent à

l'aide de protocoles de communication commun.

Les couches sont réparties selon les utilisations

suivantes : '7 Les couches 1 à 3 sont orientées transmission ;

'7 La couche 4 est une couche intermédiaire ;

'7 Les couches 5 à 7 sont orientées traitement.

L'organisation en couches permet d'isoler les fonctions

réseaux et de les implanter indépendamment de l'ensemble du

système.

Cette organisation facilite l'évolution des logiciels

réseau (Client / Serveur), en cachant les caractéristiques

internes de la couche au profit de la description des interfaces et des

protocoles.

Regardons plus en détail le fonctionnement des couches.

Fig. I.9 Modèle de référence

OSI

B) Descriptions de hiérarchique de chaque couche.

1. La couche Physique

Est chargée de la transmission effective des signaux

entre les interlocuteurs. Son service est limité à

l'émission et la réception d'un bit ou d'un train de bit continu

(notamment pour les supports synchrones (concentrateur)).

2. La couche Liaison de données

Elle gère les communications entre 2 machines

directement connectées entre elles, ou connectées à un

équipement qui émule une connexion directe (commutateur).

3. La couche Réseau

Elle gère les communications de proche en proche,

généralement entre machines : routage et adressage des paquets

(cf. note ci-dessous).

4. 7

La couche Transport

Elle gère les communications de bout en bout entre

processus (programmes en cours d'exécution).

5. La couche Session

Elle gère la synchronisation des échanges et

les « transactions », permet l'ouverture et la fermeture de

session.

6. La couche Présentation

Est chargée du codage des données applicatives,

précisément de la conversion entre données

manipulées au niveau applicatif et chaines d'octets effectivement

transmises.

7. La couche Application

Est le point d'accès aux services réseaux, elle

n'a pas de service propre spécifique et entrant dans la portée de

la norme.

I.6. ÉQUIPEMENTS

Les équipements d'interconnexion d'un réseau

informatique sont les briques constitutives des réseaux informatiques

physiques.

L'interconnexion des réseaux c'est la

possibilité de faire dialoguer plusieurs sous réseaux

initialement isolés, par l'intermédiaire de

périphériques spécifiques (récepteur,

Concentrateur, Switch, Routeur, Modem), ils servent aussi à

interconnecter les ordinateurs d'une organisation, d'un campus, d'un

établissement scolaire, d'une entreprise. Il est parfois indispensable

de les relier.

I.6.1. Répéteur

C'est un équipement électronique simple

permettant amplifier un signal et d'augmenter la taille d'un réseau. Ce

n'est pas un organe intelligent capable d'apporter les fonctionnalités

supplémentaires, il ne fait qu'augmenter la longueur du support

physique.

Fig. I.10 Répéteur

I.6.2. Hub (Concentrateur)

C'est un équipement qui sert en quelque sorte de

multiprise et diffuse les informations qu'il reçoit sur un port vers

tous les autres ports. Ainsi toutes les machines connectées au

concentrateur peuvent communiquer entre elles.10

Fig. I.11 Concentrateur

I.6.3. Switch (Commutateur)

Un Switch, est un équipement qui fonctionne comme un

pont multiport et qui permet de relier plusieurs segments d'un réseau

informatique entre eux.

10 Guy Pujolle, Les réseaux, 5eme

Ed, Eyrolle, 2006, Paris, page 704-713 ;

8

Il analyser les trames qui arrivent sur les ports

d'entrée. Il opère une filtration des données afin de les

orienter vers le bon port.

Fig. I.12 Commutateur

I.6.4. Routeur

Est un équipement réseau informatique

étant télécommunication assurant le routage des paquets.

Son rôle est de faire transitent des paquets d'une interface

réseau vers une autre, au mieux, selon un ensemble des

réglés.11

Fig. I.13 Routeur

I.6.5. Modem

Le modem (Mot compose, pour Modulateur-Démodulateur),

est un périphérique informatique servant à communiquer

avec des utilisateurs distant par l'intermédiaire d'un réseau

analogique.12

Fig. I.14 Modem

I.6.6. Pare-feu

Un pare-feu est un appareil de protection du réseau qui

surveille le trafic entrant et sortant et décide d'autoriser ou de

bloquer une partie de ce trafic en fonction d'un ensemble de règles de

sécurité prédéfinies.

Fig. I.15 Pare-feu matériel I.6.7. Imprimantes

Une imprimante est une machine permettant d'obtenir un

document sur papier à partir d'un modèle informatique du

document. Il existe deux types d'imprimantes :

1. Imprimante réseau

Une imprimante réseau est connectée directement

sur le réseau et elle interagir directement avec un serveur d'impression

ce qui lui permet d'être accessible par tous les ordinateurs

reliés à ce réseau. 13

Fig. I.16 Imprimante réseau

11

www.mongosukulu.com/index.php/contenu/informatique-et-reseaux/reseaux-informatiques/639-les

équipements-réseaux-informatiques, consulté le 18/11/2019,

à 19h20.

12 Idem

13

https://fr.wikipedia.org/wiki/Imprimante,

consulté le 18/11/2019, à 19h25.

9

2. Imprimante en réseau

C'est une simple imprimante ou une imprimante ordinaire, qui

ne pas détenteur d'un connecteur Rj45, mais il est accessible

directement par un hôte connecté au réseau.

Fig. I.17 Imprimante en réseau

I.7. PROTOCOLES

Un protocole informatique est un ensemble de règles qui

régissent les échanges de données ou le comportement

collectif de processus ou d'ordinateurs en réseaux ou d'objets

connectés. Un protocole a pour but de réaliser une ou plusieurs

tâches concourant à un fonctionnement harmonieux d'une

entité générale. En réseau informatique on dispose

deux versions de protocoles :

I.7.1. Protocole IPv4

IPv4 désigne la version 4 du protocole Internet (IP).

Il s'agit de la version actuellement la plus utilisée dans le monde pour

attacher une adresse IP à un ordinateur. Cette dernière prend la

forme d'une succession de chiffres décimaux (4 avec l'IPv4), comme

182.23.178.44.

L'IPv4 est encore aujourd'hui à la base d'une grande

partie des communications sur Internet. Inventée dans les années

1970, elle est définie par la RFC 791, datée de septembre 1981

(un document décrivant officiellement les aspects techniques

d'Internet). Depuis 2011, on annonce le fait qu'elle soit amenée

à être progressivement remplacée par l'IPv6.

Avec la multiplication du nombre d'ordinateurs reliés

au réseau Internet, l'IPv4 est officiellement arrivée à

court de possibilités pour offrir des combinaisons d'adresse IP.

I.7.2. Protocole Ipv6

L'adresse IPv6 est une adresse IP, dans la version 6 du

protocole IP (IPV6). Une adresse IPv6 est longue de 128 bits, soit 16 octets,

contre 32

bits pour IPV4. On dispose ainsi d'environ

3,4×1038 adresses (soit plus de 340

sextillions).14

Cela équivaut à un nombre illimité

puisque pour saturer le système, il faudrait placer plus de 667 billards

(millions de milliards) d'appareils connectés à internet sur

chaque millimètre carré de surface terrestre.

IPv6 a été principalement

développé en réponse à la demande d'adresses

Internet qu'IPv4 ne permettait pas de contenter. En effet, le

développement rapide d'Internet a conduit à la pénurie du

nombre d'adresse IPV4 disponibles.

I.8. SUPPORTS DE TRANSMISSION

Pour que deux ordinateurs ou équipements réseau

communiquent entre eux, il faut qu'ils soient reliés par quelque chose

qui leur permet de transmettre de l'information.

14 Dior MIZONZA, Informatique Fondamental, I.S.I.P.A,

TM1/C, 2017/2018, page 27-32 ;

10

Ce quelque chose est ce qu'on appelle un support de

transmission, qui est souvent un simple câble réseau,

composé d'un fil de cuivre ou de fibre optique.

Dans d'autres cas, la transmission se fait sans fils, avec des

technologies à base d'infrarouges, d'ondes radio ou de micro-ondes. Pour

résumer, il existe deux types de supports de communication : les

supports guidé et non-guidé.15

I.8.1. Les supports de transmission guidés

Les câbles réseaux sont de loin la technologie la

plus répandue de nos jours. Vous le savez peut-être, mais il

existe grosso-modo deux types de câbles réseaux : les câbles

basés sur des fils de cuivre, et la fibre optique.

I.8.1.1. Les câbles à cuivres

Les câbles réseaux les plus simples sont de simples

fils électriques. Ils sont composés d'un fil de conducteur,

souvent du cuivre, entouré d'un isolant. Ce câble permet de

transmettre n'importe quel signal électrique, qui est codé sois

avec une tension, soit avec un courant.

1. Câble coaxial

Les câbles coaxiaux sont composés d'un fil

conducteur, entouré d'un isolant, lui-même entouré d'une

couche de conducteurs (le blindage), le tout étant enroulé d'une

protection isolante.

Fig. I.17 Câble coaxial

2. Câbles à paire

torsadées

Une paire torsadée est une ligne symétrique

formée de deux fils conducteurs enroulés en hélice l'un

autour de l'autre. Cette configuration a pour but principal de limiter la

sensibilité aux interférences et la diaphonie dans les

câbles multi-paires. Il existe plusieurs types de paires

torsadées, mais on citera le plus connues :16

A. Paire torsadée non blindée

Le câble à paire torsadée non

blindée (UTP) est utilisé sur différents réseaux.

Il comporte deux ou quatre paires de fils. Ce type de câble compte

uniquement sur l'effet d'annulation produit par les paires torsadées

pour limiter la dégradation du signal due aux interférences

électromagnétiques et aux interférences de

radiofréquences.

B. Paire torsadée blindée

Le câble à paire torsadée blindée

(STP) allie les techniques de blindage, d'annulation et de torsion des fils.

Chaque paire de fils est enveloppée dans une feuille métallique

afin de protéger davantage les fils contre les bruits. Les quatre paires

sont Elles-mêmes enveloppées dans une tresse ou une feuille

métallique.

15 Idem

16 Melle SAOUD Amina, Étude et amélioration de

l'architecture et sécurité du réseau, 2019, page 35-42

;

11

I.8.1.2. Câble à fibre optique

Le câble à fibre optique est un de câble

capable d'acheminer des impulsions lumineuses modulées. La modulation de

la lumière consiste à manipuler la lumière de telle sorte

qu'elle transmette des données lors de sa circulation.

Les fibres optiques comportent un coeur de brins de verre ou

de plastique (et non de cuivre), à travers lesquels les impulsions

lumineuses transportent les signaux.17

Fig. I.20 Les constituants de

Câble à fibre optique

I.8.2. Ondes radio électrique

La communication sans fil s'appuie sur des équipements

appelés émetteurs et récepteurs. La source interagit avec

l'émetteur qui convertit les données en ondes

électromagnétiques, puis les envoie au récepteur.

Le récepteur reconvertit ensuite ces ondes

électromagnétiques en données pour les envoyer à la

destination. Dans le cadre de la communication bidirectionnelle, chaque

équipement nécessite un émetteur et un

récepteur.

Tous les équipements d'un réseau local sans fil

doivent être dotés de la carte réseau sans fil

appropriée.

Trois normes de communications de données courantes

s'appliquent aux supports sans fil à savoir :

Norme IEEE 802.11 : La technologie de

réseau local sans fil (WLAN), couramment appelée Wifi, utilise un

système de contention ou système non déterministe

basé sur un processus d'accès au support par accès

multiple avec écoute de porteuse/évitement de collision

(CSMA/CA).

Norme IEEE 802.15 : La norme de réseau

personnel sans fil (WPAN), couramment appelée Bluetooth, utilise un

processus de jumelage de périphériques pour communiquer sur des

distances de 1 à 100 mètres.

Norme IEEE 802.16 : La technologie

d'accès couramment appelée WiMax (World wideInteroperability for

Microwave Access) utilise une topologie point-à-multipoint pour fournir

un accès à large bande sans fil.

I.9. METHODE D'ACCES

Il s'agit d'un ensemble de protocoles d'accès à

un média. Ceux-ci vérifient que le support est disponible avant

de commencer l'envoi d'une trame. Ils permettent également de

détecter ou bien éviter les collisions de messages dans les

transmissions.18

I.9.1. CSMA/CD

CSMA/CD (Carrier Sense Multiple Access With Collision

Detection) Accès multiple avec écoute de la porteuse.

Cette méthode permet à une station

d'écouter le support de liaison (câble ou fibre optique) pour

déterminer si une station transmet une trame de données.

17 Jean-Christophe FORTON, Les réseaux

informatiques et la politique de sécurité, 2008/2009, page 71-73

;

18 Andrew TENENBAUM, Réseaux, 4eme

Édition, Ed Eyrolles, 2004, Paris, page 28 ;

Si tel n'est pas le cas, elle suppose qu'elle peut

émettre. Dans cette méthode, plusieurs stations peuvent tenter

d'accéder simultanément au port. Cette possibilité

d'accès multiple impose pour chaque station l'écoute et la

détection du signal sur le réseau.

Cette méthode travail en quelque sorte avec un accuse

de réception. Pendant qu'une station émet sans avoir testé

l'état des autres, les derniers doivent rester silencieux et alors que

le message revient de la station ou elle était portée, les autres

peuvent alors émettre. Ce mouvement du retour rend le système

lent.

I.9.2. TDMA

TDMA (Time Division Multiple Access, en français

Accès multiple par répartition temporelle AMRT) est une

méthode d'accès ou un canal pour les réseaux moyens

partagé, il permet aux utilisateurs de partagé le même

canal de fréquence en divisant le signal en créneaux temporelle

différent. Les utilisateurs transmettent en session rapide, l'un

après l`autre, chacun utilisant son propre créneau horaire.

I.9.3. Méthode a jeton

Elle est utilisée normalement dans la topologie en

anneau et en bus. Le jeton a deux états : état libre et

occupé elle consiste donc à ce que le jeton passe devant une

station et doit être mis en route munie d'une adresse et d'un message

parcourant toutes les stations qui constitue le réseau.

Chaque poste joue le rôle du répétiteur,

car il régénère le signal capté. Si une fois il

arrive chez le destinateur, il sera mis en mémoire et vérifier si

réellement le message a été transmise et copier, cette

méthode et indirectement accusé de réception rend la

méthode lente.

I .10. CONCLUSION

Actuellement, le réseau informatique occupe une place

assez grandiose dans le coeur des tous systèmes d'information, les

entreprises, les industries ou les institutions.

Au-delà de l'accès aux ressources informatiques,

le réseau dans son entièreté offre la possibilité

d'utiliser une même infrastructure de transmission pour les

communications téléphoniques, l'échange de données,

et la vidéo.

En effet, ce chapitre nous a permis d'introduit les premiers

concepts des réseaux informatiques. Le chapitre suivant va nous

permettre de faire une Étude descriptive de messagerie

électronique.

12

13

CHAPITRE II ÉTUDE DESCRIPTIVE SUR LA

MESSAGERIE

ÉLECTRONIQUE

II.1 INTRODUCTION

La messagerie électronique, appelée

aussi «electronic-mail» ou «E-mail» est l'outil le plus

répandu dans l'Internet des entreprises ou des particuliers. C'est un

service gratuit qui est l'outil de base de la communication sur l'Internet

privilégié entre des personnes distantes, quoi qu'il paraisse

pratique et efficace, le service de messagerie électronique n'est

forcément pas aussi simple et anodin qu'il peut y paraître au

premier regard.

Dans le cadre de l'entreprise aujourd'hui, la

messagerie électronique

offre l'opportunité fabuleuse de prendre

contact avec d'autres utilisateurs, clients et dirigeants.

Dans les années 80, le dirigeant transmettait

les décisions par la voie hiérarchique en s'assurant que les

personnes intéressées avaient bien reçu

les informations.

De nos jours, le manager rédige son mémo

depuis son logiciel de messagerie, vérifie l'orthographe le relie, puis

l'envoie. La procédure est simple et fiable.19

II.2 MIME (Multipurpose Internet Mail Extensions)

Est un standard qui a été proposé

par les laboratoires Bell Communications en 1991 afin d'étendre les

possibilités limitées du courrier électronique (mail) et

notamment de permettre d'insérer des documents (images, sons, texte...)

dans un courrier. Il est défini à l'origine par les RFC 1341 et

1342 datant de juin 1992.20

MIME propose de décrire, grâce à

des en-têtes, le type de contenu du message et le codage utilisé.

MIME apporte à la messagerie les fonctionnalités suivantes

:

· Possibilité d'avoir plusieurs objets

(pièces jointes) dans un même message ;

· Une longueur de message illimitée

;

· L'utilisation de jeux de caractères

(alphabets) autres que le code ASCII ;

· L'utilisation de texte enrichi (mise en forme

des messages, polices de caractères, couleurs, etc.) ;

· Des pièces jointes binaires

(exécutables, images, fichiers audio ou vidéo, etc.), comportant

éventuellement plusieurs parties ;

19 R. WILLIAM, Guide de

l'administration Windows server 2012 Éditions dunod, 2013.

20

https://www.commentcamarche.net/contents/175-standard-mime-multipurpose-internet-mail-extensions,

consulté le 22 décembre 2019, à 23h10.

14

MIME utilise des directives d'entête spécifiques

pour décrire le format utilisé dans le corps d'un message, afin

de permettre au client de messagerie de pouvoir l'interpréter

correctement :

· MIME-Version : Il s'agit de version du standard MIME

utilisée dans le message. Actuellement seule la version 1.0 existe.

· Content-type : Décrit le type et les sous-types

des données. Il peut posséder un paramètre « charset

», séparé par un point-virgule, définissant le jeu de

caractères utilisé.

· Content-Transfer-Encoding : Définis l'encodage

utilisé dans le corps du message.

· Content-ID : Représente un identificateur

unique de partie de message.

· Content-Description : Donne des informations

complémentaires sur le contenu du message.

· Content-Disposition : Définis les

paramètres de la pièce jointe, notamment le nom associé au

fichier grâce à l'attribut filename.

II.3 ADRESSE ÉLECTRONIQUE

L'adresse électronique est une désignation

conventionnelle permettant l'identification d'un utilisateur du courrier

électronique et l'acheminement des messages qui lui sont

destinés. Cette adresse permet d'identifier une boite aux lettres de

façon unique.21

L'adresse électronique peut être constituée

des éléments suivants :

· Le nom d'utilisateur,

· Le symbole séparateur @, dit `'a commercial'',

· Le nom de domaine.

Ces adresses prennent toujours la forme suivante :

nom-utilisateur@nom-de-domaine.

Il existe de différents types d'utilisations d'adresses

électroniques :

· Adresse personnelle : adresse

personnelle d'un utilisateur associé à une adresse mail

nominative qui désigne un individu. Ces adresses sont de la forme

prenom.nom@zetoun.cd ;

· Adresse fonctionnelle : adresse

fonctionnelle métier associée à une adresse mail qui

désigne Une structure matérielle, immatérielle (service,

association ...) ou une fonction.

Elle n'est pas la propriété d'un utilisateur et

par conséquent elle peut être transmise lors d'un changement de

personnel ou de responsabilité. Exemple : chef.service@zetoun.cd ;

· Adresse partagée : adresse

partagée utilisable par plusieurs utilisateurs. Exemple :

diffuse@zetoun.cd.

21

https://fr.wikipedia.org/wiki/Adresse

électronique, consulté le 24 décembre 2019,

à 16h47.

15

II.4 STRUCTURE D'UN COURRIER ÉLECTRONIQUE

Dans cette partie, nous étudions la structure

d'un e-mail ou courrier afin de bien comprendre les difficultés et

problèmes qui peuvent être rencontrés. Comment est

structuré un message de courrier électronique ?

Pour envoyer un e-mail, vous devez respecter une

structure telle comme le préconise la RFC 2821 (repris de la RFC 821) :

une enveloppe, un en-tête, un corps de message et éventuellement

des pièces jointes.22

II.4.1 ENVELOPPE DU MESSAGE

L'enveloppe est constituée des informations qui

assurent le transfert effectif de l'émail d'un serveur de messagerie

à un autre. Elle comprend l'adresse de l'expéditeur « MAIL

FROM », l'adresse du destinataire « RCPT TO » et les

données « DATA » (contenant les entêtes, le corps et les

pièces-jointes).

II.4.1.1 ENTÊTE DU COURRIER

Une partie de l'entête du courrier

électronique est générée de manière

automatique par le logiciel de messagerie MUA (Mail User Agent, client de

messagerie électronique), d'autres sont ajoutées directement par

le serveur de messagerie ou les relais de messagerie

intermédiaire.

Les champs d'entête sont donc composés de

plusieurs paramètres d'entête, certains essentiels pour le

courrier électronique :

+ From : c'est l'adresse électronique de

l'expéditeur ou de l'émetteur du message. Ex :

expediteur@expediteur.com.

+ To : adresse électronique du destinataire,

autrement dit l'adresse à qui vous envoyez le message. Ex :

destinataire@destinataire.com.

+ Date : c'est la date d'envoi du courrier. Dans le

cas où vous n'indiquez aucune date, le serveur de messagerie se chargera

de l'ajouter.

+ Received : il s'agit des informations sur tous les

serveurs de messagerie traversés par le mail, serveur expéditeur,

serveurs intermédiaires et serveur destinataire.

Ce champ comprend les noms, adresses IP et date du

courrier électronique traité par tous les serveurs.

+ Reply-To : adresse alternative à celle du

champ From pour recevoir une réponse.

+ Subject : le sujet du message. Ce sujet peut

être en ASCII ou encapsulé dans du MIME spécifique

(encodage).

+ Message-ID : référence qui permet

d'identifier de manière unique votre message.

II.4.1.2 CORPS DU MESSAGE

Le message est composé principalement de

l'entête du courrier et du corps du message. Ce corps du message concerne

le message proprement dit que vous rédigez pour transmettre au

destinataire.

Il sera directement intégré à

l'e-mail s'il s'agit de texte brut (ASCII). Dans le cas de message

formaté (HTML par exemple), il prendra alors la forme d'un encodage MIME

intégré à l'e-mail.

22

www.altospam.com,

Format et structure d'un courrier électronique, consulté le 22

décembre 2017, à 22h53.

16

II.4.1.3 LES PIÈCES JOINTES

Les images contenues dans le message (non

téléchargées), le message en version formatée (en

HTML par exemple) ainsi que les pièces jointes sont joints au message

par l'intermédiaire du protocole MIME.

L'intérêt est de pouvoir utiliser tous types de

caractères alors que la messagerie fonctionne nativement sur un jeu de

caractères à 7 bits uniquement.

Exemple de structure d'un courrier électronique

HELO

expediteur.com

MAIL FROM :

expediteur@expediteur.com

RCPT TO :

destinataire@destinataire.com

DATA

From : "Expéditeur" <

expediteur@expediteur.com>

To : "Destinataire" <

destinataire@destinataire.com>

Subject : Structure d'un courrier électronique

Bonjour, Ass MUTOMBO Patrick ceci est un message court à

titre d'exemple

II.5 ARCHITECTURE DE LA MESSAGERIE

ÉLECTRONIQUE

L'architecture logicielle de la messagerie est

constituée de trois entités distinctes qui coopèrent et

communiquent par les bais de protocoles bien défini afin d'assurer un

service entre utilisateurs.23

II.5.1 MUA (MESSAGE USER AGENT)

MUA, est le programme utilisé par le client pour

composer, envoyer et recevoir les messages. MUA est un logiciel client pour le

MTA (lors d'un envoi d'un courrier) et un client pour le MDA (lors d'une

réception d'un courrier). Comme exemple, nous avons Outlook (MS) et

Thunderbird (Mozilla).

Avec l'apparition du web, des clients web légers aussi

sont utilisées : Roundcube, Squirrelmail ou ceux qu'on trouve sur les

hébergeurs gratuits de courrier comme Yahoo, Hotmail et Gmail.

II.5.2 MTA (MESSAGE TRANSFER AGENT)

Ce logiciel est situé sur chaque serveur de messagerie.

C'est lui qui s'occupe de livrer un message envoyé par un utilisateur

donné au récepteur. Comme exemple de logiciel assurant ce

rôle : Sendmail (l'un des plus utilisés), Postfix (promis à

remplacer Sendmail) et Exchange (Microsoft).

II.5.3 MDA (MESSAGE DELIVERY AGENT)

Les MDA servent à récupérer le courrier

par un lecteur de courrier en ligne ou hors ligne. Ce serveur est aussi

appelé Serveur de courrier entrant. C'est le logiciel qui intervient

dans la dernière étape du processus de distribution d'un courrier

électronique.

C'est le composant chargé de déposer le message

dans la boîte aux lettres de l'utilisateur. Comme exemple de MDA, nous

avons Dovecot, maildrop-Courrier, IMAP, POP3, (etc).

23

https://siguillaume.developpez.com/tutoriels/Linux/mise-place-systeme-messagerie-electronique-sous-linux/?page=generalites,

consulté le 24 décembre 2019, à 16h35.

17

Fig. II.1 Fonctionnement d'un courrier

électronique II.6 SERVEUR DE MESSAGERIE ÉLECTRONIQUE

Un serveur de messagerie électronique est un logiciel

serveur de courrier électronique. Il a pour vocation de

transférer les messages électroniques d'un serveur à un

autre.

Un utilisateur n'est jamais en contact direct avec ce serveur

mais utilise soit un client de messagerie installé sur son terminal

(ordinateur ou smartphone), soit une messagerie, qui se charge de contacter le

serveur pour envoyer ou recevoir les messages.24

Les serveurs le plus connus sont :

II. 6.1 SENDMAIL

SendEmail est un serveur d'envoi de courriels via SMTP (Simple

Management Transfert Protocole). Il est utilisé pour envoyer des

courriels via la ligne de commande et peut donc être facilement

utilisé dans d'autres applications ou scripts. Il est écrit en

Perl et est distribué conformément à la Licence GPL.

Tous les champs des courriels envoyés (tel

l'expéditeur, les destinataires, le corps du message...) sont

spécifiés comme arguments de la

ligne de commande comme les paramètres

généraux d'envois (serveur SMTP, identifiant, mot de passe...).

SendEmail a été écrit par Brandon Zehm. Ce

logiciel dispose les avantagées et les

inconvénients.

A Les avantages

+ Sendmail est très puissant et résiste beaucoup

à la grande charge, + Code source libre,

+ Multi plate-forme de type UNIX (MAC OS, GNU/LINUX).

B Inconvénients

+ Sendmail est difficile à configurer, car son

architecture est vieille, + Lent et très complexe avec une maintenance

difficile.

Fig. II.2 Logo de sendmail

6.2 POSTFIX

Postfix est un serveur de messagerie électronique et un

logiciel libre développé par Wietse Venema et plusieurs

contributeurs. Il se charge de la livraison de courriers électroniques

et a été conçu comme une alternative plus rapide, plus

facile à administrer et plus sécurisée que l'historique

Sendmail. Postfix ne possède pas des inconvénients majeurs.

24

www.provectio.fr/guide/messagerie/serveur/,

consulté le 22 décembre 2019, à 23h50

18

A) Les avantages

+ L'est adapté pour les grandes entreprises et facile

à installer et à

configurer,

+ Maintenance aisée,

+ Sécurisé avec anti Spam et multi

plate-forme,

+ Codes sources libres et gratuit,

+ Accessible en mobilité.

Fig. II.3 Mascotte de Postfix

6.3 MS EXCHANGE

Microsoft Exchange Server est un groupware (logiciel de groupe

de travail) pour serveur de messagerie électronique créé

par Microsoft.

Microsoft Exchange est très utilisé dans les

entreprises, 52 % du marché des plates-formes de messagerie et de

collaboration d'entreprise en 2008. C'est un produit de la gamme des serveurs

Microsoft, conçu pour la messagerie électronique, mais aussi pour

la gestion d'agenda, de contacts et de tâches, qui assure le stockage des

informations et permet des accès à partir de clients

mobiles (Outlook Mobile Access, Exchange Active Server Sync)

et de clients web (navigateurs tels que Internet Exploirer, Mozillla Firefox,

Safari.25

Fig. II.4 Logo de MS Exchange

II.7 CLIENT DE LA MESSAGERIE ÉLECTRONIQUE

Un client de messagerie, est un logiciel qui sert à

lire et envoyer des courriers électroniques. Ce sont en

général des clients lourds, mais il existe aussi des applications

web (messagerie web) qui offrent les mêmes fonctionnalités on

parle des clients lèges. La caractéristique essentielle de tous

ces logiciels est de permettre à un utilisateur d'accéder

à sa ou ses boîtes de courriers électroniques. Tels que

:

1. Clients Lourdes :

Microsoft Outlook, Mozilla Thunderbird, Evolution, Mail

(Apple), Lotus Notes (IBM), Opera Mail, Foxmail.

2. Clients légers :

Gmail, Windows Live Hotmail, Yahoo! Mail, Outlook.

25 Madame MADAOUI Sofia et MARNACHE Nora, Installation

et configuration d'un serveur de messagerie MS Exchange serveur 2013, 2017,

page 10-11.

19

II.8 PROTOCOLES DE MESSAGERIE

Le fonctionnement du courrier électronique repose sur

une série de protocoles de communication destinés à

envoyer ses messages, de serveur à serveur, à travers l'Internet.

Les principaux protocoles sont SMTP, POP ou encore IMAP. Chacun jouant un

rôle bien précis.26

8.1 SMTP (Simple Message Transfert Protocole)

Ce protocole de communication est utilisé pour le

transfert des messages électroniques sur le réseau. Il est de

type client/ serveur. Chaque demande d'envoi par le client est suivie par une

réponse de la part du serveur. Il s'agit d'un protocole simple qui

utilise le protocole de contrôle de transmissions TCP pour le transfert

des données.

Les échanges de mails sur un serveur de messagerie se

font via des ports (une porte pour le serveur) et le protocole SMTP

écoute, par défaut, le port 25 avec pour objectif de router les

messages.

8.2 POP (Poste Office Protocol)

Le protocole POP est aujourd'hui disponible dans sa version 3,

aussi appelé POP3. Il s'agit du protocole standard qui permet la

récupération des mails situés sur un serveur distant

(serveur POP).

Le POP3 utilise le port 110. POP3 sert à l'utilisateur

client pour rapatrier des messages. La relation entre le client et le serveur

prend alors trois états : autorisation, transaction et mise à

jour.

8.3 IMAP (Internet Message Access Protocol)

Le protocole IMAP c'est un peu l'inverse du protocole POP,

c'est-à-dire qu'une connexion constante au serveur de messagerie pour

pouvoir consulter ses mails.

Ce protocole synchronise en permanence les messages contenus

sur le serveur et sur le poste de travail. Son avantage réside donc dans

la possibilité de consulter ses mails depuis n'importe quel endroit et

de pouvoir synchroniser et sauvegarder ses messages sur le serveur.

II.9 PROTOCOLES DE MESSAGERIE

SÉCURISÉS

Lorsqu'un courrier électronique est envoyé entre

deux sites distants, il va généralement transiter par des

dizaines d'ordinateurs avant d'atteindre son destinataire. Chacun de ces

ordinateurs peut prendre connaissance de message et l'enregistrer.

Pratiquement, il n'y a pas de confidentialité, alors

que certains émetteurs (expéditeurs) souhaitent pouvoir envoyer

leur courrier dont seul le destinataire et personne d'autre ne puisse prendre

connaissance.27

9.1 PGP (Prety Good Privacy)

Le PGP est la solution la plus connue des usagers pour rendre

confidentielle la transmission de message et authentifier l'émetteur.

Elle fut développée et mise à disposition sur internet

dès 1991 par son auteur Philip Zimmermann. Cette alternative pose le

problème de sa compatibilité avec le format des messages du

système de messagerie MIME.

26

https://www.provectio.fr/actualites/protocoles-de-messageries-smtp-pop-imap.html,

consulté le 24 décembre 2019, à 16h45.

27 Madame SAOUD Amina, Étude et

amélioration de l'architecture et sécurité du

réseau, 2019, page 35-42.

20

9.2 PEM (Privacy Enhanced Mail)

Le PEM est un standard proposé par l'IEFT (Internet

Engineering Task Force) pour chiffrer des messages électroniques. Il

combine l'usage des algorithmes RSA et DES. Assez complexe, ce système

est relativement peu utilisé.

II.10 DESCRIPTION DE L'ARCHITECTURE D'UN SYSTÈME

DE MESSAGERIE

ÉLECTRONIQUE

Les différents éléments du système

de messagerie sont agencés selon une architecture logique, pour en

assurer le fonctionnement. La figure II.5 représente cette

architecture.

Fig. II.5 Fonctionnement de la messagerie

électronique

1. L'expéditeur communique son courriel via le MUA. En

lui envoyant son courrier.

2. Le MUA transmet ce courriel au MTA (la plupart des MUA

intègre des clients SMTP).

3. Le MTA du système de l'émetteur

établit un canal de transmission avec le MTA du système du

destinataire, par émissions successives de requêtes

bidirectionnelles.

4. Une fois le canal établit, le courriel est transmis

d'un système à un autre par les MTA.

5. Dans le système du destinataire, Le MTA transmet le

courrier reçu au serveur IMAP ou POP3.

6. Le MDA récupère le courrier du serveur

IMAP/POP3 pas émissions successives des requêtes.

7. Le MDA récupère le courriel du serveur IMAP

/ POP 3, et le met à disposition du MUA.

8. Le MUA dépose le courriel dans les boîtes aux

lettres du destinataire qui pourra le consulter à tout moment, sur

authentification.

II.11 CONCLUSION

À l'issue de ce chapitre, nous avons

présenté une brève introduction sur la messagerie

électronique, la structure d'un courrier électronique, son

architecture ainsi que les différents protocoles de

messagerie électronique et les protocoles de sécurité, qui

sont en relation avec notre travail. La

messagerie peut devenir la colonne vertébrale d'une

stratégie de communication

à l'intérieur de l'entreprise. Durant notre

travail, nous allons mettre en place un serveur de messagerie

électronique pour la Régie de Voies Aériennes, que nous

allons présenter dans le chapitre qui suit.

21

CHAP 3. ETUDE DU SITE

3.1. INTRODUCTION

Notre travail consiste à mettre en place un serveur de

messagerie, pour la gestion du courrier électronique en interne au sein

de la RVA. Pour cela, il s'avère nécessaire de présenter

d'abord cette régie, ses différentes structures, ses missions

ainsi que ses objectifs afin de mieux comprendre ses activités

principales.

3.2. APERÇU HISTORIQUE DE LA RVA

La coopération technique entre l'Organisation de

l'Aviation Civile Internationale, « OACI » en sigle, et la RVA

remonte aux années 1960, date de l'accession de la République

Démocratique du Congo à la souveraineté internationale, en

tant qu'acteur à part entière du système international.

Depuis lors, l'OACI a entamé, dans le cadre de la

coopération technique, la formation des premiers cadres congolais en

matière aéronautique. Cependant, cette formation qui a

débuté au lendemain de l'indépendance a poursuivi son

cours normal jusque pratiquement 1967.

Les dépenses nécessitées par cette

coopération en matière de formation de l'élite congolaise,

étant élevées, l'autorité publique était

amenée pour réduire ces dépenses, a créé

l'Institut d'Aviation Civile. De même la construction des bâtiments

qui abritent l'Institut est à mettre à l'actif de

l'OACI28.

Au cours de ces assises, représentant de

l'aéronautique, une des directions du ministère souhaita la

création d'un organisme technique jouissant d'une personnalité

civile et d'une autonomie administrative, technique et financière comme

dans d'autres cieux.

Cette proposition fût acceptée à

l'unanimité, car tous les participants et le gouvernement créa

l'organisme dénommé la «Régie des voies

Ariennes» en 1972.

Pour mieux fonctionner, le gouvernement fera appel aux cadres

expatriés par coopération bilatérale. De cet appel ont

répondu :

? Les Français : par leur organisme technique : ASECNA

(Agence de

Sécurités de Navigation Aériennes) ;

? Les Américains : par leur firme technique

dénommée FAA (Administration Fédérale de

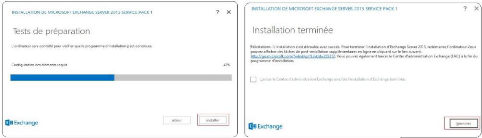

l'Aviation) ;

? Les Belges : par leur entreprise : RVB (Régie des Voies

belges).

À l'heure actuelle, suite aux travaux de COPIREP

(Commission de Pilotage pour le Redressement des Entreprises Publiques), la

RVA, est en phase de transformation de l'entreprise publique à

caractère technique et commerciale vers une entreprise publique

transformée en société commerciale.

28 MBOMBA NTEKO, La coopération technique

entre l'Organisation de l'Aviation Civile Internationale et le rôle des

aéroports dans le développement socio-économique du

Zaïre, mémoire de licence, Relations Internationales, UNILU,

1997-1998, p.52.

22

3.3. PRÉSENTATION DE LA RVA

La Régie des Voies Aériennes, «RVA» en

sigle est une entreprise de droit public. Son siège social est à

Kinshasa/Ndolo, au coin des avenues Flambeau et Aérodrome de Ndolo. Elle

est sous l'égide de 2 ministères : Ministère de Transport

et Voies de Communications et Ministère de Portefeuille.

Par l'ordonnance-loi n°072-013 du 21 février 1972,

l'Aéronautique Civile implanté avant 1960 par la puissance

coloniale devient la Régie des Voies Aériennes. Cette

ordonnance-loi conférait à la RVA le Statut d'une entreprise

publique à caractère purement technique. C'est seulement à

la promulgation de l'ordonnance-loi n°78-200 du 05 mai 1978 que la RVA a

été doté d'un Statut d'entreprise publique à

caractère technique et commerciale.

Aujourd'hui par le décret n°09/12 du 24/04/2009,

la RVA est devenu une entreprise publique transformée en

société commerciale, dénommé : Entreprise des

Aéroports pour la Navigation Aérienne, « EANA » en

sigle.

3.4. STATUT JURIDIQUE DE LA RVA

La Régie des Voies Aériennes, entreprise de

droit public est placée sous la tutelle technique du Ministère du

Transport et Voies de Communication et financièrement sous la tutelle du

Ministère de Portefeuille.

Sauf dispositions contraires expresses, il est à noter

que la tutelle du ministère des Transports et Voies de communications

porté notamment sur les actes ci-après :

> La conclusion des marchés de travaux ou de

fournitures ;

> L'organisation des services, le cadre organique, le

statut du personnel, le barème des rémunérations ainsi que

les modifications à y intervenir ;

> Le rapport annuel ;

> L'établissement d'agence et bureaux à

l'intérieur du pays.

Et celle du Ministère de Portefeuille porte notamment sur

:

> Les acquisitions et aliénations immobilières

;

> Les emprunts et les prêts ;

> Les prises et cessions de participations financières

;

> Le plan comptable particulier ;

> Le budget ou l'état de prévisions des recettes

et des dépenses ;

> Les comptes de fin d'exercice ;

> Le bilan.

Le personnel de la RVA est régi par la Convention

Collective. Le champ d'action s'étend sur toute l'étendue du

territoire national. Elle exploite quatre aéroports internationaux,

quatorze aéroports nationaux et une trentaine d'aérodromes

secondaires29.

29 MAKALEBO LISASI, La problématique de la

gestion des aéroports de la RVA à l'an 2000, mémoire de

graduat en sécurité de Navigations aériennes, ESNA,

1998-1999, P.43 3 MBOMBA NTEKO, Op cit., P. 68

23

3.5. MISSION DE LA RVA

Les missions confiées à la RVA

conformément aux textes légaux ci-dessus sont :

> De construire, d'aménager, d'entretenir

et d'exploiter les aéroports et leurs dépendances ;

> D'assurer la sécurité de la

navigation aérienne dans l'espace national de la République

Démocratique du Congo ;

> De percevoir pour son compte, les taxes et

redevances instituées par le gouvernement sur les aéroports et

leurs dépendances ;

> De participer avec les autorités

compétentes à l'élaboration des plans de formation et de

perfectionnement du personnel de l'Aéronautique Civile.

3.6. CADRE ORGANIQUE

GÉNÉRAL DE LA RVA

3.6.1. STRUCTURE ACTUELLE DE LA RVA

En conformité avec les dispositions de

l'article 5 de la loi n°78-002 du 06/01/1978 portant dispositions

applicables aux entreprises publiques et complétée par la loi

n°78-200 du 05 mai 1978 portant statut d'une entreprise publique

dénommée la Régie des Voies Aériennes, celle-ci est

considérée comme un organisme public à caractère

technique et commercial dotée d'une personnalité juridique. Elle

a en son sein trois organes ci-après :

1. Organe de décision

2. Organe de conception

3. Organe d'exécution.

3.6.1.1. ORGANE DE DÉCISION

Cet organe comprend :

1. Conseil d'Administration

Au terme de la loi n°78-002 du 06 janvier 1978

portantes dispositions applicables aux entreprises publiques, le Conseil

d'Administration de la RVA est composé de huit membres dont deux

directeurs choisis parmi les directeurs de l'entreprise.

Les membres du Conseil d'Administration sont

appelés les administrateurs.

Le Conseil d'Administration a les pouvoirs les plus

absolus de poser tous les actes de l'administration. Il prend toutes les

décisions intéressant l'entreprise et tous actes

nécessaires à la réalisation de l'objet social de

l'entreprise.

Il délègue au comité de gestion

tous les pouvoirs lui permettant d'assurer la gestion des affaires courantes de

l'entreprise. Il détermine les directives de cette gestion et en

surveille l'exécution.

2. Comité de Gestion

Le Comité de Gestion est composé de

:

> Directeur Général ;

> Directeur Général

Adjoint.

3.

24

Délégation

générale

Le Directeur Général (DG) est le gestionnaire de

l'entreprise. Il est nommé et relevé de ses fonctions par

l'ordonnance présidentielle sur proposition du ministère ayant

les transports dans ses attributions. Il est le président du

Comité de Gestion. Il dispose des pouvoirs les plus étendus pour

gérer les affaires et les biens de la RVA.30.

3.6.1.2. ORGANE DE CONCEPTION

L'Organe de Conception est celui chargé de concevoir

des idées, de formuler les décisions. C'est l'organe moteur de

l'Entreprise. Il donne de meilleures directives, de bonnes lignes de conduite

des affaires courantes de la société. Cet organe reçoit

des ordres qui viennent du Comité de Gestion afin de les analyser, de

les étudier pour en faire passer à celui chargé de

l'exécution.

L'organe de conception est composé de

différentes Directions de la RVA qui sont :

1. Les directions à caractère technique :

> La Direction d'Exploitation ;

> La Direction d'Infrastructure, Pistes et Bâtiments

;

> La Direction Technique ;

> La Direction de Maintenance.

2. Les directions à caractère administratif :

> La Direction Administrative (Ressources Humaines) ; > La

Direction des Finances ;

> La Direction Commerciale.

Signalons que hormis les directions citées ci-haut,

l'exécution des décisions prises par la haute hiérarchie

sont également observées par les coordinations suivantes :

> Coordination de Secrétariat Central ;

> Coordination National de la Police et Sûreté

;

> Cellule des Projets et Passation des Marchés

Publics.

3.6.1.3. ORGANE DE D'EXÉCUTION

L'organe d'exécution est celui chargé

d'exécuter toutes décisions prises par les Instances

supérieures qui sont des organes de décisions et de

conceptions.

Cet organe met en application les instructions prises par les

organes supérieurs. Ces instructions sont transmises sous forme des

décisions, note d'instruction ou notes de service à l'intention

de l'organe d'exécution pour une meilleure application. L'organe

d'exécution se compose de :

> Aéroport international ; > Aéroport

national ;

> Aérodrome ;

> Division.

30 MBOMBA NTEKO, Op cit. p 36

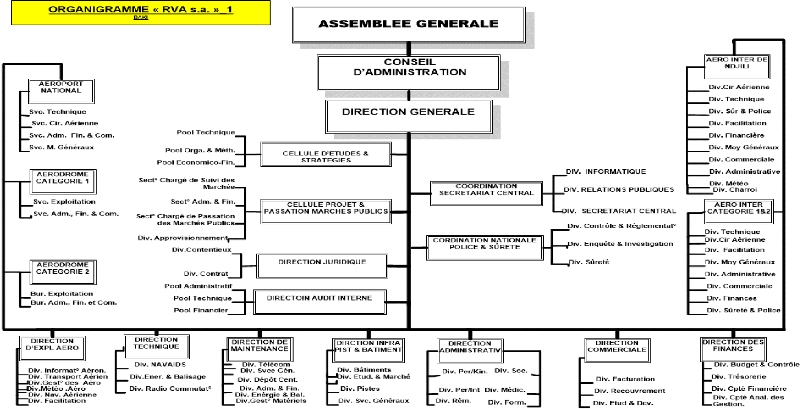

3.7. ORGANIGRAMME

Fig. III.1 Organigramme de la

RVA

25

26

3.8. DESCRIPTION DE L'ORGANIGRAMME

L'organigramme du point 3.7, Nous précisons que le PCA, le

DG et le DGA sont des cadres supérieurs qui pilotent toutes les

Divisions, Coordinations, Cellules et Directions de la RVA.

A) Coordination Secrétariat Central comprend :

· Division Secrétariat Central ;

· Division Relations Publiques ;

· Division Informatique.

B) Cellules d'Études Stratégiques

comprend trois pools

· Pool Technique ;

· Pool Economico-financier ;

· Pool Organisation et Méthodes.

C) Direction Juridique il comprend les divisions ci-dessous :

· Division Contrat ;

· Division Contentieux ;

D) Direction Audit Interne comprend :

· Pool Administratif ;

· Pool Technique ;

· Pool ;

· Financier.

E) Direction Commerciale

La direction commerciale a trois divisions : Facturation,

Recouvrement et Etude et Développement. Cette direction est

dirigée par un Directeur Commercial mais secondé par son

adjoint.

· Division Facturation à trois services suivants

:

I Service facturation ;

I Service contrôle facturation ;

I Service statistiques commerciales.

· Division Recouvrement comprend les services suivants :

I Service suivi recouvrement redevances centralisées ;

I Service recouvrement survol ;

I Service recouvrement redevances

décentralisées.

· Division Etudes et Développement a les services

ci-dessous :

I Service développement et produits nouveaux ;

I Service marketing ;

I Service gestion commerciale.

H) Direction des Finances

Dans ce point, nous avons les divisions

présentées ci-dessous, mais avec un Directeur de finances Adjoint

(DFA) afin d'épauler le Directeur des Finances dans ses attributions

quotidiennes.

· Division Budget Contrôle comprend :

I Service contrôle produits ; I Service contrôle

charges ;

· 27

Division Trésorerie à trois services :

V' Service caisses ;

V' Service banques ;

V' Service trésorerie charges des entités de

l'intérieur.

· Division Comptabilité Financière compte

quatre services :

V' Service comptabilité siège ;

V' Service comptabilité intérieur ;

V' Service gestion des immobilisés ;

V' Service fiscalité et parafiscalité.

· Division Comptabilité Analytique de Gestion

comprend trois

services :

V' Service coût de revient ;

V' Services produits ;

V' Service consolidation.

J) Direction de Maintenance

Ce poste comme tous les autres comprennent cinq divisions. Le

Directeur de Maintenance est secondé par son adjoint.

· Division télécommunication a les services

suivants :

V' Service commutation ;

V' Service KARDEX ;

V' Service ILS/RADAR ;

V' Service Transmission ;

V' Service VOR/DME ;

V' NDB/LOCATOR ;

V' Service circuits spéciaux.

· Division Energie et Balisage a comme service :

V' Service énergie et conversion ; V' Service balisage

;

V' Service froid.

· Division Administrative et Financière comprend

:

V' Service administratif ; V' Service financier.

· Division Services Généraux :

V' Service électricité bâtiments ; V'

Service entretient ;

V' Service mécanique industriel.

· Division Dépôt Central :

V' Service matériels ;

V' Service réception et expédition.

28

K) Direction Administrative (Direction de Ressources Humaines)

Dans celle-ci, nous avons six divisions chapeautées

par un Directeur Administratif qui est toujours épaulé par son

adjoint.

· Division du Personnel Kinshasa a les services suivants :

V' Service gestion des carrières.

· Division du Personnel Intérieur qui compte un

unique service

V' Service gestion des carrières.

NB : Les deux divisions ci-haut gèrent concomitamment les

services ci-après :

V' Service gestion prévisionnelle du personnel ;

V' Service recrutements ;

V' Service relations avec les services extérieurs ;

V' Service dossier du personnel.

· Division Rémunération comprend :

V' Service paie ;

V' Service décomptes.

· Division Sociale qui nous donne trois services :

V' Service assistance sociale ;

V' Service oeuvres sociales ;

V' Service relations professionnelles.

· Division Formation aux services suivants :

V' Service formation aéronautique ; V' Service formation

générale ; V' Service sélection et stage ; V' Service

coordination.

· Division Médicale : elle comprend six services

:

V' Service staff médical ;

V' Service médico-technique et médicine du travail

;

V' Service pharmacie ;

V' Service nursing ;

V' Service gestion hospitalière ;

V' Service financier.

L) Direction d'Exploitation

Aéronautique

La direction d'exploitation aéronautique a six divisions

pilotées par un Directeur qui est assisté toujours par deux

adjoints : un chargé de la Navigation Aérienne et l'autre

chargé de l'Exploitation Aéroportuaire.

· Division Navigation aérienne a comme services :

V' Service circulation aérienne ; V' Service SSLIA ;

V' Service SAR/AIG ;

· Division Information aéronautique qui comprend

trois services :

V' Service NOTAM ;

V' Service documentation aérienne.

· Division Météo Aéronautique à

deux services :

29

" Service réglementation aérienne ; " Service

climatologie aéronautique.

· Division Sûreté et facilitation a les

services suivants : " Service sûreté ;

" Service facilitation.

· Division Gestion des Aéroports comprend trois

services : " Service gestion aéroportuaires ;

" Service planification aéroportuaire ; " Service

inspection aéroportuaire.

· Division Transport aérien a comme services :

" Service statistique aéronautique ;

" Service contrôle aéronautique ;

" Service règlementation et accord aérien.

Signalons qu'une Division d'Etude PANS-OPS avec un seul service

staff

PANS-OPS est rattacher au directeur adjoint chargé de

navigation aérienne. M) Direction Technique

Dans cette configuration, nous retrouvons trois divisions,

mais avec un Adjoint pour épaule le Directeur dans ses tâches

quotidiennes.

· Division NAVAIDS à trois services suivants :

" Service VOR/DME ;

" Service RADAR et détection ;

" Service ILS/NDB.

· Division Energie et Balisage comprend les services

ci-dessous :

" Service énergie ;

" Service balisage ;

" Service énergies nouvelles.

· Division RADIO commutation a comme services :

" Service commutation ; " Service télécom

siège ; " Service transmission.

N) Direction des Infrastructures Pistes et Bâtiments

La direction des infrastructures pistes et bâtiments

comprend trois divisions. Elle est conduite par un Directeur secondé par

son Adjoint.

· Division Pistes comprend :

" Service entretient ; " Service auscultation.

· Division Bâtiments a comme services :

" Service gestion immobilière ; " Service entretient ;

" Service bâtiments.

· Division Études et Marchés a les services

suivants :

ü

30

Service études ;

ü Service documentations.

O) Aéroport International de N'djili

L'Aéroport International de N'djili est rang d'une

direction, à part le staff coordonnateur, il comprend dix divisions

pilotées par un Commandant d'aéroport qui a rang de Directeur

mais épaulé par son Adjoint qui a rang de directeur adjoint.

11 Staff Coordination

11 Division Technique a les services suivants :

ü Service commutation ;

ü Service NAVAIDS ;

ü Service énergie ;

ü Service froid ;

ü Service télécommunication

aéronautique ;

ü Service VSAT ;

ü Service réseau et système informatique ;

ü Service balisage.

11 Division Circulation aérienne comprend les services

ci-après

ü Service circulation aérienne ;

ü Service exploitation télécommunication

aéronautique ;

ü Service instructeur à plein temps ;

ü Service anti-incendie.

11 Division Facilitation qui nous donne quatre services :

ü Service relations avec les usagers ;

ü Service facilitation ;

ü Service protocole ;

ü Service gestion salons.