|

Etude portant s u r l a technologie R F I D / N F C i |

P a g e

EPIGRAPHE

« On ne pourra bien dessiner le simple qu'après

une étude

approfondie du complexe. ».

Gaston Bachelard

« Qui n'aime pas gravir la montagne, vivra

éternellement au fond des

vallées . . . ».

Abou El Kacem Chebbi

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Etude portant s u r l a technologie R F I D / N F C ii |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

DEDICACE

A Dieu tout puissant créateur du

ciel et de la terre pour la force, l'intelligence et la sagesse qu'il m'a

donnée enfin de pouvoir bien terminer mon premier cycle avec

succès au département de mathématiques et

informatique.

A mes parents Pablo IZIRI et

Mireille MINTE qui m'ont aidé de plusieurs

manières notamment financières, morale et spirituelle vraiment je

vous aime de toute mon coeur et aussi à ma grand-mère

Ruth ASANA toi qui m'a beaucoup aidé je te suis

infiniment reconnaissant.

A Mes très chers frères et soeurs :

Eunice IZIRI, Bilsen IZIRI, Ruth IZIRI, Mayicha IZIRI, Franck

IZIRI.

A mes oncles et tantes Antho YAKENGO,

Alice ASANA, Bimos SAKASAKA, Henry, Djeskin, Zadio pour votre

soutien moral, financier et vos conseils je vous suis infiniment

reconnaissant.

A mes cousins et cousines Stéphane

YAGA, Trésor YAGA, Babi YAGA, Francis BENDO, Descartes

IZIRI, Gauthier MUSIKEM, Grace ALAMBA.

A mes très chers amis, Yanick KIKOTO,

Syntiche KABONGO, Yan TSHIMBALANGA, Clever IKONDONGO, Djemi GUDIONI, Jeancy

KALOLO, Timothée KITOKO, Nathan KASWATUKA, Giscard KABEMBA, Nathan

ADOUMA, Alpha LEPA, Jérémie MUKUMBU, Israël SUNKEYI,

Christelle AMBA, Charonne KONIFO, Jonathan BOSO, Fils TSHIBUYI, Ignace MULAMBA,

Joël MUSUMANI, Elysée MUSUMANI, Blodette MAZANGA, Bénie

NTUA.

A mes très chers condisciples, Salem SENGA,

Peter KOFI, Aaron BOONGO, Gédéon MUKENDI, Ben TSHILOMBA, Hugo

NDUNDA, Michael EMILIA, Emmanuel BULAKITADI, Michael MWAMBA, Naomie MASINI,

Djimy LOMA, David YEBE, Béni KIPULU, Christian KAMINA, Israël

MUTOMBO, Charonne, Naomie MUTOMBO, Génie KABAMBA, Bénite,

Bénédicte KAKA.

Je dédie ce travail.

Etude portant s u r l a technologie R F I D / N F C iii |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

AVANT-PROPOS

Conformément à l'organisation du

ministère de l'enseignement supérieur et universitaire dans notre

pays la République Démocratique du Congo, tout étudiant

est demandé d'élaborer un travail à la fin de chaque cycle

universitaire (TFC, Mémoire ou Thèse) pour parachever les notions

assimilées durant le cursus universitaire.

Cependant nous ne pouvons pas nous passer de remercier tous

ceux qui ont contribués à la réalisation de ce travail, et

aussi ceux-là qui nous ont toujours soutenus de près ou de

loin.

En premier lieu nos sincères remerciements sont

adressés au Professeur MBUYI MUKENDI Eugène,

comme Directeur et l'assistant TSHIMANGA MUTOMBO Tshims,

l'encadreur de ce travail, qui malgré leurs diverses occupations ont

accepté de diriger ce travail.

Nos sentiments de reconnaissance sont profonds et vont

à l'égard de tous ceux qui ont contribué à notre

formation particulièrement le corps professoral et académique en

particulier ceux de la faculté des sciences pour leur attention, conseil

et sacrifice à notre égard, veuillez trouver l'expression de

notre gratitude.

Profonds remerciements à mes parents Pablo

IZIRI et Mireille MINTE qui se sont débattus

pour notre instruction ; pour leur amour et l'énorme sacrifice consenti

pour notre éducation, à mes frères Bilsen

IZIRI, Franck IZIRI, Gauthier IZIRI et mes

soeurs Eunice IZIRI, Ruth IZIRI,

Mayicha IZIRI.

Nos remerciements se tournent aussi vers toutes personnes qui

d'une manière ou d'une autre nous ont aidés à parfaire ce

travail ainsi que nos ainés scientifiques qui nous ont aidés par

des conseils et remarques.

A nos amis et compagnons avec qui nous avons passé des

moments difficiles. Nous citons : Salem SENGA, Peter KOFI, Aaron

BOONGO, Gédéon MUKENDI, Ben TSHILOMBA, Hugo NDUNDA, Michael

EMILIA, Michael MWAMBA, Naomie MASINI, Djimy LOMA, David YEBE, Christian

KAMINA, Génie KABAMBA et aussi à tous les membres de

NewTech++.

IZIRI MBO Aristote

Etude portant s u r l a technologie R F I D / N F C iv |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

DICTIONNAIRE DES ACRONYMES

ASIC : Application Specific

Integrated Circuit

CSMA/CD : Carrier Sense

Multiple Access/Collision

Detected)

DSP : Digital Signal

Processor

EPC : Electronic Product

Code

ETSI : European

Telecommunications Standards

Institute

FDDI : Fiber Distributed

Data Interface

FPGA : Field Programmable

Gate Array

GSM : Single Wire

Protocol

ICAO : International Civil

Aviation Organization

IEC : International

Electrotechnical Committee

IEEE : Institute of

Electronical and Electronics

Engineers

ISM : Industrielles

Scientifiques et Médicales

JTC : Joint Technical

Committee

LAN : Local Area

Network ou Réseaux Local

LF : Low Frequency

MAC : Medium Access

Control

MTP : Multiple Time

Programmable

NFC : Near Field

Communication

NTIC : Nouvelle Technologie

de l'Information et de la Communication

OSI : Open System

Interconnection

OTP : One Time

Programmable

R/W : Read/Write

RFC : Request For

Comment

RFID : Radio Frequency

Identification

RTTE : Radio &

Telecommunication Terminal

Equipement

Etude portant s u r l a technologie R F I D / N F C v |

P a g e

STP : Shielded Twisted

Pair

TCP/IP : Transmission

Control Protocol/Internet

Protocol

UHF : Ultra Haute

Fréquence

UIT : Union Internationale

des Telecommunications

UTP : Unshielded Twisted

Pair

WECA : Wireless Ethernet

Comptability Alliance

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Etude portant s u r l a technologie R F I D / N F C vi |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

LISTE DES FIGURES

Figure 1 : Le câble à paires torsadées non

blindées ou UTP

Figure 2 : Représentation du câble à

paires torsadées blindées

Figure 3 : Représentation du câble coaxial

Figure 4 : Représentation de la fibre optique

Figure 5 : Fibre optique monomode

Figure 6 : Fibre optique multimode

Figure 7 : Antenne rideau HF de

télécommunication.

Figure 8 : Antennes de télévision UHF

Figure 9 : Le radar ALTAIR dans les iles Marshali

Figure 10 : Récepteurs GPS

Figure 11 : Fonctionnement du système RFID

Figure 12 : Représentation simplifiée d'un tag

RFID

Figure 13 : Représentation de différents types

de tags RFID

Figure 14 : Utilisation type de tags

Figure 15 : Fréquences utilisées dans le

système RFID

Figure 16 : Format d'un code EPC 96 bits

Figure 17 : Phénomène de collision

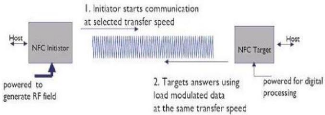

Figure 18 : Architecture d'un système NFC

Figure 19 : Représentation du mode actif

Figure 20 : Représentation du mode passif

Figure 21 : Représentation du mode lecteur de carte

Figure 22 : Représentation du mode Emulation de

carte

Figure 23 : Représentation du mode Peer to Peer

Figure 24 : Les trames de la technologie NFC

Figure 25 : Représentation d'un animal portant un tag

RFID à son oreille

Etude portant s u r l a technologie R F I D / N F C vii |

P a g e

Figure 26 : Définition des zones de détection

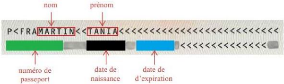

Figure 27 : MRZ d'un passeport français Figure 28 : Détail d'une

MRZ

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Etude portant s u r l a technologie R F I D / N F C 1 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89

34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

INTRODUCTION GENERALE

epuis la nuit des temps, il a toujours été une

préoccupation pour l'homme

d'identifier des objets en utilisant des différentes

méthodes ou techniques

d'identification. L'identification étant une action de

reconnaitre quelque chose, une personne ou un animal grâce à des

caractéristiques spécifiques, jusqu'alors les

caractéristiques utilisés pour réaliser cette

dernière étaient à l'origine des méthodes ou

techniques passives : marquage, code-barres, QR code... ou nécessitaient

un contact : carte bancaire, carte d'appels téléphoniques, carte

de contrôle d'accès, etc. Et de nos jours, avec l'arrivée

des nouvelles technologies de l'information et de la communication (les

NTIC en sigle) qui sont des technologies qui occupent un

rôle très capital dans notre société moderne et avec

le développement récent des systèmes sans fils et de la

micro-électronique, des nouvelles technologies d'identification sans

contact ont vu le jour : les technologies de radio fréquence

identification (ou RFID pour Radio

Frequency Identification) et la communication en

champs proche (ou NFC pour Near

Field Communication). Ces nouvelles technologies, par

leur plus grande souplesse, rendent l'échange d'information nettement

plus rapide et efficace. Elles remettent en question les structures de

télécommunications existantes en ouvrant de nouvelles

perspectives à des modèles de gestion inédits. En effet,

leurs développements permettent l'identification individuelle et unique

des objets, des animaux ou des personnes et mènent à la

création d'un internet des objets une prolongation de l'internet que

nous connaissons au monde réel.

1. Problématique

La problématique est un ensemble construit autour d'une

question principale, autour d'un questionnement qui permet de traiter le sujet.

C'est une composante essentielle dans le processus de la production d'un

travail scientifique.

Nous nous chargeons de répondre aux questions qui

tournent autour de notre problématique et qui est d'intérêt

à la bonne diffusion et épanouissement de la technologie RFID/NFC

:

Etude portant s u r l a technologie R F I D / N F C 2

| P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

? L'usage de la technologie RFID et NFC apportent - elles des

révolutions dans les secteurs publics et privés ?

? Est - il vrai d'affirmer que la technologie NFC tient ses

origines dans la technologie RFID ?

? L'usage de la communication en champs proche (NFC) a - t - elle

un intérêt dans les industries ?

2. Hypothèse

C'est une idée présumée de la

vérité. C'est la réponse ou les réponses aux

questions soulevées dans la problématique, réponses

présentées anticipativement avant même de faire la

recherche de terrain.

En effet, si de nos jours dans les secteurs publics et

privés, l'usage de code barre, QR code et d'autres mécanismes ou

systèmes d'identification des objets, des personnes ou des animaux

deviennent de plus en plus moins utilisables, c'est grâce aux

différentes évolutions qu'apportent la technologie RFID/NFC dans

ces différents secteurs. Malgré que ces deux technologies sont

très proches et similaires qui créaient parfois des confusions

par les moins pointilleuses ou des personnes non initiées concernant

leurs usages, cela ne laisse pas affirmer que la technologie NFC se

détache de la RFID car la communication en champs proche (NFC) n'est en

soi qu'une extension de certaines normes de la RFID et qui de nos jours,

connait un intérêt grandissant de la part des industriels en

particulier ceux du domaine de la téléphonie qui l'ont

intégrée dans de nombreux Smartphone grand public pour l'usage de

nombreuses applications comme celles de l'identifications, de payement sans

contact, etc.

3.Choix et intérêt du sujet

3.1. Choix du sujet

Il est donc nécessaire de souligner que le choix d'un

sujet est fonction de plusieurs facteurs notamment les motivations

personnelles, les enseignements reçus, la discipline (filière)

choisie. Cependant notre choix est porté sur « Etude portant sur la

technologie RFID/NFC » en vue de mettre en exergue les différentes

théories et usages de ces deux technologies dans les secteurs publics et

privés.

Etude portant s u r l a technologie R F I D / N F C 3 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

3.2. Intérêt du sujet

L'intérêt que suscite ce travail de fin de cycle

est d'une manière évidente, l'obtention d'un diplôme de

gradué en informatique et aussi d'une manière

particulière, la contribution scientifique liée aux nouvelles

technologies de l'identification sans contact.

L'intérêt de ce travail est d'apporter une vue

claire en ce qui concerne l'identification sans contact à l'aide des

outils des nouvelles technologies de l'informations et de la communication

(NTIC) au travers les puces ou étiquettes de la radio fréquence

identification (RFID) et de la communication en champs proche (NFC) afin de

mieux comprendre les différentes évolutions qu'elles apportent

dans les secteurs privés et publics.

4. Délimitation du travail

4.1. Dans l'espace

Spatialement, nous précisons que nos recherches ont

été baser sur l'architecture et les différents modes de

fonctionnement du système RFID et NFC. Où il était facile

de récolter si rapidement et aussi certainement toutes les informations

nécessaires afin de permettre à toute personne qui veut mettre en

place un système RFID ou NFC de bien vouloir connaitre les normes et

fréquences à utiliser lors de sa mise en place.

4.2. Dans le temps

Dans le temps, la réalisation de ce travail s'est entendu

du mois de décembre 2017 au mois de juillet 2018.

5. Méthodes et techniques

5.1. Méthodes

Dans ce travail nous avons utilisé les méthodes

suivantes :

o La méthode systémique pour étudier le

système existant et en dégager les grands ensembles ;

o La méthode structuro-fonctionnelle qui nous a permis

d'étudier et d'analyser le système existant (la structure et le

fonctionnement de ces deux technologies).

Etude portant s u r l a technologie R F I D / N F C 4 |

P a g e

5.2. Techniques

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Les diverses techniques de recherche utilisées sont les

suivantes :

o La technique d'interview : en procédant par

questions-réponses dans nos récoltes de données ;

o La technique documentaire : pour voir différents

documents, leurs rôles, compositions, informations s'y trouvant, source

et destination ;

o La technique d'observation : pour découvrir

personnellement des réalités relevant du système

existant.

6. Difficultés Rencontrées

La grande difficulté rencontré est celle de

n'avoir pas eu toutes les informations nécessaires concernant la

technologie RFID/NFC dans la majorité des ouvrages et liens internet

consultés.

7. Subdivision du travail

En plus de l'introduction générale et de la

conclusion générale, le travail présenté est

subdivisé en 3 chapitres qui constitueront le corps de notre travail et

sont décrits brièvement ci-dessous :

o Dans le 1ier chapitre intitulé «

Généralité sur la télécommunication »

où nous étalerons les bases théoriques sur la

télécommunication ;

o Le 2ième chapitre « La

technologie RFID/NFC » ici nous parlerons de différentes bases

théoriques de la technologie RFID/NFC ;

o Et enfin le dernier chapitre, le chapitre 3 « Les

domaines d'application » ici nous ferons l'étude en

parallèle des différents domaines d'applications les plus

ciblés à travers le monde utilisant la technologie RFID/NFC.

Etude portant s u r l a technologie R F I D / N F C 5 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89

34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

CHAPITRE I : LES GENERALITES SUR LA

TELECOMMUNICATION

[3] [4] [7] [9]

I.1. Historique

C'est l'ingénieur et écrivain français

Édouard ESTAUNIE qui utilisa pour la première

fois le terme de télécommunications, dans son Traité

pratique de télécommunication électrique, publié en

1904. Le terme vient de la grecque télé

(au loin, distante) et du latin

communicatio. Quoique le terme soit relativement

récent, le besoin de communication à distance date

déjà de l'Antiquité. C'est ainsi que l'on sait que, trois

mille ans avant Jésus-Christ, les matelots grecs utilisaient

déjà des pigeons voyageurs pour envoyer des messages vers la

côte.

Le système le plus connu de

télégraphie optico-mécanique

porte le nom de son inventeur, le français CHAPPE

(1763-1805). Le réseau CHAPPE se développa en France à

partir de 1793 et finit par atteindre 5,000 km rien que pour la France.

C'est au cours de l'hiver 1835-1836 que MORSE s'attaqua

à l'invention du télégraphe

électrique. Ses principes de base s'appuyaient sur

l'ouverture et la fermeture d'un circuit électrique comme

émetteur, un électro-aimant comme récepteur pour convertir

le signal électrique en un mouvement, et un code pour traduire ce

mouvement en lettres et en chiffres. Fait remarquable, ce code inventé

par MORSE s'adaptera à tous les moyens de communication futurs et

notamment à la radio, aussi bien en phonie qu'en graphie. Les appareils

morse furent mis en service en Belgique en 1853. En 1879, 95% des postes

utilisaient ce système.

Cette télégraphie avait donné lieu

à la création de puissantes sociétés,

précurseurs des opérateurs nationaux actuels. Son importance

allait pourtant décroître avec l'invention du

téléphone par BELL en 1876. Le développement

du téléphone fut extrêmement rapide. Ainsi, les

États-Unis comptaient déjà 47.000 téléphones

en 1880.

En 1888, HERTZ met le rayonnement

électromagnétique en évidence. Cela conduira, au

début du vingtième siècle, à la

radiotélégraphie. Celle-ci est techniquement bien modeste. On

génère une ``haute" fréquence, de quelques kHz, au moyen

d'alternateurs à pôles multiples, et l'on interrompt cette

sinusoïde comme dans le cas du télégraphe à fil.

Au cours de cette évolution, les besoins et les

nouveaux services n'ont fait que croître. Ainsi en est-il de la

transmission d'images. Inventée, au niveau des principes, dans les

années 1930, la télévision s'est implantée dans les

années 1950 sous la forme d'un service de radiodiffusion. Elle s'est

alors vu réserver plus de la moitié des fréquences

jusqu'à 1 GHz.

Etude portant s u r l a technologie R F I D / N F C 6 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Etude portant s u r l a technologie R F I D / N F C 7 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

On peut considérer que c'est en 1975 qu'apparaissent

les premières liaisons expérimentales de

télécommunication par fibres optiques. En particulier, à

Atlanta, une liaison expérimentale à 450 [Mb/s]

est établie sur un trajet de 650 mètres ; la perte en ligne est

de l'ordre de 8 [dB].

I.1.1. Définition

Les télécommunications (abrév.

fam. télécoms), sont

considérées comme des technologies et techniques

appliquées et non comme une science.

On entend par télécommunications toute

transmission, émission et réception à distance, de signes,

de signaux, d'écrits, d'images, de sons ou de renseignements de

toutes

natures, par fil électrique,

radioélectricité, liaison optique, ou autres

systèmes

électromagnétiques.

I.2. Description

Le rôle des télécommunications est de

transmettre des informations entre différents utilisateurs et de leur

permettre de dialoguer. Ces informations peuvent provenir de sources ou

capteurs de natures physiques variables, sous forme analogique ou

numérique (voix, caméra vidéo, fichier

électronique) et être transmises par le biais de supports de

transmission divers, "bruités", et aux capacités limitées

(air, lignes "métalliques", fibre optique) vers différents blocs

de réception (haut-parleur, écran d'ordinateur ou de portable).

Il faut alors adapter le signal initial au canal envisagé, afin de

transmettre l'information le plus fidèlement possible tout en optimisant

l'utilisation du canal.

Pour un type de transmission donné, on doit alors

définir un système global de télécommunications,

intégrant et orchestrant le fonctionnement d'ensembles et sous-ensembles

a priori hétérogènes, conçus par des personnes aux

compétences diversifiées : composants et circuits

d'émission et de réception (le "front end" : amplification,

filtrage mélange, synthèse de fréquence), circuits

spécifiques pour les traitements numériques et leur mise en

oeuvre (DSP, Digital Signal Processor, FPGA, Field Programmable Gate Array, et

ASIC, Application Specific Integrated Circuit, pour le codage canal, le

multiplexage, l'organisation en "trames" de l'information à

transmettre), commutateurs et protocoles associés permettant à

l'information de circuler en réseau, tout en gérant des

problèmes comme ceux liés aux divers changements possibles de

"nature" du signal au cours de sa propagation (conversion

analogique/numérique,

électrique/optique), au bruit inhérent à

la transmission ou encore à la compatibilité

électromagnétique.

I.3. Techniques des

télécommunications

I.3.1. Principes

Une liaison de télécommunications comporte trois

éléments principaux :

? un émetteur qui prend l'information et la convertit en

signal électrique, optique ou radioélectrique ;

? un média de transmission, pouvant être une ligne

de transmission, une fibre optique ou l'espace radioélectrique, qui

relie émetteur et récepteur ;

? un récepteur qui reçoit le signal et le

convertit en information utilisable.

Par exemple, en radiodiffusion, l'émetteur de

radiodiffusion émet grâce à son antenne la voix ou la

musique, qui passe dans l'espace sous forme d'onde

électromagnétique, jusqu'à un récepteur AM ou FM

qui la restitue.

Les liaisons de télécommunications peuvent

être monodirectionnelles, comme en radiodiffusion ou

télévision, ou bidirectionnelles, utilisant alors un

émetteur-récepteur. Quand plusieurs liaisons sont

interconnectées entre plusieurs utilisateurs, on obtient un

réseau, comme le réseau téléphonique ou

Internet.

I.3.2. Les moyens de transmission

I.3.2.1. La paire torsadée

Le câble à paires torsadées non

blindées ou UTP (Unshielded Twisted Pair) est

composé de 4 paires de fil torsadés 2 à 2, chacune de ses

paires étant isolé des autres.

La paire torsadée non blindée utilisée

comme media de réseau a une impédance de 100 Ohms. Ceci la

différencie des autres types de câblage à paires

torsadées comme ceux utilisés pour le câblage

téléphonique.

Comme le câble à paires torsadées non

blindées a un diamètre extérieur d'environ un

demi-centimètre et un coût relativement faible, sa petite taille

peut s'avérer avantageuse lors d'une installation.

Etude portant s u r l a technologie R F I D / N F C 8 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Relativement à d'autres câbles. L'UTP est la

moins chère et la plus facile à installer. -Son connecteur est

petit et il est surtout utilisé quand la transmission va se faire avec

un débit faible sur une bande passante étroite et sur une courte

distance.

Figure 1 : Le câble à paires

torsadées non blindées ou UTP I.3.2.2. Le câble à

paires torsadées blindées

Le câble à paires torsadées

blindées ou STP (Shielded Twisted Pair) ajouter aux

spécifications de l'UTP une méthode de blindage, d'annulation et

de torsion de câble. Le câble est blindé pour réduire

toute interférence électromagnétique et

interférence de radiofréquences sans toutefois augmenter

sensiblement la taille ou le poids du câble.

Le câble à paires torsadées

blindées présente tous les avantages et désavantages du

câble à paires torsadées non blindées en assurant

cependant une plus grande protection contre toute interférence externe

au prix certes d'un diamètre plus élevé.

Le STP n'est pas très exploitée sur le

marché. Son véritable avantage relativement à l'UTP est

qu'elle résiste mieux aux perturbations

Figure 2 : Représentation du câble

à paires torsadées blindées I.3.2.3. Le câble

coaxial

Un câble coaxial est construit d'un fil de cuivre

entouré d'un isolant flexible, lui-même entouré d'une

torsade de cuivre ou d'un ruban métallique qui agit comme le second fil

du circuit et comme protecteur du conducteur du conducteur intérieur.

Cette deuxième couche ou protection peut aider à réduire

les interférences externes. Une gaine de câble enveloppe ce

blindage.

Figure 3 : Représentation du câble

coaxial

Etude portant s u r l a technologie R F I D / N F C 9 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89

34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

I.3.2.4. La fibre optique

Le câble à fibre optique est un support transmettant

des impulsions lumineuses.

Figure 4 : Représentation de la fibre optique

Le câblage optique est particulièrement

adapté à la liaison entre répartiteurs (liaison centrale

entre plusieurs bâtiments, appelé backbone, ou en

français épine dorsale) car elle permet des connexions

sur des longues distances (de quelques kilomètres à 60 km dans le

cas de fibre monomode) sans nécessiter de mise à la masse. De

plus ce type de câble est très sûr car il est

extrêmement difficile de mettre un tel câble sur écoute.

Toutefois, malgré sa flexibilité

mécanique, ce type de câble ne convient pas pour des

connexions dans un réseau local car son installation est

problématique et son coût élevé. C'est

la raison pour laquelle on lui préférera la paire

torsadée ou le câble coaxial pour de petites

liaisons.

La fibre optique est un câble possédant de nombreux

avantages :

? Légèreté ;

? Immunité au bruit ;

? Faible atténuation ;

? Tolère des débits de l'ordre de 100 Mbps ;

? Largeur de bande de quelques dizaines de mégahertz

à plusieurs gigahertz (fibre

monomode).

N.B : Il existe deux catégories de fibre optique :

- La fibre optique monomode : un seul faisceau parcourt la

fibre, les lasers sont utilisés comme émetteurs

récepteurs.

Figure 5 : Fibre optique monomode

- La fibre optique multimode : plusieurs faisceaux parcourant

la fibre avec des angles différents, selon leur angle de

pénétration. Dans le cas d'une fibre multimode, les

émetteurs récepteurs utilisés sont des LED.

Etude portant s u r l a technologie R F I D / N F C 10

| P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Etude portant s u r l a technologie R F I D / N F C 11

| P a g e

Figure 6 : Fibre optique multimode

I.3.2.5. L'éther

L'utilisation des ondes électromagnétiques

permet la transmission de signaux sur un support immatériel,

désigné par le terme d'éther,

qui peut être l'atmosphère ou le vide. Elle est pratiquement

indispensable dans le cas de liaisons très longues distances. De plus,

l'absence de support matériel permet d'apporter une certaine souplesse

et convient bien aux applications ponctuelles. Ce type de transmission comprend

principalement les faisceaux hertziens, les rayons infrarouges et les rayons

laser.

Les transmissions par rayons laser ou infrarouges sont

entièrement numériques et à faisceaux très

directifs, ce qui les protège contre la plupart des interceptions

frauduleuses. Toutefois, les conditions météorologiques peuvent,

selon les fréquences de travail choisies, altérer la

qualité des communications entre les immeubles.

Les faisceaux hertziens reposent sur l'utilisation de

fréquences très élevées (fréquences de 2 GHz

à 15 GHz voire jusqu'à 40 GHz qui correspondent à des

longueurs d'onde centimétriques à décimétriques) et

de faisceaux directifs produits par des antennes rayonnant principalement dans

une direction donnée.

La propagation est limitée à l'horizon optique.

La transmission se fait entre des stations placées en hauteur (par

exemple sur une tour ou au sommet d'une colline) pour éviter les

obstacles dus aux constructions environnantes. Dans les fréquences

élevées (au-dessus de 12 GHz), la pluie et la neige introduisent

un affaiblissement supplémentaire, ce qui conduit à rapprocher

les stations. Les faisceaux hertziens sont utilisés pour la transmission

de chaînes de télévisions et pour constituer des

artères de transmission longue distance dans les réseaux

téléphoniques sans avoir recours à la pose coûteuse

de câbles. Ils sont utilisés également dans les

transmissions par satellite.

Les ondes dites radioélectriques correspondent à

des fréquences comprises entre 10 kHz et 2 GHz. Ces ondes sont

diffusées, c'est-à-dire que, d'un émetteur, on peut les

capter avec des récepteurs dispersés géographiquement.

Contrairement aux faisceaux hertziens, il n'est pas nécessaire d'avoir

une visibilité directe entre l'émetteur et le récepteur

car le récepteur utilise l'ensemble des ondes réfléchies

et diffractées. En revanche, la qualité de la transmission est

faible.

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

I.3.3. Emetteur et récepteur

Quel que soit le média de transmission, un

émetteur convertit l'information en signal

électrique, optique ou radioélectrique adapté au media, en

le modulant et en l'amplifiant. Inversement, un récepteur

converti le signal transmis en information utilisable.

La technique de ces fonctions d'interface est donc très

dépendante du média, de la fréquence d'utilisation, et

surtout de la puissance nécessaire pour compenser les pertes de

propagation. Ainsi, la transmission sur une ligne Ethernet par

exemple n'utilise que quelques circuits intégrés et du

câble de faible section, alors qu'une liaison vers une sonde

planétaire demande des émetteurs de forte puissance et des

antennes de plusieurs dizaines de mètres.

Dans un canal de transmission hertzien, le signal porté

par l'onde radioélectrique est atténué

par la perte d'espace, les absorptions atmosphériques et les

précipitations, et dégradé par les diffractions et

réflexions. L'Équation des

télécommunications inclut tous ces facteurs et

détermine la puissance et les antennes

nécessaires.

Figure 7 : Antenne rideau HF de

télécommunication.

L'antenne radioélectrique convertit

les signaux électriques en onde radioélectrique à

l'émission, et inversement en réception. De nombreux types

d'antennes ont été développées, selon la

fréquence d'utilisation, le gain nécessaire et l'application,

depuis les antennes miniatures intégrées aux

téléphones mobiles, jusqu'aux paraboles géantes de

radioastronomie.

Dans les applications bidirectionnelles, comme la

radiotéléphonie, les deux fonctions peuvent être

combinées dans un émetteur-récepteur. Un

récepteur suivi d'un émetteur constituent un

répéteur, par exemple sur un satellite de

télécommunication, ou dans un câble sous-marin.

Etude portant s u r l a technologie R F I D / N F C 12 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

I.3.4. Partage du média de transmission

Le partage du média entre utilisateurs se fait par les

techniques d'affectation, de multiplexage et d'accès multiple.

L'affectation de fréquences par bande et par service

sur le média hertzien est la première technique apparue pour

empêcher les brouillages mutuels.

À l'intérieur d'une bande de fréquences,

le multiplexage fréquentiel est la division d'un

média de transmission en plusieurs canaux, chacun étant

affecté à une liaison. Cette affectation peut être fixe,

par exemple en radiodiffusion FM, une station émet

à 96,1 MHz, une autre à 94,5 MHz. L'affectation des

fréquences peut être dynamique comme en

FDMA(Accès multiple par division en fréquence),

utilisée par exemple lors de transmissions par satellite. Chaque

utilisateur du canal y reçoit dans ce cas une autorisation temporaire

pour une des fréquences disponibles.

En communications numériques, le multiplexage peut

également être temporel ou par codage :

? Les techniques d'étalement de spectre

comme le (CDMA) sont utilisées notamment en

téléphonie mobile. Chaque liaison y est modulée par un

code unique d'étalement, pour lequel les autres utilisateurs

apparaissent comme du bruit après démodulation.

? Le codage par paquets

(TDMA) est la clé du système

ATM de communications internationales et de tout le

réseau internet. Chaque utilisateur y transmet des « paquets

numériques » munis d'adresses, qui se succèdent dans le

canal.

Le fonctionnement de ces techniques d'accès multiple

nécessite des protocoles pour les demandes

d'affectation, les adressages, dont le plus connu est le

TCP/IP d'Internet.

I.3.5. Traitement du signal

Le traitement du signal permet d'adapter l'information (sous

forme de signal analogique ou numérique) au média de transmission

et de la restituer après réception.

À l'émission, les techniques de compression

permettent de réduire le débit nécessaire,

idéalement sans perte de qualité perceptible, par exemple sur la

musique (MP3) ou sur la vidéo (MPEG), les codages

transforment le signal d'information binaire en une forme adaptée

à la modulation.

Etude portant s u r l a technologie R F I D / N F C 13 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

À la réception, les opérations inverses

sont effectuées : démodulation, décodage, correction et

décompression. La correction d'erreur permet, grâce à un

ajout d'information redondante par un code correcteur, de diviser de plusieurs

ordres de grandeur le taux d'erreur.

Ces techniques varient selon que les signaux à

transmettre soient analogiques, comme la musique, la voix, l'image, ou

numériques, comme les fichiers ou les textes. Un signal analogique varie

continûment alors qu'un signal numérique est une succession

d'états discrets, binaires dans le cas le plus simple, se

succédant en séquence.

Dans de nombreuses applications (TNT,

téléphonie mobile, etc), le signal analogique est converti en

numérique, ce qui permet des traitements plus efficaces, en particulier

le filtrage du bruit. Seuls la modulation, l'amplification et le couplage au

média restent alors analogiques.

I.3.6. Systèmes de

télécommunications

Un ensemble de liaisons et de fonctions permettant d'assurer

un service, constitue un système de télécommunications.

Ainsi le système de satellites Inmarsat, destiné

aux communications mobiles, comporte plusieurs satellites, plusieurs types de

liaisons d'utilisateurs selon les débits et usages, des milliers de

terminaux adaptés, et des liaisons de télémesure et de

télécommande permettant le contrôle des satellites depuis

les stations terrestres, celles-ci étant également

connectées par des liaisons terrestres dédiées.

Un système de télécommunications peut

avoir une architecture :

? de type « point à point »,

comme un faisceau hertzien, une fibre optique, ou une liaison

radiotéléphonique. Des répéteurs peuvent y

être ajoutés pour amplifier et corriger les signaux ;

? de « diffusion », comme en

télévision où un émetteur est reçu par des

milliers de récepteurs ;

? de « collecte », comme en

surveillance océanographique, où des centaines de capteurs sont

reçus par un système central ;

? en structure de réseau, où un

ensemble d'émetteurs et de récepteurs communiquent entre eux par

des liaisons « étoilées » (topologie en étoile)

ou « point à point ». C'est la plus commune.

Un réseau de radiotéléphonie de secours

est un réseau simple entre un central et des mobiles, géré

par des procédures radio et des opérateurs.

Etude portant s u r l a technologie R F I D / N F C 14 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Un réseau commuté comme le réseau

téléphonique fixe, comporte des liaisons individuelles

d'abonnés comme une ligne analogique, une ligne RNIS ou une ligne ADSL,

des centraux téléphoniques pour établir un circuit entre

deux abonnés et des liaisons à haut débit pour relier les

centraux téléphoniques.

Un réseau par paquet, comme Internet, comporte des

routeurs qui aiguillent les paquets d'information d'une machine vers une autre

désignée par son adresse IP.

I.4. Les applications de la

télécommunication

I.4.1. Voix et son

Le transport de la voix par la téléphonie, fut

la première avancée des télécommunications, juste

après les premiers télégraphes. Le téléphone

est l'appareil qui sert à tenir une conversation bidirectionnelle avec

une personne lointaine. Il est utilisé à titre privé, pour

garder le contact avec ses proches ou à titre professionnel, pour

échanger des informations orales sans avoir à se rencontrer

physiquement.

La téléphonie qui repose sur le réseau

téléphonique permet également des services plus

avancés tels que la messagerie vocale, la conférence

téléphonique ou les services vocaux. La ligne

téléphonique sert aussi de solution d'accès à

Internet, d'abord avec un modem en bas débit, puis en haut débit

grâce à l'ADSL.

La radiotéléphonie, c'est-à-dire la

communication à distance sans fil, a d'abord été

appliquée aux communications maritimes pour en accroître la

sécurité, puis militaires dès la première guerre

mondiale, avant de devenir un média populaire avec la TSF. La

radiotéléphonie est encore le moyen principal de communication du

contrôle aérien, des liaisons maritimes par la radio maritime et

des liaisons de sécurité (police, secours). C'est aussi

l'activité principale du radioamateurisme.

La radiodiffusion est la distribution de programmes à

partir d'un émetteur vers des auditeurs équipés d'un

récepteur. D'abord en modulation d'amplitude en basse fréquence

(GO) et moyenne fréquence (PO), puis en modulation de fréquence

en VHF, elle évolue vers la radio numérique, diffusée par

satellite ou en VHF terrestre.

Etude portant s u r l a technologie R F I D / N F C 15

| P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

La téléphonie mobile offre la possibilité

de téléphoner sans connexion filaire soit par une solution

terrestre basée sur des zones de couverture hertzienne

d'antennes-relais, soit par satellite. Le développement de ce moyen de

communication est un phénomène de société

remarquable de la fin du XXe siècle. Le geste de

téléphoner dans la rue devient banal, au point d'inquiéter

sur ses risques sanitaires et de créer un langage particulier, le

langage SMS. L'accès à Internet et aux chaînes de

télévision est déjà facile sur les dernières

générations de téléphones (smartphones).

I.4.2. Image et vidéo

La transmission d'images fixes par ligne

téléphonique remonte au bélinographe, et est toujours

utilisée sous le nom abrégé de fax, comme échange

de pages photocopiées, documents commerciaux ou technique. Le

radiofacsimilé qui permet de transmettre des images par radio est

utilisé surtout pour la diffusion de cartes météo, soit

directement depuis les satellites d'observation, soit retransmises vers les

navires ou les terrains d'aviation.

Après le téléphone et la radio, la

télévision est présente dans tous les foyers. Les

forêts d'antennes yagi et de paraboles ont envahi les villes, les

chaînes satellites, d'abord analogiques puis numériques ont

multiplié les programmes nationaux et internationaux.

Les récepteurs modernes à plasma ou LCD

fournissent des images de haute qualité et la télévision

numérique terrestre augmente encore le choix des usagers.

Figure 8 : Antennes de télévision

UHF

La transmission d'images simultanées à une

liaison de téléphonie est possible grâce à la

visioconférence utilisant des canaux à haut débit

dédiés, par la transmission à balayage lent analogique ou

SSTV, immortalisée par les premiers pas sur la lune, et par les

techniques numériques nouvelles, webcam sur internet ou

téléphone mobile de dernière génération.

Etude portant s u r l a technologie R F I D / N F C 16 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Préparation et présentation à Paris, le

29 octobre 2001, de la première transmission de cinéma

numérique par satellite en Europe d'un long métrage

cinématographique par Bernard Pauchon et Philippe Binant.

I.4.3. Texte et données

Le télégraphe est l'ancêtre des

transmissions de données et la première application des

télécommunications : transmettre des caractères, donc un

message, par signaux optiques, puis sur une ligne puis par ondes radio

(Télégraphie sans fil). Le télétype puis le

radiotélétype l'ont automatisé.

Un réseau informatique est un ensemble

d'équipements reliés entre eux pour échanger des

informations. Quoique l'Internet ne soit pas le seul système de

réseau informatique, il en est presque devenu synonyme. La structure

d'Internet est complexe et peut se séparer en plusieurs parties :

? des fonctions de communication (les lignes d'abonnés,

les modems, les routeurs qui connectent au web) ;

? des fonctions de transport entre utilisateurs (les

protocoles, les serveurs...) ;

? des applications qui fournissent le service final (messagerie,

image, voix, moteur de recherche, etc.).

La télémesure, terrestre comme en hydrologie ou

en météorologie, ou spatiale comme les images

météosat ou celles des sondes planétaires lointaines,

permet la surveillance des installations industrielles, augmente notre

connaissance de l'environnement, du climat ou de l'univers.

La télécommande, la plus simple comme en

domotique ou en HiFi et vidéo, ou la plus complexe comme celle des

robots martiens, est la commande à distance sans fil, optique ou radio,

généralement couplée à la

télémesure.

I.4.4. Autres applications

Le signal radioélectrique peut contenir d'autres

informations, comme des paramètres permettant les calculs de position,

le temps universel, la détection de cibles ou la cartographie du

terrain.

Quoique le radar ne soit pas à proprement parler un

système de communication, mais de télédétection,

ses techniques combinent micro-onde, traitement du signal,

radioélectricité, et peuvent être rattachées au

monde des télécommunications.

Etude portant s u r l a technologie R F I D / N F C 17

| P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Initialement développé pour la détection

des raids aériens, le radar fut très vite installé sur les

navires, puis les avions.

D'abord militaire puis civil, les contrôles

aérien et maritime utilisent intensivement le radar pour la

sécurité. Enfin le radar météorologique permet de

cartographier les pluies et nuages, y compris depuis les satellites

d'observation.

Figure 9 : Le radar ALTAIR dans les iles

Marshali

La radionavigation a permis, dès les débuts de

la radio, d'aider à la navigation maritime puis aérienne,

grâce à la radiogoniométrie et aux radiophares, puis aux

systèmes hyperboliques comme le LORAN. Les systèmes de navigation

par satellite comme le GPS sont devenus un équipement courant des

véhicules, en attendant le développement du futur Galileo.

Figure 10 : Récepteurs GPS

Les systèmes d'identification automatique comme l'AIS

et de détection d'obstacle améliorent la sécurité

de la navigation.

La diffusion du temps universel et de signaux horaires est

intégrée aux signaux de radionavigation GPS actuels, mais a

longtemps été un service spécifique d'aide à la

navigation astronomique, ou de synchronisation scientifique, par

émissions HF comme le WWV, ou BF comme l'émetteur d'Allouis ou le

DCF77.

Etude portant s u r l a technologie R F I D / N F C 18 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Etude portant s u r l a technologie R F I D / N F C 19 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Pour leurs télécommunications, les militaires

utilisent des méthodes de discrétion comme l'évasion de

fréquence, et le chiffrement, sur des réseaux de

radiotéléphonie HF et VHF, ou des satellites

dédiés, comme Syracuse. les gouvernements utilisent

également les techniques radioélectriques dans un but de

renseignement électromagnétique, comme le système Echelon

d'écoute satellitaire16, ou des systèmes de brouillage

et de contre-mesures radioélectriques.

I.5. Les normes et standards de la

télécommunication

Les termes norme ou

standard désignent dans tous les secteurs de

la technologie des prescriptions techniques et des spécifications

relatives à la construction et au fonctionnement d'un équipement,

ou d'un système dans son ensemble.

Ces prescriptions sont établies à des fins

d'homogénéisation et de performance par des organismes d'experts,

qui les éditent en des documents officiels après de minutieuses

études, de longues concertations, et des tests rigoureux sur terrain.

Les organismes de normalisation activent à

l'échelle internationale, et leur autorité est reconnue de

façon universelle. Tout équipement produit pour usage public ou

commercial doit être conforme à la norme en vigueur.

Dans le domaine des télécommunications

très particulièrement, la normalisation consiste certes en les

prescriptions techniques pour appareils, mais souvent elle consiste aussi en

des protocoles et des procédures de communication.

Il convient de présenter les organismes de normalisation

les plus en vue actuellement :

? IEEE Institute of Electrical and Electronics

Engineers, organisme international de professionnels très

influent, qui en plus de ses activités courantes dans toutes les

spécialités de l'électricité, édite

régulièrement des standards en télécommunications,

comme le standard de réseaux internet sans fil Wifi IEEE

802.11

? UIT Union Internationale des

Télécommunications (ITU en anglais), basée

à Genève en Suisse. Elle comporte notamment la section

UIT-T (T pour technique) qui coordonne les normes des

télécommunications auprès des 193 pays membres. Avant

1992, UIT s'appelait CCITT, Comité Consultatif International

Téléphonique et Télégraphique.

? IETF Internet Engineering Task Force,

basé à Information Sciences Institute ISI, de l'University of

Southern California où il fut fondé en 1986, cet organisme

informel de bénévoles est l'autorité mondiale des

standards et des protocoles qui régissent le fonctionnement de tout

l'internet. Ces standards sont édités dans des documents

techniques appelés RFC Request For Comment

? ISO International Organisation for

Standardization, organisation internationale indépendante dont

les 163 membres sont des organismes nationaux de normalisation. ISO couvre tous

les domaines de l'ingénierie, mais vue son importance elle doit

être mentionnée dans le contexte exclusif des

télécommunications.

I.6. Conclusion du chapitre

Dans ce présent chapitre, nous avons donné un

aperçu général qui permet de mieux comprendre les bases

théoriques de la télécommunication où nous avons vu

entre autre les principes de fonctionnement, les moyens de transmission,

l'émetteur et récepteur, le partage du media de transmission et

de traitement du signal. Ensuite, nous avons vu les différentes

applications de la télécommunication et enfin les

différents normes et standard de ces deux technologies. D'où

l'ensemble de ces différents points nous ont été

nécessaire pour nous faciliter pour aborder le deuxième chapitre

qui est intitulé « La technologie RFID/NFC ».

Etude portant s u r l a technologie R F I D / N

F C 20 | P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89

34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

CHAPITRE II : LA TECHNOLOGIE RFID/NFC

[1] [2] [8] [10] [11] [12] [13] [14]

II.1. La technologie RFID

II.1.1. Historique

L'origine de la technologie de RFID (Radio Frequency

Identification) est largement controversée selon différentes

sources. La technologie RFID selon l'approche échafaudée sur base

du principe de fonctionnement, a vu le jour vers les années 1920.

Et en 1945 un ingénieur russe Léon Theremin mis

au point un dispositif passif d'écoute à fréquence radio

et non une étiquette d'identification. Mais selon

www.hitechtools.com/RFID,

nous pouvons échelonner l'évolution de la technologie RFID comme

suit :

? Vers les années 40 : La technologie du système

RFID avait été utilisée pour la reconnaissance des avions.

Les radars étaient le système de lecture qui avait pour

rôle d'envoyer un signal questionna nt les étiquettes des

transpondeurs placés sur les avions afin de distinguer les alliés

des ennemis. Et on peut considérer que le système IFF (Identity :

Friend or Foe) fût la première forme d'utilisation de la

technologie RFID.

? Au cours des années, la technologie a pris de

l'ampleur, et en particulier vers les années 70 où elle fut une

technologie protégée et à l'usage principalement

militaire. Les états développés utilisaient cette

technologie pour la sécurité et la protection de sites

stratégiques et sensibles (secteurs nucléaires et armements

lourds). Cependant vers la fin des années 70 cette technologie fut

utilisée par le secteur privé et la première application

commerciale fut la traçabilité (identification) du bétail

dans le continent européen.

? Durant les années 80, l'évolution

technologique avec l'invention des microsystèmes utilisant les circuits

intégrés conduisit à l'usage des étiquettes

passives. Et on remarquera à cette époque une grande

diversité de types des étiquettes.

? Le début des années 90 fut l'époque de

la problématique de la standardisation et de la normalisation des

équipements de systèmes de la technologie RFID (étiquettes

et lecteurs). Depuis lors, la technologie RFID est utilisée dans

plusieurs domaines d'applications, en passant par l'identification, la

traçabilité et l'analyse de données.

Etude portant s u r l a technologie R F I D / N

F C 21 | P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89

34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

II.1.2. Présentation

Le terme « RFID », acronyme de l'expression

anglo-saxonne (Radio Frequency Identification ou radio fréquence

identification en français) est une méthode permettant de

mémoriser et récupérer des données à

distance. Le système est activé par un transfert d'énergie

électromagnétique entre une étiquette radio et un

émetteur RFID. L'étiquette radio, aussi appelée tag RFID,

composée d'une puce électronique et d'une antenne reçoit

le signal radio émis par le lecteur lui aussi équipé d'une

technologie RFID. Les composants permettant à la fois lire et

répondre aux signaux.

II.1.2.1. Architecture du système RFID

Un système RFID (Radio Fréquence Identification)

se compose de transpondeurs (aussi nommé étiquettes, marqueurs,

tags, identifiants...) et d'un ou plusieurs interrogateurs (aussi nommés

coupleurs, base station ...).

Figure 11 : Fonctionnement du système RFID

? Tag RFID : le tag RFID appelé aussi

étiquette ou transpondeur, est un circuit intégré

couplé avec une antenne comme représenté en Figure

II.2.1.1 incorporé dans un objet distant. Il peut avoir

différentes sources d'alimentation, soit la sienne, soit celle fournie

par un lecteur RFID. Sa mémoire peut varier de quelques centaines de

bits (comme pour les tags EPC5) à quelques kilo-octets (comme des cartes

à puce sans contact.

Figure 12 : Représentation simplifiée d'un

tag RFID

Etude portant s u r l a technologie R F I D / N F C 22

| P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Il peut y avoir différents niveaux de capacités

de calcul. Certains tags ne peuvent accomplir que des opérations

logiques, alors que d'autres sont capables d'exécuter de la

cryptographie symétrique, des fonctions de hachage ou même de la

cryptographie asymétrique.

Un tag est généralement dit « violable

» ou encore « falsifiable », et un attaquant peut facilement

s'emparer des données stockées dans la mémoire du tag.

Enfin, sa distance de communication se situe entre quelques centimètres

à quelques décimètres. Les diverses

caractéristiques des tags RFID sont détaillées à la

section suivante.

Figure 13 : Représentation de

différents types de tags RFID

? Lecteur ou interrogateur : il est soit

fixe, soit adjoint à un système portable ; il dépend de la

conception et de la technologie utilisées et peut à la fois lire

le tag et y écrire des informations Il est commandé par

l'application à laquelle il est destiné.

Les principales fonctions du lecteur sont tout d'abord

d'activer le tag, puis de structurer la séquence du signal

communiqué à ce dernier élément et enfin de

transférer les données du tag au système d'information par

lequel il est piloté. Les aspects de communication, comme la mise en

place de la connexion ou la gestion des procédures d'anticollision et/ou

d'authentification, sont entièrement pilotés par le lecteur.

? Antenne : généralement

intégrée à la fois au lecteur et à

l'étiquette RFID, qui l'active afin de leur permettre de recevoir des

données et de transmettre des informations.

? Middleware (ou logiciel) : est un

système qui a pour fonction d'assurer la gestion des données, des

interrogateurs et de transférer les informations ad hoc aux applications

de plus haut niveau.

? Le service :il amène une valeur

ajoutée complémentaire aux applications, comme dans le cas de la

téléphonie.

L'étiquette contient une antenne et une puce

électronique, tandis que le lecteur a une antenne aussi et un

système électronique qui vont permettre de faire communiquer avec

l'étiquette qu'on appelle aussi « tag » ou transpondeur.

Etude portant s u r l a technologie R F I D / N F C 23

| P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89

34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Etude portant s u r l a technologie R F I D / N F C 24

| P a g e

II.1.3. Mode de fonctionnement

Il existe plusieurs types de fonctionnement et de

communication possibles pour les transpondeurs :

? Lecture seule : il est uniquement possible

de lire le transpondeur. Ses informations (et son identité) peuvent

avoir été inscrites préalablement par le fabricant, ou le

transpondeur peut avoir été livré vierge et c'est

l'utilisateur qui en détermine le contenu. Dans ce dernier cas, il

s'agit d'une seule écriture, et lecture multiple WORM (Write Once, Read

Multiple). Les étiquettes des produits vendus en hypermarchés en

sont un exemple.

? Lectures et écritures multiples :

l'objectif est la réutilisation du transpondeur et/ou la mise à

jour de ses informations. Certaines zones mémoires peuvent n'être

programmées qu'un nombre déterminé de fois dans le cas du

mode MTP (Multiple Time Programmable), ou programmées de manière

illimité (ou seulement par la technologie) dans le cas du mode R/W

(Read/Write). Le suivi sur les chaînes de productions des produits

(fabrication, puis mise au point, test, etc.) en est un exemple.

? Lectures et/ou écritures

protégées : la protection des données «

secrètes » lues ou écrites peut être faite de

manière logicielle (mots de passe), ou matérielle (timing

particulier, etc.), et appliquée pour tout ou partie de la

mémoire. Dans le cas de l'écriture il peut aussi y avoir des

zones mémoires programmables de manière unique, dite OTP (One

Time Programmable) indépendamment du type de lecture possible.

? Lecture et/ou écriture

sécurisées, cryptées : la sécurisation

tient à l'authentification des partenaires (station de base -

transpondeur) habilités à correspondre ensemble, par des codes

évolutifs ou tournants par exemple. Le cryptage des données

échangées entre la Station de base et le Transpondeur sert

à contrer les écoutes clandestines et pirates.

II.1.4. Les différents types de tags et leurs

spécificités techniques

Pour exploiter les informations contenues dans ces

étiquettes, il faut impérativement disposer du lecteur

approprié. Celui-ci émet des ondes radios en direction de la

capsule ce qui permet de l'alimenter en énergie (alimentation par

induction électromagnétique), en d'autres termes de l'activer (la

puce renvoie alors des données), pour en extraire les informations

qu'elle renferme. Ces puces ne sont pas capables d'effectuer des traitements

dynamiques mais seulement de renvoyer des données statiques.

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

II.1.4.1. Tags passifs (sans batterie)

Ne disposant d'aucune alimentation externe, ils

dépendent de l'effet électromagnétique de réception

d'un signal émis par le lecteur. C'est ce courant qui leur permet

d'alimenter leurs microcircuits. Ils sont peu coûteux à produire

et sont généralement réservés à des

productions en volume. Ce sont eux que l'on trouve plus particulièrement

dans la logistique et le transport. Ils utilisent différentes bandes de

fréquences radio selon leur capacité à transmettre

à distance plus ou moins importante et au travers de substances

différentes (air, eau, métal). La distance de lecture est

inférieure à un mètre. Les basses et hautes

fréquences sont normalisées au niveau mondial. Ces puces sont

collées sur les produits pour un suivi allant jusqu'aux inventaires.

Elles sont jetables ou réutilisables suivant les cas. Les puces avec une

antenne de type «papillon« ont une portée courante de 1

à 6 mètres. Ces puces UHF (Ultra Haute Fréquence) sont

utilisées pour la traçabilité des palettes dans les

entrepôts. Par contre, la tolérance aux obstacles est moyenne.

Pour les très hautes fréquences (UHF), l'Europe, l'Asie et les

Etats-Unis se distinguent par des fréquences et des

réglementations différentes.

II.1.4.2. Tags semi-passifs

Ces tags sont similaires aux cartes d'identification passive.

Ils emploient des technologies proches, mais avec quelques différences

importantes. Ils disposent en effet eux aussi d'une petite batterie qui

fonctionne en permanence, ce qui libère l'antenne pour d'autres

tâches. Ces tags sont plus robustes et plus rapides en lecture et en

transmission que les tags passifs, mais ils sont aussi plus chers.

II.1.4.3. Tags actifs

Les étiquettes actives sont les plus chères car

elles sont plus complexes à produire et assurent, outre des fonctions de

transmission, des fonctions soit de captage soit de traitement de l'information

captée, soit les deux. De ce fait, elles ont besoin d'une alimentation

embarquée et sont donc caractérisées par la durée

de vie de celle-ci. Si le prix est un facteur discriminatif, il faut savoir que

ces étiquettes s'avèrent particulièrement bien

adaptées à certaines fonctions, dont notamment la création

de systèmes d'authentification, de sécurisation, d'antivol, etc.

Bref, elles sont idéales pour tout ce qui concerne le

déclenchement d'une alerte ou d'une alarme. Elles peuvent

émettent à plusieurs centaines de mètres. Le dernier cri

est le tag « insensible à l'orientation du produit ».

Etude portant s u r l a technologie R F I D / N F C 25 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Figure 14 : Utilisation type de tags

II.1.4. Fréquences utilisées dans la RFID

Le choix de la fréquence est dicté

essentiellement par les exigences fonctionnelles et les contraintes

géométriques telles que la distance séparant

l'interrogateur du transpondeur. D'autres facteurs techniques doivent cependant

entrer en ligne de compte, en particulier les problèmes de propagation.

Les caractéristiques du milieu dans lequel se propage une onde influent

de façon différente en fonction de sa fréquence.

Les bandes de fréquences utilisées par les

dispositifs RFID font partie des bandes non soumises à licence. Ces

bandes, réservées aux applications ISM (Industrielles,

Scientifiques et Médicales), sont néanmoins

réglementées. La figure 15 synthétise les

fréquences couramment utilisées pour les applications RFID.

2,45 GHz

Figure 15 : Fréquences utilisées dans le

système RFID

Etude portant s u r l a technologie R F I D / N F C 26

| P a g e

Ces fréquences peuvent être classées en

quatre groupes. Chacune possède des

caractéristiques différentes, tant du point de

vue fonctionnel (distance, vitesse de communication) que vis-à-vis de

son environnement (milieu perturbé, présence de métal,

etc.).

|

Fréquences

|

125 KHz et 134,2

KHz

|

13,56 MHz

|

433 MHz et 860

MHz à 960 MHz

|

2,45 GHz et 5,8

GHz

|

|

Dénomination

|

Basses

Fréquences

|

Hautes

Fréquences

|

Ultra Hautes

Fréquences

|

Micro-ondes

|

|

Distance de communication

|

Portée faible

[< 1,2 m]

|

Portée moyenne

[quelques mètres]

|

Portée longue

[une dizaine de mètre

entre 860 et 960

MHz et jusqu'à 100

m en 433 MHz]

|

Portée longue

[jusqu'à 10 m]

|

|

Transfert de données

|

Vitesse de

communication

faible

[ 10 Kbits]

|

Vitesse de

communication

raisonnable

[ 25 Kbits]

|

Vitesse de

communication

élevée [ 100

Kbits]

|

Vitesse de

communication

élevée [

100

Kbits]

|

|

Sensibilité aux perturbations

électromagnétiques industrielles

|

Peu sensible

|

Peu sensible

|

Sensible

|

Fortement

sensible

|

|

Emission

|

Perturbée par les

masses

métalliques. Peu

sensible au milieu

humide.

|

Perturbée par

les

masses

métalliques.

Atténuée en

milieu

humide

|

Atténuée par les

masses

métalliques.

Atténuée en milieu

humide

|

Atténuée par

les

masses

métalliques.

Perturbée en

milieu humide

|

|

Orientation de la puce dans la bonne direction pour la

lecture

|

Pas nécessaire

|

Pas nécessaire

|

Parfois nécessaire

|

Nécessaire

|

|

Formes types de la puce

|

Tube en verre,

puce intégrée dans

un

boîtier en

plastique, carte à

puce, étiquette

à

puce

|

Étiquette à puce,

puce

à usage industriel

|

Étiquette à puce,

puce à

usage industriel

|

Puce grand

format

|

|

Applications

|

Suivi des animaux,

gestion des accès

|

Suivi des bagages,

des livres dans

les

bibliothèques,

contrôle d'accès

|

Suivi dans la chaine d'approvisionnement et gestion

d'entrepôt, applications pour la

défense

|

-

|

Tableau 1 : Caractériels de bandes de

fréquence du système RFID et quelques applications

Note : l'influence des métaux et

des liquides varie selon le produit. La portée de lecture des puces

actives dépend dans une très large mesure de la technologie

utilisé

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Etude portant s u r l a technologie R F I D / N F C 27 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

II.1.5. Normes et réglementation

II.1.5.1. La réglementation

Lorsque, comme dans le cas de la RFID, il y a émission

d'ondes électromagnétiques ; les dispositifs doivent se conformer

à certaines exigences. L'UIT (Union Internationale des

telecommunications) a pour objectif d'établir des recommandations visant

à harmoniser l'utilisation du spectre électromagnétique.

Au niveau européen, ces recommandations se traduisent par l'existence de

la directive I999/05/EC connue sous la dénomination directive RTTE

(Radio & Telecommunication Terminal Equipement), de la directive 2004/40/CE

relative à l'exposition des travailleurs aux risques physiques (champs

électromagnétiques) et par la recommandation ERC 70/03.

Au travers de ces documents, les instances de

régulation fixent les fréquences ou bandes de fréquence

autorisées pour une application RFID, mais aussi les puissances

d'émission maximales.

II.1.5.1. Les normes

La définition d'un standard dans le domaine de la RFID

a pour but d'assurer l'interopérabilité entre les systèmes

et les technologies. Afin de comprendre l'articulation entre les

différentes normes, nous distinguons les normes « techniques »

des normes « applicatives ».

Les normes « applicatives » sont des normes

fixées par des catégories d'utilisateurs qui utiliseront ou non

les normes « techniques ».

II.1.5.1.1. Les normes techniques

Par normes techniques, nous entendons toutes les normes qui

concernent la communication entre lecteurs RFID et étiques ainsi que la

gestion de données contenues dans les étiquettes. Ces standards

établissent les bases techniques d'un système d'identification

automatique RFID en définissant les fréquences, les vitesses de

transmission, les délais, les codifications et les protocoles. La

rédaction des normes techniques a été confiée

à un JTC (Joint Technical Committee) entre l'ISO (International Standard

Organisation) et l'IEC (International Electrotechnical Committee). Les normes

ISO I800-X définissent les données essentielles de la couche

physique et de protocole de communication permettant d'assurer les

échanges entre interrogateur et transpondeur. Ces normes sont

déclenchées par fréquence.

Etude portant s u r l a technologie R F I D / N F C 28

| P a g e

Pour chacune de ces fréquences, ont également

été publiés des Technical Reports,

référencés I8047-X et I8046-X, permettant d'évaluer

la conformité des systèmes aux normes I8000-X.

II.1.5.1.2. Les normes applicatives

Contrairement aux normes techniques bâties sur des

propositions de fournisseurs de technologie, les normes applicatives

relèvent de la volonté d'un certain nombre d'utilisateurs de

créer un outil commun pour gérer leurs systèmes de

traçabilité. Il existe donc des normes applicatives

dédiées à certains secteurs d'activité. Parmi

celles-ci, on peut citer les normes ISO II784 et II785 consacrées

à l'identification des animaux ou encore les normes ISO I7364, I7364,

I7635, I7366 et I7637 utilisées dans le domaine du fret et de la gestion

logistique.

|

Référence

|

Intitulé

|

|

18000-1

|

:2008

|

Partie 1 : Architecture de référence et

définition des paramètres à normaliser

|

|

18000-2

|

:2009

|

Partie 2 : Paramètres de communications d'une interface

d'air à moins de 135 kHz

|

|

18000-3

|

:2010

|

Partie 3 : paramètres de communication d'une interface

d'air à 13,56 MHz

|

|

18000-4

|

:2008

|

Partie 4 : paramètres de communication d'une interface

d'air à 2,45 GHz

|

|

18000-6

|

:2010

|

Partie 6 : paramètres de communication d'une interface

d'air entre 860 MHz et

960 MHz

|

|

18000-7

|

|

Partie 7 : paramètres de communication d'une interface

d'air à 433 MHz

|

Tableau 2 : Normes techniques applicables à la

RFID

II.1.5.1.3. Le standard de communication « EPC

Global »

EPC Global Inc. est une organisation indépendante

à but non lucratif. Elle a en charge le déploiement du

système EPC à travers le monde. Le standard EPC (Electronic

Product Code) est un système de codification permettant l'identification

unique de tous les biens de la chaîne d'approvisionnement. Il permet de

répondre aux besoins des entreprises pour l'échange et le partage

d'informations : le suivi unitaire des objets grâce au code EPC, la

capture à distance de l'information à la RFID, le stockage et

l'accès à l'information grâce aux standards ouverts

d'internet. Chaque objet peut donc être identifié par un code

unique stocké dans un transpondeur RFID. La figure .... Explicite le

format d'un code EPC 96 bits.

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Etude portant s u r l a technologie R F I D / N F C 29 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Figure 16 : Format d'un code EPC 96 bits

L'adoption par un grand nombre d'industriels et de

distributeurs, dont Wal-Mart qui a été un des précurseurs

en 2004, a permis le développement rapide de ce standard.

II.1.6. La technique de la technologie RFID

L'expérience menée par Wal-Mart qui a

imposé la mise en place de transpondeur RFID à tous ses

fournisseurs fait apparaitre des taux élevés de non

fonctionnement ou de non lecture du transpondeur à la première

tentative :

? Il subsiste des problèmes de propagation ou

d'absorption des ondes, dus à la présence d'obstacle, de liquide

ou de masse métallique à proximité du transpondeur ou de

l'interrogateur, pouvant déformer la zone de détection et donc

altérer le fonctionnement du système. Selon les applications

visées, les conséquences sont différentes ; s'il est

acceptable d'être contraint de présenter son forfait deux fois de

suite au portique d'un télésiège, il est

intolérable d'imaginer ce type de dysfonctionnement sur un dispositif

dédié à la détection de personnes se trouvant dans

une zone dangereuse ;

? Les problèmes d'interférence avec les sources

voisines (GSM...) sont également fréquents. Lors de

l'implantation d'un dispositif RFID sur un site industriel, une analyse

spectrale de l'environnement permet d'identifier les sources potentiellement

perturbatrices, de réduire leurs effets sur le dispositif et ainsi de

garantir un fonctionnement optimal ;

? L'une des principales difficultés rencontrées

par les fabricants de systèmes RFID réside dans le traitement des

collisions. Le phénomène de collision se produit lorsque

plusieurs transpondeurs tentent de dialoguer simultanément avec un

même interrogateur créant des conflits lors de l'émission

de messages par les différents transpondeurs vers l'interrogateur

(cfr. Figure 17.).

Il existe des algorithmes permettant de dialoguer en mode

anticollision mais tous les interrogateurs ne sont pas capables de les

intégrer. Seuls les dispositifs les plus évolués

gèrent ces phénomènes de collision, souvent au

détriment de leur temps de réponse.

Etude portant s u r l a technologie R F I D / N F C 30 |

P a g e

(c) IZIRI MBO Aristote +243(0) 81 32 65 952, 89 34 47

315

iziriaristote@gmail.com TFC UNIKIN 2018

Figure 17 : Phénomène de collision

II.1.7. Avantages et désavantages de la technologie

RFID

II.1.7.1. Avantages de la technologie RFID

? Une plus grande capacité de contenu :

dans une étiquette radiofréquence une capacité de

1000 caractères est aisément stockable sur 1mm2, et peut

atteindre sans difficulté particulière 10000 caractères.

Dans une étiquette logistique apposée sur une palette, les

différentes unités contenues et leurs quantités

respectives pourront être enregistrées et lues.

? La vitesse de marquage : le code à

barres dans un contexte logistique nécessite le plus souvent

l'impression d'un support papier. La manipulation et la pose des

étiquettes restent des opérations manuelles ou mécaniques.

Les étiquettes radio fréquence peuvent être inclues dans le

support de manutention ou dans les conditionnements dès l'origine. Les

données concernant les objets contenues ou transportées sont