|

REPUBLIQUE DU SENEGAL

Un peuple - un but - une foi

MINISTERE DE L'ENSEIGNEMENT SUPERIEUR ET DE LA

RECHERCHE

DIRECTION GENERALE DE L'ENSEIGNEMENT

SUPERIEUR

DIRECTION DE L'ENSEIGNEMENT SUPERIEUR PRIVE

ECOLE SUPERIEURE DE TECHNOLOGIE ET DE MANAGEMENT

MEMOIRE DE FIN DE CYCLE

Pour l'obtention de la Licence en

TELEINFORMATIQUE Option

Télécommunications et Réseaux

INTITULE

Mise en place de la téléphonie sur IP dans

un

réseau multi sites

Présenté et soutenu par : Ousmane

AMAR

Sous la direction de :

Mr Mouhamadou Lamine Goudiaby - enseignent

Réseaux Télécoms

Année académique : 2016 -

2017

Ousmane AMAR Page | I

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

A la mémoire de

A la mémoire de tous ceux qui ont

contribué à mon éducation, à ma formation et ma

réussite et qui ne sont plus là malheureusement.

? A ma mère Maty DIAO qui nous à quitter

à bas âge il y'a de cela 22 ans. Une mère qui a toujours

veillé à ce que ses enfants aient une bonne

éducation.

Que le bon Dieu l'accueillie dans son paradis

éternel.

AMEN

Ousmane AMAR Page | II

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Dédicace

Je dédie ce document à :

V' A mon père Abdoulaye AMAR et ma

tante Yacine SARR pour la bonne éducation et leur soutien moral.

Qu'ALLAH vous accorde une longue vie accompagné d'une santé

absolue afin que je puisse témoigner mon amour et mon plus fond

respect.

V' Mon guide spirituelle Cheikh Ibrahima

DIAGNE qui m'a donné une éducation spirituelle.

V' Mes soeurs Mame Diarra, Fatou, Dior pour leur

soutient éternel à mon endroit.

V' Mes frères Moustapha et Abdou latif

pour leur soutien, leur encouragement et leur accompagnement dans mes

études.

V' A tous mes autres frères et soeurs

avec qui j'ai appris beaucoup de chose dans ma vie. Que nous laisse encore

auprès de notre père, je vous adore

profondément.

V' Madame CISSE Khady DIOP celle que surnomme

ma mère à moi seul qui m'a beaucoup soutenu dans des moments

très difficile qu'ALLAH t'accorde une longue vie accompagné d'une

très bonne santé.

V' El Hadji Malick CISSE dit Pape ASS pour

son soutien et ses conseils pertinent à notre endroit et toute la

famille CISSE.

V' Tous nos Goor Yalla du dahira Innal Haq Innal

Huda.

V' Mes amis Cheikh YAFFA, Oumar Niang, Ass CISS,

Malick DEME.

Je dédie ce travaille plus

particulièrement à un homme sans qui je ne serai pas dans les

bancs de l'école il m'a inculqué le travail, la rigueur, la

confiance en soi je veux nommer monsieur Nouha DIEDHIOU merci mille fois tout

le mérite vous reviens.

Ousmane AMAR Page | III

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Remerciement

Après avoir rendu grâce à DIEU et

prier sur son prophète Mohamed (PSL) nous remercions toutes les

personnes qui ont contribué à l'élaboration de ce document

particulièrement :

? A mon directeur de recherche Mr Goudiaby qui m'a

beaucoup soutenu par des recherches, des conseils et par sa

connaissance.

? A notre professeur de Méthodologie de

rédaction Mme CISSE qui nous a appris la bonne

rédaction de ce document. Elle n'a cessé de nous donner de bons

conseils et de nous encourager.

? A toute ma famille et mes et mes parents qui ont

montré le chemin du travail et la dignité.

? A tout le corps professoral de l'ESTM pour nous

avoir donné une bonne formation.

? A tous les étudiants de l'ESTM notamment

à mes camarades de classes de la promotion 2017 pour leur amitié

et leur soutien mutuel.

Ousmane AMAR Page | IV

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Avant-propos

Ce document s'inscrit dans le cadre d'un projet de fin de

cycle pour l'obtention du diplôme de licence en

télécommunications et réseaux à l'Ecole

Supérieure de Technologie et de Management (ESTM) de Dakar.

Le projet a pour thème : la mise en place de la

téléphonie sur IP dans un réseau multi sites. Ce travail a

été produit sous la surveillance de mon encadreur monsieur

Goudiaby. L'Ecole Supérieure de Technologie et de Management (ESTM) a

été créé en 2002 par des universitaires et des

professionnels des secteurs des technologies de l'information, de la

communication et de la gestion. Implanté à Dakar, ESTM est

située sur l'avenue Bourguiba prolongé x front de

terre.

Ses formations sont reconnues par les milieux

académiques et professionnels tels que le CAMES (Conseil Africain et

Malgache pour l'Enseignement Supérieure).

Diplômes délivrés

? Technicien Supérieur

? Licence - Ingénieure - Master

Filières

? Science et Technologie

? Management et communication

? Energie Renouvelable ? Formation continue

Ousmane AMAR Page | V

Mise en place de la téléphonie sur IP dans un

réseau multi site (Cas de l'ESTM)

Sommaire

Introduction générale 1

Chapitre 1 : Présentation de l'ESTM 2

1.1. L'historique de l'ESTM 2

1.2. Les départements et cycles de formation 3

1.2.1. Les départements 3

1.2.2. Les cycles de formations 3

1.3. L'organisation de l'ESTM 4

1.4. L'architecture réseau de l'ESTM 5

Chapitre 2 : Le cadre théorique 5

2.1. La problématique 5

2.2. Les hypothèses de recherche 6

2.3. Les objectifs du mémoire 6

2.4. La revue critique de la littérature 6

Chapitre 3 : La généralité sur les

réseaux informatiques 7

3.1. Définition 7

3.2. Topologie des réseaux 8

3.3. 3. 3 : Classification des réseaux 9

3.3.1. Les LAN 9

3.3.2. Les MAN 10

3.3.3. Les WAN 10

3.4. Les caractéristiques logiques des réseaux

11

Chapitre 4 : L'étude des technologies des VPN

16

4.1. 4. 1 Principe et Fonctionnement des VPN 16

4.2. Les Différents type de VPN 17

4.3. 4. 3 : Les protocoles de tunnelisation 19

4.4. 4. 4 : La présentation d'OpenVPN

Chapitre 5 : La généralité sur la

téléphonie sur IP 23

5.1 La définition et concepts 23

5.2 Le fonctionnement 23

5.3 Les protocoles de signalisations 24

Chapitre 6 : Installation et configuration d'Open VPN

28

6.1 Installation 28

6.2 Génération des certificats et des

clés d'authentification 29

6.3 Configuration du serveur 36

Ousmane AMAR Page | VI

Mise en place de la téléphonie sur IP dans un

réseau multi site (Cas de l'ESTM)

6.4 Configuration des clients d'OpenVPN 41

Chapitre 7 : Installation et configuration d'Asterisk

43

7.1 Installation 43

7.2 Fichiers de configurations 43

7.3 Configuration des clients 46

7.4 7.4 Test de fonctionnement 48

Conclusion Générale 50

Ousmane AMAR Page | VII

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Glossaire

Acronymes Significations

|

LAN

|

Local Area Network

|

|

Token ring

|

Jeton sur anneau

|

|

MAN

|

Metropolian Area Network

|

|

WAN

|

Wide Area Network

|

|

IEEE

|

Institute Of Electrical and Electronics

Enginer

|

|

Token bus

|

Jeton sur bus

|

|

WIFI

|

Wireless Fidelity (Réseau sans Fil)

|

|

SCC

|

Standards Council of Canada

|

|

AFNOR

|

Association Français de Normalisation

|

|

ANSI

|

American National Standards Institute

|

|

ISO

|

International Organization for

Standardization

|

|

OSI

|

Open Système Interconnexion

|

|

TCP/IP

|

Transport Control Protocol/ Internet

Protocol

|

|

TCP

|

Transport Control Protocol

|

|

UDP

|

User Datagramme Protocol

|

|

IP

|

Internet Protocol

|

|

FTP

|

File Transfer Protocol

|

|

SSH

|

Secure Shell

|

|

PPTP

|

Point to Point Tunneling Protocol

|

|

PPP

|

Point to Point Protocol

|

|

GRE

|

Generic Routing Encapsulation

|

|

L2TP

|

Layer to Tunneling Protocol

|

|

L2F

|

Layer to Forwarding

|

|

ESP

|

Encapsulation Security Payload

|

|

IP sec

|

Internet Protocol Security

|

|

AH

|

Authentification Heayer

|

|

IKE

|

Internet Key Echange

|

|

SIP

|

Session Initiation Protocol

|

|

IAX

|

Inter Asterisk Exchange

|

|

PABX

|

Private Automatic Brach EXchange

|

Ousmane AMAR Page | VIII

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

|

RTC

|

Réseau téléphonique

commuté

|

|

CSMA/CD

|

Carrier Sense Multiple Access/Collision

Detection

|

Ousmane AMAR Page | IX

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Liste des figures

Figures Pages

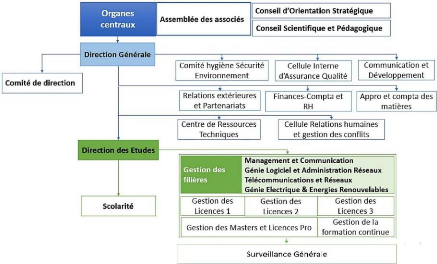

Figure 1.1 : Organigramme de l'ESTM ...05

Figure 1.2 : Architecture réseau de l'ESTM

06

Figure 3.1 : un réseau 11

Figure 3.2 : Topologie des réseaux

11

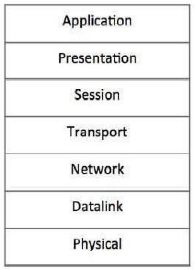

Figure : 3.3 Architecture modèle OSI

.15

Figure : 3. 4 Architecture modèle TCP/IP

....16

Figure : 3.5 L'architecture OSI et l'architecture

TCP/IP 17

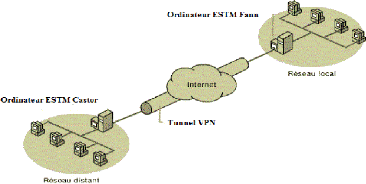

Figure : 4.1 Le réseau VPN 20

Figure : 4.2 Le réseau VPN d'Accès

21

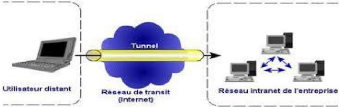

Figure : 4.3 Le réseau VPN intranet

21

Figure : 4.4 Le réseau VPN extranet

22

Figure : 4.5 Architecture OpenVPN 25

Figure : 5.1 : Architecture de la VOIP entre deux

ordinateurs 28

Figure : 5.2 : Architecture de la VOIP entre deux

téléphones 28

Figure : 5.3 : Architecture de la VOIP entre un

téléphone ordinateur ..29

Figure : 6.1 : installation d'OpenVPN 32

Figure : 6.2 : installation d'easy-rsa

....33

Figure : 6.3 : Création du dossier easy-rsa

33

Figure : 6.4 : Création du dossier keys

.33

Figure : 6.5 : Copie de my_ca dans easy-rsa

33

Figure : 6.6 : Edition du fichier vars 34

Figure : 6.7 : Fichier vars 34

Figure : 6.8 : Exécution du fichier vars

34

Ousmane AMAR Page | X

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figure : 6.9 : Certificat de l'autorité de

certification 35

Figure : 6.10 : Contenu du fichier my_ca

...36

Figure : 6.11 : Certificat du serveur(1) 36

Figure : 6.12 : Certificat du serveur (2) 37

Figure : 6.13 : Certificat du client (1) 37

Figure : 6.14 : Certificat du client (2)

38

Figure : 6.15 : Paramètre Diffie Hellman

.38

Figure : 6.16 : Contenu de keys 39

Figure : 6.17 : Création de la clé

spéciale 39

Figure : 6.18 : Copie des clés du serveur

40

Figure : 6.20 : Décompression du fichier

serveur.conf 40

Figure : 6.21 : Le contenu du fichier

samples-config-files ...41

Figure : 6.22 : Edition du fichier serveur.conf

.41

Figure : 6.23 : Edition du fichier serveur.conf

41

Figure : 6.24 : Démarrage du serveur OpenVPN

42

Figure : 6.25 : server.conf 42

Figure : 6.26 : Interface tun0 43

Figure : 6.27 : Révocation du clientestm.crt

43

Figure : 6.28 : Pare feu du serveur 43

Figure : 6.29 : Pare feu du serveur (1) ....44

Figure

: 6.30 : Pare feu du serveur(2) 44

Figure : 6.31 : Pare feu du serveur (3) 44

Figure : 6.32 : Pare feu du serveur (4) ...44

Figure : 6.33 : Pare feu du serveur(5) 44

Ousmane AMAR Page | XI

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

|

Figure : 6.34 : Pare feu du client (1)

|

44

|

|

Figure : 6.35 : Pare feu du client (2)

|

45

|

|

Figure : 6.36 : Copie du fichier client.conf dans

client.ovpn

|

45

|

|

Figure : 6.37 : Etablissement de la connexion VPN

|

46

|

|

Figure : 7.1 : Mise à jour du système

|

46

|

|

Figure : 7.2 : Installation d'Asterisk

|

46

|

|

Figure : 7.3 : Fin de l'installation d'Asterisk

|

47

|

|

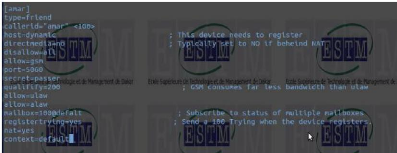

Figure : 7.4 : Fichier Sip.conf

|

.....48

|

|

Figure : 7.5 : Fichier Sip.conf

|

..48

|

|

Figure : 7.6 : Fichier extensions.conf

|

49

|

|

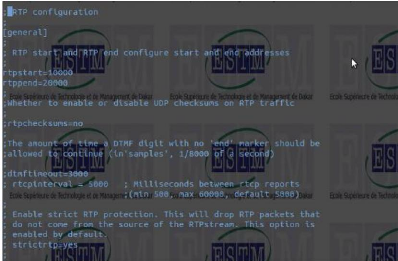

Figure : 7.7 : Fichier rtp.conf

|

50

|

|

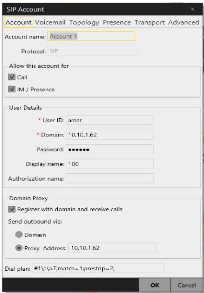

Figure : 7.8 : configuration du compte

|

.51

|

|

Figure : 7.9 : Compte amar registré

|

51

|

|

Figure : 7.10 : Appel vers ousmane

|

52

|

|

Figure : 7.11 : Etablissement de l'appel

|

52

|

Ousmane AMAR Page | XII

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Résumé

Ousmane AMAR Page | XIII

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Abstract

The telecommunications sector is probaly the one whose

innovations are the most spectacular, fixed telephony published in the mid-19th

century to mobile telephony appeared in the late 20th century. Computer

scientists have tried to simulate traditional telephonycommunicating to

integrate various services. Therefore, the new concept to explore is merging IT

and telephony in order to achieve a single network that will offer in terms of

lower maintenance constraint advantage, safety, and benefit of reducted fares

communication.

Most companies want to centralize thier resources and

start in different sites. This liaison causes the need of the various offices

of the entreprise. But the remote access poses problems of security and

costs.

This VPN technology has arrived to meet these problms.

She used to connect two sites secure and less expensive manner.

The aim of our study concerns the implementation of IP

telephony with interconnection of two sites via VPN. Ane once the VPN is

established, we could put various secure services among which was the

TOIP.

Ineed, the latter allows companies to reduce the cost

of telephony communications and optimize thier network.

It is this context that the objective of our research

revolves around three part :

? The study of the existing to understand the issues of

network ESTM ;

? The theorical study of the topic to identify the

subject in its globality which is the generality of computer network, VPN and

VOIP ;

? Finally the implementation of the solution.

Ousmane AMAR Page | 1

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Introduction générale

L'avènement des nouvelles technologies de

l'information et de la communication a donné naissance de nouvelles

perceptives pour les utilisateurs. Il y'a quelques années la

transmission de la voix sur le réseau téléphonique

classique constituait l'exclusivité des

télécommunications. De nos jours, la transmission de la voix

(TOIP) constitue une évolution majeure comparable à la

précédente.

La VoIP (Voice over IP) est une technologie de

communication vocale en pleine émergence. La convergence de triple Play

(voix, données et vidéos) fait partie des enjeux principaux de la

télécommunication d'aujourd'hui. Il s'agira de voir comment

résoudre les problèmes liés aux bouillies et parasites, de

maintenir la convergence et d'éviter le décalage dans la

conversation.

La téléphonie sur IP permet de

répondre rapidement à de très fortes demandes de

raccordement aux réseaux téléphoniques en utilisant les

infrastructures informatiques. Elle sert aussi d'étendre l'application

des techniques informatiques.

Nous avons choisi ce sujet parce que nous savons que

la TOIP possède actuellement une véritable opportunité

économique pour les entreprises telles que la diminution du coût

en infrastructures, de la facture de téléphone. Elle permet

l'intégration de nombreux services. La téléphonie sur IP

est basée sur des standards ouverts : elle permet donc l'interaction

avec les équipements téléphoniques standards.

Nous supposons que la facilité d'utilisation de

la VOIP pousse certaines entreprises à l'adapter par rapport à

RTC.

Ainsi nous avons mené une étude en fin

de déterminer la solution open source de téléphonie sur IP

la mieux adapté à la société. Suite à cette

étude nous avons choisi de mettre en place la solution retenue :

PABX-Asterisk intégré dans OpenVPN. Internet et la documentation

nous ont permis d'élaborer ce présent document.

Ce pendant notre argumentation reposera autour de

trois parties essentielle. En premier partie nous aborderons la

présentation du lieu avant, d'entamer par la suite l'étude

théorique du thème et pour terminer en fin nous établirons

la mise en place de la solution.

Ousmane AMAR Page | 2

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

1ére Partie : Présentation du lieu de

stage

Introduction

Cette partis nous permettra de mieux connaitre

l'organisation de l'ESTM, de connaitre le fonctionnement et son architecture

réseau informatique et téléphonique. En plus elle nous

montrera la principale problématique réseau et nous proposons des

solutions pour y remédier. En fin, nous pourrons définir nos

objectifs à atteindre.

Chapitre 1 : Présentation de l'ESTM

1.1.

L'historique de l'ESTM

L'Ecole Supérieure de Technologie et de

Management ESTM, est une école privé d'enseignement

supérieure, universitaire et professionnel. Elle a été

créée en 2002 par des acteurs et professionnel des secteurs des

technologies de l'information, de la communication et de la gestion. Les

enseignements dispensés s'inspirent des normes exigées par le

CAMES (Conseil Africain et Malgache pour l'Enseignement Supérieur) et

donc superposable à ceux dispensés dans les meilleures

écoles tant sur le monde.

Le programme est élaboré en fonction des

besoins du monde professionnel et adaptés à l'évolution de

la technologie de manière à donner à l'étudiant des

compétences aussi bien théorique que pratique. L'école

compte toujours rester à la pointe de la technologie dans un

environnement qui se veut compétitif.

L'ESTM assure des formations dans trois

départements qui la composent. Ces formations sont dispensés en

cours du jour, comme en cours du soir aussi bien formation initiale qu'en

formation continue pour le compte des entreprises, société et

particuliers.

Ses départements sont :

? Le département de l'informatique et des

télécommunications ? Le département de science et la

gestion

L'école forme des techniciens supérieurs

en informatique de gestion, en réseaux et téléinformatique

et maintenance informatique dans le premier cycle de son département des

sciences de l'informatique. Dans son second et troisième cycle, elle

forme des ingénieurs spécialisés en réseaux

téléinformatique, en génie logiciel et en génie

électrique et énergie renouvelable.

Ousmane AMAR Page | 3

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

1.2. Les départements et cycles de

formation

1.2.1. Les départements

L'ESTM compte trois départements qui sont

:

> Département de l'informatique et de la

télécommunication Les filières :

· Réseaux et

télécommunications

· Réseaux et

téléinformatique

· Informatique de gestion

· Maintenance informatique >

Département des sciences de gestion

Les Filières

· Gestion des entreprises

· Gestion des ressources humaines

· Comptabilité et finance

· Management des projets

· Marketing

· Tourisme

1.2.2. Les cycles de formations

L'ESTM est composé de différents cycle

de formations inclus dans les départements comme suit :

Département informatique et réseaux 1er

Cycle

+ Licence en téléinformatique

(génie logiciel et administration réseaux) en 3 ans +

Licence en télécommunication et réseaux en

3ans

+ Licence professionnelle téléinformatique

(génie logiciel et administration réseaux) en 1 an

+ Licence professionnelle en

télécommunication et réseaux en 1 an

2ème Cycle

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

+ DIC téléinformatique option

génie logiciel et administration réseaux (bac+5) avec grade de

master

+ Master 1 en télécommunication et

réseaux (bac+4)

+ Master 1 en téléinformatique option

génie logiciel et administration réseau (bac+4)

+ Master 2 en télécommunication et

réseaux (bac+5)

+ Master 2 en télécommunication option

génie logiciel et administration réseaux (bac+5)

+ Master professionnel en

téléinformatique option génie logiciel et administration

réseaux (1 an)

1.3. L'organisation de l'ESTM

Ousmane AMAR Page | 4

Figure 1.1 Organisation de l'ESTM

Ousmane AMAR Page | 5

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

1.4. L'architecture réseau de l'ESTM

L'architecture réseau de l'ESTM comprend deux

parties, une partie filaire qui permet de relier les machines grâce aux

switches qui sont au nombre de 2 et une autre partie sans fil.

Figure 1.2 : Architecture réseaux de

l'ESTM

Chapitre 2 : Le cadre théorique

Ce chapitre porte sur l'étude

générale du cadre du thème qui est l'ESTM. De ce faite,

nous allons dégager la problématique, les hypothèses de

recherche, les objectifs et de recherche et la revue critique de la

littérature.

2.1. La problématique

L'ESTM a actuellement deux principaux bâtiments

qui sont l'ESTM castor et l'ESTM Cheikh Anta sur l'avenue Cheikh Anta DIOP en

face l'hôpital Fann. Elle possède généralement deux

LAN. Ces deux réseaux par une équipe. Le téléphone,

le fax, l'internet avec des communications inter-réseau

présentent parfois de nombreux dysfonctionnement.

Ousmane AMAR Page | 6

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Donc, notre principale problématique est

comment relier ses deux sites pour faciliter les échanges tout en

sécurisant les communications. Et comment améliorer cette

dernière de manière économique avec une qualité de

service acceptable.

2.2. Les hypothèses de recherche

Pour résoudre notre problématique nous

allons proposer ces différentes solutions :

? Réduction des couts de

communications

? Simplification de la gestion, la maintenance des

infrastructures et des services téléphoniques

? Intégration des services de

téléphonie classique (boite vocal, visioconférence, fax

etc.)

? Déploiement des services de

téléphonie aussi rapide que les services de messagerie

électroniques.

2.3. Les objectifs du mémoire

Ainsi après une enquête menée au

sein du personnel, il est ressorti que les communications se basent

principalement sur le réseau GSM. D'où notre étude

s'articule autour de nombreux principaux points.

? L'étude de l'intégration de nouveau

service de téléphonique avec la téléphonie sur IP

afin d'améliorer la qualité de service et la réduction des

couts de communications.

2.4. La revue critique de la littérature

Nous proposons comme solution la mise en place de la

téléphonie sur IP.

D'après les recherches que nous avons

effectué, nous avons constaté de nombreuses personnes ont

traité le même thème selon une approche plus ou moins

différente.

Conclusion

D'après l'étude que nous avons faite,

l'ESTM dispose de deux réseaux différents (informatique et

téléphonique) avec des équipements obsolètes et

elle a deux sites distants. Ainsi, elle se doit disposer d'une communication

fiable qui lui offre des garanties de QoS et de

sécurité.

Ousmane AMAR Page | 7

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Pour cela, nous voulons établir une liaison

entre les deux sites de l'ESTM afin d'optimiser les communications. Mais cette

interconnexion pose des problèmes de sécurité et de

couts.

D'où nous avons proposé comme solution la

mise en place de de la téléphonie sur IP.

Pour atteindre nos objectifs, nous devons

étudier différents concepts parmi lesquels on a les

réseaux informatiques.

Cette analyse consiste à mieux comprendre les

réseaux informatiques en général. Après cette

étude nous ferons l'étude de la téléphonie sur IP.

Cette approche nous permettra de cerner le thème dans sa

globalité.

Chapitre 3 : La généralité sur

les réseaux informatiques Introduction

Les réseaux informatiques sont nés du

besoin de faire communiquer les terminaux distants avec un site central puis

des ordinateurs entre eux. Dans un premier temps ces communications

étaient juste destinées aux transports de données

informatiques alors qu'aujourd'hui on se dirige plutôt vers des

réseaux qui intègrent à la fois des données mais en

plus, la parole et la vidéo.

Pour avoir une notion des réseaux

informatiques, il est fondamentalement nécessaire de connaitre son

infrastructure ainsi que ses notions théoriques de base en

général. Ils permettent le partage des ressources entre un ou

plusieurs équipements informatiques.

3.1. Définition

Un réseau est un ensemble de moyen

matériels et logiciels géographiquement dispersés

destinés à offrir un service, comme le réseau

téléphonique, ou à assurer le transport de données.

Les techniques à mettre en oeuvre diffèrent en fonction des

finalités du réseau et de la qualité de service

désirée.

Un réseau informatique est aussi défini

comme étant un ensemble d'ordinateurs interconnectés entre eux au

moyen de médias de communication avec pour objectif de réaliser

le partage des différent ressources matérielles et/ou

logicielles.

Cela peut être illustré par l'exemple

ci-dessous

Ousmane AMAR Page | 8

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figue 3.1 : un réseau

3.2. Topologie des réseaux

La topologie d'un réseau décrit la

manière dont sont organisés ou interconnectés les

équipements au sein d'un réseau. Cependant, on distingue

:

? La topologie physique, qui décrit la

manière dont sont raccordés au réseau,

c'est-à-dire le câble réseau, il en

existe plusieurs types à savoir :

? Topologie en étoile

? Topologie en anneau

? Topologie en arbre

? Topologie maillée

? Topologie en bus

Figure 3.2 : Topologie des réseaux

Ousmane AMAR Page | 9

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

? La topologie logique qui renseigne sur le mode

d'échange des messages dans le réseau (Topologie

d'échange). Elle est réalisée par le un

protocole

d'accès et les protocoles les plus

utilisés sont Ethernet et Token ring.

3.3. Classification des réseaux

Les réseaux sont classés par rapport

à leur métrique c'est-à-dire leur taille et leur mode de

transmission utilisé. Du point de vue général, nous

distinguons deux types de technologies de transmission largement

répandues : la diffusion (bus, anneau et radio/satellite), Le

point-à-point (étoile, boucle et maillé)

? Les réseaux à diffusion

Un réseau à diffusion dispose d'un seul

canal de transmission qui est partagé par tous les équipements

qui y sont connectés. Sur un tel réseau, chaque message

envoyé, appelé paquet dans certains circonstances, est

reçu par toutes les machines du réseau. Dans le paquet, un champ

d'adresse permet de d'identifier le destinataire réel.

A la réception d'un paquet, une machine lit ce

champ et procède au traitement du paquet si elle reconnait son adresse

ou l'ignore dans le cas contraire. Cette transmission est appelé

multicast.

? Les réseaux point-à-point

Par opposition au système

précédent, les réseaux point-à-point consiste en un

grand nombre de connexion, chacune faisant intervenir deux machines. Pour aller

de sa source à sa destination, un paquet peut transiter par plusieurs

machines intermédiaires. Cette transmission est appelé

unicast.

Parmi les types de réseaux nous avons

:

? Les LAN ; ? Les MAN ; ? Les WAN ;

3.3.1. Les LAN

Les LAN : un réseau local est un ensemble de

moyens autonomes de calcul (micro-ordinateur, station de travail ou autres)

reliés entre eux pour s'échanger des informations et partager des

ressources naturelles (imprimante, espace, disque...) ou logicielles

(programmes...) ou encore appelé réseau local, constitué

d'ordinateurs et de

Ousmane AMAR Page | 10

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

périphériques reliés entre eux

et implantés dans une même entreprise, et à

caractère privé. Il ne dépasse pas

généralement une centaine de machines et ne dessert jamais

au-delà du kilomètre. Le partage des ressources est ici

fréquent et les vitesses de transmission vont de 10à 100 Mb/s

(mégabits/seconde).

Sa matérialisation peut s'effectuer en tenant

compte des différentes topologies élaborées par l'IEEE

sous forme des normes.

Il s'agit :

· IEEE 802.3 : Ethernet (CSMA/CD) ;

· IEEE 802.4 : Token -bus ;

· IEEE 802.5 : Token-ring ;

· IEEE 802.6 : MAN ;

· IEEE 802.7 : FDDI ;

· IEEE 802.9 : ISOEnet ;

· IEEE 802.11:Wifi ;

3.3.2. Les MAN

Le MAN : correspond à la réunion de

plusieurs réseaux locaux (LAN) à l'intérieur d'un

même périmètre d'une très grande entreprise ou d'une

ville pouvant relier des points distants de 10 à 25km. En

général le câble coaxial est le support physique le plus

utilisé dans ce type de réseau.

Il existe alors une interconnexion qui

nécessite quelques matériels particuliers conçus pour

réunir ces différents réseaux et aussi pour

protéger l'accès de chacun d'eux suivant des conventions

préalables. Il peut être privé ou public et utilise un ou

deux câbles de transmission. Il ne dispose pas d'élément de

communication (routage).

3.3.3. Les WAN

Le WAN : il s'agit cette fois d'un réseau

multi-services couvrant un pays ou un groupe de pays, qui est en fait

constitué d'un ensemble de réseaux interconnectés. Un WAN

peut être privé ou public, et les grandes distance qu'il couvre

(plusieurs centaines de kilomètre) font que les liaisons sont

assurées par du matériels moins sophistiqué (raison

financières) et le débit se trouve un peu

pénalisé.

Il est caractérisé par :

? L'étendu = une région, en continent

;

Ousmane AMAR Page | 11

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

? Sous réseau de commutation : ensemble de

commutateurs reliés entre eux.

? Un commutateur (routeur) : ordinateur

spécialisé qui permet d'acheminé des paquets.

? Quelques topologies possibles d'un sous

réseaux : étoile, anneau, arbre, maillage régulier,

anneau-interconnecté et maillage irrégulier.

3.4. Les caractéristiques logiques des

réseaux

La conception des premiers ordinateurs ont connu le

problème d'hétérogénéité ou les

concepteurs n'avaient tenu compte de l'aspect matériel au

détriment de l'aspect logiciel en oubliant que les données dans

les réseaux devaient provenir des différentes applications qui

pouvant être d'un ordinateur à un autre, alors il est question de

normaliser le système informatique.

La normalisation

La normalisation peut être vue comme un ensemble

de règles destinées à satisfaire un besoin de

manières similaire. En matière de

télécommunication, la normalisation est issue d'organisme divers.

Du groupement de constructeurs aux organismes internationaux, la normalisation

couvre tous les domaines de la communication.

Qu'est-ce qu'une norme ?

Ce sont des accords documentés décrivant

des spécifications des produits ou des services. Pourquoi une norme

?

Elle permet d'éliminer les

incompatibilités entre les produits et les servies. Si on ne parle pas

le même langage, alors comment peut-on communiquer et se comprendre

?

Qui définit les normes ?

Des organismes nationaux (SSC, AFNOR ET ANSI) et

internationaux (ISO). Les architectures de réseaux

Deux grandes familles d'architectures se disputent le

marché :

? La première provient de l'ISO et s'appelle OSI ?

La deuxième est TCP/IP

Il s'agit de l'adaptation du modèle OSI pour

prendre en compte les réseaux à haut-débit.

Ousmane AMAR Page | 12

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Le modèle de référence

OSI

La plupart des suites de protocoles réseau sont

structurées en couches. L'organisation internationale de normalisation

(ISO) a conçu le modèle de référence OSI qui

utilise des couches structurées. Le modèle OSI décrit une

structure constituée de 7 couches représentant les

activités du réseau. Un ou plusieurs protocoles sont

associés à chaque couche. Les couches représentent les

opérations de transfert de données communes à tous les

types de transfert de données sur des réseaux

coopératifs.

Le modèle OSI répertorie les couches de

protocoles de haut (couche 7) en bas (couche 1). Le tableau ci-dessous

présente le modèle.

Figure 3.3 Architecture modèle OSI

Le modèle de référence

TCP/IP

Le protocole TCP/IP est le plus utilisé des

protocoles parce que c'est lui qu'on emploi sur les réseaux,

c'est-à-dire internet. Historiquement, le TCP/IP présente deux

inconvénients majeurs, à savoir la taille et sa lenteur. Les

principaux protocoles qui le composent : Internet Protocole qui est un

protocole de niveau réseau assurant un service orienté

sans

Ousmane AMAR Page | 13

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

connexion : Transmission Contrôle Protocole

<<TCP>> est un protocole de niveau transport qui fournit un service

fiable avec connexion.

Le modèle de référence TCP/IP est

un langage adopté dans l'internet pour communiquer entre machines est le

langage réseau TCP/IP. C'est un protocole très novateur dans le

sens où il est faiblement hiérarchisé. Son but est

d'assurer la connexion de plusieurs réseaux utilisant des protocoles de

communications différents et incompatibles.

Figure 3. 4 Architecture modèle

TCP/IP

Comparaison des modèles de référence

OSI et TCP/IP

Précédent le modèle OSI, TCP en

diffère fortement non seulement par le nombre de couches, mais aussi par

l'approche. Le modèle spécifie des services (approche

formaliste), TCP/IP des protocoles (approche pragmatique).

Développé au-dessus d'un environnement existant, TCP/IP ne

décrit, à l'origine, ni la couche physique ni la couche liaison

de données. Les applications s'appuient directement sur le service de

transport. L'architecture TCP/IP ne comprend pas que 2 couches transport (TCP)

et la couche inter réseau (IP)

Ousmane AMAR Page | 14

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figure 3.5 :L'architecture OSI et l'architecture

TCP/IP

La sécurité des réseaux

informatiques

La sécurité informatique est de nos

jours devenue un problème majeur dans la gestion des réseaux

d'entreprise ainsi que pour les particuliers toujours plus nombreux à se

connecter à internet. La transmission d'informations sensibles et le

désir d'assure la confidentialité de celles-ci est devenue un

point primordial dans la mise en place de réseaux informatiques. La

sécurité informatique c'est l'ensemble des moyens mis en oeuvre

pour réduire la vulnérabilité d'un système contre

les menaces accidentelles ou intentionnelles. Il convient d'identifier les

exigences fondamentales en sécurité informatique.

La sécurité informatique, d'une

manière générale, consiste à assurer les ressources

matérielles ou logicielles d'une organisation sont uniquement

utilisées dans le cadre prévu.

Pour assurer la sécurité d'un

système d'information nous avons 5 objectifs à atteindre

:

1. La confidentialité : consiste à

assurer que les seules personnes autorisées ont accès aux

ressources échangées ;

2. L'authentification : consiste à assurer de

l'identité des entités communicantes ;

3. L'intégrité : qui a pour but de

garantir que les données n'ont pas été modifiées au

cours de leur transaction ;

4. La disponibilité : garantit que des

ressources matérielles et logicielles sont disponibles pour les

personnes autorisées quand ils en ont besoin ;

Ousmane AMAR Page | 15

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

5. La non-répudiation : qui garantit qu'une

transaction ne peut être niée par l'auteur.

Les aspects de la sécurité

d'information

La sécurité doit être abordée

dans un contexte global en tenant compte des aspects suivant

La sécurité physique

Soit la sécurité au niveau des

infrastructures matérielles (salles sécurisées lieux

ouverts, poste de travail...).

La sécurité personnelle

Il s'agit de la sensibilisation des utilisateurs aux

problèmes de sécurité.

La sécurité logique

La sécurité au niveau des adonnées,

notamment les données de l'entreprise, les applications et les

systèmes d'exploitation.

La sécurité des communications

Technologie réseau : réseaux

d'accès, type d'interconnexion, moyen de communication.

Conclusion

Les techniques réseaux sont en perpétuelle

évolution, les contraintes spécifiques à chaque type de

flux dopent une recherche très actine de la part des

constructeurs.

Dans quel cadre doive se faire les développements,

selon quels principes, telles sont les questions auxquelles la normalisation

doit répondre pour fournir un cadre de développement et garantir

l'interopérabilité des systèmes et aussi le besoin de

sécurité

Ousmane AMAR Page | 16

Mise en place de la téléphonie sur IP dans un

réseau multi site (Cas de l'ESTM)

Chapitre 4 : L'étude des technologies des VPN

Introduction

Les réseaux locaux d'entreprise (AN ou RLE)

sont des réseaux internes à une organisation, c'est-à-dire

que les liaisons entre les machines appartiennent à l'organisation. Ces

réseaux sont de plus en plus reliés è l'internet par

l'intermédiaire d'équipement d'interconnexion. Il arrive ainsi

souvent que les entreprises éprouvent le besoin de communiquer avec des

filaires, des clients ou même du personnel géographiquement

éloigné via internet.

Pour autant, les données transies sur internet

sont plus vulnérables que lorsqu'elles circulent sur un réseau

interne à une organisation car le chemin emprunté n'est pas

défini à l'avance, ce qui signifie que les données

empruntent une infrastructure réseau publique appartenant à

différents opérateurs. Ainsi il n'est pas possible que sur le

chemin parcouru, par le réseau soit écouter par un utilisateur

indiscret ou même détourné. Il n'est donc pas concevable de

transmettre dans de telles conditions des informations sensibles pour

l'organisation ou l'entreprise.

La première solution pour répondre

à ce besoin de communication sécurisé consiste à

relier les réseaux distants à l'aide de liaisons

spécialisées. Toutes fois la plupart des entreprises ne peuvent

pas se permettre de relier deux réseaux locaux distants par une ligne

spécialisée, il est parfois nécessaire d'utiliser comme

support de transmission.

Un bon compromis consiste à utiliser internet

comme support de transmission en utilisant un protocole d'encapsulation,

c'est-à-dire encapsulant des données à transmettre de

façon chiffrée. On parle alors de réseau privé

virtuel (VPN) pour désigner le réseau ainsi artificiellement

créé.

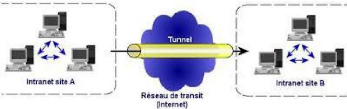

4.1. Principe et Fonctionnement des VPN

Un réseau privé virtuel (VPN) est

l'extension d'un privé qui inclut les liaisons avec des réseaux

partagés ou publics tels qu'internet. Avec un réseau VPN, il est

possible de transmettre des données entre deux ordinateurs par le biais

d'un réseau partagé ou public en émulant une liaison

privé point à point. Il repose sur un protocole appelé

Protocole de tunneling c'est-à-dire un protocole permettant aux

données passant d'une extrémité du VPN à l'autre

d'être sécurisées par des algorithmes de

cryptographie.

Ousmane AMAR Page | 17

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Le terme de tunnel est utilisé pour symboliser

le fait qu'entre l'entrée et la sortie du VPN les données sont

chiffrées (cryptées) et donc incompréhensibles pour toute

personne situé entre les deux extrémités du VPN, comme si

les données passaient dans d'un tunnel. Dans le cas d'un VPN

établi entre deux machines, on appelle client VPN

l'élément permettant de chiffrer et de déchiffrer les

données du coté utilisateur (client) et serveur VPN (ou plus

généralement serveur d'accès distant)

l'élément chiffrant et déchiffrant les données du

côté de l'organisation. De cette façon, lorsqu'un

utilisateur nécessite d'accéder au réseau privé

virtuel, sa requête va être transmise en clair au système

passerelle, qui va se connecter au réseau distant par

l'intermédiaire d'une infrastructure de réseau public, puis va

transmettre la requête de façon chiffrée. L'ordinateur

distant va alors fournir les données au VPN de son réseau local

qui va transmettre la réponse de façon chiffrée. A

réception sur le client VPN de l'utilisateur, les données seront

déchiffrées, puis transmises à l'utilisateur.

Figure 4.1 Le réseau VPN

4.2. Les Différents type de VPN

Les besoins en VPN ne sont pas tous les mêmes. On

distingue trois situations :

? Les VPN d'accès : il est utilisé pour

permettre à des utilisateurs itinérants

d'accéder au réseau de leur entreprise.

L'utilisateur se sert d'une connexion internet afin d'établir une

liaison sécurisée

Ousmane AMAR Page | 18

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figure 4.2 Le réseau VPN

d'Accès

? L'intranet VPN : il est utilisé pour relier deux

ou plusieurs intranets d'une

même entreprise entre eux. Ce type de

réseau est particulièrement utile au sein d'une entreprise

possédant plusieurs sites distants. Cette technique est également

utilisée pour relier des réseaux d'entreprise, sans qu'il soit

question d'internet (partages de données, de ressources, exploitations

de serveurs distant...).

Figure 4.3 Le réseau VPN intranet

? L'extranet VPN : une entreprise peut utiliser le VPN

pour communiquer avec

ses clients et ses partenaires. Elle ouvre alors son

réseau local à ces derniers, ainsi qu'une trace des

différents accès. De plus, seul une partie des ressources sera

partagée, ce qui nécessite une gestion rigoureuse des espaces

d'échanges.

Ousmane AMAR Page | 19

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figure 4.4 Le réseau VPN extranet

4.3. Les protocoles de tunnelisation

Les protocoles utilisés dans le cadre d'un VPN

sont suivant le niveau de la couche OSI auquel ils travaillent :

? Les protocoles de niveau 2 comme PPTP ou L2TP ? Les

protocoles de niveau 3 comme IPsec ou MPLS ? Les protocoles de niveau 4 comme

SSL ou SSH

Le protocole PPTP

Développé par Microsoft, ce protocole

est à présent un standard public (RFC 2637). Il permet

l'établissement d'un lien PPP au-dessus du protocole IP.

L'authentification est réalisée par le protocole MsCHAP. Le

transport des données est assuré par une amélioration du

protocole GRE développé par Cisco. L'établissement et le

contrôle de tunnel est assuré par une connexion TCP

parallèle. N'offrant pas à l'origine de mécanisme de

chiffrement des données véhiculées, PPTP s'est vu

étendu. Il supporte à présent le chiffrement des

données via le protocole RC4, avec des clés de 40 ou 128 bits.

Cependant, PPTP n'offre aucun mécanisme de contrôle

d'intégrité des paquets.

Le protocole L2TP

L2TP est une évolution d'un protocole

initialement développé par Cisco, pour y ajouter certaines

idées de PPTP. Il est standardisé par la RFC 2661. Comme L2F, il

permet d'établir un lien PPP sur un protocole de niveau 2, ou sur UDP

dans le cas d'un transport sur IP. Comme PPTP, il utilise un flux pour

transporter les données, et un flux de contrôle.

L'authentification est réalisée par MsCHAP. Si un

mécanisme de chiffrement et de contrôle d'intégrité

doit être mis en place, on utilisera les mécanismes fournis par

IPsec, en particulier ESP.

Le protocole IPsec

Ousmane AMAR Page | 20

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Le protocole IPsec découle des

réflexions de l'IETF sur la sécurité de la version 6 du

protocole IP (IPv6). IPsec (RFCs 2401 à 2412) permet le transport des

paquets IP au-dessus du protocole IP de la manière la plus sure et la

plus efficace qui soit. IPsec met en oeuvre deux protocoles le premier, ESP

permet le chiffrement et le contrôle de l'intégrité des

données transportées dans le tunnel. Le second, AH permet de

contrôler l'intégrité des paquets IP complets

réalisant le tunnel. Ces deux protocoles sont donc

complémentaires et peuvent utiliser seuls ou ensembles, selon le

degré de sécurité souhaité. IPsec supporte deux

modes : le mode tunnel qui permet la liaison de deux réseaux distants,

et le mode transport permet à deux hôtes de communiquer

directement.

IPsec fait un large usage de procédés

cryptographiques. Les mécanismes de protocoles utilisés sont

extensibles à souhait, mais l'usage de certains est standardisé.

Le chiffrement fort est assuré, ainsi que le contrôle de

l'intégrité, aussi bien pour AH que pour ESP. L'authentification

des deux parties se fait par le protocole ISAKMP qui assure l'authentification

sécurisée par mot de passe, par clé publique ou par

certificat x509, ainsi que l'échange des clés de session par le

protocole IKE, et leur renouvellement périodique.

Le protocole SSL

SSL est un protocole utilisé par une

application pour établir un canal de communication

sécurisé avec une application. Il a deux grandes

fonctionnalités : l'authentification du serveur et du client à

l'établissement de la connexion et le chiffrement des données

durant la connexion.

SSL est le dernier arrivé dans le monde des VPN

mais un gros avantage dans la mesure où coté client, il ne

nécessite qu'un navigateur internet standard. Ce protocole est celui qui

est utilisé en standard pour les transactions sécurisées

sur internet.

L'inconvénient, néanmoins, de ce

protocole est qu'il se limite au protocole https, ce qui n'est pas le seul

besoins de connexion des entreprises.

Les avantages d'un VPN

Les principaux avantages sont souplesse par rapport

aux lignes louées car un utilisateur itinérant peut

accéder aux services d'un réseau sécurisé (VPN) via

une simple connexion internet. Une fois un réseau VPN est mis en place,

on peut y intégrer différents types de service de manière

sécurisée par exemple la téléphonie sur IP. Pour

cette dernière, un réseau VPN permet d'unifier virtuellement les

différents sites d'une entreprise en un seul

Ousmane AMAR Page | 21

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

réseau local. En effet, on peut établir

des tunnels à la demande, pour inclure un utilisateur nomade tant que la

personne dispose d'une connexion internet.

Par rapport à son aspect économique, les

réseaux VPN utilisent les circuits de communication classique qui est

principalement l'internet. Cela permet aussi d'économiser des

équipements, par exemple, pour la téléphonie sur IP, au

lieu d'avoir deux PABX on aura besoin qu'un seul.

De plus, un avantage cl é est la totale

transparence pour les logiciels applicatifs par ce que sont les pares feu qui

gèrent les SA (services, modes, clés et algorithmes).

Les contraintes d'un VPN

Afin de gérer la transparence au niveau

utilisateurs, nous avons ces différentes contraintes :

? Nécessité d'une authentification des

utilisateurs

? Une méthode de cryptage efficace pour chiffrer

les données ? Une bonne gestion des clés entre le client et le

serveur ? Une prise en charge multi protocole

4.4. La présentation d'OpenVPN

Open VPN est une application Open Source qui

implémente les solutions sécurisés point à point ou

des connections site à site. Il se base sur le protocole SSL/TLS qui

gère l'authentification et le chiffrement des données. Ce

protocole est capable de traverser des pares feux, les traducteurs, les

traducteurs d'adresse réseau (NAT). OpenVPN permet donc de créer

un réseau privé sécurisé grâce à sa

bibliothèque OpenSSL. Il est disponible sur plusieurs plateformes

(Windows, Mac OS, Linux).

Figure 4.5 Architecture OpenVPN

Ousmane AMAR Page | 22

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Conclusion

L'analyse des différentes technologies de VPN

met en évidences les concurrences entre les différents protocoles

qu'on peut utiliser. Cependant, si l'utilisation du protocole SSL prend le

dessus par rapport aux autres c'est grâces à sa facilite

d'intégration dans une solution de téléphonie sur IP et la

qualité de service offerte.

De ce fait nous allons bien étudier la

téléphonie sur IP avant de pouvoir implémenter la

solution.

Ousmane AMAR Page | 23

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Chapitre 5 : La généralité sur la

téléphonie sur IP Introduction

Avec plus d'une centaine d'utilisateurs dans le monde,

internet représente un phénomène en forte croissante dans

le domaine des nouveaux moyens de communication.

Bien que l'internet se développe rapidement, le

téléphone reste encore du public en matière de

communication. Pourtant, il fusionne de plus en plus avec le matériel

informatique. Les utilisateurs du téléphone ont depuis toujours

été habitués à payer leurs communications en

fonction de la distance et de la durée de celle-ci, mais depuis

l'émergence et l'extraordinaire développement de l'internet, les

mentalités change et on s'habitue au principe de réseau

informatique et de son accès forfaitaire. On peut ainsi communiquer, par

écran interposé, n' importe où dans le monde sans aucune

considération financière puisque le prix est toujours celui d'une

communication locale. C'est évidemment cet aspect financier qui est

à l'origine de la téléphonie sur IP. Car c'est une

révolution au niveau des tarifs qui s'annoncent

démesurément bas.

5.1 La définition et concepts

La VOIP est une technologie qui permet de communiquer

par la voix via l'internet ou tout autre réseau implémentant le

protocole TCP/IP. La VOIP est constituée de deux modes de communication

à savoir :

? Une communication de PC en PC dans ce cas chaque

utilisateur dispose d'un logiciel appelé soft phone qui lui permet

d'effectuer ses activités de communication appel entrant/appel

sortant.

? Une communication de PC en

téléphone.

La TOIP est un service de la VOIP dans lequel la voix

est numérisée et acheminée sous forme de paquet IP. Elle

est utilisée dans un réseau privé ou public en utilisant

les liens de l'internet pour transiter les appels. Elle diffère de la

téléphonie sur RTC sur l'encodage de la voix.

5.2 Le fonctionnement

La technologie de la téléphonie sur IP

fonctionne sur le principe de faire circuler sur l'internet grâce au

protocole IP de données correspondant à des échantillons

d'une voix numérisée, reste ensuite à acheminer ces

paquets dans le bon ordre et dans un délai de transmission raisonnable

pour que la voix soit correctement restituée.

Ousmane AMAR Page | 24

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

La voix analogique est d'abord numérisée

grâce aux codecs compressés, ce qui lui permet de transiter sur un

support de communication filaire ou non filaire. Cette même voix est

décompressée et restituée sous forme initiale pour

permettre ainsi à deux interlocuteurs de pouvoir se

communiquer.

5.3 Les protocoles de signalisations

Ces protocoles ont pour rôle de signer les

appels. Il en existe plusieurs parmi eux, on peut citer les plus utilisé

en téléphonie :

? Le protocole H323

C'est le plus vieux protocole de signalisation en voie

de disparition. Il est développé en plusieurs versions chacune

ayant une tache bien déterminée dans la communication

téléphonique.

H323est un protocole de communication utilisé

pour l'envoi de données audio et vidéo sur le

réseau.

? Le protocole SIP

Le protocole d'initialisation de session (SIP) est un

protocole de signalisation appartenant à la couche application du

modèle OSI. Son rôle est d'ouvrir, modifier et libérer les

sessions ou appel ouverts entre un ou plusieurs utilisateurs. L'ouverture de

ces sessions permet de réaliser de l'audio ou de

vidéoconférence, de l'enseignement à distance, de la voix

(téléphonie) et de la diffusion multimédia sur IP

essentiellement. Notons qu'avec SIP, les utilisateurs qui ouvrent une session

peuvent communiquer en mode diffusif, en mode point à point ou dans un

mode combinant ceux-ci. Un utilisateur peut se connecter avec les utilisateurs

d'une session déjà ouverte. SIP possède l'avantage de ne

pas être attaché à un médium particulier et est

censé être indépendant du protocole de transport des

couches basses. De plus il est peut être étendu et s'adapter aux

évolutions futures.

SIP se caractérise comme étant un

protocole plus rapide. SIP est un protocole indépendant de la couche

transport : il peut aussi bien s'utiliser avec TCP qu'UDP.

? C'est le protocole développé par

Asterisk, il permet aussi de signaliser les appels, peu d'équipement

sont conçu sur ce protocole. IAX est un protocole de voix sur IP issu du

projet de PABX open source Asterisk. Il permet la communication entre client et

serveur ainsi qu'entre serveur.

Ousmane AMAR Page | 25

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Ses principaux avantages sont :

· Capacité de traverser les NAT et la

sécurisation des messages

· Sa légèreté d'utilisation,

simplicité et rapidité

· Réduction de la bande passante

Les équipements en

téléphonie

Les équipements qu'on rencontre en TOIP sont

pour la plus part des équipements qui utilisent le protocole SIP qui

sont :

+ Un ordinateur : qui fera office d'un

PABX.

+ Un combiné téléphonique

classique : qui est le matériel dédié et se connecte

à un réseau. Ce téléphone a pour rôle

d'emmètre et de recevoir des appels.

+ Un linkSyss PAP2 : son rôle est de connecter

les téléphones analogiques au réseau IP.

+ La carte DiGum : c'est une PCI qui a deux ports, un

port FXS qui permet de connecter les téléphones analogiques au

PABX et un port FXO qui permet de connecter le PABX au réseau

RTC.

+ SPA : c'est un équipement qui peut servir de

passerelles entre le réseau VOIP et le réseau RTC.

5. 4 Les modes d'accès et l'architecture de la

TOIP On distingue trois modes d'accès possible selon le type de terminal

:

Appel entre deux ordinateurs

Figure 5.1 : Architecture de la VOIP entre deux

ordinateurs Appel entre deux périphériques

téléphonique

Ousmane AMAR Page | 26

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figure 5.2 : Architecture de la VOIP entre deux

téléphones Appel entre un ordinateur et un

périphérique téléphonique

Figure 5. 3 : Architecture de la VOIP entre un

téléphone ordinateur

Les contraintes de la téléphonie sur

IP

Les contraintes de la TOIP se résument ainsi

:

? L'optimisation de la bande passante : il s'agit du

principe de partage de la bande passante pour cela, il est nécessaire

d'avoir une bonne maitrise sur l'ensemble des flux et leur influence concernant

le transport de la voix.

? Le temps de la transmission : il s'agit là

du temps de codage, de décodage la propagation des paquets dans le

réseau, la file d'attente au niveau de l'émission et la

bufférisassions au niveau de la réception.

? L'écho : il est un signal qui revient

à l'oreille et qui est numérisé par un codeur dont la

norme exige que le temps de traversée du réseau ne dépasse

pas 28ms, soit 56ms dans les deux sens.

Les avantages de la VOIP

La VOIP dispose des avantages parmi lesquelles

:

? Economie : sur les factures

téléphonique et possibilité de retour investissement

;

? Simple : la centralisation des ressources

informatiques (un seul réseau pour celui de la téléphonie

et l'informatique) ;

Ousmane AMAR Page | 27

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

> Mobilité : et facile d'administration ; >

Souplesse d'évolution

Les inconvénients de la VOIP

La VOIP étant une technologie

révolutionnaire certes, mais elle n'est pas exemple de

défauts.

En autre on peut en citer :

> La mauvaise qualité sonore due à

l'absence de contrôle

> La non-opérationnalité des

téléphones en cas de défaillance du réseau

informatique

> L'impossibilité de déterminer la

provenance des appels au service d'urgence > Pas de gestion de la

sécurité

Conclusion

Les entreprises sont aujourd'hui à la

recherche de solutions qui leur permettent d'optimiser leurs infrastructures

existantes et de centraliser leur processus et gestion. La VOIP est une

solution possible mais la principale préoccupation des entreprises

lorsqu'elle veut relier deux sites est la gestion de la sécurité

et le cout.

Toutefois, diverses technologies offre des services

de sécurité pour l'accès à distance comme le

VPN.

Ousmane AMAR Page | 28

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

3ére Partie : Mise en place de la solution

Introduction

Dans cette partie nous allons mettre en place notre

solution. Cette dernière porte sur Open VPN qui utilise le protocole SSL

pour crypter et authentifier l'utilisateur et le serveur grâce aux

certificats.

Une fois l'Open VPN est installé et

configuré nous pourrons intégrer la téléphonie sur

IP. Pour réaliser cela, nous allons utiliser les équipements

ci-dessous :

> Un logiciel Open VPN comme serveur VPN ; > Un

logiciel Asterisk comme serveur PABX ;

> Deux machines clientes (Windows et Linux) qui

ferons office d'une application X-lite (soft phone) et une application Open VPN

cliente.

Chapitre 6 : Installation et configuration d'Open

VPN

6.1 Installation

L'installation d'Open VPN dépend de :

· OpenSSL et ses composants Dev pour le cryptage

des données

· LZO pour la compression des

données

· Brctl si vous voulez la mode

ponté

L'installation peut se faire comme d'habitude

:

Par la compilation (nécessite en plus

automake, autotools et autoconf) : . /configure && make && make

install

En récupérant un paquet RPM, DEB ou

émerge par votre yum et autre apt-get Notre serveur est une machine

Debian

Figure 6.1 : installation d'OpenVPN

Pour la version 2.3.7, le package easy-rsa n'est pas

inclus. Il faut donc l'installer par

Ousmane AMAR Page | 29

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figure 6.2 : installation d'easy-rsa

Remarque : Généralement, OpenSSL est

installé par défaut sur les machines après installation

d'OpenVPN et ne nécessite donc pas d'être

réinstallé.

6.2 Génération des certificats et des

clés d'authentification

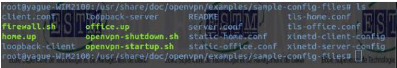

L'installation d'OpenVPN crée un dossier dans

/usr/share/doc/openvpn/ contenant tous les scripts permettant de

générer facilement tous les certificats et clés

d'authentification nécessaire au fonctionnement d'Open VPN.

Nous allons créer un dossier easy-rsa dans

/etc/openvpn/ pour centraliser la configuration

Figure 6.3 : Création du dossier

easy-rsa

Puis un répertoire keys qui contiendra toutes les

clés générés dans easy-rsa

Figure 6.4 : Création du dossier

keys

Copier le contenu du dossier my_ca qui est dans

/usr/share/doc/openvpn/my_ca et le mettre dans le répertoire

easy-rsa.

Figure 6.5 : Copier de my_ca dans easy-rsa

? Initialisation

Se positionner dans le répertoire

/etc/openvpn/easy-rsa.

Ousmane AMAR Page | 30

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

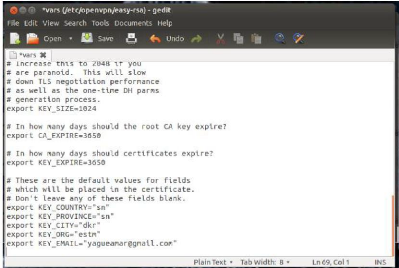

Avant d'utiliser les scripts, il faut dans un premier

temps éditer le fichier vars afin d'initialiser différentes

variables servant à la génération des certificats

:

Figure 6.6 : Edition du fichier vars

On insère les informations personnelles par

exemple comme suit :

Figure 6.7 : Fichier vars

Enfin, on exécute le fichier afin d'initialiser

les variables :

Figure 6.8 : Exécution du fichier

vars

? Généralisation du certificat et de la

clé d'autorité de certification

OpenVPN fonctionne sous un mode PKI (Public Key

Infrastructure). Selon ce mode, le serveur et chaque client possède un

certificat généralement appelé clé public et une

clé

Ousmane AMAR Page | 31

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

privée qui leur sont propres. Un certificat

d'autorité de certification (master CA) et une clé privée

sont utilisés pour signer les certificats du serveur et de chaque

client.

Ce master CA permet une authentification

bidirectionnelle : chacun des clients et serveur authentifient donc l'autre

réciproquement en vérifiant dans un premier temps que le

certificat qu'ils proposent a été signé par le master

CA.

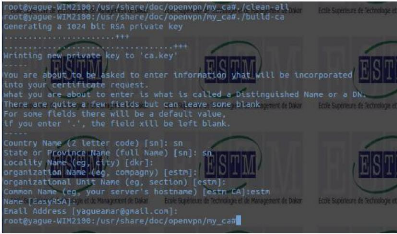

Pour générer ce master CA et la clé

correspondante, il faut exécuter les scripts suivants : . /clean-all

permet de créer ou de réinitialiser le sous dossier

keys

. /build-ca permet de créer dans

<<keys>> le certificat principal du serveur << ca.crt>>

:

ca.key est une clé privée qui va servir

à certifier les clés publique qui seront confiées à

notre serveur, autorité de certification ;

ca.crt sera le certificat de l'autorité. Il

contient la clé publique qui permet à qui en a besoin

d'authentifier les certificats qui seront émis par le

serveur.

La commande ./ build-ca donnera :

Figure 6.9 : Certificat de l'autorité de

certification

Nous trouverons dans /usr/share/doc/exemples/my_ca un

dossier key créer par ./clean-all

Ousmane AMAR Page | 32

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figure 6.10 : Contenu du fichier my_ca

Il faut utiliser des Common Name (CN) uniquement pour

chacun des clients et des serveurs sinon votre serveur risque de ne pas

fonctionner. Il faut aussi une Organization Name (ON) commun au serveur et aux

clients (c'est le nom de votre VPN). Pour les autres renseignements, la valeur

par défaut est indiquée entre crochet ([]) et correspond à

ce que vous avez mis dans le fichier vars. Lorsque l'on vous demande si les

certificats doivent etre signés répondez-y

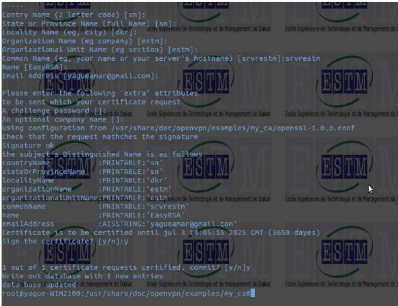

? Certificat et clé privé du

serveur

Le script suivant permet de créer dans

<<keys>> le certificat <<srvrestm.crt>> et la

clé <<srvrestm.key>> pour le serveur VPN nommé par

exemple <<srvrestm>>.

Si tout se passe bien vous aurez quelque chose de ce

genre

Figue 6.11 : Certificat du serveur (1)

Ousmane AMAR Page | 33

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figue 6.12 : Certificat du serveur (2) Le certificat du

serveur de façon détaillé.

? Certificat client

Le script suivant permet de créer dans un keys le

certificat clientestm.crt et la clé clientestm.key pour le VPN

nommé par exemple client:

Figue 6.13 : Certificat du client (1)

Ousmane AMAR Page | 34

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figue 6.14 : Certificat du client (2)

ATTENTION : il faut renouveler cette opération

pour chaque client. Chaque Common Name de chaque client doit etre

différent.

? Création du paramètre Diffie

Hellman

Le protocole Diffie-Hellman est un protocole de

cryptographie utilisé dans échanges de clés. Le scripte

suivant permet de créer dans <<keys>> le fichier

<<dh2048.pem>> :

Son exécution donne quelque chose de ce style

:

Figure 6.15 : Paramètre Diffie

Hellman

Résumé des certificats et des

clés

Après exécution des scripts nous

trouverons toutes les clés dans

/usr/share/doc/openvpn/exemples/my_ca/keys

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figure 6.15 : Contenu de keys

Le serveur a besoin de 6 fichiers :

· Certificat du serveur de certification (CA) Open

SSL : ca.crt (non secret)

· Clé du serveur de certification (CA)

OpenSSL : ca.key (secret)

· Certificat du serveur OpenVPN : svrestm.crt (non

secret)

· Clé du serveur Open VPN : srvestm.key

(secret)

· Paramètre Diffie Hellman : dh2048.pem (non

secret)

· Clé spéciale : ta.key (secret)

// pour lutter contre les attaques de type déni de service.

Remarque : le fichier ta.key (tls-auth) permet

d'éviter les attaques par Deny of Service. Cela peut se produire lorsque

le serveur reçoit énormément d'authentification de demande

d'authentification (qui demande de la mémoire et du processeur). En

effet, lorsqu'il est configurer pour utiliser cette clé, le client qui

n'est pas authentifié par le handshake de TLS (avec les certificats

clients et serveur) doit signer ses paquets avec la clé ta.key sans quoi

le serveur le supprime sans chercher à aller plus loin dans

l'authentification. C'est donc une clé qui est partagée entre les

clients et le serveur. Un attaquant qui, par définition, n'a pas la

clé ta.key ne peut pas commencer son authentification sur le serveur et

donc ne pourra pas lui faire consommer le temps CPU nécessaire à

un faux début de handshake TLS. Cela est donc un contrôle avant

l'authentification pour ne pas chercher à authentifier une machine dont

on est sûr qu'elle ne réussira pas l'authentification.

Création de la clé

spéciale

Ousmane AMAR Page | 35

Figure 6.17 : Création de la clé

spéciale

Ousmane AMAR Page | 36

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Ces 6 fichiers sont à copier sur le serveur

OpenVPN dans /etc/openvpn

Figure 6.18 : Copie des clés du

serveur

6.3 Configuration du serveur

Il existe deux configurations possibles d'OpenVPN suivant

le type du réseau que l'on souhaite mettre place et selon le contexte du

réseau : VPN ponte et VPN route. Nous avons choisi le VPN route car il

est plus performant et plus fiable que le VPN ponté.

Voici le schéma global de notre réseau

:

Figure 6.19 : Architecture des deux sites

interconnectés

Par défaut OpenVPN est fourni avec plusieurs

fichiers d'exemples enregistrés dans le dossier :

/usr/share/doc/openvpn/examples/sample-config-files/

Pour configurer le serveur, partir du fichier

d'exemple server.conf.gz qu'il faut donc décompresser et mettre en place

dans /etc/openvpn

Figure 6.20 : Décompression du fichier

server.conf

Ousmane AMAR Page | 37

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figure 6.21 : Le contenu du fichier

samples-config-files

Il suffit ensuite d'adapter ce fichier en fonction des

besoins (pour plus d'option, vous pouvez consulter la page man d'OpenVPN). Pour

cela éditons le fichier server.conf.

Figure 6.22 : Edition du fichier

server.conf

Figure 6.23 : Edition du fichier server.conf

(suite)

Voilà, la configuration du coté serveur est

terminée.

Pour démarrer le serveur on tape la commande :

/etc/init.d/openvpn restart

Ousmane AMAR Page | 38

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figure6.24 : Démarrage du serveur Open

VPN

En cas de problème, et pour trouver l'origine de

celle-ci il faut augmenter le niveau des logs en changeant le paramètre

verb du fichier de configuration :

verb 3 : Suffisamment de logs dans la plus part des

cas.

verb 9 : Énormément de logs.

Figure 6.2542 : Server.conf

Pour finir, si tout c'est bien passé l'interface

tun0 doit apparaitre dans la configuration du réseau :

Ousmane AMAR Page | 39

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figure 6.26 : Interface tun0

Révocation d'un certificat client

Si le certificat a été volé ou si

ce dernier n'est plus nécessaire, il est important de le révoquer

pour qu'il ne puisse pas plus etre utilisé. Pour révoquer un

certificat, il faut disposer de celui-ci. Normalement, le dossier

/usr/share/doc/examples/easy-rsa/keys contient tous les certificats

créer.

Figure 6.27 : Révocation du

clientestm.crt

Pare feu du serveur

Il faut d'abord autoriser les clients à se

connecter au serveur en UDP ou en TCP :

Figure 6.28 : Pare feu du serveur

Ousmane AMAR Page | 40

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

On autorise les connexions sur le serveur VPN par le

service UDP sur le port 443.

Figure 6.29 : Pare feu du serveur (1)

Figure 6.30 : Pare feu du serveur (2)

Connexion au réseau interne derrière le

serveur

On autorise les connexions VPN à traverser le

serveur VPN par un service sur le port n.

Figure 6.31 : Pare feu du serveur (3)

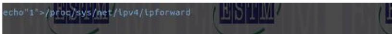

On active le forwarding

Figure 6.32 : Pare feu du serveur (4) On effectue la NAT

des paquets traversant

Figure 6.33 : Pare feu du serveur (5)

Pare feu du client

On autorise les paquets à passer dans le tunnel

routé

Figure 6.34 : Pare feu du client (1)

Ousmane AMAR Page | 41

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

6.4 Configuration des clients d'OpenVPN

La connexion au serveur VPN est possible via des clients

Linux ou Windows.

o Pour les clients linux, on fait l'installation et la

même configuration que le serveur.

Seulement pour fonctionner, les clients ont besoin de

4 fichiers provenant du serveur : ca.crt clientestm.crt clientestm.key, la

clé partagée ta.key et client.conf. Copier ces fichiers dans

/etc/openvpn. Puis mettons tout dans le dossier client.conf.

Figure 6.35 : Pare feu du client (2)

Editons le fichier client.conf puis on indique

l'adresse IP du serveur et le type de port utilisé.

o Pour les clients Windows, il est nécessaire

d'installer une application spécifique,

OpenVPN GUI for Windows, qui est

téléchargeable sur le site OpenVPN. Une fois

téléchargée, lancé l'installation d'OpenVPN. Une

fenêtre vous demandera si vous acceptez d'installer une nouvelle

interface << TAP-Win32 Adapter V8>>. Acceptez. Copiez les 5fichiers

dans le serveur : ca.crt, clientestm.crt, clientestm.key, ta.key et client.ovpn

(on copie le contenu de client.conf dans client.ovpn). Ceci permet de donner

des adresses IP aux clients Windows.

Figure 6.36 : Copie du fichier client.conf dans

client.ovpn Coller les dans

C:\Program

Files\OpenVPN\config Puis relancer l'OpenVPN en mode administrateur Pour se

connecter au VPN, un clic sur l'icône puis sur connecte.

Ousmane AMAR Page | 42

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Figure 6.36 : Établissement de la connexion

VPN

Conclusion

Dans ce chapitre nous avons installé le serveur

OpenVPN ainsi que sa configuration du coté serveur comme

client.

Ousmane AMAR Page | 43

Mise en place de la téléphonie sur IP dans un

réseau multi site

(Cas de l'ESTM)

Chapitre 7 : Installation et configuration d'Asterisk

Introduction

Dans ce chapitre nous allons installer et configurer

notre serveur PABX.

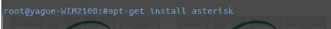

7.1 Installation

Nous allons d'abord mettre à jour notre

système et la liste des paquets disponibles :

Figure 7.1 : Mis à jour du système Ensuite

passer à l'installation de notre serveur Asterisk :

Figure 7.2 : Installation d'Asterisk

Terminons l'installation par :