|

Mémoire de fin d'études

MASTER EN INGENIERIE INFORMATIQUE ET

RESEAUX

Option : Systèmes, Réseaux et

Sécurité

THEME

Mise en place d'une plateforme sécurisée de

centralisation des données de Radio Lomé

Présenté et soutenu par Essoro'ng ASSIH,

le06 Novembre 2019

Directeur de mémoire : Jury

Composé de :

Michel DOMAN

-Tètoumba BAKPESSI

Ingénieur Système Réseau

Sécurité Ingénieur

Informaticien

-Kpoke BATAZI

Ingénieur en Informatique

Année académique 2018-2019

DEDICACE

Je dédie ce modeste travail :

A mon très cher père ASSIH

AgouyaToyiet à ma mère WALLA Christine

pour les innombrables sacrifices déployés à mon

égard dans mon cursus scolaire et universitaire.

REMERCIEMENTS

Ce travail, réalisé dans le cadre de notre fin

de formation à l'Ecole Supérieur de Gestion d'Informatique et des

Sciences (ESGIS) en vue de l'obtention du Master2, est le fruit du concours de

plusieurs personnes. Qu'elles trouvent ici toute notre reconnaissance pour

leurs divers apports.

Nous remercions mes parents, mes frères et soeurs, mes

ami(e)s pour tous leurs soutiens et leurs encouragements à mon

égard.

Nous remercions le Directeur de Radio Lomé M.

TAKOU Takouda A. Komlaet tout le personnel de cette institution.

Nous tenons à témoigner toute notre gratitude

à MmeKPOWODAN Nicoleet AGBASSA Olivia

pour leur soutien inestimable et leur apport dans notre vie.

Nous remercions ici certaines personnes qui ont, de

près ou de loin contribué à la réalisation de ce

travail. Il s'agit de :

§ M. Marcel MacyAKAKPO, Président

Directeur Général du groupe ESGIS et tout son personnel ;

§ Dr DamienZOMAHOUN, Directeur des

Etudes de ESGIS Lomé, qui est toujours à l'écoute de ses

étudiants ;

§ Tous les enseignants de ESGIS, qui ont participé

à notre formation, nous leur présentons nos sincères

remerciements ;

§ Nos collègues du Master 2 Système

Réseau et Sécurité et tous les autres étudiants

d'ESGIS, qu'ils trouvent ici, l'expression de notre profonde

gratitude ;

§ A tous, nous réitérons nos chaleureux

remerciements.

SOMMAIRE

DEDICACE

i

REMERCIEMENTS

ii

SOMMAIRE

iii

RESUME

iv

ABSTRACT

iv

LISTE DES FIGURES

v

LISTE DES TABLEAUX

vi

SIGLES ET ABREVIATIONS

vii

INTRODUCTION

GENERALE

1

CHAPITRE

I: PRESENTATION DE RADIO LOME

6

I.1 - Situation géographique

7

I.2 - Mission

7

I.3 - Organisation

7

I.4 -Etude de l'existant

11

CHAPITRE

II: RECHERCHE ET CHOIX D'UNE SOLUTION

19

II.1 - Etat de l'art sur les solutions

d'authentification et de stockages de données

20

II.2 - Les solutions ou technologies possibles de

contrôle des droits d'accès

33

II.3 - Les solutions ou technologies possibles de

stockage centralisé et sécurisé

39

II.4 - Etude comparative et choix d'une solution

42

CHAPITRE

III : PRESENTATION DE LA SOLUTION SAMBA ET SA MISE EN OEUVRE

46

III.1 - Historique et fonctionnement

47

III.2 - Etude du projet

52

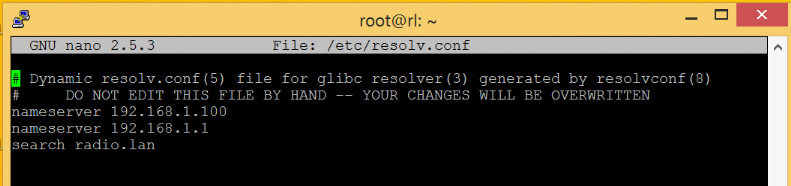

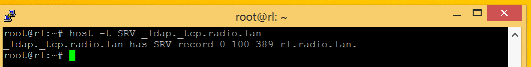

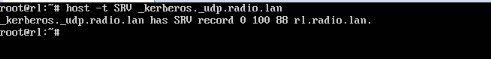

III.3 - Installation des packages requis et

configuration de notre solution

58

III.4 - Résultats

83

III.5 - Les limites de l'étude

88

CONCLUSION

GENERALE

90

BIBLIOGRAPHIE

93

TABLE DES MATIERES

96

ANNEXES

101

RESUME

Ce travail donne une idée d'ensemble sur les dangers

que courent les entreprises qui ne centralisent pas leurs données,

n'authentifient pas les utilisateurs sur le réseau, ne sécurisent

pas leurs partages de données.Elles sont exposées

auxdifférentes attaques, intrusions et inflexibilités dans leurs

réseaux.Tous ces problèmes, il s'avère indispensable de

renforcer les mesures de sécurités, dans le but de maintenir la

confidentialité, l'intégrité et la disponibilité du

service.Partant de ce fait, nous avions proposé des solutions de

centralisations des données, d'authentification des utilisateurs sur le

réseau, et de gestion des droits de ces utilisateurs, sur les

données à travers ce document.

ABSTRACT

This work gives a general idea of ??the dangers faced by

companies that do not centralize their data, do not authenticate users on the

network, do not secure their data sharing. They are exposed to different

attacks, intrusions and inflexibilities in their networks. In view of all these

problems, it is essential to strengthen the security measures in order to

maintain the confidentiality, integrity and availability of the service. From

this fact, we proposed data centralization solutions, user authentication on

the network, and rights management of these users, on the data through this

document.

LISTE DES FIGURES

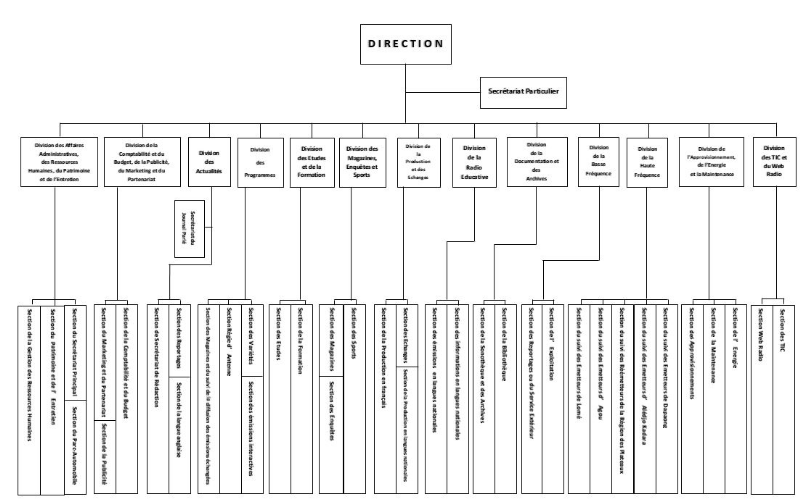

Figure 1: Organigramme de Radio Lomé

2

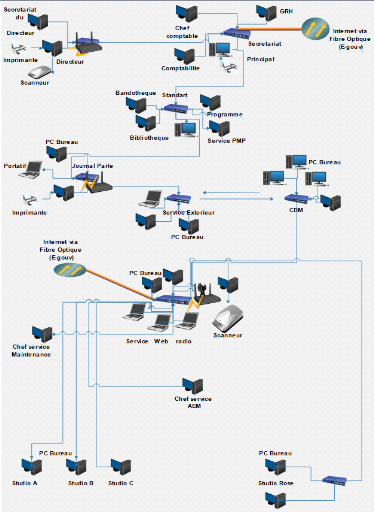

Figure 2: Architecture réseau de Radio

Lomé

12

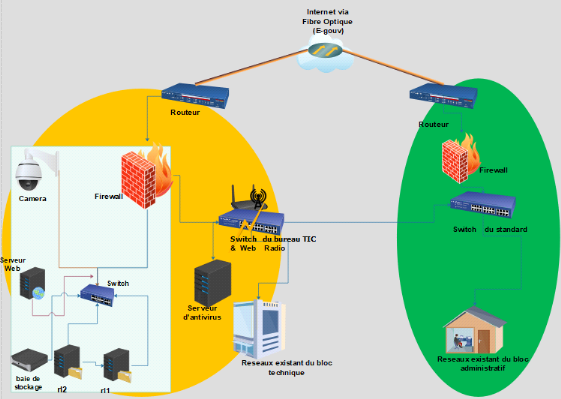

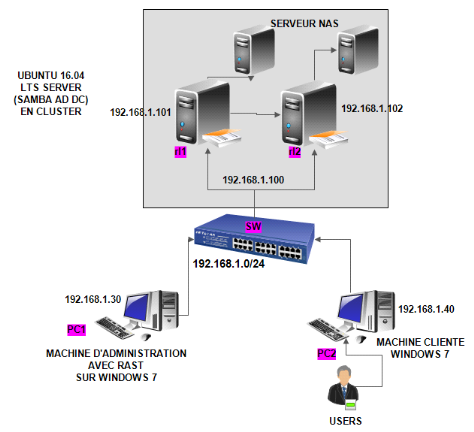

Figure 3: Architecture du réseau

proposé

54

Figure 4 : Environnement de mise en oeuvre

55

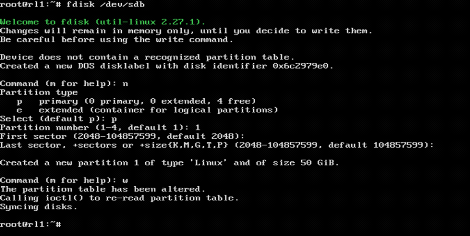

Figure 5 : Partition sur le disque

64

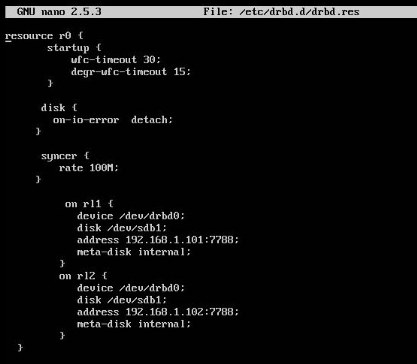

Figure 6 : Configuration des ressources du

DRBD

65

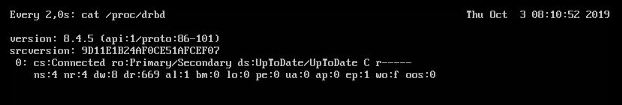

Figure 7 : Visualisation de la

synchronisation

66

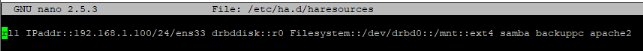

Figure 8 : Configuration du fichier des

ressources de heartbeat

68

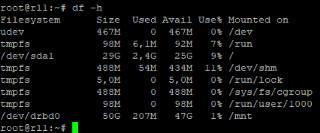

Figure 9 : Partition montée sur le

serveur primaire

69

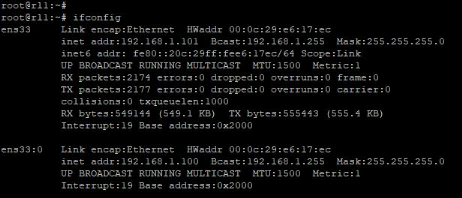

Figure 10 : Adresse IP virtuelle

créée

69

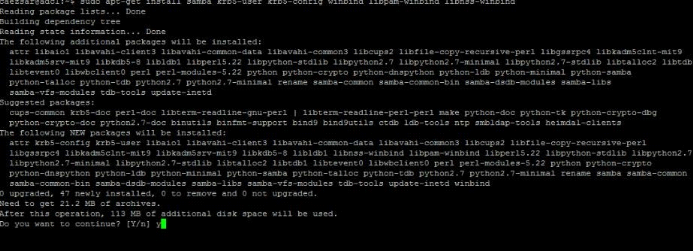

Figure 11 : Installation de Samba en Ad avec

Winbind

72

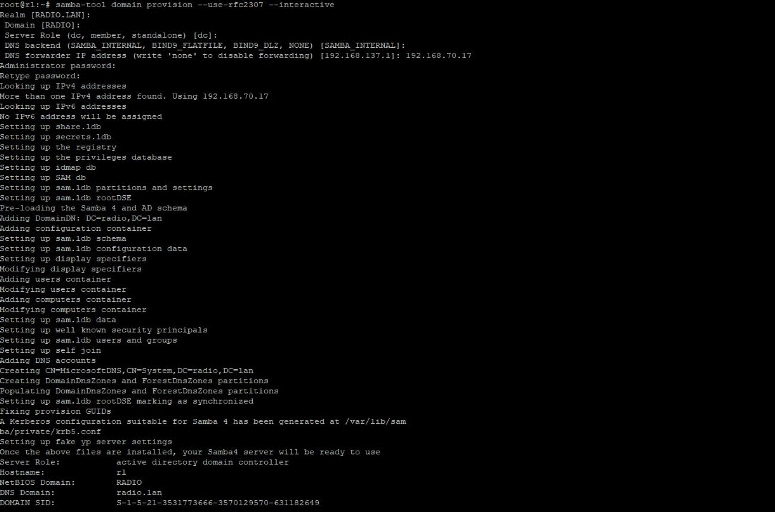

Figure 12 : Promotion du serveur comme

contrôleur de domaine

73

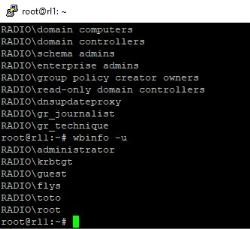

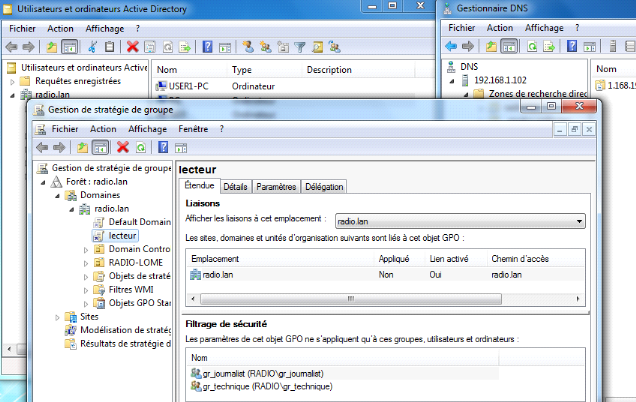

Figure 13 : Utilisateurs et groupes

créés

75

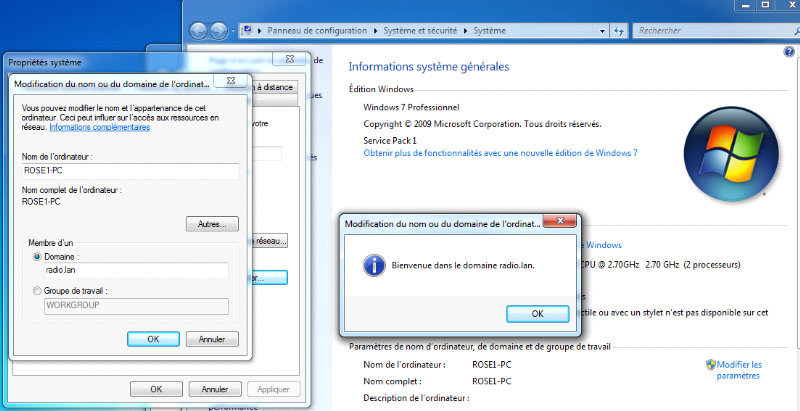

Figure 14 : Intégration de machine

cliente dans le domaine

77

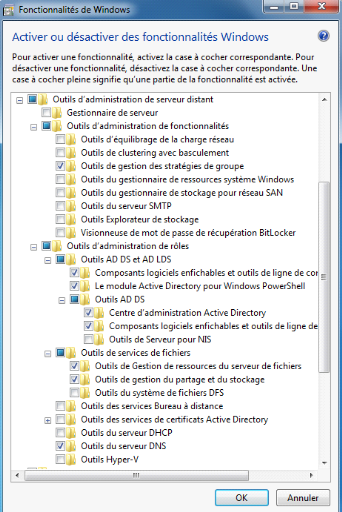

Figure 15 : Fonctionnalités de

Windows

78

Figure 16 : Outils d'administration

installés

78

Figure 17 : Création des dossiers de

partage dans samba

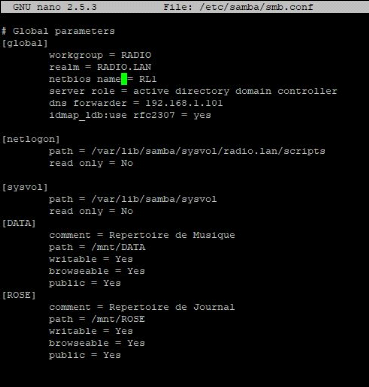

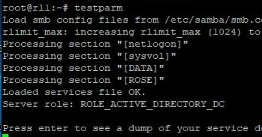

80

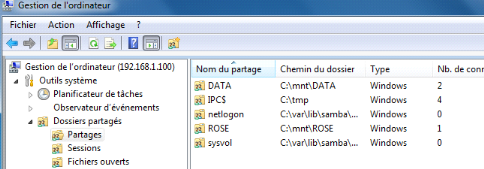

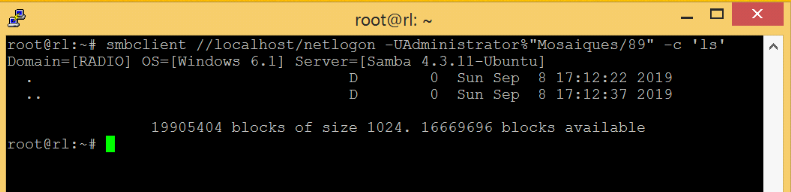

Figure 18 : Vérification des dossiers

partagés

80

Figure 19 : Connexion au dossier de partage via

RSAT

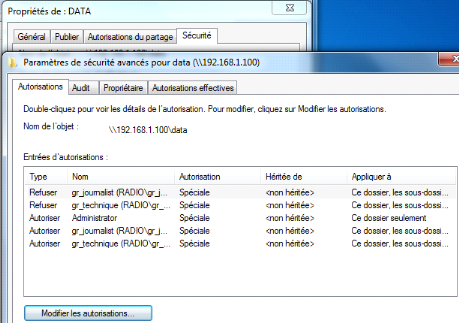

82

Figure 20 : Attribution des droits sur le

dossier DATA

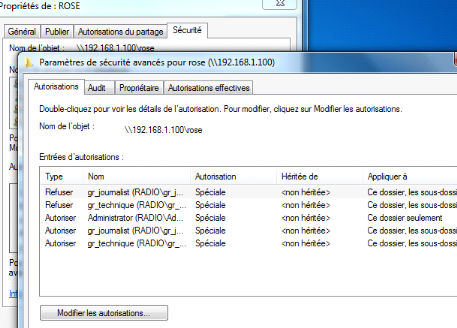

82

Figure 21 : Attribution des droits sur le

dossier ROSE

82

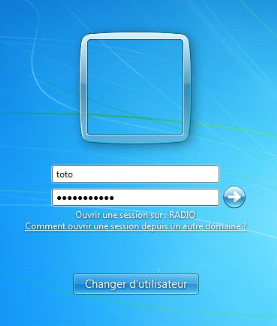

Figure 22 : Authentification sur le

réseau

83

Figure 23 : Sécurité du

partage

84

Figure 24 : Crash du disque du serveur rl1

85

Figure 25 : Disponibilité du stockage de

donnée

85

Figure 26 : Attribution d'adresse virtuelle au

serveur secondaire

86

Figure 27: Test de connectivité avec notre

hôte Windows

86

Figure 28 : Sauvegarde avec Backuppc

87

LISTE DES TABLEAUX

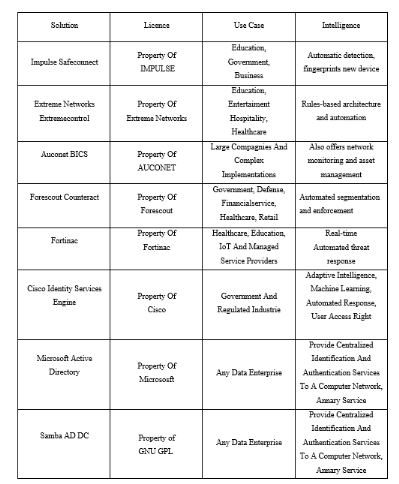

Tableau 1: Récapitulatif des

caractéristiques de quelques solutions NAC

2

Tableau 2: Récapitulatif des

caractéristiques de quelques solutions de backup

42

Tableau 3 : Option d'authentification possible

dans Samba

49

Tableau 4 : Outils installé sur

Samba

51

Tableau 5 : Caractéristiques des

équipements mise en oeuvre

56

Tableau 6: Adressage des machines virtuelles

56

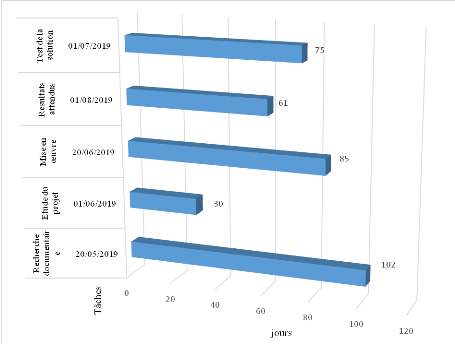

Tableau 7 : Chronogramme de réalisation

du projet

57

Tableau 8 : Etapes pour la configuration de

base

58

Tableau 9 : Résume des étapes de

mise en oeuvre du cluster

63

Tableau 10 : Résume des étapes de

mise en oeuvre de l'AD DC

70

Tableau 11: Résumé des options

d'intégrations Samba en AD

71

Tableau 12 : Etapes pour le Partage des

données

79

Tableau 13 : Répartitions des droits

81

Tableau 14 : Synthèse des

résultats

88

SIGLES ET ABREVIATIONS

|

AAA

|

:

|

Authentication, Authorization, Accounting/Auditing

|

|

ACL

|

:

|

Access Control List

|

|

AD DC

|

:

|

Active Directory Domain Controller

|

|

C.I.A

|

:

|

Confidentiality, Integrity and Availability

|

|

CHAP

|

:

|

Challenge Handshake Authentication Protocol

|

|

CIFS

|

:

|

Common Internet File System

|

|

DAS

|

:

|

Direct Attached Storage

|

|

DNS

|

:

|

Domain Name System

|

|

DRBD

|

:

|

Distributed Replicated Block Device

|

|

GNU

|

:

|

General Public License

|

|

GPO

|

:

|

Group Policy Object

|

|

HTTPS

|

:

|

Hyper Text Transfer Protocol Secure

|

|

IDS

|

:

|

Intrusion Detection System

|

|

IEEE

|

:

|

Institute of Electrical and Electronics Engineers

|

|

IPS

|

:

|

Intrusion Prevention System

|

|

KDC

|

:

|

Key Distribution center

|

|

LAN

|

:

|

Local Area Network

|

|

LDAP

|

:

|

Lightweight Directory Access Protocol

|

|

NAC

|

:

|

Network Access Control

|

|

NAS

|

:

|

Network Attached Storage

|

|

NetBIOS

|

:

|

NETwork Basic Input Output System

|

|

NTLM

|

:

|

New Technology Lan Manager

|

|

OSI

|

:

|

Open Systems Interconnection

|

|

OTP

|

:

|

One Time Password

|

|

PAP

|

:

|

Password Authentication Protocol

|

|

PCA

|

:

|

Plan de Continuité d'Activité

|

|

PRA

|

:

|

Plan de Reprise d'Activité

|

|

PSSI

|

:

|

Politique de Sécurité du Système

d'Information

|

|

RADUIS

|

:

|

Remote Authentication Dial-In User Service

|

|

RAID

|

:

|

Redundant Array of Independent Disks

|

|

RFC

|

:

|

Request For Comments

|

|

RSAT

|

:

|

Remote Server Administration Tools

|

|

SAN

|

:

|

Storage Area Network

|

|

SCADA

|

:

|

Supervisory Control And Data Acquisition

|

|

SIEM

|

:

|

Security Information Event Mangement

|

|

SMB

|

:

|

Server Message Block

|

|

SMSI

|

:

|

Système de Gestion de la Sécurité de

l'Information

|

|

SOC

|

:

|

Security Operations Center

|

|

SSH

|

:

|

Secure Shell

|

|

SSL

|

:

|

Secure Socket Layer

|

|

SSO

|

:

|

Single Sign-On

|

|

SSSD

|

:

|

System Security Services Daemon

|

|

TACACS

|

:

|

Terminal Access Controller Access-Control System

|

|

TCP

|

:

|

Transmission Control Protocol

|

|

TLS

|

:

|

Transport Layer Security

|

|

URL

|

:

|

Uniform Resource Locator

|

|

XML

|

:

|

Extensible Markup Language

|

INTRODUCTION GENERALE

CONTEXE

Il y a de cela quelques années, le monde entier assiste

à une évolution croissante de la technologie. Les réseaux

et les systèmes d'information sont des outils indispensables au

fonctionnement des entreprises. L'informatique s'est alors

généralisée etson usage est devenu commun. L'informatique

est aujourd'hui déployée dans des domaines aussi critiquescomme

la sécurité, la santé ou encore les finances. Les

systèmes d'information sont omniprésents pour fournir

différents services dans le but de faciliter et de simplifier des

tâches qui devraient à l'origine demander plus de temps et

d'efforts. Un nombre de plus en plus grand d'entreprises est et sera

engagé dans la course à la performance et à

l'efficacité, afin de mieux gérer leur énorme flux de

données par l'informatisation. Nouspouvons ainsi noter qu'il y a une

grande différence entre l'usage des entreprises et celuides individus.

En effet, la demande est bien plus forte quand il s'agit des entreprises en

termes de ressources. L'application de l'informatique à la gestion des

données a envahi la vie professionnelle et ce phénomène ne

fait que s'amplifier.

Les entreprises, quel que soit leur mode d'accès

(câblé, sans fil), devront alors, en fonction de leurs besoins,

accéder à des ressources devant leur permettre d'assumer

correctement et efficacement leur mission dans la société. La

croissance des entreprises s'accompagne naturellement d'une augmentation du

nombre d'utilisateurs du système d'information, connus ou non.Ces

utilisateurs ne sont pas forcément pleins de bonnes intentions

vis-à-vis de ces réseaux. Ils peuvent exploiter les

vulnérabilités des réseaux et systèmes pour essayer

d'accéder à des informations sensibles dans le but de les lire,

les modifier ou les détruire, pour porter atteinte au bon fonctionnement

du système, pour un profit illicite, par ignorance ou encore tout

simplement par curiosité.

Dès lors que les réseaux informatiques sont

apparus comme des cibles d'attaques potentielles, leur sécurisation est

devenue un enjeu incontournable pour les différentes institutions, comme

Radio Lomé, une structure de l'Etat togolais qui ne fait pas exception

à cette règle surtout avec la mise en place du réseau

E-GOUV, une interconnexion par fibre optique entre ministères et

organismes para étatiques pour la fourniture de l'internet. Pour faire

face à ces attaques, nous avons mené des recherches pour une

amélioration de la sécurité du réseau existant de

Radio Lomé.

PROBLEMATIQUE

Toute entreprise utilisant l'informatique pour ses

activités cherche à sécuriser ses données par tous

les moyens dont elle peut disposer. Dans ce sens nous avons une multitude

d'entreprises qui produisent des systèmes de centralisation et de

sécurisation des données. Pour Albert Einstein1(*)<<L'homme et sa

sécurité doivent constituer la première

préoccupation de toute aventure technologique>>. Dans les

entreprises, échanger des informations devient une

nécessité absolue. Malgré la complexité de la

gestion des ressources et de l'administration des réseaux, les besoins

se multiplient pour élargir les tâches administratives de chaque

entreprise quel que soit sa taille. Cependant la gestion des comptes des

utilisateurs est l'une des tâches dévolues aux administrateurs

systèmes pourauthentifier les utilisateurs et donner des droits

d'accès.

En effet, Radio Lomé n'a aucune visibilité

globale de son réseau, il n'existe pas de système de stockage des

ressources. Les utilisateurs disposent des accès d'administration sur

leur poste de travail, leur permettant ainsi d'installer des applications qui

n'ont pas été vérifiées et acceptées par le

service des TIC. Elle ne dispose pas d'une centralisation des informations.Tout

le réseau est accessible à n'importe quel utilisateur 24/24h,ce

qui entraîne le vol, la suppression et le déplacement des

fichiers ou dossiers. Il faut noter qu'elle souffre énormément de

la mauvaise gestion des ressources : tout le monde a accès aux

données à n'importe quel moment.Ceci porte atteinte à la

disponibilité, la confidentialité et l'intégrité

des données. Avec sa configuration basique, Peer to Peer, elle a du mal

à reprendre ses activités après un sinistre ; lorsque

le studio d'émission tombe en panne, pour faire un rollback des autres

studios, il faut physiquement transporter les PC dans les autres studios pour

faire la connexion des équipements. La plupart des entreprises

s'investissent beaucoup dans la centralisation et la sécurisation des

données tandis qu'un grand nombre ignorent toujours son importance.

Ainsi la sécurité reste le point sensible de toute

entreprise et surtout le contrôle de l'accès aux données.

Pour pallier à tous ces problèmes nous serons amenés

à nous poser les questions suivantes :

§ Comment pouvons-nous gérer les droits

d'accès à différentes ressources ?

§ Garantir le stockage sur notre système, comment

est-ce possible ?

§ Comment rendre le service disponible même en cas de

défaillance d'un des serveurs principaux ?

Ces inquiétudes et ces questions posées ci-dessus

nous ont guidé au cours de nos recherches et nous ont permis de choisir

le thème : Mise en place d'une plateforme

sécurisée de centralisation des données de Radio

Lomé.

BUTS ET

OBJECTIFS

Le but de notre travail est de montrer qu'il existe des

solutions pour centraliser et authentifier les utilisateurs sur le

réseau à travers un document simple et d'amener les entreprises

qui disposent encore de la configuration basique, réseaux postes

à postes, à migrer vers PC- Serveur, pour bien gérer,

administrer et sécuriser leurs réseaux.

Le but principal de ce travail est de mettre en place un

contrôleur de domaine et un serveur de fichier avec la solution

informatique Samba afin de répondre :

§ A l'authentification des utilisateurs ;

§ A la gestion des droits d'accès ;

§ Au partage des fichiers ou répertoires ;

§ A la disponibilité du service.

Notre objectif à travers ce document est tout d'abord

de permettre aux lecteurs d'avoir une vue globale et précise sur les

outils de stockage, d'authentification sur le réseau, de haute

disponibilité, de gestion des droits et de continuité des

services. Ensuite, pour les entreprises, vu le nombre important d'outils

présents sur le marché, nous lesappuieronsà

disposerà moindre coûtde ces technologies déployées

dans ce document.

DEMARCHE

Notre démarche de rédaction se repose

essentiellement sur deux méthodes. Nous avons la synthèse

documentaire et l'expérimentation pratique. Dans la synthèse

documentaire nous avionsconsulté divers livres dont Gestion

de droits d'accès dans des réseaux informatiques2(*)qui nous a permis

de faire une synthèse de l'état de l'art des contrôle

d'accès sous Windows et Linux, etl'utilisation des techniques permettant

la gestion des droits d'accèsavec leGPO.Nous avons aussi consulté

des sites internet tels que

https://doc.ubuntu-fr.org,

le site officiel de documentation de Ubuntu.Ce site internet nous a permis

d'approfondir notre connaissance dans la configuration du système Ubuntu

et des technologies liées à ce système. Au cours de cette

phase, nous avons fait une collecte d'informations et analysé les

travaux et les recherches déjà effectuéssur des sujets

similaires. Dans notre travail, nous avons également utilisé la

méthode expérimentale.Nous avons donc travaillé dans un

environnement de test à partir de VMware Workstation pro. La

virtualisation est mieux pour implémenter nos serveurs et des machines

Windows.

Notre document comporte ainsi une partie théorique et

partie une pratique.

PLAN DU MEMOIRE

Ce rapport est structuré en trois chapitres. Dans le

premier chapitre nous présenterons l'entreprise ainsi que son

réseau de communication, l'étude de l'existant, la critique de

l'existant et les recommandations.Le deuxième chapitre sera

consacré à la recherche et au choix d'une solution. Il s'agit de

présenter les différentes solutions disponibles et de motiver le

choix de la solution retenue.Le dernier chapitre consistera en la proposition

d'une nouvelle architecture et en la mise en place d'une solution de Samba qui

nous permettra de créer le domaine, des utilisateurs et de gérer

leurs droits d'accès.

CHAPITRE I: PRESENTATION DE RADIO

LOME

Introduction

Dans ce chapitre, nous commencerons par une

présentation globale du réseau local de Radio Lomé, en

décrivant les éléments qui entrent dans l'interconnexion

etnous expliquerons comment se fait la transmission des données, puis

nous essayerons de voir les points faibles du réseau en vue de faire des

suggestions afin d'améliorer la sécurité et de rendre le

trafic plus efficace.Enfin nous présenterons l'architecture

améliorée du réseau.

I.1 - Situation géographique

La Radio Lomé encore appelée « La

station du plaisir » est située dans le quartier administratif

de Lomé à côté du stade omnisport et a ouvert ses

portes le 13 août 1953.

I.2 -Mission

La Radio Lomé a pour mission principale d'assurer

l'administration, la supervision et la coordination de toutes activités

de la radio afin d'informer, d'éduquer et de divertir ses auditeurs.

Chaine généraliste, Radio Lomé s'occupe de la couverture

médiatique de tous les évènements politiques,

socioculturels et sportifs sur l'étendue du territoire national et

réalise des émissions et des magazines éducatifs.

I.3 - Organisation

La Radio Lomé, dirigée actuellement par Monsieur

TAKOU John Abalo est dotée d'une organisation structurée. Elle

comprendtreize(13) divisions : Division des affaires administratives, des

ressources humaines, du patrimoine et de l'entretien, Division de la

Comptabilité et du Budget, de la Publicité, du Marketing et du

Partenariat, Division des Actualités, Division des

programmes, Division des Etudes et de la Formation, Division des

magazines, des enquêtes, et des sports ; Division de la Radio

éducative ; Division de la Documentation et des Archives, Division

des actualités, de l'Approvisionnement Energie Maintenance, Division de

la Haute Fréquence, Division de la Base Fréquence,Division des

TIC.

I.3.1 - Division des

affaires administratives, des ressources humaines, du patrimoine et de

l'entretien

Cette divisionest chargée d'assister la direction dans

la gestion des affaires administratives, des ressources humaines, du patrimoine

et de l'entretien de l'environnement de tout le service.

I.3.2 - Division de la

Comptabilité et du Budget, de la Publicité, du Marketing et du

Partenariat

Elle assure la comptabilité générale,

élabore le budget, négocie, produit et suit la diffusion des

spots publicitaire, fait le marketing de la radio auprès des

opérateurs économiques. Elles recherchent et noue des relations

de partenariat avec les opérateurs économiques

identifiés.

I.3.3 - Division des

Actualités

Cette divisiona pour mission principale d'informer

quotidiennement les citoyens de l'actualité nationale et internationale.

Elle se charge de collecter, mettre en forme et de diffuser les informations

à des rendez-vous régulier que sont les flashes, les bulletins et

les grandes éditions du journal. Elle diffuse en outre les chroniques et

magazines produits par la division des magazines, enquêtes et sports en

les annexant aux journaux.

I.3.4 - Division des

programmes

Elle planifie les activités de la Radio, élabore

quotidiennement les programmes de passage des émissions sur

l'antenne.

I.3.5 - Division des Etudes

et de la Formation

Elle est charge de concevoir un plan de formation des agents,

de définir les besoins selon les niveaux requis pour le personnel des

différentes divisions. Elle négocie les bourses de formations

auprès de l'Etat et des institutions étrangères et

locales.

I.3.6 - Division des

magazines, des enquêtes, et des sports

Elle est chargée de tout ce qui entre en jeu avec les

sports, enquêtes et magazines. Elle produit des magazines à

annexer au journal.

I.3.7 - Division de la Radio

éducative

Elle est chargée de présenter des

émissions en langue nationales et locales en vue d'informer,

d'éduquer et de divertir les auditeurs.

I.3.8 - Division de la

Documentation et des Archives

Elle est chargée d'organiser la documentation et les

archives de la direction. Toutes les émissions produites par la Radio

Lomé sont archivées en vue des besoins du futur et de la

sauvegarde de la mémoire de la nation.

I.3.9 - Division de la

Production et des Echanges

Elle est la division qui est chargée de rechercher des

informations pour les diffuser sur les ondes de Radio Lomé.

I.3.10 - Division de

l'Approvisionnement,de l'Energie et de la Maintenance

Cette divisionveille au bon fonctionnement des installations

électriques informatique et électronique et s'occupe de leur

maintenance. Elle est chargée d'approvisionner Radio Loméen

infrastructures.

I.3.11 - Division de la

Haute Fréquence

Elle est le centre d'émission des ondes

électroniques pour des auditeurs lointains. Elle charge de permettre

à la radio de couvrir toute l'étendue du territoire national et

même au-delà des frontières.

I.3.12 - Division de la Base

Fréquence

Cette divisions'occupe de la production du signal. Elle est

chargée et de coordonner et d'assurer la mise en ondes des

programmes.

I.3.13 - Division des TIC

(Technologies de l'Information et de la Communication) et du site Web de

la Radio

Elle est chargé de recueillir les informations et de le

mettre sur le site internet de Radio Lomé au

www.radiolomé.tg afin d'informer

la diaspora.

La figure ci-dessous montre la présentation de la

structure de notre entreprise :

Figure 1: Organigramme

de Radio Lomé

I.4 -Etude de l'existant

Le Réseau local étant accessible à

plusieurs personnes (Journaliste, Administration, Animateur et Technicien Son),

il s'avère essentiel de connaître les ressources de l'entreprise

à protéger et ainsi maîtriser le contrôle

d'accès et les droits des utilisateurs du système d'information.

L'étude du réseau local actuel, l'existant, est une phase

importante qui permettra de fairedes recommandations.

I.4.1- Architecturedu

réseauexistant

Le réseau informatique est un maillage d'ordinateurs

interconnectés dans le but du partage des informations et du

matériel redondant. Quel que soit le type de système informatique

utilisé au sein d'une entreprise, aujourd'hui il est obligatoire

d'interconnecter les équipements informatiques pour constituer un

réseau.

La figure 2 nous montre le réseau local de Radio

Lomé. Dans son architecture réseau nous avons :

· Les PC ;

· Les switch ;

· Les routeurs ;

· La téléphonie ;

· Le système de protection.

Figure 2: Architecture

réseau de Radio Lomé

I.4.1.1 - Les PC (Personal

Computer)

Les ordinateurs sont des appareils dédiés au

traitement de l'information. Leur fonctionnement met en oeuvre trois (03)

parties distinctes à savoir la partie matériel ou hardware, le

système d'exploitation et les logiciels et programmes

dédiés aux applications des utilisateurs. Au service de la

radiodiffusion de Lomé, la majorité des machines sont des

ordinateurs de type Pentium IV. Cet environnement du hardware se prête

à l'installation de Windows XP (version professionnelle) comme

système d'exploitation. La capacité des disques durs varie entre

80 Go et 500 Go. La fréquence des processeurs est comprise entre 730 MHz

et 2GHZ. Le nombre d'ordinateur connecté au réseau local est de

quatorze (14) de marque HP, Packard Bell, Dell.Notons que RL utilise les

logiciels d'exploitation comme : Windows 10, Windows 7 Professionnel,

Windows XP Professionnel (SP2, SP3) et Windows vista. Elle utilise des

logiciels d'applications comme :Microsoft office 2007, Cool Edit Pro 2.1

et Mp3 Tune.

I.4.1.2 - Les Switch

Un switch(commutateur) permet de relier plusieurs segments du

réseau et d'acheminer les trames sur le bon segment de destination

grâce aux adresses contenues dans les trames. Contrairement au hub qui

envoie l'information sur tous les ports le switch l'envoie uniquement à

l'adresse du destinataire. Il a donc un analyseur lui permettant d'analyser et

de déterminer le bon chemin que doit prendre la trame.Radio

Lomédispose de 14 switch de marque TP-LINK de 16 et 8 ports et D-LINK de

24 ports.

I.4.1.3- Les Routeurs

Le routeur autorise l'utilisation de plusieurs classes

d'adresses IP au sein d'un même réseau. Il permet ainsi la

création de sous-réseaux. Il est utilisé dans les plus

grandes installations, où il est nécessaire (notamment pour des

raisons de sécurité et de simplicité) de constituer

plusieurs sous-réseaux. Lorsque le réseau Internet arrive par

câble RJ45, il est nécessaire d'utiliser un routeur pour connecter

un sous-réseau (réseau local, LAN) à Internet, car ces

deux connexions utilisent des classes. Radio Lomé dispose de 02 routeurs

de marque Cisco, ADSL de 04 ports, TP-LINK de 04 ports.

I.4.1.4- La

téléphonie

La téléphonie fait partie des outils

indispensables dans une entreprise. La ligne téléphonique de

Radio Lomé fonctionne en analogique. Il existe un réseau de

téléphonie géré par un autocom de marque Panasonic

de 32 lignes avec 32 téléphones de marque Panasonic.

I.4.1.5- Système de

protection

Radio Lomé, pour lutter contre les virus sur les PC a

installé des antivirus tels qu'Avast Internet Security sur chaque poste

de travail. Elle dispose aussi pour sa sécurité physique des

militaires contre toute menace terroriste ou vol.

I.4.2 - Critique de

l'existant

Malgré les mesures de sécurisation prises sur le

réseau local de Radio Lomé, il demeure toujours confronté

à certains problèmes comme :

· problèmes liés à

l'infrastructure ;

· problèmes de sécurité

administrative ;

· problèmes liés à la

sécurité du périmètre ;

· problèmes liés au SOC et SMSI.

I.4.2.1 - Problèmes

liés à l'infrastructure

L'infrastructure de Radio Lomé est quasiment vieille,

avec une sécurité du câblage inexistant, le service de

stockage non protégé.Les applications et les équipements

physiques existants sontinappropriés pour une chaine de

radiodiffusionnumérique surtout pour éviter les menaces et

garantir la continuité du service. Le manque d'un service de stockage,

le serveur d'application et le manque d'un service de messagerie

professionnelle entrainent des dysfonctionnements, la corruption et traitement

illégal de donnéeset une absence de copie de sauvegarde

automatique. La disponibilité des moyens de traitement de l'information

n'existe pas, fautes de moyens financiers.Notons que nous avons l'absence

totale des contrôles d'accès, d'une salle serveur, des

caméras de surveillance, d'extincteurs pour une gestion efficace du

système d'information. Nous remarquons aussi une absence d'un

système d'authentification centralisé afin de protéger les

ressources comme les postes de travail et les imprimantes.

I.4.2.2 - Problèmes

de sécurité administrative

La politique d'accès aux ressources partagées

sur le réseau n'est pas définie. Ainsi, nous remarquons que

certaines ressources sont partagées avec un accès de lecture et

d'écriture accordé à tout le monde ce qui augmente les

risques et pourrait entraver le bon fonctionnement de l'entreprisedans son

système d'information pour cause de manque d'une Politique de

Sécurité du Système d'Information (PSSI). En effet la

direction de la radio ne dispose pas d'un document sur le Plan de

Continuité d'Activité (PCA) et d'un Plan de Reprise

d'Activité (PRA)qui lui permettent d'anticiper et de reconstruire en cas

de sinistre son système d'information. La planification de politique de

sauvegarde des données se fait manuellement et parfois même non

évolutifs à cause du manque de centralisation des

données.

I.4.2.3 - Problèmes

liés à la sécurité du périmètre

La mise en place d'un système de Détection et

Prévention d'Intrusions entre les deux réseaux (E-Gouv et

Réseau local de Radio Lomé) se font désirer afin de

détecter et de prévenir des actes malveillants ou anormaux et

l'accès facile des informations sur les principaux liens du

réseau surtout avec le réseau de E-Gouv.Il n'existe aucune

règle de sécurité configurée sur le firewall

déjà inexistant, la protection contre les codes malveillants

utilisée est périmée d'où toutes les machines

connectées sont exposées à toute attaque informatique.

I.4.2.4 - Problèmes

liés au SOC (Security Operations Center) et SMSI (Système de

Gestion de la Sécurité de l'Information)

La gestion des incidents, des menaces, des

vulnérabilités, du réseauest absente d'où le manque

de disponibilité du système. La radio ne dispose pas d'un

système de suivi de fonctionnement (monitoring) des ressources pour le

scan et les correctifs à appliquer au réseau qui devrait

être gérer par le service SOC de l'entreprise.

I.4.3- Recommandation

Après ces quelques critiques nous pouvons conclure que

nous sommes en face d'un réseau classique qui manque d'administration.

Nous devons remédier au :

· problèmes liés à l'infrastructure

;

· problèmes de sécurité

administrative ;

· problèmes liés à la

sécurité du périmètre ;

· problèmes liés au SOC et SMSI.

I.4.3.1 - Propositions pour

l'infrastructure

Aujourd'hui, les environnements informatiques sont de plus en

plus complexes. Cependant, la fiabilité de votre infrastructure est

essentielle afin d'offrir le meilleur niveau de service. Ainsi, nous mettons en

place un câblage réseau sécurisé, une salle serveur

avec un contrôle d'accès, un système automatisé de

protection de cette salle serveur contre les incendies ainsi que des

caméras de surveillance. Ensuite mettre en place une protection

antivirale centralisée, un serveur d'authentification, de partage de

fichier, de stockage, web et d'application pour assurer la disponibilité

des informations. Il est vivement conseillé d'avoir un système

centralise des mises à jour, de renouveler la licence pour Avast

Security pour assurer une protection de toutes les machines.

I.4.3.2 - Propositions pour

la sécurité administrative

Pour garantir la disponibilité des ressources nous

devons réorganiser notre réseau.Nous proposons les mesures

ci-dessous :l'établissement d'une politique de

sécurité, l'établissement d'une charte de

sécurité, la classification des données, sensibilisation

des utilisateurs, définir une politique de sauvegarde.

Etablirun document de politique de sécurité, il

s'agit de la sécurité physique qui définit des

procédures et des moyens pour protéger les ressources des risques

(électriques, incendies. . .) et des accès physiques aux

matériels (postes de contrôle, barrières, blindages. .

.) ; sécurité administrative qui régit la

sécurité organisationnelle et les procédures en vigueur

dans l'entreprise ; les politiques de sécurité logique qui

font référence aux aspects informatiques et techniques des

systèmes et définissent les actions légitimes qu'un

utilisateur peut effectuer.

Etablir une charte utilisateurs pour l'exploitation des

ressources du système d'informations.

Laclassification des données ;qui dit

sécurité des données, dit par le fait même que les

données sont classifiables et classifiées en fonction de leur

sensibilité et de leur criticité : La sensibilité

fait référence au degré de confidentialité des

données et au risque de divulgation. Les données sont

classées comme publiques, internes, confidentielles ou

secrètes.

Mettre en place les contrôles nécessaires pour

gérer les identités et les accès aux différents

ressources et systèmes.

Etablir des procédures de sauvegarde et de restauration

des données.

Enfin aucune sécurité n'est fiable lorsqu'on

n'implique pas les utilisateurs dans la politique de sécurité et

la formation ou la mise à niveau des responsables techniques sur les

différentes technologies implémentées dans la

structure.

I.4.3.3 - Propositions pour

la sécurité du périmètre

Le développement exponentiel des systèmes

d'information, la multiplication des interconnexions, l'évolution des

menaces ainsi que l'augmentation des outils et applications utilisées

font que la sécurité est un enjeu majeur pour les entreprises. La

sécurité doit se faire par application et par utilisateur. En

complément, la détection d'intrusion, l'analyse antivirale, le

filtrage d'URL ainsi que le filtrage du contenu sont des éléments

à ne pas négliger pour maintenir un niveau de

sécurité optimal. Pour lutter contre les attaques qui ciblent de

plus en plus la sécurité du périmètre informatique

des entreprises, nous proposons des solutions de protection de notre

réseau :le pare-feu, les IPS et IDS.

Un pare-feu afin de bloquer les accès non

autorisés et surveiller tout le trafic et se positionner à

l'emplacement le plus efficace pour renforcer la politique de

sécurité ;

Un système de prévention des intrusions (IPS) de

nouvelle génération qui identifie et bloque les logiciels

malveillants sophistiqués sur le réseau et qui intègre en

couches plusieurs moteurs de détection, avec ou sans signatures, pour

empêcher les logiciels malveillants de mettre à mal le

réseau ;

Un système de détection des intrusions

(IDS) un mécanisme écoutant le trafic réseau de

manière furtive afin de repérer des activités anormales ou

suspectes et permettant ainsi d'avoir une action de prévention sur les

risques d'intrusion.

I.4.3.4 - Propositions pour

le SOC et le SMSI

Surveillez, scannez et monitorez en temps réel votre

infrastructure informatique (serveurs, routeur, switch, PC...), notamment en

utilisant les journaux d'événements, pour réagir aux

événements suspects (connexion d'un utilisateur hors de ses

horaires habituels, transfert massif de données vers l'extérieur

de l'entreprise, tentatives de connexion sur un compte non actif...).Nous

recommandons également la mise en place d'un SOC, le SOC désigne

l'équipe en charge d'assurer la sécurité

de l'information au travers des outils de supervision réseaux SIEM

(Security Information Event Mangement) tel que : SolarWinds, IBM Security

QRadar, Fortinet. Les outils SIEM permettront d'anticiper les menaces les

résoudre en temps réel, contrôler des accès et

identifier ces menaces.Ensuite mettre en place une protection antivirale

centralisée, un serveur d'authentification, de partage de fichier, de

stockage, web et d'application pour assurer la disponibilité des

informations.

I.4.4 - Identification du

sujet de l'étude

Radio Lomé est confrontée a beaucoup de

problème comme nous l'avons énuméré ci-dessus, mais

dans notre travail nous sommes attelés sur le problème de

centralisation des données, de l'authentification sur le réseau,

la gestion des droits et la continuité de service. Dans le chapitre

suivant nous y proposerons des solutions afin de remédier à ces

problèmes.

Conclusion

Cette étude du réseau local de Radio Lomé

nous a permis de comprendre l'architecture de notre réseau et de

matérialiser tout ce qu'on a eu à étudier

jusque-là. Grâce à cette étude nous avons pu

critiquer cette architecture, et de faire quelques recommandations.

CHAPITRE II : RECHERCHE ET CHOIX

D'UNE SOLUTION

Introduction

« Le système d'information représente

un patrimoine essentiel de l'organisation, qu'il convient de protéger.

La sécurité informatique consiste à garantir que les

ressources matérielles ou logicielles d'une organisation sont uniquement

utilisées dans le cadre prévu3(*) ». La gestion des authentifications et du

stockage sur le réseau est un enjeu à grand échelle pour

les entreprises. Notre projet vise à non seulement montrer à

toutes les entreprises qu'il existe des services d'authentification et de

stockage mais également de leur montrer comment très facilement,

les administrateurs peuvent les déployer. Dans ce chapitre nous ferions

des recherches sur ces questions suivantes :

§ Comment pouvons-nous gérer le droit d'accès

à différentes ressources ?

§ Garantir le stockage de notre système, comment

est-ce possible ?

§ Comment rendre le service disponible même en cas de

défaillance d'un des serveurs principaux ?

II.1 - Etat de l'art sur les solutions d'authentificationet de

stockages de données

II.1.1 - Etat de l'art sur

les solutions d'authentification

L'authentification pour un système informatique

est un processus permettant au système de s'assurer de

la légitimité de la demande d'accès faite par

une entité (être humain ou un autre système...) afin

d'autoriser l'accès de cette entité à des ressources du

système (

systèmes,

réseaux,

applications...) conformément

au paramétrage du contrôle d'accès . L'authentification

permet donc, pour le système, de valider la légitimité de

l'accès de l'entité, ensuite le système attribue à

cette entité les données d'identité pour cette session

(ces attributs sont détenus par le système ou peuvent être

fournis par l'entité lors du processus d'authentification). C'est

à partir des éléments issus de ces deux processus que

l'accès aux ressources du système pourra être

paramétré (contrôle d'accès)4(*).C'est l'administrateur du

système d'information qui octroie les droits et

paramètresd'accès. L'utilisateur possédant un compte

d'accès (identifiant + mot de passe) n'aura accès qu'aux

ressources dont il est autorisé à voir.

II.1.1.1 - Méthode

d'authentification

Les protocoles d'authentification décrivent les

interactions entre la personne qui prouve et la personne qui vérifie les

messages permettant de prouver l'identité d'une entité. Il existe

plusieurs méthodes d'authentification disponibles

aujourd'hui telles que : l'authentification simple, forte et unique.

II.1.1.1.1 -

L'authentification simple

L'authentification simple ne repose que sur un seul

élément ou « facteur » (en général un

facteur mémoriel tel qu'un mot de passe). Une authentification à

facteur unique s'appuie sur une seule catégorie d'informations

d'identification. La méthode la plus courante consiste à saisir

un nom d'utilisateur et un mot de passe (quelque chose que vous

connaissez)5(*).

II.1.1.1.2-

L'authentification forte

L'authentification forte se démocratise et se

répand dans le monde professionnel comme chez les particuliers. En

effet, l'authentification forte est, en sécurité des

systèmes d'information, une procédure d'identification qui

requiert la concaténation d'au moins deux facteurs

d'authentification6(*).

Aussi appelée authentification à deux facteurs,

l'authentification forte est une procédure d'identification permettant

à un utilisateur d'accéder à ses données

personnelles sur un espace en ligne ou encore de confirmer une opération

bancaire en ligne. Pour cela, il lui suffit de prouver que vous êtes bien

la personne que vous prétendez être. C'est le niveau de

sécurité optimal pour les organisations. Le principe

d'authentification forte est d'utiliser plusieurs facteurs de nature distincte

afin de rendre la tâche plus compliquée à un

éventuel attaquant7(*). Pour être authentifié l'utilisateur doit

à la fois faire preuve d'une connaissance comme un mot de passe et d'une

possession comme une carte d'accès.

On dénombre trois (03) familles technologiques pour

l'authentification forte à savoir :l'OTP, le certificat

numérique et la biométrie.

II.1.1.1.2.1 - One Time

Password (OTP) / mot de passe à usage unique (exemple : RSA SecurID)8(*)

De nombreux systèmes informatiques se basent sur une

authentification faible de type login/mot de passe. Ce type d'authentification

a de nombreuses contraintes tel, un mot de passe choisi par l'utilisateur qui

est souvent simple à retenir. Il peut donc être attaqué par

un dictionnaire.

Cette technologie permet de s'authentifier avec un mot de

passe à usage unique. Les mots de passe à usage unique (One Time

Password en anglais) sont un système d'authentification forte

basé sur le principe de challenge/réponse. Le concept est simple,

utiliser un mot de passe pour une et une seule session. De plus, le mot de

passe n'est plus choisi par l'utilisateur mais généré

automatiquement par une méthode de pré calculé (c'est

à dire que l'on pré calcule un certain nombre de mot de passe qui

seront utilisés ultérieurement).

II.1.1.1.2.2. - Certificat

numérique9(*)

L'authentification est le processus de confirmation d'une

identité. Dans le contexte d'interaction entre les réseaux,

l'authentification comporte l'identification confiante d'une partie par une

autre. L'authentification sur les réseaux peut avoir plusieurs formes.

Il est utilisé principalement pour identifier et

authentifier une personne physique ou morale, mais aussi pour chiffrer des

échanges10(*). Un

certificat numérique pourrait se définir comme étant un

document électronique utilisé pour identifier un individu, un

serveur, une entreprise ou toute autre entité pouvant associer une clef

publique à cette identité.

II.1.1.1.2.3. -

Biométrie11(*)

La biométrie est fondée sur la reconnaissance

d'une caractéristique ou d'un comportement unique. Elle désigne

l'ensemble des procédés de reconnaissance, d'authentification et

d'identification d'une personne par certaines de ses caractéristiques

physiques ou comportementales.

L'authentification biométrique fait appel aux

caractéristiques biologiques uniques d'un individu pour vérifier

son identité et garantir son accès sécurisé

à un système électronique.Elle permet de vérifier

que l'usager est bien la personne qu'il prétend être.

L'authentification forte consiste à mixer

différentes stratégies d'authentification. Son utilisation

garantit une protection accrue contre les risques d'usurpation

d'identité. L'authentification à deux facteurs est un

élément incontournable des programmes de sécurité

informatique de toute entreprise moderne, même si elle reste encore

complexe et difficile à comprendre et à mettre en oeuvre pour

gérer.

II.1.1.1.3 -

L'authentification unique ou identification unique

En anglais Single Sign-On ou SSO, l'authentification unique

est une méthode permettant à un utilisateur de ne procéder

qu'à une seule authentification pour accéder à plusieurs

applications informatiques (ou sites internet sécurisés).

L'objectifest multiple12(*)et permet de simplifier pour l'utilisateur la gestion

de ses mots de passe ; plus l'utilisateur doit gérer de mots de

passe, plus il aura tendance à utiliser des mots de passe similaires ou

simples à mémoriser, abaissant par la même occasion le

niveau de sécurité que ces mots de passe offrent face aux risques

de piratage.

II.1.1.2 - Les protocoles

d'authentification

De nombreux protocoles d'authentification requièrent

une identification de l'équipement avant d'accorder des droits

d'accès. De façon appliquée, voici quelques exemples de

protocoles d'authentification tels que : SSL, TLS, NTLM, KERBEROS, CAS,

RADUIS, CHAP, PAP, SECURID, TACACS.

II.1.1.2.1 - SSL (Secure

Socket Layer)

Développé par Netscape Communications

Corporation, SSL (Secure Socket Layer) est le protocole de

sécurité le plus répandu qui créé un canal

sécurisé entre deux machines communiquant sur Internet ou un

réseau interne. Dans notre société centrée sur un

Internet vulnérable, le SSL est généralement

utilisé lorsqu'un navigateur doit se connecter de manière

sécurisée à un serveur web. C'est le cas des navigateurs

ou par exemple les utilisateurs sont avertis de la présence de la

sécurité SSL grâce à l'affichage d'un cadenas et du

protocole « https » dans l'url, et, aussi le cas du SSL à

validation étendue, par la barre d'adresse verte. La clé du

succès du SSL est donc son incroyable simplicité pour

l'utilisateur final13(*).

II.1.1.2.2 - TLS (Transport

Layer Security)

Le TLS14(*), est un protocole de sécurité largement

adopté conçu pour faciliter la confidentialité et la

sécurité des données pour les communications via Internet.

Un cas d'utilisation principal de TLS est le cryptage de la communication entre

les applications Web et les serveurs, tels que les navigateurs Web chargeant un

site Web. TLS peut également être utilisé pour chiffrer

d'autres communications telles que les courriers électroniques, la

messagerie et la voix sur IP (VOIP).

II.1.1.2.3 - NTLM (NT Lan

Manager) 15(*)

Le NTLM est une méthode d'authentification

utilisée dans un réseau Microsoft Active Directory

propriétaire Microsoft. Le NT Lan Manager est un protocole

d'identification utilisé dans diverses implémentations des

protocoles réseau Microsoft et pris en charge par le « NTLMSSP

» (Fournisseur de support de sécurité NT LM). À

l'origine utilisé pour une authentification et une négociation

sécurisée, NTLM est aussi utilisé partout dans les

systèmes de Microsoft comme un mécanisme d'authentification

unique (single sign-on).

II.1.1.2.4 - Kerberos

(standard utilisé par Windows et bien d'autres systèmes)

Mis au point dans les années 1990, Kerberos a

été créé par Massachusetts Institute of Technology

(MIT) pour résoudre ces problèmes de sécurité

réseau. Il s'agit d'un protocole d'authentification AAA (Authentication

Authorization Accounting) issu du projet « Athena ». Le protocole

Kerberos a été normalisé dans sa version 5 par l'IETF dans

les RFC 1510 (en septembre 1993) et RFC 1964 (juin 1996)16(*) . Il est maintenant

très largement déployé et est disponible dans tous les

environnements (Linux, Windows, Mac OS...).Kerberos utilise un système

de chiffrement symétrique pour assurer un dialogue

sécurisé entre deux protagonistes. Les dialogues s'opèrent

en utilisant une clé secrète et partagée. Les algorithmes

de chiffrement sont publics (AES, DES, 3DES...), toute la

sécurité du système repose sur la confidentialité

de la clef de chiffrement.

Il est conçu pour fournir une authentification forte

aux applications client / serveur en utilisant une cryptographie à

clé secrète.

II.1.1.2.5 -Le Central

Authentication Service (CAS) : Mécanisme d'authentification et de

SSO17(*)

Le Central Authentication Service (CAS) est un système

d'authentification unique (SSO) pour le web développé par Shawn

Bayern de l'Université Yale. CAS est essentiellement un protocole

basé sur des requêtes HTTP pures. Certains messages sont cependant

formatés en XML.Ce protocole est basé sur une notion

d'échange de tickets, un peu à la manière de Kerberos.

II.1.1.2.6 - RADIUS

Le protocole RADIUS (Remote Authentication Dial-In User

Service) a été développé à l'origine par

Steve Willens pour la société Livingston Enterprises comme un

serveur d'authentification et d'accounting. Bien qu'il soit un protocole

d'authentification, d'accounting mais pas d'autorisation, le protocole RADIUS

fait pourtant parti de la famille des protocoles AAA. Devenu depuis la

propriété de Lucent Technologie, il appartient maintenant au

domaine public et a été amendé par plusieurs RFC18(*) consécutives. La

première normalisation a été celle énoncée

par la RFC 2058 en 1997, elle fut modifiée dans la RFC 2138 et la

version actuelle est la RFC 2868.

II.1.1.2.7 - CHAP (Challenge

Handshake Authentication Protocol)19(*)

Il s'agit d'une procédure qui est plus

sécurisée puisqu'elle permet de se connecter à un

système. La particularité de ce protocole c'est qu'il fonctionne

en mode défi-réponse, en d'autres termes, après que le

lien ait été fait, le serveur transmet un message à celui

qui tente de se connecter. Le demandeur répond par la suite en utilisant

une valeur obtenue à l'aide d'une fonction à sens unique de

données parasites. Le serveur gère la réponse et la

compare en calculant la valeur prévue des mêmes informations. Dans

le cas où les valeurs sont compatibles, l'authentification sera reconnue

et la connexion est autorisée. Les identificateurs de CHAP sont

régulièrement modifiés et l'authentification peut

être demandée par le serveur plusieurs fois.

II.1.1.2.8 - PAP (Password

Authentication Protocol)

PAP est un protocole bidirectionnel simultané pour les

paquets de transfert entre les parties dans un réseau. Le protocole

PAP20(*) comprend

l'ordonnançant de données, le contrôle d'écoulement,

la responsabilité, la détection et la reprise d'erreur.

Il est un procédé employé par des

serveurs de PPP (Point à Point) pour valider une demande de connexion.

Le PAP fonctionne comme suit :

Après que le lien soit établi, le demandeur

envoie un mot de passe et une identification au serveur. Le serveur valide la

demande et renvoie un accusé de réception, termine la connexion,

ou offre au demandeur une autre chance. Des mots de passe sont envoyés

sans sécurité et le créateur peut faire des tentatives

répétées d'accès. Pour ces raisons, un serveur qui

comprend le CHAP offrira d'utiliser ce protocole avant d'utiliser le PAP.

II.1.1.2.9 - SecurID21(*)

SecurID permet, en une seule étape, d'identifier avec

certitude les utilisateurs du système et du réseau afin

d'interdire tout accès illicite. Utilisé avec des modules de

contrôle d'accès (ACM) logiciels ou matériels

dédiés, SecurID génère un nouveau code

d'accès imprévisible toutes les soixante secondes.

Ses caractéristiques principales sont :

· Procédure aisée en une seule

étape, garantissant l'authentification certaine des

utilisateurs ;

· Génération de codes d'accès

à usage unique, imprévisibles et renouvelés

automatiquement toutes les soixante secondes.

II.1.1.2.10 - TACACS

Le Terminal Access Controller Access-Control System (TACACS)

est un protocole d'authentification distant créé en 1984 est

utilisé pour communiquer avec un serveur d'authentification,

généralement exploité dans des réseaux UNIX. TACACS

permet à un serveur d'accès distant de communiquer avec un

serveur d'authentification dans l'objectif de déterminer si

l'utilisateur a le droit d'accéder au réseau.

II.1.2 - Etat de l'art sur les solutions de stockages de

données

Le stockage d'information n'a cessé d'évoluer

dans le temps et de l'histoire des innovations technologiques. Au niveau des

entreprises on constate un accroissement toujours plus important de la

densité d'information. Aussi les Directions des Systèmes

d'Informations doivent-elles faire face à de nouvelles

problématiques et repenser leur stockage en intégrant des

impératifs de sécurité et de disponibilité des

données.

Le choix de la méthode de stockage se fait selon

plusieurs critères :

§ la fréquence d'utilisation ;

§ les besoins capacitaires de l'information

(taille) ;

§ la criticité de l'information (coût,

sécurité) ;

§ La capacité de stockage et la vitesse

d'accès à l'information.

II.1.2.1- Les

différents supports de données informatiques22(*)

Les supports numériques destinés à

enregistrer vos données sont multiples et la technologie évolue

rapidement et tous dépend des besoins de l'entreprise. Nous distinguons

une première, deuxième, troisième,

quatrième et une cinquième génération.

II.1.2.1.1- La

première génération

Les supports physiques, avec la

carte et

le

ruban

perforé. Ces supports sont obsolètes depuis la fin des

années

1990.

II.1.2.1.2 -La

deuxième génération

Elle comprend les supports magnétiques, comme la

bande

magnétique, sa petite soeur la

cassette,

le

disque dur et la

disquette. Les bandes

magnétiques ne sont plus utilisées que pour la sauvegarde ou

l'archivage des données. Elles restent néanmoins un support

privilégié de sauvegarde et d'archivage des données en

raison de leur très grande capacité, de leur faible coût et

de leur facilité de transport. Ainsi, en

2008, les bandes ou cartouches

accueillent plus de 200 giga-octets et plusieurs téraoctets en

2016. Avec l'arrivée des clés USB, entre autre, les disquettes

voient leur production s'arrêter en

2010 après presque

un demi-siècle d'exploitation.

II.1.2.1.3 - La

troisième génération

Ce sont les

DVD (DVD-Rom et DVD-RW) ou

les

Blu-ray. Certains parlent

de la mémoire du réseau

Internet, car une

information publiée sur Internet y reste sans qu'il soit aisé de

la contrôler (la modifier, la supprimer, restreindre ou publier son

accès).

II.1.2.1.4 - La

quatrième génération

Il s'agit de :

Clé USB,

carte SD et

Carte microSD.Mis

à part le disque dur et la bande magnétique, les supports de

première et deuxième génération ne sont

pratiquement plus utilisés aujourd'hui.

II.1.2.1.5 - La

cinquième génération

Le stockage en ligne s'est développé depuis de

nombreuses années. Désormais, une multitude de solutions existent

afin de libérer son espace sur son disque dur à des prix

très compétitifs mais à condition de disposer d'une

connexion à internet rapide et fiable. Il existe une multitude de

solutions dont les différentes variantes peuvent parfois porter à

confusion. On retrouve notamment le stockage sur le

« Cloud », la sauvegarde en ligne, le Cold

Storage ou encore le stockage dans ce qu'on appelle

le Vault (coffre-fort).

II.1.2.2 -Les types et

performances de disque23(*)

Il existe différents types de disque que vous pouvez

utiliser pour fournir un espace de stockage aux systèmes serveur et

client. La vitesse des disques est mesurée en entrées/sorties par

seconde. Les types de disque les plus courants sont les suivants : IDE, SATA,

SCSI, SAS, SSD.

II.1.2.2.1 -Les disques IDE

(IntegratedDrive Electronics)

Le IDE est une interface très rependue dans le domaine

de stockage informatique. Les lecteurs IDE améliorés ne sont

presque plus utilisés sur des serveurs.

II.1.2.2.2 - Disques

SATA(Serial Advanced Technology Attachment)

Le SATA est une interface de bus d'ordinateur, ou un canal,

permettant de connecter les cartes de carte mère ou de

périphérique à des périphériques de stockage

de masse tels que les lecteurs de disque dur et les lecteurs de disque optique.

La norme SATA a été conçue pour remplacer la norme IDE

amélioré. La norme SATA a été introduite en 2003.

Les disques SATA sont généralement des disques peu coûteux

qui permettent un stockage de masse.

II.1.2.2.3 - Le SCSI (Small

Computer System Interface)

Le SCSI est un ensemble de normes permettant de connecter et

de transférer physiquement des données entre des ordinateurs et

des périphériques. Les disques SCSI offrent des performances plus

élevées que celles des disques SATA, mais ils sont

également plus chers.

II.1.2.2.4 -Le SAS (Serila

Attached SCSI)

Il offre une compatibilité descendante avec les

lecteurs SATA de seconde génération. Les lecteurs SAS sont

fiables et conçus pour fonctionner 24 heures sur 24, 7 jours sur 7 dans

des centres de données. Avec jusqu'à 15 000 tours/minute, ces

disques sont également les disques durs classiques les plus rapides.

II.1.2.2.5 -Les disques SSD

(Solid State Drives)

Les disques SSD sont des dispositifs de stockage de

données qui utilisent une mémoire à semi-conducteurs pour

enregistrer les données plutôt que d'utiliser les disques à

rotation et à têtes de lecture-écriture mobiles sont

utilisés dans d'autres unités mémoires. Les disques SSD

utilisent des microprocesseurs pour stocker les données et ils ne

contiennent aucune pièce mobile. Ils permettent un accès disque

rapide, consomment moins d'énergie et sont moins susceptibles d'avoir

des défaillances lorsqu'ils tombent contrairement aux disques durs

traditionnels (tels que les lecteurs SAS). Ils sont également beaucoup

plus coûteux par Go de stockage.

II.1.2.3 - Les

différents types de stockages

Nous distinguons : le DAS, NAS, SAN.

II.1.2.3.1 - Le stockage

DAS

Presque tous les serveurs comportent un système de

stockage intégré. Ce type de stockage est appelé

stockage à connexion directe (DAS, Direct Attached Storage).

Les systèmes de stockage DAS peuvent comprendre des disques qui se

trouvent physiquement à l'intérieur du serveur ou qui se

connectent directement à un tableau externe, ou encore des disques qui

se connectent au serveur à l'aide d'un câble USB ou d'une autre

méthodologie de communication. Le stockage DAS est principalement

connecté physiquement au serveur. Pour cette raison, si le serveur subit

une panne d'alimentation, le stockage n'est pas disponible. Le stockage DAS se

présentent sous différents types de disque tels que les disques

SATA, SAS ou SSD, qui affectent la vitesse et les performances du stockage, et

présente à la fois des avantages et des inconvénients.

II.1.2.3.1.1 - Avantages de

l'utilisation d'un stockage DAS

Un type de système DAS se compose d'un dispositif de

stockage de données comprenant plusieurs lecteurs de disque dur qui se

connectent directement à un ordinateur par le biais d'un adaptateur de

bus hôte. Entre le système DAS et l'ordinateur, il n'y a aucun

périphérique réseau tel qu'un concentrateur, un

commutateur ou un routeur. À la place, le stockage est connecté

directement au serveur qui l'utilise.Ceci fait de DAS le système de

stockage le plus facile à déployer et à gérer.

De plus, à l'heure actuelle, le système DAS

constitue généralement le stockage le moins coûteux et il

est largement disponible en différentes vitesses et tailles de

manière à s'adapter à diverses installations. Outre son

coût peu élevé, il est très facile à

configurer.

II.1.2.3.1.2 -

Inconvénients de l'utilisation d'un stockage DAS

L'enregistrement de données en local sur un

système DAS rend la centralisation des données plus difficile,

car celle-ci se trouvent sur plusieurs serveurs. Cela peut rendre plus complexe

la sauvegarde des données et, pour les utilisateurs, la localisation des

données qu'ils recherchent. En outre, si l'un des

périphériques auxquels le système DAS est connecté

subit une panne de courant, le stockage sur cet ordinateur n'est plus

disponible.

Le système DAS présente également des

inconvénients en matière de méthodologie d'accès.

En raison de la façon dont le système d'exploitation du serveur

gère les accès en lecture et en écriture, le

système DAS peut être plus lent que d'autres technologies de

stockage. Un autre inconvénient réside dans le fait que le

système DAS partage la puissance de traitement et la mémoire du

serveur auquel il est connecté. Ceci signifie que sur les serveurs

très occupés, l'accès disque peut être plus lent

lorsque le système d'exploitation est surchargé.

II.1.2.3.2 - Le stockage NAS

(Network Attached Storage)

Un stockage NAS est un stockage connecté

à un périphérique de stockage dédié et

accessible par le biais du réseau. Un stockage NAS diffère d'un

stockage DAS dans la mesure où le stockage n'est pas directement

connecté à chaque serveur individuel mais qu'il est accessible

à de nombreux serveurs par le biais du réseau. Le système

NAS comporte deux solutions distinctes : un dispositif bas de gamme (NAS

uniquement) et un système NAS d'entreprise qui s'intègre à

SAN.

Chaque périphérique NAS dispose d'un

système d'exploitation dédié qui contrôle uniquement

l'accès aux données sur ce périphérique, ce qui

réduit la charge système associée au partage du

périphérique de stockage avec d'autres services de serveur. Un

exemple de logiciel NAS est Windows Storage Server, une fonctionnalité

de Windows Server 2012.

II.1.2.3.2.1 - Avantages de

l'utilisation d'un stockage NAS

Le stockage NAS est le choix idéal pour les

organisations qui recherchent une manière simple et rentable de

permettre à plusieurs clients d'accéder rapidement à des

données au niveau des fichiers. Les utilisateurs du stockage NAS

obtiennent des gains en matière de performance et de

productivité, car la puissance de traitement du

périphérique NAS est uniquement dédiée à la

distribution des fichiers.

Les systèmes de stockage NAS, en tant que solutions de

moyenne de gamme, sont également bien positionnés sur le

marché. Ils ne sont pas coûteux et répondent à

davantage de besoins que les systèmes de stockage DAS de

différentes façons : le stockage NAS est habituellement beaucoup

plusexploité que le stockage DAS.Le stockage NAS fournit un emplacement

unique pour tous les fichiers critiques, contrairement au stockage DAS qui les

disperse sur différents serveurs ou périphériques.

II.1.2.3.2.2 -

Inconvénients de l'utilisation d'un stockage NAS

Le stockage NAS est plus lent que les technologies SAN. Il est

fréquemment accessible par le biais de protocole Ethernet. Pour cette

raison, il repose principalement sur le réseau prenant en charge la

solution NAS. Il est donc généralement utilisé comme

solution de partage/stockage de fichiers et ne doit pas être

utilisé avec des applications nécessitant de nombreuses

données telles que Microsoft Exchange Server et Microsoft SQL Server.

II.1.2.3.3 - Le stockage

SAN(Storage Area Network)

Les réseaux SAN constituent le troisième type de

stockage. Un réseau SAN est un réseau à haut débit

qui connecte des systèmes informatiques ou des serveurs hôtes

à des sous-systèmes de stockage hautes performances. Un

réseau SAN comprend habituellement divers composants tels que des

adaptateurs de bus hôte, des commutateurs spéciaux pour aider

à router le trafic, et des baies de disques de stockage avec des

numéros d'unité logique pour le stockage.

Un réseau SAN permet à plusieurs serveurs

d'accéder à un pool du stockage dans lequel n'importe quel

serveur peut potentiellement accéder à n'importe quelle

unité de stockage. Un réseau SAN utilise un réseau comme

n'importe quel autre réseau, tel qu'un réseau local (LAN). Vous

pouvez donc utiliser un réseau SAN pour connecter de nombreux

périphériques et hôtes différents et avoir

accès à n'importe quel périphérique de n'importe

où.

II.1.2.3.3.1 - Avantages de

l'utilisation d'un stockage SAN

Les réseaux SAN permettent également de

bénéficier des avantages suivants :

Centralisation du stockage dans un pool unique, qui permet

à des ressources de stockage et à des ressources de serveur de se

développer de manière indépendante. Ils permettent

également au stockage d'être affecté dynamiquement à

partir du pool lorsque cela est nécessaire.

Infrastructure courante pour connecter le stockage, laquelle

active un modèle de gestion courant unique pour la configuration et le

déploiement.

Dispositifs de stockage partagé de manière

inhérente par plusieurs systèmes, transfert de données

directement de périphérique à périphérique

sans intervention de serveur.

La plupart des solutions SAN sont déployées avec

plusieurs périphériques et chemins d'accès réseau

via le réseau. Le dispositif de stockage contient également des

composants redondants tels que des sources d'alimentation et des disques durs.

II.1.2.3.3.2 -

Inconvénients de l'utilisation d'un stockage SAN

L'inconvénient majeur de la technologie SAN

réside dans la complexité de la configuration.Les réseaux

SAN nécessitant souvent des outils de gestion et un bon niveau

d'expertise. En outre, cette solution est considérablement plus

coûteuse que les solutions DAS ou NAS. Une solution SAN peut souvent

coûter aussi cher qu'un serveur entièrement chargé avec un

périphérique DAS ou NAS, et cela sans aucune configuration ou

aucun disque SAN.

Pour gérer un réseau SAN, il faut souvent des

outils de ligne de commande. Il faut avoir une solide compréhension de

la technologie sous-jacente, y compris la configuration du numéro

d'unité logique, du réseau Fibre Channel, du dimensionnement des

blocs et d'autres facteurs. En outre, chaque fournisseur de stockage

implémente souvent les solutions SAN en utilisant des

fonctionnalités et des outils différents. Pour cette raison, les

organisations disposent fréquemment d'un personnel entièrement

dédié à la gestion du déploiement SAN.

II.2 - Les solutions ou technologies possiblesde

contrôle des droits d'accès

Elles aident les entreprises à mettre en oeuvre les

politiques de contrôle des périphériques et de

l'accès des utilisateurs à leurs réseaux. Le

contrôle d'accès peut définir des stratégies pour un

accès basé sur des ressources, des rôles, des

périphériques et des emplacements, et imposer la

conformité de la sécurité avec des stratégies de

sécurité et de gestion des correctifs, parmi d'autres

contrôles. Il existe diverses applications pour la gestion des droits

d'accès dans le monde. Bon nombre d'entre elles sont assignées

à un environnement spécifique, et n'ont pas toujours les

mêmes niveaux de tâche dépendamment de la fonction majeure

que ces outils sont appelés à exercer.

Ci-dessous, une étude des solutions NAC, les plus

présentes sur le marché24(*).

II.2.1-La solution Impulse

SafeConnect

Impulse a été fondée en 2004 pour

s'adresser au secteur de l'enseignement supérieur. Depuis lors, il s'est

étendu à d'autres domaines, en se concentrant sur

l'identification et la sécurité des périphériques

fonctionnant sur des réseaux. Impulse à son siège à

Tampa, en Floride, et est une société privée.Impulse

SafeConnect identifie automatiquement tous les périphériques

cherchant à accéder au réseau. Il accorde automatiquement

l'accès à ces périphériques en fonction de

stratégies créées autour d'attributs tels que le type de

périphérique, l'utilisateur / le rôle, l'emplacement,

l'heure, la propriété et la conformité à la

sécurité. Il évalue et applique les

périphériques en temps réel pour s'assurer qu'ils

respectent les règles d'utilisation acceptables (définies par le

client) en matière de conformité de sécurité. Si un

périphérique s'avère en infraction, les options incluent

un rapport d'audit qui est envoyé au service informatique et un

avertissement ou la mise en quarantaine du périphérique s'en suit

avec des étapes d'auto-correction. La société a de

nombreux partenaires d'intégration réseau, ce qui permet de

déployer SafeConnect de manière centralisée dans des

environnements de couche 2 ou 3.

II.2.2 - La solution Extreme

Networks ExtremeControl

Extreme Networks ExtremeControl Connect est une solution de

contrôle d'accès complète, pré-connectée et

post-connectée, inter-opérable et inter-exploitable,

multi-fournisseurs, destinée aux utilisateurs de réseaux filaires

et sans fil et de réseaux privés virtuels. Extreme Networks a

été fondée en 1996. Basée à San Jose, en

Californie, elle conçoit, construit et installe des solutions de

réseaux pilotés par logiciel. Il sert aux clients dans plus de 80

pays. Au cours des dernières années, il a acquis d'autres

sociétés de sécurité et de mise en réseau,

parmi lesquelles Enterasys Networks25(*).ExtremeControl unifie la sécurité des

réseaux filaires et sans fil, offrant visibilité et

contrôle sur les utilisateurs, les périphériques et les

applications. Il permet des contrôles de stratégie granulaires

pour aider les utilisateurs à se conformer aux stratégies et aux

obligations de conformité dans des environnements de points de

terminaisons hétérogènes.

II.2.3 - La solution Auconet

BICS

Auconet a été fondée en 1998 en tant

qu'intégrateur de systèmes, aidant les entreprises à

surveiller, gérer et entretenir de grands réseaux informatiques.

L'entreprise a lancé sa plateforme BICS (Business Infrastructure Control

Solution) en 2005, ciblant des réseaux informatiques

hétérogènes et à grande échelle. En 2008,

Auconet a étendu BICS pour surveiller et gérer les réseaux

SCADA (supervision et contrôle d'acquisition de données). Auconet

BICS fournit le NAC ainsi que des fonctions de surveillance du réseau,

de gestion des actifs.

II.2.4 - La solution

ForeScout CounterACT

Forescout CounterACT est une solution de

sécurité physique ou virtuelle qui identifie et évalue de

manière dynamique les appareils et les applications dès leur

connexion à votre réseau26(*). En 2000, ForeScout est entré sur le

marché de la sécurité en tant que lecteur NAC. Depuis

lors, il a élargi son offre afin de protéger les organisations

contre les menaces liées à l'Internet des objets. C'est une

société privée avec des investissements de plusieurs

sociétés de capital-risque. Elle emploie plus de 700 personnes et

est basé à San Jose, en Californie.ForeScout permet aux

organisations de limiter l'accès au besoin, d'automatiser

l'intégration des invités, de rechercher et de corriger les

failles de sécurité des points finaux et de maintenir et

d'améliorer la conformité. La technologie s'intègre

à toutes les infrastructures de réseaux majeures et peut

s'adapter aux besoins de ses clients.

II.2.5 - La solution

FortiNAC

Le siège social de Fortinet est situé à

Sunnyvale, en Californie, et compte des bureaux dans le monde entier.

Fondé en 2000, le produit phare de Fortinet est le pare-feu d'entreprise

FortiGate. La société a acquis Bradford Networks et son produit

Network Sentry NAC en 2018.FortiNAC fournit la visibilité réseau

pour voir tout ce qui est connecté au réseau, ainsi que la

possibilité de contrôler ces appareils et ces utilisateurs, y

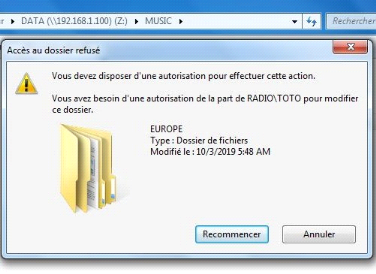

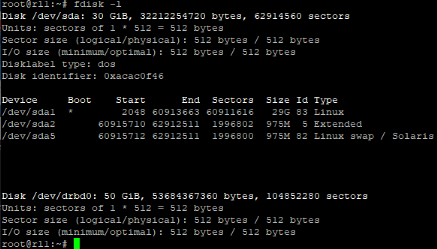

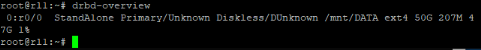

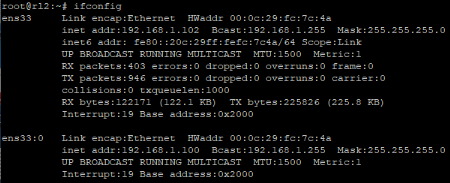

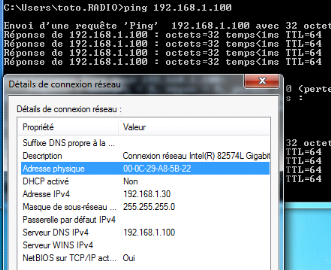

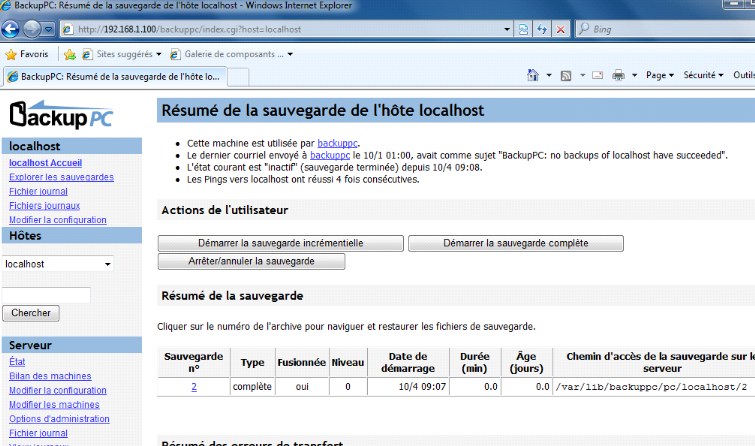

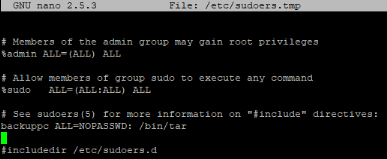

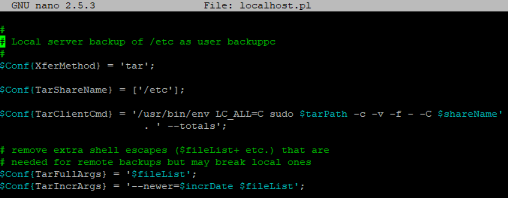

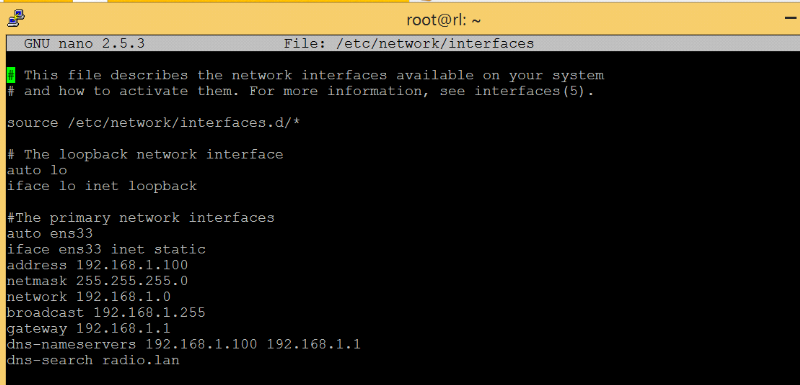

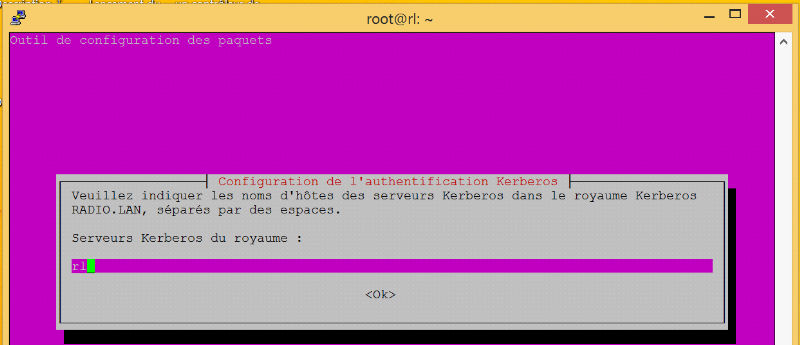

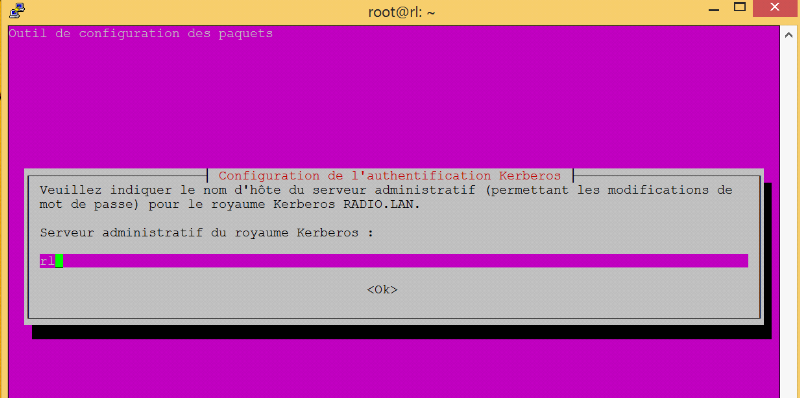

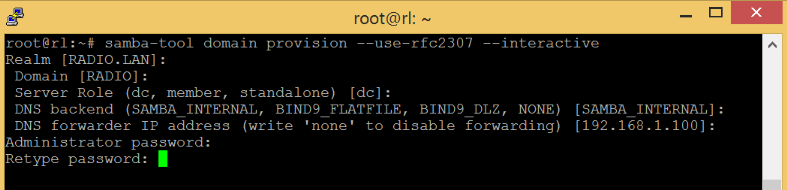

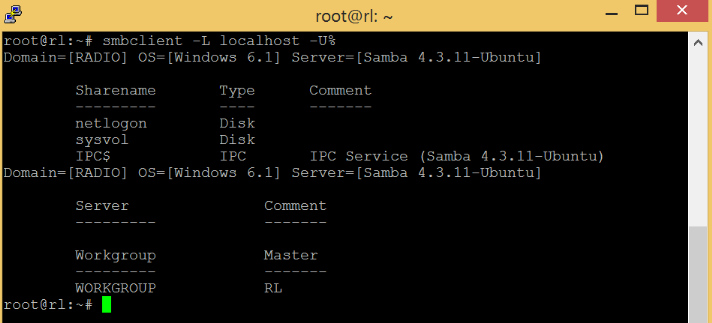

compris les réponses dynamiques et automatisées. Il fournit